Управление секретами Azure Stack Edge с помощью Azure Key Vault

ОБЛАСТЬ ПРИМЕНЕНИЯ: Azure Stack Edge Pro — GPU

Azure Stack Edge Pro — GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Key Vault интегрирован с ресурсом Azure Stack Edge для управления секретами. В этой статье содержатся сведения о создании Azure Key Vault для ресурса Azure Stack Edge во время активации устройства, а затем используется для управления секретами.

Сведения о хранилище ключей и Azure Stack Edge

Облачная служба Azure Key Vault используется для безопасного хранения и управления доступом к маркерам, паролям, сертификатам, ключам API и другим секретам. Key Vault также упрощает создание и управление ключами шифрования, используемыми для шифрования данных.

Для службы Azure Stack Edge интеграция с хранилищем ключей обеспечивает следующие преимущества:

Хранит секреты клиента. Одним из секретов, используемых для службы Azure Stack Edge, является ключ целостности канала (CIK). Этот ключ позволяет шифровать секреты и безопасно храниться в хранилище ключей. Секреты устройств, такие как ключ восстановления BitLocker и пароль пользователя контроллера управления базовой платой (BMC), также хранятся в хранилище ключей.

Дополнительные сведения см. в разделе "Безопасное хранение секретов и ключей".

Передает зашифрованные секреты клиента на устройство.

Отображает секреты устройства для простого доступа, если устройство не работает.

Создание ключа активации и создание хранилища ключей

Хранилище ключей создается для ресурса Azure Stack Edge во время создания ключа активации. Хранилище ключей создается в той же группе ресурсов, где присутствует ресурс Azure Stack Edge. Разрешение участника требуется в хранилище ключей.

Предварительные требования для хранилища ключей

Перед созданием хранилища ключей во время активации необходимо выполнить следующие предварительные требования:

Зарегистрируйте поставщика ресурсов Microsoft.KeyVault перед созданием ресурса Azure Stack Edge. Поставщик ресурсов автоматически регистрируется, если у вас есть владелец или участник доступ к подписке. Хранилище ключей создается в той же подписке и группе ресурсов, что и ресурс Azure Stack Edge.

При создании ресурса Azure Stack Edge также создается управляемое удостоверение, назначаемое системой, которое сохраняется в течение всего времени существования ресурса и взаимодействует с поставщиком ресурсов в облаке.

Если управляемое удостоверение включено, Azure создает доверенное удостоверение для ресурса Azure Stack Edge.

Создание хранилища ключей

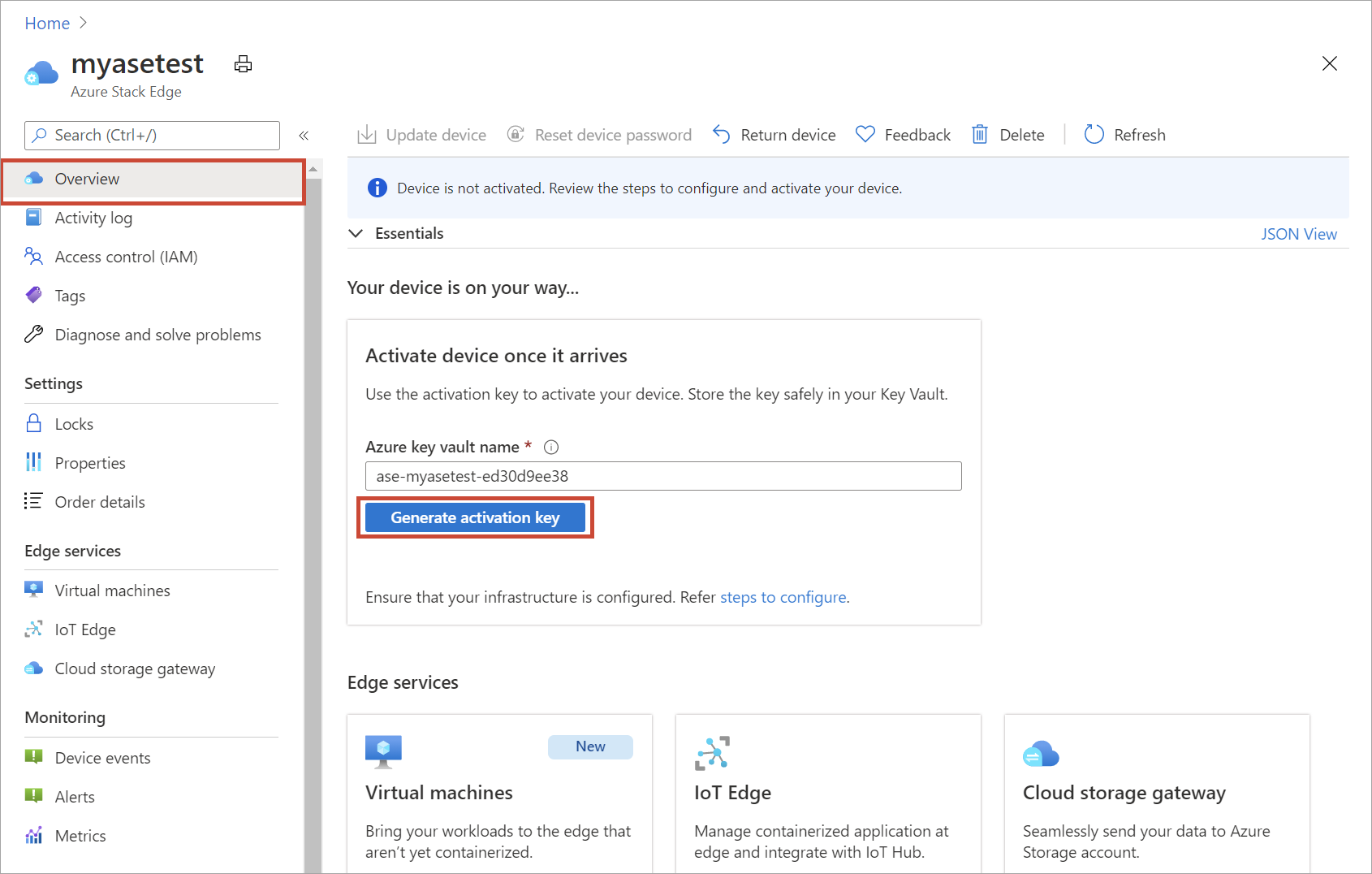

После создания ресурса необходимо активировать ресурс с устройством. Для этого вы создадите ключ активации из портал Azure.

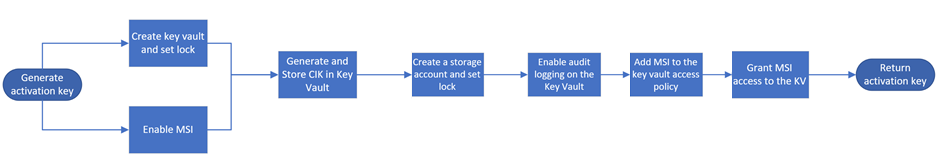

При создании ключа активации происходят следующие события:

- Вы запрашиваете ключ активации в портал Azure. Затем запрос отправляется поставщику ресурсов хранилища ключей.

- Хранилище ключей уровня "Стандартный" с политикой доступа создается и заблокировано по умолчанию.

В этом хранилище ключей используется имя по умолчанию или от 3 до 24 символов, указанное вами. Нельзя использовать хранилище ключей, которое уже используется.

Сведения о хранилище ключей хранятся в службе. Это хранилище ключей используется для управления секретами и сохраняется до тех пор, пока существует ресурс Azure Stack Edge.

- Блокировка ресурсов включена в хранилище ключей, чтобы предотвратить случайное удаление. Обратимое удаление также включено в хранилище ключей, которое позволяет восстановить хранилище ключей в течение 90 дней, если произошло случайное удаление. Дополнительные сведения см. в статье Общие сведения об обратимом удалении в Azure Key Vault.

- Теперь включено управляемое удостоверение, назначаемое системой, которое было создано при создании ресурса Azure Stack Edge.

- Ключ целостности канала (CIK) создается и помещается в хранилище ключей. Сведения О CIK отображаются в службе.

- Учетная запись хранения с избыточностью между зонами (ZRS) также создается в той же область, что и ресурс Azure Stack Edge, а блокировка помещается в учетную запись.

- Эта учетная запись используется для хранения журналов аудита.

- Создание учетной записи хранения является длительным процессом и занимает несколько минут.

- Учетная запись хранения помечена именем хранилища ключей.

- Параметр диагностика добавляется в хранилище ключей, а ведение журнала включено.

- Управляемое удостоверение добавляется в политику доступа к хранилищу ключей, чтобы разрешить доступ к хранилищу ключей, так как устройство использует хранилище ключей для хранения и извлечения секретов.

- Хранилище ключей проверяет подлинность запроса с помощью управляемого удостоверения для создания ключа активации. Ключ активации возвращается в портал Azure. Затем вы можете скопировать этот ключ и использовать его в локальном пользовательском интерфейсе для активации устройства.

Примечание.

- Если у вас был существующий ресурс Azure Stack Edge до интеграции Azure Key Vault с ресурсом Azure Stack Edge, вы не пострадали. Вы можете продолжать использовать существующий ресурс Azure Stack Edge.

- Создание хранилища ключей и учетной записи хранения добавляет к общей стоимости ресурсов. Дополнительные сведения о разрешенных транзакциях и соответствующих расходах см. в разделе Цены на Azure Key Vault и цены на служба хранилища учетной записи.

Если возникнут проблемы, связанные с хранилищем ключей и активацией устройств, см. статью "Устранение неполадок с активацией устройства".

Просмотр свойств хранилища ключей

После создания ключа активации и создания хранилища ключей может потребоваться получить доступ к хранилищу ключей для просмотра секретов, политик доступа, диагностика и аналитических сведений. В следующей процедуре описывается каждая из этих операций.

Просмотр секретов

После создания ключа активации и создания хранилища ключей может потребоваться получить доступ к хранилищу ключей.

Чтобы получить доступ к хранилищу ключей и просмотреть секреты, выполните следующие действия.

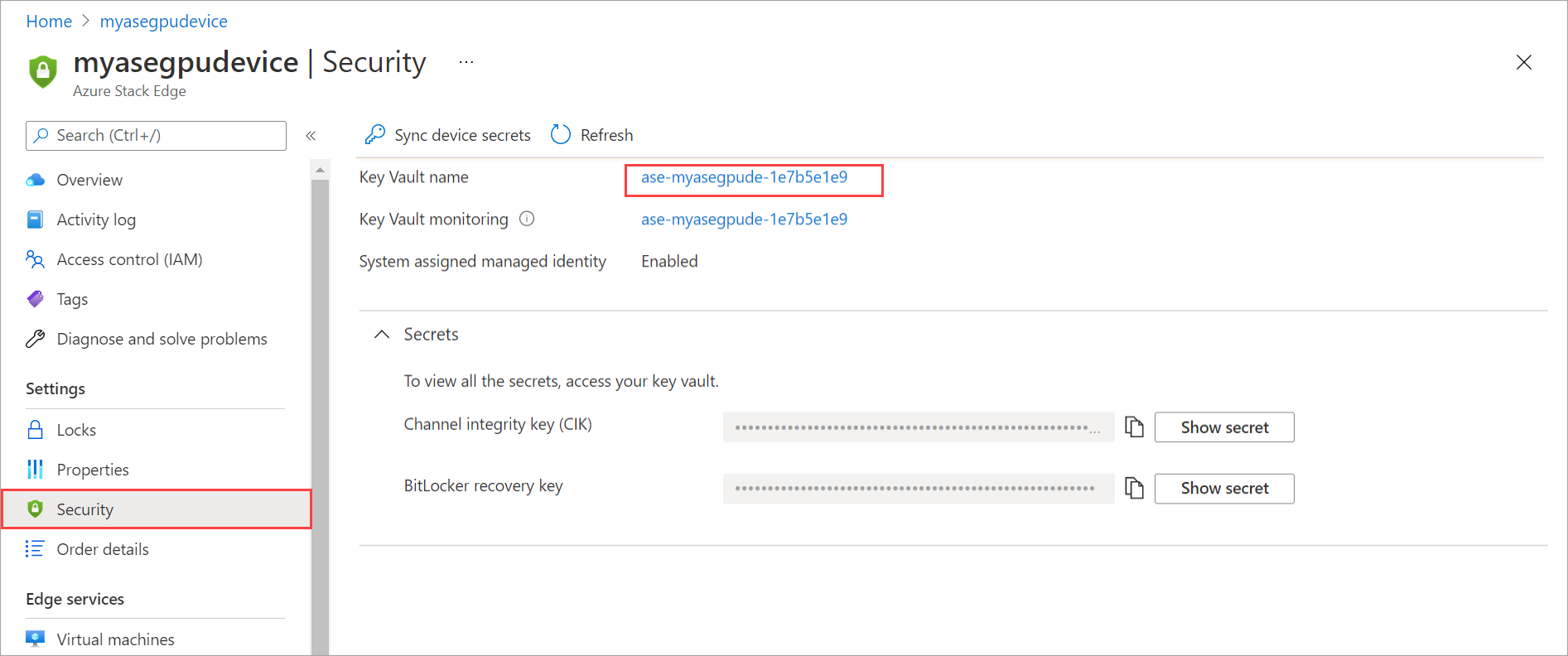

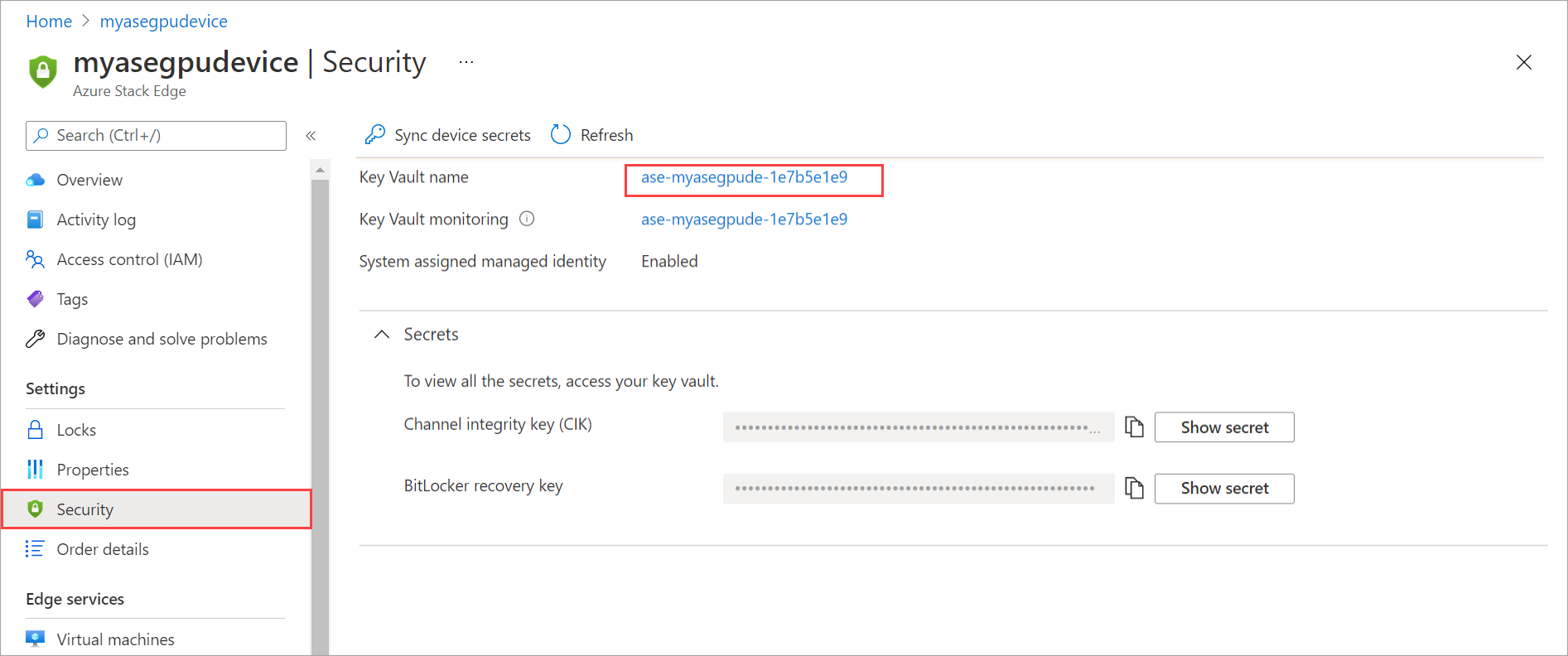

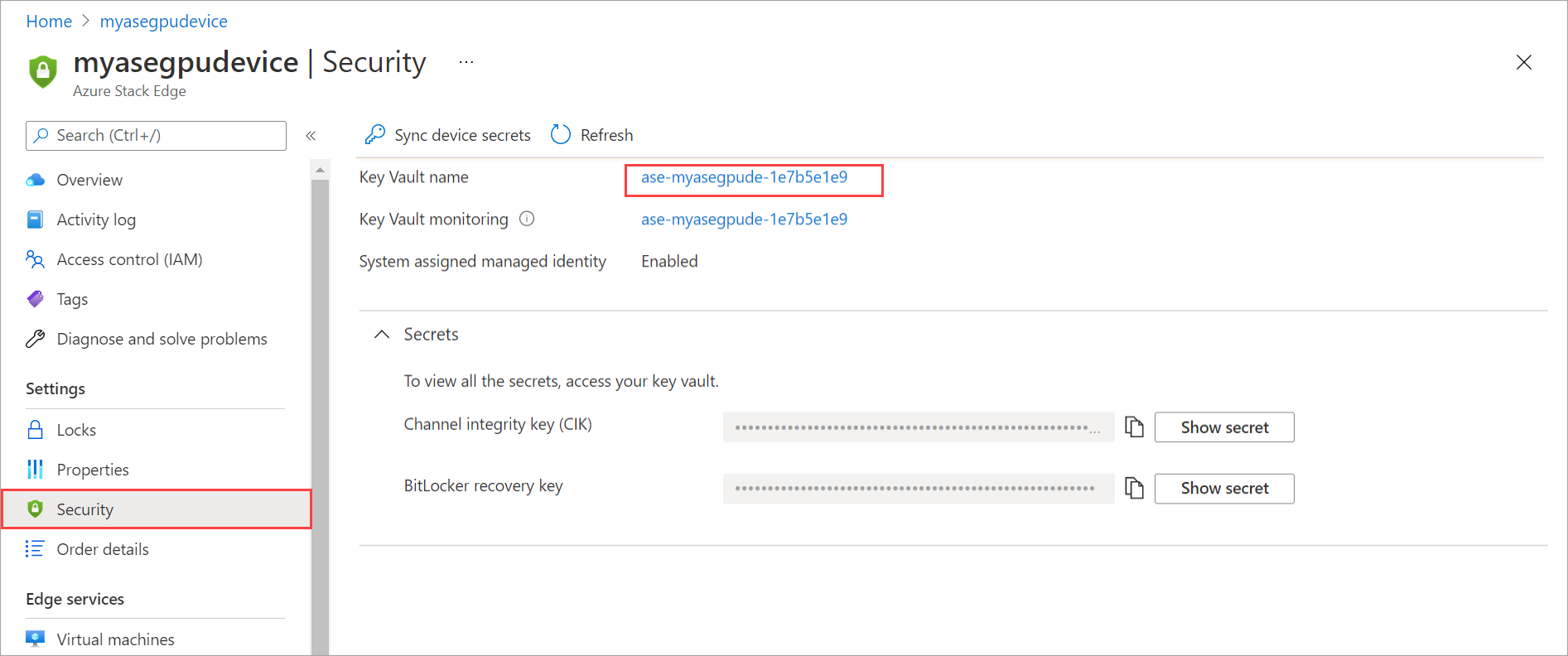

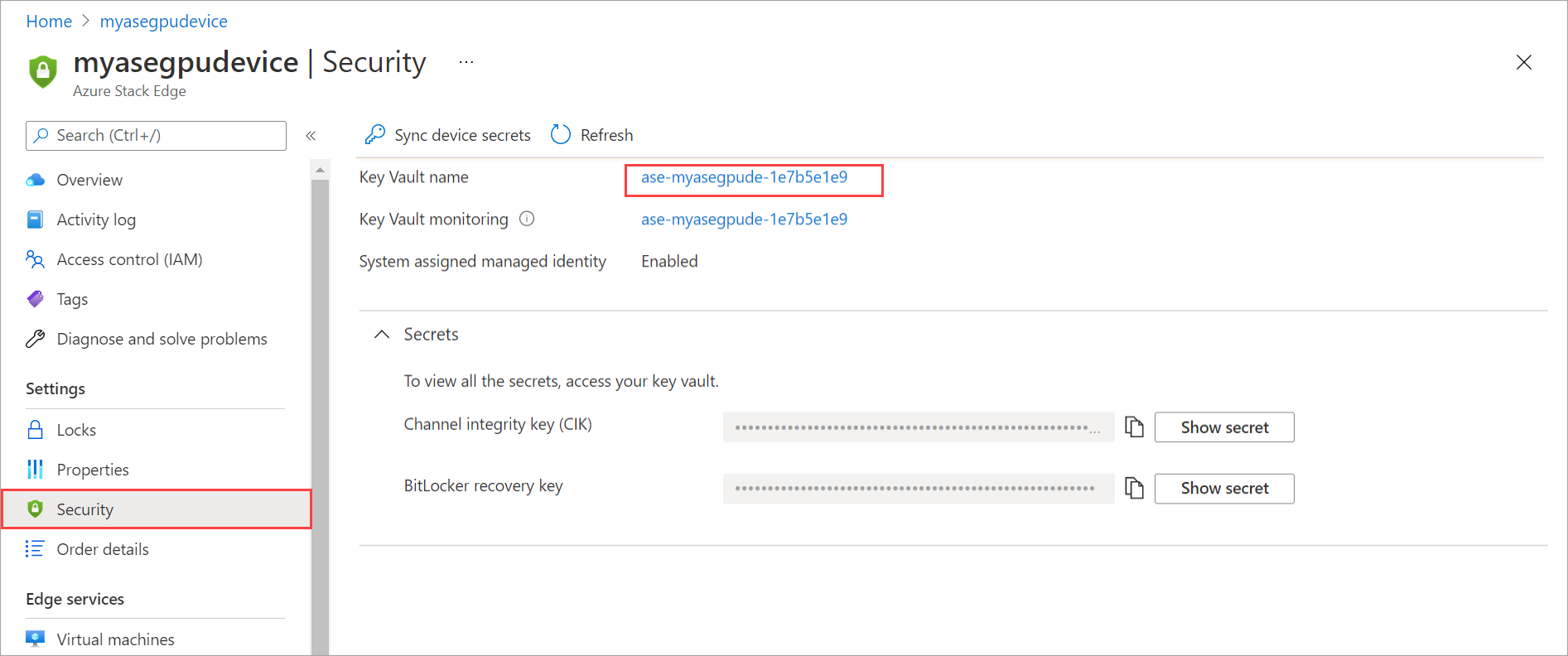

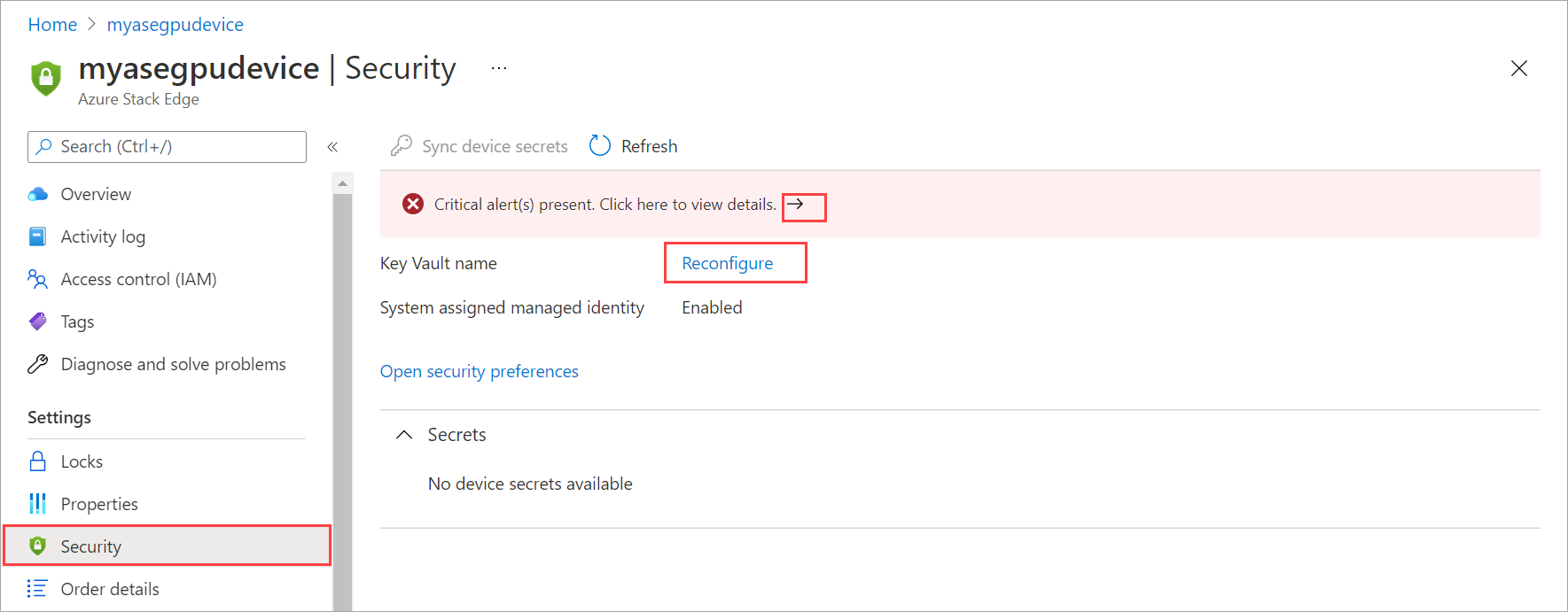

В портал Azure для ресурса Azure Stack Edge перейдите в раздел "Безопасность".

В области справа в разделе "Безопасность" можно просмотреть секреты.

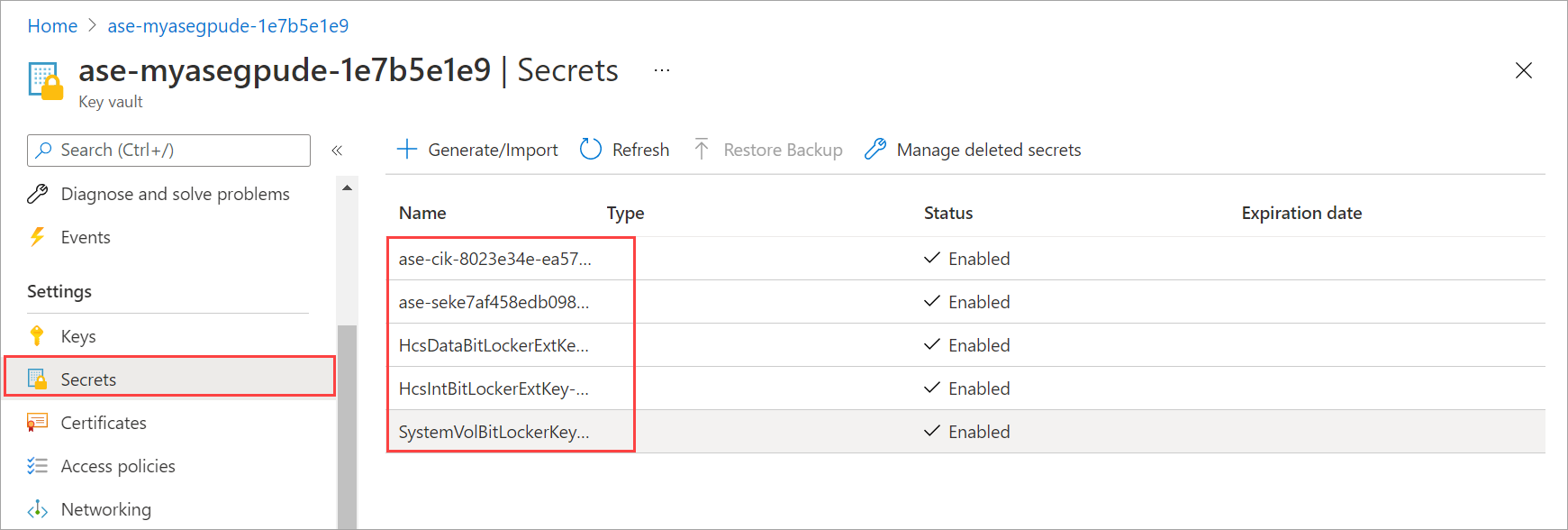

Вы также можете перейти к хранилищу ключей, связанному с ресурсом Azure Stack Edge. Выберите имя хранилища ключей.

Чтобы просмотреть секреты, хранящиеся в хранилище ключей, перейдите в раздел "Секреты". Ключ целостности каналов, ключ восстановления BitLocker и пароли пользователей контроллера управления базовыми дисками хранятся в хранилище ключей. Если устройство выходит из строя, портал предоставляет простой доступ к ключу восстановления BitLocker и паролю пользователя BMC.

Просмотр политик доступа к управляемым удостоверениям

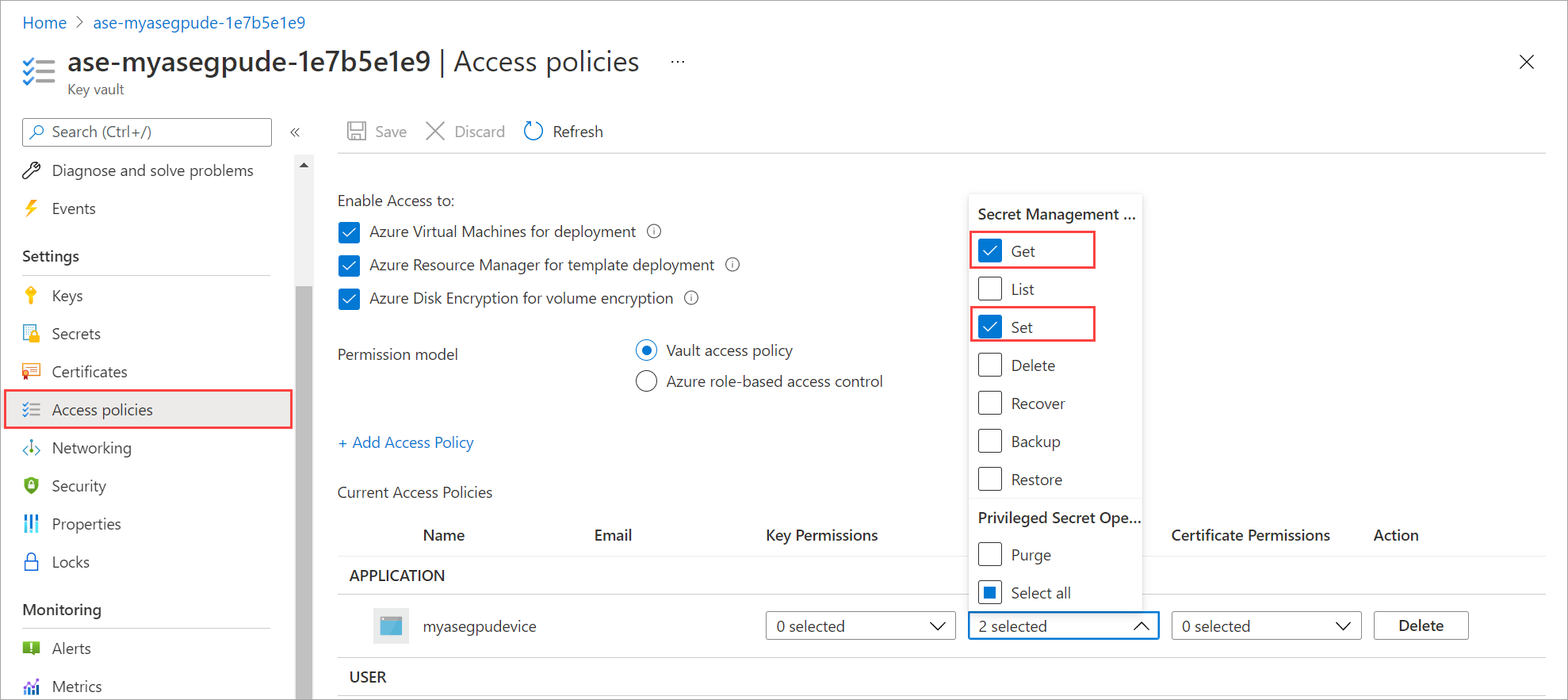

Чтобы получить доступ к политикам доступа для хранилища ключей и управляемого удостоверения, выполните следующие действия.

В портал Azure для ресурса Azure Stack Edge перейдите в раздел "Безопасность".

Выберите ссылку, соответствующую имени хранилища ключей, чтобы перейти к хранилищу ключей, связанному с ресурсом Azure Stack Edge.

Чтобы просмотреть политики доступа, связанные с хранилищем ключей, перейдите к политикам Access. Вы увидите, что управляемое удостоверение было предоставлено доступу. Выберите Разрешения секрета. Вы увидите, что доступ к управляемому удостоверению ограничен только набором секретов.

Просмотр журналов аудита

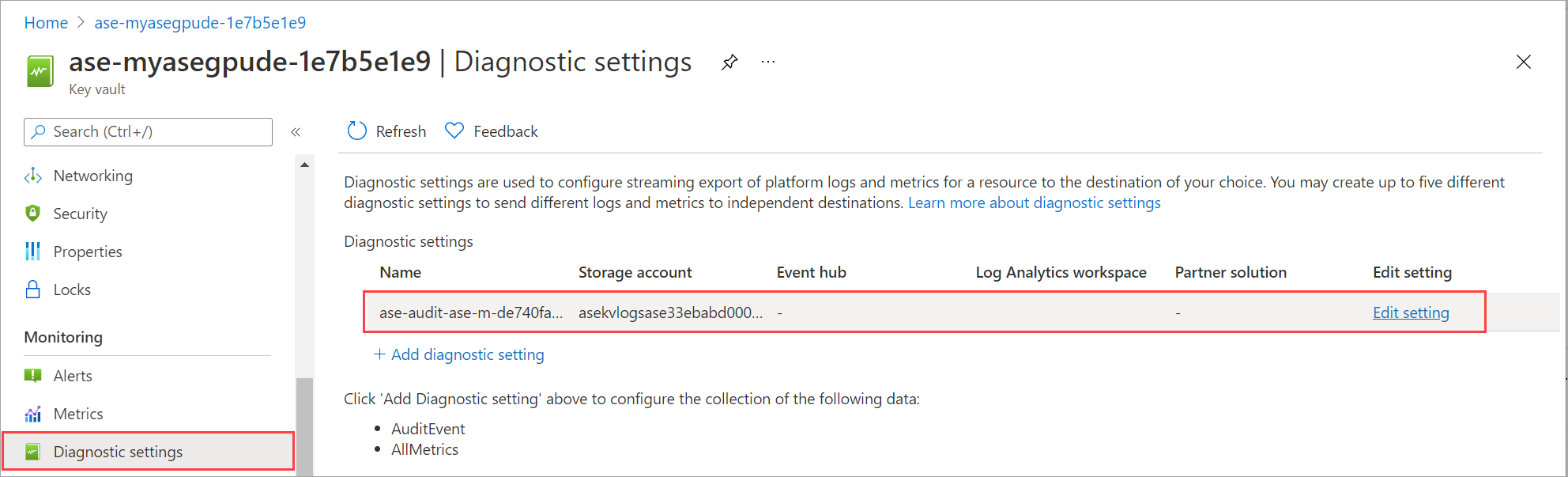

Чтобы получить доступ к хранилищу ключей и просмотреть параметры диагностика и журналы аудита, выполните следующие действия.

В портал Azure для ресурса Azure Stack Edge перейдите в раздел "Безопасность".

Выберите ссылку, соответствующую имени хранилища ключей, чтобы перейти к хранилищу ключей, связанному с ресурсом Azure Stack Edge.

Чтобы просмотреть параметры диагностика, связанные с хранилищем ключей, перейдите к параметрам диагностики. Этот параметр позволяет отслеживать, как и когда доступ к хранилищам ключей осуществляется и кем. Вы можете увидеть, что был создан параметр диагностика. Журналы отправляются в созданную учетную запись хранения. События аудита также создаются в хранилище ключей.

Если вы настроили другой целевой объект хранения для журналов в хранилище ключей, можно просмотреть журналы непосредственно в этой учетной записи хранения.

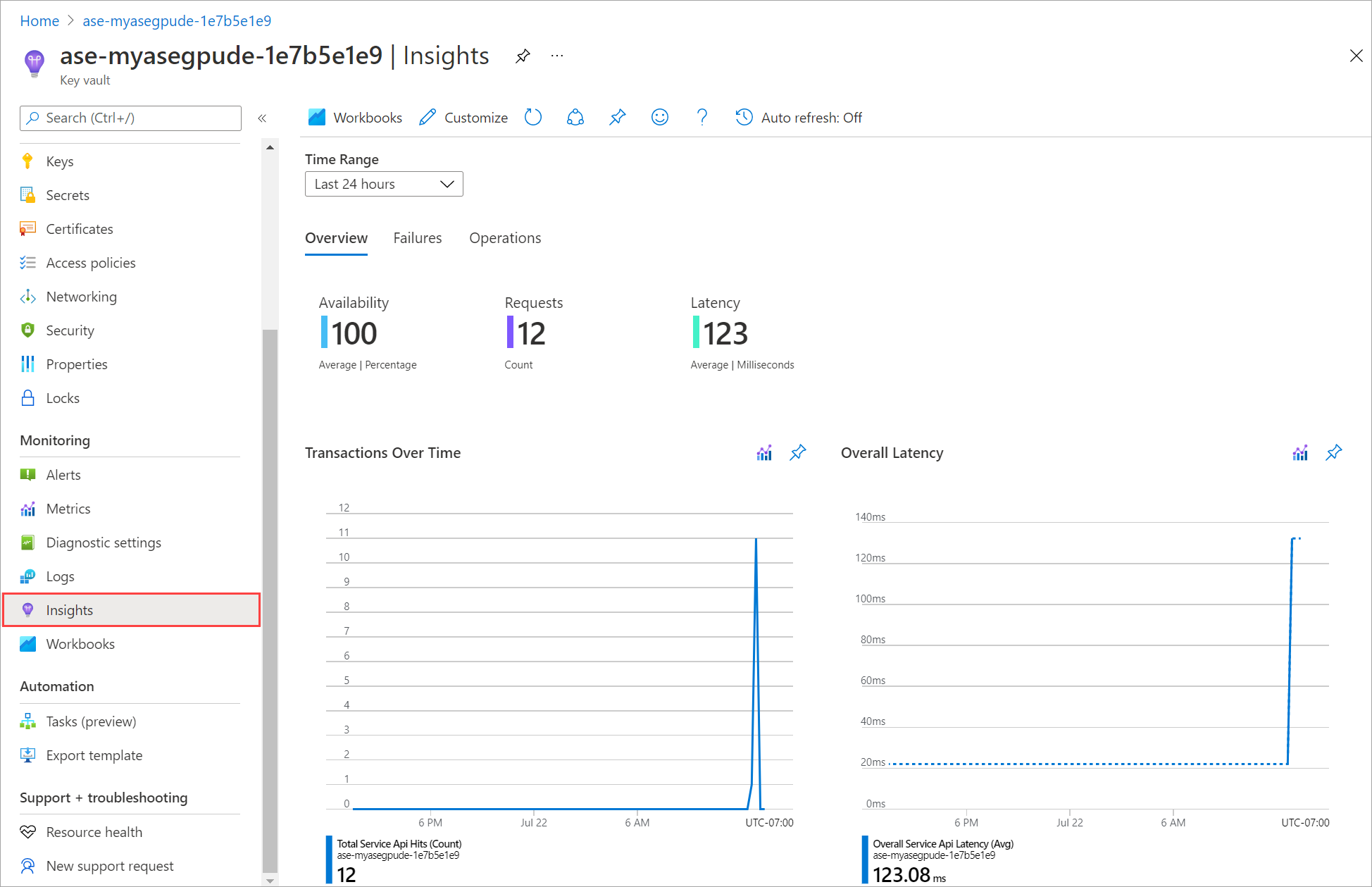

Просмотр аналитики

Чтобы получить доступ к аналитическим сведениям хранилища ключей, включая операции, выполняемые в хранилище ключей, выполните следующие действия.

В портал Azure для ресурса Azure Stack Edge перейдите в раздел "Безопасность".

Выберите ссылку, соответствующую хранилищу ключей диагностика.

В колонке Аналитика представлен обзор операций, выполняемых в хранилище ключей.

Просмотр состояния управляемого удостоверения

Чтобы просмотреть состояние управляемого удостоверения, назначаемого системой, связанного с ресурсом Azure Stack Edge, выполните следующие действия.

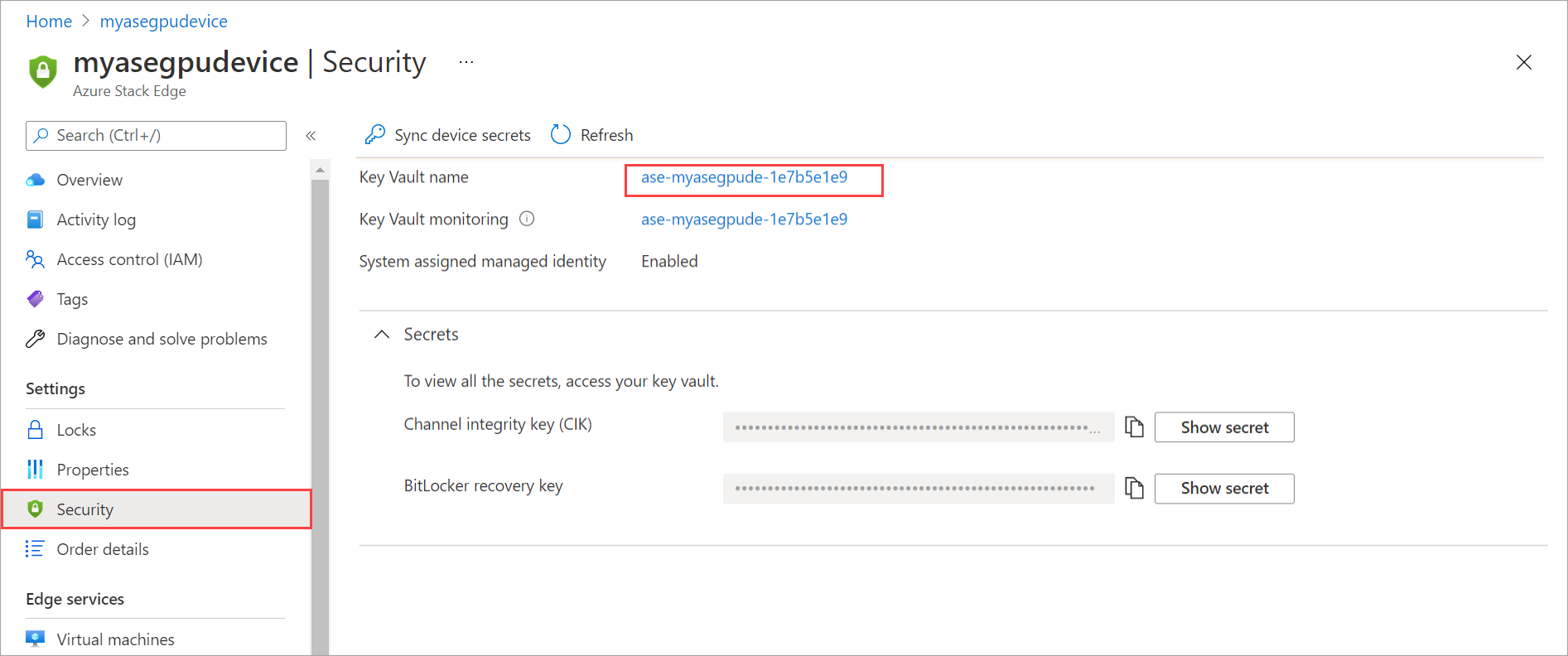

В портал Azure для ресурса Azure Stack Edge перейдите в раздел "Безопасность".

В правой области перейдите к управляемому удостоверению , назначаемого системой, чтобы просмотреть, включена ли или отключена управляемое удостоверение, назначаемое системой.

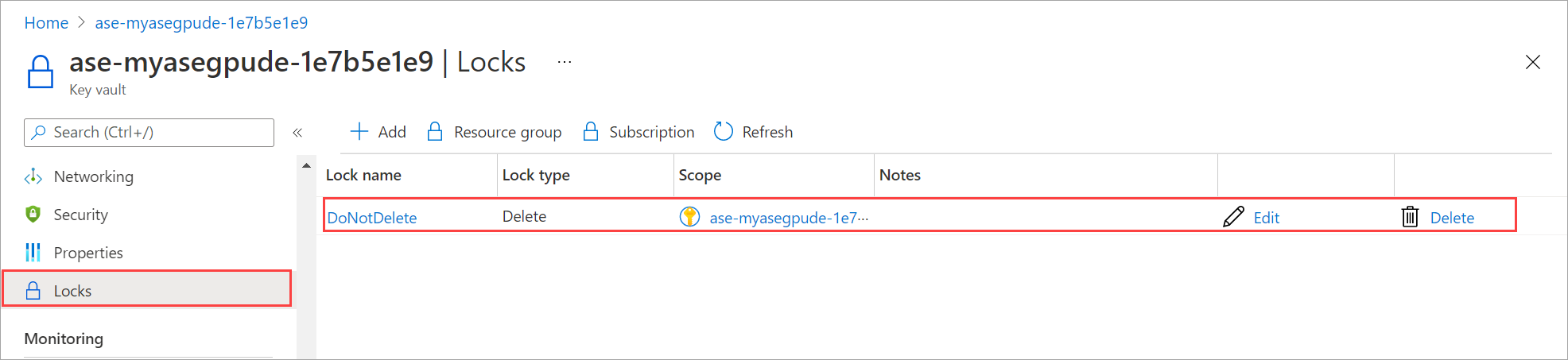

Просмотр блокировок хранилища ключей

Чтобы получить доступ к хранилищу ключей и просмотреть блокировки, выполните следующие действия.

В портал Azure для ресурса Azure Stack Edge перейдите в раздел "Безопасность".

Выберите ссылку, соответствующую имени хранилища ключей, чтобы перейти к хранилищу ключей, связанному с ресурсом Azure Stack Edge.

Чтобы просмотреть блокировки в хранилище ключей, перейдите в раздел "Блокировки". Чтобы предотвратить случайное удаление, в хранилище ключей включена блокировка ресурсов.

Повторное создание ключа активации

В некоторых случаях может потребоваться повторно создать ключ активации. При повторном создании ключа активации происходят следующие события:

- Запрос на повторное создание ключа активации в портал Azure.

- Ключ активации возвращается в портал Azure. Затем вы можете скопировать этот ключ и использовать его.

Хранилище ключей не обращается при повторном создании ключа активации.

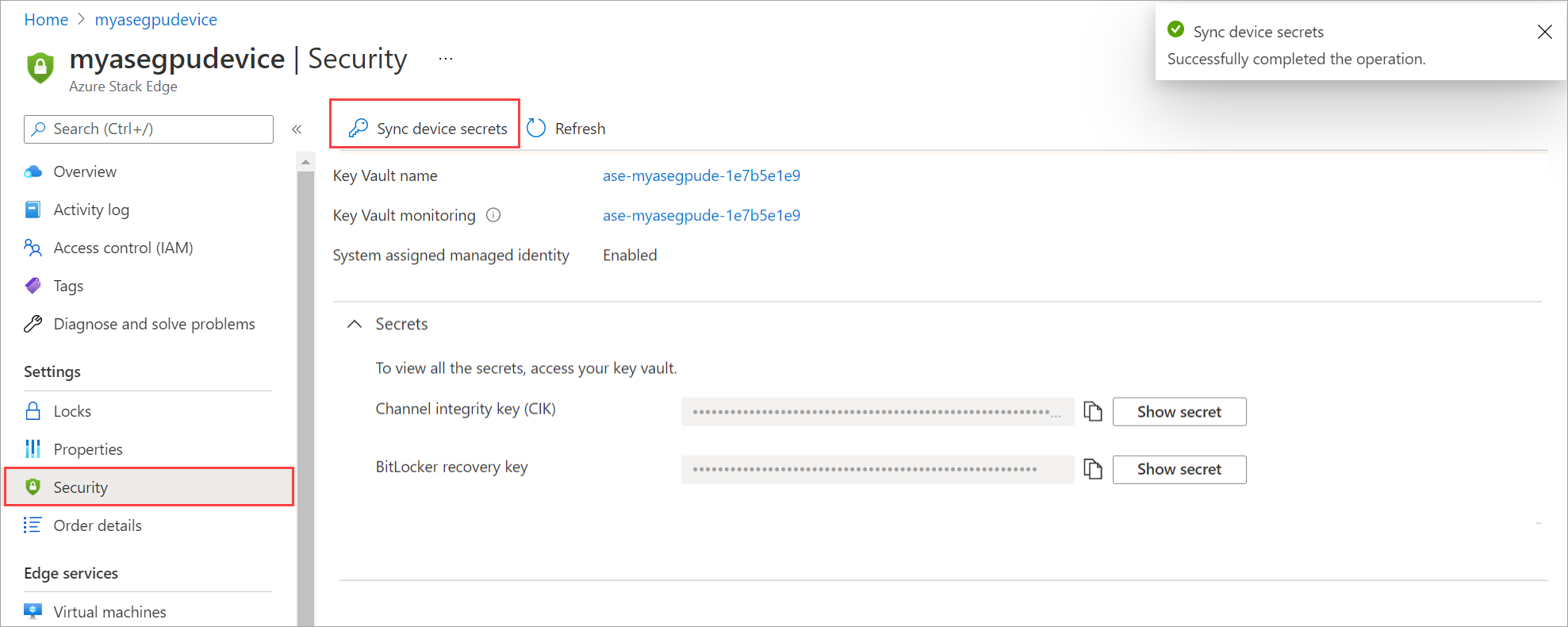

Восстановление секретов устройства

Если CIK случайно удален или секреты (например, пароль пользователя BMC) стали устаревшими в хранилище ключей, вам потребуется отправить секреты с устройства, чтобы обновить секреты хранилища ключей.

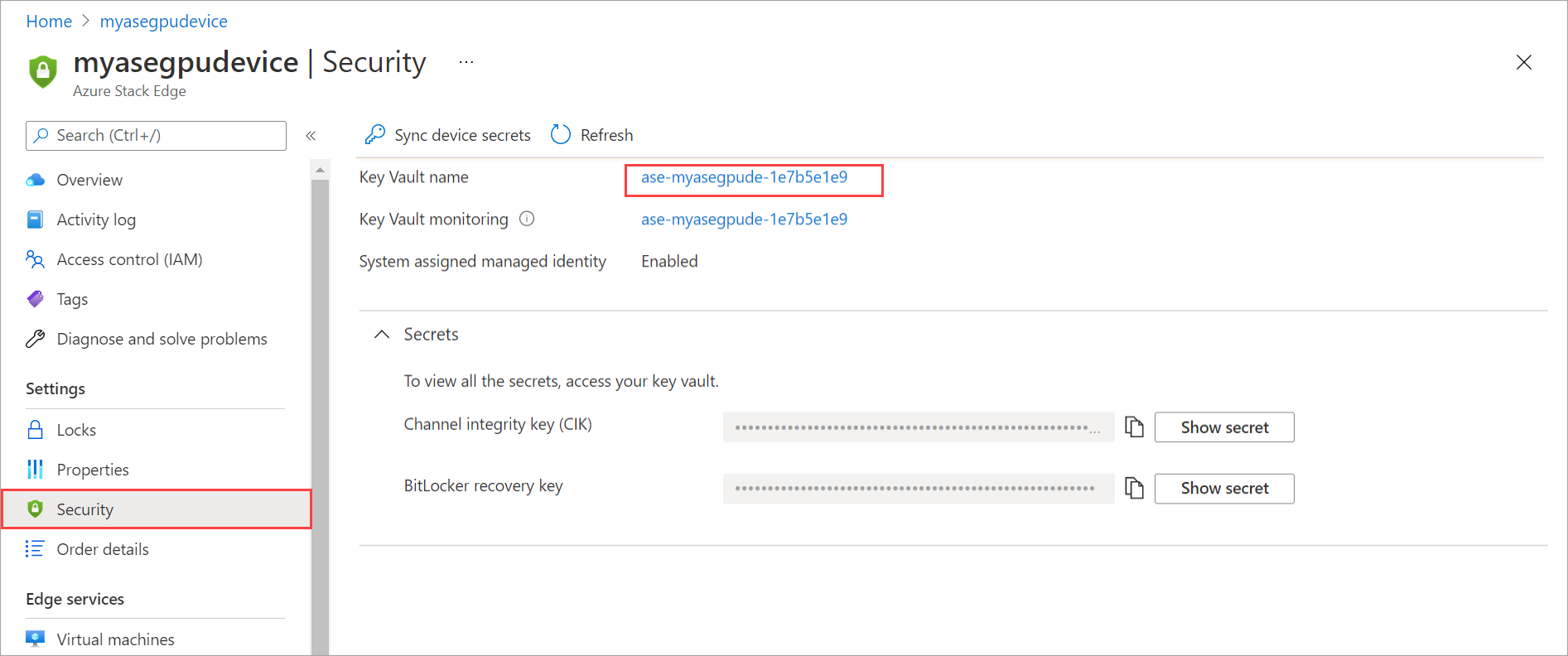

Выполните следующие действия, чтобы синхронизировать секреты устройства:

В портал Azure перейдите к ресурсу Azure Stack Edge и перейдите в раздел "Безопасность".

В правой области в верхней панели команд выберите "Синхронизация секретов устройства".

Секреты устройства отправляются в хранилище ключей для восстановления или обновления секретов в хранилище ключей. При завершении синхронизации появится уведомление.

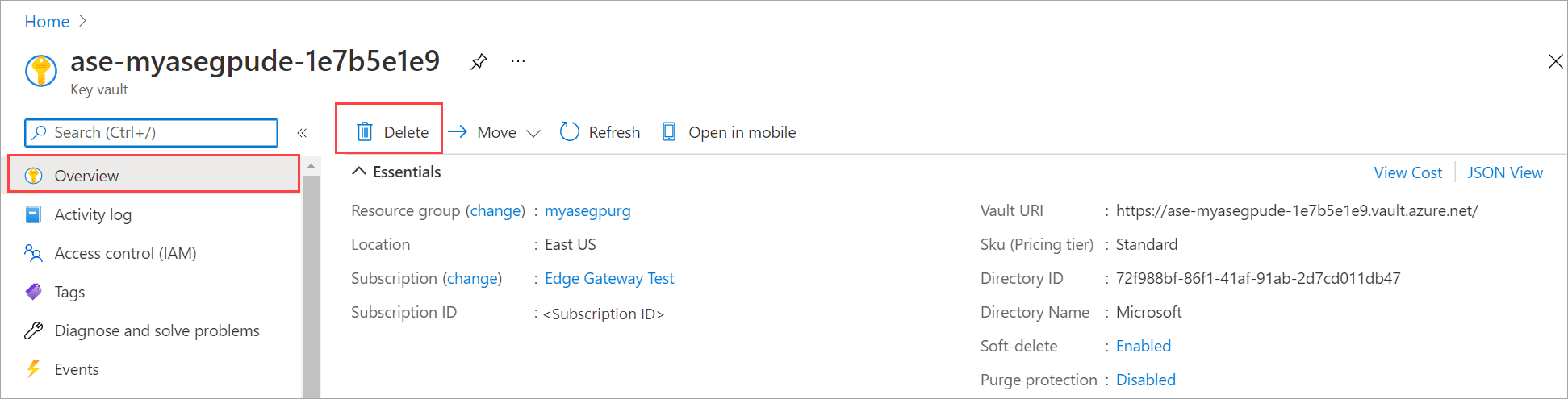

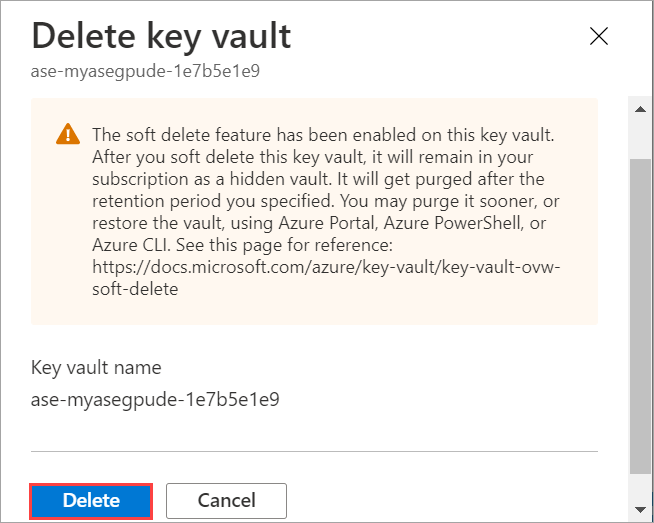

Удаление хранилища ключей

Существует два способа удаления хранилища ключей, связанного с ресурсом Azure Stack Edge:

- Удалите ресурс Azure Stack Edge и удалите связанное хранилище ключей одновременно.

- Случайно удалил хранилище ключей напрямую.

При удалении ресурса Azure Stack Edge хранилище ключей также удаляется с ресурсом. Появляется сообщение с предложением подтвердить операцию. Если вы храните другие ключи в этом хранилище ключей и не собираетесь удалять это хранилище ключей, вы можете не предоставить согласие. Только ресурс Azure Stack Edge удаляется, оставляя хранилище ключей нетронутым.

Выполните следующие действия, чтобы удалить ресурс Azure Stack Edge и связанное хранилище ключей:

В портал Azure перейдите к ресурсу Azure Stack Edge и перейдите к обзору.

В правой области нажмите кнопку "Удалить". Это действие приведет к удалению ресурса Azure Stack Edge.

Появится колонка подтверждения. Введите имя ресурса Azure Stack Edge. Чтобы подтвердить удаление связанного хранилища ключей, введите "Да".

Выберите команду Удалить.

Ресурс Azure Stack Edge и хранилище ключей удаляются.

Хранилище ключей может быть случайно удалено при использовании ресурса Azure Stack Edge. В этом случае на странице "Безопасность" для ресурса Azure Stack Edge возникает критическое оповещение. Вы можете перейти на эту страницу, чтобы восстановить хранилище ключей.

Восстановление хранилища ключей

Хранилище ключей, связанное с ресурсом Azure Stack Edge, можно восстановить, если оно удалено случайно или удалено. Если это хранилище ключей использовалось для хранения других ключей, необходимо восстановить эти ключи путем восстановления хранилища ключей.

- В течение 90 дней после удаления можно восстановить хранилище ключей, которое было удалено.

- Если период защиты от очистки в течение 90 дней уже истек, невозможно восстановить хранилище ключей. Вместо этого необходимо создать новое хранилище ключей.

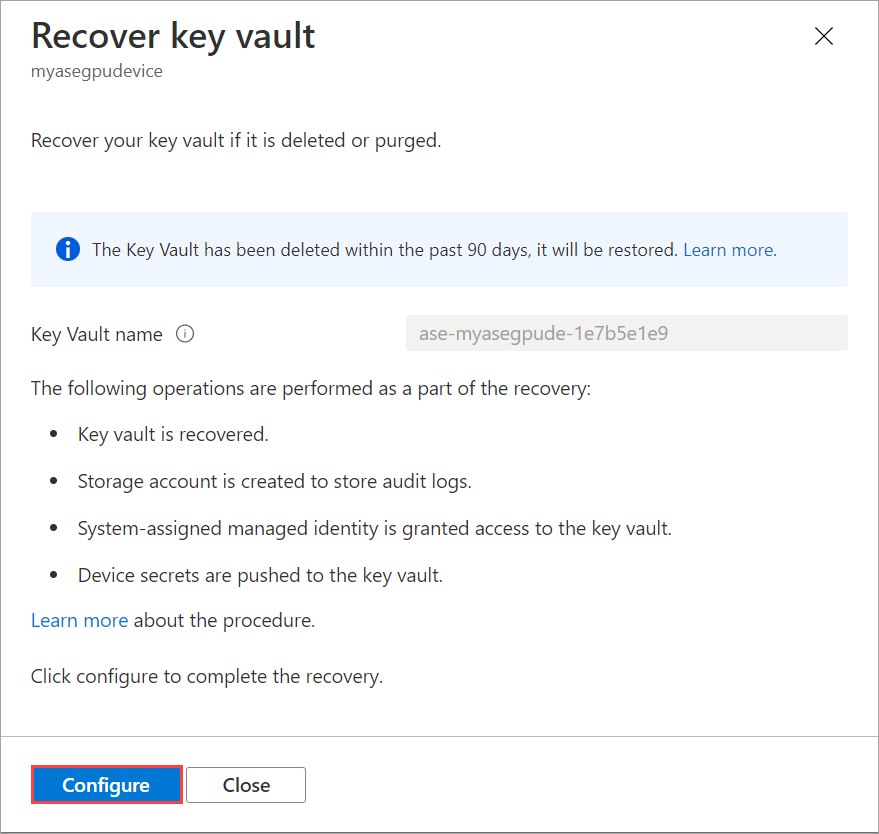

В течение 90 дней после удаления выполните следующие действия, чтобы восстановить хранилище ключей:

В портал Azure перейдите на страницу "Безопасность" ресурса Azure Stack Edge. Вы увидите уведомление о том, что хранилище ключей, связанное с вашим ресурсом, было удалено. Чтобы восстановить хранилище ключей, вы можете выбрать уведомление или выбрать перенастройку в имени хранилища ключей в разделе "Параметры безопасности".

В колонке "Восстановить хранилище ключей" выберите "Настроить". Следующие операции выполняются как часть восстановления:

Хранилище ключей восстанавливается с тем же именем, и блокировка помещается в ресурс хранилища ключей.

Примечание.

Если хранилище ключей удаляется, а период защиты от очистки в течение 90 дней не истек, то в этом периоде имя хранилища ключей нельзя использовать для создания нового хранилища ключей.

Учетная запись хранения создается для хранения журналов аудита.

Управляемое удостоверение, назначаемое системой, предоставляется доступ к хранилищу ключей.

Секреты устройств отправляются в хранилище ключей.

Выберите Настроить.

Хранилище ключей восстанавливается и по завершении восстановления отображается уведомление для этого эффекта.

Если хранилище ключей удаляется и срок защиты от очистки в течение 90 дней истек, вы сможете создать новое хранилище ключей с помощью процедуры восстановления ключа, описанной выше. В этом случае вы укажите новое имя хранилища ключей. Создается новая учетная запись хранения, управляемое удостоверение предоставляется доступ к этому хранилищу ключей, а секреты устройств отправляются в это хранилище ключей.

Восстановление доступа к управляемому удостоверению

Если политика доступа к управляемому удостоверению, назначаемая системой, удаляется, оповещение возникает, когда устройство не может повторно синхронизировать секреты хранилища ключей. Если у управляемого удостоверения нет доступа к хранилищу ключей, снова вызывается оповещение устройства. Выберите оповещение в каждом случае, чтобы открыть колонку "Восстановить хранилище ключей" и перенастроить его. Этот процесс должен восстановить доступ к управляемому удостоверению.

Следующие шаги

- Узнайте больше о том, как создать ключ активации.

- Устранение ошибок хранилища ключей на устройстве Azure Stack Edge.