Использование управляемых удостоверений для Нагрузочного тестирования Azure

В этой статье показано, как создать управляемое удостоверение для нагрузочного тестирования Azure. Управляемое удостоверение можно использовать для безопасного чтения секретов или сертификатов из Azure Key Vault в нагрузочном тесте.

Управляемое удостоверение из идентификатора Microsoft Entra позволяет ресурсу нагрузочного тестирования легко получить доступ к Microsoft Entra protected Azure Key Vault. Удостоверение управляется платформой Azure и не требует управления или смены секретов. Дополнительные сведения об управляемых удостоверениях в идентификаторе Microsoft Entra см. в разделе "Управляемые удостоверения" для ресурсов Azure.

Нагрузочное тестирование Azure поддерживает два типа удостоверений:

- Удостоверение , назначаемое системой, связано с ресурсом нагрузочного тестирования и удаляется при удалении ресурса. Ресурс может иметь только одно удостоверение, назначаемое системой.

- Назначаемое пользователем удостоверение — это автономный ресурс Azure, который можно назначить ресурсу нагрузочного тестирования. При удалении ресурса нагрузочного тестирования управляемое удостоверение остается доступным. Вы можете назначить несколько назначаемых пользователем удостоверений ресурсу нагрузочного тестирования.

В настоящее время для доступа к Azure Key Vault можно использовать только управляемое удостоверение.

Необходимые компоненты

- Учетная запись Azure с активной подпиской. Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

- Ресурс нагрузочного тестирования Azure. Если вам нужно создать ресурс нагрузочного тестирования Azure, ознакомьтесь с кратким руководством по созданию и запуску нагрузочного теста.

- Чтобы создать назначаемое пользователем управляемое удостоверение, учетной записи должна быть назначена роль участника управляемого удостоверения.

Назначение назначаемого системой удостоверения ресурсу нагрузочного тестирования

Чтобы назначить назначаемое системой удостоверение для ресурса нагрузочного тестирования Azure, включите свойство ресурса. Это свойство можно задать с помощью портал Azure или с помощью шаблона Azure Resource Manager (ARM).

Чтобы настроить управляемое удостоверение на портале, сначала создайте ресурс нагрузочного тестирования Azure, а затем включите эту функцию.

В портал Azure перейдите к ресурсу нагрузочного тестирования Azure.

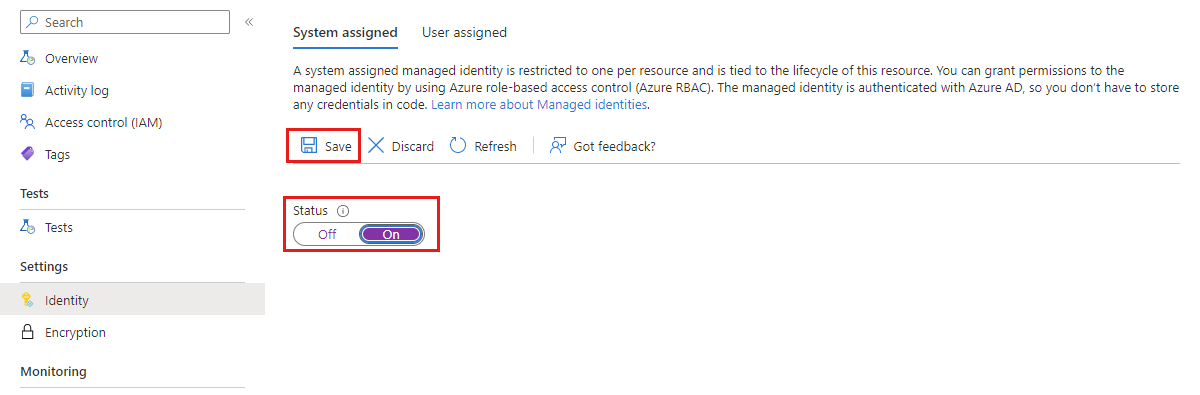

На левой панели выберите "Удостоверение".

На вкладке "Назначаемая системой" переключитесь на "Состояние включено", а затем нажмите кнопку "Сохранить".

В окне подтверждения выберите "Да ", чтобы подтвердить назначение управляемого удостоверения.

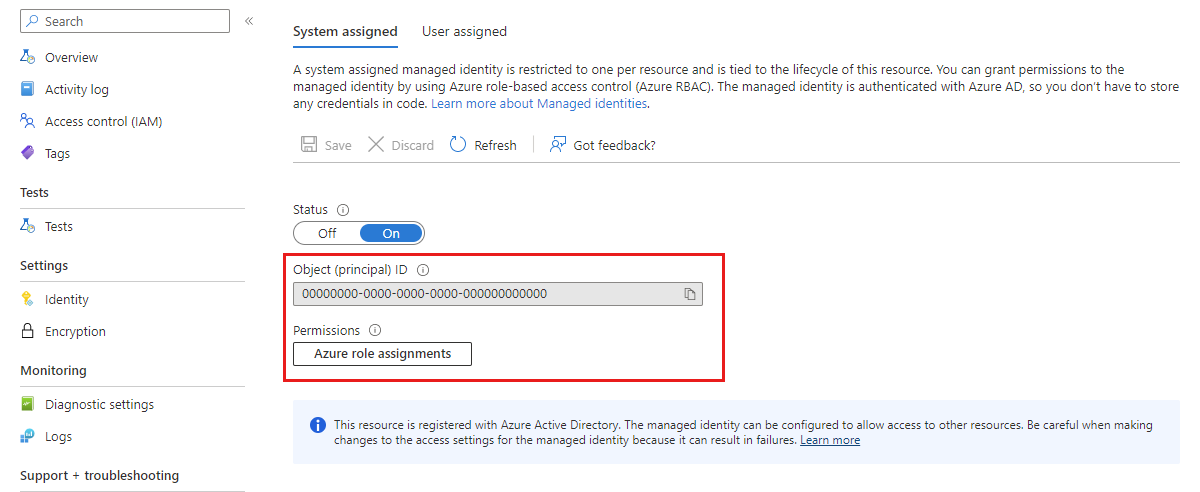

После завершения этой операции на странице отображается идентификатор объекта управляемого удостоверения и позволяет назначить ему разрешения.

Назначение назначаемого пользователем удостоверения ресурсу нагрузочного тестирования

Прежде чем добавить управляемое удостоверение, назначаемое пользователем, в ресурс нагрузочного тестирования Azure необходимо сначала создать это удостоверение в идентификаторе Microsoft Entra. Затем вы можете назначить удостоверение с помощью его идентификатора ресурса.

В ресурс можно добавить несколько управляемых удостоверений, назначаемых пользователем. Например, если вам нужно получить доступ к нескольким ресурсам Azure, вы можете предоставить разные разрешения каждому из этих удостоверений.

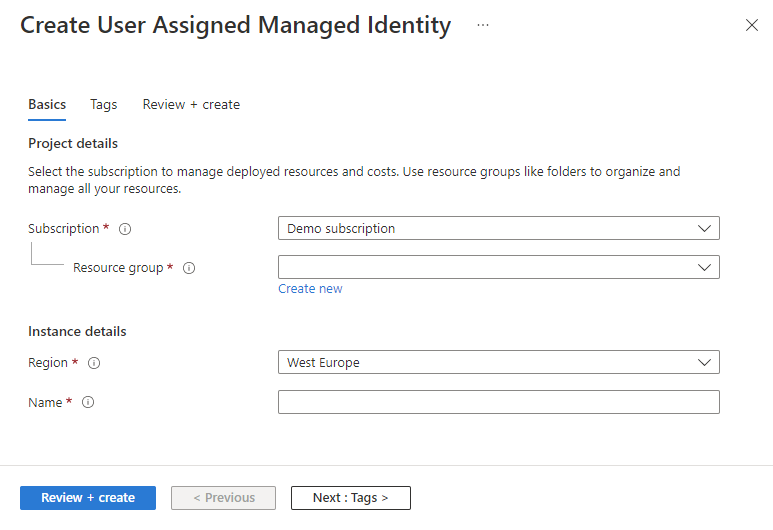

Создайте управляемое удостоверение, назначаемое пользователем, следуя инструкциям, упоминание в разделе "Создание управляемого удостоверения, назначаемого пользователем".

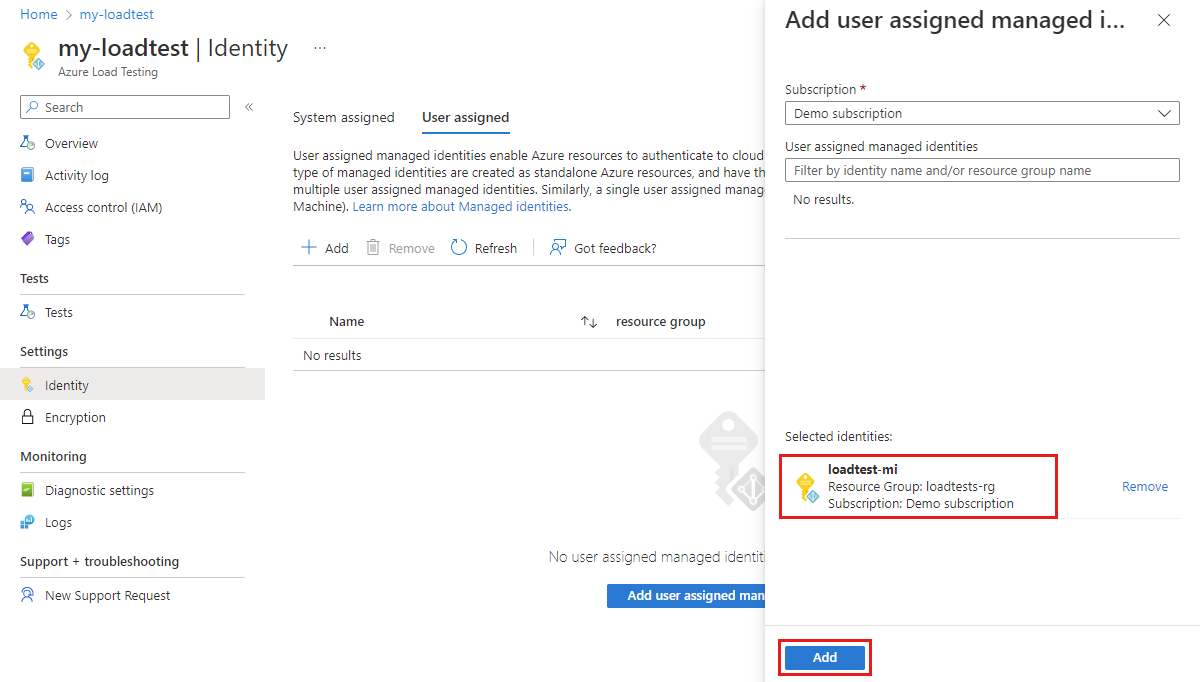

В портал Azure перейдите к ресурсу нагрузочного тестирования Azure.

На левой панели выберите "Удостоверение".

Перейдите на вкладку "Назначенный пользователем" и нажмите кнопку "Добавить".

Выполните поиск и выберите созданное ранее управляемое удостоверение. Затем нажмите кнопку "Добавить ", чтобы добавить ее в ресурс нагрузочного тестирования Azure.

Настройка целевого ресурса

Возможно, потребуется настроить целевой ресурс, чтобы разрешить доступ из ресурса нагрузочного тестирования. Например, если вы читаете секрет или сертификат из Azure Key Vault или используете ключи, управляемые клиентом для шифрования, необходимо также добавить политику доступа, содержащую управляемое удостоверение ресурса. В противном случае вызовы к Azure Key Vault отклоняются, даже если используется допустимый маркер.

Связанный контент

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по