Репликация компьютеров с частными конечными точками

Azure Site Recovery позволяет использовать частные конечные точки Приватного канала Azure для репликации компьютеров из изолированной виртуальной сети. Доступ к хранилищу восстановления в частной конечной точке поддерживается во всех регионах Azure для коммерческих и государственных организаций.

В этой статье приводятся инструкции по выполнению следующих действий.

- Создание хранилища Служб восстановления Azure Backup для защиты компьютеров.

- Активация управляемого удостоверения для хранилища и предоставление необходимых разрешений для доступа к учетным записям хранения клиента, чтобы реплицировать трафик из источника в целевые расположения. Доступ к управляемым удостоверениям для хранилища необходим при настройке доступа к хранилищу с помощью Приватного канала.

- Внесение в DNS изменений, необходимых для частных конечных точек

- Создание и утверждение частных конечных точек для хранилища в виртуальной сети

- Создание частных конечных точек для учетных записей хранения. При необходимости можно разрешить общий доступ к хранилищу или доступ через брандмауэр. Для Azure Site Recovery не обязательно создавать частную конечную точку для доступа к хранилищу.

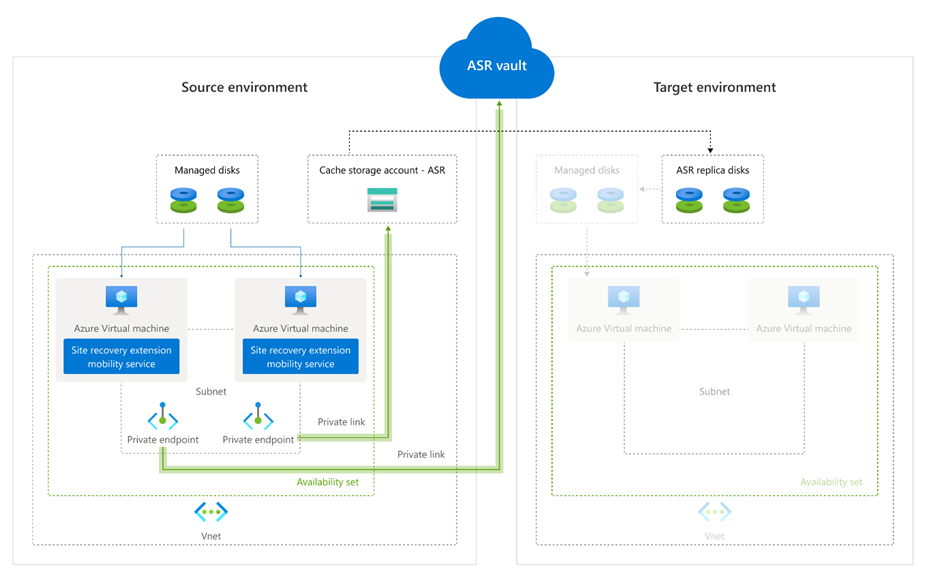

Ниже приведена эталонная архитектура, показывающая, как изменится рабочий процесс репликации при использовании частных конечных точек.

Предварительные требования и пояснения

- Частные конечные точки можно создавать только для новых хранилищ Служб восстановления, в которых нет элементов, зарегистрированных в хранилище. То есть частные конечные точки необходимо создать раньше, чем в хранилище будет добавлен хотя бы один элемент. Ознакомьтесь со структурой ценообразования для частных конечных точек.

- Хранилище, для которого создана частная конечная точка, блокируется и становится недоступным для любых сетей, кроме сетей с частными конечными точками.

- Идентификатор Microsoft Entra в настоящее время не поддерживает частные конечные точки. Таким образом, IP-адреса и полные доменные имена, необходимые для работы идентификатора Microsoft Entra в регионе, должны быть разрешены исходящий доступ из защищенной сети. Вы также можете использовать тег группы безопасности сети Azure Active Directory и Брандмауэр Azure теги для предоставления доступа к идентификатору Microsoft Entra, как применимо.

- Необходимо не менее семи IP-адресов в подсетях как на исходных компьютерах, так и на компьютерах восстановления. При создании частной конечной точки для хранилища Site Recovery создает пять приватных каналов для доступа к своим микрослужбам. Кроме того, при включении репликации добавляются два дополнительных приватных канала для связывания исходного и целевого регионов.

- Требуется один дополнительный IP-адрес в исходной подсети и в подсети восстановления. Этот IP-адрес нужен только в том случае, если необходимо использовать частные конечные точки, подключающиеся к учетным записям хранения кэша. Частные конечные точки для хранилища можно создать только для общего назначения версии 2. Ознакомьтесь со структурой ценообразования для передачи данных в рамках GPv2.

Создание и использование частных конечных точек для Site Recovery

В этом разделе описываются действия по созданию и использованию частных конечных точек для Azure Site Recovery в виртуальных сетях.

Примечание.

Настоятельно рекомендуется выполнять эти действия в указанной последовательности. В противном случае хранилище не сможет использовать частные конечные точки и вам придется начать процесс заново с новым хранилищем.

Создание хранилища Служб восстановления

Хранилище Служб восстановления — это объект, который содержит сведения о репликации компьютеров и используется для активации операций Site Recovery. Подробнее см. в статье Создание хранилища Служб восстановления.

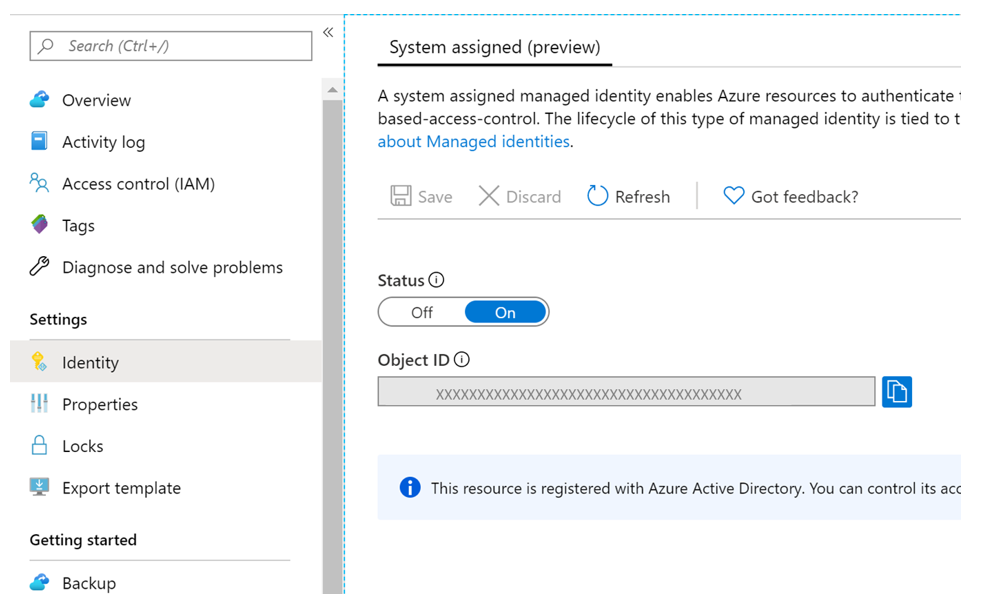

Включите управляемое удостоверение для хранилища.

Управляемое удостоверение позволяет хранилищу получать доступ к учетным записям хранения клиента. Site Recovery нужен доступ к исходному и целевому хранилищу, а также к учетным записям хранения кэша и(или) журнала в зависимости от требований сценария. Доступ к управляемым удостоверениям важен при использовании службы приватных каналов для хранилища.

Перейдите в хранилище Служб восстановления. Выберите пункт Удостоверение в разделе Параметры.

Измените Состояние на Вкл и нажмите кнопку Сохранить.

Будет создан ИД объекта, указывающий, что хранилище теперь зарегистрировано в Azure Active Directory.

Создание частных конечных точек для хранилища Служб восстановления

Чтобы включить отработку отказа и восстановление размещения для виртуальных машин Azure, понадобятся две частные конечные точки для хранилища. Одна частная конечная точка нужна для защиты компьютеров в исходной сети, а другая — для повторной защиты компьютеров, для которых выполнена отработка отказа, в сети восстановления.

Убедитесь, что во время этого процесса установки в целевом регионе создается виртуальная сеть восстановления.

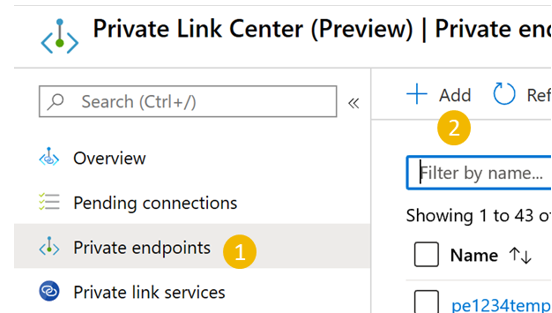

Создайте первую частную конечную точку для хранилища в исходной виртуальной сети, используя Центр Приватного канала на портале или Azure PowerShell. Создайте вторую частную конечную точку для хранилища в сети восстановления. Ниже приведены действия по созданию частной конечной точки в исходной сети. Повторите те же рекомендации, чтобы создать вторую частную конечную точку.

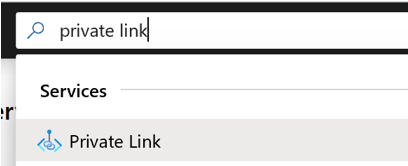

На панели поиска портала Azure найдите и выберите “Приватный канал”. Вы попадете в Центр Приватного канала.

На панели навигации слева выберите Частные конечные точки. На странице “Частные конечные точки” нажмите кнопку +Добавить, чтобы начать создание частной конечной точки для хранилища.

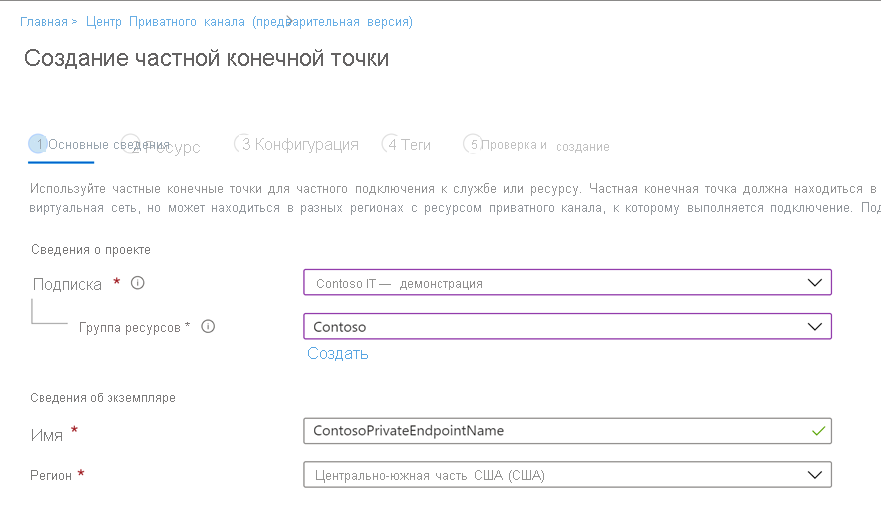

На странице "Создание частной конечной точки" необходимо ввести сведения для создания подключения к частной конечной точке.

Основныесведения. Укажите основные данные для частных конечных точек. Регион должен совпадать с регионом исходных компьютерах.

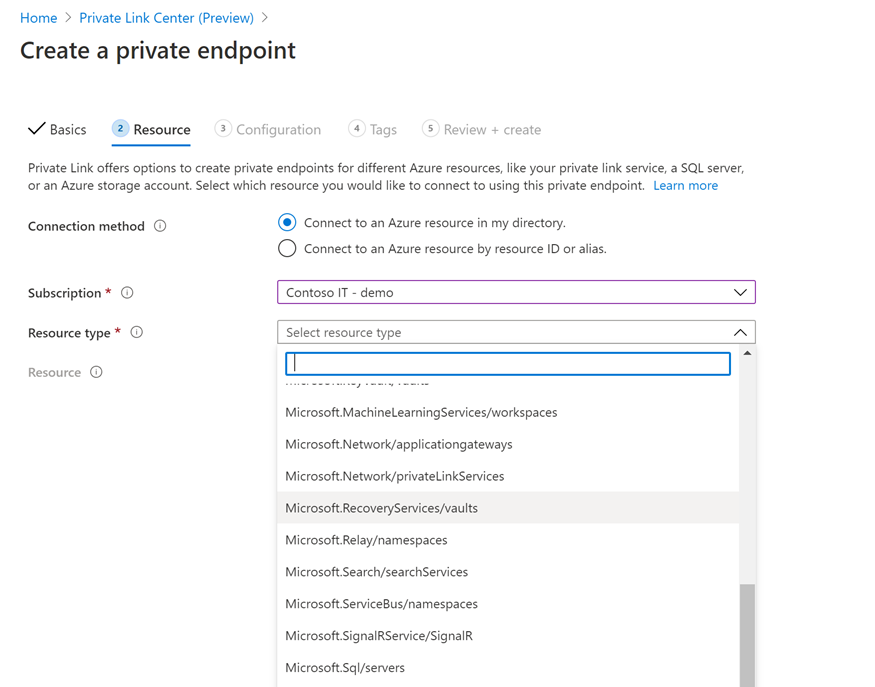

Ресурс. На этой вкладке необходимо указать ресурс "платформа как услуга", для которого создается подключение. Выберите Microsoft.RecoveryServices/vaults в списке Тип ресурса для выбранной подписки. Затем выберите имя хранилища Служб восстановления для Ресурса и задайте Azure Site Recovery в качестве Целевого подресурса.

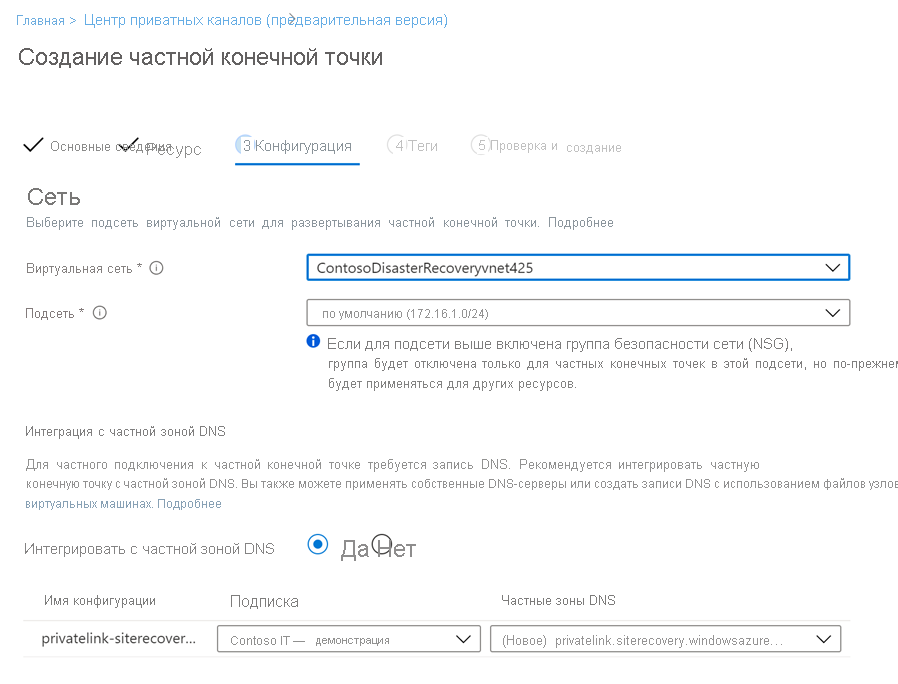

Конфигурация. В разделе конфигурации укажите виртуальную сеть и подсеть, в которых необходимо создать частную конечную точку. Именно в этой сети находится виртуальная машина. Включите интеграцию с частной зоной DNS, выбрав Да. Выберите уже созданную зону DNS или создайте новую. Если выбрать Да, зона будет автоматически связана с исходной виртуальной сетью и будут добавлены записи DNS, необходимые для DNS-разрешения новых IP-адресов и полных доменных имен, созданных для частной конечной точки.

Убедитесь, что выбрано создание новой зоны DNS для каждой новой частной конечной точки, подключенной к тому же хранилищу. При выборе существующей частной зоны DNS предыдущие записи CNAME будут переопределены. Прежде чем продолжить, ознакомьтесь с руководством по частной конечной точке.

Если сети в вашей среде используют звездообразную топологию, вам потребуется только одна частная конечная точка и только одна частная зона DNS для всей структуры, так как между всеми виртуальными сетями уже включен пиринг. Подробнее см. в статье Интеграция DNS с частной конечной точкой.

Чтобы вручную создать частную зону DNS, выполните действия, описанные в статье Создание частных зон DNS и добавление записей DNS вручную.

Теги. При необходимости для частной конечной точки можно добавить теги.

Проверить и создать. По завершении проверки выберите Создать, чтобы создать частную конечную точку.

К созданной частной конечной точке добавляются пять полных доменных имен. Эти каналы позволяют компьютерам в виртуальной сети получить доступ ко всем необходимым микрослужбам Site Recovery в контексте хранилища. Позднее при включении репликации к той же частной конечной точке добавляются два дополнительных полных доменных имени.

Для форматирования пяти доменных имен используется следующий шаблон:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

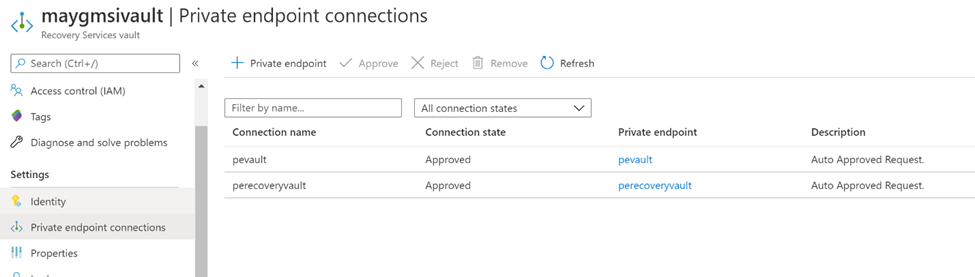

Утверждение частных конечных точек для Site Recovery

Если пользователь, создающий частную конечную точку, является еще и владельцем хранилища Служб восстановления, созданная по описанной выше схеме частная конечная точка будет утверждена автоматически в течение нескольких минут. В противном случае владелец хранилища должен утвердить частную конечную точку, прежде чем ей можно будет пользоваться. Чтобы утвердить или отклонить запрошенное подключение к частной конечной точке, откройте Подключения к частной конечной точке в разделе "Параметры" на странице хранилища восстановления.

Прежде чем продолжить, можно открыть ресурс частной конечной точки и проверить состояние подключения.

(Дополнительно) Создание частных конечных точек для учетной записи хранения кэша

Можно использовать частную конечную точку в службе хранилища Azure. Для репликации Azure Site Recovery не обязательно создавать частные конечные точки для доступа к хранилищу. При создании частной конечной точки для хранилища применяются следующие требования.

- Вам потребуется частная конечная точка для учетной записи хранения кэша или журнала в исходной виртуальной сети.

- Вторая частная конечная точка потребуется во время повторной защиты виртуальных машин с отработкой отказа в сети восстановления. Эта частная конечная точка предназначена для новой учетной записи хранения, созданной в целевом регионе.

Примечание.

Даже если в учетной записи хранения не активированы частные конечные точки, защита все равно успешной. Однако трафик репликации будет передаваться в общедоступные конечные точки Azure Site Recovery. Чтобы обеспечить передачу трафика репликации по приватным каналам, необходимо включить частные конечные точки в учетной записи хранения.

Примечание.

Частную конечную точку для хранилища можно создать только в учетных записях хранения общего назначения версии 2. Сведения о ценах см. в разделе Цены на страничные BLOB-объекты категории “Стандартный”.

Следуйте указаниям по созданию частного хранилища, чтобы создать учетную запись хранения с частной конечной точкой. Выберите Да для интеграции с частной зоной DNS. Выберите уже созданную зону DNS или создайте новую.

Предоставление требуемых разрешений хранилищу

Если виртуальные машины используют управляемые диски, необходимо предоставить разрешения управляемого удостоверения только учетным записям хранения кэша. Если виртуальные машины используют неуправляемые диски, необходимо предоставить разрешения управляемого удостоверения исходной и целевой учетным записям хранения, а также учетной записи хранения кэша. В этом случае целевую учетную запись хранения необходимо создать заранее.

Перед включением репликации виртуальных машин управляемое удостоверение хранилища должно иметь следующие разрешения роли в зависимости от типа учетной записи хранения.

- Учетные записи хранения на основе Resource Manager (стандартный тип):

- Учетные записи хранения на основе Resource Manager (тип premium):

- Классические учетные записи хранения:

Следующие шаги описывают, как по одному добавлять назначение ролей в учетные записи хранения. Подробные инструкции см. в статье Назначение ролей Azure с помощью портала Microsoft Azure.

В портал Azure перейдите к созданной учетной записи хранения кэша.

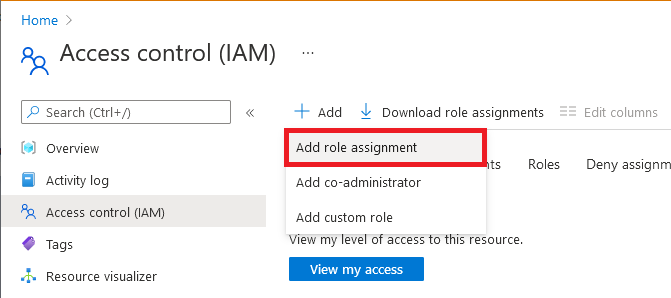

Выберите Управление доступом (IAM) .

Выберите "Добавить" > "Добавить назначение ролей".

На вкладке Роли выберите одну из ролей, перечисленных в начале этого раздела.

На вкладке "Участники" выберите "Управляемое удостоверение" и нажмите "Выбрать участников".

Выберите свою подписку Azure.

Выберите "Управляемое удостоверение, назначаемое системой", найдите хранилище и выберите его.

Чтобы назначить роль, на вкладке Проверка и назначение выберите Проверка и назначение.

Помимо этих разрешений необходимо также разрешить доступ доверенным службам Microsoft. Для этого выполните следующие шаги:

Перейдите в раздел Брандмауэры и виртуальные сети.

В разделе "Исключения" выберите "Разрешить доверенным службам Microsoft доступ к этой учетной записи хранения".

Защита виртуальных машин

Завершив все указанные выше конфигурации, продолжите процесс включения репликации для виртуальных машин. Если при создании частных конечных точек в хранилище использовалась интеграция с DNS, то все операции Site Recovery будут работать без дополнительных действий. Но если зоны DNS создаются и настраиваются вручную, после включения репликации потребуется внести конкретные записи DNS в исходную и целевую зоны DNS. Дополнительные сведения и инструкции см. в статье Создание частных зон DNS и добавление записей DNS вручную.

Создание частных зон DNS и добавление записей DNS вручную

Если при создании частной конечной точки для хранилища вы не выбрали параметр для интеграции с частной зоной DNS, выполните действия, описанные в этом разделе.

Создайте одну частную зону DNS, чтобы агент мобильности мог разрешать полные доменные имена приватных каналов в частные IP-адреса.

Создание частной зоны DNS

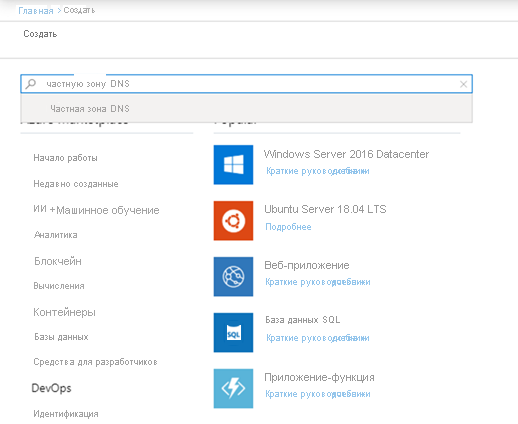

Выполните поиск по фразе "Частная зона DNS" на панели поиска Все службы и выберите в раскрывающемся списке "Частные зоны DNS".

На странице "Частные зоны DNS" нажмите кнопку +Добавить, чтобы начать создание новой зоны.

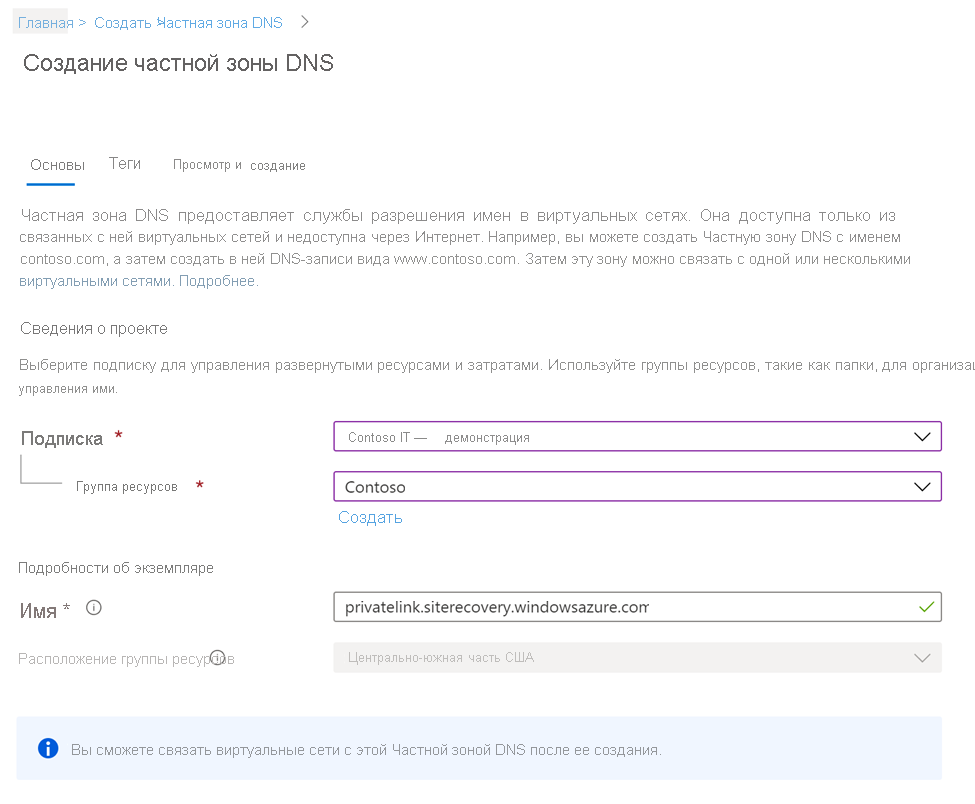

На странице "Создание частной зоны DNS" введите необходимые сведения. Укажите

privatelink.siterecovery.windowsazure.comв качестве имени частной зоны DNS. Для ее создания можно выбрать любую группу ресурсов и любую подписку.

Откройте вкладку Просмотр и создание, чтобы проверить и создать зону DNS.

Связывание частной зоны DNS с виртуальной сетью

Теперь созданные выше частные зоны DNS необходимо связать с виртуальной сетью, в которой находятся серверы. Кроме того, частную зону DNS нужно заранее связать с целевой виртуальной сетью.

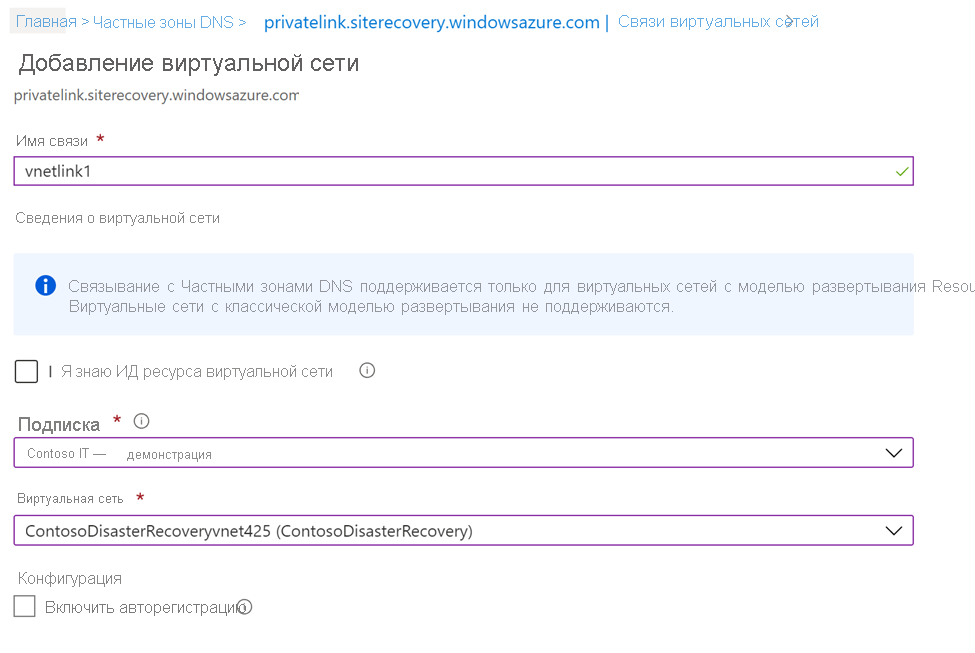

Откройте частную зону DNS, созданную на предыдущем этапе, и выберите раздел Ссылки на виртуальные сети в левой части страницы. После этого нажмите кнопку +Добавить.

Укажите необходимые сведения. В поля Подписка и Виртуальная сеть внесите соответствующую информацию о виртуальной сети, в которой находятся серверы. Остальные поля необходимо оставить как есть.

Добавление записей DNS

Когда необходимые частные зоны DNS и частные конечные точки будут созданы, потребуется добавить записи DNS в зоны DNS.

Примечание.

Если вы используете пользовательскую частную зону DNS, убедитесь, что выполняются схожие записи, как описано ниже.

На этом этапе для каждого полного доменного имени в частной конечной точке необходимо внести записи в частную зону DNS.

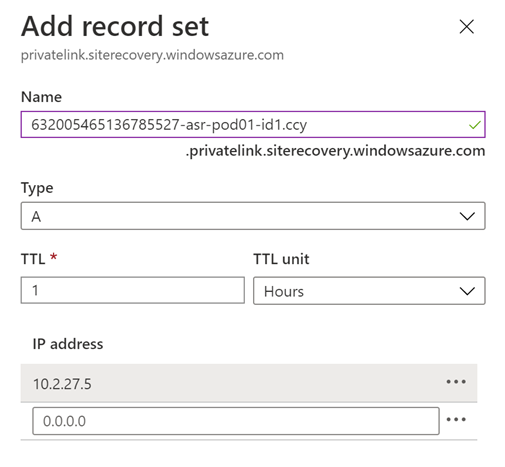

Откройте частную зону DNS и выберите раздел Обзор в левой части страницы. Затем выберите +Набор записей, чтобы начать добавление записей.

На открывшейся странице "Добавление набора записей" добавьте запись для каждого полного доменного имени и частного IP-адреса в виде записи типа A. Список полных доменных имен и IP-адресов находится на странице "Частная конечная точка" в разделе Обзор. Как показано в приведенном ниже примере, первое полное доменное имя из частной конечной точки добавляется в набор записей в частной зоне DNS.

Эти полные доменные имена соответствуют шаблону:

{Vault-ID}-asr-pod01-{type}-.{target-geo-code}.privatelink.siterecovery.windowsazure.com

Примечание.

После включения репликации в частных конечных точках обоих регионов создаются еще два полных доменных имени. Убедитесь, что для вновь созданных полных доменных имен тоже добавлены записи DNS.

Следующие шаги

Теперь, когда вы активировали частные конечные точки для репликации виртуальных машин, ознакомьтесь с другими страницами, чтобы получить дополнительные и связанные сведения.