Общие сведения о правилах сокращения направлений атак

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

- Антивирусная программа в Microsoft Defender

Платформы

- Windows

Почему правила сокращения направлений атак важны

Область атаки вашей организации включает все места, где злоумышленник может скомпрометировать устройства или сети вашей организации. Сокращение направлений атак означает защиту устройств и сети вашей организации, что позволяет злоумышленникам использовать меньше способов выполнения атак. Настройка правил сокращения направлений атак в Microsoft Defender для конечной точки может помочь!

Правила сокращения направлений атак нацелены на определенное поведение программного обеспечения, например:

- Запуск исполняемых файлов и скриптов, которые пытаются скачать или запустить файлы

- Выполнение скрытых или иным образом подозрительных сценариев

- Поведение, которое приложения обычно не инициируют во время обычной повседневной работы

Такое поведение программного обеспечения иногда наблюдается в допустимых приложениях. Однако такое поведение часто считается рискованным, так как злоумышленники часто злоупотребляют вредоносными программами. Правила сокращения направлений атак могут ограничить рискованное поведение на основе программного обеспечения и помочь обеспечить безопасность вашей организации.

Последовательный комплексный процесс управления правилами сокращения направлений атак см. в следующих разделах:

- Общие сведения о развертывании правил сокращения направлений атак

- Планирование развертывания правил сокращения направлений атак

- Проверка правил сокращения направлений атак

- Включение правил сокращения направлений атак

- Ввод в эксплуатацию правил сокращения направлений атак

Оценка правил перед развертыванием

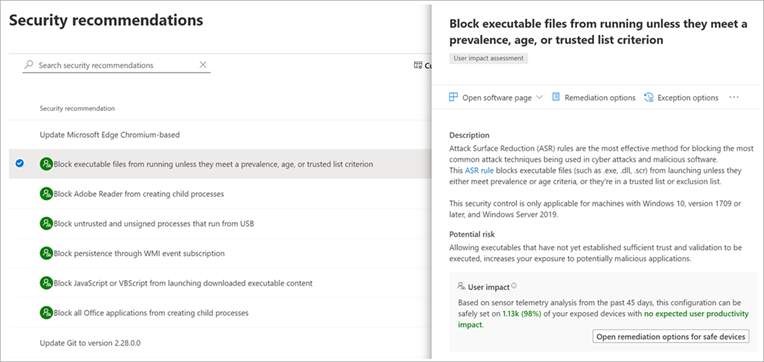

Вы можете оценить, как правило сокращения направлений атаки может повлиять на вашу сеть, открыв рекомендацию по безопасности для этого правила в Управление уязвимостями Microsoft Defender.

В области сведений о рекомендациях проверка влияния на пользователей, чтобы определить, какой процент устройств может принять новую политику, включающую правило в режиме блокировки без ущерба для производительности.

Сведения о поддерживаемых операционных системах и другие сведения о требованиях см. в статье Требования в статье "Включение правил сокращения направлений атак".

Режим аудита для оценки

Режим аудита

Используйте режим аудита , чтобы оценить, как правила сокращения направлений атак повлияют на вашу организацию, если они включены. Сначала запустите все правила в режиме аудита, чтобы понять, как они влияют на бизнес-приложения. Многие бизнес-приложения написаны с ограниченными возможностями безопасности, и они могут выполнять задачи, похожие на вредоносные программы.

Исключения

Отслеживая данные аудита и добавляя исключения для необходимых приложений, можно развертывать правила сокращения направлений атак без снижения производительности.

Исключения для каждого правила

Сведения о настройке исключений для каждого правила см. в разделе Настройка правил сокращения направлений атак для каждого правила статьиТестирование правил сокращения направлений атаки.

Режим предупреждения для пользователей

(НОВОЕ!) До создания возможностей режима предупреждения для включенных правил уменьшения направлений атаки можно задать режим аудита или режим блокировки. В новом режиме предупреждения каждый раз, когда содержимое блокируется правилом сокращения направлений атаки, пользователи видят диалоговое окно, указывающее, что содержимое заблокировано. Диалоговое окно также предлагает пользователю возможность разблокировать содержимое. Затем пользователь может повторить действие, и операция завершится. Когда пользователь разблокирует содержимое, содержимое остается разблокировано в течение 24 часов, а затем блокировка возобновляется.

Режим предупреждения помогает вашей организации использовать правила сокращения направлений атак, не препятствуя пользователям получать доступ к содержимому, необходимому для выполнения своих задач.

Требования для работы режима предупреждения

Режим предупреждения поддерживается на устройствах со следующими версиями Windows:

- Windows 10, версия 1809 или более поздней версии

- Windows 11

- Windows Server версии 1809 или более поздней

Microsoft Defender антивирусная программа должна работать с защитой в реальном времени в активном режиме.

Кроме того, убедитесь, что установлены обновления антивирусной и антивредоносной программы Microsoft Defender.

- Требование к минимальному выпуску платформы:

4.18.2008.9 - Требование к минимальному выпуску двигателя:

1.1.17400.5

Дополнительные сведения и сведения об обновлении см. в статье Обновление для платформы защиты от вредоносных программ Microsoft Defender.

Случаи, когда режим предупреждения не поддерживается

Режим предупреждения не поддерживается для трех правил сокращения направлений атак при их настройке в Microsoft Intune. (Если вы используете групповая политика для настройки правил сокращения направлений атак, поддерживается режим предупреждения.) Три правила, которые не поддерживают режим предупреждения при их настройке в Microsoft Intune:

- Запретить запуск скачаемого исполняемого содержимого (GUID

d3e037e1-3eb8-44c8-a917-57927947596d) в JavaScript или VBScript - Блокировка сохраняемости с помощью подписки на события WMI (GUID

e6db77e5-3df2-4cf1-b95a-636979351e5b) - Использование расширенной защиты от программ-шантажистов (GUID

c1db55ab-c21a-4637-bb3f-a12568109d35)

Кроме того, режим предупреждения не поддерживается на устройствах с более ранними версиями Windows. В таких случаях правила сокращения направлений атак, настроенные для запуска в режиме предупреждения, выполняются в режиме блокировки.

Уведомления и оповещения

При каждом срабатывании правила сокращения направлений атаки на устройстве отображается уведомление. Вы можете настроить уведомление, указав сведения о вашей организации и контактные данные.

Кроме того, при активации определенных правил сокращения направлений атаки создаются оповещения.

Уведомления и все созданные оповещения можно просмотреть на портале Microsoft Defender.

Подробные сведения о функциях уведомлений и оповещений см. в статье Сведения об оповещении и уведомлениях для каждого правила в статье Справочник по правилам сокращения направлений атак.

События расширенной охоты и сокращения направлений атак

Вы можете использовать расширенную охоту для просмотра событий сокращения направлений атаки. Чтобы упростить объем входящих данных, при расширенной охоте можно просматривать только уникальные процессы за каждый час. Время уменьшения направлений атаки — это первый случай, когда событие будет видно в течение часа.

Например, предположим, что событие сокращения направлений атаки происходит на 10 устройствах в течение 14:00. Предположим, что первое событие произошло в 2:15, а последнее — в 2:45. При расширенной охоте вы увидите один экземпляр этого события (даже если оно фактически произошло на 10 устройствах), и его метка времени будет 14:15.

Дополнительные сведения о расширенной охоте см. в разделе Упреждающая охота на угрозы с помощью расширенной охоты.

Функции сокращения направлений атак в разных версиях Windows

Вы можете задать правила сокращения направлений атак для устройств под управлением любого из следующих выпусков и версий Windows:

Windows 10 Pro версии 1709 или более поздней

Windows 10 Корпоративная версии 1709 или более поздней

Windows Server версии 1803 (Semi-Annual Channel) или более поздней

-

Примечание.

Windows Server 2016 и Windows Server 2012 R2 необходимо подключить с помощью инструкций в разделе Подключение серверов Windows, чтобы эта функция работала.

Хотя правила сокращения направлений атак не требуют лицензии Windows E5, если у вас есть Windows E5, вы получаете расширенные возможности управления. К расширенным возможностям, доступным только в Windows E5, относятся:

- Мониторинг, аналитика и рабочие процессы, доступные в Defender для конечной точки

- Возможности создания отчетов и конфигурации в Microsoft Defender XDR.

Эти расширенные возможности недоступны с лицензией Windows Professional или Windows E3. Однако если у вас есть эти лицензии, можно использовать журналы Просмотр событий и Microsoft Defender антивирусной программы для просмотра событий правил сокращения направлений атак.

Просмотр событий сокращения направлений атаки на портале Microsoft Defender

Defender для конечной точки предоставляет подробные отчеты о событиях и блоках в рамках сценариев исследования оповещений.

Вы можете запрашивать данные Defender для конечной точки в Microsoft Defender XDR с помощью расширенной охоты.

Пример:

DeviceEvents

| where ActionType startswith 'Asr'

Просмотр событий сокращения направлений атак в Windows Просмотр событий

Вы можете просмотреть журнал событий Windows, чтобы просмотреть события, созданные правилами сокращения направлений атак:

Скачайте пакет оценки и извлеките файл cfa-events.xml в удобное расположение на устройстве.

Введите слова Просмотр событий в меню Пуск, чтобы открыть Просмотр событий Windows.

В разделе Действия выберите Импорт пользовательского представления....

Выберите файлcfa-events.xml , из которого он был извлечен. Кроме того, можно скопировать XML-код напрямую.

Нажмите ОК.

Можно создать пользовательское представление, которое фильтрует события, чтобы отобразить только следующие события, все из которых связаны с управляемым доступом к папкам:

| Идентификатор события | Описание |

|---|---|

| 5007 | Событие при изменении параметров |

| 1121 | Событие при срабатывании правила в режиме блокировки |

| 1122 | Событие при срабатывании правила в режиме аудита |

"Версия обработчика", указанная для событий сокращения направлений атаки в журнале событий, создается Defender для конечной точки, а не операционной системой. Defender для конечной точки интегрирован с Windows 10 и Windows 11, поэтому эта функция работает на всех устройствах с установленными Windows 10 или Windows 11.

См. также

- Общие сведения о развертывании правил сокращения направлений атак

- Планирование развертывания правил сокращения направлений атак

- Проверка правил сокращения направлений атак

- Включение правил сокращения направлений атак

- Ввод в эксплуатацию правил сокращения направлений атак

- Отчет о правилах сокращения направлений атак

- Исключения для антивирусной программы Microsoft Defender для конечной точки и Microsoft Defender

Совет

Если вам нужны сведения об антивирусной программе для других платформ, см.:

- Установка параметров Microsoft Defender для конечной точки в macOS

- Microsoft Defender для конечной точки на Mac

- Параметры антивирусной политики macOS для антивирусной программы Microsoft Defender для Intune

- Установите параметры Microsoft Defender для конечной точки в Linux.

- Microsoft Defender для конечной точки в Linux

- Настройка функций Defender для конечной точки на Android

- Настройка защитника Майкрософт для конечной точки на функциях iOS

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по