Настройка политик безопасных вложений в Microsoft Defender для Office 365

Совет

Знаете ли вы, что можете бесплатно опробовать функции в Microsoft Defender XDR для Office 365 плана 2? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Сведения о том, кто может зарегистрироваться и условия пробной версии , см. здесь.

Важно!

Эта статья предназначена для бизнес-клиентов, использующих Microsoft Defender для Office 365. Если вы являетесь домашним пользователем, который ищет сведения о проверке вложений в Outlook, см. раздел Расширенная Outlook.com безопасности.

В организациях с Microsoft Defender для Office 365 безопасные вложения — это дополнительный уровень защиты от вредоносных программ в сообщениях. После сканирования вложений сообщений с помощью защиты от вредоносных программ в Exchange Online Protection (EOP) безопасные вложения открывают файлы в виртуальной среде, чтобы увидеть, что происходит (процесс, известный как детонация), прежде чем сообщения будут доставлены получателям. Дополнительные сведения см. в разделе Безопасные вложения в Microsoft Defender для Office 365.

Хотя политика безопасных вложений по умолчанию отсутствует, встроенная предустановленная политика безопасности защиты по умолчанию обеспечивает защиту безопасных вложений для всех получателей. Получатели, указанные в стандартных или строгих предустановленных политиках безопасности или настраиваемых политиках безопасных вложений, не затрагиваются. Дополнительные сведения см. в разделе Предустановленные политики безопасности в EOP и Microsoft Defender для Office 365.

Для повышения детализации можно также использовать процедуры, описанные в этой статье, для создания политик безопасных вложений, которые применяются к определенным пользователям, группам или доменам.

Политики безопасных вложений настраивается на портале Microsoft Defender или в Exchange Online PowerShell.

Примечание.

В глобальных параметрах параметров безопасных вложений вы настраиваете функции, которые не зависят от политик безопасных вложений. Инструкции см. в статье Включение безопасных вложений для SharePoint, OneDrive и Microsoft Teams и безопасных документов в Microsoft 365 E5.

Что нужно знать перед началом работы

Откройте портал Microsoft Defender по адресу https://security.microsoft.com. Чтобы перейти непосредственно на страницу Безопасные вложения, используйте .https://security.microsoft.com/safeattachmentv2

Сведения о том, как подключиться к Exchange Online PowerShell, см. в статье Подключение к Exchange Online PowerShell.

Перед выполнением процедур, описанных в этой статье, вам необходимо назначить разрешения. Возможны следующие варианты:

- Microsoft Defender XDR Единое управление доступом на основе ролей (RBAC) (влияет только на портал Defender, а не PowerShell): авторизация и параметры/Параметры безопасности/Основные параметры безопасности (управление) или Авторизация и параметры/Параметры безопасности/Параметры безопасности Core (чтение).

- Email & разрешения на совместную работу на портале Microsoft Defender и разрешения Exchange Online:

- Создание, изменение и удаление политик. Членство в группах ролей "Управление организацией" или "Администратор безопасности" в Email & совместной работы RBAC и членство в группе ролей "Управление организацией" в Exchange Online RBAC.

- Доступ только для чтения к политикам: членство в одной из следующих групп ролей:

- Глобальный читатель или средство чтения безопасности в Email & совместной работы RBAC.

- Управление организацией только для просмотра в Exchange Online RBAC.

- Microsoft Entra разрешения. Членство в ролях глобального администратора, администратора безопасности, глобального читателя или читателя безопасности предоставляет пользователям необходимые разрешения и разрешения для других функций Microsoft 365.

Рекомендуемые параметры для политик безопасных вложений см. в разделе Параметры безопасных вложений.

Совет

Исключения из встроенной защиты для безопасных вложений или параметров в пользовательских политиках безопасных вложений игнорируются, если получатель также включен в стандартные или строгие предустановленные политики безопасности. Дополнительные сведения см. в разделе Порядок и приоритет защиты электронной почты.

До 30 минут до применения новой или обновленной политики.

Дополнительные сведения о требованиях к лицензированию см. в разделе Условия лицензирования.

Создание политик безопасных вложений с помощью портала Microsoft Defender

На портале Microsoft Defender по адресу https://security.microsoft.comвыберите Email & Политики совместной работы>& Правила>Политики> угрозБезопасные вложения в разделе Политики. Или, чтобы перейти непосредственно на страницу Безопасные вложения, используйте https://security.microsoft.com/safeattachmentv2.

На странице Безопасные вложения выберите

Создать , чтобы запустить мастер политики безопасных вложений.

Создать , чтобы запустить мастер политики безопасных вложений.На странице Имя новой политики настройте указанные ниже параметры.

- Имя. Укажите уникальное, описательное имя политики.

- Описание. По желанию введите описание политики.

Завершив работу на странице Имя политики , нажмите кнопку Далее.

На странице Пользователи и домены определите внутренних получателей, к которым применяется политика (условия получателя):

- Пользователи. Указывает один или несколько почтовых ящиков, пользователей почты или почтовых контактов.

- Группы.

- Члены указанных групп рассылки или групп безопасности с поддержкой почты (динамические группы рассылки не поддерживаются).

- Указанные Группы Microsoft 365.

- Домены: все получатели в организации с основной адрес электронной почты в указанном принятом домене.

Щелкните соответствующее поле, начните вводить значение и выберите нужное значение в результатах. Повторите эти действия необходимое количество раз. Чтобы удалить существующее значение, щелкните

рядом со значением .

рядом со значением .Для пользователей и групп можно использовать большинство идентификаторов (имя, отображаемое имя, псевдоним, адрес электронной почты, имя учетной записи и т. д.), но в результатах будет выведено отображаемое имя. Если вы являетесь пользователем, введите звездочку (*) без добавлений, чтобы увидеть все доступные значения.

Условие можно использовать только один раз, но условие может содержать несколько значений:

Несколько значений одного условия используют логику OR (например, <recipient1> или <recipient2>). Если получатель соответствует любому из указанных значений, к нему применяется политика.

Различные типы условий используют логику AND. Получатель должен соответствовать всем указанным условиям для применения политики к нему. Например, вы настраиваете условие со следующими значениями:

- Пользователей:

romain@contoso.com - Группы: руководители

Политика применяется только в

romain@contoso.comтом случае, если он также является членом группы руководителей. В противном случае политика к нему не применяется.- Пользователей:

Исключить этих пользователей, группы и домены. Чтобы добавить исключения для внутренних получателей, к которым применяется политика (исключение получателей), выберите этот параметр и настройте исключения.

Исключение можно использовать только один раз, но исключение может содержать несколько значений:

- Несколько значений одного исключения используют логику OR (например, <recipient1> или <recipient2>). Если получатель соответствует любому из указанных значений, политика к нему не применяется.

- Различные типы исключений используют логику OR (например, recipient1>,<<member of group1> или <member of domain1>). Если получатель соответствует любому из указанных значений исключений, политика к нему не применяется.

Завершив работу на странице Пользователи и домены , нажмите кнопку Далее.

На странице Параметры настройте следующие параметры:

Безопасные вложения неизвестный ответ на вредоносную программу. Выберите одно из следующих значений:

- Выкл.

- Мониторинг

- Блок. Это значение по умолчанию и рекомендуемое значение в стандартных и строгих предустановленных политиках безопасности.

- Динамическая доставка (предварительные версии сообщений)

Эти значения описаны в разделе Параметры политики безопасных вложений.

Политика карантина. Выберите политику карантина, которая применяется к сообщениям, помещенным в карантин с помощью безопасных вложений (блокировать или динамическую доставку). Политики карантина определяют, что пользователи могут делать с сообщениями в карантине, и получают ли пользователи уведомления о карантине. Дополнительные сведения см. в разделе Анатомия политики карантина.

По умолчанию политика карантина с именем AdminOnlyAccessPolicy используется для обнаружения вредоносных программ политиками безопасных вложений. Дополнительные сведения об этой политике карантина см. в разделе Анатомия политики карантина.

Примечание.

Уведомления о карантине отключены в политике AdminOnlyAccessPolicy. Чтобы уведомить получателей о том, что сообщения помещены в карантин как вредоносные программы безопасными вложениями, создайте или используйте существующую политику карантина, в которой включены уведомления о карантине. Инструкции см. в статье Создание политик карантина на портале Microsoft Defender.

Пользователи не могут выпускать собственные сообщения, которые были помещены в карантин как вредоносные программы политиками безопасных вложений, независимо от того, как настроена политика карантина. Если политика позволяет пользователям выпускать собственные сообщения, помещенные в карантин, пользователи могут запрашивать освобождение своих сообщений о вредоносных программах, помещенных в карантин.

Перенаправление сообщений с обнаруженными вложениями. Если выбрать Включить перенаправление, вы можете указать адрес электронной почты в поле Отправка сообщений, содержащих отслеживаемые вложения, на указанный адрес электронной почты , чтобы отправлять сообщения, содержащие вредоносные вложения для анализа и исследования.

Примечание.

Перенаправление доступно только для действия Монитор . Дополнительные сведения см. в разделе MC424899.

Завершив работу на странице Параметры , нажмите кнопку Далее.

На странице Рецензирование проверьте параметры. Вы можете выбрать Изменить в любом разделе, чтобы изменить параметры в этом разделе. Вы также можете выбрать Назад или конкретную страницу в мастере.

Завершив работу на странице Рецензирование , нажмите кнопку Отправить.

На странице Создание новой политики безопасных вложений можно выбрать ссылки, чтобы просмотреть политику, просмотреть политики безопасных вложений и узнать больше о политиках безопасных вложений.

Завершив работу на странице Создания политики безопасных вложений , нажмите кнопку Готово.

На странице Безопасные вложения отобразится новая политика.

Использование портала Microsoft Defender для просмотра сведений о политике безопасных вложений

На портале Microsoft Defender по адресу https://security.microsoft.comвыберите Email & Политики совместной работы>& Правила>Политики> угрозБезопасные вложения в разделе Политики. Чтобы перейти непосредственно на страницу Безопасные вложения, используйте .https://security.microsoft.com/safeattachmentv2

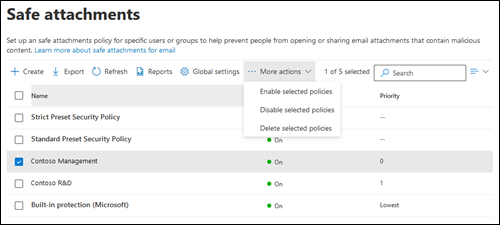

На странице Безопасные вложения в списке политик отображаются следующие свойства:

- Название

- Состояние: значения включено или выключено.

- Приоритет. Дополнительные сведения см. в разделе Установка приоритета политик безопасных вложений .

Чтобы изменить список политик с обычного на компактный, выберите ![]() Изменить интервал списка на компактный или обычный, а затем выберите

Изменить интервал списка на компактный или обычный, а затем выберите ![]() Компактный список.

Компактный список.

![]() Используйте поле Поиск и соответствующее значение, чтобы найти определенные политики безопасного вложения.

Используйте поле Поиск и соответствующее значение, чтобы найти определенные политики безопасного вложения.

Экспорт используется ![]() для экспорта списка политик в CSV-файл.

для экспорта списка политик в CSV-файл.

Используйте ![]() просмотр отчетов , чтобы открыть отчет о состоянии защиты от угроз.

просмотр отчетов , чтобы открыть отчет о состоянии защиты от угроз.

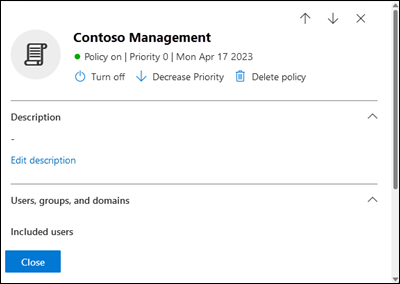

Выберите политику, щелкнув в любом месте строки, кроме поля проверка рядом с именем, чтобы открыть всплывающее окно сведений о политике.

Совет

Чтобы просмотреть сведения о других политиках безопасных вложений, не выходя из всплывающего меню сведений, используйте  предыдущий элемент и следующий элемент в верхней части всплывающего окна.

предыдущий элемент и следующий элемент в верхней части всплывающего окна.

Использование портала Microsoft Defender для выполнения действий с политиками безопасных вложений

На портале Microsoft Defender по адресу https://security.microsoft.comвыберите Email & Политики совместной работы>& Правила>Политики> угрозБезопасные вложения в разделе Политики. Чтобы перейти непосредственно на страницу Безопасные вложения, используйте .https://security.microsoft.com/safeattachmentv2

На странице Безопасные вложения выберите политику Безопасные вложения с помощью любого из следующих методов:

Выберите политику из списка, выбрав поле проверка рядом с именем. В раскрывающемся списке

Дополнительные действия доступны следующие действия:

Дополнительные действия доступны следующие действия:- Включите выбранные политики.

- Отключите выбранные политики.

- Удалите выбранные политики.

Выберите политику из списка, щелкнув в любом месте строки, кроме поля проверка рядом с именем. Некоторые или все следующие действия доступны в открываемом всплывающем меню со сведениями:

- Измените параметры политики, щелкнув Изменить в каждом разделе (пользовательские политики или политика по умолчанию).

Включение или

Включение или  отключение (только пользовательские политики)

отключение (только пользовательские политики) Повышение приоритета или

Повышение приоритета или  уменьшение приоритета (только для пользовательских политик)

уменьшение приоритета (только для пользовательских политик) Удаление политики (только пользовательские политики)

Удаление политики (только пользовательские политики)

Действия описаны в следующих подразделах.

Изменение настраиваемых политик безопасных вложений с помощью портала Microsoft Defender

После выбора настраиваемой политики безопасных вложений, щелкнув в любом месте строки, кроме поля проверка рядом с именем, параметры политики отображаются во всплывающем всплывающем окне сведений. Выберите Изменить в каждом разделе, чтобы изменить параметры в разделе. Дополнительные сведения о параметрах см. в разделе Создание политик безопасных вложений ранее в этой статье.

Вы не можете изменить политики безопасных вложений с именем Стандартная предустановленная политика безопасности, Строгая предустановленная политика безопасности или Встроенная защита (Майкрософт), связанные с предустановленными политиками безопасности во всплывающем окне сведений о политике. Вместо этого выберите ![]() Просмотреть предустановленные политики безопасности во всплывающем окне сведений, чтобы перейти на страницу Предустановленные политики безопасности , https://security.microsoft.com/presetSecurityPolicies чтобы изменить предустановленные политики безопасности.

Просмотреть предустановленные политики безопасности во всплывающем окне сведений, чтобы перейти на страницу Предустановленные политики безопасности , https://security.microsoft.com/presetSecurityPolicies чтобы изменить предустановленные политики безопасности.

Использование портала Microsoft Defender для включения или отключения настраиваемых политик безопасных вложений

Вы не можете включить или отключить политики безопасных вложений с именем Стандартная предустановленная политика безопасности, Строгая предустановленная политика безопасности или Встроенная защита (Майкрософт), связанные с предустановленными политиками безопасности . Вы включаете или отключаете предустановленные политики безопасности на странице Предустановленные политики безопасности по адресу https://security.microsoft.com/presetSecurityPolicies.

После выбора включенной настраиваемой политики безопасных вложений (значение Состояниевключено), используйте один из следующих методов, чтобы отключить ее:

- На странице Безопасные вложения выберите Дополнительные

действия>Отключить выбранные политики.

действия>Отключить выбранные политики. - Во всплывающем окне сведений о политике выберите

Отключить в верхней части всплывающего окна.

Отключить в верхней части всплывающего окна.

После выбора отключенной настраиваемой политики безопасных вложений (значение Состояние — Выкл.) используйте один из следующих методов, чтобы включить ее:

- На странице Безопасные вложения выберите Дополнительные

действия>Включить выбранные политики.

действия>Включить выбранные политики. - Во всплывающем окне сведений о политике выберите

Включить в верхней части всплывающего окна.

Включить в верхней части всплывающего окна.

На странице Безопасные вложения для параметра Состояние политики теперь задано значение Включено или Выключено.

Использование портала Microsoft Defender для задания приоритета настраиваемых политик безопасных вложений

Политики безопасных вложений обрабатываются в том порядке, в котором они отображаются на странице Безопасные вложения :

- Политика безопасных вложений с именем Строгая предустановленная политика безопасности , связанная с политикой безопасности strict preset, всегда применяется первым (если включена политика строгой предустановки безопасности).

- Политика безопасных вложений с именем Стандартная предустановленная политика безопасности , связанная со стандартной предустановленной политикой безопасности, всегда применяется далее (если включена стандартная предустановленная политика безопасности).

- Настраиваемые политики безопасных вложений применяются далее в порядке приоритета (если они включены):

- Более низкое значение приоритета указывает на более высокий приоритет (0 — самый высокий).

- По умолчанию создается новая политика с приоритетом ниже, чем самая низкая существующая пользовательская политика (первая — 0, следующая — 1 и т. д.).

- Ни одна из двух политик не может иметь одинаковое значение приоритета.

- Политика безопасных вложений с именем Встроенная защита (Майкрософт), связанная со встроенной защитой, всегда имеет значение приоритета Наименьшее, и изменить его нельзя.

Защита безопасных вложений останавливается для получателя после применения первой политики (политика с наивысшим приоритетом для этого получателя). Дополнительные сведения см. в разделе Порядок и приоритет защиты электронной почты.

Выбрав настраиваемую политику безопасных вложений, щелкнув в любом месте строки, кроме поля проверка рядом с именем, вы можете увеличить или уменьшить приоритет политики во всплывающем окне сведений, который откроется:

- Настраиваемая политика со значением Приоритет0 на странице Безопасные вложения имеет

действие Уменьшить приоритет в верхней части всплывающего окна сведений.

действие Уменьшить приоритет в верхней части всплывающего окна сведений. - Настраиваемая политика с наименьшим приоритетом (наивысшее значение приоритета, например 3) содержит

действие Увеличить приоритет в верхней части всплывающего окна сведений.

действие Увеличить приоритет в верхней части всплывающего окна сведений. - Если у вас есть три или более политик, политики между приоритетом 0 и наименьшим приоритетом имеют как действия Увеличение приоритета, так

и Уменьшение приоритета

и Уменьшение приоритета в верхней части всплывающего окна сведений.

в верхней части всплывающего окна сведений.

Завершив работу во всплывающем окне сведений о политике, нажмите кнопку Закрыть.

На странице Безопасные вложения порядок политики в списке соответствует обновленному значению Priority .

Удаление настраиваемых политик безопасных вложений с помощью портала Microsoft Defender

Вы не можете удалить политики безопасных вложений с именами Стандартная предустановленная политика безопасности, Строгая предустановленная политика безопасности или Встроенная защита (Майкрософт), связанные с предустановленными политиками безопасности.

После выбора настраиваемой политики безопасных вложений используйте один из следующих методов, чтобы удалить ее:

- На странице Безопасные вложения выберите Дополнительные

действия>Удалить выбранные политики.

действия>Удалить выбранные политики. - Во всплывающем окне сведений о политике выберите

Удалить политику в верхней части всплывающего окна.

Удалить политику в верхней части всплывающего окна.

Выберите Да в открывшемся диалоговом окне предупреждения.

На странице Безопасные вложения удаленная политика больше не отображается.

Настройка политик безопасных вложений с помощью Exchange Online PowerShell

В PowerShell основные элементы политики безопасных вложений:

- Политика безопасного вложения: указывает действия при обнаружении неизвестных вредоносных программ, указывает, следует ли отправлять сообщения с вложениями вредоносных программ на указанный адрес электронной почты и отправлять ли сообщения, если проверка безопасных вложений не может быть завершена.

- Правило безопасного вложения: указывает приоритет и фильтры получателей (к кому применяется политика).

Разница между этими двумя элементами не очевидна при управлении политиками безопасных вложений на портале Microsoft Defender:

- При создании политики безопасных вложений на портале Defender вы фактически создаете правило безопасного вложения и связанную политику безопасного вложения одновременно, используя одно и то же имя для обоих.

- При изменении политики безопасных вложений на портале Defender параметры, связанные с именем, приоритетом, включенным или отключенным, а также фильтрами получателей, изменяют правило безопасного вложения. Все прочие параметры изменяют связанную политику безопасных вложений.

- При удалении политики безопасных вложений на портале Defender правило безопасного вложения и связанная политика безопасного вложения удаляются.

В PowerShell разница между политиками безопасного вложения и правилами безопасного вложения очевидна. Вы управляете политиками безопасных вложений с помощью командлетов *-SafeAttahmentPolicy, а правилами — с помощью командлетов *-SafeAttachmentRule.

- В PowerShell сначала создается политика безопасного вложения, а затем — правило безопасного вложения, которое определяет связанную политику, к которой применяется правило.

- В PowerShell параметры политики безопасных вложений и правила безопасных вложений изменяются отдельно.

- При удалении политики безопасных вложений из PowerShell соответствующее правило не удаляется автоматически, и наоборот.

Создание политик безопасных вложений с помощью PowerShell

Процесс создания политики безопасных вложений в PowerShell состоит из двух этапов:

- Создание политики безопасных вложений.

- Создайте правило безопасного вложения, указывающее политику безопасного вложения, к которому применяется правило.

Примечания.

Вы можете создать новое правило безопасных вложений и назначить ему существующую политику безопасных вложений, еще не связанную ни с каким правилом. Правило безопасных вложений может быть связано только с одной политикой безопасных вложений.

Вы можете настроить следующие параметры для новых политик безопасного вложения в PowerShell, которые недоступны на портале Microsoft Defender до создания политики:

- Создайте новую политику как отключенную (включено

$falseв командлете New-SafeAttachmentRule ). - Задайте приоритет политики во время создания (номер> приоритета<) в командлете New-SafeAttachmentRule.

- Создайте новую политику как отключенную (включено

Новая политика безопасного вложения, созданная в PowerShell, не отображается на портале Microsoft Defender, пока вы не назначите ее правилу безопасного вложения.

Шаг 1. Создание политики безопасного вложения с помощью PowerShell

Чтобы создать политику безопасного вложения, используйте следующий синтаксис:

New-SafeAttachmentPolicy -Name "<PolicyName>" -Enable $true [-AdminDisplayName "<Comments>"] [-Action <Allow | Block | DynamicDelivery>] [-Redirect <$true | $false>] [-RedirectAddress <SMTPEmailAddress>] [-QuarantineTag <QuarantinePolicyName>]

В этом примере создается политика безопасного вложения с именем Contoso All со следующими значениями:

- Блокировать сообщения, содержащие вредоносные программы при проверке безопасных документов (мы не используем параметр Action , а значение по умолчанию —

Block). - Используется политика карантина по умолчанию (AdminOnlyAccessPolicy), так как мы не используем параметр QuarantineTag .

New-SafeAttachmentPolicy -Name "Contoso All" -Enable $true

Подробные сведения о синтаксисе и параметрах см. в разделе New-SafeAttachmentPolicy.

Совет

Подробные инструкции по указанию политики карантина, используемой в политике безопасного вложения, см. в статье Использование PowerShell для указания политики карантина в политиках безопасных вложений.

Шаг 2. Создание правила безопасного вложения с помощью PowerShell

Чтобы создать правило безопасного вложения, используйте следующий синтаксис:

New-SafeAttachmentRule -Name "<RuleName>" -SafeAttachmentPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"] [-Enabled <$true | $false>]

В этом примере создается правило безопасного вложения Contoso All со следующими условиями:

- Правило связано с политикой безопасных вложений Contoso All.

- Правило применяется ко всем получателям в домене contoso.com.

- Так как мы не используем параметр Priority , используется приоритет по умолчанию.

- Правило включено (мы не используем параметр Enabled , а значение по умолчанию —

$true).

New-SafeAttachmentRule -Name "Contoso All" -SafeAttachmentPolicy "Contoso All" -RecipientDomainIs contoso.com

Подробные сведения о синтаксисе и параметрах см. в разделе New-SafeAttachmentRule.

Просмотр политик безопасного вложения с помощью PowerShell

Чтобы просмотреть существующие политики безопасного вложения, используйте следующий синтаксис:

Get-SafeAttachmentPolicy [-Identity "<PolicyIdentity>"] [| <Format-Table | Format-List> <Property1,Property2,...>]

В этом примере возвращается сводный список всех политик безопасного вложения.

Get-SafeAttachmentPolicy

В этом примере возвращаются подробные сведения о политике безопасного вложения с именем Contoso Executives.

Get-SafeAttachmentPolicy -Identity "Contoso Executives" | Format-List

Подробные сведения о синтаксисе и параметрах см. в разделе Get-SafeAttachmentPolicy.

Просмотр правил безопасного вложения с помощью PowerShell

Чтобы просмотреть существующие правила безопасного вложения, используйте следующий синтаксис:

Get-SafeAttachmentRule [-Identity "<RuleIdentity>"] [-State <Enabled | Disabled>] [| <Format-Table | Format-List> <Property1,Property2,...>]

В этом примере возвращается сводный список всех правил безопасного вложения.

Get-SafeAttachmentRule

Чтобы отфильтровать список по включенным или отключенным правилам, выполните следующие команды:

Get-SafeAttachmentRule -State Disabled

Get-SafeAttachmentRule -State Enabled

В этом примере возвращаются подробные сведения о правиле безопасного вложения с именем Contoso Executives.

Get-SafeAttachmentRule -Identity "Contoso Executives" | Format-List

Подробные сведения о синтаксисе и параметрах см. в разделе Get-SafeAttachmentRule.

Изменение политик безопасного вложения с помощью PowerShell

Вы не можете переименовать политику безопасного вложения в PowerShell (командлет Set-SafeAttachmentPolicy не имеет параметра Name ). При переименовании политики безопасных вложений на портале Microsoft Defender вы только переименовываете правило безопасного вложения.

В противном случае те же параметры доступны при создании политики безопасного вложения, как описано в разделе Шаг 1. Создание политики безопасного вложения с помощью PowerShell ранее в этой статье.

Чтобы изменить политику безопасного вложения, используйте следующий синтаксис:

Set-SafeAttachmentPolicy -Identity "<PolicyName>" <Settings>

Подробные сведения о синтаксисе и параметрах см. в разделе Set-SafeAttachmentPolicy.

Совет

Подробные инструкции по указанию политики карантина, используемой в политике безопасного вложения, см. в статье Использование PowerShell для указания политики карантина в политиках безопасных вложений.

Изменение правил безопасного вложения с помощью PowerShell

Единственным параметром, который недоступен при изменении правила безопасного вложения в PowerShell, является параметр Enabled , позволяющий создать отключенное правило. Сведения о включении или отключении существующих правил безопасного вложения см. в следующем разделе.

В противном случае те же параметры доступны при создании правила, как описано в разделе Шаг 2. Использование PowerShell для создания правила безопасного вложения ранее в этой статье.

Чтобы изменить правило безопасного вложения, используйте следующий синтаксис:

Set-SafeAttachmentRule -Identity "<RuleName>" <Settings>

Подробные сведения о синтаксисе и параметрах см. в разделе Set-SafeAttachmentRule.

Включение или отключение правил безопасного вложения с помощью PowerShell

Включение или отключение правила безопасного вложения в PowerShell включает или отключает всю политику безопасных вложений (правило безопасного вложения и назначенную политику безопасного вложения).

Чтобы включить или отключить правило безопасного вложения в PowerShell, используйте следующий синтаксис:

<Enable-SafeAttachmentRule | Disable-SafeAttachmentRule> -Identity "<RuleName>"

В этом примере отключается правило безопасного вложения с именем Marketing Department.

Disable-SafeAttachmentRule -Identity "Marketing Department"

В этом примере включается то же правило.

Enable-SafeAttachmentRule -Identity "Marketing Department"

Подробные сведения о синтаксисе и параметрах см. в разделах Enable-SafeAttachmentRule и Disable-SafeAttachmentRule.

Задание приоритета для правил безопасных вложений с помощью PowerShell

Максимальный приоритет, который можно задать для правила, — 0. Минимальное значение зависит от количества правил. Например, если у вас есть пять правил, вы можете использовать значения 0–4. Изменение приоритета существующего правила оказывает каскадное влияние на другие правила. Например, если вы измените приоритет правила на 2, когда у вас есть пять настраиваемых правил (с приоритетами от 0 до 4), то для существующего правила с приоритетом 2 будет задан приоритет 3, а для правила с приоритетом 3 будет задан приоритет 4.

Чтобы задать приоритет правила безопасных вложений в PowerShell, используйте следующий синтаксис:

Set-SafeAttachmentRule -Identity "<RuleName>" -Priority <Number>

В этом примере для правила Marketing Department задается приоритет 2. Все правила с приоритетом не больше 2 понижаются на один ранг (значения приоритета увеличиваются на 1).

Set-SafeAttachmentRule -Identity "Marketing Department" -Priority 2

Примечание. Чтобы задать приоритет нового правила при его создании, используйте параметр Priority в командлете New-SafeAttachmentRule .

Подробные сведения о синтаксисе и параметрах см. в разделе Set-SafeAttachmentRule.

Удаление политик безопасного вложения с помощью PowerShell

При использовании PowerShell для удаления политики безопасного вложения соответствующее правило безопасного вложения не удаляется.

Чтобы удалить политику безопасного вложения в PowerShell, используйте следующий синтаксис:

Remove-SafeAttachmentPolicy -Identity "<PolicyName>"

В этом примере удаляется политика безопасного вложения с именем Marketing Department.

Remove-SafeAttachmentPolicy -Identity "Marketing Department"

Подробные сведения о синтаксисе и параметрах см. в разделе Remove-SafeAttachmentPolicy.

Удаление правил безопасного вложения с помощью PowerShell

При использовании PowerShell для удаления правила безопасного вложения соответствующая политика безопасного вложения не удаляется.

Чтобы удалить правило безопасного вложения в PowerShell, используйте следующий синтаксис:

Remove-SafeAttachmentRule -Identity "<PolicyName>"

В этом примере удаляется правило безопасного вложения с именем Marketing Department.

Remove-SafeAttachmentRule -Identity "Marketing Department"

Подробные сведения о синтаксисе и параметрах см. в разделе Remove-SafeAttachmentRule.

Как проверить, что эти процедуры выполнены?

Чтобы убедиться, что вы успешно создали, изменили или удалили политики безопасных вложений, выполните одно из следующих действий.

На странице Безопасные вложения на портале Microsoft Defender проверьте https://security.microsoft.com/safeattachmentv2список политик, их значения состояния и приоритета. Чтобы просмотреть дополнительные сведения, выберите политику в списке, щелкнув имя, и просмотрите сведения во всплывающем меню.

В Exchange Online PowerShell замените <Имя> именем политики или правила, выполните следующую команду и проверьте параметры:

Get-SafeAttachmentPolicy -Identity "<Name>" | Format-ListGet-SafeAttachmentRule -Identity "<Name>" | Format-ListДобавьте URL-адрес

http://spamlink.contoso.comв файл (например, документ Word) и вложите этот файл в сообщение электронной почты, чтобы проверить защиту безопасных вложений. Этот URL-адрес похож на текстовую строку GTUBE для тестирования решений для защиты от нежелательной почты. Этот URL-адрес не является вредным, но если он включен в вложение электронной почты, он активирует ответ защиты безопасных вложений.Чтобы убедиться, что безопасные вложения сканируют сообщения, проверка доступные Defender для Office 365 отчеты. Дополнительные сведения см. в разделах Просмотр отчетов для Defender для Office 365 и Использование Обозреватель на портале Microsoft Defender.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по