Включение поддержки протоколов TLS 1.1 и TLS 1.2 в SharePoint Server 2019

ОБЛАСТЬ ПРИМЕНЕНИЯ: 2013

2013  2016

2016  2019

2019  Subscription Edition

Subscription Edition  SharePoint в Microsoft 365

SharePoint в Microsoft 365

SharePoint Server 2019 по умолчанию поддерживает протокол TLS версий 1.0, 1.1 и 1.2. Однако, чтобы включить сквозную поддержку протоколов TLS версий 1.1 и 1.2 в среде SharePoint 2019, может потребоваться установить обновления или изменить параметры конфигурации в следующих расположениях:

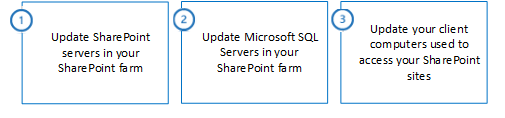

Серверы SharePoint в ферме SharePoint.

Серверы Microsoft SQL Server в ферме SharePoint.

Клиентские компьютеры, используемые для доступа к сайтам SharePoint.

Важно!

Если не обновить каждое из этих расположений, вы рискуете, что системы не будут подключаться друг к другу с помощью TLS 1.1 или TLS 1.2. Вместо этого системы вернутся к более старому протоколу безопасности; и если старые протоколы безопасности отключены, системы могут полностью не подключиться.

Примере: Клиентские компьютеры могут не подключиться к сайтам SharePoint.

Сводка по обновлению

На указанном ниже изображении показаны три этапа, необходимые для включения поддержки протоколов TLS 1.1 и TLS 1.2 для серверов SharePoint, серверов SQL Server и клиентских компьютеров.

Этап 1. Обновление серверов SharePoint в ферме SharePoint

SharePoint Server 2019 по умолчанию поддерживает протокол TLS версий 1.0, 1.1 и 1.2. Для включения поддержки TLS 1.1 или TLS 1.2 на серверах SharePoint в ферме не требуется вносить изменения. Выполните этот шаг, чтобы обновить сервер SharePoint, если вы хотите отключить определенные версии протокола TLS.

| Действия для SharePoint Server | Windows Server 2016 | Windows Server 2019 |

|---|---|---|

| Указанное ниже действие необязательно. Вы можете выполнить его, соблюдая требования соответствия вашей организации, в том числе к обеспечению безопасности. |

||

| 1.0. Отключение более ранних версий TLS в Windows Schannel |

Необязательный |

Необязательна |

1.0. Отключение более ранних версий TLS в Windows Schannel

Поддержка протоколов SSL и TLS включается или отключается в Windows Schannel путем изменения реестра Windows. Каждую версию протоколов SSL и TLS можно включить или отключить независимо друг от друга. Вам не нужно включать или отключать одну версию протокола, чтобы включить или отключить другую.

Важно!

SSL 2.0 и SSL 3.0 отключены по умолчанию в Windows Server 2016 и Windows Server 2019 из-за серьезных уязвимостей системы безопасности в этих версиях протокола.

Клиенты также могут отключить протоколы TLS 1.0 и TLS 1.1, чтобы использовалась только последняя версия протокола. Но это может вызвать проблемы совместимости с программным обеспечением, которое не поддерживает самую новую версию протокола TLS. Клиентам следует испытать такое изменение перед выполнением его в рабочей среде.

Значение реестра Enabled определяет, можно ли использовать версию протокола. Если задано значение 0, версию протокола использовать невозможно, даже если она включена по умолчанию или приложение явно запрашивает эту версию протокола. Если задано значение 1, версию протокола можно использовать, если она включена по умолчанию или приложение явно запрашивает эту версию протокола. Если значение не определено, будет использоваться значение по умолчанию, определяемое операционной системой.

Значение реестра DisabledByDefault определяет, используется ли по умолчанию версия протокола. Этот параметр применяется, только если приложение не запрашивает явно версии протокола, которые будут использоваться. Если задано значение 0, версия протокола используется по умолчанию. Если задано значение 1, версия протокола не будет использоваться по умолчанию. Если значение не определено, будет использоваться значение по умолчанию, определяемое операционной системой.

Отключение поддержки протокола TLS 1.0 в Windows Schannel

Используя Notepad.exe, создайте текстовый файл с именем tls10-disable.reg.

Скопируйте и вставьте указанный ниже текст.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Сохраните файл tls10-disable.reg.

Дважды щелкните файл tls10-disable.reg.

Нажмите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

Отключение поддержки протокола TLS 1.1 в Windows Schannel

Используя Notepad.exe, создайте текстовый файл с именем tls11-disable.reg.

Скопируйте и вставьте указанный ниже текст.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Сохраните файл tls11-disable.reg.

Дважды щелкните файл tls11-disable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

Этап 2. Обновление серверов Microsoft SQL Server в ферме SharePoint

SQL Server 2016 и SQL Server 2017 поддерживают протокол TLS версий 1.0, 1.1 и 1.2 по умолчанию в Windows Server 2016 и Windows Server 2019. Для включения поддержки TLS 1.1 или TLS 1.2 на серверах SQL в ферме SharePoint не требуется вносить изменения. Дополнительные сведения о поддержке TLS в SQL Server см. в статье базы знаний Поддержка TLS 1.2 для Microsoft SQL Server.

Выполните этот шаг, чтобы обновить серверы SQL в ферме SharePoint, если вы хотите отключить определенные версии протокола TLS.

| Действия для серверов SQL Server | Windows Server 2016 | Windows Server 2019 |

|---|---|---|

| Указанное ниже действие необязательно. Вы можете выполнить его, соблюдая требования соответствия вашей организации, в том числе к обеспечению безопасности. |

||

| 2.1. Отключение более ранних версий TLS в Windows Schannel |

Необязательный |

Необязательна |

2.1. Отключение более ранних версий TLS в Windows Schannel

Поддержка протоколов SSL и TLS включается или отключается в Windows Schannel путем изменения реестра Windows. Каждую версию протоколов SSL и TLS можно включить или отключить независимо друг от друга. Вам не нужно включать или отключать одну версию протокола, чтобы включить или отключить другую.

Важно!

SSL 2.0 и SSL 3.0 отключены по умолчанию в Windows Server 2016 и Windows Server 2019 из-за серьезных уязвимостей системы безопасности в этих версиях протокола.

Клиенты также могут отключить протоколы TLS 1.0 и TLS 1.1, чтобы использовалась только последняя версия протокола. Но это может вызвать проблемы совместимости с программным обеспечением, которое не поддерживает самую новую версию протокола TLS. Клиентам следует испытать такое изменение перед выполнением его в рабочей среде.

Значение реестра Enabled определяет, можно ли использовать версию протокола. Если задано значение 0, версию протокола использовать невозможно, даже если она включена по умолчанию или приложение явно запрашивает эту версию протокола. Если задано значение 1, версию протокола можно использовать, если она включена по умолчанию или приложение явно запрашивает эту версию протокола. Если значение не определено, будет использоваться значение по умолчанию, определяемое операционной системой.

Значение реестра DisabledByDefault определяет, используется ли по умолчанию версия протокола. Этот параметр применяется, только если приложение не запрашивает явно версии протокола, которые будут использоваться. Если задано значение 0, версия протокола используется по умолчанию. Если задано значение 1, версия протокола не будет использоваться по умолчанию. Если значение не определено, будет использоваться значение по умолчанию, определяемое операционной системой.

Отключение поддержки протокола TLS 1.0 в Windows Schannel

Используя Notepad.exe, создайте текстовый файл с именем tls10-disable.reg.

Скопируйте и вставьте указанный ниже текст.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Сохраните файл tls10-disable.reg.

Дважды щелкните файл tls10-disable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

Отключение поддержки протокола TLS 1.1 в Windows Schannel

Используя Notepad.exe, создайте текстовый файл с именем tls11-disable.reg.

Скопируйте и вставьте указанный ниже текст.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Сохраните файл tls11-disable.reg.

Дважды щелкните файл tls11-disable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

Шаг 3. Обновление клиентских компьютеров, используемых для доступа к сайтам SharePoint

Указанные ниже действия помогут выполнить обновление для клиентских компьютеров, у которых есть доступ к сайту SharePoint.

| Действия для клиентских компьютеров | Windows 7 | Windows 8.1 | Windows 10 |

|---|---|---|---|

| 3.1. Включение протоколов TLS 1.1 и TLS 1.2 в Windows Schannel |

Обязательно |

Н/д |

Н/д |

| 3.2. Включение поддержки протоколов TLS 1.1 и TLS 1.2 в WinHTTP |

Обязательный |

Н/д |

Н/д |

| 3.3. Включение поддержки протоколов TLS 1.1 и TLS 1.2 в Internet Explorer |

Обязательно |

Н/д |

Н/д |

| 3.4. Включение криптостойкого алгоритма шифрования для .NET Framework 4.5 и более поздних версий |

Обязательно |

Обязательный |

Обязательно |

| 3.5. Установка обновления .NET Framework 3.5 для поддержки протоколов TLS 1.1 и TLS 1.2 |

Обязательно |

Обязательный |

Обязательно |

| Рекомендуется выполнить следующий шаг. Хотя SharePoint Server 2019 не требуется напрямую, они обеспечивают более высокий уровень безопасности, ограничивая использование слабых алгоритмов шифрования. |

|||

| 3.6. Включение криптостойкого алгоритма шифрования для .NET Framework 3.5 |

Рекомендовано |

Рекомендовано |

Рекомендовано |

| Указанное ниже действие необязательно. Вы можете выполнить его, соблюдая требования соответствия вашей организации, в том числе к обеспечению безопасности. |

|||

| 3.7. Отключение более ранних версий протоколов SSL и TLS в Windows Schannel |

Необязательно |

Необязательный |

Необязательно |

3.1. Включение протоколов TLS 1.1 и TLS 1.2 в Windows Schannel

Поддержка протоколов SSL и TLS включается или отключается в Windows Schannel путем изменения реестра Windows. Каждую версию протоколов SSL и TLS можно включить или отключить независимо друг от друга. Вам не нужно включать или отключать одну версию протокола, чтобы включить или отключить другую.

Значение реестра Enabled определяет, можно ли использовать версию протокола. Если задано значение 0, версию протокола использовать невозможно, даже если она включена по умолчанию или приложение явно запрашивает эту версию протокола. Если задано значение 1, версию протокола можно использовать, если она включена по умолчанию или приложение явно запрашивает эту версию протокола. Если значение не определено, будет использоваться значение по умолчанию, определяемое операционной системой.

Значение реестра DisabledByDefault определяет, используется ли по умолчанию версия протокола. Этот параметр применяется, только если приложение не запрашивает явно версии протокола, которые будут использоваться. Если задано значение 0, версия протокола используется по умолчанию. Если задано значение 1, версия протокола не будет использоваться по умолчанию. Если значение не определено, будет использоваться значение по умолчанию, определяемое операционной системой.

Включение поддержки протокола TLS 1.1 в Windows Schannel

Используя Notepad.exe, создайте текстовый файл с именем tls11-enable.reg.

Скопируйте и вставьте указанный ниже текст.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Сохраните файл tls11-enable.reg.

Дважды щелкните файл tls11-enable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

Включение поддержки протокола TLS 1.2 в Windows Schannel

Используя Notepad.exe, создайте текстовый файл с именем tls12-enable.reg.

Скопируйте и вставьте указанный ниже текст.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001Сохраните файл tls12-enable.reg.

Дважды щелкните файл tls12-enable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

3.2. Включение поддержки протоколов TLS 1.1 и TLS 1.2 в WinHTTP

WinHTTP не наследует значения по умолчанию для версий протоколов шифрования SSL и TLS из значения реестра DisabledByDefault в Windows Schannel. WinHTTP использует собственные значения по умолчанию для версий протоколов шифрования SSL и TLS, которые зависят от операционной системы. Чтобы переопределить значения по умолчанию, необходимо установить обновление, указанное в базе знаний, и настроить разделы реестра Windows.

Значение реестра WinHTTP DefaultSecureProtocols — это битовое поле, которое принимает несколько значений путем их объединения в одно значение. Можно воспользоваться программой "Калькулятор Windows" (Calc.exe) в режиме "Программист", чтобы добавить указанные ниже шестнадцатеричные значения по своему усмотрению.

| Значение DefaultSecureProtocols | Описание |

|---|---|

| 0x00000008 |

Включить протокол SSL 2.0 по умолчанию |

| 0x00000020 |

Включить протокол SSL 3.0 по умолчанию |

| 0x00000080 |

Включить протокол TLS 1.0 по умолчанию |

| 0x00000200 |

Включить протокол TLS 1.1 по умолчанию |

| 0x00000800 |

Включить протокол TLS 1.2 по умолчанию |

Например, можно включить протоколы TLS 1.0, TLS 1.1 и TLS 1.2 по умолчанию, сложив значения 0x00000080, 0x00000200 и 0x00000800, которые в сумме дают значение 0x00000A80.

Чтобы установить для WinHTTP обновление, указанное в базе знаний, следуйте инструкциям в статье Обновление для включения протоколов TLS 1.1 и TLS 1.2 как протоколов безопасности по умолчанию в WinHTTP Windows.

Включение протоколов TLS 1.0, TLS 1.1 и TLS 1.2 по умолчанию в WinHTTP

Используя Notepad.exe, создайте текстовый файл с именем winhttp-tls10-tls12-enable.reg.

Скопируйте и вставьте указанный ниже текст.

Для 64-разрядных операционных систем

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80Для 32-разрядных операционных систем

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp] "DefaultSecureProtocols"=dword:00000A80Сохраните файл winhttp-tls10-tls12-enable.reg.

Дважды щелкните файл winhttp-tls10-tls12-enable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

3.3. Включение поддержки протоколов TLS 1.1 и TLS 1.2 в Internet Explorer

Версии Internet Explorer, предшествующие версии Internet Explorer 11, не предусматривали поддержку протоколов TLS 1.1 или TLS 1.2 по умолчанию. Поддержка этих протоколов включена по умолчанию в Internet Explorer 11 и более поздних версий.

Включение поддержки протоколов TLS 1.1 и TLS 1.2 в Internet Explorer

В Internet Explorer выберите пункт Сервис>,> свойства браузераДополнительно или

Internet Explorer>>

Internet Explorer>>В разделе Безопасность убедитесь, что установлены следующие флажки. Если нет, установите следующие флажки:

"Использовать TLS 1.1";

"Использовать TLS 1.2".

- Если вы хотите отключить поддержку более ранних версий протокола обеспечения безопасности, вы можете снять следующие флажки:

"SSL 2.0";

"SSL 3.0";

"TLS 1.0".

Примечание.

Отключение протокола TLS 1.0 может вызвать проблемы совместимости с сайтами, которые не поддерживают более поздние версии протокола обеспечения безопасности. Клиентам следует испытать это изменение перед выполнением его в рабочей среде.

- Нажмите кнопку ОК.

3.4. Включение криптографической стойкости для .NET Framework 4.5 или более поздних версий

В .NET Framework 4.5 и более поздних версий не наследуются значения по умолчанию для версий протоколов обеспечения безопасности SSL и TLS из значения реестра DisabledByDefault в Windows Schannel. Эта платформа использует собственные значения по умолчанию для версий протоколов SSL и TLS. Чтобы переопределить значения по умолчанию, необходимо настроить разделы реестра Windows.

Значение реестра SchUseStrongCrypto изменяет значение по умолчанию для версии протокола, обеспечивающего безопасность, в .NET Framework 4.5 и более поздних версий с SSL 3.0 или TLS 1.0 на TLS 1.0, TLS 1.1 или TLS 1.2. Кроме того, оно ограничивает использование алгоритмов шифрования для протокола TLS, которые считаются уязвимыми, например RC4.

Поведение приложений, скомпилированных для .NET Framework 4.6 и более поздних версий, будет таким, будто значение раздела реестра SchUseStrongCrypto — 1, даже если это не так. Чтобы обеспечить использование во всех приложениях .NET Framework криптостойкого алгоритма, настройте это значение реестра Windows.

Корпорация Майкрософт выпустила необязательное обновление для системы безопасности для .NET Framework 4.5, 4.5.1 и 4.5.2, которое автоматически настраивает разделы реестра Windows. Для .NET Framework 4.6 и более поздних версий обновления недоступны. Для .NET Framework 4.6 и более поздних версий вам необходимо вручную настроить разделы реестра Windows.

Для Windows 7 и Windows Server 2008 R2

Сведения о включении надежного шифрования в платформа .NET Framework 4.5 и 4.5.1 в Windows 7 и Windows Server 2008 R2 см. в статье MS14-026: Уязвимость в платформа .NET Framework может привести к повышению привилегий: 13 мая 2014 г. (ранее опубликовано в статье базы знаний 2938782 " Описание обновления для системы безопасности для платформа .NET Framework 4.5 и платформа .NET Framework 4.5.1 в Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1): 13 мая 2014 г.").

Чтобы включить криптографическую стойкость для .NET Framework 4.5.2 в Windows 7 и Windows Server 2008 R2, прочтите статью базы знаний Описание обновления для системы безопасности для .NET Framework 4.5.2 в Windows 7 с пакетом обновления 1 и Windows Server 2008 R2 с пакетом обновления 1 за 13 мая 2014 г.

Для Windows Server 2012

- Сведения о том, как включить надежное шифрование для .NET Framework 4.5, 4.5.1 и 4.5.2 в Windows Server 2012, см. в этой статье базы знаний.

Для Windows 8.1 и Windows Server 2012 R2

- Сведения о том, как включить надежное шифрование для .NET Framework 4.5.1 и 4.5.2 в Windows 8.1 и Windows Server 2012 R2, см. в этой статье базы знаний.

Включение криптографической стойкости для .NET Framework 4.6 или более поздних версий

Используя Notepad.exe, создайте текстовый файл с именем net46-strong-crypto-enable.reg.

Скопируйте и вставьте указанный ниже текст.

Для 64-разрядных операционных систем

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Для 32-разрядных операционных систем

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Сохраните файл net46-strong-crypto-enable.reg.

Дважды щелкните файл net46-strong-crypto-enable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

3.5. Установка обновления .NET Framework 3.5 для поддержки протоколов TLS 1.1 и TLS 1.2

.NET Framework 3.5 по умолчанию не поддерживает протоколы TLS 1.1 или TLS 1.2. Чтобы добавить поддержку этих протоколов, установите обновление, указанное в базе данных, и настройте разделы реестра Windows для каждой операционной системы, упомянутой в этом разделе.

Значение реестра SystemDefaultTlsVersions определяет, какие версии протокола безопасности по умолчанию будут использоваться платформа .NET Framework 3.5. Если задано значение 0, платформа .NET Framework 3.5 по умолчанию будет использовать SSL 3.0 или TLS 1.0. Если задано значение 1, платформа .NET Framework 3.5 унаследует значения по умолчанию от значений реестра Windows Schannel DisabledByDefault. Если значение не определено, оно будет вести себя так, как если бы для него задано значение 0.

Включение для .NET Framework 3.5 наследования значений по умолчанию для протоколов шифрования в Windows Schannel

Для Windows 7 и Windows Server 2008 R2

Сведения о том, как установить обновление .NET Framework 3.5.1 для Windows 7 и Windows Server 2008 R2, см. в этой статье базы знаний.

После установки обновления из базы знаний вручную настройте разделы реестра.

Для Windows Server 2012

Чтобы установить обновление .NET Framework 3.5 для Windows Server 2012, прочтите статью базы знаний Поддержка системных значений по умолчанию, касающихся протокола TLS, в .NET Framework 3.5 для Windows Server 2012.

После установки обновления из базы знаний вручную настройте разделы реестра.

Для Windows 8.1 и Windows Server 2012 R2

Сведения о том, как установить .NET Framework 3.5 с пакетом обновления 1 (SP1) для Windows 8.1 и Windows Server 2012 R2, см. в этой статье базы знаний.

После установки обновления из базы знаний вручную настройте разделы реестра.

Для Windows 10 (версия 1507)

- Эта функция недоступна в Windows 10 версии 1507. Необходимо выполнить обновление до Windows 10 версии 1511, а затем установить накопительное обновление для Windows 10 версии 1511 и Windows Server 2016 Technical Preview 4: 10 мая 2016 г. или до Windows 10 версии 1607 или более поздней.

Для Windows 10 (версия 1511)

Сведения о том, как установить накопительный пакет обновления для Windows 10 версии 1511 и Windows Server 2016 Technical Preview 4 за 10 мая 2016 г., см. в статье Накопительный пакет обновления для Windows 10 версии 1511 и Windows Server 2016 Technical Preview 4 за 10 мая 2016 г.

После установки обновления, указанного в базе знаний, вручную настройте разделы реестра.

Windows 10 (версия 1607) и более поздние версии, Windows Server 2016 и Windows Server 2019

Обновления устанавливать не нужно. Настройте разделы реестра Windows, как описано ниже.

Чтобы вручную настроить раздела реестра, выполните указанные ниже действия.

Используя Notepad.exe, создайте текстовый файл с именем net35-tls12-enable.reg.

Скопируйте и вставьте указанный ниже текст.

Для 64-разрядных операционных систем

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001Для 32-разрядных операционных систем

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SystemDefaultTlsVersions"=dword:00000001Сохраните файл net35-tls12-enable.reg.

Дважды щелкните файл net35-tls12-enable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

3.6. Включение криптостойкого алгоритма шифрования для .NET Framework 3.5

Значение реестра SchUseStrongCrypto ограничивает использование алгоритмов шифрования для протокола TLS, которые считаются уязвимыми, например RC4.

Корпорация Майкрософт выпустила необязательное обновление для системы безопасности для .NET Framework 3.5 в операционных системах, предшествующих Windows 10, которое автоматически настраивает разделы реестра Windows. Обновления для Windows 10 отсутствуют. В Windows 10 вам необходимо вручную настроить разделы реестра Windows.

Для Windows 7 и Windows Server 2008 R2

Сведения о том, как включить надежное шифрование для .NET Framework 3.5.1 в Windows 7 и Windows Server 2008 R2, см. в этой статье базы знаний.

Для Windows Server 2012

Сведения о том, как включить надежное шифрование для .NET Framework 3.5 в Windows Server 2012, см. в этой статье базы знаний.

Для Windows 8.1 и Windows Server 2012 R2

Сведения о том, как включить надежное шифрование для .NET Framework 3.5 в Windows 8.1 и Windows Server 2012 R2, см. в этой статье базы знаний.

Включение надежного шифрования для .NET Framework 3.5 в Windows 10

Используя Notepad.exe, создайте текстовый файл с именем net35-strong-crypto-enable.reg.

Скопируйте и вставьте указанный ниже текст.

Для 64-разрядных операционных систем

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001Для 32-разрядных операционных систем

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727] "SchUseStrongCrypto"=dword:00000001Сохраните файл net35-strong-crypto-enable.reg.

Дважды щелкните файл net35-strong-crypto-enable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

3.7. Отключение более ранних версий протоколов SSL и TLS в Windows Schannel

Поддержка протоколов SSL и TLS включается или отключается в Windows Schannel путем изменения реестра Windows. Каждую версию протоколов SSL и TLS можно включить или отключить независимо друг от друга. Вам не нужно включать или отключать одну версию протокола, чтобы включить или отключить другую.

Важно!

Корпорация Майкрософт рекомендует отключить протоколы SSL 2.0 и SSL 3.0 из-за серьезных уязвимостей в этих версиях протокола.

Клиенты также могут отключить протоколы TLS 1.0 и TLS 1.1, чтобы использовалась только последняя версия протокола. Но это может вызвать проблемы совместимости с программным обеспечением, которое не поддерживает самую новую версию протокола TLS. Клиентам следует испытать такое изменение перед выполнением его в рабочей среде.

Значение реестра Enabled определяет, можно ли использовать версию протокола. Если задано значение 0, версию протокола использовать невозможно, даже если она включена по умолчанию или приложение явно запрашивает эту версию протокола. Если задано значение 1, версию протокола можно использовать, если она включена по умолчанию или приложение явно запрашивает эту версию протокола. Если значение не определено, будет использоваться значение по умолчанию, определяемое операционной системой.

Значение реестра DisabledByDefault определяет, используется ли по умолчанию версия протокола. Этот параметр применяется, только если приложение не запрашивает явно версии протокола, которые будут использоваться. Если задано значение 0, версия протокола используется по умолчанию. Если задано значение 1, версия протокола не будет использоваться по умолчанию. Если значение не определено, будет использоваться значение по умолчанию, определяемое операционной системой.

Отключение поддержки протокола SSL 2.0 в Windows Schannel

Используя Notepad.exe, создайте текстовый файл с именем ssl20-disable.reg.

Скопируйте и вставьте указанный ниже текст.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 2.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Сохраните файл ssl20-disable.reg.

Дважды щелкните файл ssl20-disable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

Отключение поддержки протокола SSL 3.0 в Windows Schannel

Используя Notepad.exe, создайте текстовый файл с именем ssl30-disable.reg.

Скопируйте и вставьте указанный ниже текст.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\SSL 3.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Сохраните файл ssl30-disable.reg.

Дважды щелкните файл ssl30-disable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

Отключение поддержки протокола TLS 1.0 в Windows Schannel

Используя Notepad.exe, создайте текстовый файл с именем tls10-disable.reg.

Скопируйте и вставьте указанный ниже текст.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.0\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Сохраните файл tls10-disable.reg.

Дважды щелкните файл tls10-disable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.

Отключение поддержки протокола TLS 1.1 в Windows Schannel

Используя Notepad.exe, создайте текстовый файл с именем tls11-disable.reg.

Скопируйте и вставьте указанный ниже текст.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Client] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.1\Server] "DisabledByDefault"=dword:00000001 "Enabled"=dword:00000000Сохраните файл tls11-disable.reg.

Дважды щелкните файл tls11-disable.reg.

Выберите Да, чтобы применить изменения в реестре Windows.

Перезагрузите компьютер, чтобы изменения вступили в силу.