Включение многофакторной проверки подлинности в Azure Active Directory B2C

Для начала с помощью селектора Choose a policy type (Выбрать тип политики) выберите тип пользовательской политики. Azure Active Directory B2C предлагает два метода определения способа взаимодействия пользователей с вашими приложениями: с помощью предопределенных потоков пользователей или полностью настраиваемых пользовательских политик. Действия, которые необходимо выполнить, отличаются для каждого метода.

Azure Active Directory B2C (Azure AD B2C) интегрируется непосредственно с многофакторной проверкой подлинности Microsoft Entra, чтобы можно было добавить второй уровень безопасности для регистрации и входа в приложения. Чтобы включить многофакторную проверку подлинности, не нужно писать ни строки кода. Если вы уже создали потоки пользователя для регистрации и входа в систему, вы все равно можете включить многофакторную проверку подлинности.

Используя эту функцию, приложения могут реализовать следующие сценарии, в которых:

- Многофакторная проверка подлинности не требуется для доступа к одному приложению, но требуется для доступа к другому. Например, пользователь может войти в приложение автострахования с помощью учетной записи в социальной сети или локальной учетной записи, но должен подтвердить номер телефона, прежде чем получить доступ к приложению страхования жилища, зарегистрированному в том же каталоге.

- Многофакторная проверка подлинности не требуется для доступа к приложению в целом, но требуется, чтобы получить доступ к конфиденциальным частям внутри него. Например, пользователь может войти в банковское приложение с помощью учетной записи в социальной сети или локальной учетной записи и проверить остаток на счете, но должен подтвердить номер телефона перед отправкой банковского перевода.

Необходимые компоненты

- Создайте поток пользователя, чтобы пользователи могли зарегистрироваться и входить в ваше приложение.

- Зарегистрируйте веб-приложение.

- Выполните шаги, описанные в статье Начало работы с настраиваемыми политиками в Azure Active Directory B2C.

- Зарегистрируйте веб-приложение.

Методы проверки

Если включен условный доступ, пользователи могут проходить или не проходить многофакторную проверку подлинности в зависимости от того, какие настройки задал администратор. Способы многофакторной проверки подлинности:

- Электронная почта. Во время входа в систему пользователю отправляется проверочное сообщение с одноразовым паролем (OTP). Пользователь предоставляет код OTP, отправленный в сообщении электронной почты.

- SMS или вызов по телефону. Во время первой регистрации или входа в систему пользователю предлагается предоставить и подтвердить номер телефона. При последующих попытках входа пользователю предлагается выбрать параметр Отправить код или Позвонить мне для MFA с использованием телефона. В зависимости от выбора пользователя отправляется текстовое сообщение или выполняется телефонный звонок на проверенный номер телефона для идентификации пользователя. Пользователь либо предоставляет код OTP, отправленный в текстовом сообщении, либо утверждает телефонный звонок.

- Только вызов по телефону. Работает так же, как и SMS или вызов по телефону, но выполняется только вызов по телефону.

- Только SMS. Работает так же, как и SMS или вызов по телефону, но отправляется только текстовое сообщение.

- Приложение для проверки подлинности — TOTP — Пользователю необходимо установить приложение для проверки подлинности, которое поддерживает проверку одноразового пароля на основе времени (TOTP), например приложение Microsoft Authenticator, на принадлежащее ему устройство. Во время первой регистрации или входа пользователь сканирует QR-код или вводит код вручную с помощью приложения для проверки подлинности. При последующих попытках входа пользователь вводит код TOTP, который отображается в приложении для проверки подлинности. Узнайте, как настроить приложение Microsoft Authenticator.

Важно!

Вариант "Приложение для проверки подлинности — TOTP (предварительная версия)" обеспечивает более надежную защиту, чем SMS или вызов по телефону. Электронная почта — наименее безопасный вариант. Многофакторная проверка подлинности на основе SMS/Телефон взимается отдельно от обычной ценовой модели Azure AD B2C MAU.

Настройка многофакторной проверки подлинности

Войдите на портал Azure.

Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

В меню слева выберите Azure AD B2C. Либо щелкните Все службы, а затем найдите и выберите Azure AD B2C

Выберите Потоки пользователей.

Выберите поток пользователей, для которого требуется включить MFA. Например, B2C_1_signinsignup.

Выберите Свойства.

В разделе Многофакторная проверка подлинности выберите нужный тип метода. Затем в разделе Применение MFA выберите вариант:

Выкл. — MFA никогда не применяется во время входа в систему, и пользователи не получают запрос на регистрацию в MFA во время регистрации или входа.

Всегда включено — MFA применяется всегда, независимо от конфигурации условного доступа. Во время регистрации пользователям предлагается зарегистрироваться в MFA. Если пользователи еще не зарегистрированы в MFA, они получат запрос на регистрацию во время входа.

Условный — во время регистрации и входа в систему пользователям предлагается зарегистрироваться в MFA (как новым пользователям, так и существующим пользователям, которые не зарегистрированы в MFA). Во время входа MFA применяется только в том случае, если этого требует активное вычисление политики условного доступа.

- Если результатом является запрос MFA без риска, то применяется MFA. Если пользователь еще не зарегистрирован в MFA, ему будет предложено зарегистрироваться.

- Если результатом является запрос MFA из-за риска и пользователь не зарегистрирован в MFA, вход в систему блокируется.

Примечание.

- Благодаря общей доступности условного доступа в Azure AD B2C пользователи теперь получают запрос на регистрацию в методе MFA во время регистрации в системе. Все потоки пользователей регистрации, созданные до выхода общедоступной версии, не будут автоматически отражать это новое поведение, но вы можете включить поведение, создав новые потоки пользователей.

- Если выбран вариант Условный, необходимо также добавить условный доступ к потокам пользователей и указать приложения, к которым должна применяться политика.

- Многофакторная проверка подлинности по умолчанию отключена для потоков пользователей регистрации. Вы можете включить MFA в потоках пользователей с регистрацией по телефону, но поскольку в качестве основного идентификатора используется номер телефона, единственным доступным вторым фактором проверки подлинности является одноразовый секретный код, высылаемый по электронной почте.

Выберите Сохранить. Теперь для этого потока пользователей включена MFA.

Чтобы проверить взаимодействие, используйте функцию Выполнить поток пользователя. Рассмотрим следующий сценарий.

Перед выполнением многофакторной проверки подлинности в арендаторе создается учетная запись пользователя. На этом шаге пользователю предлагается ввести номер телефона и подтвердить его. Если проверка прошла успешно, номер телефона закрепляется за учетной записью для последующего использования. Даже если пользователь отменит действие или выполнит сброс, его снова попросят подтвердить номер телефона при следующем входе, если включена многофакторная проверки подлинности.

Чтобы включить многофакторную проверку подлинности, получите начальные пакеты настраиваемой политики из GitHub:

- Скачайте ZIP-файл или клонируйте репозиторий из

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpack. Затем обновите XML-файлы в начальном пакете SocialAndLocalAccountsWithMFA, указав имя арендатора Azure AD B2C. SocialAndLocalAccountsWithMFA позволяет использовать варианты локального входа и входа с помощью социальных сетей, а также многофакторной проверки подлинности, за исключением варианта "Приложение Authenticator — TOTP". - Для поддержки варианта MFA Приложение для проверки подлинности — TOTP скачайте файлы настраиваемой политики из

https://github.com/azure-ad-b2c/samples/tree/master/policies/totp, а затем обновите XML-файлы, указав имя арендатора Azure AD B2C. Обязательно включите XML-файлыTrustFrameworkExtensions.xml,TrustFrameworkLocalization.xmlиTrustFrameworkBase.xmlиз начального пакета SocialAndLocalAccounts. - Обновите [макет страницы] до версии

2.1.14. Дополнительные сведения см. в статье Выбор разметки страницы.

Регистрация пользователя в приложении для проверки подлинности с поддержкой TOTP (для конечных пользователей)

Если в приложении Azure AD B2C включен вариант MFA с поддержкой TOTP, пользователям следует использовать приложение для проверки подлинности для создания кодов TOTP. Пользователи могут использовать приложение Microsoft Authenticator или любое другое приложение для проверки подлинности, которое поддерживает проверку TOTP. Системному администратору Azure AD B2C следует порекомендовать конечным пользователям настроить приложение Microsoft Authenticator, сделав следующее:

- Скачайте и установите приложение Microsoft Authenticator на своем мобильном устройстве с Android или iOS.

- Откройте приложение, требующее использования TOTP для MFA, например веб-приложение Contoso. Затем войдите в систему или зарегистрируйтесь, введя необходимые сведения.

- Если вам предлагается зарегистрировать учетную запись, отсканировав QR-код с помощью приложения для проверки подлинности, откройте приложение Microsoft Authenticator на телефоне. В верхнем углу справа щелкните значок меню с тремя точками (для Android) или значок меню + (для IOS).

- Выберите элемент + Добавить учетную запись.

- Выберите элемент Другая учетная запись (Google, Facebook и т. д.). Затем отсканируйте QR-код, который отображается в приложении (например, в веб-приложении Contoso), чтобы зарегистрировать учетную запись. Если вы не можете сканировать QR-код, вы можете добавить учетную запись вручную:

- В приложении Microsoft Authenticator на телефоне выберите Или введите код вручную.

- В приложении (например, веб-приложении Contoso) выберите По-прежнему есть проблемы?. Отобразится имя учетной записи и секрет.

- В приложении Microsoft Authenticator введите имя учетной записи и секрет. Затем нажмите кнопку Готово.

- В приложении (например, в веб-приложении Contoso) выберите команду Continue (Продолжить).

- В поле Enter your code (Введите код) введите код, который отображается в приложении Microsoft Authenticator.

- Нажмите кнопку Проверить.

- При последующем входе в приложение введите код, который отображается в приложении Microsoft Authenticator.

Сведения о программных маркерах OATH

Удаление регистрации пользователя в приложении для проверки подлинности с поддержкой TOTP (для системных администраторов)

В Azure AD B2C вы можете удалить регистрацию пользователя в приложении для проверки подлинности с поддержкой TOTP. После этого пользователю потребуется повторно зарегистрировать учетную запись, чтобы снова использовать проверку подлинности с поддержкой TOTP. Удалить регистрацию TOTP можно с помощью портала Azure или API Microsoft Graph.

Примечание.

- При удалении регистрации в приложении для проверки подлинности с поддержкой TOTP из Azure AD B2C учетная запись пользователя в приложении для проверки подлинности с поддержкой TOTP не удаляется. Системному администратору следует порекомендовать пользователю удалить учетную запись из приложения для проверки подлинности с поддержкой TOTP перед повторной попыткой регистрации.

- Если пользователь случайно удалит свою учетную запись из приложения для проверки подлинности с поддержкой TOTP, такому пользователю следует уведомить системного администратора или владельца приложения, который может удалить регистрацию пользователя в приложении для проверки подлинности с поддержкой TOTP из Azure AD B2C, чтобы пользователь мог повторно зарегистрироваться.

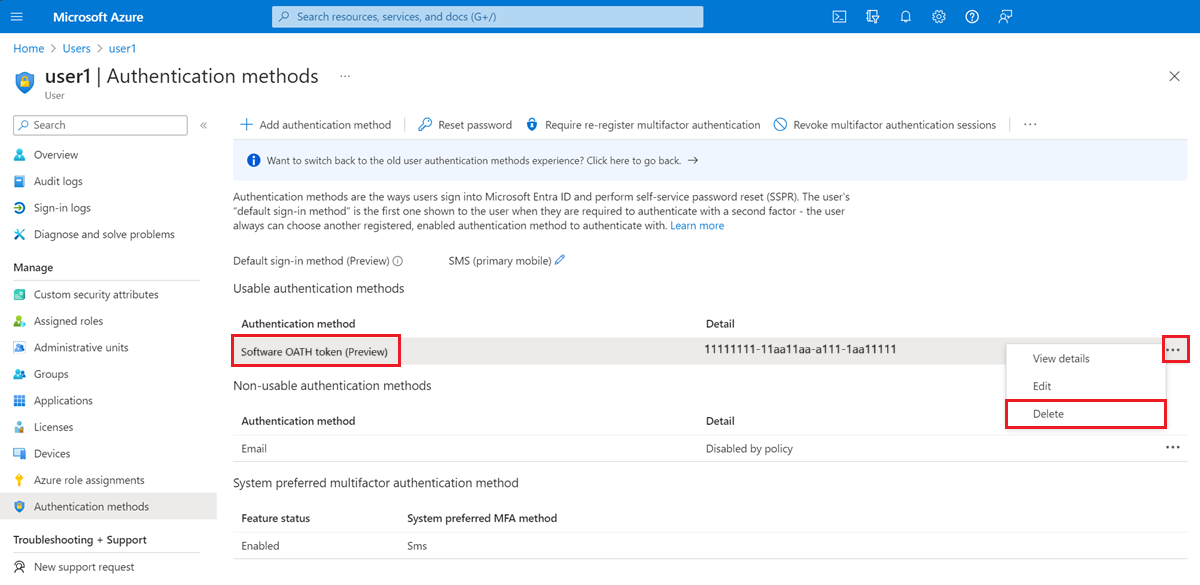

Удаление регистрации в приложении для проверки подлинности с поддержкой TOTP на портале Azure

- Войдите на портал Azure.

- Если у вас есть доступ к нескольким клиентам, выберите значок Параметры в верхнем меню, чтобы переключиться на клиент Azure AD B2C из меню каталогов и подписок.

- В меню слева выберите Пользователи.

- Выполните поиск и выберите пользователя, для которого необходимо удалить регистрацию в приложении для проверки подлинности с поддержкой TOTP.

- В меню слева выберите элемент Методы проверки подлинности.

- В разделе Доступные способы проверки подлинности найдите Программный токен OATH, а затем выберите рядом с ним меню с многоточием. Если этот интерфейс не отображается, выберите элемент Хотите переключиться на новый интерфейс методов проверки подлинности? Щелкните, чтобы использовать его, чтобы переключиться на новый интерфейс методов проверки подлинности.

- Выберите Удалить, а затем — Да для подтверждения вашего выбора.

Удаление регистрации в приложении для проверки подлинности с поддержкой TOTP с помощью API Microsoft Graph

Узнайте, как удалить метод проверки подлинности пользователя на основе маркера OATH с помощью API Microsoft Graph.

Следующие шаги

- Сведения об элементе управления отображения TOTP и техническом профиле многофакторной проверки подлинности Microsoft Entra ID