Архитектура подготовки удостоверений локального приложения Microsoft Entra

Обзор

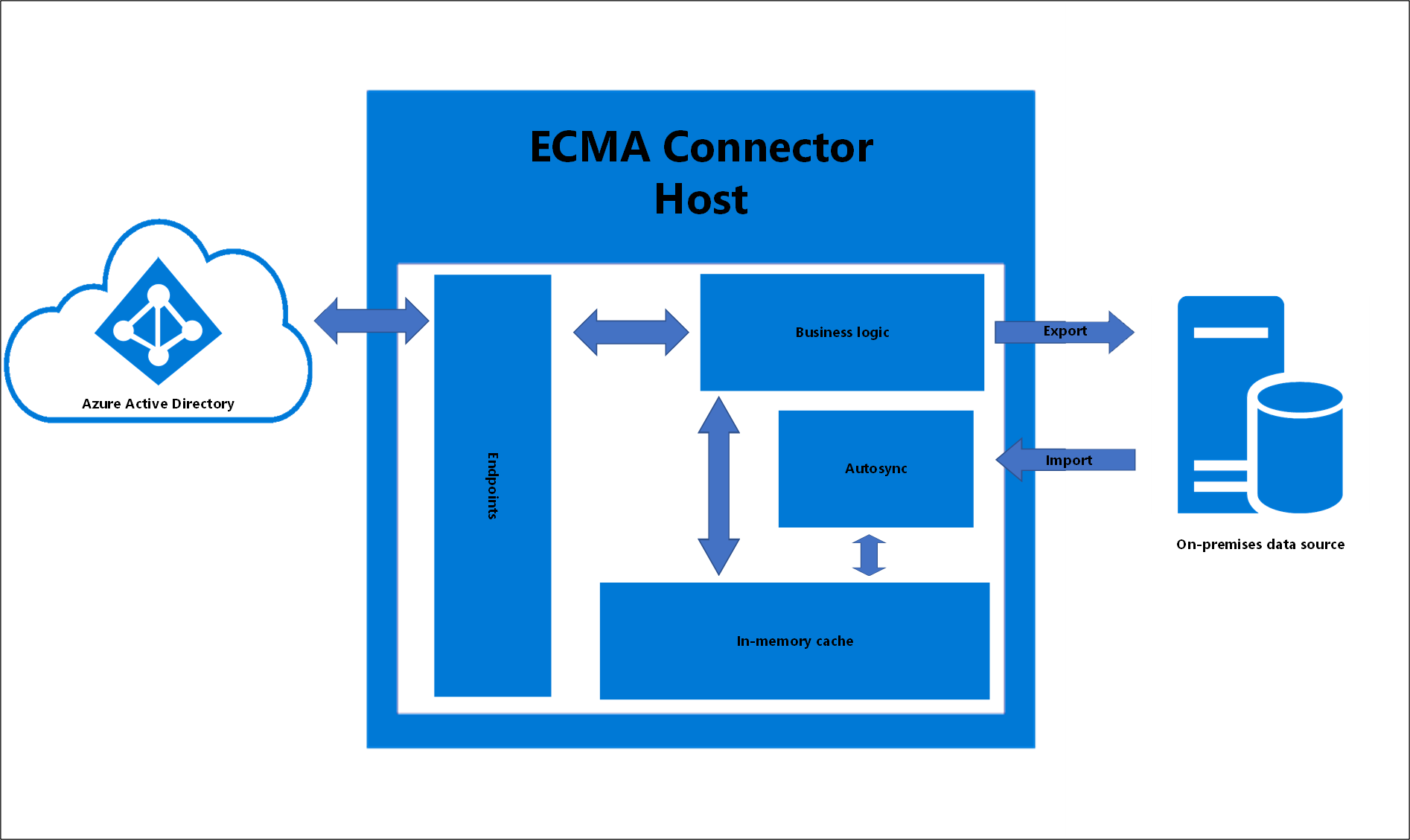

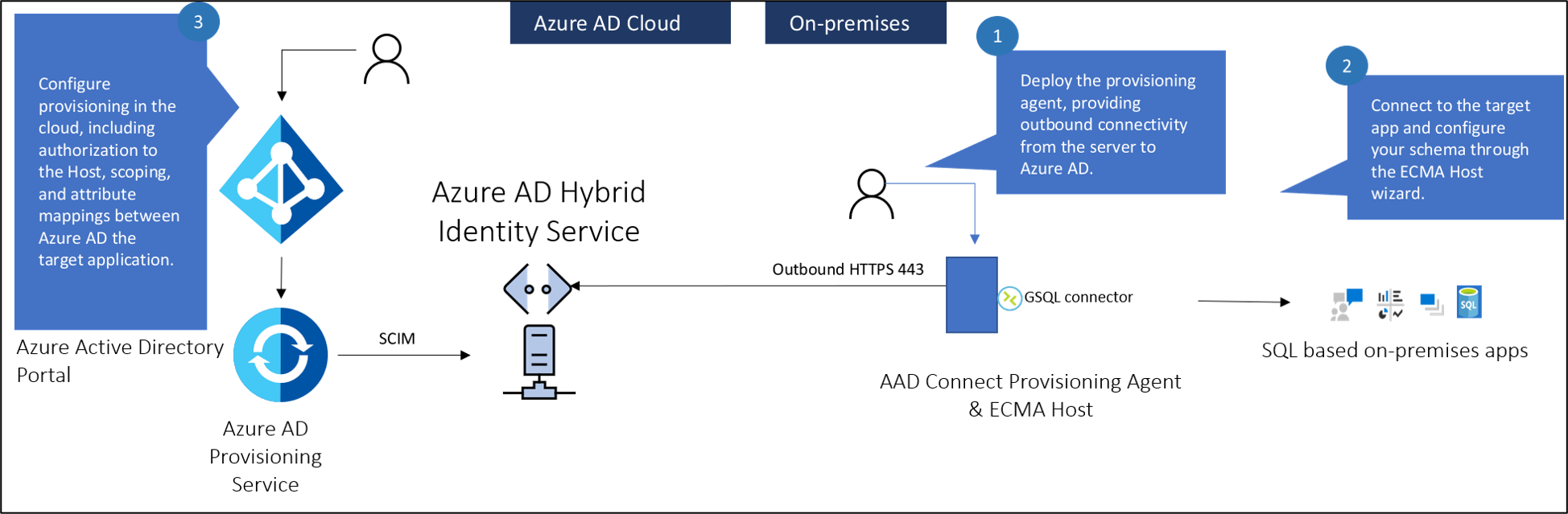

На нижеприведенной схеме показано, как работает подготовка локальных приложений.

Подготовка пользователей к работе с локальным приложением состоит из трех основных компонентов.

- Агент подготовки обеспечивает подключение между идентификатором Microsoft Entra и локальной средой.

- Расширяемый Подключение ivity(ECMA) Подключение or преобразует запросы подготовки из идентификатора Microsoft Entra в запросы, сделанные в целевом приложении. Он служит шлюзом между идентификатором Microsoft Entra и приложением. С его помощью можно импортировать существующие соединители ECMA2, используемые с Microsoft Identity Manager. Если вы создали приложение SCIM или шлюз SCIM, то узел ECMA не требуется.

- Служба подготовки Microsoft Entra служит подсистемой синхронизации.

Примечание.

Синхронизация Microsoft Identity Manager не требуется. Но его можно использовать для сборки и тестирования соединителя ECMA2 перед импортом в узел ECMA. Соединитель ECMA2 зависит от MIM, где узел ECMA предназначен для использования с агентом подготовки.

Требования к брандмауэру

Для корпоративной сети не требуется открывать входящие подключения. Агенты подготовки используют только исходящие подключения к службе подготовки, что означает, что нет необходимости открывать порты брандмауэра для входящих подключений. Вам также не требуется сеть периметра (DMZ), так как все подключения являются исходящими и осуществляются по защищенному каналу.

Необходимые исходящие конечные точки для агентов подготовки подробно описаны здесь.

Архитектура узла соединителя ECMA

Узел соединителя ECMA имеет несколько областей, которые он использует для локальной подготовки. Схема ниже представляет собой концептуальный рисунок с этими отдельными областями. В таблице ниже приводится более подробное описание каждой из них.

| Область | Description |

|---|---|

| Конечные точки | Ответственность за обмен данными и передачу данных с помощью службы подготовки Microsoft Entra |

| Кэш в памяти | Используется для хранения данных, импортированных из локального источника данных. |

| Автосинхронизация | Обеспечивает асинхронную синхронизацию данных между узлом соединителя ECMA и локальным источником данных. |

| Бизнес-логика | Используется для координации всех действий узла соединителя ECMA. Время автосинхронизации можно настроить на узле ECMA. Это выполняется на странице свойств. |

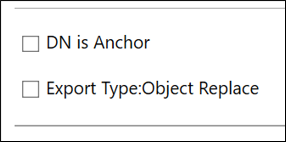

Сведения об атрибутах привязки и различающихся именах

Для лучшего объяснения атрибутов привязки и различающихся имен, в частности используемых соединителем genericSQL, предоставляются приведенные ниже сведения.

Атрибут привязки — это уникальный атрибут типа объекта, который не изменяется и представляет этот объект в кэше Подключение or host in-memory.

Различающееся имя (DN) — это имя, которое однозначно идентифицирует объект, указывая его текущее расположение в иерархии каталогов Или с SQL в разделе. Имя формируется путем добавления атрибута привязки к корню раздела каталога.

Различающиеся имена в традиционном формате, например для Active Directory или LDAP, обычно выглядят примерно так:

CN=Lola Jacobson,CN=Users,DC=contoso,DC=com

Тем не менее для источника данных, такого как SQL, с плоской, а не иерархической структурой, различающееся имя должно быть либо уже представлено в одной из таблиц, либо создано на основе информации, предоставляемой узлу соединителя ECMA.

Это можно обеспечить путем установки флажка Создается автоматически при настройке соединителя genericSQL. Если выбрать автоматическое создание различающегося имени, узел ECMA сгенерирует это имя в формате LDAP: CN=<anchorvalue>,OBJECT=<type>. Это также предполагает, что флажок "Различающееся имя является привязкой" на странице "Подключение" будет снят.

Соединитель genericSQL ожидает, что DN будет заполнено с использованием формата LDAP. Соединитель Generic SQL использует стиль LDAP с именем компонента "OBJECT=". Это позволяет применять секции (каждый тип объекта является секцией).

Поскольку узел соединителя ECMA сейчас поддерживает только тип объекта USER, OBJECT=<тип> будет OBJECT=USER. DN для пользователя, параметр anchorvalue которого равен ljacobson, будет выглядеть так:

CN=ljacobson,OBJECT=USER

Рабочий процесс создания пользователя

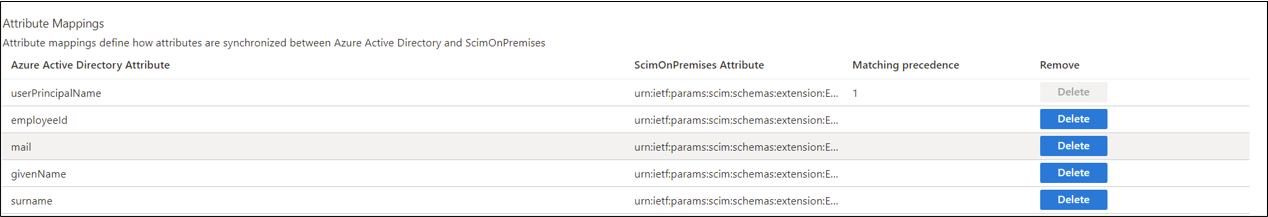

Служба подготовки Microsoft Entra запрашивает узел ecMA Подключение or, чтобы узнать, существует ли пользователь. Она использует в качестве фильтра атрибут сопоставления. Этот атрибут определен в портал Azure в корпоративных приложениях — локальная подготовка —> подготовка —>> сопоставление атрибутов. Он обозначается 1 для сопоставления приоритета. Можно определить один или несколько атрибутов сопоставления и задать для них приоритеты. Если вы хотите изменить атрибут сопоставления, такая возможность также предусмотрена.

Узел соединителя ECMA получает запрос GET и выполняет запрос к внутреннему кэшу, чтобы узнать, существует ли и импортирован ли пользователь. Для этого используются сопоставляемые атрибуты, указанные выше. Если вы определяете несколько соответствующих атрибутов, служба подготовки Microsoft Entra отправляет запрос GET для каждого атрибута, а узел ECMA будет проверка его кэш для сопоставления, пока он не найдет его.

Если пользователь не существует, идентификатор Microsoft Entra сделает запрос POST для создания пользователя. Узел ecMA Подключение or ответит на идентификатор Microsoft Entra с http 201 и предоставит идентификатор пользователя. Этот идентификатор является производным от значения привязки, определенного на странице типов объектов. Эта привязка будет использоваться идентификатором Microsoft Entra для запроса узла ecMA Подключение or для будущих и последующих запросов.

Если изменение происходит с пользователем в идентификаторе Microsoft Entra, то идентификатор Microsoft Entra будет выполнять запрос GET для получения пользователя с помощью привязки из предыдущего шага, а не соответствующего атрибута на шаге 1. Это позволяет, например, имя участника-пользователя изменять, не нарушая связь между пользователем в идентификаторе Microsoft Entra и в приложении.

Лучшие практики агента

- Использование того же агента для локальной функции подготовки вместе с Workday / SuccessFactors / Microsoft Entra Подключение облачной синхронизации в настоящее время не поддерживается. Мы активно работаем над поддержкой локальной подготовки в том же агенте, что и другие сценарии подготовки.

-

- Избегайте любых форм встроенной проверки исходящей связи TLS между агентами и Azure. Этот тип встроенной проверки приводит к ухудшению потока обмена данными.

- Агент должен взаимодействовать как с Azure, так и с вашим приложением, поэтому размещение агента влияет на задержку этих двух подключений. Вы можете уменьшить задержку сквозного трафика, оптимизировав каждое из сетевых подключений. Каждое подключение можно оптимизировать с помощью:

- уменьшить расстояние между двумя конечными точками прыжка;

- выбрать нужную сеть для прохода Например, проход по частной сети, а не через общедоступный Интернет, может выполняться быстрее ввиду выделенных каналов связи.

- Агент и узел ECMA полагаются на сертификат для обмена данными. Самозаверяющий сертификат, созданный узлом ECMA, должен использоваться только для тестирования. Самозаверяющий сертификат истекает через два года по умолчанию и не может быть отменен. Корпорация Майкрософт рекомендует использовать сертификат из доверенного ЦС для рабочих вариантов использования.

Вопросы по работе агента подготовки

Здесь вы найдете ответы на некоторые распространенные вопросы.

Как узнать версию моего агента подготовки?

- Войдите на сервер Windows, где установлен агент подготовки.

- Выберите Панель управления>Удаление или изменение программ.

- Найдите версию, соответствующую записи для агента подготовки Microsoft Entra Подключение.

Можно ли установить агент подготовки на том же сервере, на котором работает Microsoft Entra Подключение или Microsoft Identity Manager?

Да. Агент подготовки можно установить на том же сервере, на котором выполняется Microsoft Entra Подключение или Microsoft Identity Manager, но они не требуются.

Как настроить агент подготовки для использования прокси-сервера исходящих HTTP-подключений?

Агент подготовки поддерживает использование исходящего прокси-сервера. Его можно настроить, изменив файл конфигурации агента C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config. Добавьте следующие строки в конце файла непосредственно перед закрывающим тегом </configuration>. Замените переменные [proxy-server] и [proxy-port] значениями имени прокси-сервера и номера порта.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Разделы справки убедитесь, что агент подготовки может взаимодействовать с клиентом Microsoft Entra, и брандмауэры не блокируют порты, необходимые агенту?

Можно также проверить, открыты ли все необходимые порты.

Как удалить агент подготовки?

- Войдите на сервер Windows, где установлен агент подготовки.

- Выберите Панель управления>Удаление или изменение программ.

- Удалите следующие программы:

- Агент подготовки Microsoft Entra Подключение

- Microsoft Entra Подключение Agent Updater

- Пакет агента подготовки Microsoft Entra Подключение

Журнал агента подготовки

В этой статье перечислены версии и функции агента подготовки Microsoft Entra Подключение, которые были выпущены. Команда Microsoft Entra регулярно обновляет агент подготовки с новыми функциями и функциями. Убедитесь, что вы не используете тот же агент для локальной подготовки и облачной синхронизации или подготовки на основе кадров.

Корпорация Майкрософт предоставляет прямую поддержку для последней и предпоследней версий агента.

Ссылка на скачивание

Подготовка локальных приложений развернута в агент подготовки и доступна на портале. Ознакомьтесь с установкой агента подготовки.

1.1.892.0

20 мая 2022 г. — доступно для скачивания

Устраненные проблемы

- Мы добавили поддержку экспорта изменений в целые атрибуты, что дает клиентам преимущества с помощью универсального соединителя LDAP.

1.1.846.0

11 апреля 2022 г.: выпущена версия для скачивания

Устраненные проблемы

- Мы добавили поддержку ObjectGUID в качестве привязки для универсального соединителя LDAP при подготовке пользователей в AD LDS.