Планирование развертывания проверки подлинности без пароля в идентификаторе Microsoft Entra

Пароли являются основным вектором атаки. Для компрометации паролей злоумышленники используют социальные сети, фишинг и атаки путем распыления пароля. Стратегия проверки подлинности без пароля снижает риск этих атак.

Корпорация Майкрософт предлагает следующие три варианта проверки подлинности без пароля, которые интегрируются с идентификатором Microsoft Entra ID:

Microsoft Authenticator позволяет использовать любой телефон с iOS или Android для надежной проверки подлинности без использования пароля, позволяя пользователям выполнять вход на любую платформу или в любой браузер;

ключи безопасности, совместимые с FIDO2, лучше применять при работе на общедоступных компьютерах, таких как киоски, в ситуациях, когда возможности использования телефона ограничены, а также для защиты пользователей с высоким уровнем привилегий;

Windows Hello для бизнеса оптимально подходит для пользователей, работающих на выделенных компьютерах с ОС Windows.

Примечание.

Чтобы создать автономную версию этого плана со всеми ссылками, используйте функцию печати в формате PDF браузера.

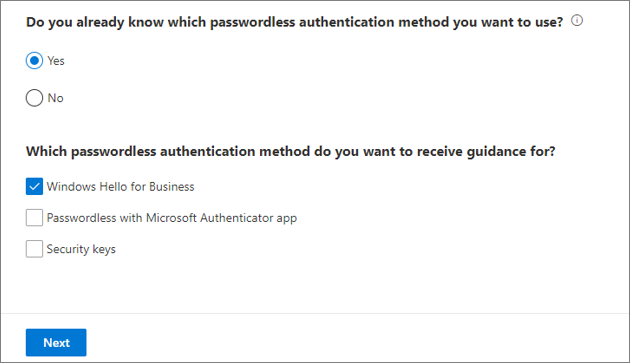

Использование мастера настройки методов, не требующих пароля

Центр администрирования Microsoft Entra имеет мастер без пароля, который поможет выбрать подходящий метод для каждой аудитории. Если вы еще не определили подходящие методы, перейдите на страницу https://aka.ms/passwordlesswizard, а затем вернитесь к этой статье, чтобы продолжить планирование выбранных методов. Для доступа к этому мастеру требуются права администратора.

Сценарии проверки подлинности без пароля

Корпорация Майкрософт предлагает методы проверки подлинности без пароля, подходящие для множества сценариев. При выборе стратегии проверки подлинности без пароля принимайте во внимание потребности организации, предварительные требования, а также возможности, реализуемые каждым из этих методов.

В приведенной ниже таблице перечислены методы проверки подлинности без пароля по типам устройств. Наши рекомендации находятся в полужирном курсиве.

| Типы устройств | Методы проверки подлинности без пароля |

|---|---|

| Выделенные устройства не с ОС Windows | |

| Выделенные компьютеры с Windows 10 (версии 1703 или более поздней) | |

| Выделенные компьютеры с Windows 10 (до версии 1703) | |

| Общие устройства: планшеты и мобильные устройства | |

| Киоски (устаревших версий) | Microsoft Authenticator |

| Киоски и общие компьютеры (Windows 10) |

Необходимые компоненты

Перед запуском развертывания системы без пароля убедитесь в том, что выполнены необходимые условия.

Обязательные роли

Ниже приведены минимальные привилегированные роли, необходимые для этого развертывания.

| Роль Microsoft Entra | Description |

|---|---|

| Администратор пользователей или глобальный администратор | Для реализации объединенной регистрации. |

| Администратор проверки подлинности | Для реализации методов проверки подлинности и управления ими. |

| User | Для настройки приложения Authenticator на устройстве или регистрация устройства ключа безопасности для входа в веб-приложение или Windows 10. |

В рамках этого плана развертывания корпорация Майкрософт рекомендует включить проверку подлинности без пароля для всех привилегированных учетных записей.

Приложение Microsoft Authenticator и ключи безопасности

Необходимые условия определяются выбранными методами проверки подлинности без пароля.

| Необходимые условия | Microsoft Authenticator | Ключи безопасности FIDO2 |

|---|---|---|

| Объединенная регистрация для многофакторной проверки подлинности Microsoft Entra и самостоятельный сброс пароля (SSPR) включена | √ | √ |

| Пользователи могут выполнять многофакторную проверку подлинности Microsoft Entra | √ | √ |

| Пользователи зарегистрировались для многофакторной проверки подлинности Microsoft Entra и SSPR | √ | √ |

| Пользователи зарегистрировали свои мобильные устройства в идентификаторе Microsoft Entra | √ | |

| Наличие ОС Windows 10 версии 1809 или более поздней с поддерживаемым браузером, таким как Microsoft Edge или Mozilla Firefox (версия 67 или более поздняя). Для встроенной поддержки корпорация Майкрософт рекомендует использовать версию 1903 или более позднюю. | √ | |

| Совместимые ключи безопасности. Убедитесь в том, что используется ключ безопасности FIDO2, проверенный корпорацией Майкрософт, или другой ключ безопасности, совместимый с FIDO2. | √ |

Windows Hello для бизнеса

Предварительные требования и пути развертывания для Windows Hello для бизнеса различаются и в значительной степени зависят от того, выполняется ли развертывание в локальной, гибридной или облачной среде. Они также зависят от стратегии присоединения устройств.

Выберите Windows Hello для бизнеса и завершите работу мастера, чтобы определить необходимые условия и вариант развертывания, подходящие вашей организации.

Мастер использует входные данные для создания пошагового плана.

Планирование проекта

Причиной неудач технических проектов обычно являются неоправданные ожидания относительно их возможностей, результатов и обязанностей. Чтобы избежать этих ловушек, убедитесь, что вы привлекаете соответствующих заинтересованных лиц и их роли в проекте очевидны.

Планирование пилотного проекта

При развертывании проверки подлинности без пароля сначала необходимо включить одну или несколько пилотных групп. Вы можете создать группы специально для этой цели. Добавьте в эти группы пользователей, которые будут участвовать в пилотном развертывании. Затем включите для выбранных групп новые методы проверки подлинности без пароля. Ознакомьтесь с рекомендациями по пилотным проектам.

Планирование информирования

При этом конечным пользователям необходимо предоставлять следующие сведения.

Корпорация Майкрософт предоставляет шаблоны связи для конечных пользователей. Скачайте материалы для развертывания проверки подлинности, которые помогут спроектировать коммуникации. К этим материалам относятся настраиваемые афиши и шаблоны сообщений электронной почты, которые можно использовать для информирования пользователей о предстоящих вариантах проверки подлинности без пароля в организации.

Планирование регистрации пользователей

Пользователи регистрируют метод проверки подлинности без пароля в рамках общего рабочего процесса защиты информации на сайте https://aka.ms/mysecurityinfo. Microsoft Entra регистрирует регистрацию ключей безопасности и приложения Authenticator, а также любые другие изменения методов проверки подлинности.

Пользователю, впервые приступающему к работе и не имеющему пароля, администраторы могут предоставить временный секретный код доступа для регистрации сведений о безопасности на сайте https://aka.ms/mysecurityinfo. Этот секретный код имеет ограниченный срок действия и удовлетворяет требованиям к строгой проверке подлинности. Временный секретный код предоставляется отдельному пользователю.

Этот способ можно также использовать для простого восстановления, если пользователь потерял или забыл фактор проверки подлинности, например ключ безопасности или приложение Authenticator, но ему необходимо выполнить вход для регистрации нового способа строгой проверки подлинности.

Примечание.

Если вы не можете использовать ключ безопасности или приложение Authenticator для некоторых сценариев, в качестве резервного варианта можно применять многофакторную проверку подлинности с именем пользователя и паролем, а также другим зарегистрированным способом.

Планирование и развертывание Microsoft Authenticator

Microsoft Authenticator позволяет использовать любой телефон с iOS или Android для надежной проверки подлинности без пароля. Его можно скачать бесплатно из магазина Google Play Маркет или Apple App Store. Попросите пользователей скачать Microsoft Authenticator и выполнить указания по включению входа с телефона.

Технические вопросы

Интеграция со службами федерации Active Directory (AD FS). Когда пользователь включает учетные данные Authenticator без пароля, проверка подлинности этого пользователя по умолчанию выполняется путем отправки уведомления для подтверждения. Пользователи в гибридном арендаторе не направляются в AD FS для входа, если не выберут вариант "Использовать пароль". Этот процесс также обходит любые локальные политики условного доступа и потоки сквозной проверки подлинности (PTA). Однако если указан параметр login_hint, пользователь перенаправляется в AD FS и обходит вариант с использованием учетных данных без пароля. Для приложений, отличных от Microsoft 365, использующих AD FS для проверки подлинности, политики условного доступа Microsoft Entra не будут применены, и вам потребуется настроить политики управления доступом в AD FS.

Сервер MFA — конечные пользователи, включенные для многофакторной проверки подлинности через локальный сервер MFA организации, могут создавать и использовать учетные данные входа без пароля. Если пользователь введет одну учетную запись в несколько (пять или более) установок приложения Authenticator, это может привести к ошибке.

Внимание

В сентябре 2022 года корпорация Майкрософт объявила об отмене использования сервера Многофакторной идентификации Azure. Начиная с 30 сентября 2024 г. развертывания сервера Многофакторной идентификации Azure больше не будут обслуживать многофакторные запросы проверки подлинности, что может привести к сбою проверки подлинности для вашей организации. Чтобы обеспечить непрерывную проверку подлинности и оставаться в поддерживаемом состоянии, организации должны перенести данные проверки подлинности пользователей в облачную службу Azure MFA с помощью последней программы миграции, включенной в последнее обновление сервера MFA Azure. Дополнительные сведения см. в статье "Миграция сервера MFA Azure".

Регистрация устройства. Чтобы использовать приложение Authenticator для проверки подлинности без пароля, устройство должно быть зарегистрировано в клиенте Microsoft Entra и не может быть общим устройством. Регистрация устройства возможна только в одном клиенте. Это означает, что в приложении Authenticator можно настроить только одну рабочую или учебную учетную запись для входа с телефона.

Развертывание входа с телефона с помощью приложения Authenticator

Выполните действия, описанные в статье Включение входа без пароля с помощью Microsoft Authenticator, чтобы использовать приложение Authenticator для реализации проверки подлинности без пароля в вашей организации.

Тестирование приложения Authenticator

Ниже приведены примеры вариантов тестирования для проверки подлинности без пароля с помощью приложения Authenticator.

| Сценарий | Ожидаемые результаты |

|---|---|

| Пользователь может зарегистрировать приложение Authenticator. | Пользователь может зарегистрировать приложение с сайта https://aka.ms/mysecurityinfo. |

| Пользователь может включить функцию входа с телефона | Настройка функции входа с телефона для рабочей учетной записи. |

| Пользователь может получить доступ к приложению с помощью функции входа с телефона. | Пользователь проходит процесс входа и получает доступ к приложению |

| Протестируйте откат регистрации входа с помощью телефона, отключив вход без пароля в приложении Authenticator. Это можно сделать на экране методов проверки подлинности в Центре администрирования Microsoft Entra | Пользователи, для которых ранее была включена функция входа без пароля с помощью приложения Authenticator, не смогут использовать ее. |

| Отключение функции входа с телефона с помощью приложения Authenticator | Рабочая учетная запись больше не доступна в приложении Authenticator. |

Устранение неполадок при входе с телефона

| Сценарий | Решение |

|---|---|

| Пользователь не может выполнить объединенную регистрацию. | Убедитесь, что объединенная регистрация включена. |

| Пользователь не может включить приложение Authenticator для входа с телефона. | Убедитесь, что пользователь принадлежит области развертывания. |

| Пользователь НЕ ВХОДИТ в область развертывания проверки подлинности без пароля, но получает запрос на вход без пароля, который не может осуществить. | Возникает в том случае, если пользователь включил вход с телефона в приложении до того, как была создана политика. Чтобы включить вход, добавьте пользователя в группу пользователей, которым разрешен вход без пароля. Чтобы заблокировать вход, предложите пользователю удалить свои учетные данные из этого приложения. |

Планирование и развертывание ключей безопасности, совместимых с FIDO2

Включите совместимые ключи безопасности. Ниже приведен список поставщиков ключей безопасности FIDO2, которые предоставляют ключи, совместимые с проверкой подлинности без пароля.

Планирование жизненного цикла ключей безопасности

Подготовьте и запланируйте жизненный цикл ключей.

Распределение ключей. Планируйте принципы распределения ключей в рамках организации. Вы можете применять централизованный процесс распределения или разрешить пользователям приобрести ключи, совместимые с FIDO 2.0.

Активация ключа. Конечные пользователи должны самостоятельно активировать ключ безопасности. Конечные пользователи регистрируют свои ключи безопасности в https://aka.ms/mysecurityinfo и активируют второй фактор (ПИН-код или биометрические данные) при первом использовании. Новые пользователи могут использовать TAP для регистрации сведений о безопасности.

Отключение ключа. Если администратор хочет удалить ключ FIDO2, связанный с учетной записью пользователя, он может сделать это, удалив ключ из метода проверки подлинности пользователя, как показано ниже. Дополнительные сведения см. в разделе Отключение ключа.

Выдача нового ключа. Пользователь может зарегистрировать новый ключ FIDO2, перейдя на сайт https://aka.ms/mysecurityinfo.

Технические вопросы

С использованием ключей безопасности может выполняться три вида развертываний для входа без пароля.

Веб-приложения Microsoft Entra в поддерживаемом браузере

Microsoft Entra присоединился к устройствам Windows 10

Гибридные устройства Microsoft Entra, присоединенные к Windows 10

- Обеспечивает доступ как к облачным, так и к локальным ресурсам. Дополнительные сведения о доступе к локальным ресурсам см. в статье Единый вход в локальные ресурсы с помощью ключей FIDO2.

Для веб-приложений Microsoft Entra и устройств Windows, присоединенных к Microsoft Entra, используйте следующее:

Наличие ОС Windows 10 версии 1809 или более поздней с поддерживаемым браузером, таким как Microsoft Edge или Mozilla Firefox (версия 67 или более поздняя).

Windows 10 версии 1809 поддерживает вход с использованием ключей FIDO2. Для развертывания может потребоваться программное обеспечение, предоставляемое FIDO2. Рекомендуется использовать версию 1903 или более позднюю.

Для гибридных устройств, присоединенных к домену Microsoft Entra, используйте следующее:

Windows 10 версии 2004 или более поздней.

Серверы домена под управлением Windows Server 2016 или 2019 со всеми установленными исправлениями.

Последняя версия Microsoft Entra Подключение.

Обеспечение поддержки Windows 10

Чтобы реализовать вход в Windows 10 с использованием ключей безопасности FIDO2, необходимо включить функцию поставщика учетных данных в Windows 10. Выберите одно из следующего:

Включение поставщика учетных данных с помощью Microsoft Intune

- Мы рекомендуем развертывание Microsoft Intune.

Включение поставщика учетных данных с помощью пакета подготовки

- Если развертывание Microsoft Intune невозможно, администраторы должны развернуть пакет на каждом компьютере, чтобы включить функциональные возможности поставщика учетных данных. Установка пакета может выполняться одним из следующих вариантов:

- групповая политика или Configuration Manager;

- локальная установка на компьютере с Windows 10.

- Если развертывание Microsoft Intune невозможно, администраторы должны развернуть пакет на каждом компьютере, чтобы включить функциональные возможности поставщика учетных данных. Установка пакета может выполняться одним из следующих вариантов:

Включение поставщика учетных данных с помощью групповой политики

- Поддерживается только для гибридных устройств, присоединенных к Microsoft Entra.

Обеспечение интеграции с локальной средой

Выполните действия, описанные в статье Разрешение входа в локальные ресурсы с помощью ключа безопасности без пароля (предварительная версия).

Внимание

Эти действия также необходимо выполнить для любых гибридных устройств, присоединенных к Microsoft Entra, чтобы использовать ключи безопасности FIDO2 для входа в Windows 10.

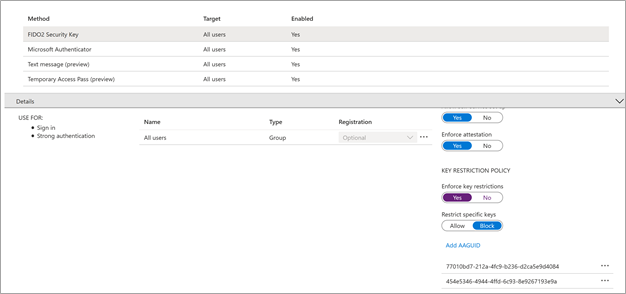

Политика ограничений ключей

При развертывании ключа безопасности можно дополнительно ограничить использование ключей FIDO2 только определенными производителями, утвержденными вашей организацией. Для ограничения используемых ключей требуется идентификатор GUID аттестации Authenticator (AAGUID). У вас есть два способа узнать значение AAGUID.

Если ключ безопасности ограничен и пользователь пытается зарегистрировать ключ безопасности FIDO2, он получает следующую ошибку:

Если AAGUID ограничивается после того, как пользователь зарегистрировал ключ безопасности, появляется следующее сообщение:

* Ключ FIDO2, заблокированный политикой ограничения ключей

Развертывание входа с использованием ключей безопасности FIDO2

Выполните действия, описанные в статье Включение входа без пароля с использованием ключей безопасности, чтобы использовать ключи безопасности FIDO2 для реализации проверки подлинности без пароля в организации.

Тестирование ключей безопасности

Ниже приведены примеры вариантов тестирования для проверки подлинности без пароля с использованием ключей безопасности.

Вход без пароля FIDO на устройствах Windows 10, присоединенных к Microsoft Entra

| Сценарий (сборка Windows) | Ожидаемые результаты |

|---|---|

| Пользователь может зарегистрировать устройство FIDO2 (1809) | Пользователь может зарегистрировать устройство FIDO2, выбрав "Параметры > Учетные записи > Параметры входа > Ключ безопасности" |

| Пользователь может сбросить устройство FIDO2 (1809) | Пользователь может выполнить сброс устройства FIDO2 с помощью программного обеспечения, предоставляемого производителем |

| Пользователь может выполнить вход с помощью устройства FIDO2 (1809) | Пользователь может выбрать ключ безопасности в окне входа и успешно войти в систему |

| Пользователь может зарегистрировать устройство FIDO2 (1903) | Пользователь может зарегистрировать устройство FIDO2, выбрав "Параметры > Учетные записи > Параметры входа > Ключ безопасности" |

| Пользователь может выполнить сброс устройства FIDO2 (1903) | Пользователь может выполнить сброс устройства FIDO2, выбрав "Параметры > Учетные записи > Параметры входа > Ключ безопасности" |

| Пользователь может выполнить вход с помощью устройства FIDO2 (1903) | Пользователь может выбрать ключ безопасности в окне входа и успешно войти в систему |

Вход без пароля FIDO в веб-приложения Microsoft Entra

| Сценарий | Ожидаемые результаты |

|---|---|

| Пользователь может зарегистрировать устройство FIDO2 через веб-сайт aka.ms/mysecurityinfo с помощью Microsoft Edge | Регистрация должна пройти успешно |

| Пользователь может зарегистрировать устройство FIDO2 через веб-сайт aka.ms/mysecurityinfo с помощью Firefox | Регистрация должна пройти успешно |

| Пользователь может войти в OneDrive Online с помощью устройства FIDO2, используя Microsoft Edge | Вход должен выполняться успешно |

| Пользователь может войти в OneDrive Online с помощью устройства FIDO2, используя Firefox | Вход должен выполняться успешно |

| Проверка отката регистрации устройства FIDO2 путем отключения ключей безопасности FIDO2 в окне метода проверки подлинности в Центре администрирования Microsoft Entra | Пользователи: |

Устранение неполадок при входе с использованием ключей безопасности

| Сценарий | Решение |

|---|---|

| Пользователь не может выполнить объединенную регистрацию. | Убедитесь, что объединенная регистрация включена. |

| Пользователь не может добавить ключ безопасности в параметры безопасности. | Убедитесь, что ключи безопасности включены. |

| Пользователь не может добавить ключ безопасности в параметры входа Windows 10. | Убедитесь в том, что ключи безопасности для входа в Windows включены. |

| Сообщение об ошибке. Мы обнаружили, что этот браузер или ОС не поддерживают ключи безопасности FIDO2. | Защитные устройства FIDO2 без пароля можно зарегистрировать только в поддерживаемых браузерах (Microsoft Edge, Firefox версии 67) в Windows 10 версии 1809 или более поздней. |

| Сообщение об ошибке. Политика вашей компании требует использовать другой метод входа. | Убедитесь в том, что в клиенте включены ключи безопасности. |

| Пользователь не может управлять ключом безопасности в Windows 10 версии 1809 | В версии 1809 необходимо использовать программное обеспечение для управления ключами безопасности, предоставляемое поставщиком ключей FIDO2. Обратитесь за помощью к поставщику. |

| Я подозреваю, что мой ключ безопасности FIDO2 может быть неисправен. Как его проверить? | Перейдите на страницу https://webauthntest.azurewebsites.net/, введите учетные данные для тестовой учетной записи, подключите интересующий вас ключ безопасности, нажмите кнопку "+" в правом верхнем углу экрана, щелкните "Создать" и выполните процесс создания. Если этот сценарий завершается сбоем, возможно, ваше устройство неисправно. |

Управление проверкой подлинности без пароля

Чтобы управлять методами проверки подлинности без пароля пользователя в Центре администрирования Microsoft Entra, выберите учетную запись пользователя и выберите методы проверки подлинности.

API-интерфейсы Microsoft Graph

Вы также можете управлять методами проверки подлинности без пароля с помощью API методов проверки подлинности в Microsoft Graph. Например:

Вы можете получить сведения о ключе безопасности FIDO2 пользователя и удалить его, если пользователь потерял ключ.

Вы можете получить сведения о регистрации пользователя в приложении Authenticator и удалить их, если пользователь потерял телефон.

Управляйте политиками способов проверки подлинности для ключей безопасности и приложения Authenticator.

Дополнительные сведения о том, какие методы проверки подлинности можно управлять в Microsoft Graph, см. в обзоре API методов проверки подлинности Microsoft Entra.

Откат

Совет

Действия, описанные в этой статье, могут немного отличаться на портале, с который вы начинаете работу.

Проверка подлинности без пароля реализуется очень просто и практически не влияет на работу конечных пользователей, в некоторых случаях может потребоваться выполнить ее откат.

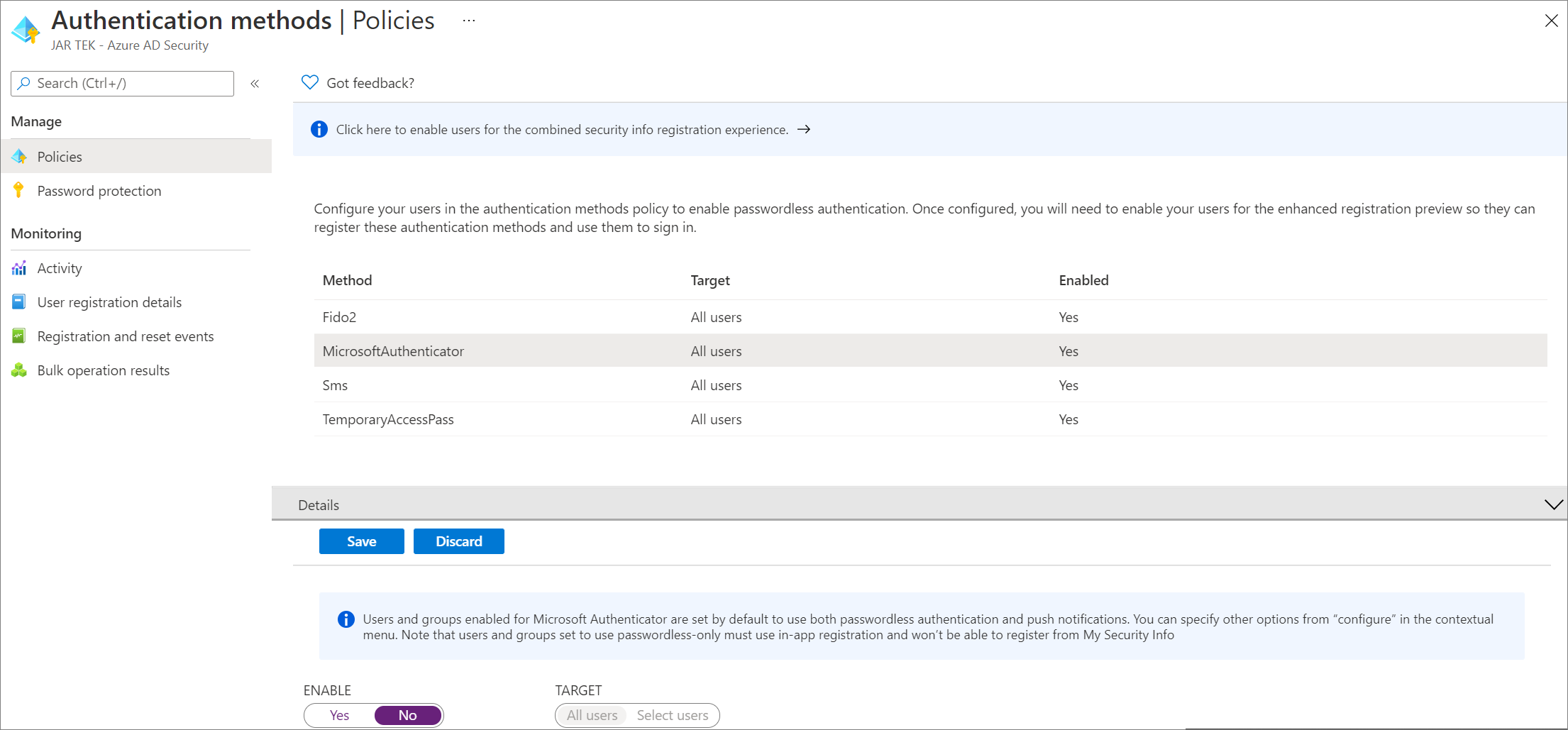

Откат требует, чтобы администратор войдите в Центр администрирования Microsoft Entra, выберите нужные методы строгой проверки подлинности и измените параметр включения на No. В результате этого проверка подлинности без пароля будет отключена для всех пользователей.

Пользователям, которые уже зарегистрировали защитные устройства FIDO2, при следующем входе в систему будет предложено использовать такое устройство, после чего появится следующая ошибка:

Создание отчетов и мониторинг

Идентификатор Microsoft Entra содержит отчеты, предоставляющие техническую и бизнес-аналитику. Предложите владельцам технических и бизнес-приложений принять на себя ответственность за эти отчеты и использовать их в соответствии с требованиями вашей организации.

В следующей таблице приводятся примеры типичных сценариев создания отчетов.

| Управление рисками | Повышение продуктивности | Система управления и соответствие требованиям | иное |

|---|---|---|---|

| Типы отчетов | Методы проверки подлинности — пользователи, зарегистрированные для объединенной регистрации сведений о безопасности | Методы проверки подлинности — пользователи, зарегистрированные для уведомления от приложения | Вход в систему: проверка сведений о том, кто и как получает доступ к клиенту |

| Возможные действия | Целевые пользователи еще не зарегистрированы | Внедрение приложения Authenticator или ключей безопасности | Отзыв прав доступа или применение дополнительных политик безопасности для администраторов |

Отслеживание использования и аналитические сведения

Идентификатор Microsoft Entra добавляет записи в журналы аудита, когда:

Администратор вносит изменения в раздел, содержащий методы проверки подлинности.

Пользователь изменяет свои учетные данные в идентификаторе Microsoft Entra.

Пользователь включает или отключает учетную запись в ключе безопасности или сбрасывает второй фактор для ключа безопасности на компьютере с Windows 10. См. коды событий 4670 и 5382.

Идентификатор Microsoft Entra хранит большинство данных аудита в течение 30 дней и делает данные доступными с помощью Центра администрирования Microsoft Entra или API для скачивания в системы анализа. Если требуется хранить эти данные в течение более длительного времени, экспортируйте и используйте журналы с помощью средства управления информационной безопасностью и событиями безопасности (SIEM), такого как Microsoft Sentinel, Splunk или Sumo Logic. Мы рекомендуем более длительное хранение для аудита, анализа тенденций и других деловых потребностей.

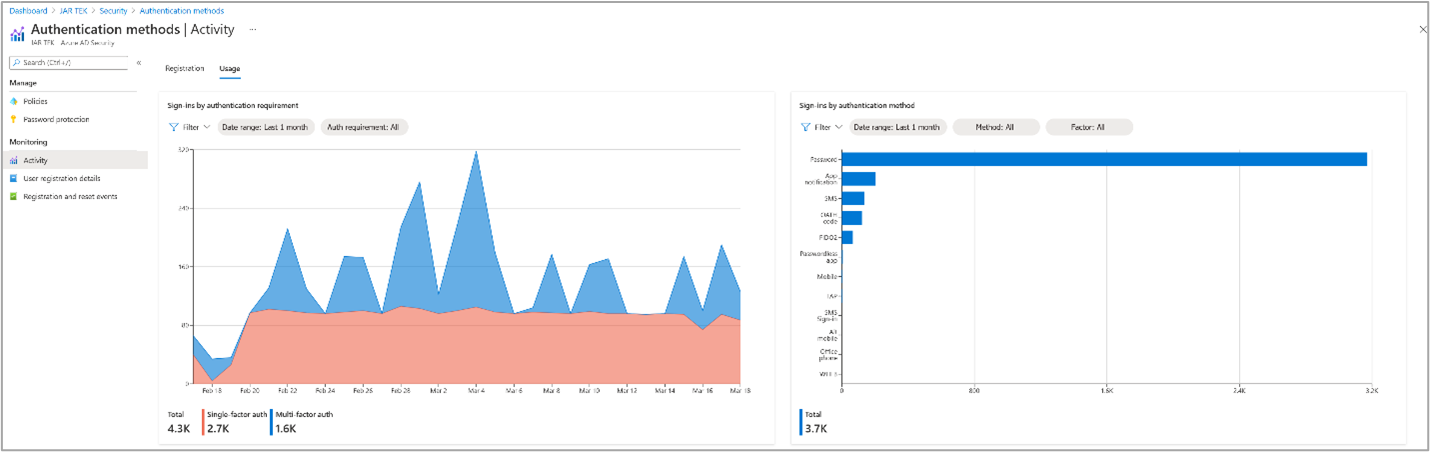

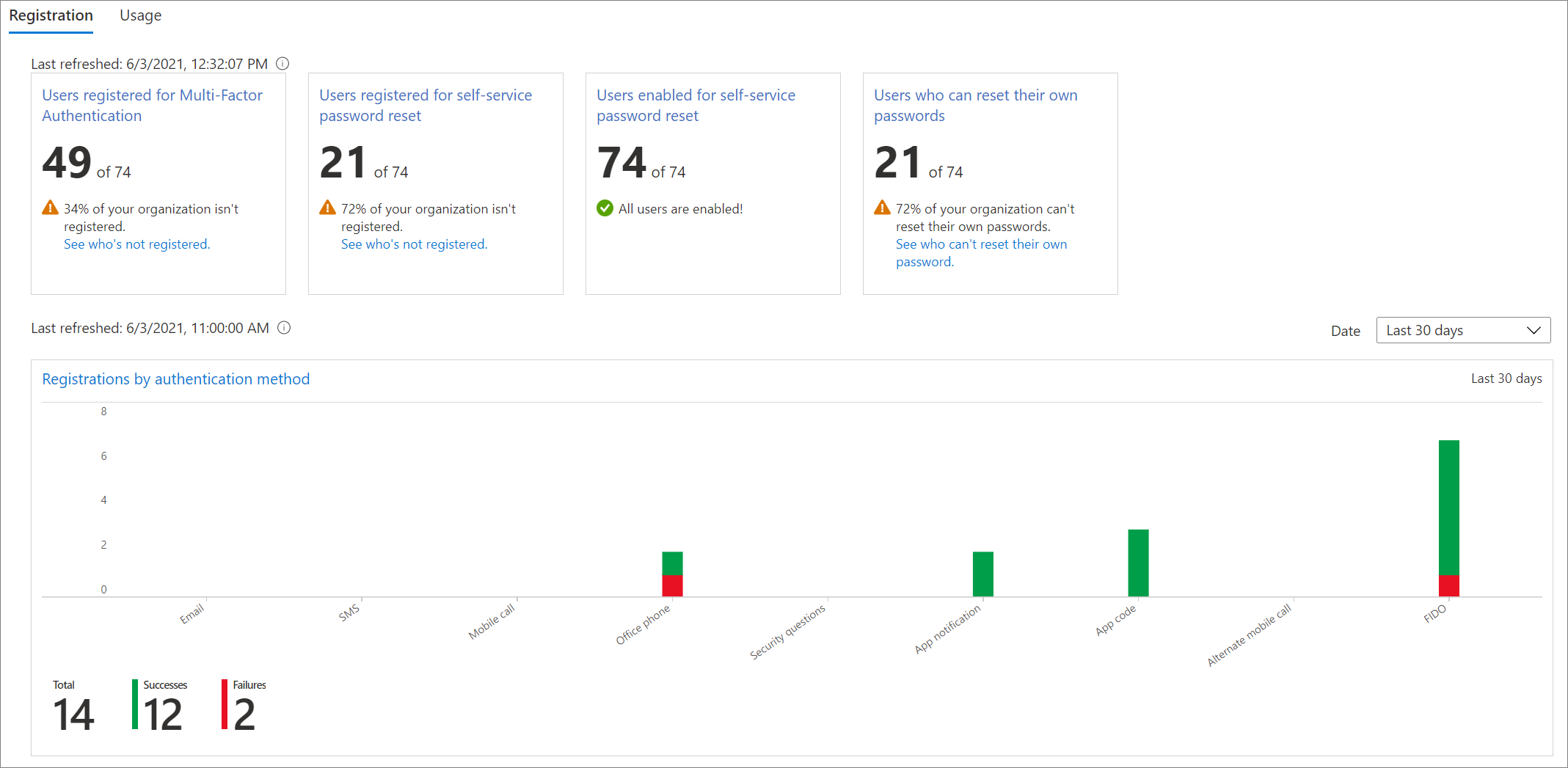

На панели мониторинга действий методов проверки подлинности есть две вкладки: "Регистрация" и "Использование".

На вкладке "Регистрация" отображается число пользователей, способных выполнять проверку подлинности без пароля, а также использовать другие методы проверки подлинности. На этой вкладке представлены два графика:

пользователи, зарегистрированные для метода проверки подлинности;

недавние регистрации по методам проверки подлинности.

На вкладке "Использование" представлены сеансы входа по методам проверки подлинности.

Дополнительные сведения см. в разделе отслеживания зарегистрированных методов проверки подлинности и использования в организации Microsoft Entra.

Отчеты о действиях входа

Используйте отчет о действиях входа, чтобы отслеживать методы проверки подлинности, используемые для входа в различные приложения.

Выберите строку пользователя, а затем перейдите на вкладку Сведения о проверке подлинности, чтобы просмотреть, какой метод проверки подлинности использовался для каждого действия входа.