Как идентификатор Microsoft Entra ID обеспечивает управление облачными управляемыми клиентами для локальных рабочих нагрузок

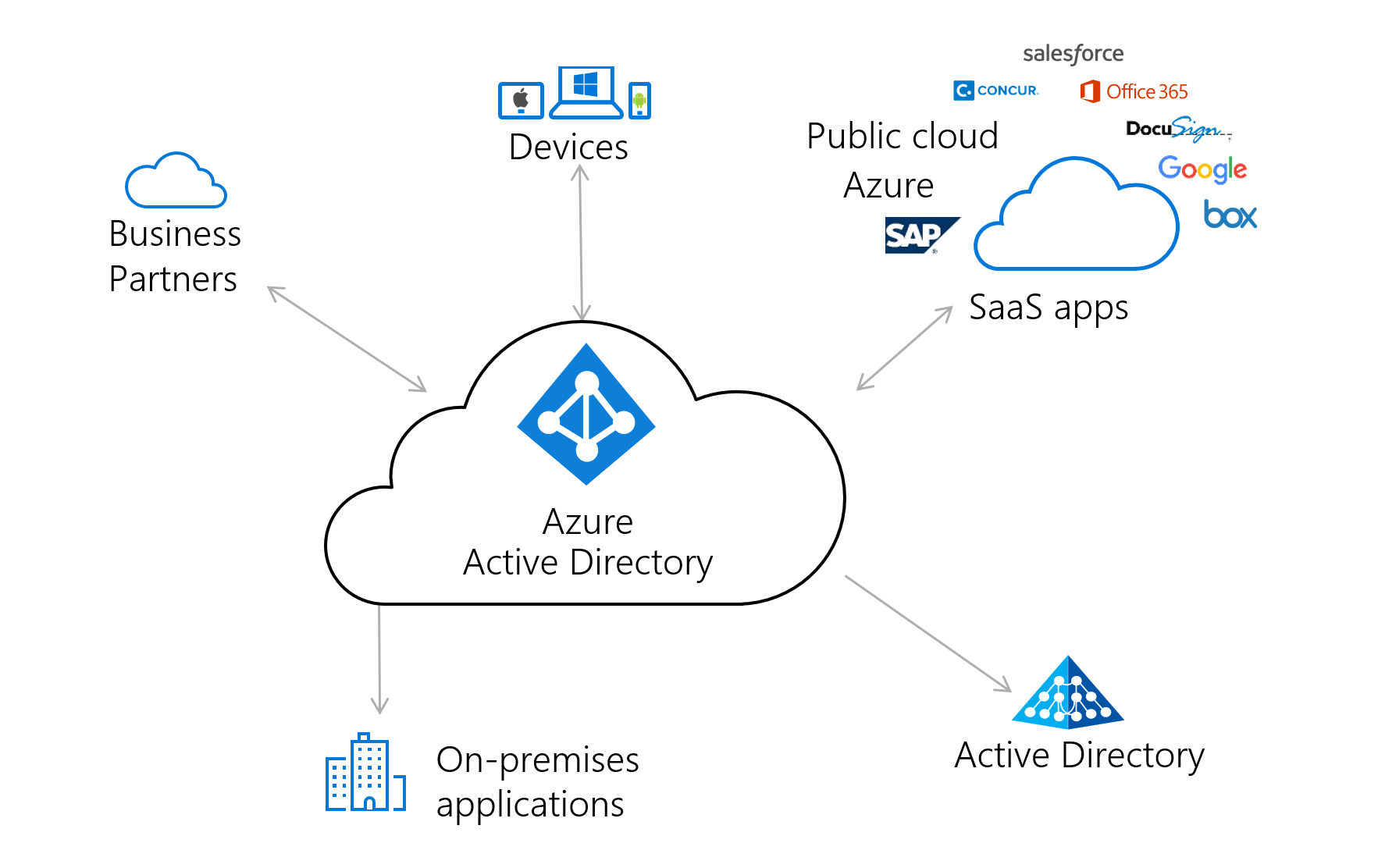

Идентификатор Microsoft Entra — это комплексное решение как услуга (IDaaS), используемое миллионами организаций, охватывающих все аспекты идентификации, управления доступом и безопасности. Идентификатор Microsoft Entra содержит более миллиарда удостоверений пользователей и помогает пользователям входить и безопасно получать доступ к обоим:

- Внешние ресурсы, такие как Microsoft 365, Центр администрирования Microsoft Entra и тысячи других приложений Software-as-Service (SaaS).

- внутренним ресурсам, таким как приложения в корпоративной сети и интрасети, а также в любых облачных приложениях, разработанных той или иной организацией.

Организации могут использовать идентификатор Microsoft Entra, если они являются "чистым облаком" или как гибридное развертывание, если у них есть локальные рабочие нагрузки. Гибридное развертывание Идентификатора Microsoft Entra может быть частью стратегии миграции ИТ-ресурсов организации в облако или продолжение интеграции существующей локальной инфраструктуры вместе с новыми облачными службами.

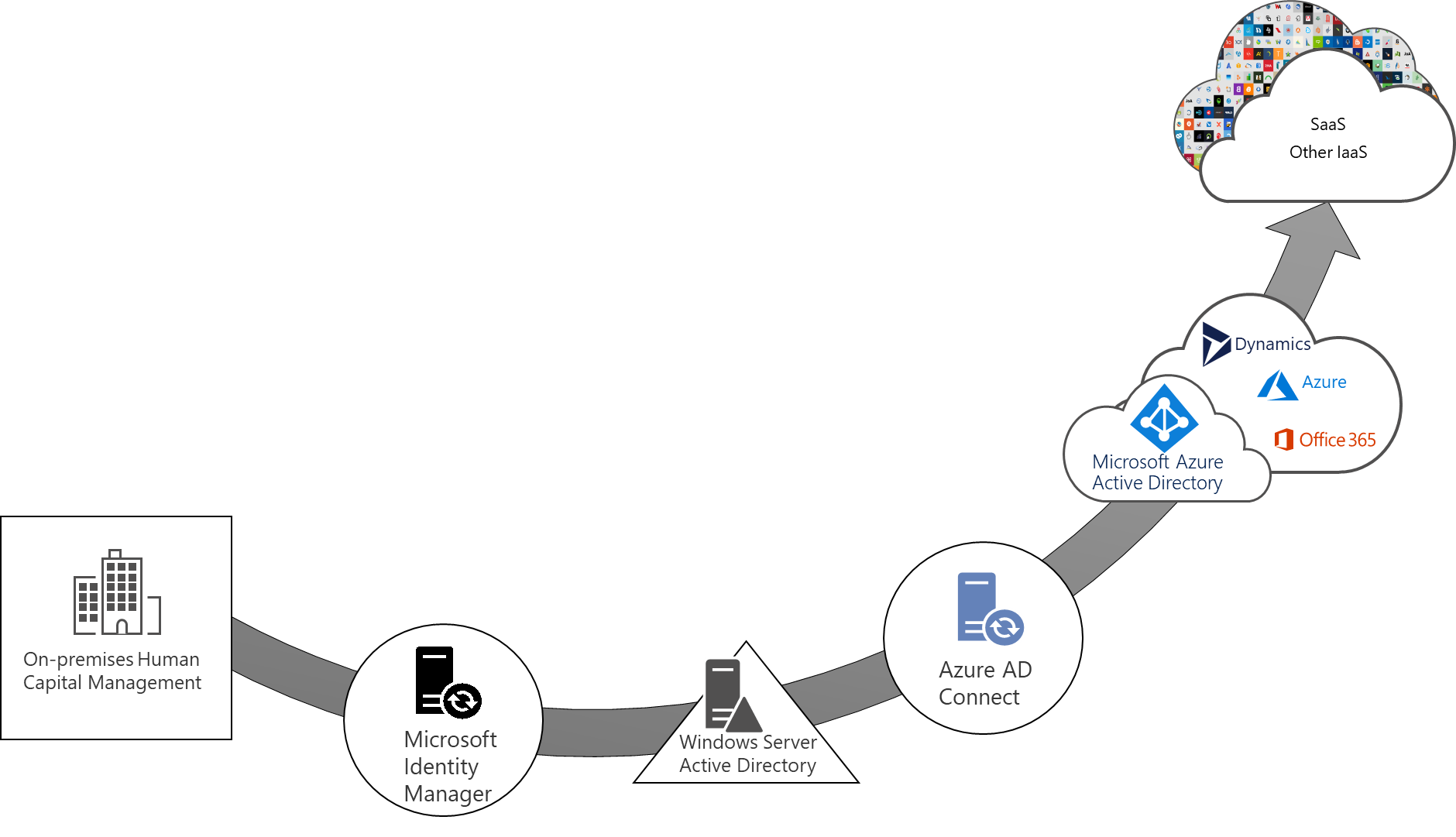

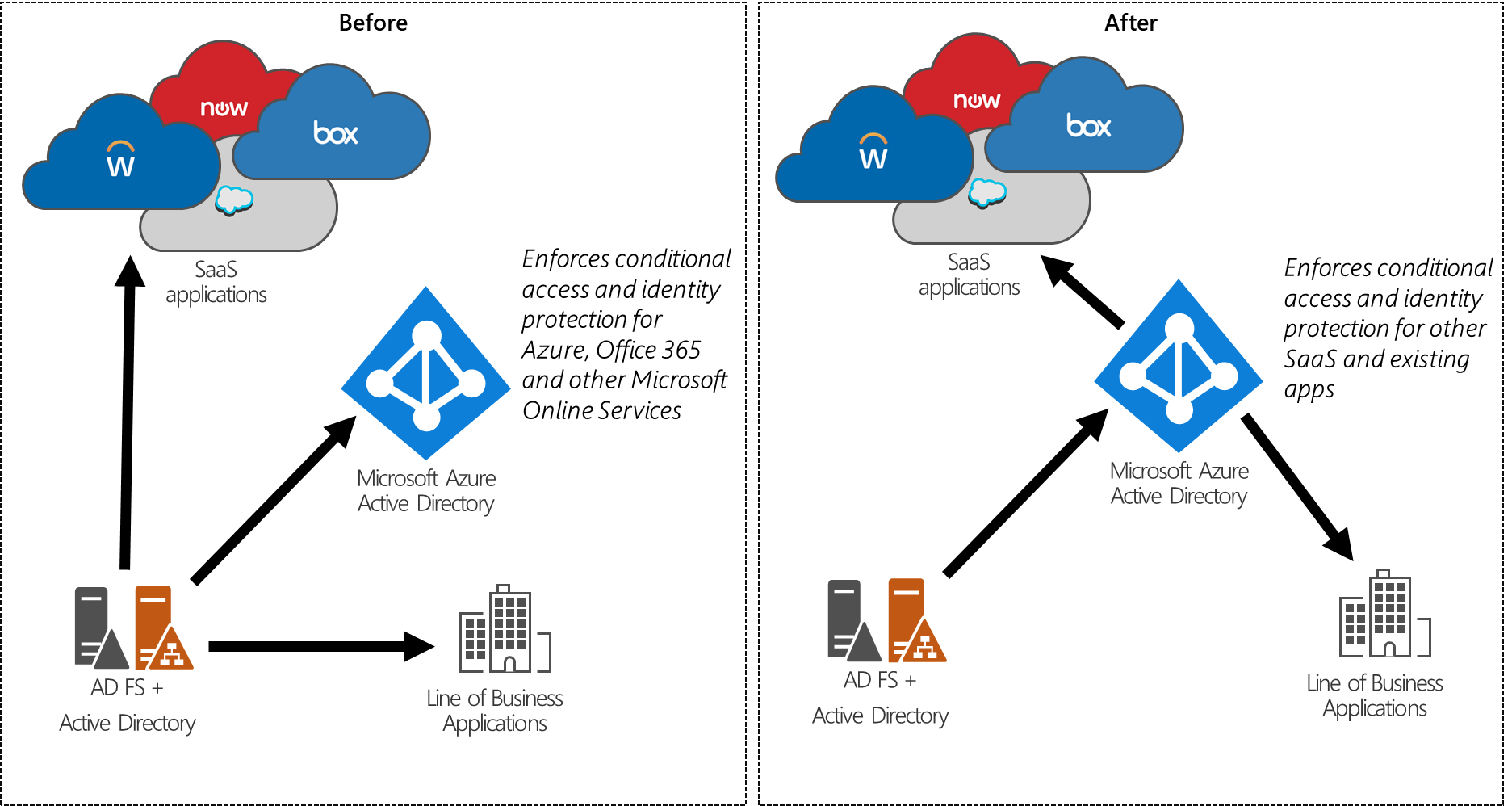

Исторически "гибридные" организации видели идентификатор Microsoft Entra в качестве расширения существующей локальной инфраструктуры. В этих развертываниях локальное управление удостоверениями, Windows Server Active Directory или другие внутренние системы каталогов являются точками управления, а пользователи и группы синхронизируются с этими системами с облачным каталогом, таким как Идентификатор Microsoft Entra. После того как удостоверения перенесены в облако, их можно сделать доступными для Microsoft 365, Azure и других приложений.

Поскольку организации перемещают большую часть своей ИТ-инфраструктуры вместе с приложениями в облако, многие хотят видеть компонентами службы более высокий уровень безопасности и упрощенные возможности управления удостоверениями. Облачные функции IDaaS в идентификаторе Microsoft Entra ID ускоряют переход к облачному управлению, предоставляя решения и возможности, которые позволяют организациям быстро внедрять и перемещать больше управления удостоверениями из традиционных локальных систем в идентификатор Microsoft Entra ID, продолжая поддерживать существующие, а также новые приложения.

В этом документе описывается стратегия Майкрософт по гибридной IDaaS и описывается, как организации могут использовать идентификатор Microsoft Entra для существующих приложений.

Подход Microsoft Entra ID к управлению облачными удостоверениями

Когда организации переходят в облако, им нужны гарантии того, что они контролируют свою среду полностью — с большей безопасностью и более наглядным представлением действий, с поддержкой автоматизации и упреждающим анализом. Облачное управление описывает, как организации управляют пользователями, приложениями, группами и устройствами из облака.

В современном мире организации должны иметь возможность эффективно управлять масштабом, это связано с распространением приложений SaaS и повышением роли совместной работы и внешних удостоверений. Новый ландшафт рисков в облаке предполагает, что организация должна реагировать быстрее: вредоносный субъект, который нарушает работу облачного пользователя, может повлиять на облачные и локальные приложения.

В частности, гибридные организации должны иметь возможность делегировать и автоматизировать задачи, которые исторически ИТ-службы выполняли вручную. Чтобы автоматизировать задачи, им нужны интерфейсы API и процессы, управляющие жизненным циклом различных ресурсов, связанных с удостоверениями (пользователей, групп, приложений, устройств), так они смогут делегировать повседневное управление этими ресурсами большему числу пользователей за пределами основного ИТ-отдела. Идентификатор Microsoft Entra определяет эти требования с помощью управления учетными записями пользователей и собственной проверки подлинности для пользователей, не требуя локальной инфраструктуры удостоверений. Возможность не создавать локальную инфраструктуру, может быть выгодна организациям, имеющим новые сообщества пользователей, например бизнес-партнеров, которые не создавались в локальном каталоге, но управление чьим доступом крайне важно для достижения бизнес-результатов.

Кроме того, управление не является полноценным без контроля, а контроль в новом мире — это интегрированная часть системы идентификации, а не надстройка. Служба Identity Governance (Служба контроля удостоверений) позволяет организациям управлять жизненным циклом удостоверений и доступов сотрудников, бизнес-партнеров, поставщиков, служб и приложений.

Использование системы управления удостоверениями позволяет упростить переход организации на облачное управление, дает ИТ-службам возможность масштабирования, решает новые проблемы с гостями и предоставляет более детальные сведения и автоматизацию в сравнении с локальной инфраструктурой. Контроль в новом мире означает способность организации обладать прозрачностью, видимостью и надлежащими элементами управления доступом к ресурсам в организации. С идентификатором Microsoft Entra, операции безопасности и группы аудита имеют представление о том, кто имеет --- и кто должен иметь доступ к каким ресурсам в организации (на каких устройствах), какие пользователи делают с этим доступом, а также используют ли организации соответствующие элементы управления для удаления или ограничения доступа в соответствии с корпоративными или нормативными политиками.

Новая модель управления дает преимущества организациям-пользователям SaaS и бизнес-приложения (LOB), так как они упрощают управление доступом к этим приложениям и обеспечение их безопасности. Интегрируя приложения с идентификатором Microsoft Entra, организации смогут использовать и управлять доступом как в облаке, так и в локальной среде. Управление жизненным циклом приложений становится более автоматизированным, и идентификатор Microsoft Entra предоставляет подробные сведения об использовании приложений, которые не были легко достижимы в локальном управлении удостоверениями. Используя идентификатор Microsoft Entra, группы Microsoft 365 и функции самообслуживания Teams, организации могут легко создавать группы для управления доступом и совместной работы и добавлять или удалять пользователей в облаке, чтобы обеспечить соответствие требованиям к совместной работе и управлению доступом.

Выбор правильных возможностей Microsoft Entra для управления облачными правилами зависит от используемых приложений и того, как эти приложения будут интегрированы с идентификатором Microsoft Entra. В следующих разделах описаны подходы к работе с приложениями, интегрированными с AD, а также с приложениями, использующими протоколы Федерации (например, SAML, OAuth или OpenID Connect).

Облачное управление для приложений, интегрированных с AD

Идентификатор Microsoft Entra улучшает управление для локальная служба Active Directory интегрированных с организацией приложений с помощью безопасного удаленного доступа и условного доступа к этим приложениям. Кроме того, идентификатор Microsoft Entra также предоставляет управление жизненным циклом учетных записей и управление учетными данными для существующих учетных записей AD пользователя, в том числе:

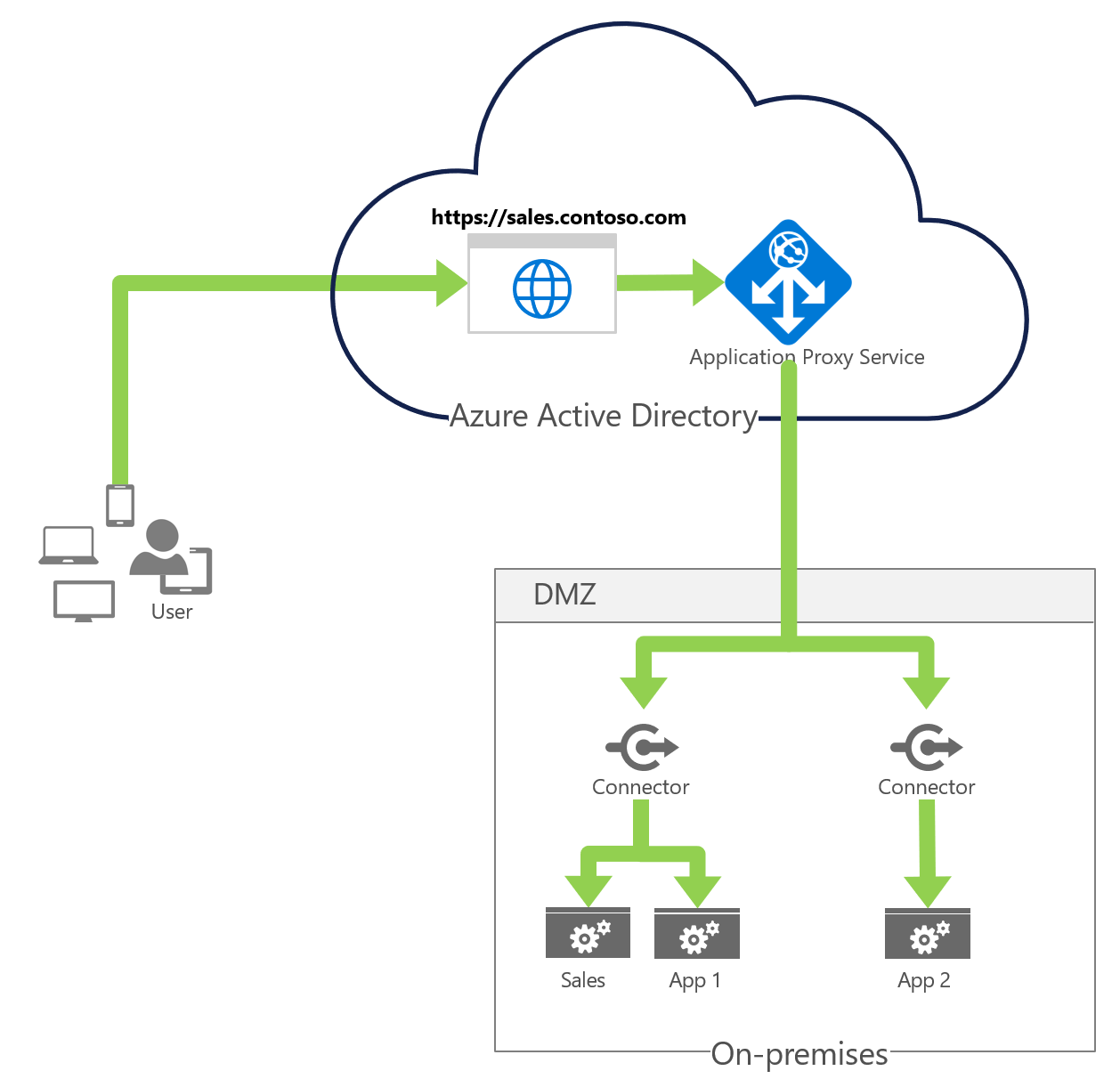

- Безопасный удаленный доступ и условный доступ для локальных приложений

Для многих организаций первым шагом в управлении доступом из облака для локальных и удаленных веб-приложений, интегрированных с AD, является развертывание прокси приложения перед этими приложениями для обеспечения безопасного удаленного доступа.

После единого входа в Идентификатор Microsoft Entra пользователи могут получить доступ как к облачным, так и к локальным приложениям через внешний URL-адрес или внутренний портал приложений. Например, прокси приложения поддерживает удаленный доступ и единый вход для приложений "Удаленный рабочий стол", SharePoint, а также Tableau, Qlik и бизнес-приложений (LOB). Кроме того, в политики условного доступа можно включить отображение условий использования и гарантию получения согласия пользователя на эти условия перед предоставлением доступа к приложению.

- Автоматическое управление жизненным циклом для учетных записей Active Directory

Служба Identity Governance помогает организациям достичь нужного баланса между показателями производительности (скорость, с которой сотрудник получает доступ к нужным ресурсам, например в начале работы в организации) и безопасности (динамика изменения уровня доступа со временем, например, при изменении статуса пользователя в организации). Управление жизненным циклом удостоверений — базовый процесс службы Identity Governance. Чтобы обеспечить эффективность управления в масштабе всей организации, необходимо модернизировать инфраструктуру управления жизненным циклом удостоверений для приложений.

Во многих организациях жизненный цикл удостоверений для сотрудников связан с представлением этого пользователя в системе управления человеческими ресурсами (HCM). Для организаций, использующих Workday в качестве системы HCM, идентификатор Microsoft Entra может гарантировать, что учетные записи пользователей в AD автоматически подготавливаются и удаляются для работников в Workday. Это позволяет повысить производительность труда пользователей с помощью автоматизации учетных записей birthright и управлять рисками, гарантируя, что доступ к приложениям автоматически обновляется, когда пользователь изменяет роли или покидает организацию. План развертывания для подготовки пользователей на основе Workday — это пошаговое руководство, которое в пять этапов познакомит организации с рекомендациями по внедрению Workday для Active Directory в качестве решения для подготовки пользователей.

Идентификатор Microsoft Entra ID P1 или P2 также включает Microsoft Identity Manager, который может импортировать записи из других локальных систем HCM, включая SAP, Oracle eBusiness и Oracle Люди Soft.

Для совместной работы бизнесов все чаще требуется предоставлять доступ пользователям за пределами организации. Совместная работа Microsoft Entra B2B позволяет организациям безопасно обмениваться своими приложениями и службами с гостевыми пользователями и внешними партнерами, сохраняя контроль над собственными корпоративными данными.

Идентификатор Microsoft Entra может автоматически создавать учетные записи в AD для гостевых пользователей при необходимости, что позволяет бизнес-гостям получать доступ к локальным приложениям, интегрированным с AD, без необходимости другого пароля. Организации могут настроить политики многофакторной проверки подлинности для гостевых пользователей, чтобы проверка MFA выполнялись во время проверки подлинности прокси приложения. Кроме того, все проверки доступа, выполняемые для пользователей Cloud B2B, применяются к локальным пользователям. Например, если пользователь облака удаляется с помощью политик управления жизненным циклом, локальный пользователь также удаляется.

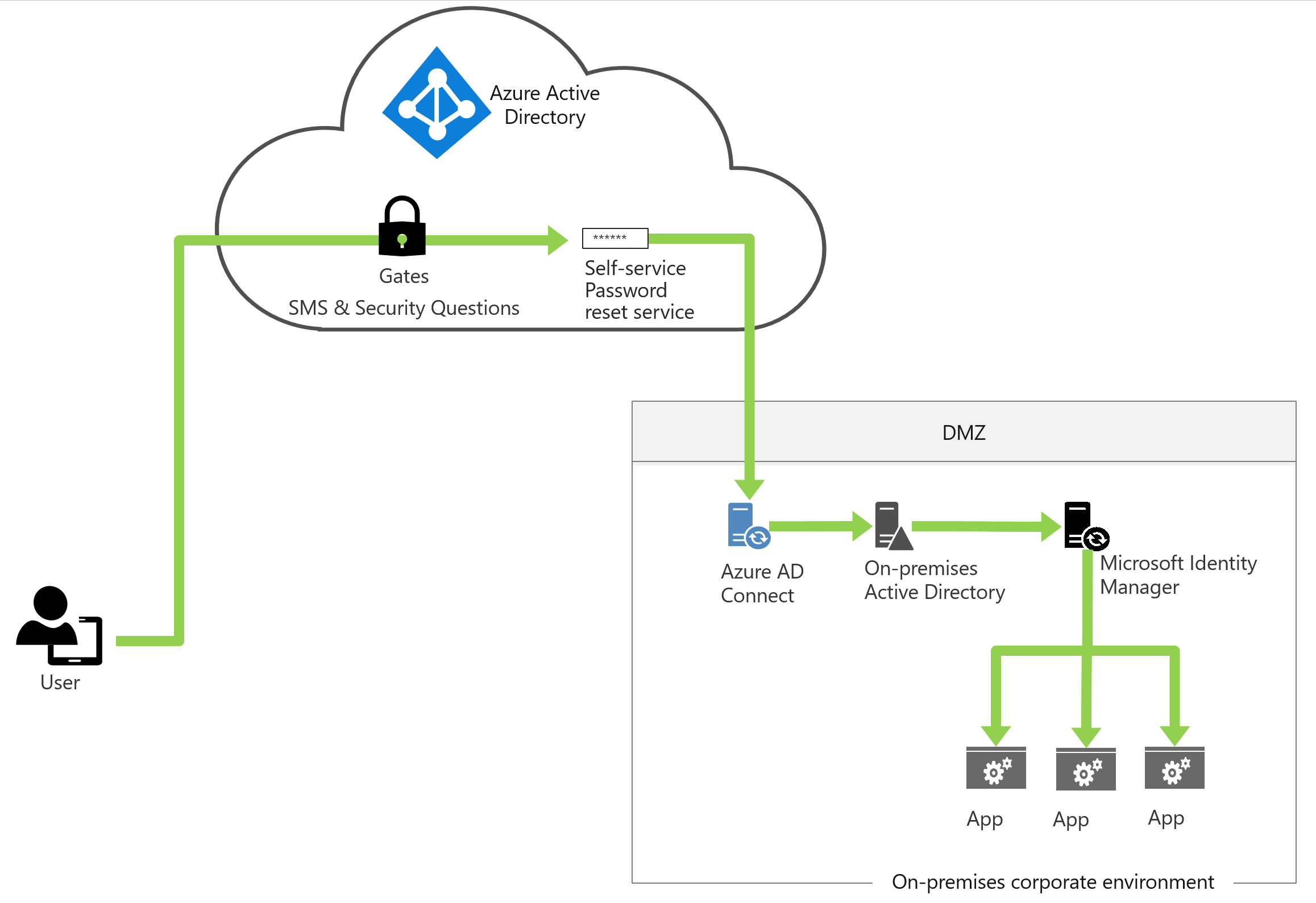

Управление учетными данными для учетных записей Active Directory

Самостоятельный сброс пароля в идентификаторе Microsoft Entra позволяет пользователям, которые забыли свои пароли, повторно пройти проверку подлинности и сбросить пароли с измененными паролями, записанными в локальная служба Active Directory. Процесс сброса пароля также можно использовать в локальной службе Active Directory: когда пользователь сбрасывает свой пароль, перед его фиксацией в соответствующем каталоге выполняется проверка соблюдения политики локальной службы Active Directory. Рекомендации по плану развертывания самостоятельного сброса пароля с помощью веб-приложений и встроенных возможностей Windows для пользователей.

Наконец, для организаций, которые позволяют пользователям изменять пароли в AD, AD можно настроить для использования той же политики паролей, что и организация, используемая в идентификаторе Microsoft Entra с помощью функции защиты паролей Microsoft Entra, в настоящее время в общедоступной предварительной версии.

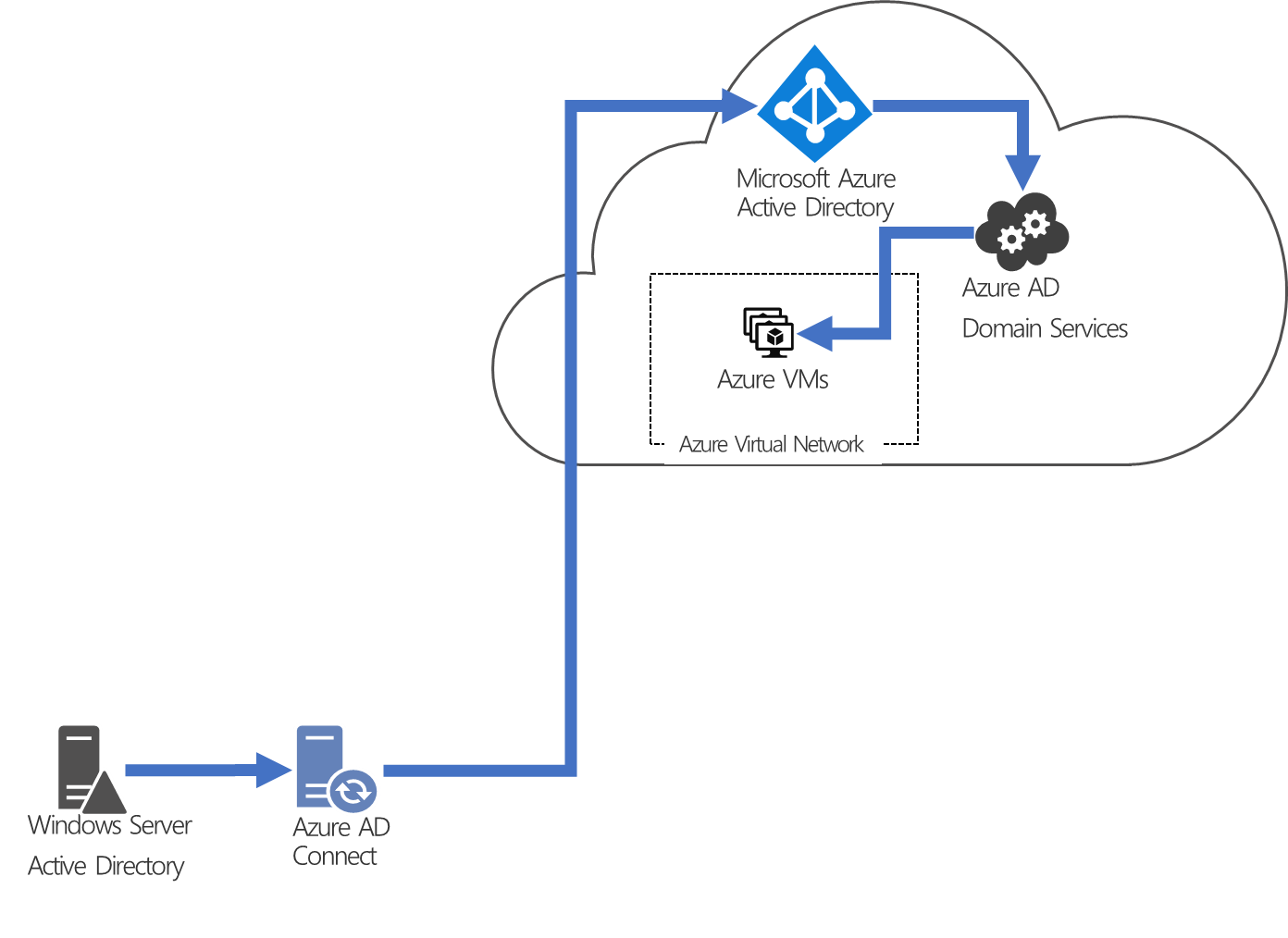

Когда организация готова переместить приложение, интегрированное с AD, в облако, переместив операционную систему, в которую размещено приложение, в Azure, доменные службы Microsoft Entra предоставляют доменные службы , совместимые с AD (например, присоединение к домену, групповая политика, LDAP и проверка подлинности Kerberos/NTLM). Доменные службы Microsoft Entra интегрируются с существующим клиентом Microsoft Entra организации, что позволяет пользователям входить с помощью корпоративных учетных данных. Кроме того, можно использовать существующие группы и учетные записи пользователей для защиты доступа к ресурсам, обеспечивая таким образом более плавное перемещение локальных ресурсов в службы инфраструктуры Azure.

Облачное управление для локальных приложений на основе федерации

Для организации, которая уже использует локальный поставщик удостоверений, перемещение приложений в идентификатор Microsoft Entra обеспечивает более безопасный доступ и более удобный административный интерфейс для управления федерацией. Идентификатор Microsoft Entra позволяет настраивать детализированные элементы управления доступом для каждого приложения, включая многофакторную проверку подлинности Microsoft Entra с помощью условного доступа Microsoft Entra. Идентификатор Microsoft Entra поддерживает дополнительные возможности, включая сертификаты подписывания маркеров для конкретного приложения и настраиваемые даты окончания срока действия сертификата. Эти возможности, средства и рекомендации позволяют организациям снять с учета локальных поставщиков удостоверений. Собственные ИТ-службы Майкрософт, например, переместили 17 987 приложений из внутренних службы федерации Active Directory (AD FS) (AD FS) корпорации Майкрософт в идентификатор Microsoft Entra.

Чтобы начать перенос федеративных приложений в идентификатор Microsoft Entra в качестве поставщика удостоверений, обратитесь к https://aka.ms/migrateapps следующим ссылкам:

Технический документ о переносе приложений в идентификатор Microsoft Entra, который представляет преимущества миграции и описывает, как планировать миграцию на четырех четко описанных этапах: обнаружение, классификация, миграция и текущее управление. Приводятся указания по продумыванию процесса и разбиению проекта на простые для реализации части. На протяжении всего документа имеются ссылки на полезные ресурсы.

В руководстве по переносу проверки подлинности приложений с службы федерации Active Directory (AD FS) на идентификатор Microsoft Entra ID подробно рассматриваются те же четыре этапа планирования и выполнения проекта миграции приложений. В этом руководстве вы узнаете, как применить эти этапы к определенной цели перемещения приложения из службы федерации Active Directory (AD FS) (AD FS) в идентификатор Microsoft Entra ID.

Скрипт готовности к миграции службы федерации Active Directory (AD FS) можно запустить на существующих серверах служб федерации локальная служба Active Directory (AD FS), чтобы определить готовность приложений к миграции на идентификатор Microsoft Entra.

Непрерывное управление доступом в облачных и локальных приложениях

Организациям требуется процесс управления масштабируемым доступом. Пользователи продолжают накапливать права доступа, в итоге получая больше, чем изначально было подготовлено для них. Более того, крупным организациям важно иметь возможность эффективного масштабирования для разработки и применения политик доступа и элементов управления в непрерывном цикле.

Обычно ИТ-подразделения передают решения по утверждению доступа ответственным лицам в организации. Также в этом процессе могут участвовать сами пользователи. Например, пользователям, которые работают с конфиденциальными данными клиентов в маркетинговом приложении для Европы, нужна информация о соответствующих корпоративных политиках. Гостевые пользователи могут ничего не знать о внутренних требованиях к обработке данных, которые действуют в пригласившей их организации.

Организации могут автоматизировать процесс жизненного цикла доступа с помощью таких технологий, как динамические группы, в сочетании с подготовкой пользователей к приложениям SaaS или приложениям, интегрированным с помощью стандарта SCIM (система для управления междоменными удостоверениями). Организации также могут выбирать, какие гостевые пользователи получат доступ к локальным приложениям. Эти права доступа можно регулярно проверять с помощью повторяющихся проверок доступа Microsoft Entra.

Направления в будущем

В гибридных средах стратегия корпорации Майкрософт состоит в обеспечении развертываний, в которых облако является уровнем управления для идентификации, а локальные каталоги и другие системы идентификации, такие как Active Directory и другие локальные приложения, являются целевыми объектами для предоставления пользователям доступа. Эта стратегия будет продолжать обеспечивать права, удостоверения и доступ в тех приложениях и рабочих нагрузках, которые зависят от них. В этом состоянии организации смогут управлять производительностью конечных пользователей исключительно из облака.

Следующие шаги

Дополнительные сведения о начале работы с этим путешествием см. в планах развертывания Microsoft Entra. Эти планы предоставляют комплексные рекомендации по развертыванию возможностей Microsoft Entra. Каждый план объясняет бизнес-ценность, рекомендации по планированию, проектирование и операционные процедуры, необходимые для успешного развертывания общих возможностей Microsoft Entra. Корпорация Майкрософт постоянно обновляет планы развертывания с помощью рекомендаций, полученных из развертываний клиентов и других отзывов при добавлении новых возможностей для управления из облака с помощью идентификатора Microsoft Entra.