Реализация синхронизации хэша паролей с помощью Microsoft Entra Подключение Sync

В этой статье содержатся сведения, которые необходимо синхронизировать пароли пользователей из локальная служба Active Directory экземпляра с облачным экземпляром Microsoft Entra.

Как работает синхронизация хэшированных паролей

Доменная служба Active Directory хранит пароли в виде хэш-значений, полученных на основе фактических паролей. Для получения хэш-значений используется необратимая математическая функция (алгоритм хэширования). Не существует метода для возврата результата односторонней функции в обычную текстовую версию пароля.

Чтобы синхронизировать пароль, Microsoft Entra Подключение Sync извлекает хэш паролей из экземпляра локальная служба Active Directory. Дополнительная обработка безопасности применяется к хэшу паролей перед синхронизацией со службой проверки подлинности Microsoft Entra. Пароли синхронизируются для каждого пользователя отдельно и в хронологическом порядке.

Процесс синхронизации хэша паролей использует такой же поток данных, как и синхронизация любых пользовательских данных. Но синхронизация паролей происходит чаще, чем это обычно делается для других атрибутов. Процесс синхронизации хэшированных паролей выполняется каждые 2 минуты. Нельзя изменять частоту выполнения этого процесса. При синхронизации пароль перезаписывает существующий в облачной службе.

Когда вы впервые включаете функцию синхронизации хэшированных паролей, выполняется первоначальная синхронизация паролей для всех пользователей в области действия функции. Поэтапное развертывание позволяет выборочно тестировать группы пользователей с возможностями облачной проверки подлинности, такими как многофакторная проверка подлинности Microsoft Entra, условный доступ, защита идентификации для утечки учетных данных, управление удостоверениями и другие, прежде чем сократить количество доменов. Вы не можете явно выделить подмножество пользователей, для которых нужно синхронизировать пароли. Однако, если есть несколько соединителей, можно отключить синхронизацию хэша паролей для одних соединителей, но не для других, используя командлет Set-ADSyncAADPasswordSyncConfiguration.

При изменении локального пароля новый пароль, как правило, синхронизируется в течение нескольких минут. Функция синхронизации хэшированных паролей использует механизм повторных попыток при сбоях. Ошибки, возникающие во время синхронизации паролей, записываются в журнал событий.

Синхронизация пароля не влияет на пользователей Azure, находящихся в системе в момент ее выполнения. Если изменение пароля синхронизируется во время вашего пребывания в облачной службе, оно не применяется в сеансе облачной службы немедленно. Однако, когда снова возникнет необходимость в проверке подлинности в облачной службе, потребуется указать новый пароль.

Пользователь должен ввести свои корпоративные учетные данные во второй раз, чтобы пройти проверку подлинности в идентификаторе Microsoft Entra, независимо от того, вошли ли они в свою корпоративную сеть. Но эту проблему можно свести к минимуму, если пользователь при входе в систему установит флажок "Оставаться в системе". Это действие создает для сеанса файл cookie, который в течение 180 дней позволяет обходить аутентификацию. Поведение KMSI можно включить или отключить администратором Microsoft Entra. Кроме того, вы можете уменьшить запросы паролей, настроив присоединение к Microsoft Entra или гибридное соединение Microsoft Entra, которое автоматически регистрирует пользователей при подключении к корпоративной сети на своих корпоративных устройствах.

Дополнительные преимущества

- Как правило, синхронизацию хэшированных паролей реализовать проще, чем службу федерации. Для этого не требуются дополнительные серверы и высокая доступность, которая важна при аутентификации пользователей в службе федерации.

- Кроме того, синхронизацию хэшированных паролей можно использовать параллельно с федерацией. Это будет хорошим резервным механизмом на случай сбоя службы федерации.

Примечание.

Синхронизация паролей поддерживается только для типа объектов user в Active Directory. Она не поддерживается для типа объектов iNetOrgPerson.

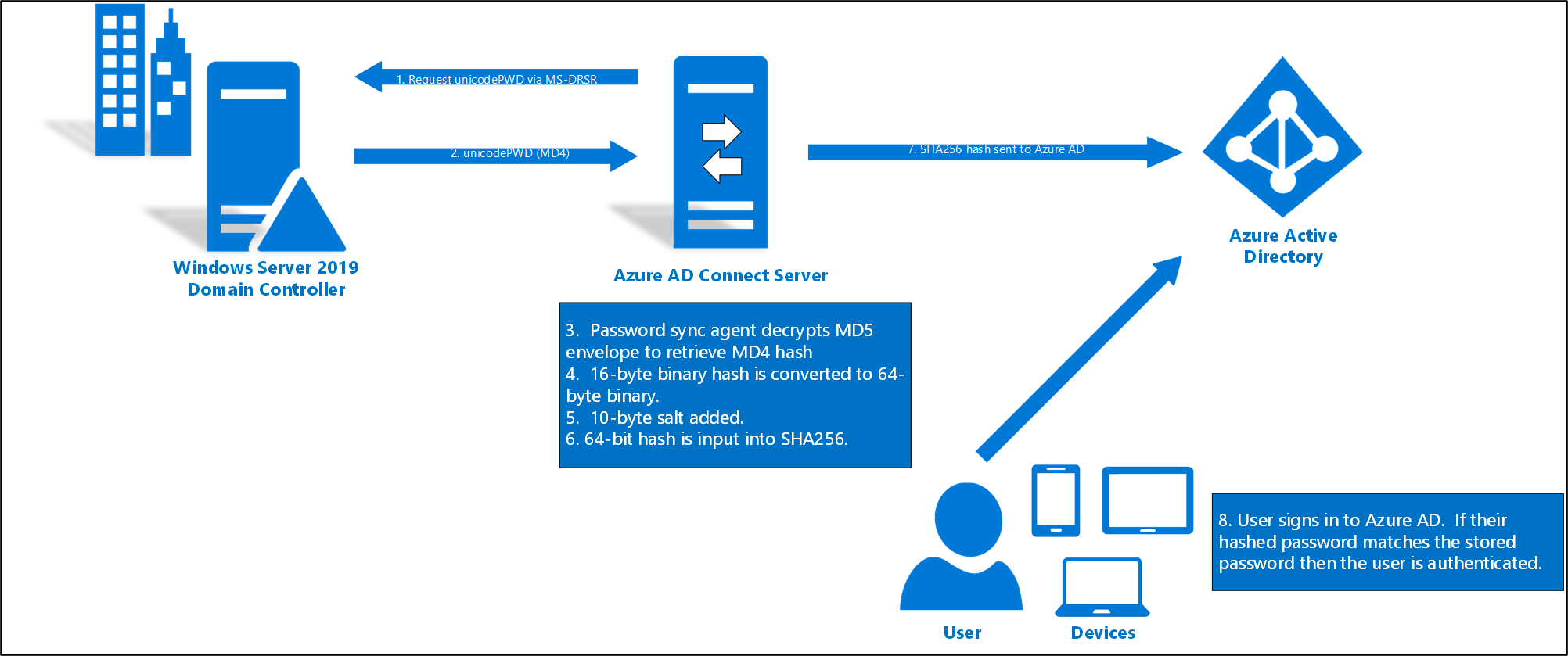

Подробное описание принципа действия синхронизации хэшированных паролей

В следующем разделе описано, как работает синхронизация хэша паролей между Active Directory и идентификатором Microsoft Entra.

- Каждые две минуты агент синхронизации хэша паролей на сервере AD Connect запрашивает у контроллера домена сохраненные хэши паролей (атрибут unicodePwd). Этот запрос выполняется по стандартному протоколу репликации MS-DRSR, который используется для синхронизации данных между контроллерами домена. Для получения хэша паролей учетной записи службы требуются разрешения AD "Репликация изменений каталога" и "Репликация всех изменений каталога" (предоставляется по умолчанию при установке).

- Перед отправкой контроллер домена шифрует MD4-хэш пароля с помощью ключа — комбинации MD5-хэша от ключа сеанса RPC и случайных данных. После этого он отправляет результат агенту синхронизации хэшированных паролей по протоколу RPC. Контроллер домена также передает агенту синхронизации случайные данные, используя протокол репликации контроллера домена, чтобы агент смог расшифровать конверт.

- Когда агент синхронизации хэшированных паролей получает зашифрованный конверт, он создает ключ для расшифровки полученных данных в исходный формат MD4, используя MD5CryptoServiceProvider и значение соли. Агенту синхронизации хэша паролей не доступен пароль в виде открытого текста. Он применяет MD5 только для совместимости по протоколу репликации с контроллером домена и только в локальной среде для обмена данными между контроллером домена и агентом синхронизации хэшированных паролей.

- Агент синхронизации хэшированных паролей увеличивает 16-байтовый двоичный хэш пароля до 64 байтов. Для этого он преобразует хэш в 32-байтовую шестнадцатеричную строку, а затем преобразует ее обратно в двоичный формат с кодировкой UTF-16.

- Агент синхронизации паролей добавляет к 64-байтовому двоичному значению 10-байтовое значение соли для каждого пользователя, чтобы обеспечить дополнительную защиту исходного хэша.

- Затем он передает строку, полученную при объединении хэша MD4 с солью каждого пользователя, в функцию PBKDF2. Выполняется 1000 итераций алгоритма хэширования с ключом HMAC-SHA256. Дополнительные сведения см. в техническом документе Microsoft Entra.

- Агент синхронизации хэша паролей принимает полученный хэш 32-байтового хэша, объединяет как соль пользователя, так и количество итераций SHA256 (для использования идентификатором Microsoft Entra ID), а затем передает строку из Microsoft Entra Подключение идентификатору Microsoft Entra по протоколу TLS.

- Когда пользователь пытается войти в идентификатор Microsoft Entra и вводит пароль, пароль выполняется через тот же процесс MD4+salt+PBKDF2+HMAC-SHA256. Если полученный хэш соответствует хэшу, хранящимся в идентификаторе Microsoft Entra, пользователь ввел правильный пароль и прошел проверку подлинности.

Примечание.

Исходный хэш MD4 не передается в идентификатор Microsoft Entra. Вместо этого передается SHA256-хэш от оригинального MD4-хэша. В результате, если хэш, хранящийся в идентификаторе Microsoft Entra, он не может использоваться в локальной атаке pass-the-hash.

Примечание.

Хэш-значение пароля никогда не хранится в SQL. Эти значения обрабатываются только в памяти перед отправкой в идентификатор Microsoft Entra.

Вопросы безопасности

При синхронизации паролей обычная текстовая версия пароля не предоставляется функции синхронизации хэша паролей, идентификатору Microsoft Entra или любой из связанных служб.

Проверка подлинности пользователей выполняется против Microsoft Entra, а не для собственного экземпляра Active Directory организации. Данные паролей SHA256, хранящиеся в идентификаторе Microsoft Entra (хэш исходного хэша MD4), более безопасны, чем данные, хранящиеся в Active Directory. Кроме того, так как хэш SHA256 невозможно расшифровать, его невозможно вернуть в корпоративную среду Active Directory и представить в качестве действительного пароля пользователя в ходе атаки Pass-the-Hash.

Рекомендации по политикам паролей

Есть два типа политик паролей, которые затрагивает синхронизация хэшированных паролей:

- Политика сложности паролей

- политика срока действия паролей.

Политика сложности паролей

Если используется синхронизация хэшированных паролей, настроенные в локальном экземпляре Active Directory политики сложности паролей переопределяют политики сложности, настроенные в облаке для синхронизированных пользователей. Для доступа к службам Microsoft Entra можно использовать все допустимые пароли из экземпляра локальная служба Active Directory.

Примечание.

Пароли пользователей, созданные непосредственно в облаке, и впредь регулируются политиками паролей, которые настроены в облаке.

политика срока действия паролей.

Если для пользователя действует синхронизация хэшированных паролей, для пароля его облачной учетной записи по умолчанию устанавливается неограниченный срок действия.

Даже если срок действия синхронизируемого пароля в локальной среде истек, его можно использовать для входа в облачные службы. Пароль для облачной учетной записи изменяется, когда вы изменяете пароль в локальной среде.

CloudPasswordPolicyForPasswordSyncedUsersEnabled

Если есть синхронизированные пользователи, которые взаимодействуют только с интегрированными службами Microsoft Entra, а также должны соответствовать политике истечения срока действия пароля Microsoft Entra, включив функцию CloudPasswordPolicyForPasswordSyncedUsersEnabled (в нерекомендуемом модуле MSOnline PowerShell, который он был назван EnforceCloudPasswordPolicyForPasswordSyncedUsers).

Если CloudPasswordPolicyForPasswordSyncedUsersEnabled отключен (который является параметром по умолчанию), Microsoft Entra Подключение задает атрибут PasswordPolicies для синхронизированных пользователей значение DisablePasswordExpiration. Это делается каждый раз, когда пароль пользователя синхронизируется и указывает Идентификатору Microsoft Entra игнорировать политику истечения срока действия облачного пароля для этого пользователя. Можно проверка значение атрибута с помощью модуля Microsoft Graph PowerShell с помощью следующей команды:

(Get-MgUser -UserId <User Object ID> -Property PasswordPolicies).PasswordPolicies

Чтобы включить функцию CloudPasswordPolicyForPasswordSyncedUsersEnabled, выполните следующие команды с помощью модуля Graph PowerShell, как показано ниже:

$OnPremSync = Get-MgDirectoryOnPremiseSynchronization

$OnPremSync.Features.CloudPasswordPolicyForPasswordSyncedUsersEnabled = $true

Update-MgDirectoryOnPremiseSynchronization `

-OnPremisesDirectorySynchronizationId $OnPremSync.Id `

-Features $OnPremSync.Features

Примечание.

Необходимо установить модуль MSGraph PowerShell для работы предыдущего скрипта. Если возникают ошибки, связанные с недостаточными привилегиями, убедитесь, что вы предоставили api область правильно, используя следующую команду при подключении.Connect-MgGraph -Scopes "OnPremDirectorySynchronization.ReadWrite.All"

После включения идентификатор Microsoft Entra не переходит к каждому синхронизированному пользователю, чтобы удалить DisablePasswordExpiration значение из атрибута PasswordPolicies. Вместо этого значение DisablePasswordExpiration удаляется из PasswordPolicies во время следующей синхронизации хэша паролей для каждого пользователя при следующем изменении пароля в локальной службе Active Directory.

После включения функции CloudPasswordPolicyForPasswordSyncedUsersEnabled новые пользователи подготавливаются без значения PasswordPolicies.

Совет

Рекомендуется включить CloudPasswordPolicyForPasswordSyncedUsersEnabled перед включением синхронизации хэша паролей, чтобы начальная синхронизация хэшей паролей не добавляла DisablePasswordExpiration значение в атрибут PasswordPolicies для пользователей.

Политика паролей Microsoft Entra по умолчанию требует, чтобы пользователи изменяли пароли каждые 90 дней. Если в вашей политике в Active Directory также заданы 90 дней, обе политики должны совпадать. Однако если политика AD не составляет 90 дней, можно обновить политику паролей Microsoft Entra, чтобы она соответствовала с помощью команды Update-MgDomain PowerShell.

Идентификатор Microsoft Entra поддерживает отдельную политику истечения срока действия пароля для каждого зарегистрированного домена.

Предостережение. Если есть синхронизированные учетные записи, которые должны иметь пароли без истечения срока действия в идентификаторе Microsoft Entra, необходимо явно добавить DisablePasswordExpiration значение в атрибут PasswordPolicies объекта пользователя в идентификаторе Microsoft Entra ID. Для этого выполните следующую команду.

Update-MgUser -UserID <User Object ID> -PasswordPolicies "DisablePasswordExpiration"

Примечание.

Для гибридных пользователей, у которых параметра PasswordPolicies имеет значение DisablePasswordExpiration, оно изменяется на None после смены пароля в локальной среде.

Примечание.

Команда Update-MgDomain PowerShell не работает в федеративных доменах.

Примечание.

Команда Update-MgUser PowerShell не работает в федеративных доменах.

Синхронизация временных паролей и принудительное изменение пароля при следующем входе

Обычно при первом входе в систему пользователю в обязательном порядке предлагается сменить свой пароль, особенно после сброса пароля администратора. Обычно такие пароли называются временными. Для завершения их действия устанавливается флажок "Требовать смены пароля при следующем входе в систему" для объекта user в Active Directory (AD).

Функция временных паролей позволяет обеспечить завершение передачи прав владения учетными данными при первом использовании, чтобы свести к минимуму время, в течение которого нескольким людям известно об этих учетных данных.

Чтобы поддерживать временные пароли в идентификаторе Microsoft Entra для синхронизированных пользователей, можно включить функцию ForcePasswordChangeOnLogOn, выполнив следующую команду на сервере Microsoft Entra Подключение:

Set-ADSyncAADCompanyFeature -ForcePasswordChangeOnLogOn $true

Примечание.

Принудительное изменение пароля пользователем при следующем входе в систему требует одновременной смены пароля. Microsoft Entra Подключение не будет самостоятельно забрать флаг принудительного изменения пароля; он является дополнением к обнаруженной смене пароля, которая возникает во время синхронизации хэша паролей.

Если для пользователя настроен параметр «Срок действия пароля не истекает» в Active Directory (AD), то флаг принудительного изменения пароля не устанавливается в Active Directory (AD), поэтому пользователю не будет предложено изменить пароль при следующем входе.

Новый пользователь, созданный в Active Directory с флагом "Пользователь должен изменить пароль при следующем входе", всегда будет подготовлен в идентификаторе Microsoft Entra с политикой паролей для принудительного изменения пароля при следующем входе, независимо от функции ForcePasswordChangeOnLogOn, которая имеет значение true или false. Это внутренняя логика Microsoft Entra, так как новый пользователь подготавливается без пароля, в то время как функция ForcePasswordChangeOnLogOnOnOn влияет только на сценарии сброса пароля администратора.

Если пользователь был создан в Active Directory с параметром "Пользователь должен изменить пароль при следующем входе" перед включением функции, пользователь получит ошибку при входе. Чтобы устранить эту проблему, проверка и повторно проверка поле "Пользователь должен изменить пароль при следующем входе" в Пользователи и компьютеры Active Directory. После синхронизации изменения объекта пользователя пользователь получит ожидаемый запрос в идентификаторе Microsoft Entra для обновления пароля.

Внимание

Эту функцию следует использовать, только если в арендаторе включены SSPR и компонент обратной записи паролей. Таким образом, если пользователь изменяет свой пароль посредством SSPR, он синхронизируется с Active Directory.

Срок действия учетной записи

Если ваша организация использует атрибут accountExpires в рамках управления учетными записями пользователей, этот атрибут не синхронизирован с идентификатором Microsoft Entra. В результате истекший срок действия учетной записи Active Directory в среде, настроенной для синхронизации хэша паролей, по-прежнему будет активен в идентификаторе Microsoft Entra. Рекомендуется использовать запланированный сценарий PowerShell, который отключает учетные записи AD пользователей по окончании срока их действия (используйте командлет Set-ADUser). И наоборот, в процессе удаления окончания срока действия из учетной записи AD эту учетную запись нужно включить повторно.

Перезапись синхронизированных паролей

Администратор может вручную сбросить пароль непосредственно в идентификаторе Microsoft Entra с помощью PowerShell (если пользователь не находится в федеративном домене).

В таком случае новый пароль перезапишет синхронизированный пароль и к новому паролю будут применены все политики паролей, настроенные в облаке.

Если после этого вы измените локальный пароль, новый пароль синхронизируется в облако и перезапишет пароль, измененный вручную.

Синхронизация пароля не влияет на вошедших в систему пользователей Azure. Если изменение пароля синхронизируется, когда вы вошли в облачную службу, это не повлияет на открытый сеанс связи с облачной службой. Функция "Оставаться в системе" продлевает срок действия такого расхождения. Когда снова возникнет необходимость в аутентификации в облачной службе, потребуется указать новый пароль.

Процесс синхронизации хэша паролей для доменных служб Microsoft Entra

Если вы используете доменные службы Microsoft Entra для предоставления устаревшей проверки подлинности для приложений и служб, которые должны использовать Kerberos, LDAP или NTLM, некоторые дополнительные процессы являются частью потока синхронизации хэша паролей. Microsoft Entra Подключение использует дополнительный процесс синхронизации хэшей паролей с идентификатором Microsoft Entra для использования в доменных службах Microsoft Entra:

Внимание

Microsoft Entra Подключение следует установить и настроить только для синхронизации с локальными средами AD DS. Не поддерживается установка Microsoft Entra Подключение в управляемом домене доменных служб Microsoft Entra для синхронизации объектов с идентификатором Microsoft Entra.

Microsoft Entra Подключение синхронизирует хэши устаревших паролей при включении доменных служб Microsoft Entra для клиента Microsoft Entra. Следующие действия не используются, если вы используете только Microsoft Entra Подключение для синхронизации локальной среды AD DS с идентификатором Microsoft Entra.

Если устаревшие приложения не используют проверку подлинности NTLM или простые привязки LDAP, рекомендуется отключить синхронизацию хэша паролей NTLM для доменных служб Microsoft Entra. Дополнительные сведения см. в статье Отключение слабых комплектов шрифтов и синхронизации хэшей учетных данных NTLM.

- Microsoft Entra Подключение получает открытый ключ для экземпляра клиента доменных служб Microsoft Entra.

- Когда пользователь изменяет пароль, локальный контроллер домена сохраняет результат изменения пароля (хэши) в двух атрибутах:

- unicodePwd для хэша паролей NTLM,

- supplementalCredentials для хэша паролей Kerberos.

- Microsoft Entra Подключение обнаруживает изменения паролей через канал реплика tion каталога (изменения атрибутов, необходимые для реплика байта к другим контроллерам домена).

- Для каждого пользователя, пароль которого изменился, Microsoft Entra Подключение выполняет следующие действия:

- Создает случайный 256-битный симметричный ключ AES.

- Создает случайный вектор инициализации, необходимый для первого раунда шифрования.

- Извлекает хэши паролей Kerberos из атрибутов supplementalCredentials.

- Проверяет параметр конфигурации безопасности доменных служб Microsoft Entra SyncNtlmPasswords .

- Если эта настройка отключена, создает случайный хэш NTLM с высокой энтропией (отличный от пароля пользователя). Затем этот хэш объединяется с точными хэшами паролей Kerberos из атрибута supplementalCrendetials в одну структуру данных.

- Если настройка включена, значение атрибута unicodePwd объединяется с извлеченными хэшами паролей Kerberos из атрибута supplementalCredentials в одну структуру данных.

- Шифрует одну структуру данных с использованием симметричного ключа AES.

- Шифрует симметричный ключ AES с помощью открытого ключа доменных служб Microsoft Entra клиента.

- Microsoft Entra Подключение передает зашифрованный симметричный ключ AES, зашифрованную структуру данных, содержащую хэши паролей, и вектор инициализации в идентификатор Microsoft Entra ID.

- Идентификатор Microsoft Entra хранит зашифрованный симметричный ключ AES, зашифрованную структуру данных и вектор инициализации для пользователя.

- Идентификатор Microsoft Entra отправляет зашифрованный симметричный ключ AES, зашифрованную структуру данных и вектор инициализации с помощью внутреннего механизма синхронизации через зашифрованный HTTP-сеанс в доменные службы Microsoft Entra.

- Доменные службы Microsoft Entra извлекают закрытый ключ для экземпляра клиента из хранилища ключей Azure.

- Для каждого зашифрованного набора данных (представляющего изменение пароля отдельного пользователя), доменные службы Microsoft Entra выполняют следующие действия:

- Используют свой закрытый ключ для расшифровки симметричного ключа AES.

- Используют симметричный ключ AES с вектором инициализации для расшифровки зашифрованной структуры данных, содержащей хэши паролей.

- Записывает хэши паролей Kerberos, которые он получает на контроллер домена доменных служб Microsoft Entra. Хэши сохраняются в дополнительный атрибут пользовательского объектаCredentials, зашифрованный на открытый ключ контроллера домена доменных служб Microsoft Entra.

- Доменные службы Microsoft Entra записывает хэш пароля NTLM, полученный контроллеру домена доменных служб Microsoft Entra. Хэш сохраняется в атрибуте юникодPwd объекта пользователя, зашифрованном для открытого ключа контроллера домена доменных служб Microsoft Entra.

Включение синхронизации хэша паролей

Внимание

Если вы переносите AD FS (или другие технологии федерации) на синхронизацию хэша паролей, просмотрите ресурсы для переноса приложений в идентификатор Microsoft Entra ID.

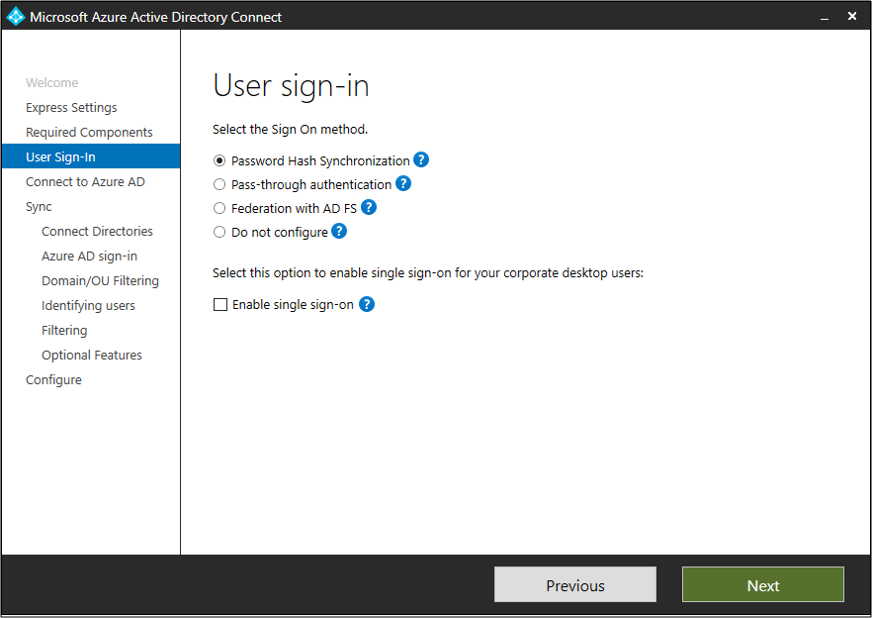

При установке Microsoft Entra Подключение с помощью параметра Express Параметры синхронизация хэша паролей автоматически включена. Дополнительные сведения см. в статье "Начало работы с Microsoft Entra" Подключение с помощью экспресс-параметров.

Если при установке Microsoft Entra Подключение используются пользовательские параметры, синхронизация хэша паролей доступна на странице входа пользователя. Дополнительные сведения см. в разделе "Настраиваемая установка Microsoft Entra Подключение".

Синхронизация хэшированных паролей и FIPS

Если сервер блокируется в соответствии с федеральным стандартом обработки информации (FIPS), схема MD5 отключается.

Чтобы включить MD5 для синхронизации хэшированных паролей, выполните следующие действия.

- Перейдите в папку %programfiles%\Microsoft Azure AD Sync\Bin.

- Откройте файл miiserver.exe.config.

- Перейдите к узлу конфигурации или среды выполнения (в конце файла конфигурации).

- Добавьте следующий узел:

<enforceFIPSPolicy enabled="false" /> - Сохранение изменений.

- Чтобы изменения вступили в силу, выполните перезагрузку.

Этот фрагмент должен выглядеть примерно так:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false" />

</runtime>

</configuration>

Сведения о безопасности и FIPS см. в разделе синхронизации хэша паролей Microsoft Entra, шифрования и соответствия FIPS.

Устранение неполадок при синхронизации хэшированных паролей

Если вы столкнетесь с проблемами при синхронизации хэшированных паролей, воспользуйтесь рекомендациями из статьи Устранение неполадок синхронизации хэшированных паролей в службе синхронизации Azure AD Connect.