Интеграция F5 BIG-IP с идентификатором Microsoft Entra

При увеличении ландшафта угроз и использовании нескольких мобильных устройств организации переосмысливают доступ к ресурсам и управление ими. Часть программ модернизации включает оценку готовности между удостоверениями, устройствами, приложениями, инфраструктурой, сетью и данными. Вы можете узнать о платформе "Нулевое доверие", чтобы включить удаленную работу и средство оценки нулевого доверия.

В Microsoft и F5 мы понимаем, что ваше цифровое преобразование является долгосрочным путешествием, потенциально критически важные ресурсы предоставляются до модернизации. Цель F5 BIG-IP и Microsoft Entra ID secure hybrid access (SHA) — улучшить удаленный доступ к локальным приложениям и укрепить безопасность уязвимых устаревших служб.

По оценкам исследований, 60%-80% локальных приложений являются устаревшими или не могут интегрироваться с идентификатором Microsoft Entra. То же исследование указывает на большую часть аналогичных систем, выполняемых в предыдущих версиях SAP, Oracle, SAGE и других известных рабочих нагрузок для критически важных служб.

SHA позволяет организациям продолжать использовать инвестиции в сеть F5 и доставку приложений. С идентификатором Microsoft Entra SHA мостит разрыв с плоскости управления удостоверениями.

Льготы

Когда идентификатор Microsoft Entra ID предварительно проверяет подлинность доступа к опубликованным службам BIG-IP, существует множество преимуществ:

- Проверка подлинности без пароля с помощью:

Другие преимущества:

- Один уровень управления для управления удостоверениями и доступом

- Предварительный условный доступ

- Многофакторная проверка подлинности Microsoft Entra

- Адаптивная защита с помощью профилирования рисков для пользователей и сеансов

- Обнаружение утечки учетных данных

- Самостоятельный сброс пароля (SSPR)

- Управление правами для управляемого гостевого доступа

- Обнаружение и управление приложениями

- Мониторинг угроз и аналитика с помощью Microsoft Sentinel

Описание сценария

Как контроллер доставки приложений (ADC) и виртуальная частная сеть защищенного сокета (SSL-VPN), система BIG-IP обеспечивает локальный и удаленный доступ к службам, включая:

- Современные и устаревшие веб-приложения

- Приложения, не использующие веб-архитектуру

- Службы программирования веб-приложений (API) и простого протокола доступа к объектам (REST) и простого протокола доступа к объектам (SOAP)

Локальная Диспетчер трафика BIG-IP (LTM) предназначена для безопасной публикации служб, а диспетчер политик доступа (APM) расширяет функции BIG-IP, которые обеспечивают федерацию удостоверений и единый вход(SSO).

Благодаря интеграции вы достигаете перехода протокола на защищенные устаревшие или интегрированные службы Azure AD с такими элементами управления, как:

В сценарии BIG-IP — это обратный прокси-сервер, который передает предварительную проверку подлинности службы и авторизацию идентификатору Microsoft Entra. Интеграция основана на стандартном доверии федерации между APM и идентификатором Microsoft Entra. Этот сценарий распространен с SHA. Дополнительные сведения: настройка SSL-VPN F5 BIG-IP для единого входа Microsoft Entra. С помощью SHA можно защитить язык разметки утверждений безопасности (SAML), открыть авторизацию (OAuth) и ресурсы OpenID Подключение (OIDC).

Примечание.

Если используется для локального и удаленного доступа, big-IP может быть задушной точкой для доступа к службам нулевого доверия, включая программное обеспечение как службу (SaaS).

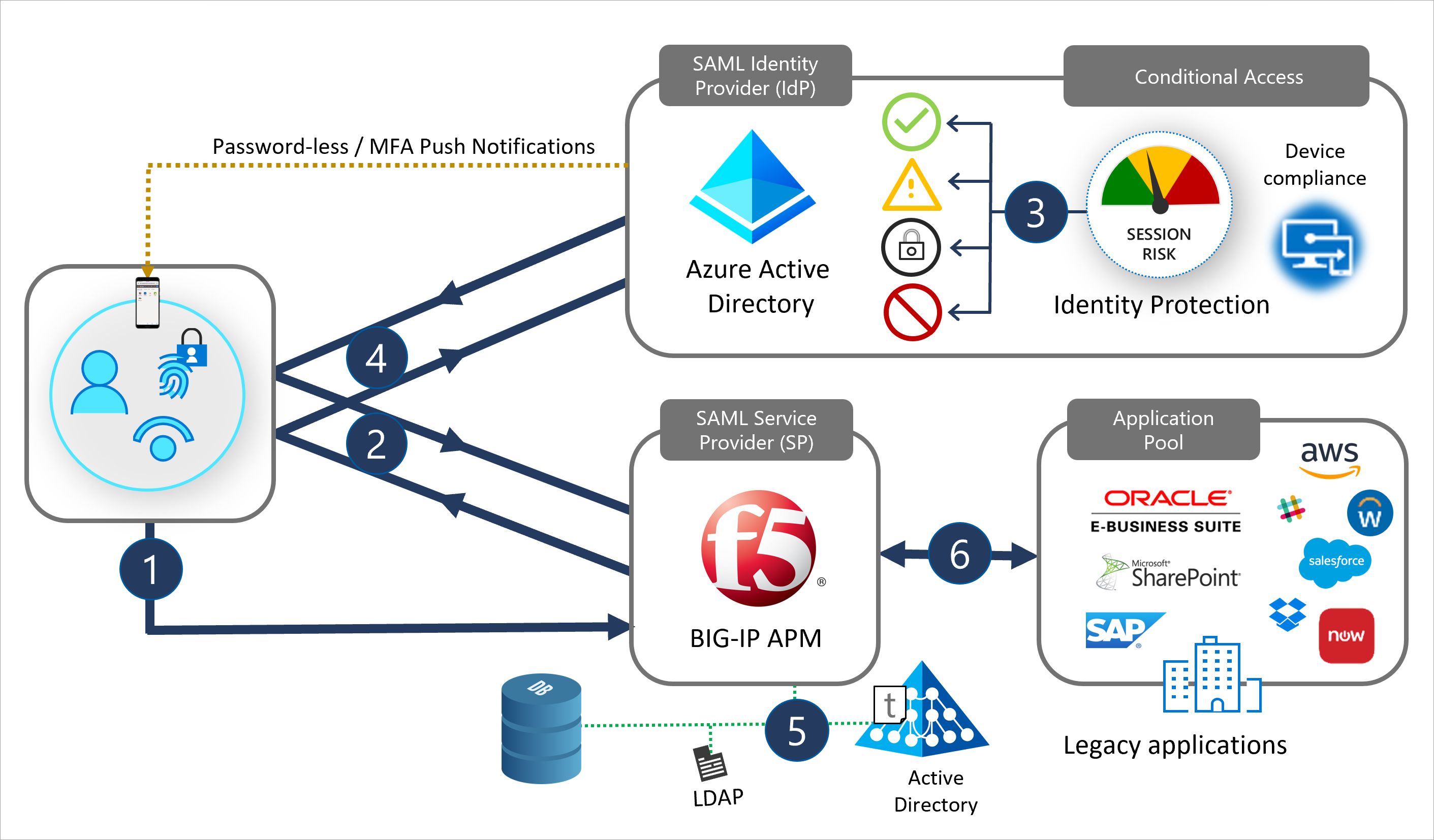

На следующей схеме показан интерфейсный обмен предварительной проверкой подлинности между пользователем, BIG-IP и идентификатором Microsoft Entra в потоке, инициированном поставщиком услуг (SP). Затем он показывает последующее обогащение сеансов APM и единый вход для отдельных внутренних служб.

- На портале пользователь выбирает значок приложения, разрешая URL-адрес samL SP (BIG-IP)

- BIG-IP перенаправляет пользователя на поставщика удостоверений SAML (IdP), Идентификатор Microsoft Entra для предварительной проверки подлинности

- Идентификатор Microsoft Entra обрабатывает политики условного доступа и элементы управления сеансами для авторизации

- Пользователь возвращается в BIG-IP и представляет утверждения SAML, выданные идентификатором Microsoft Entra ID

- Сведения о сеансах BIG-IP для единого входа и управления доступом на основе ролей (RBAC) в опубликованную службу

- BIG-IP перенаправит запрос клиента в серверную службу.

Взаимодействие с пользователем

Независимо от того, знакомы ли сотрудник, филиал или потребитель, большинство пользователей знакомы с интерфейсом входа в Office 365. Доступ к службам BIG-IP аналогичен.

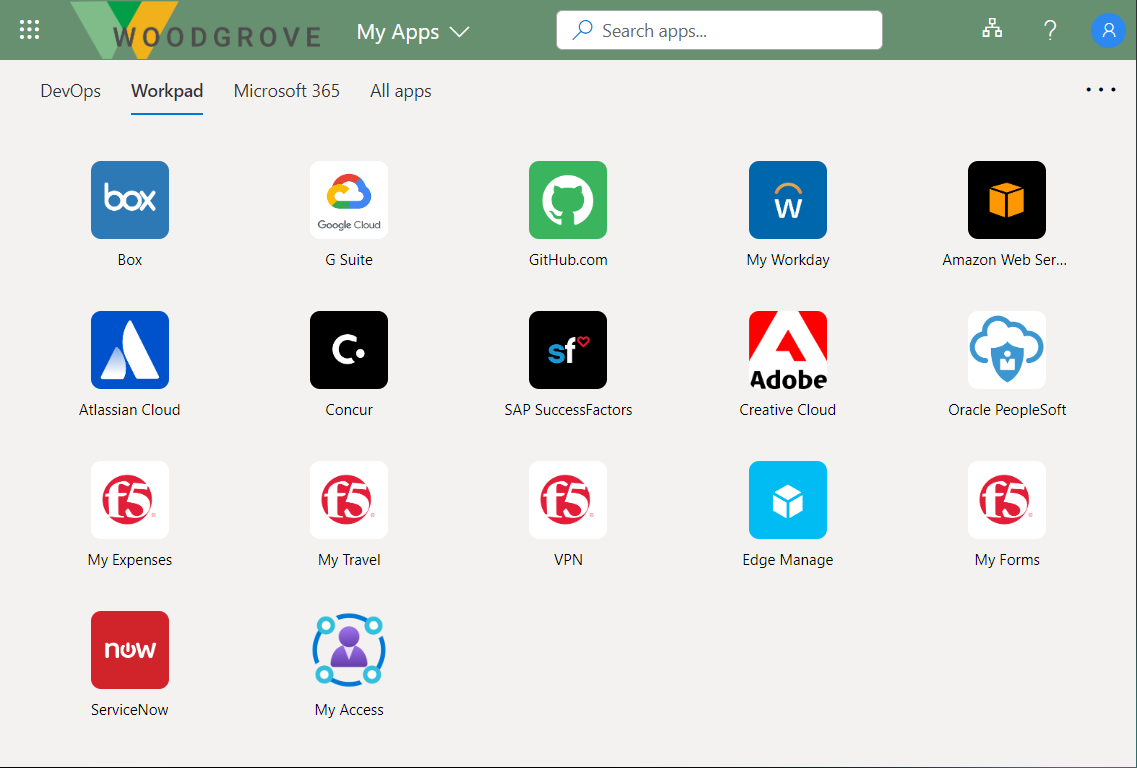

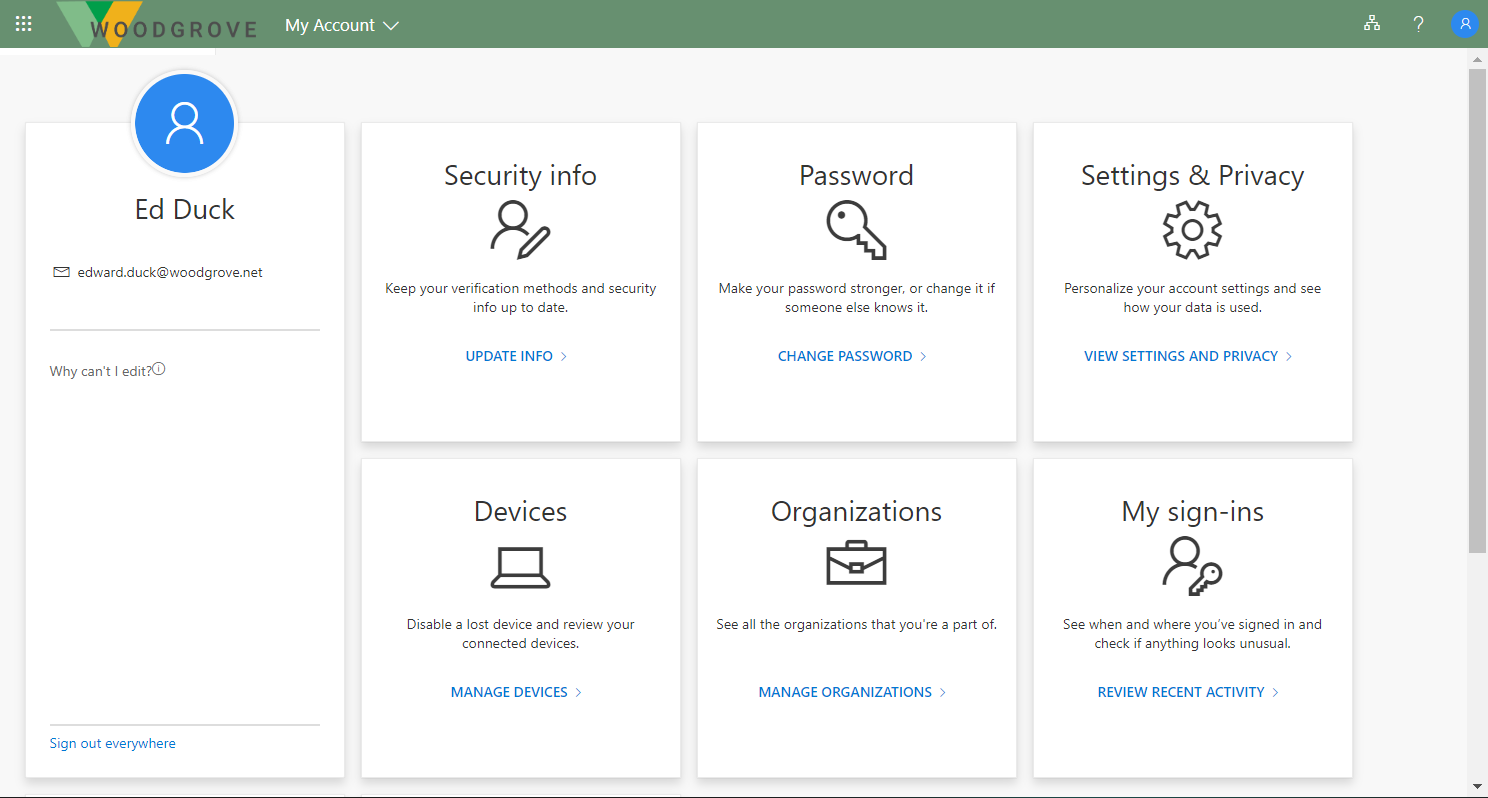

Пользователи могут найти опубликованные службы BIG-IP на портале Мои приложения или средстве запуска приложений Microsoft 365 с возможностями самообслуживания независимо от устройства или расположения. Пользователи могут продолжать получать доступ к опубликованным службам с помощью портала Webtop BIG-IP. При выходе пользователей SHA обеспечивает завершение сеанса для BIG-IP и идентификатора Microsoft Entra, помогая службам оставаться защищенными от несанкционированного доступа.

Пользователи получают доступ к порталу Мои приложения для поиска опубликованных служб BIG-IP и управления их свойствами учетной записи. Просмотрите коллекцию и страницу самообслуживания на следующей графике.

Аналитика и рекомендации

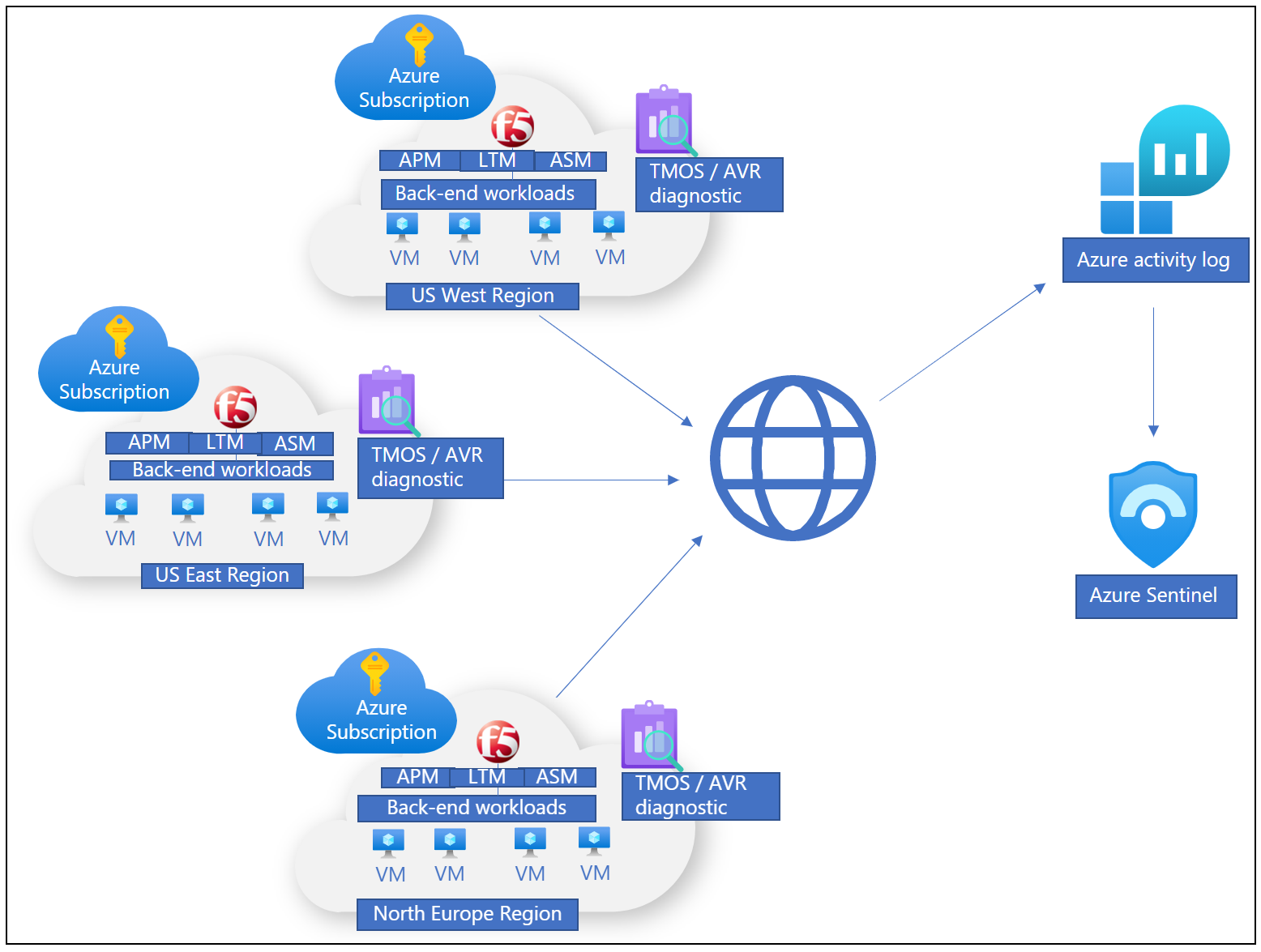

Вы можете отслеживать развернутые экземпляры BIG-IP, чтобы обеспечить высокую доступность опубликованных служб на уровне SHA и операционной среде.

Существует несколько вариантов для локального журнала событий или удаленного использования решения для управления сведениями о безопасности и событиями (SIEM), которое обеспечивает обработку хранилища и телеметрии. Для мониторинга действий Microsoft Entra ID и SHA можно использовать Azure Monitor и Microsoft Sentinel вместе:

Обзор организации, потенциально в нескольких облаках и локальных расположениях, включая инфраструктуру BIG-IP

Одна плоскость управления с представлением сигналов, избегая зависимости от сложных и разрозненных средств

Предварительные требования для интеграции

Для реализации SHA не требуется никаких предыдущих знаний или знаний F5 BIG-IP, но мы рекомендуем ознакомиться с некоторыми терминологией F5 BIG-IP. См. глоссарий службы F5.

Интеграция F5 BIG-IP с идентификатором Записи Майкрософт для SHA имеет следующие предварительные требования:

- Экземпляр F5 BIG-IP, работающий в:

- Физическое устройство

- Виртуальный гипервизор, например Microsoft Hyper-V, VMware ESXi, Linux KVM или гипервизор Citrix

- Облачный виртуальный ресурс, такой как Azure, VMware, KVM, Community Xen, MS Hyper-V, AWS, OpenStack или Google Cloud

Примечание.

Расположение экземпляра BIG-IP может быть локальной или поддерживаемой облачной платформой, включая Azure. Экземпляр имеет подключение к Интернету, ресурсы, опубликованные и любые службы, такие как Active Directory.

- Активная лицензия APM F5 BIG-IP:

- Пакет F5 BIG-IP® Best

- Отдельная лицензия F5 BIG-IP Access Policy Manager™ (APM).

- Дополнительная лицензия F5 BIG-IP Access Policy Manager™ (APM) на имеющийся BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90-дневная пробная лицензия на BIG-IP Access Policy Manager™ (APM)

- Лицензирование идентификатора Microsoft Entra:

- Бесплатная учетная запись Azure имеет минимальные основные требования для SHA с проверкой подлинности без пароля

- Подписка Premium имеет условный доступ, многофакторную проверку подлинности и защиту идентификации

Сценарии настройки

Вы можете настроить BIG-IP для SHA с параметрами на основе шаблонов или конфигурацией вручную. В следующих руководствах приведены рекомендации по реализации безопасного гибридного доступа BIG-IP и Microsoft Entra ID.

Расширенная конфигурация

Расширенный подход — это гибкий способ реализации SHA. Вы вручную создаете все объекты конфигурации BIG-IP. Используйте этот подход для сценариев, которые не используются в шаблонах управляемых конфигураций.

Дополнительные руководства по настройке:

Расширение Azure AD B2C для защиты приложений с помощью F5 BIG-IP

F5 BIG-IP APM и Microsoft Entra SSO для приложений на основе заголовков

F5 BIG-IP APM и Microsoft Entra SSO в приложениях на основе форм

Интерактивная конфигурация и шаблоны Easy Button

Мастер интерактивной настройки BIG-IP версии 13.1 сводит к минимуму время и усилия для реализации распространенных сценариев публикации BIG-IP. Платформа рабочих процессов обеспечивает интуитивно понятный интерфейс развертывания для конкретных топологий доступа.

У управляемой конфигурации версии 16.x есть функция Easy Button: администраторы больше не идут назад и вперед между идентификатором Microsoft Entra и BIG-IP, чтобы включить службы для SHA. Комплексное развертывание и управление политиками обрабатывается мастером управляемой конфигурации APM и Microsoft Graph. Эта интеграция между BIG-IP APM и Идентификатором Microsoft Entra гарантирует, что приложения поддерживают федерацию удостоверений, единый вход и условный доступ Microsoft Entra без дополнительных затрат на управление для каждого приложения.

Руководства по использованию шаблонов easy Button, F5 BIG-IP Easy Button для единого входа:

Гостевой доступ Microsoft Entra B2B

Гостевой доступ Microsoft Entra B2B к приложениям, защищенным SHA, возможен, но может потребовать действий, не описанных в руководствах. Одним из примеров является единый вход Kerberos, когда BIG-IP выполняет ограниченное делегирование kerberos (KCD) для получения билета на обслуживание от контроллеров домена. Без локального представления локального гостевого пользователя контроллер домена не будет учитывать запрос, так как нет пользователя. Для поддержки этого сценария убедитесь, что внешние удостоверения отправляются из клиента Microsoft Entra в каталог, используемый приложением.

Дополнительные сведения. Предоставление пользователям B2B доступа к локальным приложениям в Microsoft Entra ID

Следующие шаги

Вы можете провести проверку концепции sha с помощью инфраструктуры BIG-IP или развернуть виртуальную машину BIG-IP Virtual Edition (VE) в Azure. Чтобы развернуть виртуальную машину в Azure, потребуется примерно 30 минут, а затем вам потребуется:

- Безопасная платформа для моделирования пилотного проекта для SHA

- промежуточный экземпляр для тестирования новых обновлений и исправлений системы BIG-IP.

Определите одно или два приложения, которые будут опубликованы с помощью BIG-IP и защищены с помощью SHA.

Наша рекомендация заключается в том, чтобы начать с приложения, которое не опубликовано через BIG-IP. Это действие позволяет избежать потенциальных сбоев в рабочих службах. Рекомендации, приведенные в этой статье, помогут вам узнать о процедуре создания объектов конфигурации BIG-IP и настройки SHA. Затем можно преобразовать опубликованные службы BIG-IP в SHA с минимальными усилиями.

В следующем интерактивном руководстве показано, как реализовать SHA с помощью шаблона и пользовательского интерфейса.