Планирование развертывания единого входа

В этой статье содержатся сведения, которые можно использовать для планирования развертывания единого входа (SSO) в идентификаторе Microsoft Entra. При планировании развертывания единого входа с приложениями в идентификаторе Microsoft Entra необходимо рассмотреть следующие вопросы:

- Какие административные роли требуются для управления приложением?

- Требуется ли продление сертификата приложения на языке разметки утверждений безопасности (SAML) ?

- Кто должен получать уведомления об изменениях, связанных с реализацией единого входа?

- Какие лицензии требуются для эффективного управления приложением?

- Используются ли общие и гостевые учетные записи пользователей для доступа к приложению?

- Понятны ли мне варианты развертывания единого входа?

Административные роли

Всегда используйте роль с наименьшими разрешениями, доступными для выполнения требуемой задачи в идентификаторе Microsoft Entra. Ознакомьтесь с различными доступными ролями и выберите подходящую, чтобы удовлетворить потребности каждого пользователя для этого приложения. Некоторые роли, возможно, потребуется применить временно и удалить после завершения развертывания.

| Пользователь | Роли | Роль Microsoft Entra (при необходимости) |

|---|---|---|

| Администратор службы поддержки | Уровень 1 поддерживает просмотр журналов входа для устранения проблем. | нет |

| Администратор удостоверений | Настройка и отладка при проблемах с идентификатором Microsoft Entra | Администратор облачных приложений |

| Администратор приложений | Аттестация пользователей в приложении, настройка для пользователей с разрешениями | нет |

| Администраторы инфраструктуры | Владелец смены сертификатов | Администратор облачных приложений |

| Владелец бизнеса или заинтересованное лицо | Аттестация пользователей в приложении, настройка для пользователей с разрешениями | нет |

Дополнительные сведения об административных ролях Microsoft Entra см. в статье о встроенных ролях Microsoft Entra.

Сертификаты

При включении федерации в приложении SAML идентификатор Microsoft Entra создает сертификат, который по умолчанию действителен в течение трех лет. При необходимости дату истечения срока действия этого сертификата можно изменить. Убедитесь, что у вас есть процессы для продления сертификатов до истечения срока их действия.

Вы изменяете длительность этого сертификата в Центре администрирования Microsoft Entra. Обязательно задокументируйте срок действия и узнайте, как управлять продлением сертификата. Важно правильно определить роли и списки рассылки, связанные с управлением жизненным циклом сертификата для подписи. Рекомендуем использовать следующие:

- владелец для обновления свойств пользователя в приложении;

- владелец по требованию для устранения проблем в работе приложения;

- Тщательно отслеживаемый список рассылки электронной почты для уведомлений об изменениях, связанных с сертификатами

Настройте процесс обработки изменения сертификата между идентификатором Microsoft Entra и приложением. Таким образом можно предотвратить или свести к минимуму перебои в работе из-за истечения срока действия сертификата или принудительной смены сертификата. Дополнительные сведения см. в статье Управление сертификатами для федеративного единого входа в Microsoft Entra ID.

Сообщения

Информирование важно для успеха любой новой службы. Упреждающее взаимодействие с пользователями о предстоящих изменениях. Сообщите, когда необходимо внести изменения, и как получить поддержку при возникновении проблем. Просмотрите параметры доступа пользователей к приложениям с поддержкой единого входа и создайте обмен данными, чтобы соответствовать выбранному варианту.

Реализуйте план предоставления информации. Убедитесь, что вы даете пользователям знать, что происходит изменение, когда оно прибывает, и что делать сейчас. Кроме того, обязательно расскажите, как обратиться за помощью.

Лицензирование

Убедитесь, что приложение охватывается следующими требованиями лицензирования:

Лицензирование идентификатора Microsoft Entra — единый вход для предварительно подготовленных корпоративных приложений является бесплатным. Однако количество объектов в каталоге и функции, которые требуется развернуть, могут потребовать больше лицензий. Полный список требований к лицензии см. в разделе о ценах на Microsoft Entra.

Лицензирование приложений. Для удовлетворения бизнес-потребностей приложений требуются соответствующие лицензии. Обратитесь к владельцу приложения, чтобы определить, имеют ли пользователи, назначенные приложению, соответствующие лицензии для своих ролей в приложении. Если идентификатор Microsoft Entra управляет автоматической подготовкой на основе ролей, роли, назначенные в идентификаторе Microsoft Entra, должны соответствовать количеству лицензий, принадлежащих приложению. Неправильное количество лицензий, принадлежащих приложению, может привести к ошибкам во время подготовки или обновления учетной записи пользователя.

Общие учетные записи

С точки зрения входа в систему приложения с общими учетными записями не отличаются от корпоративных приложений, в которых используется единый вход с помощью пароля для отдельных пользователей. Однако при планировании и настройке приложения, предназначенного для использования общих учетных записей, необходимо выполнить дополнительные действия.

- Обратитесь к пользователям, чтобы документировать следующие сведения:

- Набор пользователей в организации, которые используют приложение.

- набор учетных данных, имеющихся в приложении, связанных с этим набором пользователей.

- Для каждого сочетания набора пользователей и учетных данных создайте группу безопасности в облаке или в локальной среде в соответствии с вашими требованиями.

- Выполните сброс общих учетных данных. После развертывания приложения в идентификаторе Microsoft Entra пользователи не нуждаются в пароле общей учетной записи. Идентификатор Microsoft Entra хранит пароль, и вы должны рассмотреть вопрос о том, чтобы он был длинным и сложным.

- Настройте автоматическую смену пароля, если приложение поддерживает такой механизм. Таким образом, даже администратор, выполнивший начальную установку, не сможет узнать пароль общей учетной записи.

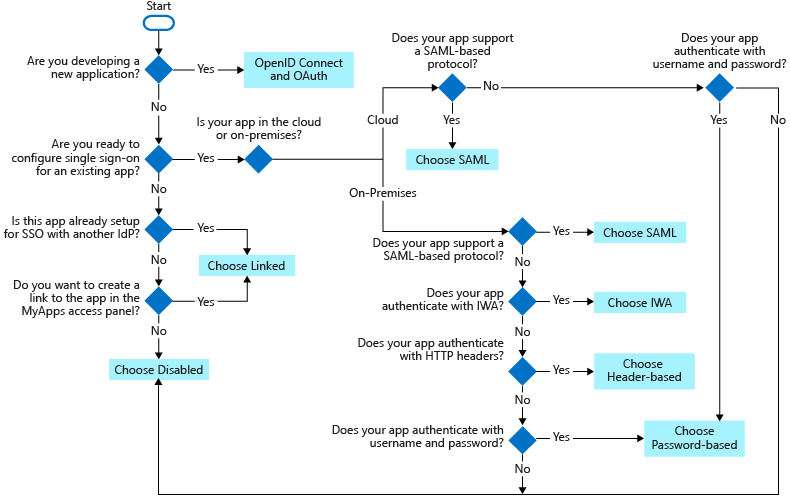

Варианты реализации единого входа

Настроить приложение для единого входа можно несколькими способами. Выбор способа единого входа зависит от того, как приложение настраивается для аутентификации.

- В облачных приложениях для единого входа можно использовать OpenID Connect, OAuth, SAML, пароль или ссылку. Кроме того, единый вход можно отключить.

- Локальные приложения могут использовать парольную проверку подлинности, встроенную проверку подлинности Windows, заголовок или связанную для единого входа. Локальные варианты работают в том случае, если приложения настроены для работы с Application Proxy.

Эта блок-схема поможет вам выбрать наиболее подходящий способ единого входа для вашей ситуации.

Можно использовать следующие протоколы единого входа:

OpenID Connect и OAuth. Выбирайте протоколы OpenID Connect и OAuth 2.0, если приложение, к которому вы подключаетесь, их поддерживает. Для получения дополнительных сведений см. статью Использование протоколов OAuth 2.0 и OpenID Connect на платформе удостоверений Майкрософт. Инструкции по реализации единого входа OpenID Подключение см. в статье Настройка единого входа на основе OIDC для приложения в идентификаторе Microsoft Entra ID.

SAML — выберите SAML, если это возможно для существующих приложений, которые не используют OpenID Подключение или OAuth. Дополнительные сведения см . в протоколе SAML единого входа.

По паролю. Выберите этот вариант, если для входа в приложение используется страница в HTML. Единый вход на основе пароля также называют методом хранения паролей. Этот метод позволяет управлять доступом и паролями для веб-приложений, которые не поддерживают федерацию удостоверений. Также он полезен в ситуациях, когда несколько пользователей работают под одной учетной записью (например, с корпоративными страницами в социальных сетях).

Единый вход на основе пароля поддерживает приложения, в которых используются несколько полей ввода учетных данных помимо обычных имени пользователя и пароля. Вы можете настроить метки для полей ввода имени пользователя и пароля, которые будут отображаться при вводе учетных данных в разделе "Мои приложения". Инструкции по реализации единого входа на основе пароля см. в статье Общие сведения о технологии единого входа на основе пароля.

Вход по ссылке. Используйте этот вариант, если для приложения настроен единый вход через службу другого поставщика удостоверений. Связанный параметр позволяет настроить целевое расположение, когда пользователь выбирает приложение на порталах конечных пользователей организации. Вы можете добавить ссылку на пользовательское веб-приложение, использующее федерацию, например службы федерации Active Directory (AD FS) (ADFS).

Можно также добавить ссылки на определенные веб-страницы, которые должны отображаться на панелях доступа пользователя, и на приложение, которое не требует проверки подлинности. Связанный параметр не предоставляет функциональные возможности входа с помощью учетных данных Microsoft Entra. Инструкции по реализации единого входа по ссылке см. в статье Общие сведения о входе по ссылке.

Выключено. Выберите этот вариант, если приложение не готово к настройке единого входа.

Встроенная проверка подлинности Windows (IWA). Используйте этот способ единого входа для приложений, использующих IWA или поддерживающих утверждения. Дополнительные сведения см. в статье Ограниченное делегирование Kerberos для единого входа в приложения с помощью Application Proxy.

На основе заголовков. Используйте этот вариант, если приложение использует заголовки для проверки подлинности. Дополнительные сведения см. в статье Реализация единого входа на основе заголовков в локальных приложениях с помощью Azure AD Application Proxy.

Следующие шаги

- Включите единый вход для приложений с помощью идентификатора Microsoft Entra.