События

9 апр., 15 - 10 апр., 12

Закодируете будущее с помощью ИИ и подключитесь к одноранговым узлам и экспертам Java в JDConf 2025.

ЗарегистрироватьсяЭтот браузер больше не поддерживается.

Выполните обновление до Microsoft Edge, чтобы воспользоваться новейшими функциями, обновлениями для системы безопасности и технической поддержкой.

Управляемые удостоверения для ресурсов Azure устраняют потребность в управлении учетными данными в коде. Их можно использовать для получения маркера Microsoft Entra для приложений. Приложения могут использовать маркер при доступе к ресурсам, поддерживающим проверку подлинности Microsoft Entra. Azure управляет этим удостоверением, поэтому вам это делать не нужно.

Существует два типа управляемых удостоверений: назначаемые системой и назначаемые пользователем. Жизненный цикл управляемых удостоверений, назначаемых системой, связан с ресурсом, который их создал. Это удостоверение ограничено только одним ресурсом, и вы можете предоставить разрешения управляемому удостоверению с помощью управления доступом на основе ролей Azure (RBAC). Назначаемые пользователем управляемые удостоверения могут использоваться для нескольких ресурсов. Дополнительные сведения об управляемых удостоверениях см. в статье Что такое управляемые удостоверения для ресурсов Azure?.

Из этой статьи вы узнаете, как создавать и удалять роли, получать их список и назначать их для назначаемого пользователем управляемого удостоверения с помощью портала Azure.

Чтобы создать назначаемое пользователем управляемое удостоверение, учетной записи должна быть назначена роль участника управляемого удостоверения.

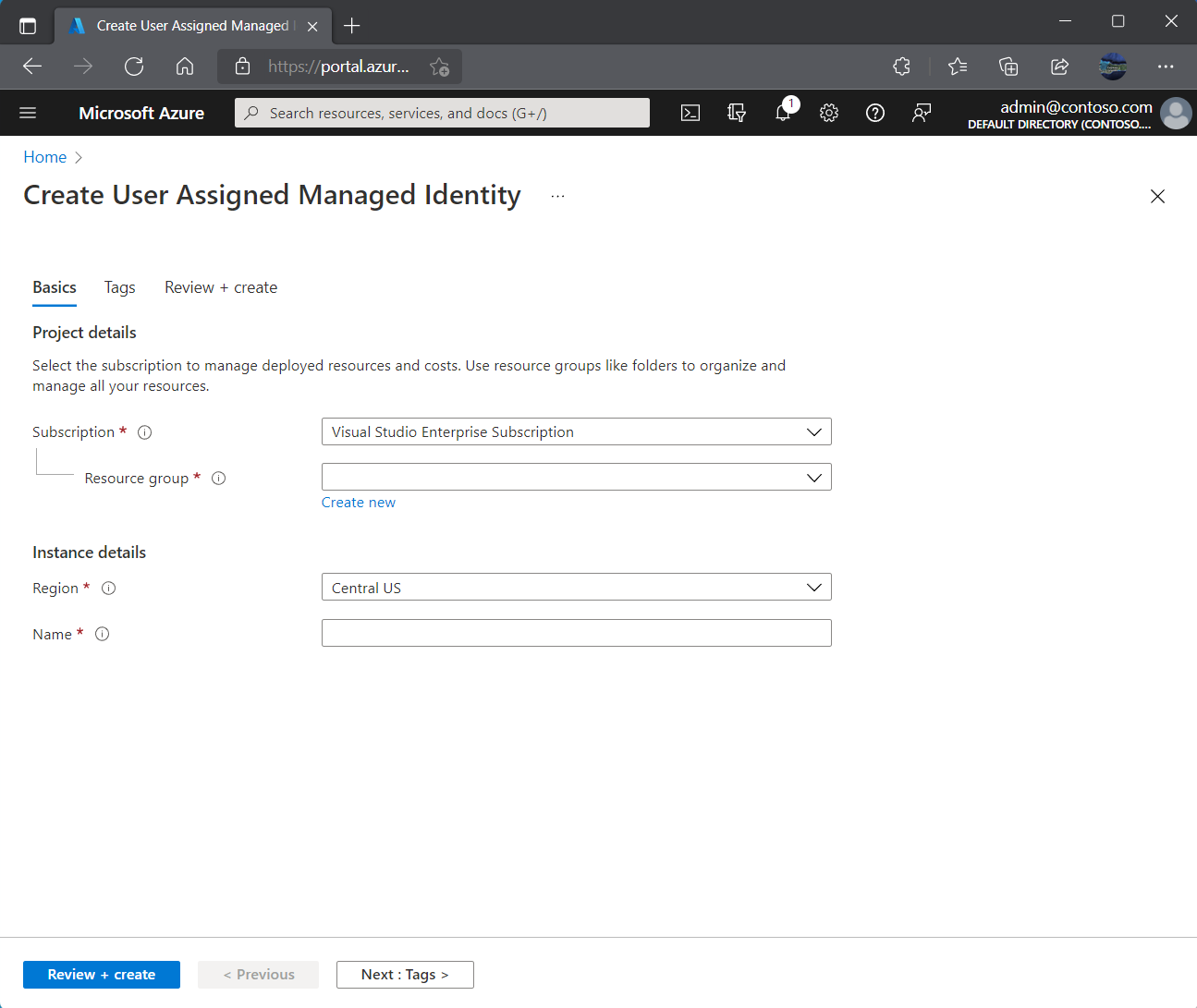

Войдите на портал Azure.

В поле поиска введите Управляемые удостоверения. В разделе Службы выберите Управляемые удостоверения.

Нажмите кнопку Добавить и введите значения в следующие поля в области Создание назначаемого пользователем управляемого удостоверения:

Важно!

При создании управляемых удостоверений, назначаемых пользователем, имя должно начинаться с буквы или числа, а также может включать сочетание буквенно-цифровых символов, дефисов (-) и символов подчеркивания (_). Для корректной работы назначения для виртуальной машины или масштабируемого набора виртуальных машин имя должно содержать не более 24 символов. Дополнительные сведения см. в разделе Часто задаваемые вопросы и известные проблемы.

Нажмите Просмотр и создание, чтобы просмотреть изменения.

Нажмите кнопку создания.

Чтобы получить список управляемых удостоверений, назначаемых пользователем, или прочитать их, у учетной записи должна быть роль оператора управляемого удостоверения или участника управляемого удостоверения.

Войдите на портал Azure.

В поле поиска введите Управляемые удостоверения. В разделе Службы выберите Управляемые удостоверения.

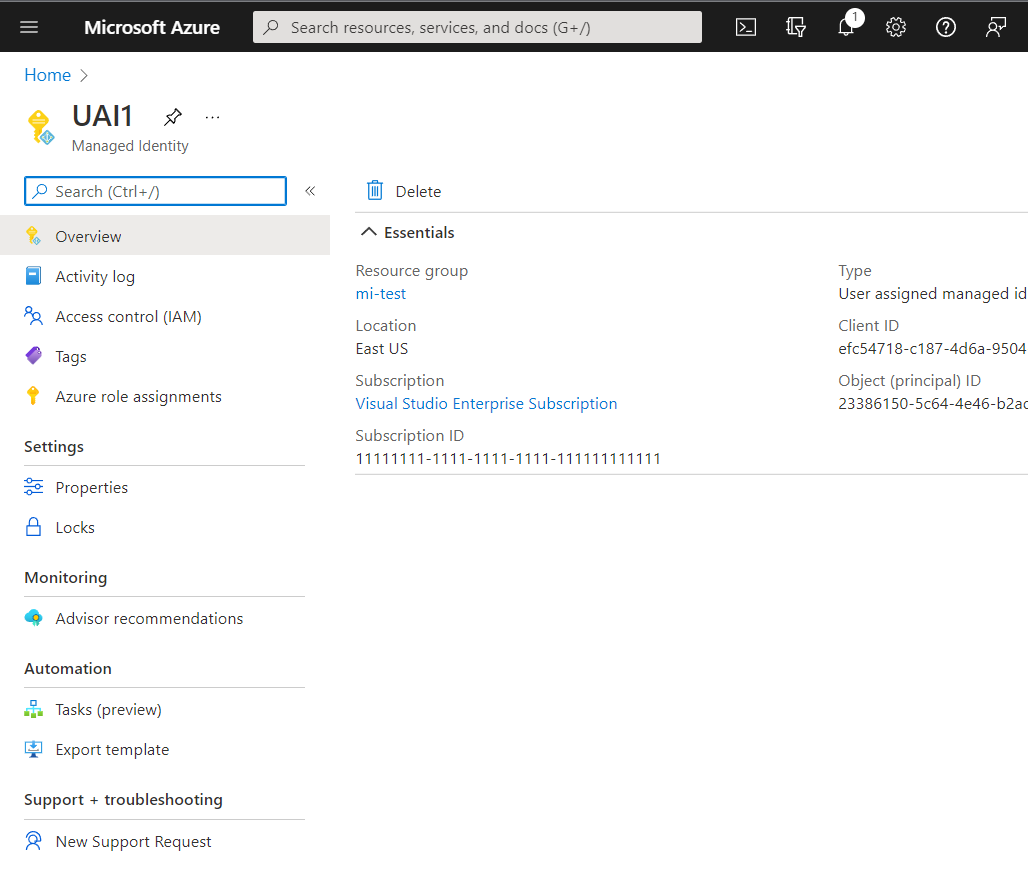

Возвращается список управляемых удостоверений, назначаемых пользователем, для вашей подписки. Чтобы просмотреть сведения о назначаемом пользователем управляемом удостоверении, выберите его имя.

Теперь вы можете просмотреть сведения об управляемом удостоверении, как показано на изображении.

Чтобы удалить назначаемое пользователем управляемое удостоверение, учетной записи должна быть назначена роль участника управляемого удостоверения.

При удалении назначаемого пользователем удостоверения оно не удаляется из виртуальной машины или ресурсов, которым было назначено. Сведения о том, как удалить назначаемое пользователем удостоверение из виртуальной машины, см. в статье Удаление управляемого удостоверения, назначаемого пользователем, из виртуальной машины.

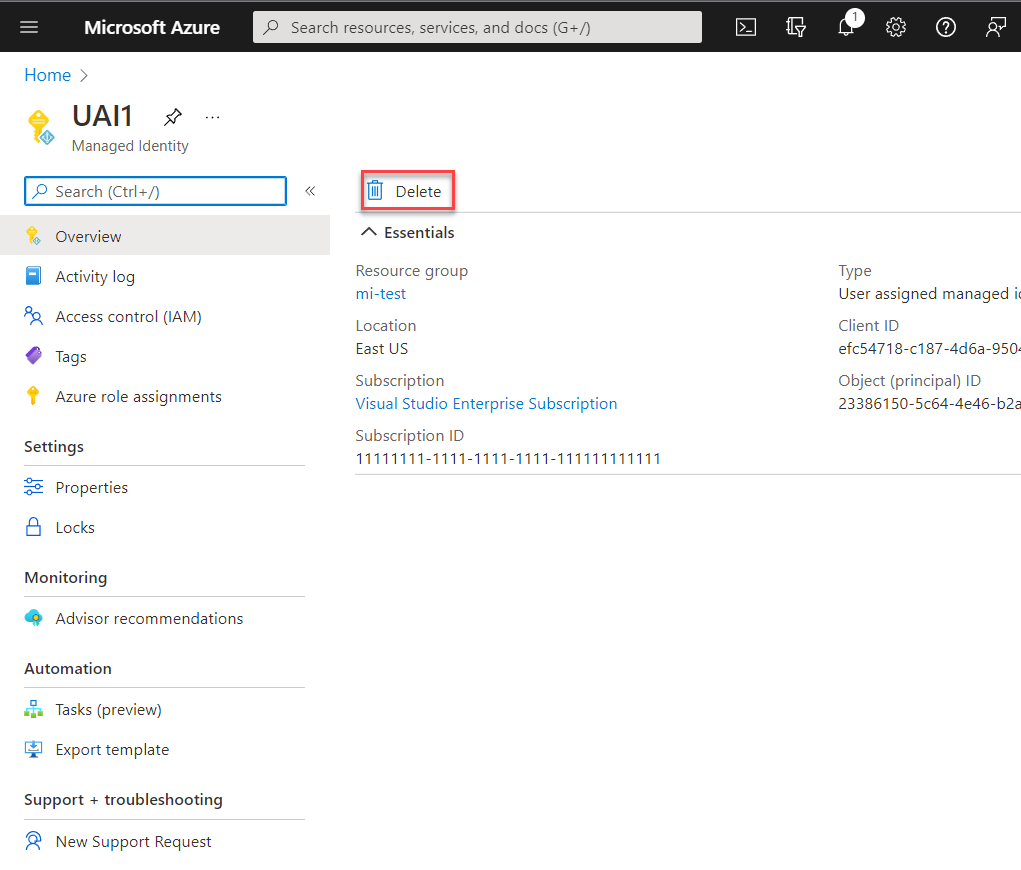

Войдите на портал Azure.

Выберите назначаемое пользователем управляемое удостоверение и нажмите кнопку Удалить.

В окне подтверждения нажмите кнопку Да.

В некоторых средах администраторы ограничивают круг тех, кто может управлять управляемыми удостоверениями, назначаемыми пользователем. Администраторы могут реализовать это ограничение с помощью встроенных ролей RBAC. Эти роли можно использовать, чтобы предоставить пользователю или группе в организации права на управляемое удостоверение, назначаемое пользователем.

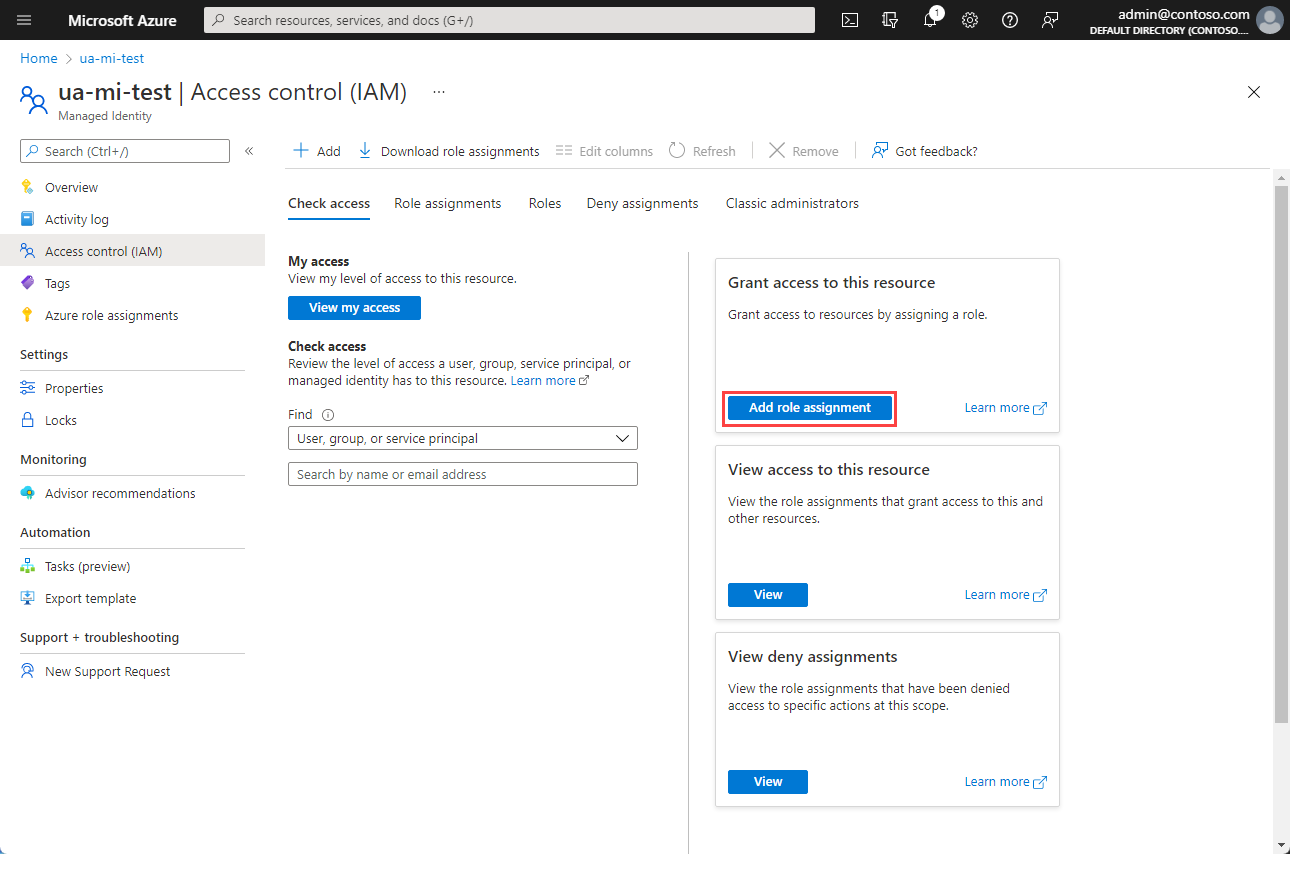

Войдите на портал Azure.

В поле поиска введите Управляемые удостоверения. В разделе Службы выберите Управляемые удостоверения.

Возвращается список управляемых удостоверений, назначаемых пользователем, для вашей подписки. Выберите управляемое удостоверение, назначаемое пользователем, которым необходимо управлять.

Выберите Управление доступом (IAM).

Выберите Добавить назначение ролей.

В области Добавление назначения ролей выберите роль, которую нужно назначить, и щелкните Далее.

Выберите, кому должна быть назначена эта роль.

Примечание

Сведения о назначении ролей управляемым удостоверениям см. в статье Назначение доступа на основе управляемого удостоверения для ресурса с помощью портала Azure.

Из этой статьи вы узнаете, как создавать и удалять роли, получать их список и назначать их для назначаемого пользователем управляемого удостоверения с помощью Azure CLI.

Используйте среду Bash в Azure Cloud Shell. Дополнительные сведения см . в кратком руководстве по Bash в Azure Cloud Shell.

Если вы предпочитаете выполнять справочные команды CLI локально, установите Azure CLI. Если вы работаете в Windows или macOS, Azure CLI можно запустить в контейнере Docker. Дополнительные сведения см. в статье Как запустить Azure CLI в контейнере Docker.

Если вы используете локальную установку, выполните вход в Azure CLI с помощью команды az login. Чтобы выполнить аутентификацию, следуйте инструкциям в окне терминала. Сведения о других возможностях, доступных при входе, см. в статье Вход с помощью Azure CLI.

Установите расширение Azure CLI при первом использовании, когда появится соответствующий запрос. Дополнительные сведения о расширениях см. в статье Использование расширений с Azure CLI.

Выполните команду az version, чтобы узнать установленную версию и зависимые библиотеки. Чтобы обновиться до последней версии, выполните команду az upgrade.

Важно!

Чтобы изменить разрешения пользователя при использовании субъекта-службы приложений с помощью интерфейса командной строки (CLI), необходимо предоставить дополнительные разрешения субъекта-службы в API Graph Azure Active Directory, поскольку элементы CLI выполняют запросы GET к API Graph. В противном случае вы можете получить сообщение о нехватке прав для завершения операции. Для этого перейдите к регистрации приложений в идентификаторе Microsoft Entra, выберите приложение, выберите разрешения API и прокрутите вниз и выберите Azure Active Directory Graph. Затем выберите Разрешения приложения и добавьте соответствующие разрешения.

Чтобы создать назначаемое пользователем управляемое удостоверение, учетной записи должна быть назначена роль участника управляемого удостоверения.

Используйте команду az identity create, чтобы создать управляемое удостоверение, назначаемое пользователем. Параметр -g указывает группу ресурсов, в которой было создано назначаемое пользователем управляемое удостоверение. Параметр -n указывает его имя. Замените значения параметров <RESOURCE GROUP> и <USER ASSIGNED IDENTITY NAME> собственными значениями.

Важно!

При создании управляемых удостоверений, назначаемых пользователем, имя должно начинаться с буквы или числа, а также может включать сочетание буквенно-цифровых символов, дефисов (-) и символов подчеркивания (_). Для корректной работы назначения для виртуальной машины или масштабируемого набора виртуальных машин имя должно содержать не более 24 символов. Дополнительные сведения см. в разделе Часто задаваемые вопросы и известные проблемы.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Чтобы получить список управляемых удостоверений, назначаемых пользователем, или прочитать их, у учетной записи должна быть роль оператора управляемого удостоверения или участника управляемого удостоверения.

Для получения списка управляемых удостоверений, назначаемых пользователем, используйте команду az identity list. Замените <RESOURCE GROUP> собственным значением.

az identity list -g <RESOURCE GROUP>

В ответе JSON назначаемые пользователем управляемые удостоверения содержат значение "Microsoft.ManagedIdentity/userAssignedIdentities", возвращаемое для ключа type.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Чтобы удалить назначаемое пользователем управляемое удостоверение, учетной записи должна быть назначена роль участника управляемого удостоверения.

Для удаления управляемого удостоверения, назначаемого пользователем, используйте команду az identity delete. Параметр -n указывает его имя. Параметр -g указывает группу ресурсов, в которой было создано назначаемое пользователем управляемое удостоверение. Замените значения параметров <USER ASSIGNED IDENTITY NAME> и <RESOURCE GROUP> собственными значениями.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Примечание

При удалении назначаемого пользователем управляемого удостоверения ссылки из ресурсов, которым оно было назначено, не удаляются. Удалите их с виртуальной машины или из масштабируемого набора виртуальных машин с помощью команды az vm/vmss identity remove.

Полный список команд Azure CLI, используемых для работы с удостоверениями, см. в разделе az identity.

Сведения о том, как задать назначаемое пользователем управляемое удостоверение для виртуальной машины Azure, см. в статье Настройка управляемых удостоверений для ресурсов Azure на виртуальной машине Azure с помощью Azure CLI.

Узнайте, как использовать федерацию удостоверений рабочей нагрузки для управляемых удостоверений для доступа к защищенным ресурсам Microsoft Entra без управления секретами.

Из этой статьи вы узнаете, как создавать и удалять роли, получать их список и назначать их для назначаемого пользователем управляемого удостоверения с помощью PowerShell.

Из этой статьи вы узнаете, как создавать и удалять назначаемые пользователем управляемые удостоверения, а также получать их список с помощью PowerShell.

Чтобы использовать для этой статьи локальную среду Azure PowerShell вместо Cloud Shell:

Установите последнюю версию Azure PowerShell, если это еще не сделано.

войдите в Azure.

Connect-AzAccount

Установите PowerShellGet последней версии.

Install-Module -Name PowerShellGet -AllowPrerelease

Возможно, после выполнения этой команды для перехода к следующему шагу потребуется выйти (Exit) из текущего сеанса PowerShell.

Установите предварительную версию модуля Az.ManagedServiceIdentity для выполнения операций с управляемыми удостоверениями, назначаемыми пользователем, в рамках этой статьи.

Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Чтобы создать назначаемое пользователем управляемое удостоверение, учетной записи должна быть назначена роль участника управляемого удостоверения.

Для создания управляемого удостоверения, назначаемого пользователем, используйте команду New-AzUserAssignedIdentity. Параметр ResourceGroupName указывает группу ресурсов, в которой было создано назначаемое пользователем управляемое удостоверение. Параметр -Name указывает его имя. Замените значения параметров <RESOURCE GROUP> и <USER ASSIGNED IDENTITY NAME> собственными значениями.

Важно!

При создании управляемых удостоверений, назначаемых пользователем, имя должно начинаться с буквы или числа, а также может включать сочетание буквенно-цифровых символов, дефисов (-) и символов подчеркивания (_). Для корректной работы назначения для виртуальной машины или масштабируемого набора виртуальных машин имя должно содержать не более 24 символов. Дополнительные сведения см. в разделе Часто задаваемые вопросы и известные проблемы.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Чтобы получить список управляемых удостоверений, назначаемых пользователем, или прочитать их, у учетной записи должна быть роль оператора управляемого удостоверения или участника управляемого удостоверения.

Чтобы получить список управляемых удостоверений, назначаемых пользователем, выполните команду [Get-AzUserAssigned]. Параметр -ResourceGroupName указывает группу ресурсов, в которой было создано управляемое удостоверение, назначаемое пользователем. Замените <RESOURCE GROUP> собственным значением.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

В ответе назначаемые пользователем управляемые удостоверения содержат значение "Microsoft.ManagedIdentity/userAssignedIdentities", возвращаемое для ключа Type.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Чтобы удалить назначаемое пользователем управляемое удостоверение, учетной записи должна быть назначена роль участника управляемого удостоверения.

Для удаления управляемого удостоверения, назначаемого пользователем, используйте команду Remove-AzUserAssignedIdentity. Параметр -ResourceGroupName указывает группу ресурсов, в которой было создано пользовательское удостоверение. Параметр -Name указывает его имя. Замените значения параметров <RESOURCE GROUP> и <USER ASSIGNED IDENTITY NAME> собственными значениями.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Примечание

При удалении назначаемого пользователем управляемого удостоверения ссылки из ресурсов, которым оно было назначено, не удаляются. Назначения удостоверений удаляются отдельно.

Полный список команд Azure PowerShell для управляемых удостоверений для ресурсов Azure и дополнительные сведения о них приведены в разделе Az.ManagedServiceIdentity.

Узнайте, как использовать федерацию удостоверений рабочей нагрузки для управляемых удостоверений для доступа к защищенным ресурсам Microsoft Entra без управления секретами.

Из этой статьи вы узнаете, как создать назначаемое пользователем управляемое удостоверение с помощью Azure Resource Manager.

Получить список назначаемых пользователем управляемых удостоверений и удалить их с помощью шаблона диспетчер ресурсов нельзя. Создание управляемых удостоверений, назначаемых пользователем, и получение их списка описывается в следующих статьях:

Шаблоны Resource Manager помогают развертывать новые или измененные ресурсы, определенные группой ресурсов Azure. Существует несколько способов редактирования и развертывания шаблона локально и на портале. Вы можете:

Чтобы создать назначаемое пользователем управляемое удостоверение, учетной записи должна быть назначена роль участника управляемого удостоверения.

Для создания управляемого удостоверения, назначаемого пользователем, используйте следующий шаблон. Замените <USER ASSIGNED IDENTITY NAME> собственными значениями.

Важно!

При создании управляемых удостоверений, назначаемых пользователем, имя должно начинаться с буквы или числа, а также может включать сочетание буквенно-цифровых символов, дефисов (-) и символов подчеркивания (_). Для корректной работы назначения для виртуальной машины или масштабируемого набора виртуальных машин имя должно содержать не более 24 символов. Дополнительные сведения см. в разделе Часто задаваемые вопросы и известные проблемы.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Сведения о том, как задать назначаемое пользователем управляемое удостоверение для виртуальной машины Azure с помощью шаблона Resource Manager, см. в статье Настройка управляемых удостоверений для ресурсов Azure на виртуальной машине Azure с помощью шаблонов.

Узнайте, как использовать федерацию удостоверений рабочей нагрузки для управляемых удостоверений для доступа к защищенным ресурсам Microsoft Entra без управления секретами.

Из этой статьи вы узнаете, как создавать и удалять назначаемые пользователем управляемые удостоверения, а также получать их список с помощью REST.

Из этой статьи вы узнаете, как создавать и удалять назначаемые пользователем управляемые удостоверения, а также получать их список с помощью CURL для выполнения вызовов REST API.

Если вы используете локальную среду, войдите в Azure с помощью Azure CLI.

az login

Получите маркер доступа с помощью команды az account get-access-token.

az account get-access-token

Чтобы создать назначаемое пользователем управляемое удостоверение, учетной записи должна быть назначена роль участника управляемого удостоверения.

Важно!

При создании управляемых удостоверений, назначаемых пользователем, имя должно начинаться с буквы или числа, а также может включать сочетание буквенно-цифровых символов, дефисов (-) и символов подчеркивания (_). Для корректной работы назначения для виртуальной машины или масштабируемого набора виртуальных машин имя должно содержать не более 24 символов. Дополнительные сведения см. в разделе Часто задаваемые вопросы и известные проблемы.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

Заголовки запроса

| Заголовок запроса | Description |

|---|---|

| Content-Type | Обязательный. Задайте значение application/json. |

| Авторизация | Обязательный. Задайте допустимый маркер доступа для Bearer. |

Текст запроса

| Имя | Description |

|---|---|

| Расположение | Обязательный. Местоположение ресурсов. |

Чтобы получить список управляемых удостоверений, назначаемых пользователем, или прочитать их, у учетной записи должна быть роль оператора управляемого удостоверения или участника управляемого удостоверения.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| Заголовок запроса | Description |

|---|---|

| Content-Type | Обязательный. Задайте значение application/json. |

| Авторизация | Обязательный. Задайте допустимый маркер доступа для Bearer. |

Чтобы удалить назначаемое пользователем управляемое удостоверение, учетной записи должна быть назначена роль участника управляемого удостоверения.

Примечание

При удалении назначаемого пользователем управляемого удостоверения ссылки из ресурсов, которым оно было назначено, не удаляются. Чтобы удалить назначаемое пользователем управляемое удостоверение с виртуальной машины с помощью CURL, обратитесь к разделу Удаление назначенного пользователем удостоверения с виртуальной машины Azure.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| Заголовок запроса | Description |

|---|---|

| Content-Type | Обязательный. Задайте значение application/json. |

| Авторизация | Обязательный. Задайте допустимый маркер доступа для Bearer. |

Сведения о том, как назначить назначаемое пользователем управляемое удостоверение виртуальной машине Azure или масштабируемому набору виртуальных машин с помощью функции CURL, см. в следующих статьях:

Узнайте, как использовать федерацию удостоверений рабочей нагрузки для управляемых удостоверений для доступа к защищенным ресурсам Microsoft Entra без управления секретами.

События

9 апр., 15 - 10 апр., 12

Закодируете будущее с помощью ИИ и подключитесь к одноранговым узлам и экспертам Java в JDConf 2025.

ЗарегистрироватьсяОбучение

Сертификация

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Продемонстрировать функции идентификатора Microsoft Entra для модернизации решений удостоверений, реализации гибридных решений и реализации управления удостоверениями.

Документация

Часто задаваемые вопросы об управляемых удостоверениях

Пошаговые инструкции по назначению доступа к управляемому удостоверению к ресурсу Azure или другому ресурсу.

Управляемые удостоверения для ресурсов Azure - Managed identities for Azure resources

Общие сведения об управляемых удостоверениях для ресурсов Azure.