Настройка параметров роли Microsoft Entra в управление привилегированными пользователями

В управление привилегированными пользователями (PIM) в идентификаторе Microsoft Entra, который является частью Microsoft Entra, параметры роли определяют свойства назначения ролей. Эти свойства включают многофакторную проверку подлинности и требования к утверждению для активации, максимальной длительности назначения и параметров уведомлений. В этой статье показано, как настроить параметры ролей и настроить рабочий процесс утверждения, чтобы указать, кто может утвердить или запретить запросы на повышение привилегий.

Для управления параметрами роли PIM для роли Microsoft Entra необходимо иметь роль глобальной Администратор istrator или привилегированной роли Администратор istrator. Параметры роли определяются для каждой роли. Все назначения для одной роли соответствуют одинаковым параметрам ролей. Параметры роли одной роли не зависят от параметров роли другой роли.

Параметры роли PIM также называются политиками PIM.

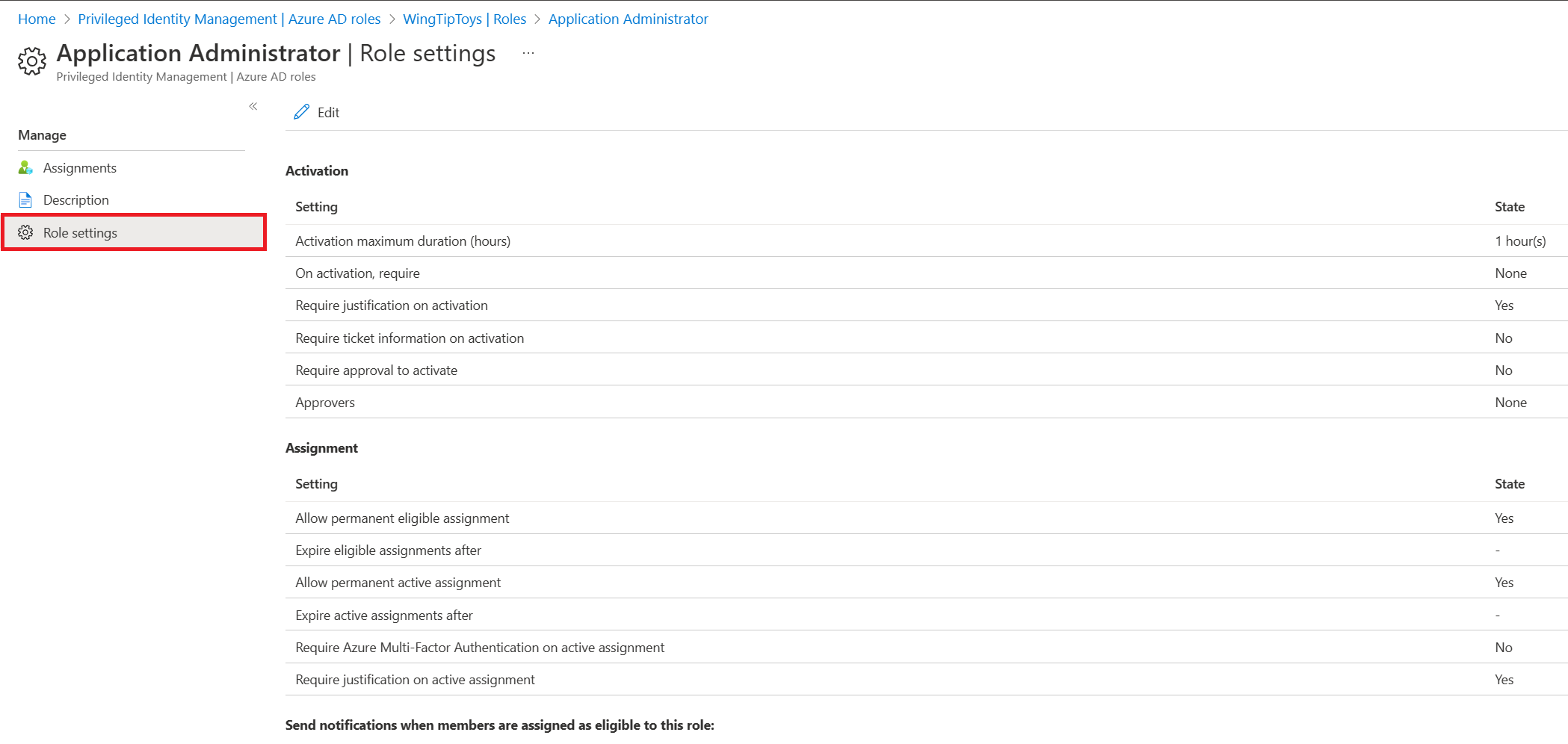

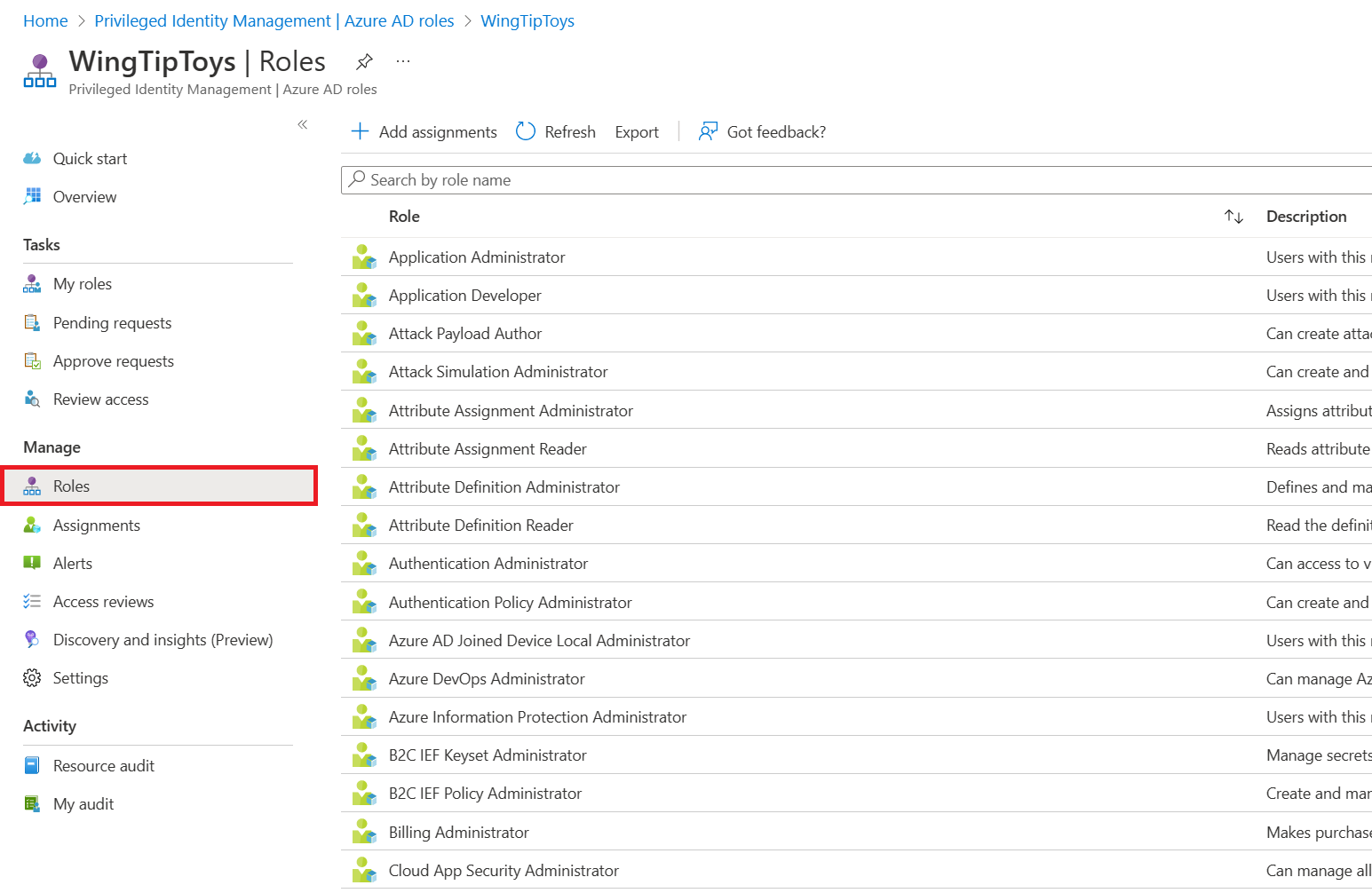

Открытие параметров роли

Чтобы открыть параметры роли Microsoft Entra, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra как минимум привилегированную роль Администратор istrator.

Перейдите к управлению удостоверениями> управление привилегированными пользователями> Роли ролей> EntraMicrosoft.

На этой странице вы увидите список ролей Microsoft Entra, доступных в клиенте, включая встроенные и настраиваемые роли.

Выберите роль, параметры которой нужно настроить.

Выберите Параметры роли. На странице параметров роли можно просмотреть текущие параметры роли PIM для выбранной роли.

Выберите "Изменить", чтобы обновить параметры роли.

Выберите Обновить.

Параметры роли

В этом разделе рассматриваются параметры параметров ролей.

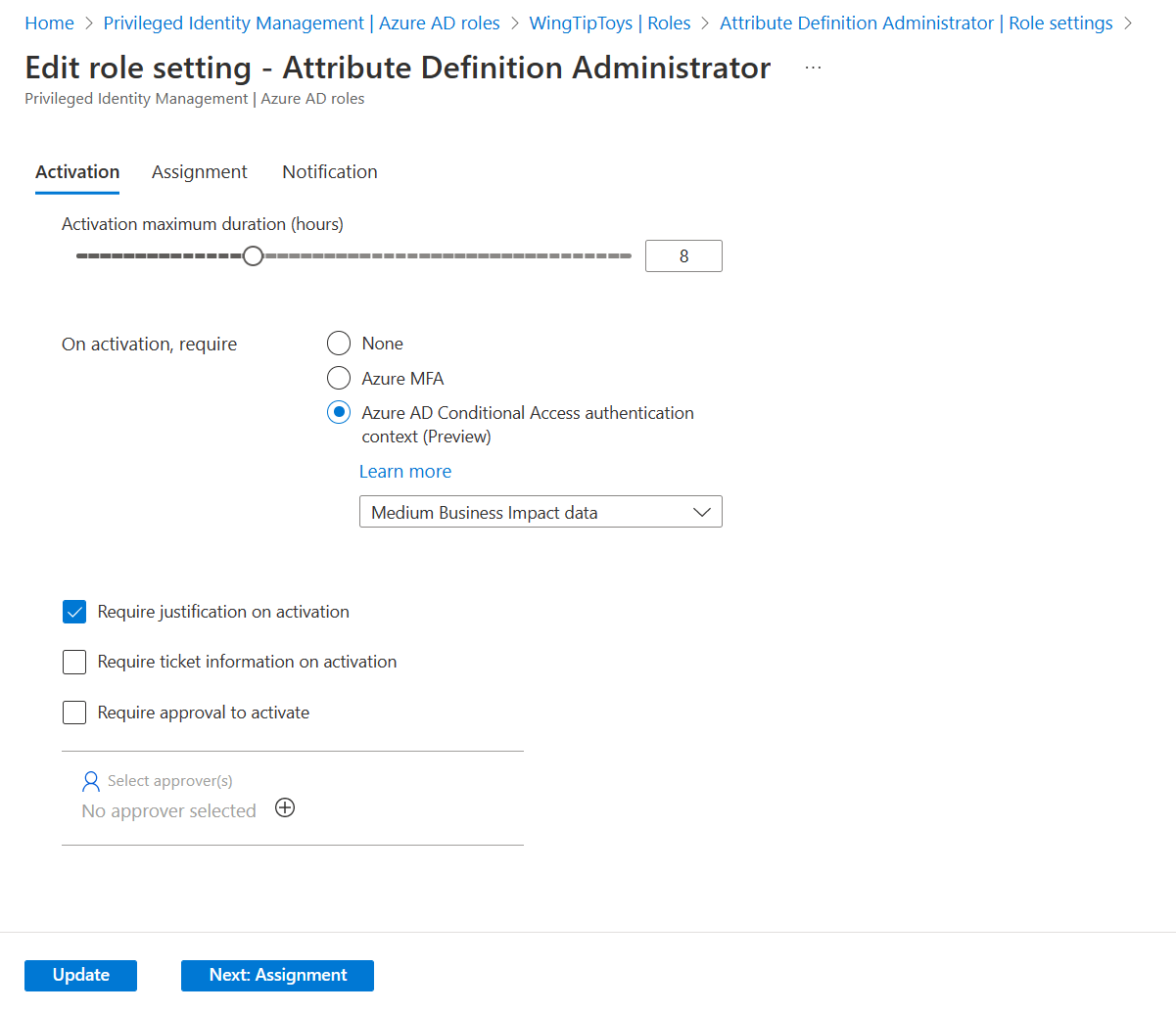

Максимальная длительность активации

С помощью ползунка Максимальная длительность активации установите максимальное время в часах, когда назначение ролей остается активным до истечения срока его действия. Это значение может составлять от 1 до 24 часов.

При активации требуется многофакторная проверка подлинности

Вы можете требовать от пользователей, имеющих право на роль, чтобы доказать, кто они являются с помощью функции многофакторной проверки подлинности в идентификаторе Microsoft Entra ID, прежде чем они смогут активировать. Многофакторная проверка подлинности помогает защитить доступ к данным и приложениям. Он предоставляет еще один уровень безопасности с помощью второй формы проверки подлинности.

Пользователи могут не запрашивать многофакторную проверку подлинности, если они прошли проверку подлинности с помощью надежных учетных данных или предоставили многофакторную проверку подлинности ранее в сеансе.

Если ваша цель заключается в том, чтобы пользователи могли обеспечить проверку подлинности во время активации, вы можете использовать режим активации, требовать контекст проверки подлинности условного доступа Microsoft Entra вместе с преимуществами проверки подлинности. Эти параметры требуют, чтобы пользователи прошли проверку подлинности во время активации с помощью методов, отличных от методов, которые они использовали для входа на компьютер.

Например, если пользователи войдите на компьютер с помощью Windows Hello для бизнеса, можно использовать в активации, требуется контекст проверки подлинности условного доступа Microsoft Entra и надежность проверки подлинности. Этот параметр требует, чтобы пользователи выполняли вход без пароля в Microsoft Authenticator при активации роли.

После того как пользователь предоставляет вход без пароля в Microsoft Authenticator один раз в этом примере, он может выполнить следующую активацию в этом сеансе без другой проверки подлинности. Вход без пароля с помощью Microsoft Authenticator уже является частью их токена.

Рекомендуется включить функцию многофакторной проверки подлинности идентификатора Microsoft Entra для всех пользователей. Дополнительные сведения см. в статье Планирование развертывания многофакторной проверки подлинности Microsoft Entra.

Для активации требуется контекст проверки подлинности условного доступа Microsoft Entra

Вы можете требовать, чтобы пользователи, имеющие право на роль, соответствовали требованиям политики условного доступа. Например, вы можете требовать, чтобы пользователи использовали определенный метод проверки подлинности, применяемый с помощью возможностей проверки подлинности, повысить роль с устройства, совместимого с Intune, и соблюдать условия использования.

Чтобы применить это требование, создайте контекст проверки подлинности условного доступа.

Настройте политику условного доступа, которая применяет требования к этому контексту проверки подлинности.

Область политики условного доступа должны включать всех или соответствующих пользователей для роли. Не создавайте политику условного доступа, область для контекста проверки подлинности и роли каталога одновременно. Во время активации пользователь еще не имеет роли, поэтому политика условного доступа не будет применяться.

Ознакомьтесь с инструкциями в конце этого раздела о ситуации, когда может потребоваться две политики условного доступа. Необходимо область контекст проверки подлинности, а другой должен быть область роли.

Настройте контекст проверки подлинности в параметрах PIM для роли.

Если параметры PIM имеют параметр On activation, требуется контекст проверки подлинности условного доступа Microsoft Entra, политики условного доступа определяют условия, которые пользователь должен соответствовать требованиям к доступу.

Это означает, что субъекты безопасности с разрешениями на управление политиками условного доступа, такими как администраторы условного доступа или администраторы безопасности, могут изменять требования, удалять их или блокировать активацию роли соответствующими пользователями. Субъекты безопасности, которые могут управлять политиками условного доступа, должны рассматриваться как высоко привилегированные и защищенные соответствующим образом.

Рекомендуется создать и включить политику условного доступа для контекста проверки подлинности перед настройкой контекста проверки подлинности в параметрах PIM. В качестве механизма защиты резервных копий, если в клиенте нет политик условного доступа, настроенных в параметрах PIM, во время активации роли PIM функция многофакторной проверки подлинности в идентификаторе Microsoft Entra ID требуется, чтобы параметр многофакторной проверки подлинности был установлен.

Этот механизм защиты резервного копирования предназначен исключительно для защиты от сценария, когда параметры PIM были обновлены до создания политики условного доступа из-за ошибки конфигурации. Этот механизм защиты резервного копирования не активируется, если политика условного доступа отключена, находится в режиме только для отчетов или имеет соответствующего пользователя, исключенного из политики.

Для активации требуется параметр контекста проверки подлинности Microsoft Entra Условного доступа определяет требования к контексту проверки подлинности, которые пользователи должны удовлетворять при активации роли. После активации роли пользователи не запрещают использовать другой сеанс просмотра, устройство или расположение для использования разрешений.

Например, пользователи могут использовать устройство, совместимое с Intune, для активации роли. Затем после активации роли они могут войти в ту же учетную запись пользователя с другого устройства, которое не соответствует Intune и использовать ранее активированную роль.

Чтобы предотвратить эту ситуацию, создайте две политики условного доступа:

- Первая политика условного доступа предназначена для контекста проверки подлинности. Он должен иметь всех пользователей или соответствующих пользователей в область. Эта политика указывает требования, которые должны соответствовать пользователям для активации роли.

- Вторая политика условного доступа предназначена для ролей каталога. Эта политика указывает требования, которые пользователи должны соответствовать для входа с активированной ролью каталога.

Обе политики могут применять одинаковые или разные требования в зависимости от ваших потребностей.

Другим вариантом является область политики условного доступа, которые применяют определенные требования к соответствующим пользователям напрямую. Например, вы можете требовать, чтобы пользователи, имеющие право на определенные роли, всегда использовали устройства, совместимые с Intune.

Дополнительные сведения о контексте проверки подлинности условного доступа см. в разделе "Условный доступ": облачные приложения, действия и контекст проверки подлинности.

Требовать обоснование при активации

Вы можете требовать, чтобы пользователи вводили бизнес-обоснование при активации соответствующего назначения.

Требовать сведения о билете при активации

При активации соответствующего назначения пользователям может потребоваться ввести номер запроса в службу поддержки. Этот параметр является полем только для сведений. Корреляция с информацией в любой системе билетов не применяется.

Для активации требуется утверждение

Для активации соответствующего назначения можно требовать утверждение. Утверждающий не должен иметь ролей. При использовании этого параметра необходимо выбрать по крайней мере один утверждающий. Рекомендуется выбрать по крайней мере два утверждающих. Если определенные утверждающие не выбраны, администратор привилегированных ролей или глобальные администраторы станут утверждающие по умолчанию.

Дополнительные сведения об утверждениях см. в статье "Утверждение или отклонение запросов для ролей Microsoft Entra" в управление привилегированными пользователями.

Длительность назначений

При настройке параметров роли можно выбрать один из двух вариантов длительности назначения для каждого типа назначения: допустимый и активный. Эти параметры определяют максимальную длительность по умолчанию для пользователей, которым назначается эта роль в управлении привилегированными пользователями.

Вы можете выбрать один из следующих вариантов продолжительности для допустимых назначений.

| Параметр | Description |

|---|---|

| Разрешить постоянное соответствующее назначение | Администраторы ресурсов могут назначать постоянные подходящие назначения. |

| Установить срок действия допустимой роли | Администраторы ресурсов могут потребовать, чтобы у всех допустимых назначений были заданы даты начала и окончания действия. |

Вы также можете выбрать один из этих параметров длительности активных назначений.

| Параметр | Description |

|---|---|

| Разрешить постоянное активное назначение | Администраторы ресурсов могут назначать постоянные активные назначения. |

| Установить срок действия активной роли | Администраторы ресурсов могут потребовать, чтобы у всех активных назначений были заданы даты начала и окончания действия. |

Все назначения, имеющие указанную дату окончания, могут быть продлены глобальными администраторами и администраторами привилегированных ролей. Кроме того, пользователи могут самостоятельно создавать запросы на продление или обновление назначений роли.

Требовать Многофакторную идентификацию для активного назначения

Вы можете требовать, чтобы администраторы предоставляли многофакторную проверку подлинности при создании активного (а не соответствующего) назначения. управление привилегированными пользователями не может применять многофакторную проверку подлинности, если пользователь использует назначение роли, так как он уже активен в роли с момента назначения.

Администратор может не запрашивать многофакторную проверку подлинности, если они прошли проверку подлинности с помощью надежных учетных данных или предоставили многофакторную проверку подлинности ранее в этом сеансе.

Требовать обоснование для активного назначения

Вы можете требовать, чтобы пользователи ввели бизнес-обоснование при создании активного (а не соответствующего) назначения.

На вкладке "Уведомления" на странице параметров роли управление привилегированными пользователями обеспечивает детальный контроль над тем, кто получает уведомления и какие уведомления они получают. Вам доступны следующие варианты:

- Отключение сообщения электронной почты. Вы можете отключить определенные сообщения электронной почты, очищая получатель по умолчанию проверка box и удаляя других получателей.

- Ограничить адреса электронной почты указанными адресами электронной почты: вы можете отключить сообщения электронной почты, отправленные получателям по умолчанию, очистив адрес получателя по умолчанию проверка box. Затем можно добавить другие адреса электронной почты в качестве получателей. Если вы хотите добавить несколько адресов электронной почты, разделите их с запятой (;).

- Отправлять сообщения электронной почты как получателям по умолчанию, так и другим получателям: вы можете отправлять сообщения электронной почты как получателю по умолчанию, так и другому получателю. Выберите получатель по умолчанию проверка box и добавьте адреса электронной почты для других получателей.

- Только критически важные сообщения электронной почты: для каждого типа электронной почты можно выбрать проверка box только для получения критически важных сообщений электронной почты. С помощью этого параметра управление привилегированными пользователями продолжает отправлять сообщения электронной почты указанным получателям только в том случае, если сообщение электронной почты требует немедленного действия. Например, сообщения электронной почты, которые просят пользователей расширить назначение ролей, не активируются. Сообщения электронной почты, требующие от администраторов утверждения запроса на расширение, активируются.

Примечание.

Одно событие в управление привилегированными пользователями может создавать Уведомления по электронной почте для нескольких получателей— назначателей, утверждающих или администраторов. Максимальное количество уведомлений, отправленных на одно событие, равно 1000. Если число получателей превышает 1000, то только первые 1000 получателей получат уведомление по электронной почте. Это не препятствует другим назначателям, администраторам или утверждавшим использовать их разрешения в идентификаторе Microsoft Entra и управление привилегированными пользователями.

Управление параметрами ролей с помощью Microsoft Graph

Чтобы управлять параметрами ролей Microsoft Entra с помощью API PIM в Microsoft Graph, используйте тип ресурса unifiedRoleManagementPolicy и связанные методы.

В Microsoft Graph параметры ролей называются правилами. Они назначаются ролям Microsoft Entra с помощью политик контейнеров. Каждая роль Microsoft Entra назначается определенным объектом политики. Вы можете получить все политики, которые область в роли Microsoft Entra. Для каждой $expand политики можно получить связанную коллекцию правил с помощью параметра запроса. У этого запроса следующий синтаксис:

GET https://graph.microsoft.com/v1.0/policies/roleManagementPolicies?$filter=scopeId eq '/' and scopeType eq 'DirectoryRole'&$expand=rules

Дополнительные сведения об управлении параметрами ролей с помощью API PIM в Microsoft Graph см. в разделе "Параметры роли" и PIM. Примеры обновления правил см. в разделе "Правила обновления" в PIM с помощью Microsoft Graph.