Сохранение результатов оценки уязвимостей в учетной записи хранения, доступной за межсетевыми экранами и виртуальными сетями

Применимо к:База данных SQL Azure

Управляемый экземпляр SQL Azure

Azure Synapse Analytics

Если вы ограничиваете доступ к учетной записи хранения в Azure для определенных виртуальных сетей или служб, необходимо включить соответствующую конфигурацию, чтобы проверка уязвимостей (VA) для База данных SQL или Управляемый экземпляр SQL Azure имели доступ к этой учетной записи хранения.

Примечание.

Эти параметры не требуются при использовании Express Configuration.

Необходимые компоненты

Службе оценки уязвимостей SQL требуется разрешение на учетную запись хранения для сохранения базовых показателей и результатов сканирования.

Используйте управляемое удостоверение SQL Server:

- SQL Server должен иметь управляемое удостоверение.

- Учетной записи хранения должна быть назначена следующая роль для управляемого удостоверения SQL: Участник данных BLOB-объекта хранилища.

- При применении параметров поля va fields storageContainerSasKey и storageAccountAccessKey должны быть пустыми (конфигурация с использованием ключа учетной записи хранения или ключа SAS хранилища недействительна для этого сценария).

Когда вы используете портал Azure для сохранения параметров оценки уязвимостей SQL, Azure проверяет, есть ли у вас разрешение на назначение новой роли для управляемого удостоверения в качестве Участника данных BLOB-объекта хранилища в хранилище. Если назначены разрешения, Azure использует управляемое удостоверение SQL Server, в противном случае Azure использует метод ключа (который не поддерживается для этого сценария).

Примечание.

- Назначенные пользователем управляемые удостоверения не поддерживаются для этого сценария.

- При использовании политик управления жизненным циклом служба хранилища Azure избегайте перемещения файлов в контейнере, используемом va на уровень доступа к архиву. Чтение результатов сканирования или базовых конфигураций, хранящихся на уровне архивного доступа, не поддерживается.

Включение доступа к учетной записи хранения для сохранения результатов оценки уязвимостей базы данных SQL Azure

Если вы настроили учетную запись хранения VA только для определенных сетей или служб, необходимо убедиться, что проверки va для База данных SQL Azure могут хранить проверки в учетной записи хранения. Вы можете использовать существующую учетную запись хранения или создать новую для хранения результатов оценки уязвимостей для всех баз данных на вашем логическом сервере SQL.

Примечание.

Служба оценки уязвимостей не может получить доступ к учетным записям хранения, защищенным межсетевыми экранами или виртуальными сетями, если им требуются ключи доступа к хранилищу.

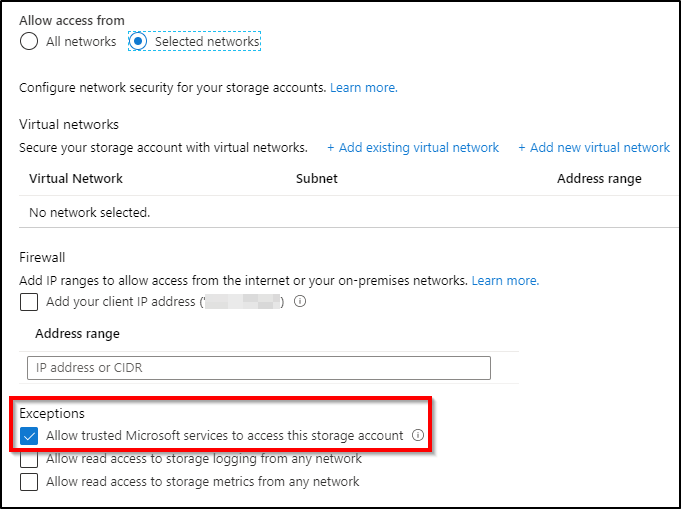

Перейдите в свою группу ресурсов, содержащую учетную запись хранения, и откройте область Учетная запись хранения. В разделе Параметры выберите Брандмауэр и виртуальные сети.

Убедитесь, что установлен флажок Разрешить доверенным службам Майкрософт доступ к этой учетной записи хранения.

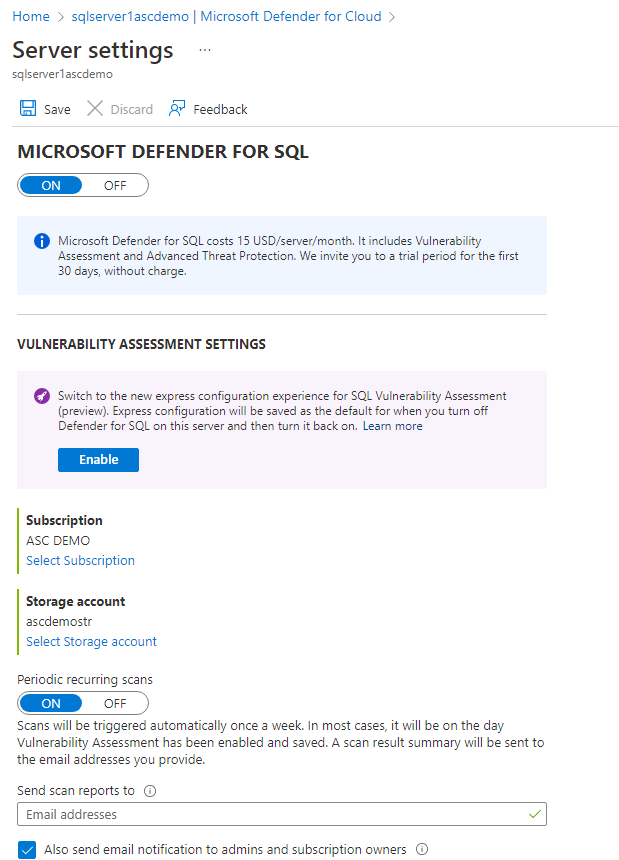

Чтобы узнать, какая учетная запись хранения используется, выполните следующие действия.

- Перейдите в область SQL Server в портал Azure.

- В разделе "Безопасность" выберите Defender для облака.

- Выберите Настроить.

Сохранение результатов оценки уязвимостей для управляемого экземпляра SQL Azure в учетной записи хранения, доступной за межсетевым экраном или виртуальной сетью

Так как Управляемый экземпляр SQL Azure не является доверенной службой Майкрософт и имеет другую виртуальную сеть из учетной записи хранения, выполнение проверки va приведет к ошибке.

Примечание.

Настоятельно рекомендуется убедиться, что Управляемый экземпляр SQL Azure зарегистрированы в волне функций ноября 2022 года, что позволит гораздо проще настроить оценку уязвимостей SQL, когда учетная запись хранения находится за брандмауэром или виртуальной сетью.

Чтобы поддерживать проверку va на Управляемый экземпляр SQL Azure, на которых установлена волна компонентов ноября 2022 г., выполните следующие действия.

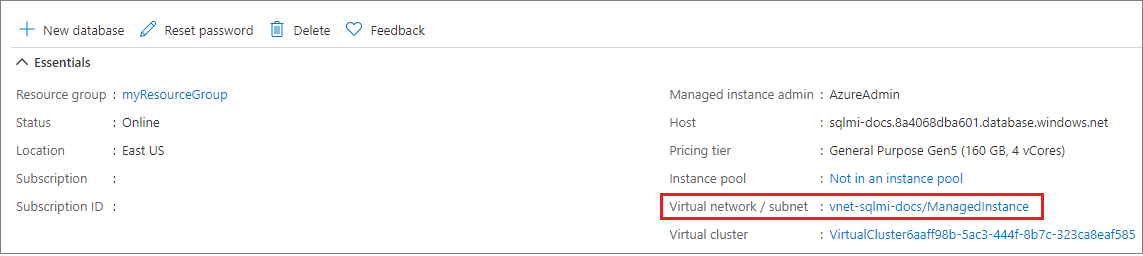

На странице обзора Управляемый экземпляр SQL Azure запишите значение в виртуальной сети или подсети.

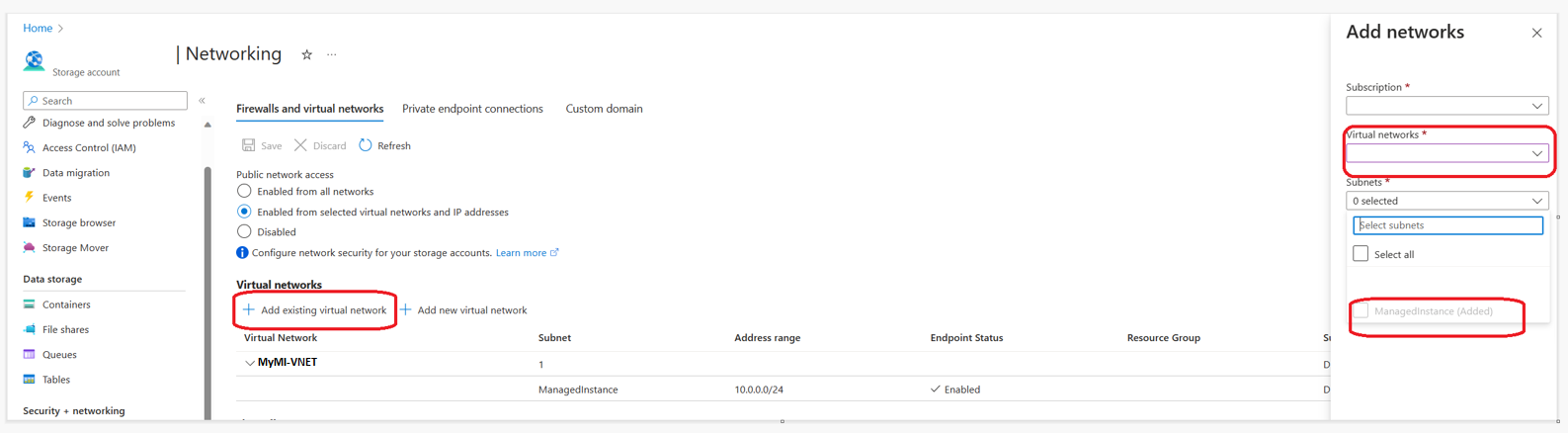

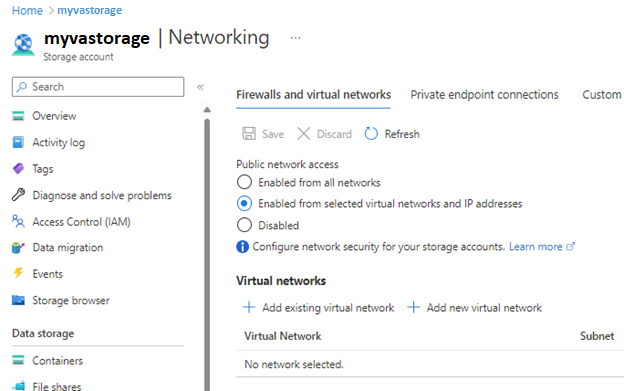

Перейдите на страницу "Сеть" в учетной записи хранения, в которой sql VA настроена для хранения результатов сканирования.

На вкладке "Брандмауэры и виртуальные сети" в разделе "Доступ к общедоступной сети" выберите "Включено" из выбранных виртуальных сетей и IP-адресов.

В разделе "Виртуальные сети" щелкните "Добавить существующую виртуальную сеть" и выберите виртуальную сеть и подсеть, используемую управляемым экземпляром, который вы указали на первом шаге.

Чтобы обеспечить поддержку проверок va на Управляемый экземпляр SQL Azure, которые не установлены в ноябре 2022 года, выполните следующие действия.

На панели Управляемый экземпляр SQL под заголовком Обзор щелкните ссылку Виртуальная сеть или подсеть. Вы попадете на панель Виртуальная сеть.

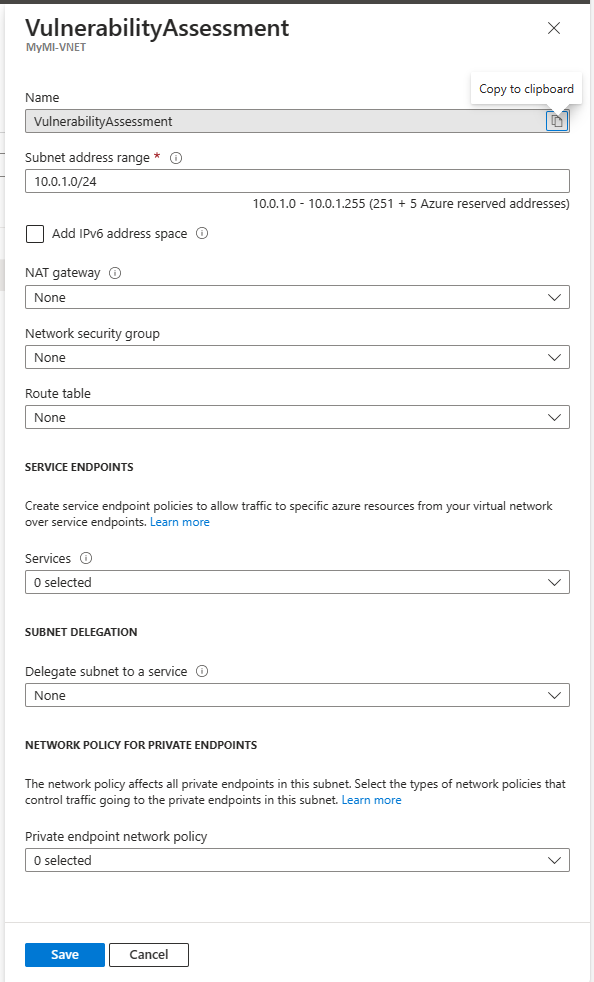

В разделе Параметры выберите Подсети. Щелкните + Подсеть в новой области, чтобы добавить подсеть . Для получения дополнительной информации см. статью об управлении подсетями.

Новая подсеть должна иметь следующие конфигурации:

- Шлюз NAT: Нет

- Группа безопасности сети: Нет

- Таблица маршрутов: Нет

- КОНЕЧНЫЕ ТОЧКИ СЛУЖБЫ — службы: нет выбранных

- ДЕЛЕГИРОВАНИЕ ПОДСЕТИ — делегировать подсеть в службу: Нет.

- NETWORK POLICY FOR PRIVATE ENDPOINTS — политика сети частной конечной точки: не выбрано

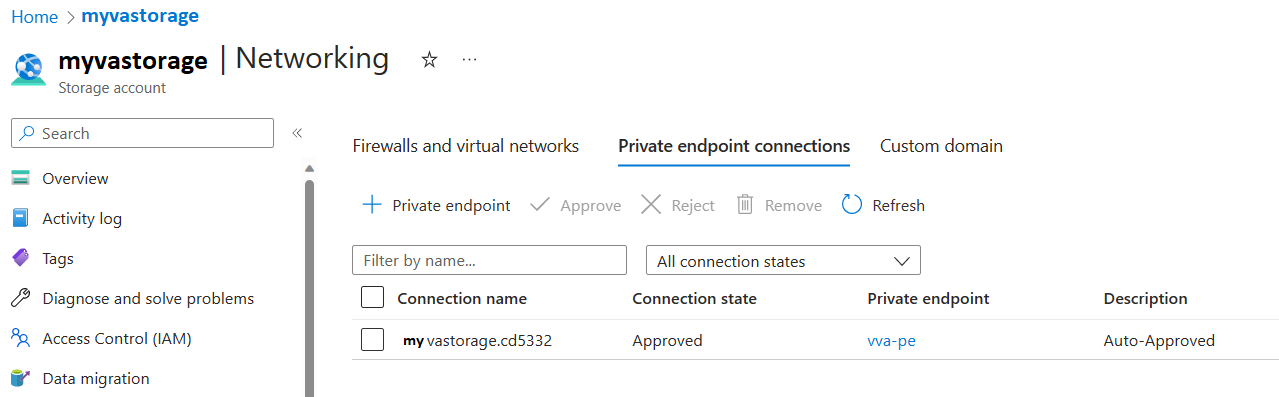

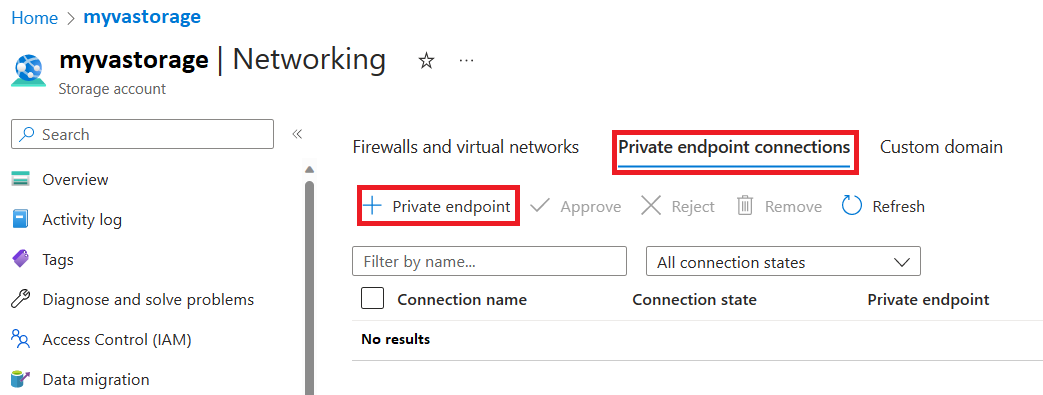

Перейдите в учетную запись хранения, в которой настроена служба va SQL для хранения результатов сканирования и перейдите на вкладку "Подключения к частной конечной точке", а затем нажмите кнопку "+ Частная конечная точка"

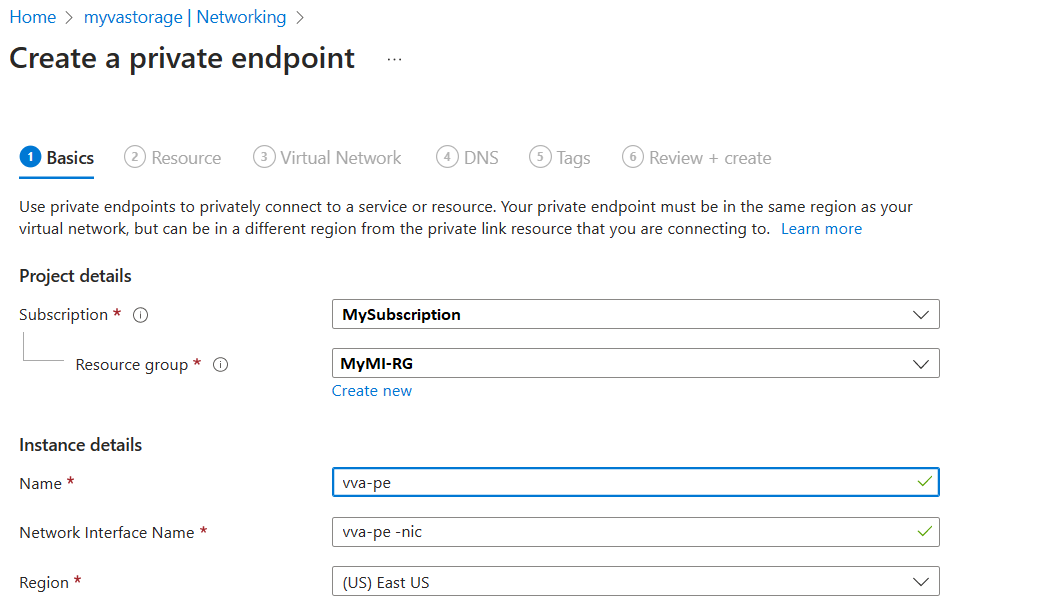

Выберите сведения для частной конечной точки (рекомендуется поместить его в один и тот же регион RG).

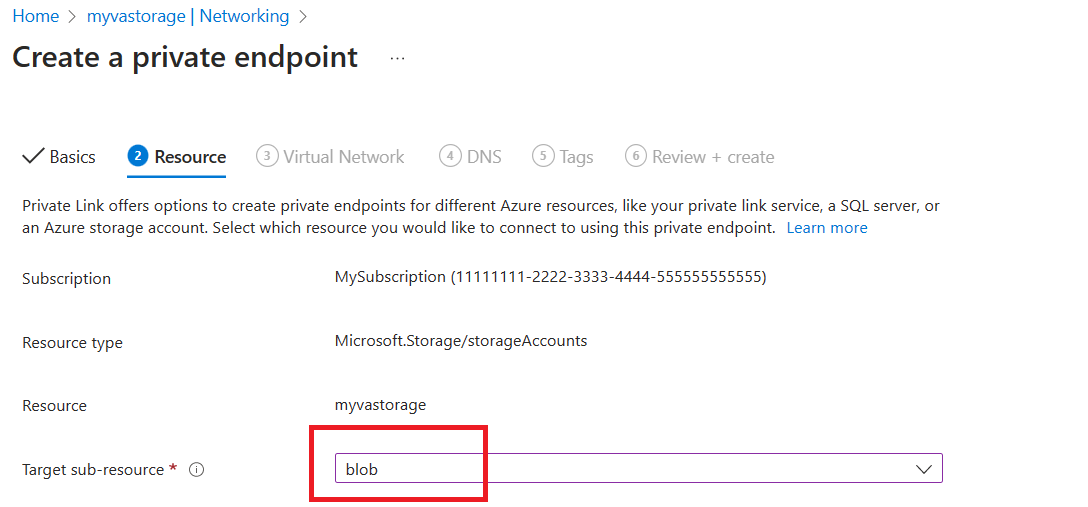

Выбор большого двоичного объекта для целевого подресурса

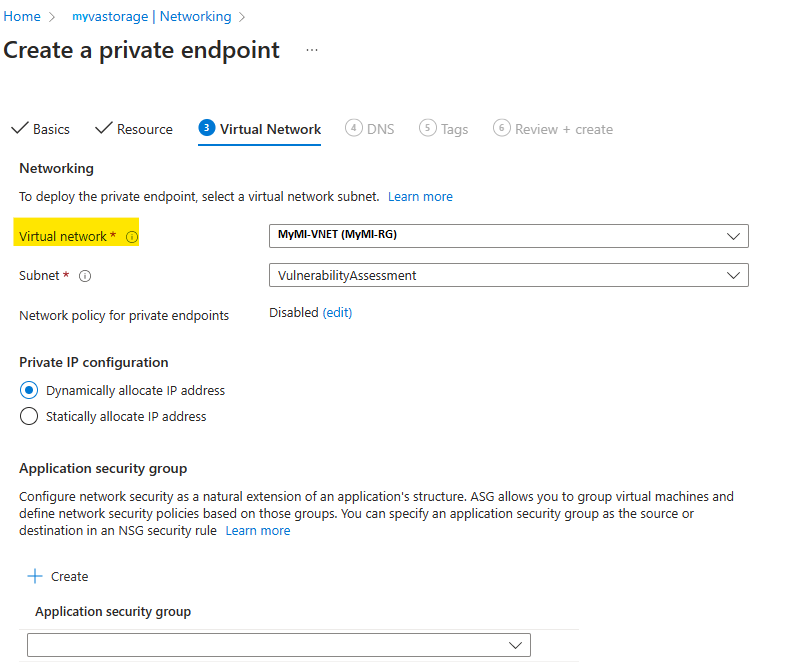

Выберите виртуальную сеть SQL MI (на шаге 1) и выберите созданную подсеть (шаг 3).

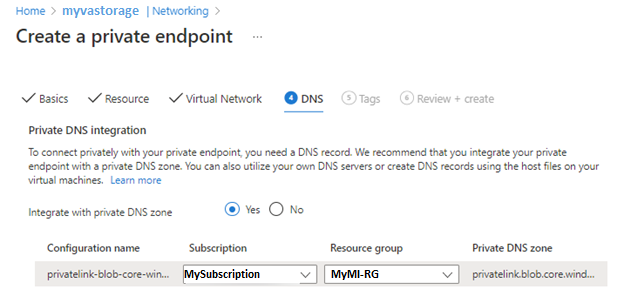

Выберите " Интеграция с частной зоной DNS" (должна быть по умолчанию) и выберите другие значения по умолчанию

Перейдите на вкладку "Рецензирование и создание " и нажмите кнопку "Создать". После завершения развертывания вы увидите это на вкладке "Подключения к частной конечной точке" в разделе "Сеть" учетной записи служба хранилища:

Теперь вы сможете хранить проверки va для Управляемый экземпляр SQL Azure в учетной записи хранения.

Устранение проблем, связанных со сканированием при оценке уязвимостей

Этот раздел посвящен устранению распространенных проблем, связанных со сканированием для оценки уязвимостей.

Не удалось сохранить параметры оценки уязвимостей

Вы не сможете сохранить изменения в параметрах оценки уязвимостей, если ваша учетная запись хранения не соответствует некоторым предварительным требованиям или если у вас недостаточно разрешений.

Требования к учетной записи хранения

Учетная запись хранения, в которой сохраняются результаты оценки уязвимостей, должна соответствовать следующим требованиям:

- тип: StorageV2 (общего назначения, версия 2) или Storage (общего назначения, версия 1);

- производительность: стандартная (только);

- регион: хранилище должно находиться в том же регионе, что и экземпляр Azure SQL Server.

Если какое-либо из этих требований не выполняется, сохранение изменений в параметрах оценки уязвимостей завершается ошибкой.

Разрешения

Для сохранения изменений в параметрах оценки уязвимостей требуются следующие разрешения:

- Диспетчер безопасности SQL

- Читатель данных больших двоичных объектов хранилища

- Роль владельца учетной записи хранения

Для настройки нового назначения ролей требуются доступ владельца или пользователя-администратора к учетной записи хранения и следующие разрешения:

- Владелец данных BLOB-объектов хранилища

Учетная запись хранения не отображается для выбора в параметрах оценки уязвимости

Учетная запись хранения может не отображаться в средстве выбора учетной записи хранения по нескольким причинам:

- Учетная запись хранения, которую вы ищете, отсутствует в выбранной подписке.

- Учетная запись хранения, которую вы ищете, находится не в том же регионе, что и экземпляр Azure SQL Server.

- У вас нет разрешений Microsoft.Storage/storageAccounts/read для учетной записи хранения.

Невозможно открыть ссылку электронной почты для получения результатов сканирования или не удается просмотреть результаты сканирования

Возможно, вы не сможете открыть ссылку в сообщении уведомления о результатах сканирования или просмотреть результаты сканирования, если у вас нет необходимых разрешений, или если вы используете браузер, который не поддерживает открытие или отображение результатов сканирования.

Необходимые разрешения

Чтобы открывать ссылки в уведомлениях по электронной почте о результатах сканирования или просматривать эти результаты, необходимы следующие разрешения:

- Диспетчер безопасности SQL

- Читатель данных больших двоичных объектов хранилища

Требования к браузерам

Браузер Firefox не позволяет открывать или отображать результаты сканирования. Мы рекомендуем использовать Microsoft Edge или Chrome для просмотра результатов проверки уязвимостей.

Следующие шаги

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по