Настройка VPN-подключения типа "сеть — сеть" в виртуальной глобальной сети для Решения Azure VMware

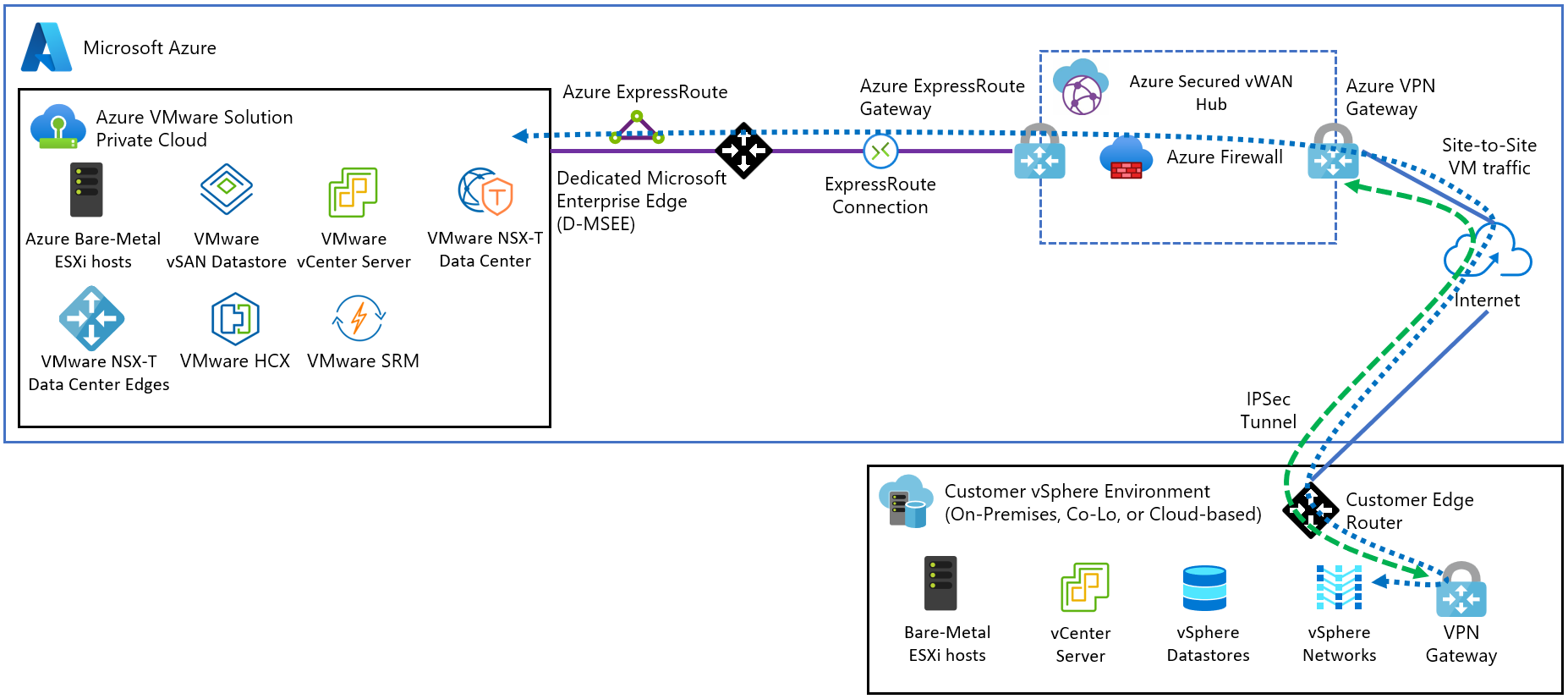

Из этой статьи вы узнаете, как установить VPN (IPsec IKEv1 и IKEv2), завершающий туннель типа "сеть — сеть" в центре Виртуальная глобальная сеть Microsoft Azure. Концентратор содержит шлюз ExpressRoute решения Azure VMware и VPN-шлюз типа "сеть — сеть". Он подключает локальное VPN-устройство с Решение Azure VMware конечной точкой.

Необходимые компоненты

Необходимо иметь общедоступный IP-адрес, заканчивающийся на локальном VPN-устройстве.

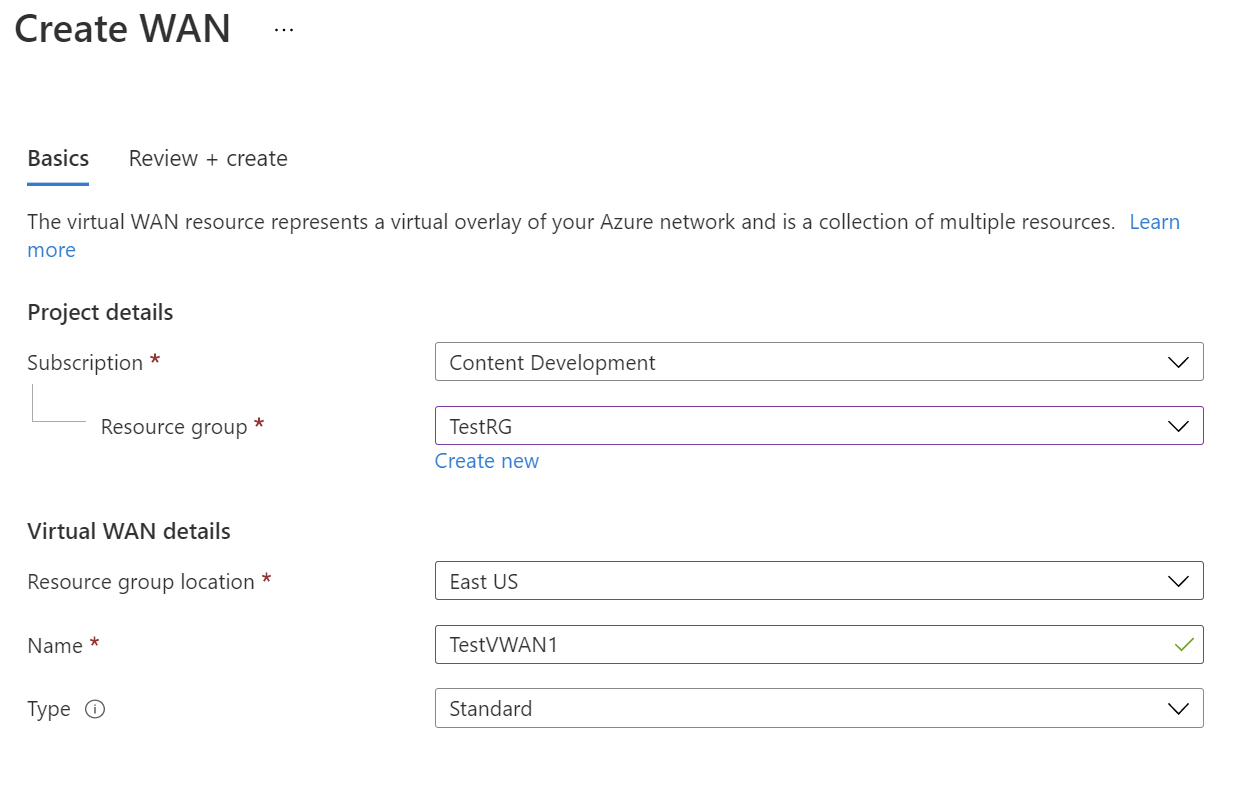

Создание виртуальной глобальной сети Azure

На портале в строке Поиск ресурсов введите Виртуальная глобальная сеть и нажмите ВВОД.

Выберите Виртуальные глобальные сети в результатах. На странице "Виртуальные глобальные сети" щелкните + Создать, чтобы открыть страницу Создание глобальной сети.

На странице Создание глобальной сети на вкладке Основные сведения заполните поля. Замените примеры значений на соответствующие для вашей среды.

- Подписка. Выберите подписку, которую вы хотите использовать.

- Группа ресурсов. Создайте новую группу ресурсов или используйте имеющуюся.

- Расположение группы ресурсов. Выберите расположение ресурсов из раскрывающегося списка. Глобальная сеть — это глобальный ресурс, который не располагается в определенном регионе. Но вы должны выбрать регион, чтобы находить созданный вами ресурс глобальной сети и управлять им.

- Имя. Введите имя своей виртуальной глобальной сети.

- Тип. "Базовый" или "Стандартный". Выберите Стандартное. Если вы выбрали "Базовый", учтите, что виртуальные сети уровня "Базовый" могут включать центры только такого же уровня. Центры уровня "Базовый" можно использовать только для подключений "сеть — сеть".

Заполнив поля, нажмите кнопку Просмотреть и создать внизу страницы.

После прохождения проверки нажмите кнопку Создать, чтобы создать виртуальную глобальную сеть.

Создание виртуального концентратора

Виртуальный концентратор — это виртуальная сеть, которая создается и используется Виртуальная глобальная сеть Azure. Это основа вашей Виртуальной глобальной сети в регионе. Он может содержать шлюзы для VPN типа "сеть — сеть" и ExpressRoute.

Совет

Также можно создать шлюз в имеющемся концентраторе.

Откройте только что созданную виртуальную глобальную сеть. На странице "Виртуальная глобальная сеть" в разделе Возможность подключения выберите Концентраторы.

На странице Центры выберите +Новый центр, чтобы открыть страницу Создание виртуального центра.

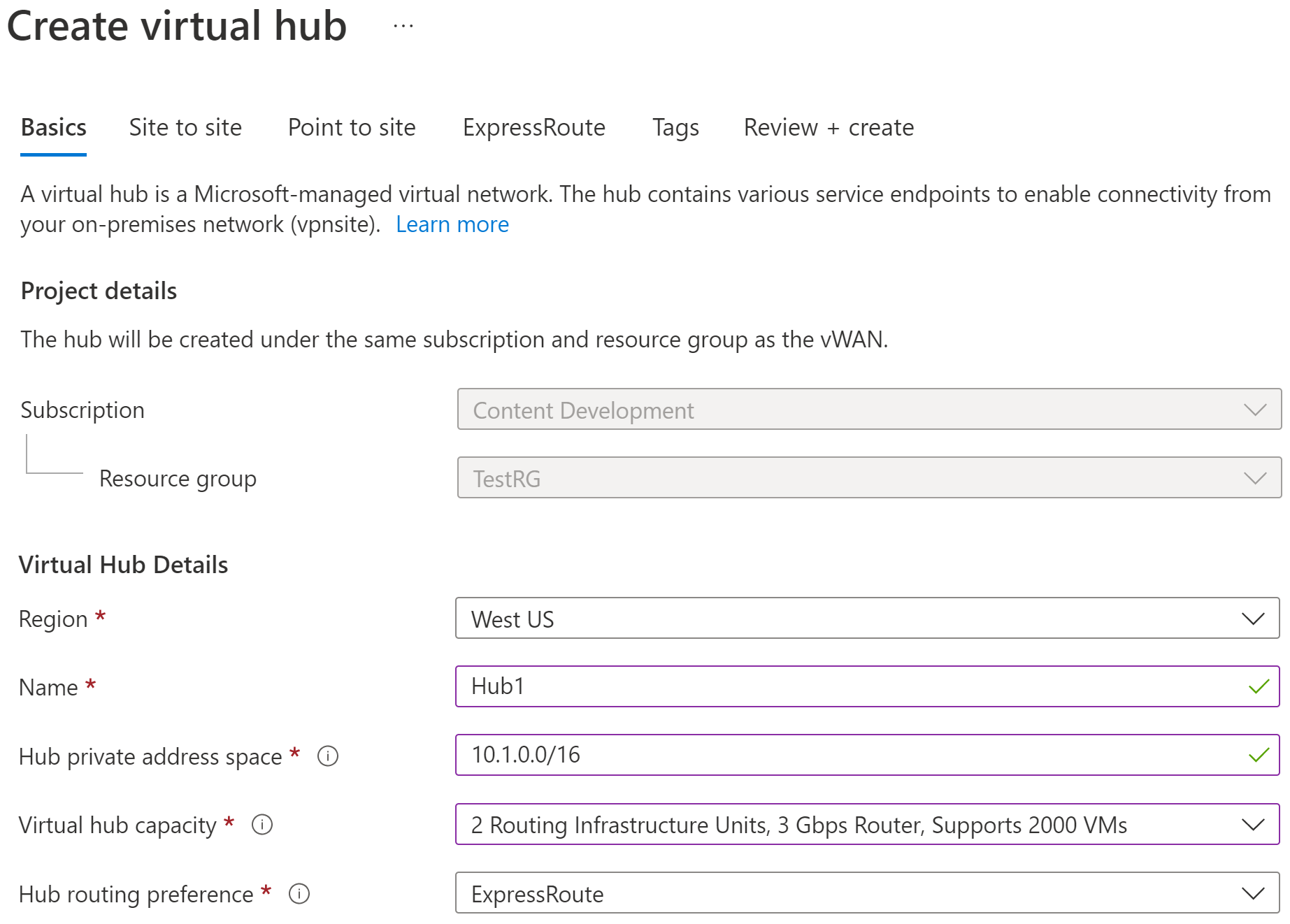

На вкладке Основные сведения страницы Создание виртуального концентратора заполните следующие поля:

- Регион: выберите регион, в котором требуется развернуть виртуальный центр.

- Имя: имя виртуального центра.

- Пространство частных адресов концентратора: диапазон адресов концентратора в нотации CIDR. Минимальное адресное пространство /24 для создания концентратора.

- Емкость виртуального концентратора: выберите вариант из раскрывающегося списка. Дополнительные сведения о параметрах виртуальных концентраторов см. на этой странице.

- Предпочтения маршрутизации концентратора: оставьте значение по умолчанию. Дополнительные сведения см. в разделе Предпочтение маршрутизации виртуального концентратора.

Создание VPN-шлюза

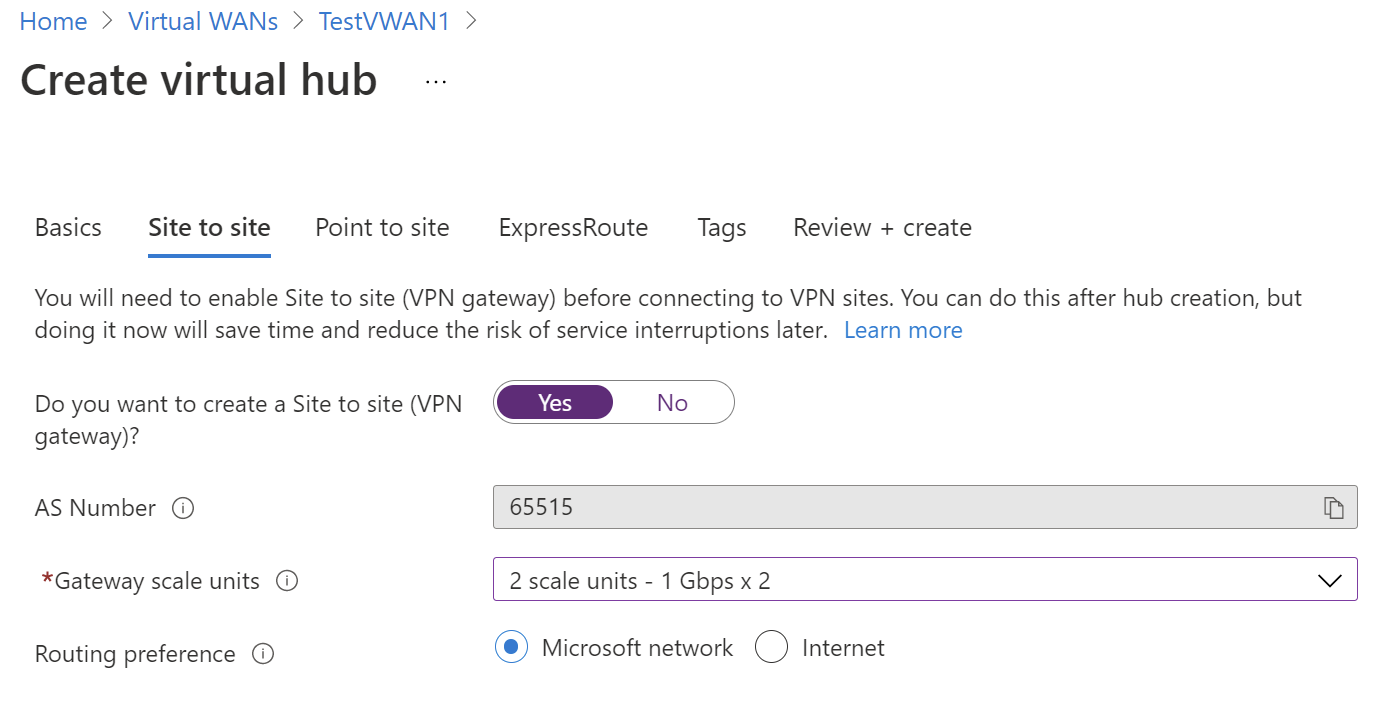

На странице Создание виртуального концентратора щелкните Сеть-сеть, чтобы открыть вкладку Сеть-сеть.

На вкладке Сеть-сеть заполните следующие поля.

Выберите Да, чтобы создать VPN-подключение типа "сеть — сеть".

Номер AS. Данные в этом поле нельзя изменить.

Единицы масштабирования шлюза. В раскрывающемся списке выберите единицы масштабирования шлюза. Единица масштабирования позволяет выбрать общую пропускную способность создаваемого VPN-шлюза в виртуальном концентраторе для подключения сайтов.

Если выбрать 1 единицу масштабирования, равную 500 Мбит/с, это означает, что будут созданы два экземпляра для избыточности, каждый из которых имеет максимальную пропускную способность в 500 Мбит/с. Например, если у вас пять ветвей, каждая из которых использует 10 Мбит/с, то на начальном узле потребуется пропускная способность в 50 Мбит/с. Планирование совокупной емкости VPN-шлюза Azure выполняется после оценки емкости, необходимой для всех ветвей, ведущих к концентратору.

Предпочтение маршрутизации. Этот параметр позволяет выбрать способ маршрутизации трафика между Azure и Интернетом. Вы можете выбрать передачу трафика через сеть Майкрософт или сети поставщиков услуг Интернета (общедоступный Интернет). Эти варианты условно называются режимами "холодной картошки" и "горячей картошки" соответственно.

Общедоступный IP-адрес в Виртуальной глобальной сети назначается службой на основе выбранного варианта маршрутизации. Дополнительные сведения о вариантах маршрутизации через сеть Майкрософт или поставщик услуг Интернета см. в статье Что такое предпочтение маршрутизации?

Чтобы проверить, выберите Просмотр и создание.

Нажмите Создать, чтобы создать концентратор. Это может занять до 30 минут. Через 30 минут щелкните Обновить, чтобы отобразить концентратор на странице Концентраторы. Выберите Перейти к ресурсу для перехода к ресурсу.

создание подключения VPN типа "сеть — сеть";

На портале Azure выберите ранее созданную виртуальную глобальную сеть.

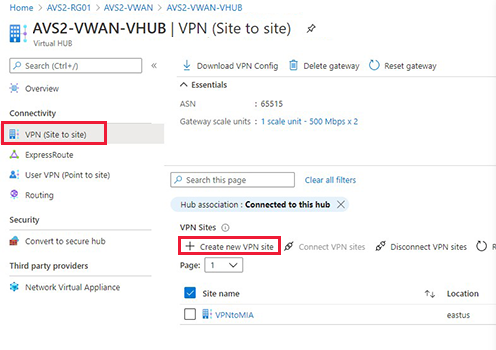

На странице Обзор виртуального концентратора выберите Подключение>VPN (сеть-сеть)>Создать новый сайт VPN.

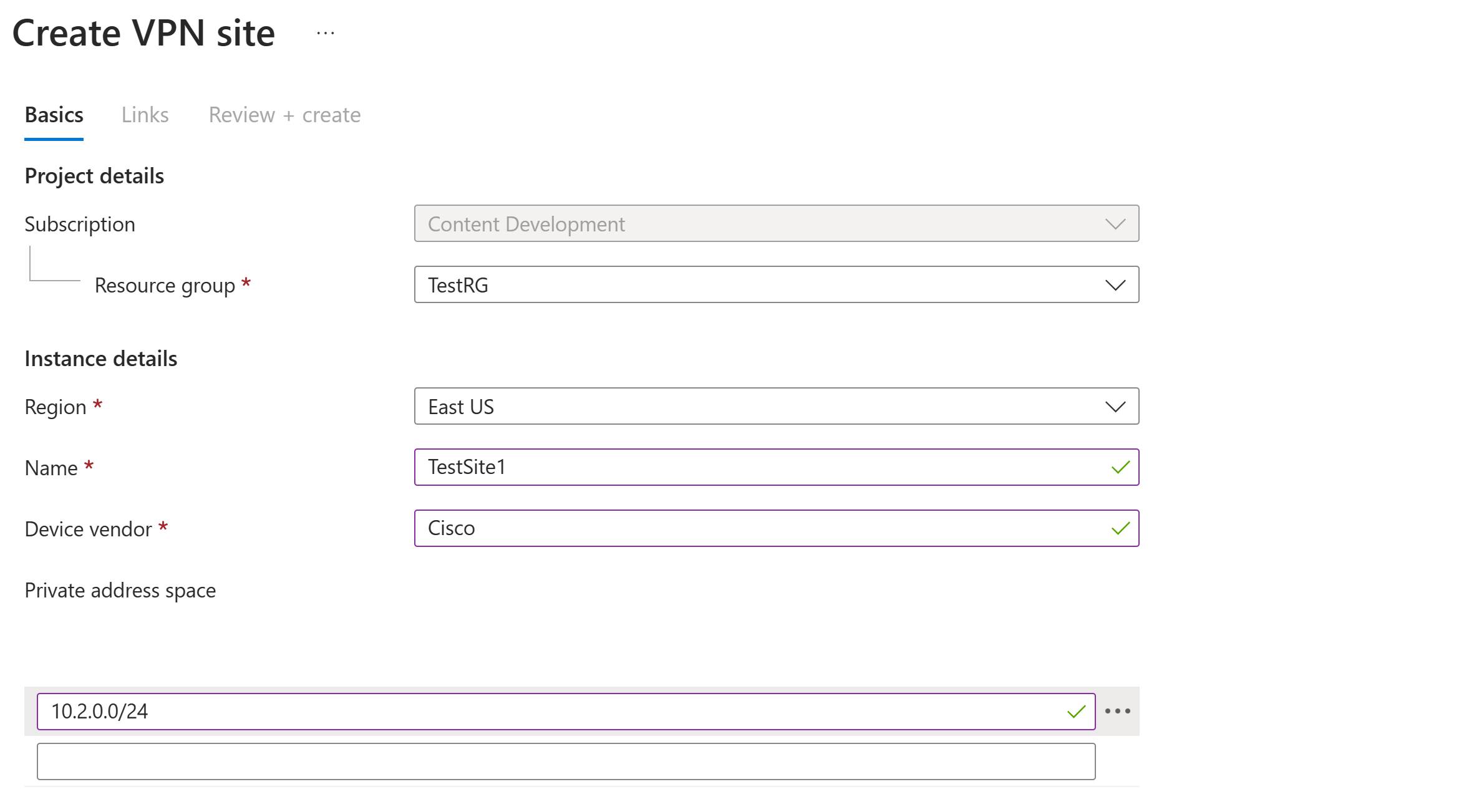

На вкладке Основные сведения введите необходимые данные.

Регион. Ранее этот параметр назывался расположением. Это расположение, в котором необходимо создать этот ресурс сайта.

Имя. Имя, с помощью которого вы будете ссылаться на свой локальный сайт.

Поставщик устройства. Имя поставщика устройства VPN (например, Citrix, Cisco или Barracuda). Эти данные помогают команде Azure лучше понять вашу среду, чтобы добавить дополнительные возможности оптимизации в будущем или помочь вам устранить неполадки.

Частное адресное пространство. Это пространство IP-адресов CIDR, которое находится на вашем локальном сайте. Трафик, предназначенный для этого адресного пространства, перенаправляется на ваш локальный сайт. Блок CIDR требуется только в том случае, если на сайте не включен протокол BGP.

Примечание.

Если вы измените адресное пространство после создания сайта (например, добавите дополнительное адресное пространство), то для обновления действующих маршрутов потребуется дополнительное время на создание новых компонентов, возможно до 8-10 минут.

Выберите параметр Ссылки, чтобы добавить сведения о физических связях в филиале. Если у вас есть партнерское устройство CPE Виртуальной глобальной сети, обратитесь к партнеру, чтобы узнать, осуществляется ли обмен сведениями с Azure в рамках передачи сведений о филиале, настроенной для систем.

Указание ссылок и имен поставщиков позволяет различать любое количество шлюзов, которые в конечном итоге можно создать как часть концентратора. BGP и номер автономной системы (ASN) должны быть уникальными в пределах организации. BGP гарантирует, что Решение Azure VMware и локальные серверы объявляют маршруты через туннель. Если этот параметр отключен, подсети, которые необходимо объявить, необходимо обслуживать вручную. Если подсети отсутствуют, HCX не сможет сформировать сетку службы.

Внимание

По умолчанию Azure автоматически назначает частный IP-адрес из диапазона префиксов GatewaySubnet в качестве IP-адреса Azure BGP на VPN-шлюзе Azure. Настраиваемый IP-адрес BGP для Azure требуется в том случае, если на локальных VPN-устройствах используется адрес APIPA (169.254.0.1–169.254.255.254) в качестве IP-адреса BGP. VPN-шлюз Azure выберет пользовательский адрес APIPA, если соответствующий ресурс шлюза локальной сети (локальная сеть) имеет адрес APIPA в качестве IP-адреса однорангового узла BGP. Если шлюз локальной сети использует обычный IP-адрес (не APIPA), то VPN-шлюз Azure вернется к частному IP-адресу из диапазона GatewaySubnet.

Выберите Review + create (Просмотреть и создать).

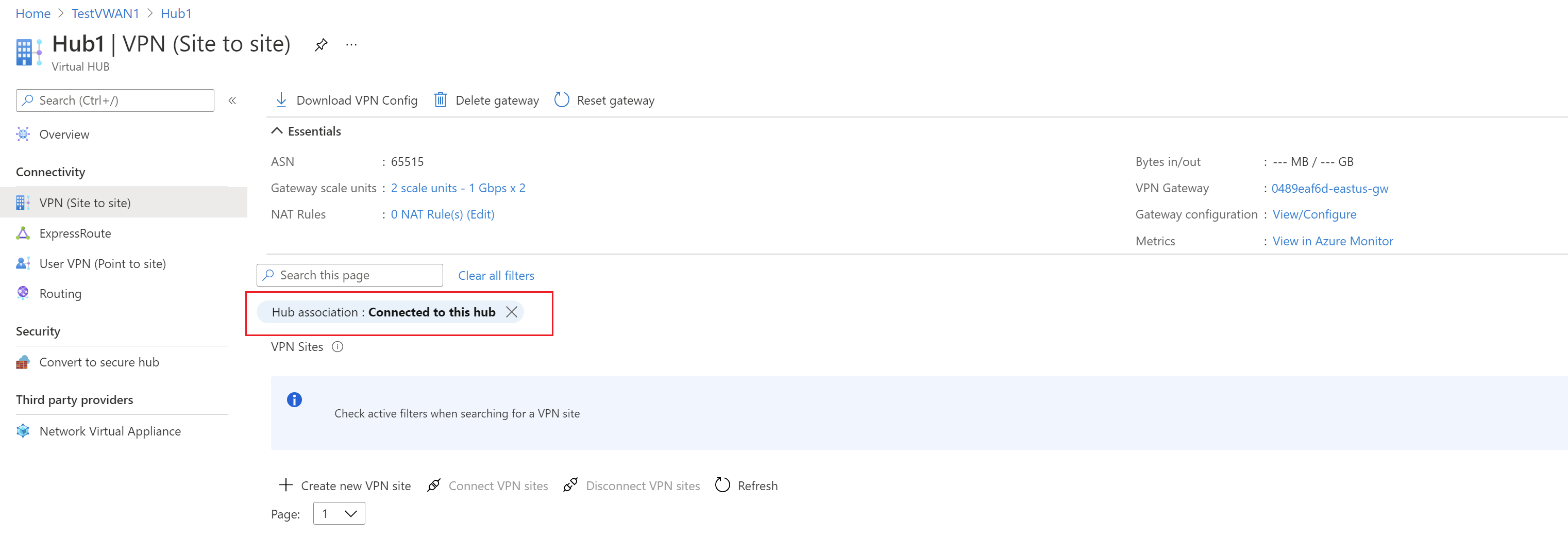

Перейдите к нужному виртуальному центру и снимите флажок Связь с центром, чтобы подключить сайт VPN к центру.

(Необязательно.) Создание туннелей VPN типа "сеть — сеть" на основе политик

Внимание

Это необязательный шаг, применимый только к VPN-сетям на основе политик.

Для установки VPN на основе политик требуется указывать локальные сети и Решение Azure VMware сети, включая диапазоны концентраторов. Эти диапазоны указывают домен шифрования vpn-туннеля на основе политики локальной конечной точки. На стороне решения Azure VMware требуется только включить индикатор селектора трафика на основе политики.

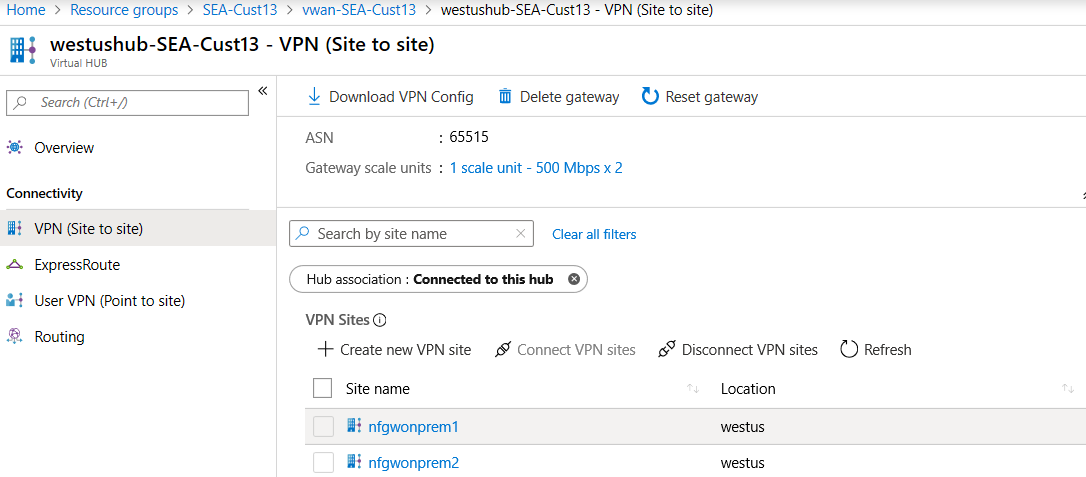

На портале Azure перейдите на сайт концентратора виртуальной глобальной сети и в разделе Подключение выберите VPN: сайт — сайт.

Выберите сайт VPN, для которого вы хотите задать настраиваемую политику IPsec.

Выберите имя сайта VPN, нажмите Еще (...) в правом углу, а затем выберите Изменить VPN-подключение.

Для параметра "Internet Protocol Security (IPSec)" выберите Пользовательский.

Для параметра "Использовать селектор трафика на основе политики" выберите Включить.

Укажите сведения в полях IKE Phase 1 и IKE Phase 2(ipsec).

Измените параметр IPsec со значения по умолчанию на настраиваемый и настройте политику IPsec. Затем выберите Сохранить.

Селекторы трафика или подсети, которые являются частью домена шифрования на основе политик, должны быть следующими:

Концентратор виртуальной глобальной сети

/24Частное облако решения Azure VMware

/22Подключенная виртуальная сеть Azure (при наличии)

Подключение сайта VPN к концентратору

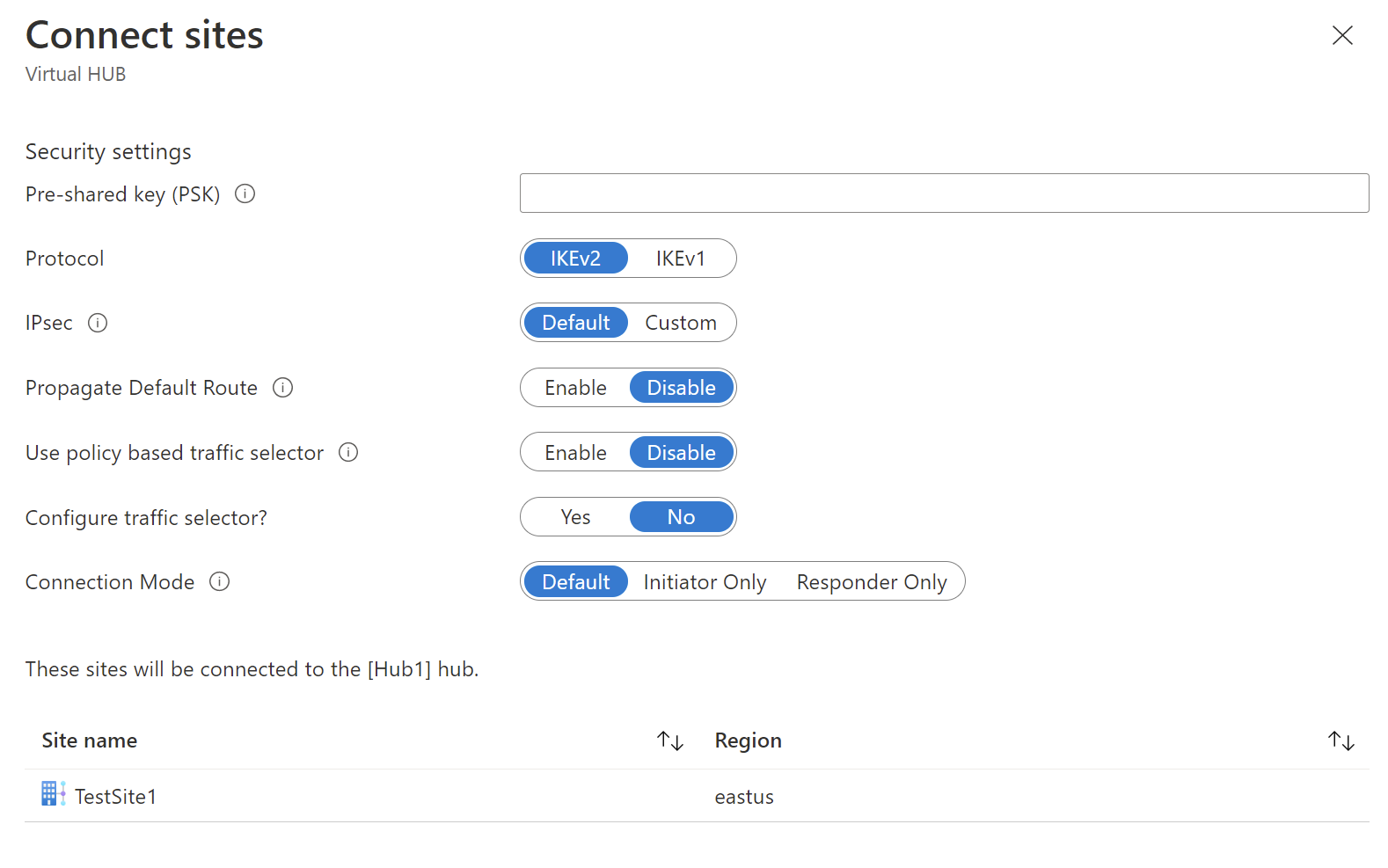

Выберите имя сайта VPN и нажмите Подключить сайты VPN.

В поле "Предварительный общий ключ" введите ранее определенный ключ для локальной конечной точки.

Совет

Если у вас нет ранее определенного ключа, это поле можно оставить пустым. Ключ будет создан автоматически.

Если вы развертываете брандмауэр в концентраторе и он является следующим прыжком, установите для параметра Propagate Default Route (Распространить маршрут по умолчанию) значение Включить.

При включении центр Виртуальная глобальная сеть распространяется на подключение только в том случае, если концентратор уже узнал маршрут по умолчанию при развертывании брандмауэра в концентраторе или при принудительном туннелирование другого подключенного сайта. Маршрут по умолчанию не создается в концентраторе виртуальной глобальной сети.

Нажмите Подключиться. Через несколько минут на сайте будет показано подключение и его состояние.

Состояние соединения. Это состояние ресурса Azure для подключения, которое соединяет VPN-сайт с VPN-шлюзом центра Azure. После успешного выполнения этой операции уровня управления VPN-шлюз Azure и локальное VPN-устройство установят соединение.

Состояние подключения. Это фактическое состояние (пути данных) подключения между VPN-шлюзом Azure в концентраторе и VPN-сайтом. Может отображаться любое из следующих состояний:

- Неизвестно: это состояние обычно возникает, если серверные системы работают над переходом в другое состояние.

- Подключение: VPN-шлюз Azure пытается обратиться к фактическому локальному VPN-сайту.

- Подключено: между VPN-шлюзом Azure и локальным VPN-сайтом установлено подключение.

- Отключено: обычно означает отключение по какой-либо причине (локально или в Azure)

Скачайте файл конфигурации VPN и примените его для локальной конечной точки.

На странице VPN (сеть — сайт) в верхней части окна выберите "Скачать конфигурацию VPN". Azure создает учетную запись хранения в группе ресурсов "microsoft-network-[location], где расположение — расположение глобальной сети. Применив конфигурацию к VPN-устройствам, вы можете удалить эту учетную запись хранения.

После создания файла щелкните ссылку, чтобы скачать его.

Примените конфигурацию к локальному VPN-устройству.

Дополнительные сведения о файле конфигурации службы см. в статье О файле конфигурации VPN-устройства.

Исправьте решение ExpressRoute для решения Azure VMware в концентраторе виртуальной глобальной сети.

Внимание

Прежде чем можно будет внести исправление в платформу, необходимо создать частное облако.

Внимание

Шлюз ExpressRoute также должен быть настроен как часть центра Виртуальная глобальная сеть.

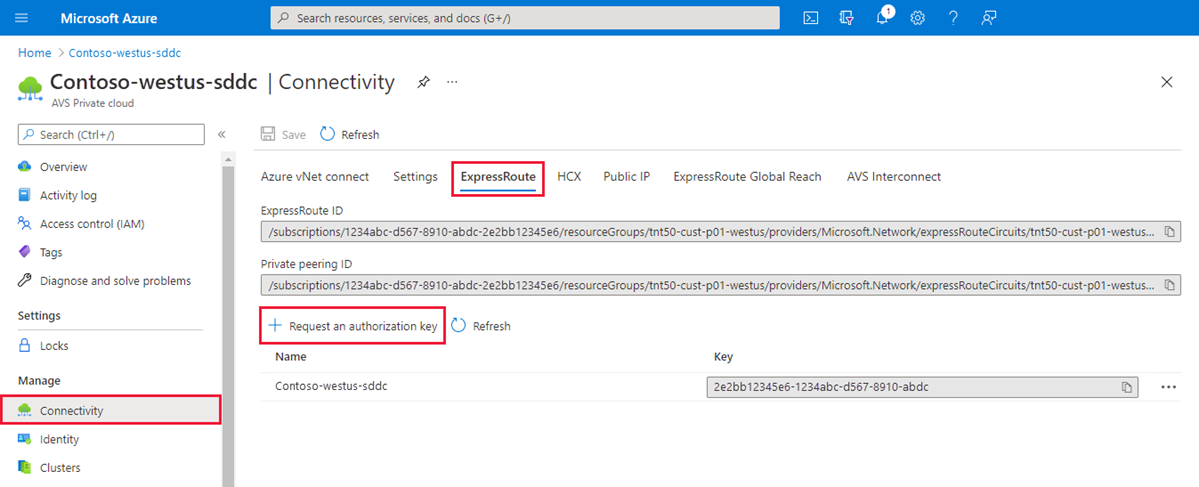

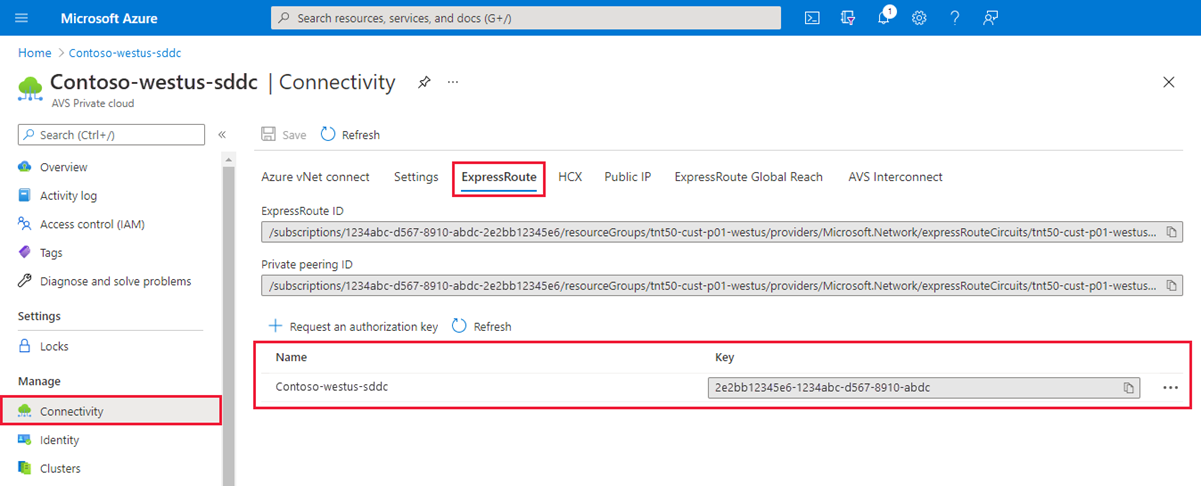

На портале Azure перейдите к частному облаку Решения Azure VMware. Выберите Управление>Подключение>ExpressRoute, а затем выберите + Запросить ключ авторизации.

Укажите имя и выберите Создать.

Для создания ключа может потребоваться около 30 секунд. После создания новый ключ появится в списке ключей авторизации для частного облака.

Скопируйте ключ авторизации и идентификатор ExpressRoute. Вам потребуется выполнить пиринг. Ключ авторизации через некоторое время исчезнет, поэтому скопируйте его сразу же, когда он появится.

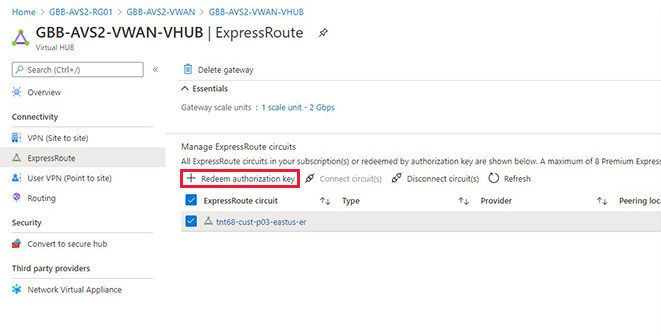

Свяжите решение Azure VMware и шлюз VPN в концентраторе виртуальной глобальной сети. Ключ авторизации и идентификатор ExpressRoute (URI однорангового канала) используются на предыдущем шаге.

Выберите шлюз ExpressRoute, затем выберите Redeem authorization key (Активировать ключ авторизации).

Вставьте ключ авторизации в поле Ключ авторизации.

Вставьте идентификатор ExpressRoute в поле Peer circuit URI (URI одноранговой цепи).

Установите флажок Automatically associate this ExpressRoute circuit with the hub (Автоматически связать этот канал ExpressRoute с концентратором).

Выберите Добавить, чтобы установить связь.

Проверьте подключение, создав сегмент Центра обработки данных NSX-T и подготовив виртуальную машину в сети. Связь между локальными и Решение Azure VMware конечными точками.

Примечание.

Подождите 5 минут, прежде чем проверять возможность подключения из клиента за пределами ExpressRoute, например, из виртуальной машины в виртуальной сети, созданной ранее.