Подключение к службам Azure PaaS

В этой статье приведены рекомендуемые подходы к подключению для использования служб Azure PaaS.

Рекомендации по проектированию

Службам Azure PaaS в конфигурации по умолчанию обычно предоставляется доступ через общедоступные конечные точки через глобальную сеть Майкрософт. У некоторых клиентов могут быть требования по сокращению использования общедоступных конечных точек, поэтому платформа Azure предоставляет дополнительные возможности для защиты этих конечных точек или даже сделать их полностью частными.

Некоторые службы PaaS разрешают ограничения общего доступа на основе управляемого удостоверения, назначаемого системой экземпляра ресурсов, например службы хранилища Azure.

Многие службы PaaS разрешают ограничения общего доступа на основе доверенных служб Azure, например Реестр контейнеров Azure

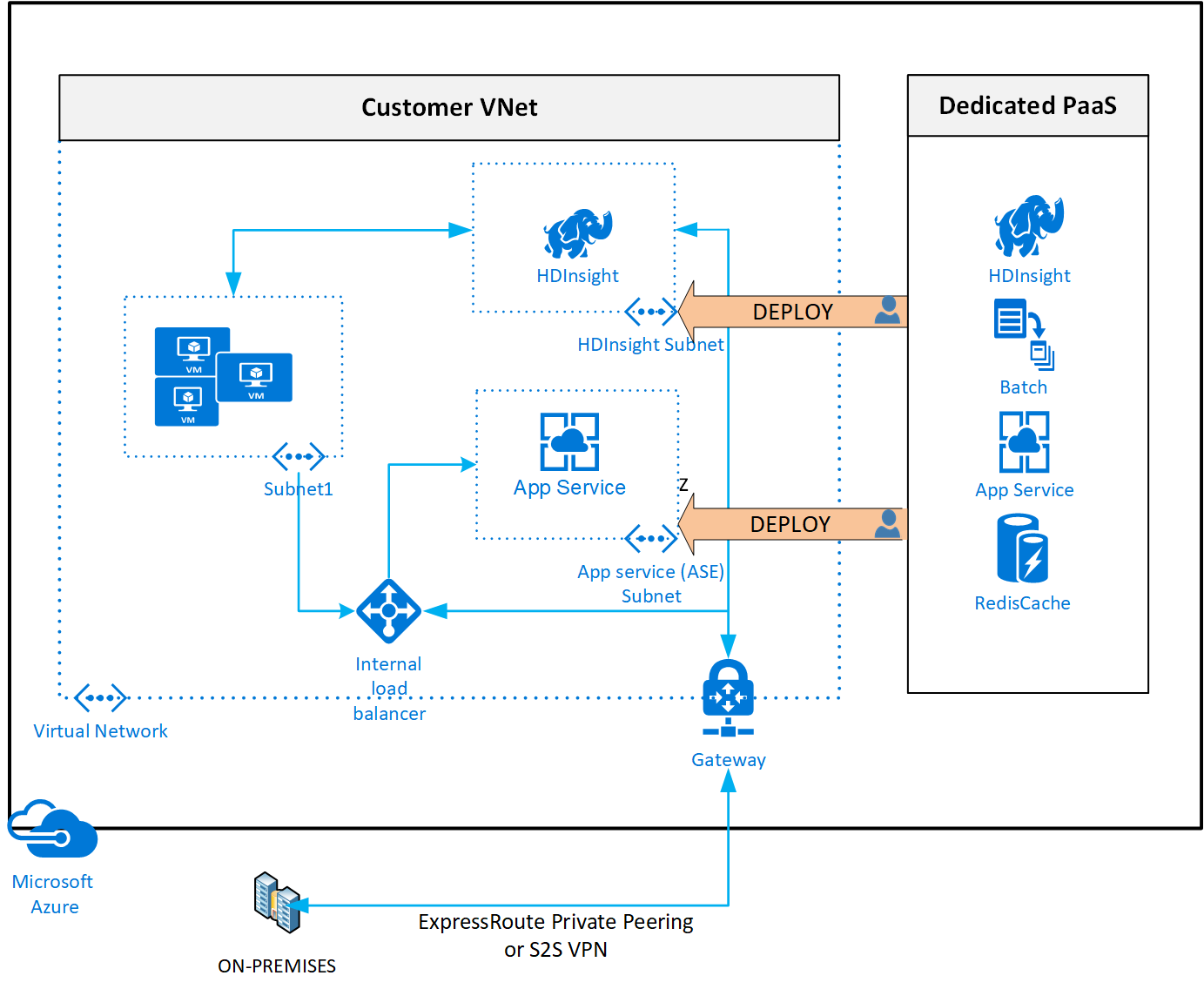

Внедрение виртуальных сетей предоставляет выделенные частные развертывания для поддерживаемых служб. Трафик плоскости управления по-прежнему проходит через общедоступные IP-адреса.

Некоторые службы PaaS совместимы с Azure Приватный канал что обеспечивает частный доступ через IP-адрес в клиенте. Дополнительные сведения см. в разделе Основные преимущества Приватного канала.

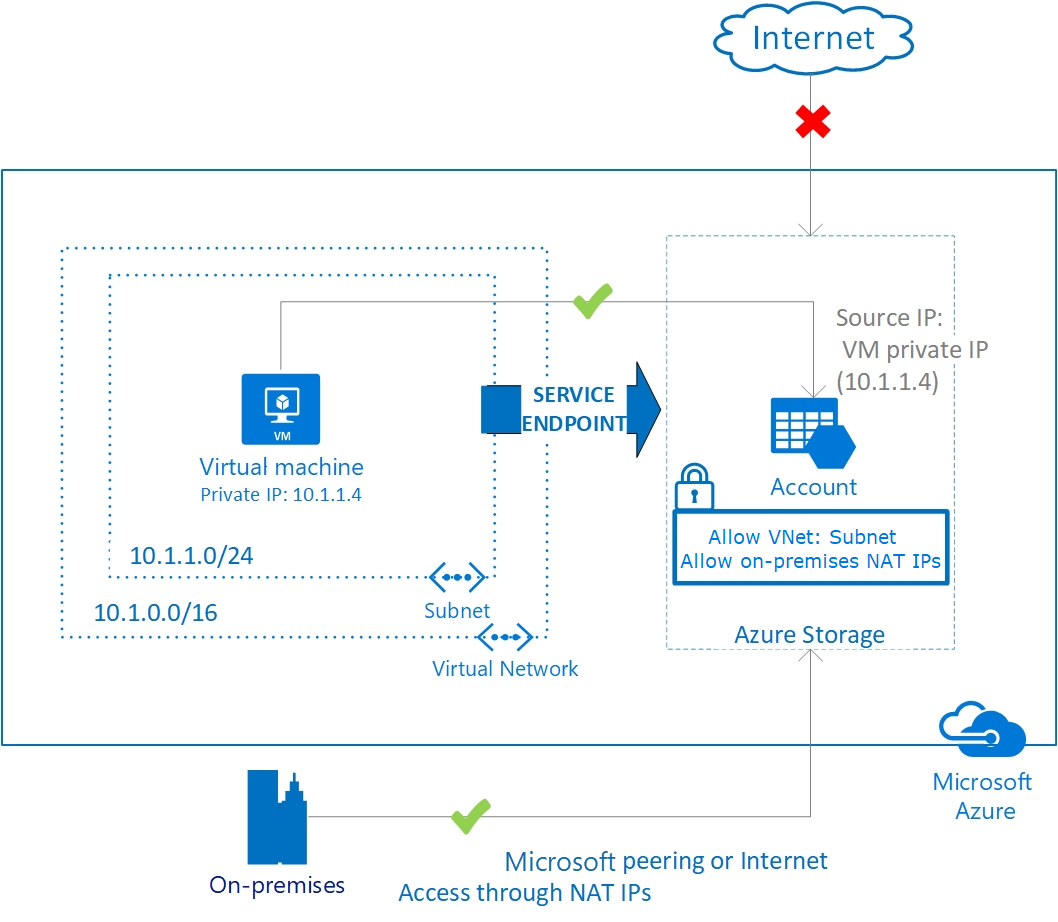

Конечные точки службы виртуальной сети обеспечивают доступ на уровне службы из выбранных подсетей к выбранным службам PaaS. Служба хранилища Azure предлагает политики конечных точек служб , которые позволяют дополнительно ограничить использование конечных точек службы определенной учетной записью хранения. Кроме того, можно использовать виртуальные сетевые модули (NVA) для выполнения проверки уровня 7 и фильтрации полного доменного имени в сочетании с конечными точками службы, но этот подход включает дополнительные рекомендации по производительности и масштабированию.

В чем разница между конечными точками службы и частными конечными точками? предоставляет объяснение различий между конечными точками Приватный канал и конечными точками службы виртуальной сети.

Рекомендации по проектированию

Если для служб Azure PaaS, поддерживающих внедрение виртуальной сети, требуется доступ к ресурсам в частной сети (виртуальным сетям или локально через шлюз виртуальной сети), рекомендуется включить функцию внедрения виртуальной сети. Кроме того, учитывайте, что эти службы, внедренные в виртуальную сеть, по-прежнему выполняют операции уровня управления с использованием общедоступных IP-адресов для конкретных служб. Чтобы служба работала правильно, должна быть гарантирована возможность подключения. Используйте определяемые пользователем маршруты и группы безопасности сети, чтобы заблокировать это взаимодействие в виртуальной сети. Вы можете использовать теги службы в UDR , чтобы уменьшить количество необходимых маршрутов и переопределить маршруты по умолчанию, если они используются.

Если защита от кражи данных и использование только частных IP-адресов являются жесткими требованиями, рассмотрите возможность использования Приватный канал Azure там, где это возможно.

Рассмотрите возможность использования конечных точек служб виртуальной сети для защиты доступа к службам Azure PaaS из виртуальной сети в сценариях, когда кража данных не вызывает проблем, Приватный канал недоступна или требуется прием больших данных, требующий оптимизации затрат. (Конечные точки службы Azure не несут никаких затрат, в отличие от Приватный канал Azure который включает компонент затрат, основанный на ГБ сетевых данных.

Если требуется доступ к службам Azure PaaS из локальной среды, используйте следующие параметры:

- Используйте общедоступную конечную точку службы PaaS по умолчанию через Интернет и глобальную сеть Майкрософт, если частный доступ не требуется и пропускная способность локального Интернета достаточна.

- Используйте частное гибридное подключение (ExpressRoute с частным пирингом или VPN типа "сеть — сеть") с внедрением виртуальной сети или Приватный канал Azure.

Не включайте конечные точки службы виртуальной сети по умолчанию во всех подсетях. Следуйте приведенному выше подходу в индивидуальном порядке в зависимости от доступности функций службы PaaS и ваших собственных требований к производительности и безопасности.

По возможности избегайте принудительного туннелирования (перенаправление интернет-трафика из виртуальной сети Azure через локальную среду путем объявления маршрута по умолчанию через частное гибридное подключение), так как это может усложнить управление операциями уровня управления с помощью некоторых служб PaaS Azure, например Шлюз приложений версии 2.