Шифрование неактивных данных в пользовательском визуальном распознавании

Azure AI Пользовательское визуальное распознавание автоматически шифрует данные при сохранении в облаке. Это шифрование помогает выполнить обязательства организации по обеспечению безопасности и соответствия требованиям.

Сведения о шифровании служб ИИ Azure

Шифрование и расшифровка данных выполняется с помощью 256-битного шифрования AES по стандарту FIPS 140-2. Шифрование и расшифровка прозрачны. Это означает, что шифрованием и доступом управляют за вас. Данные защищены по умолчанию. Вам не нужно изменять код или приложения, чтобы воспользоваться преимуществами шифрования.

Об управлении ключами шифрования

По умолчанию в подписке используются ключи шифрования, управляемые корпорацией Майкрософт. Вы также можете управлять подпиской с помощью собственных ключей, которые называются ключами, управляемыми клиентом. При использовании ключей, управляемых клиентом, вы получаете большую гибкость в создании, смене, отключении и отзыве элементов управления доступом. Кроме того, вы можете выполнять аудит ключей шифрования, используемых для защиты ваших данных. Если для вашей подписки настроены ключи, управляемые клиентом, обеспечивается двойное шифрование. Благодаря этому дополнительному уровню защиты и вы можете управлять ключом шифрования в вашем Azure Key Vault.

Внимание

Ключи, управляемые клиентом, — это доступные ресурсы, созданные после 11 мая 2020 г. Чтобы использовать CMK с Пользовательским визуальным распознаванием, потребуется создать новый ресурс Пользовательского визуального распознавания. После создания ресурса можно использовать Azure Key Vault для настройки управляемого удостоверения.

Управляемые клиентом ключи с использованием Azure Key Vault

Для хранения управляемых клиентом ключей следует использовать Azure Key Vault. Можно либо создать собственные ключи и хранить их в хранилище ключей, либо использовать для их генерации API-интерфейсы Key Vault. Ресурс служб ИИ Azure и хранилище ключей должны находиться в одном регионе и в одном клиенте Microsoft Entra, но они могут находиться в разных подписках. Дополнительные сведения о Key Vault см. в статье Что такое Azure Key Vault?.

При создании нового ресурса служб искусственного интеллекта Azure он всегда шифруется с помощью ключей, управляемых Корпорацией Майкрософт. При создании ресурса невозможно включить ключи, управляемые клиентом. Ключи, управляемые клиентом, хранятся в Key Vault. Хранилище ключей необходимо подготовить с помощью политик доступа, которые предоставляют разрешения ключа управляемому удостоверению, связанному с ресурсом служб искусственного интеллекта Azure. Управляемое удостоверение доступно только после создания ресурса с использованием ценовой категории, необходимой для ключей, управляемых клиентом.

Включение ключей, управляемых клиентом, также включает управляемое удостоверение, назначаемое системой, функцию идентификатора Microsoft Entra. После включения управляемого удостоверения, назначаемого системой, этот ресурс регистрируется в идентификаторе Microsoft Entra. После регистрации управляемому удостоверению предоставляется доступ к хранилищу ключей, выбранному во время настройки ключа, управляемого клиентом.

Внимание

Если отключить назначаемые системой управляемые удостоверения, доступ к хранилищу ключей будет прекращен, а все данные, зашифрованные с использованием ключей клиента, будут недоступны. Соответственно, все функции, зависящие от этих данных, перестанут работать.

Внимание

Сейчас управляемые удостоверения не поддерживаются в сценариях работы с разными каталогами. При настройке ключей, управляемых клиентом, на портале Azure управляемое удостоверение назначается автоматически. Если вы впоследствии перемещаете подписку, группу ресурсов или ресурс из одного каталога Microsoft Entra в другой, управляемое удостоверение, связанное с ресурсом, не передается новому клиенту, поэтому управляемые клиентом ключи могут перестать работать. Дополнительные сведения см. в статье "Передача подписки между каталогами Microsoft Entra в часто задаваемых вопросых и известных проблемах с управляемыми удостоверениями для ресурсов Azure".

Настройка Key Vault

При использовании ключей, управляемых клиентом, в хранилище ключей необходимо задать два свойства — Обратимое удаление и Не очищать. Эти свойства не включены по умолчанию, но их можно включить в новом или существующем хранилище ключей с помощью портала Azure, PowerShell или Azure CLI.

Внимание

Если свойства обратимого удаления и не очищать его и удалить ключ, вы не сможете восстановить данные в ресурсе служб искусственного интеллекта Azure.

Сведения о том, как включить эти свойства в существующем хранилище ключей, см. в статье Управление восстановлением Azure Key Vault с обратимым удалением и защитой от очистки.

Включение управляемых клиентом ключей для ресурса

Чтобы включить управляемый клиентом ключ на портале Azure, выполните следующие действия.

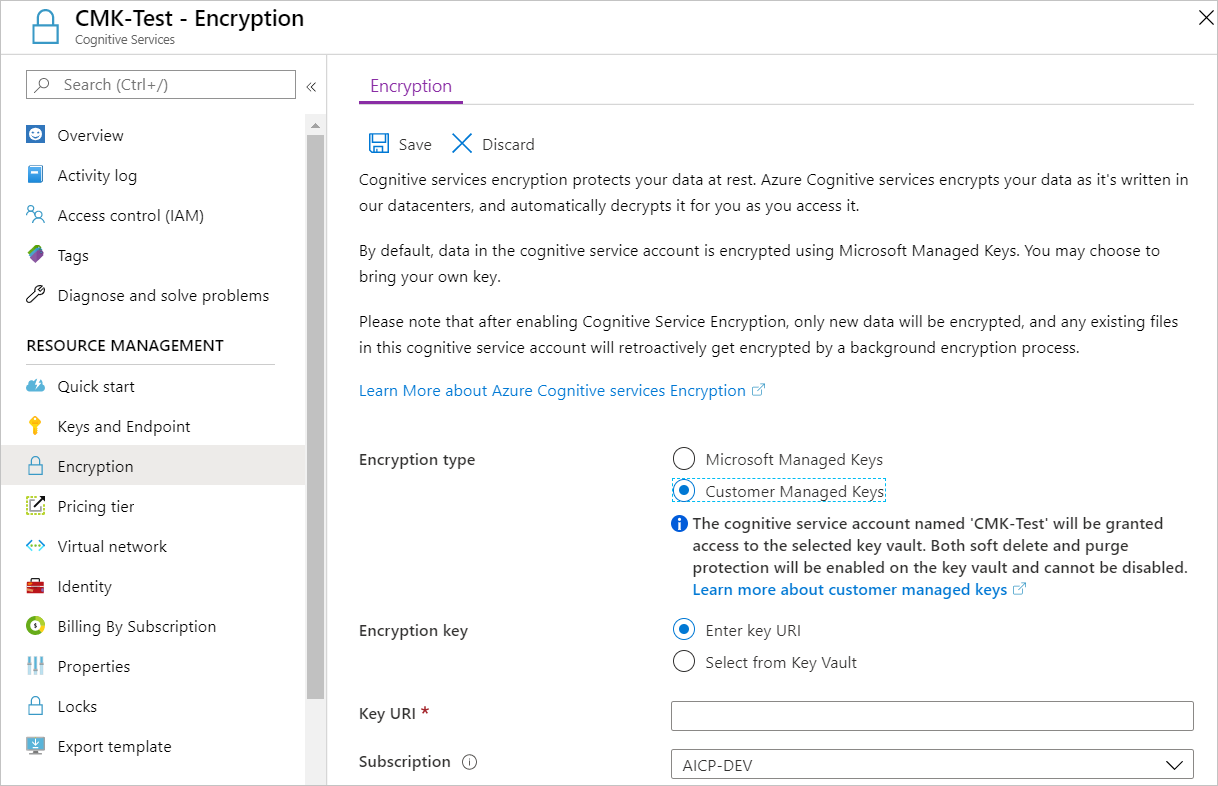

Перейдите к ресурсу служб ИИ Azure.

В области слева выберите Шифрование.

В разделе Тип шифрования выберите Ключи, управляемые клиентом, как показано на следующем снимке экрана.

Указание ключа

После включения ключей, управляемых клиентом, можно указать ключ для связывания с ресурсом служб искусственного интеллекта Azure.

Указание ключа в качестве URI

Чтобы указать ключ с помощью URI, выполните следующие действия.

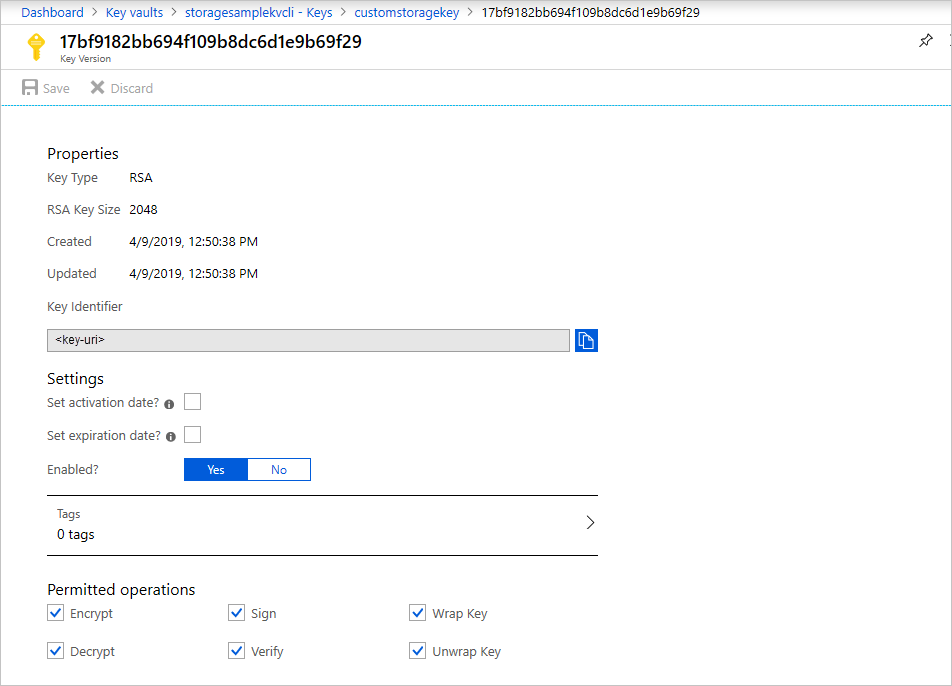

На портале Azure перейдите в хранилище ключей.

В разделе Параметры выберите Ключи.

Выберите нужный ключ, а затем щелкните его, чтобы просмотреть его версии. Выберите версию ключа для просмотра ее параметров.

Скопируйте значение Идентификатор ключа, которое предоставляет универсальный код ресурса (URI).

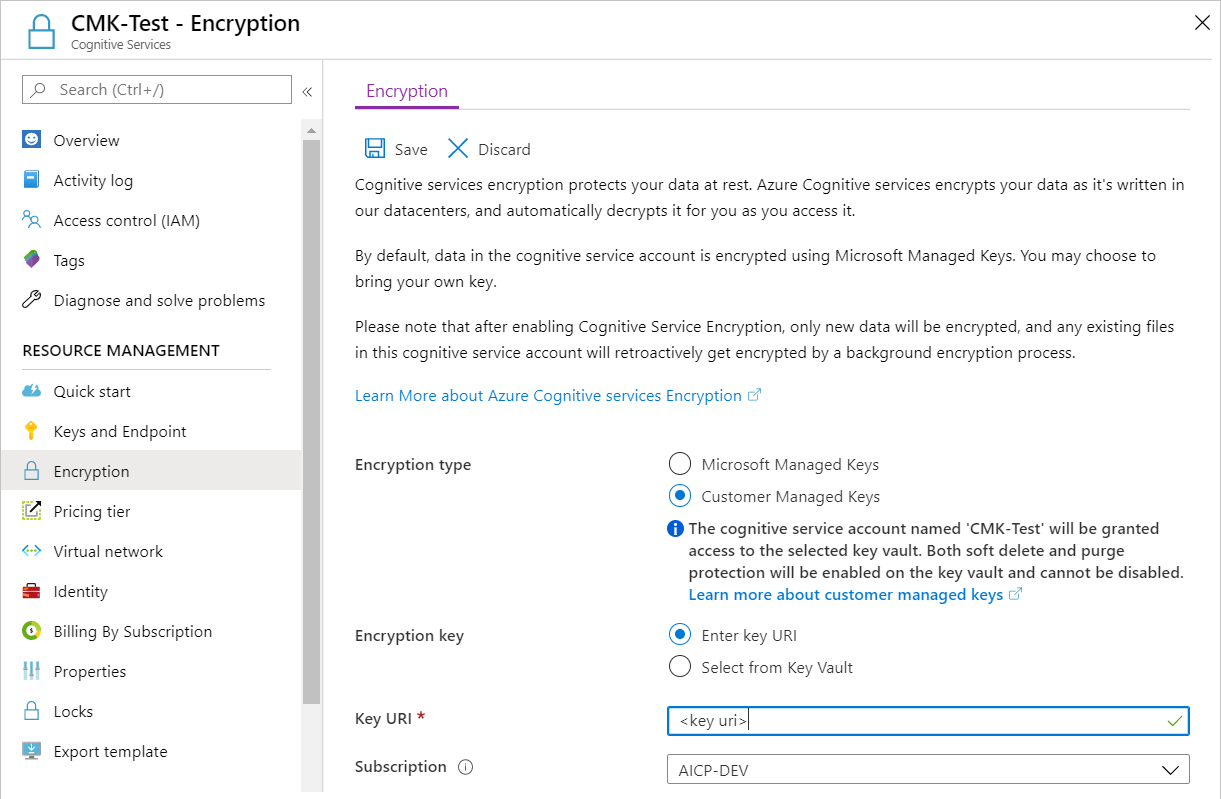

Вернитесь к ресурсу служб ИИ Azure и выберите " Шифрование".

В разделе Ключ шифрования выберите Ввести URI ключа.

Вставьте скопированный URI в поле URI ключа.

В разделе Подписка выберите подписку, содержащую хранилище ключей.

Сохранение изменений.

Указание ключа из хранилища ключей

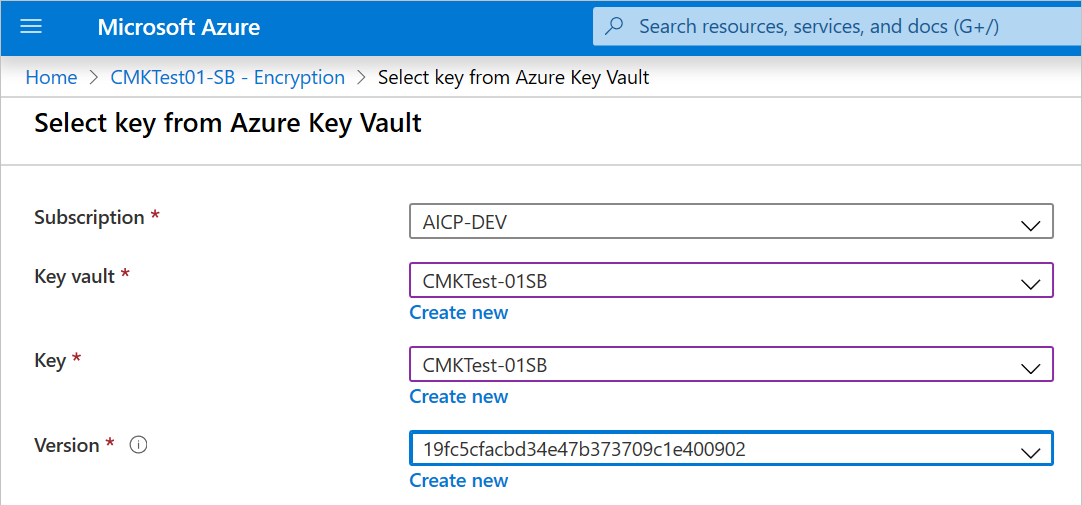

Чтобы указать ключ из хранилища ключей, сначала убедитесь в наличии доступа к этому хранилищу. Затем выполните следующие шаги:

Перейдите к ресурсу служб ИИ Azure и выберите " Шифрование".

В разделе Ключ шифрования нажмите Выбрать из хранилища ключей.

Выберите хранилище ключей, содержащее ключ, который вы хотите использовать.

Выберите нужный ключ.

Сохранение изменений.

Обновление версии ключа

При создании новой версии ключа обновите ресурс служб искусственного интеллекта Azure, чтобы использовать новую версию. Выполните следующие действия:

- Перейдите к ресурсу служб ИИ Azure и выберите " Шифрование".

- Введите URI новой версии ключа. Как вариант, для обновления версии можно еще раз выбрать хранилище ключей и ключ.

- Сохранение изменений.

Использование другого ключа

Чтобы сменить ключ, используемый для шифрования, выполните следующие действия.

- Перейдите к ресурсу служб ИИ Azure и выберите " Шифрование".

- Введите URI нового ключа. Как вариант, можно выбрать хранилище ключей и затем выбрать новый ключ.

- Сохранение изменений.

Циклическая смена управляемых клиентом ключей

Вы можете периодически сменять управляемый клиентом ключ в Key Vault в соответствии с применяемыми политиками соответствия требованиям. При смене ключа необходимо обновить ресурс служб ИИ Azure, чтобы использовать новый URI ключа. Сведения о том, как обновить ресурс для использования новой версии ключа на портале Azure, см. в разделе Обновление версии ключа.

При циклической смене ключа не запускается повторное шифрование данных ресурса. Никаких действий со стороны пользователя не требуется.

Отзыв доступа к управляемым клиентом ключам

Чтобы отменить доступ к ключам, управляемым клиентом, используйте PowerShell или Azure CLI. Дополнительные сведения см. в разделе Azure Key Vault PowerShell или Azure Key Vault CLI. Отмена доступа эффективно блокирует доступ ко всем данным в ресурсе служб искусственного интеллекта Azure, так как ключ шифрования недоступен службами ИИ Azure.

Отключение ключей, управляемых клиентом

При отключении управляемых клиентом ключей ресурс служб ИИ Azure затем шифруется с помощью ключей, управляемых Корпорацией Майкрософт. Чтобы отключить управляемые клиентом ключи, выполните следующие действия.

- Перейдите к ресурсу служб ИИ Azure и выберите " Шифрование".

- Снимите флажок Использовать собственный ключ.

Следующие шаги

- Полный список служб, поддерживающих CMK, см. в разделе "Ключи, управляемые клиентом" для служб ИИ Azure.

- Об Azure Key Vault