Управление субъектами-службами

В этой статье поясняется, как создавать субъектов-службы и управлять ими для учетной записи и рабочих областей Azure Databricks.

Общие сведения о модели удостоверений Azure Databricks см. в разделе "Удостоверения Azure Databricks".

Сведения об управлении доступом для субъектов-служб см. в статье "Проверка подлинности и управление доступом".

Что такое субъект-служба?

Субъект-служба — это удостоверение, которое вы создаете в Azure Databricks для использования с автоматизированными инструментами, заданиями и приложениями. Субъекты-службы предоставляют автоматические средства и скрипты с доступом к ресурсам Azure Databricks только с помощью API, которые обеспечивают большую безопасность, чем использование пользователей или групп.

Для субъектов-служб можно ограничить доступ к ресурсам с помощью разрешений так же, как и для пользователей Azure Databricks. Например, можно выполнять следующие действия.

- Предоставьте роли администратора учетной записи субъекта-службы и администратора рабочей области.

- Предоставьте субъекту-службе доступ к данным на уровне учетной записи с помощью каталога Unity или на уровне рабочей области.

- Добавьте субъекта-службы в группу на уровне учетной записи и рабочей области, включая группу рабочую область

adminsгруппу.

Вы также можете предоставить пользователям Azure Databricks, субъектам-службам и группам разрешения на использование субъекта-службы. Это позволяет пользователям выполнять задания в качестве субъекта-службы вместо удостоверения. Это предотвращает сбой заданий, если пользователь покидает вашу организацию или группу.

В отличие от пользователя Azure Databricks, субъект-службу можно использовать только с API. С его помощью нельзя получить доступ к пользовательскому интерфейсу Azure Databricks.

Databricks рекомендует включить рабочие области для федерации удостоверений. Федерация удостоверений позволяет настроить субъекты-службы в консоли учетной записи, а затем назначить им доступ к определенным рабочим областям. Это упрощает администрирование Azure Databricks и управление данными.

Внимание

Если учетная запись была создана после 9 ноября 2023 г., федерация удостоверений включена во всех новых рабочих областях по умолчанию, и ее нельзя отключить.

Субъекты-службы Databricks и Microsoft Entra ID (ранее — Azure Active Directory)

Субъекты-службы могут быть управляемыми субъектами-службами Azure Databricks или управляемыми субъектами-службами идентификатора Microsoft Entra.

Управляемые субъекты-службы Azure Databricks могут проходить проверку подлинности в Azure Databricks с помощью проверки подлинности OAuth Databricks и личных маркеров доступа. Управляемые субъекты-службы Microsoft Entra ID могут проходить проверку подлинности в Azure Databricks с помощью проверки подлинности OAuth Databricks и маркеров Microsoft Entra ID. Дополнительные сведения о проверке подлинности для субъектов-служб см. в разделе "Управление маркерами" для субъекта-службы.

Управляемые субъекты-службы Azure Databricks управляются непосредственно в Azure Databricks. Управляемые субъекты-службы идентификатора Microsoft Entra управляются в идентификаторе Microsoft Entra, для которого требуются дополнительные разрешения. Databricks рекомендует использовать управляемые субъекты-службы Azure Databricks для автоматизации Azure Databricks и использовать управляемые субъекты-службы Microsoft Entra ID в случаях, когда необходимо выполнить проверку подлинности с помощью Azure Databricks и других ресурсов Azure одновременно.

Чтобы создать управляемый субъект-службу Azure Databricks, пропустите этот раздел и продолжайте чтение с помощью Кто может управлять и использовать субъекты-службы?.

Чтобы использовать управляемые субъекты-службы идентификатора Microsoft Entra в Azure Databricks, пользователь администратора должен создать приложение идентификатора Microsoft Entra в Azure. Чтобы создать управляемый субъект-службу идентификатора Microsoft Entra ID, выполните следующие инструкции:

Войдите на портал Azure.

Примечание.

Используемый портал отличается в зависимости от того, работает ли ваше приложение Microsoft Entra ID (прежнее название — Azure Active Directory) в общедоступном облаке Azure или в национальном или независимом облаке. Дополнительные сведения см. на странице национальных облаков.

Если у вас есть доступ к нескольким арендаторам, подпискам или каталогам, щелкните значок Каталоги + подписки (каталог с фильтром) в верхнем меню, чтобы перейти к каталогу, в котором необходимо подготовить субъект-службу.

В ресурсах, службах и документах поиска найдите и выберите идентификатор Microsoft Entra.

Нажмите кнопку +Добавить и выберите регистрацию приложения.

Введите имя приложения

В разделе Поддерживаемые типы учетных записей выберите Учетные записи только в этом каталоге организации (один арендатор).

Щелкните Зарегистрировать.

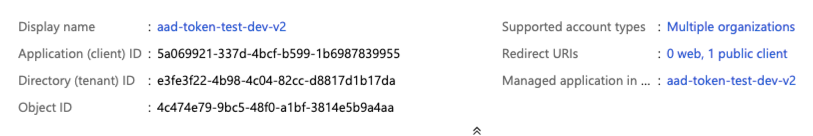

На странице Обзор приложения в разделе Основные компоненты скопируйте следующие значения:

- Application (client) ID (Идентификатор приложения (клиент))

- Идентификатор каталога (клиент)

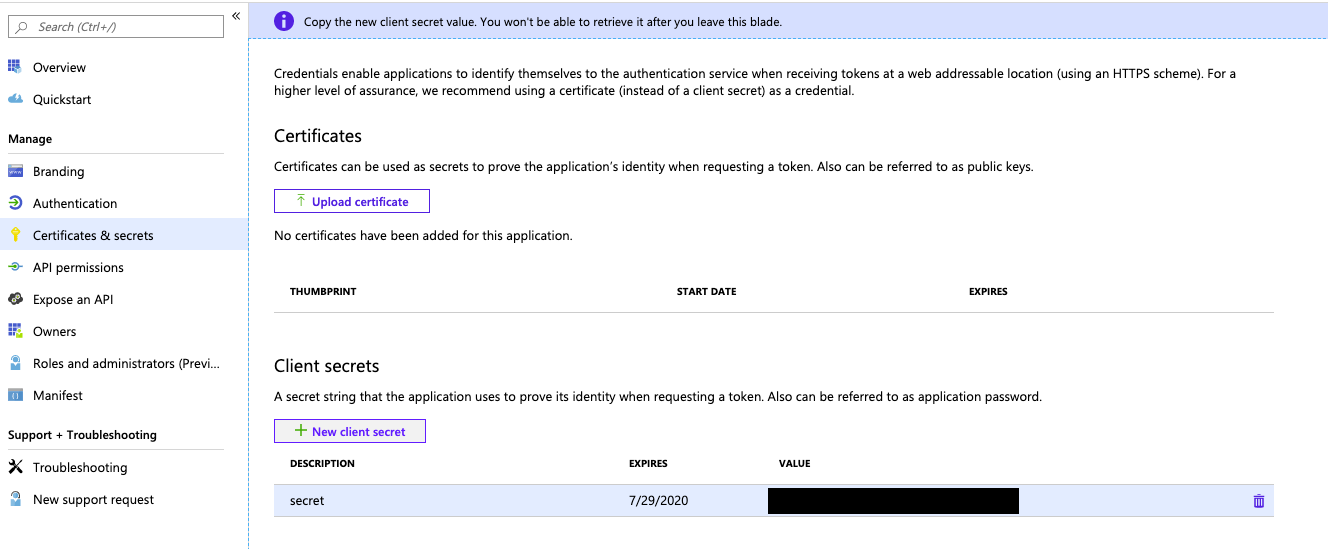

Чтобы создать секрет клиента, в меню "Управление" щелкните " Сертификаты" и "Секреты".

Примечание.

Этот секрет клиента используется для создания маркеров идентификатора Microsoft Entra для проверки подлинности субъектов-служб Microsoft Entra ID с помощью Azure Databricks. Чтобы определить, может ли средство Azure Databricks или пакет SDK использовать маркеры идентификатора Microsoft Entra, ознакомьтесь с документацией по инструменту или пакету SDK.

В разделе Секреты клиента выберите Новый секрет клиента.

В области Добавление секрета клиента в поле Описание введите описание секрета клиента.

В поле Срок действия выберите срок действия секрета клиента и нажмите кнопку Добавить.

Скопируйте и сохраните значение секрета клиента в безопасном месте, так как он является паролем для вашего приложения.

Кто может управлять и использовать субъекты-службы?

Чтобы управлять субъектами-службами в Azure Databricks, необходимо иметь одну из следующих: роль администратора учетной записи, роль администратора рабочей области или роль руководителя или пользователя в субъекте-службе.

- Администраторы учетных записей могут добавлять субъекты-службы в учетную запись и назначать им роли администратора. Они также могут назначать субъекты-службы рабочим областям, если эти рабочие области используют федерацию удостоверений.

- Администраторы рабочей области могут добавлять субъектов-служб в рабочую область Azure Databricks, назначать им роль администратора рабочей области и управлять доступом к объектам и функциям в рабочей области, таким как возможность создавать кластеры или получать доступ к указанным средам на основе пользователя.

- Диспетчеры субъектов-служб могут управлять ролями в субъекте-службе. Создатель субъекта-службы становится диспетчером субъекта-службы. Администраторы учетных записей — это руководители субъектов-служб во всех субъектах-службах в учетной записи.

Примечание.

Если субъект-служба была создана до 13 июня 2023 г., создатель субъекта-службы по умолчанию не имеет роли диспетчера субъектов-служб. Попросите администратора учетной записи предоставить вам роль руководителя субъекта-службы.

- Пользователи субъекта-службы могут выполнять задания в качестве субъекта-службы. Задание выполняется с помощью удостоверения субъекта-службы, а не удостоверения владельца задания. Дополнительные сведения см. в разделе "Запуск задания в качестве субъекта-службы".

Сведения о предоставлении ролей субъекта-службы и ролей пользователей см. в разделе "Роли" для управления субъектами-службами.

Управление субъектами-службами в учетной записи

Администраторы учетных записей могут добавлять субъекты-службы в учетную запись Azure Databricks с помощью консоли учетной записи.

Добавление субъектов-служб в учетную запись с помощью консоли учетной записи

Субъекты-службы можно создать в Azure Databricks или связать с существующим субъектом-службой Microsoft Entra ID (прежнее название — Azure Active Directory). Субъекты-службы Databricks и Microsoft Entra ID (ранее — Azure Active Directory).

- Войдите в консоль учетной записи с правами администратора учетных записей.

- На боковой панели щелкните " Управление пользователями".

- На вкладке Субъекты-службы нажмите кнопку Добавить субъект-службу.

- В разделе "Управление" выберите databricks managed или Microsoft Entra ID.

- Если вы выбрали управляемый идентификатор Microsoft Entra, введите идентификатор приложения (клиента) для субъекта-службы.

- Введите имя субъекта-службы.

- Нажмите кнопку Добавить.

Назначение ролей администратора учетной записи субъекту-службе

- Войдите в консоль учетной записи с правами администратора учетных записей.

- На боковой панели щелкните " Управление пользователями".

- На вкладке Субъекты-службы найдите имя пользователя и нажмите на него.

- На вкладке " Роли" включите администратора учетной записи или администратора Marketplace.

Назначение субъекта-службы рабочей области с помощью консоли учетной записи

Чтобы добавить пользователей в рабочую область с помощью консоли учетной записи, рабочая область должна быть включена для федерации удостоверений. Администраторы рабочей области также могут назначать субъекты-службы рабочим областям с помощью страницы параметров администратора рабочей области. Дополнительные сведения см. в разделе "Добавление субъекта-службы" в рабочую область с помощью параметров администратора рабочей области.

- Войдите в консоль учетной записи с правами администратора учетных записей.

- На боковой панели щелкните "Рабочие области".

- Щелкните имя рабочей области.

- На вкладке Permissions (Разрешения) щелкните Add permissions (Добавить разрешения).

- Найдите и выберите субъекта-служба, назначьте уровень разрешений (пользователь или администратор рабочей области) и нажмите кнопку Сохранить.

Удаление субъекта-службы из рабочей области с помощью консоли учетной записи

Чтобы удалить субъекты-службы из рабочей области с помощью консоли учетной записи, рабочая область должна быть включена для федерации удостоверений. Если субъект-служба удаляется из рабочей области, субъект-служба больше не может получить доступ к рабочей области, однако разрешения сохраняются в субъекте-службе. Если субъект-служба позже добавляется обратно в рабочую область, он восстанавливает свои предыдущие разрешения.

- Как администратор учетной записи войдите в консоль учетной записи

- На боковой панели щелкните "Рабочие области".

- Щелкните имя рабочей области.

- На вкладке Разрешения найдите субъект-службу.

Щелкните меню kebab в правой части строки субъекта-службы и нажмите кнопку "Удалить".

Щелкните меню kebab в правой части строки субъекта-службы и нажмите кнопку "Удалить".- В диалоговом окне подтверждения щелкните Удалить.

Отключение субъекта-службы в учетной записи Azure Databricks

Администраторы учетных записей могут деактивировать субъекты-службы в учетной записи Azure Databricks. Деактивированный субъект-служба не может пройти проверку подлинности в учетной записи Или рабочей области Azure Databricks. Однако все разрешения субъекта-службы и объекты рабочей области остаются неизменными. Если субъект-служба деактивирована, следующее имеет значение true:

- Субъект-служба не может пройти проверку подлинности в учетной записи или любой из рабочих областей из любого метода.

- Приложения или скрипты, использующие маркеры, созданные субъектом-службой, больше не могут получить доступ к API Databricks. Маркеры остаются, но не могут использоваться для проверки подлинности во время деактивации субъекта-службы.

- Кластеры, принадлежащие субъекту-службе, остаются запущенными.

- Запланированные задания, созданные субъектом-службой, завершаются ошибкой, если они не назначены новому владельцу.

При повторной активации субъекта-службы он может войти в Azure Databricks с теми же разрешениями. Databricks рекомендует деактивировать субъекты-службы из учетной записи, а не удалять их, так как удаление субъекта-службы является разрушительным действием. См. статью "Удаление субъектов-служб" из учетной записи Azure Databricks. При отключении субъекта-службы из учетной записи этот субъект-служба также деактивирован из федеративных рабочих областей удостоверений.

Вы не можете отключить пользователя с помощью консоли учетной записи. Вместо этого используйте API субъектов-служб учетной записи. См. раздел "Деактивация субъекта-службы" с помощью API.

Удаление субъектов-служб из учетной записи Azure Databricks

Администраторы учетных записей могут удалять субъекты-службы из учетной записи Azure Databricks. Администраторы рабочей области это делать не могут. При удалении субъекта-службы из учетной записи этот субъект-служба также удаляется из своих рабочих областей.

Внимание

При удалении субъекта-службы из учетной записи этот субъект-служба также удаляется из своих рабочих областей независимо от того, включена ли федерация удостоверений. Рекомендуется воздержаться от удаления субъектов-служб на уровне учетной записи, если они не хотят, чтобы они потеряли доступ ко всем рабочим областям в учетной записи. Учитывайте следующие последствия удаления субъектов-служб:

- Приложения или скрипты, использующие маркеры, созданные субъектом-службой, больше не могут получить доступ к API Databricks

- Сбой заданий, принадлежащих субъекту-службе

- Кластеры, принадлежащие субъекту-службе, остановлены

- Запросы или панели мониторинга, созданные субъектом-службой и совместно используемые с помощью учетных данных владельца запуска от имени, должны быть назначены новому владельцу, чтобы предотвратить сбой общего доступа.

Если субъект-служба Идентификатора Microsoft Entra удалена из учетной записи, субъект-служба больше не может получить доступ к учетной записи или ее рабочим областям, однако разрешения сохраняются в субъекте-службе. Если субъект-служба позже добавляется обратно в учетную запись, он восстанавливает свои предыдущие разрешения.

Чтобы удалить субъект-службу с помощью консоли учетной записи, сделайте следующее:

- Войдите в консоль учетной записи с правами администратора учетных записей.

- На боковой панели щелкните " Управление пользователями".

- На вкладке Субъекты-службы найдите имя пользователя и нажмите на него.

- На вкладке "Сведения о субъекте" щелкните

меню кебаб в правом верхнем углу и выберите "Удалить".

меню кебаб в правом верхнем углу и выберите "Удалить". - В диалоговом окне подтверждения нажмите кнопку Подтверждение удаления.

Управление субъектами-службами в рабочей области

Администраторы рабочей области могут управлять субъектами-службами в своих рабочих областях с помощью страницы параметров администратора рабочей области.

Добавление субъекта-службы в рабочую область с помощью параметров администратора рабочей области

Субъекты-службы можно создать в Azure Databricks или связать с существующим субъектом-службой Microsoft Entra ID (прежнее название — Azure Active Directory). Субъекты-службы Databricks и Microsoft Entra ID (ранее — Azure Active Directory).

Войдите в рабочую область Azure Databricks как администратор рабочей области.

Щелкните имя пользователя в верхней строке рабочей области Azure Databricks и выберите Администратор Параметры.

Щелкните вкладку "Удостоверение" и "Доступ ".

Рядом с субъектами-службами нажмите кнопку "Управление".

Нажмите кнопку "Добавить субъект-службу".

Выберите существующий субъект-службу, чтобы назначить рабочей области или нажмите кнопку "Добавить новую ", чтобы создать новую.

Чтобы добавить новый субъект-службу, выберите управляемый Databricks или управляемый идентификатор Microsoft Entra ID. Если вы выбрали управляемый идентификатор Microsoft Entra, вставьте идентификатор приложения (клиента) для субъекта-службы и введите отображаемое имя.

Нажмите кнопку Добавить.

Примечание.

Если рабочая область не включена для федерации удостоверений, вы не можете назначить существующие субъекты-службы учетной записи рабочей области.

Назначение роли администратора рабочей области субъекту-службе с помощью страницы параметров администратора рабочей области

- Войдите в рабочую область Azure Databricks как администратор рабочей области.

- Щелкните имя пользователя в верхней строке рабочей области Azure Databricks и выберите Администратор Параметры.

- Щелкните вкладку "Удостоверение" и "Доступ ".

- Рядом с группами нажмите кнопку "Управление".

- Выберите системную группу

admins. - Щелкните Добавить участников.

- Выберите субъект-службу и нажмите кнопку "Подтвердить".

Чтобы удалить роль администратора рабочей области из субъекта-службы, удалите субъект-службу из группы администрирования.

Отключение субъекта-службы в рабочей области Azure Databricks

Администраторы рабочей области могут деактивировать субъекты-службы в рабочей области Azure Databricks. Деактивированный субъект-служба не может получить доступ к рабочей области из API Azure Databricks, однако все разрешения субъекта-службы и объекты рабочей области остаются неизменными. При деактивации субъекта-службы:

- Субъект-служба не может пройти проверку подлинности в рабочих областях из любого метода.

- Состояние субъекта-службы отображается как неактивное на странице параметров администратора рабочей области.

- Приложения или скрипты, использующие маркеры, созданные субъектом-службой, больше не могут получить доступ к API Databricks. Маркеры остаются, но не могут использоваться для проверки подлинности во время деактивации субъекта-службы.

- Кластеры, принадлежащие субъекту-службе, остаются запущенными.

- Запланированные задания, созданные субъектом-службой, должны быть назначены новому владельцу, чтобы предотвратить сбой.

При повторной активации субъекта-службы он может пройти проверку подлинности в рабочей области с теми же разрешениями. Databricks рекомендует деактивировать субъекты-службы вместо удаления их, так как удаление субъекта-службы является разрушительным действием.

- Войдите в рабочую область Azure Databricks как администратор рабочей области.

- Щелкните имя пользователя в верхней строке рабочей области Azure Databricks и выберите Администратор Параметры.

- Щелкните вкладку "Удостоверение" и "Доступ ".

- Рядом с субъектами-службами нажмите кнопку "Управление".

- Выберите субъект-службу, который требуется отключить.

- В разделе "Состояние" un проверка Active.

Чтобы настроить активный субъект-службу, выполните те же действия, но вместо этого проверка папку проверка box.

Удаление субъекта-службы из рабочей области с помощью страницы параметров администратора рабочей области

Удаление субъекта-службы из рабочей области не удаляет субъект-службу из учетной записи. Сведения об удалении субъекта-службы из учетной записи см. в статье "Удаление субъектов-служб" из учетной записи Azure Databricks.

Если субъект-служба удаляется из рабочей области, субъект-служба больше не может получить доступ к рабочей области, однако разрешения сохраняются в субъекте-службе. Если субъект-служба позже добавляется обратно в рабочую область, он восстанавливает свои предыдущие разрешения.

- Войдите в рабочую область Azure Databricks как администратор рабочей области.

- Щелкните имя пользователя в верхней строке рабочей области Azure Databricks и выберите Администратор Параметры.

- Щелкните вкладку "Удостоверение" и "Доступ ".

- Рядом с субъектами-службами нажмите кнопку "Управление".

- Выберите субъект-службу.

- В правом верхнем углу нажмите кнопку "Удалить".

- Нажмите кнопку Удалить, чтобы подтвердить операцию.

Управление субъектами-службами с помощью API

Администраторы учетных записей и администраторы рабочей области могут управлять субъектами-службами в учетной записи Azure Databricks и рабочих областях с помощью API Databricks. Сведения об управлении ролями субъекта-службы с помощью API см. в статье "Управление ролями субъекта-службы" с помощью интерфейса командной строки Databricks.

Управление субъектами-службами в учетной записи с помощью API

Администратор могут добавлять субъекты-службы и управлять ими в учетной записи Azure Databricks с помощью API субъектов-служб учетных записей. Администраторы учетных записей и администраторы рабочей области вызывают API с помощью другого URL-адреса конечной точки:

- Администраторы учетных записей используют

{account-domain}/api/2.0/accounts/{account_id}/scim/v2/. - Администраторы рабочей области используют

{workspace-domain}/api/2.0/account/scim/v2/.

Дополнительные сведения см. в API субъектов-служб учетной записи.

Отключение субъекта-службы с помощью API

Администраторы учетных записей могут изменить состояние субъекта-службы на false, чтобы деактивировать субъект-службу с помощью API субъектов-служб учетной записи.

Например:

curl --netrc -X PATCH \

https://${DATABRICKS_HOST}/api/2.0/accounts/{account_id}/scim/v2/ServicePrincipals/{id} \

--header 'Content-type: application/scim+json' \

--data @update-sp.json \

| jq .

update-sp.json:

{

"schemas": [ "urn:ietf:params:scim:api:messages:2.0:PatchOp" ],

"Operations": [

{

"op": "replace",

"path": "active",

"value": [

{

"value": "false"

}

]

}

]

}

Состояние деактивированного субъекта-службы помечено как неактивное в консоли учетной записи. При деактивации субъекта-службы из учетной записи этот субъект-служба также деактивируется из своих рабочих областей.

Управление субъектами-службами в рабочей области с помощью API

Администраторы учетных записей и рабочих областей могут использовать API назначения рабочих областей для назначения субъектов-служб рабочим областям, включенным для федерации удостоверений. API назначения рабочей области поддерживается с помощью учетной записи и рабочих областей Azure Databricks.

- Администраторы учетных записей используют

{account-domain}/api/2.0/accounts/{account_id}/workspaces/{workspace_id}/permissionassignments. - Администраторы рабочей области используют

{workspace-domain}/api/2.0/preview/permissionassignments/principals/{principal_id}.

См . API назначения рабочей области.

Если рабочая область не включена для федерации удостоверений, администратор рабочей области может использовать API уровня рабочей области для назначения субъектов-служб своим рабочим областям. См . API субъектов-служб рабочей области.

Управление маркерами для субъекта-службы

Субъекты-службы могут проходить проверку подлинности в API в Azure Databricks с помощью токенов OAuth Azure Databricks или личных маркеров доступа Azure Databricks, как показано ниже.

- Маркеры OAuth Azure Databricks можно использовать для проверки подлинности в API уровня учетной записи Azure Databricks и уровня рабочей области.

- Маркеры OAuth Azure Databricks, созданные на уровне учетной записи Azure Databricks, можно использовать для проверки подлинности в API уровня учетной записи Azure Databricks и уровня рабочей области.

- Маркеры OAuth Azure Databricks, созданные на уровне рабочей области Azure Databricks, можно использовать для проверки подлинности только в API уровня рабочей области Azure Databricks.

- Маркеры личного доступа Azure Databricks можно использовать для проверки подлинности только в API уровня рабочей области Azure Databricks.

Субъекты-службы также могут проходить проверку подлинности в API в Azure Databricks с помощью маркеров Microsoft Entra ID (ранее — Azure Active Directory).

Управление проверкой подлинности OAuth Databricks для субъекта-службы

Для проверки подлинности на уровне учетной записи и rest API уровня рабочей области Databricks администраторы учетных записей могут использовать маркеры OAuth Azure Databricks для субъектов-служб. Маркер OAuth можно запросить с помощью идентификатора клиента и секрета клиента для субъекта-службы. Дополнительные сведения см. в разделе проверки подлинности OAuth "компьютер — компьютер" (M2M).

Управление личными маркерами доступа для субъекта-службы

Чтобы выполнить проверку подлинности субъекта-службы только в API уровня рабочей области в Azure Databricks, субъект-служба может создать для себя личные маркеры доступа Databricks, как показано ниже.

Примечание.

Пользовательский интерфейс Azure Databricks нельзя использовать для создания персональных маркеров доступа Azure Databricks для субъектов-служб. Этот процесс использует Интерфейс командной строки Databricks версии 0.205 или более поздней для создания маркера доступа для субъекта-службы. Если у вас еще нет интерфейса командной строки Databricks, см. статью "Установка или обновление интерфейса командной строки Databricks".

В этой процедуре предполагается, что вы используете проверку подлинности OAuth на компьютере (M2M) или проверку подлинности субъекта-службы Идентификатора Майкрософт для настройки интерфейса командной строки Databricks для проверки подлинности субъекта-службы для создания собственных маркеров доступа Azure Databricks. См. проверку подлинности субъекта-службы OAuth на компьютере (M2M) или проверку подлинности субъекта-службы идентификатора Microsoft Entra.

Используйте интерфейс командной строки Databricks для выполнения следующей команды, которая создает другой маркер доступа для субъекта-службы.

В следующей команде замените эти заполнители:

- При необходимости замените

<comment>на любой значимый комментарий о назначении маркера доступа.--commentЕсли параметр не указан, то никаких комментариев не создается. - При необходимости замените

<lifetime-seconds>число секунд, в течение которых маркер доступа действителен. Например, 1 день составляет 86400 секунд.--lifetime-secondsЕсли параметр не указан, маркер доступа не истекает (не рекомендуется). - При необходимости замените

<profile-name>именем профиля конфигурации Azure Databricks, содержащего сведения о проверке подлинности для субъекта-службы и целевой рабочей области.-pЕсли параметр не указан, интерфейс командной строки Databricks попытается найти и использовать профиль конфигурации с именемDEFAULT.

databricks tokens create --comment <comment> --lifetime-seconds <lifetime-seconds> -p <profile-name>- При необходимости замените

В ответе скопируйте значение

token_value, которое является маркером доступа для субъекта-службы.Не забудьте сохранить скопированный маркер в безопасном расположении. Не делитесь скопированным маркером с другими пользователями. Если вы потеряете скопированный маркер, вы не сможете повторно создать тот же маркер. Вместо этого необходимо повторить эту процедуру, чтобы создать новый маркер.

Если вы не можете создавать или использовать маркеры в рабочей области, это может быть связано с тем, что администратор рабочей области отключил маркеры или не предоставил вам разрешение на создание или использование маркеров. Обратитесь к администратору рабочей области или следующему:

Управление проверкой подлинности Microsoft Entra ID (прежнее название — Azure Active Directory) для субъекта-службы

Только управляемые субъекты-службы идентификатора Microsoft Entra могут проходить проверку подлинности в API с помощью маркеров идентификатора Microsoft Entra. Чтобы создать маркер доступа к идентификатору Microsoft Entra, ознакомьтесь с маркерами доступа Microsoft Entra ID (ранее Azure Active Directory) для субъектов-служб.

Маркер доступа к идентификатору Microsoft Entra можно использовать для вызова API токенов для создания личного маркера доступа Databricks для субъекта-службы.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по