Включение проверки без агента для виртуальных машин

Сканирование без агента обеспечивает видимость установленных уязвимостей программного обеспечения и программного обеспечения в рабочих нагрузках, чтобы расширить охват оценки уязвимостей для рабочих нагрузок сервера без установленного агента оценки уязвимостей.

Оценка уязвимостей без агента использует подсистему Управление уязвимостями Microsoft Defender для оценки уязвимостей в программном обеспечении, установленном на виртуальных машинах, без необходимости установки Defender для конечной точки. Оценка уязвимостей показывает, что инвентаризация программного обеспечения и уязвимость приводят к тому же формату, что и оценки на основе агента.

Совместимость с решениями оценки уязвимостей на основе агента

Defender для облака уже поддерживает различные проверки уязвимостей на основе агента, включая Управление уязвимостями Microsoft Defender (MDVM), BYOL. Сканирование без агента расширяет видимость Defender для облака для доступа к нескольким устройствам.

При включении оценки уязвимостей без агента:

Если в вашей подписке нет встроенных решений для оценки уязвимостей, Defender для облака автоматически включает MDVM по умолчанию.

При выборе Управление уязвимостями Microsoft Defender в рамках интеграции с Microsoft Defender для конечной точки Defender для облака отображается единое и консолидированное представление, оптимизирующее покрытие. и свежесть.

- Компьютеры, на которые распространяется только один из источников (Управление уязвимостями Defender или без агента), отображают результаты из этого источника.

- Компьютеры, охваченные обоими источниками, показывают результаты на основе агента только для повышения свежести.

Если выбрать оценку уязвимостей с помощью интеграции BYOL, Defender для облака отображает результаты на основе агента по умолчанию. Результаты проверки без агента отображаются для компьютеров, у которых нет агента, установленного или на компьютерах, которые неправильно сообщают о результатах.

Чтобы изменить поведение по умолчанию, чтобы всегда отображать результаты из MDVM (независимо от того, является ли сторонним решением агента), выберите параметр Управление уязвимостями Microsoft Defender в решении оценки уязвимостей.

Включение проверки без агента для компьютеров

Если включить управление posture в Defender Cloud Security (CSPM) или Defender для серверов P2, по умолчанию включена безагентная проверка.

Если у вас уже включена функция Defender для серверов P2 и отключена проверка без агента, необходимо включить проверку без агента вручную.

Вы можете включить проверку без агента

Примечание.

Сканирование вредоносных программ без агента доступно только в том случае, если вы включили Defender для серверов 2

Оценка уязвимостей без агента в Azure

Чтобы включить оценку уязвимостей без агента в Azure, выполните следующее:

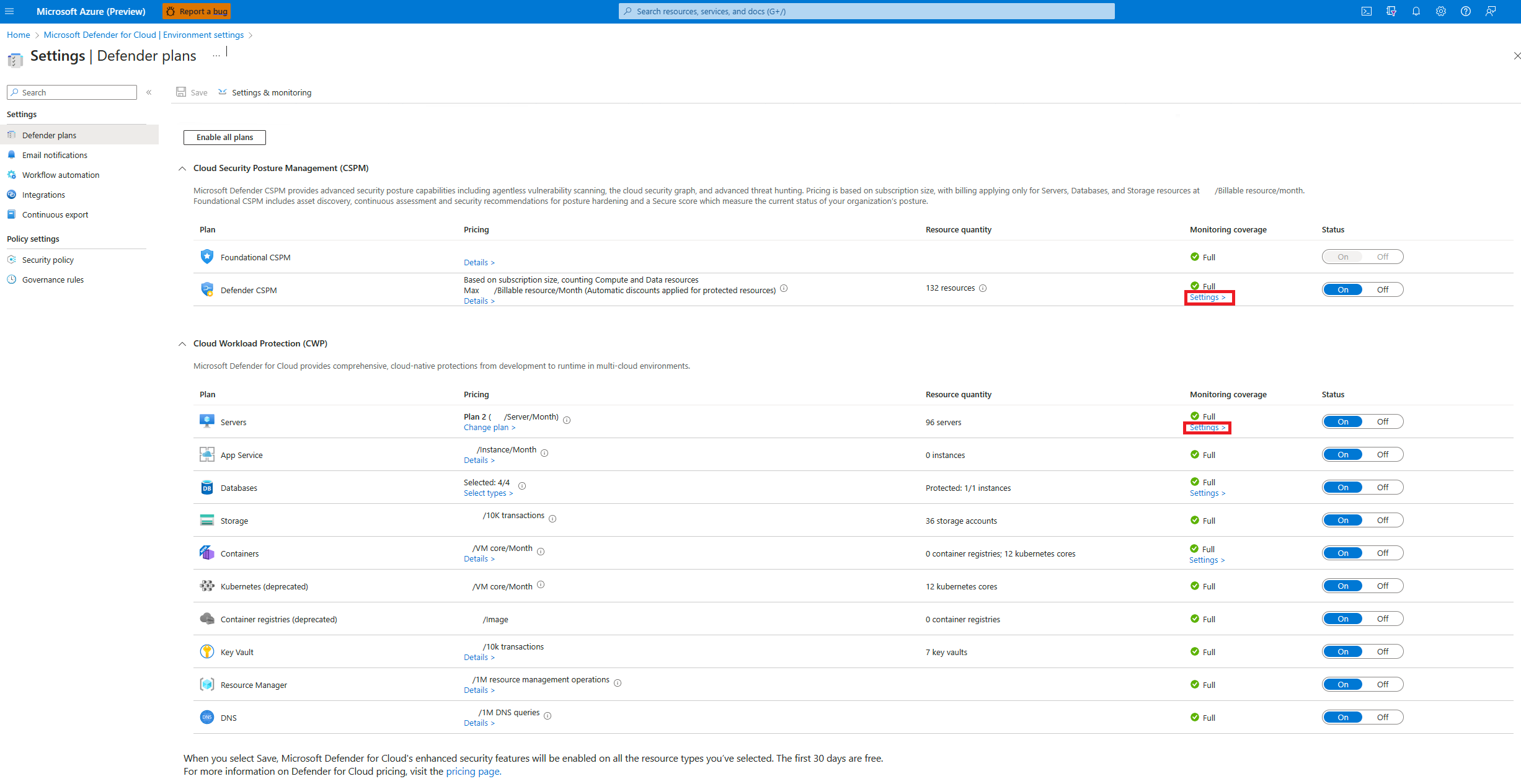

В меню Defender for Cloud выберите Параметры среды.

Выберите соответствующую подписку.

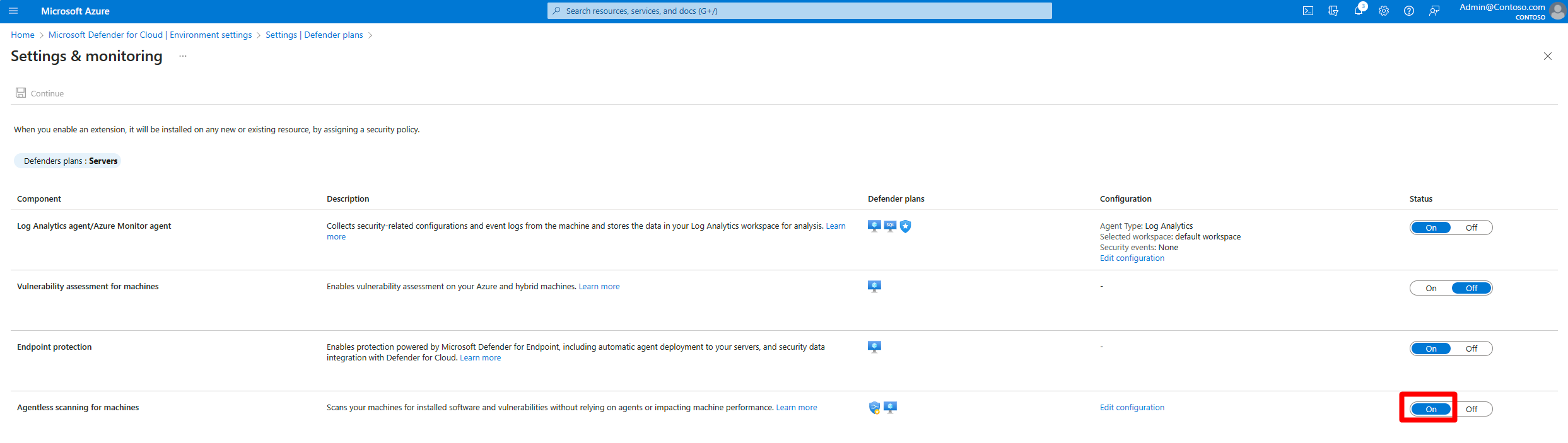

Для плана управления posture в Defender Cloud Security (CSPM) или Defender для серверов P2 выберите параметры.

Параметры проверки без агента совместно используются как службами Управления posture Defender Cloud Security (CSPM) или Defender для серверов P2. Если включить проверку без агента в любом плане, параметр включен для обоих планов.

В области параметров включите проверку без агента для компьютеров.

Выберите Сохранить.

Чтобы включить сканирование зашифрованных дисков CMK в Azure (предварительная версия):

Для сканирования без агента для покрытия виртуальных машин Azure с зашифрованными дисками CMK необходимо предоставить Defender для облака дополнительные разрешения для создания безопасной копии этих дисков. Для этого требуются дополнительные разрешения в Key Vault, используемых для шифрования CMK для виртуальных машин.

Чтобы вручную назначить разрешения, следуйте приведенным ниже инструкциям в соответствии с типом Key Vault:

- Для хранилищ ключей, использующих разрешения, отличные от RBAC, назначьте "поставщик ресурсов сканера серверов Microsoft Defender для облака" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) эти разрешения: Key Get, Key Wrap, Key Unwrap. - Для хранилищ ключей с помощью разрешений RBAC назначьте "поставщик ресурсов сканера серверов Microsoft Defender для облака" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) встроенной роли пользователя шифрования шифрования службы шифрования key Vault.

Чтобы назначить эти разрешения в масштабе, можно также использовать этот скрипт.

Дополнительные сведения см. в статье о разрешениях сканирования без агента.

Оценка уязвимостей без агента в AWS

В меню Defender for Cloud выберите Параметры среды.

Выберите соответствующую учетную запись.

Для плана управления posture в Defender Cloud Security (CSPM) или Defender для серверов P2 выберите параметры.

При включении проверки без агента в любом плане параметр применяется к обоим планам.

В области параметров включите проверку без агента для компьютеров.

Нажмите кнопку "Сохранить" и "Далее": настройка доступа.

Скачайте шаблон CloudFormation.

С помощью скачанного шаблона CloudFormation создайте стек в AWS, как описано на экране. Если вы подключены к учетной записи управления, необходимо запустить шаблон CloudFormation как Stack, так и stackSet. Соединители будут созданы для учетных записей участников в течение 24 часов после подключения.

Нажмите кнопку Next: Review and generate (Далее: проверка и создание).

Выберите Обновить.

После включения проверки без агента данные инвентаризации программного обеспечения и уязвимостей обновляются автоматически в Defender для облака.

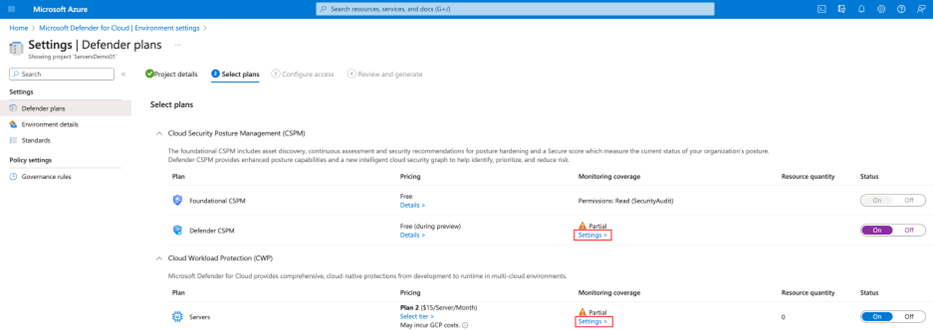

Включение проверки без агента в GCP

В Defender для облака выберите параметры среды.

Выберите соответствующий проект или организацию.

Для плана управления posture в Defender Cloud Security (CSPM) или Defender для серверов P2 выберите параметры.

Переключение проверки без агента на вкл.

Нажмите кнопку "Сохранить" и "Далее": настройка доступа.

Скопируйте скрипт подключения.

Запустите скрипт подключения в области организации или проекта GCP (портал GCP или gcloud CLI).

Нажмите кнопку Next: Review and generate (Далее: проверка и создание).

Выберите Обновить.

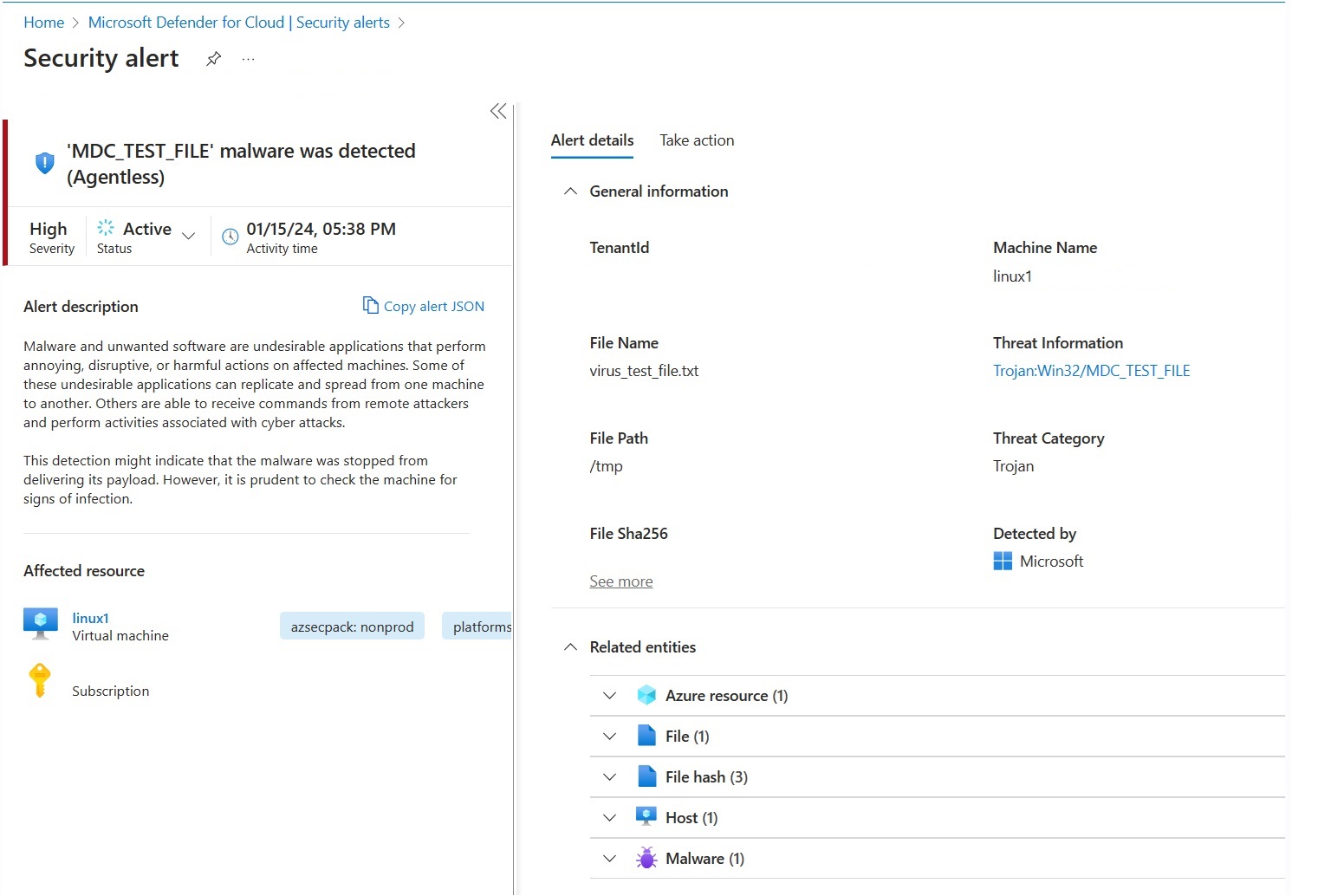

Тестирование развертывания сканера вредоносных программ без агента

Оповещения системы безопасности отображаются на портале только в тех случаях, когда угрозы обнаружены в вашей среде. Если у вас нет оповещений, это может быть вызвано отсутствием угроз в вашей среде. Вы можете проверить, правильно ли подключено устройство и сообщить о Defender для облака, создав тестовый файл.

Создание тестового файла для Linux

Откройте окно терминала на виртуальной машине.

Выполните следующую команду:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

Оповещение MDC_Test_File malware was detected (Agentless) появится в течение 24 часов на странице оповещений Defender для облака и на портале XDR Defender.

Создание тестового файла для Windows

Создание тестового файла с текстовым документом

Создайте текстовый файл на виртуальной машине.

Вставьте текст

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$в текстовый файл.Внимание

Убедитесь, что в текстовом файле нет дополнительных пробелов или строк.

Сохраните файл.

Откройте файл, чтобы убедиться, что он содержит содержимое с этапа 2.

Оповещение MDC_Test_File malware was detected (Agentless) появится в течение 24 часов на странице оповещений Defender для облака и на портале XDR Defender.

Создание тестового файла с помощью PowerShell

Откройте PowerShell на виртуальной машине.

Выполните следующий скрипт.

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

Оповещение MDC_Test_File malware was detected (Agentless) появится в течение 24 часов на странице оповещений Defender для облака и на портале XDR Defender.

Исключение компьютеров из сканирования

Сканирование без агента применяется ко всем соответствующим компьютерам в подписке. Чтобы предотвратить сканирование определенных компьютеров, можно исключить компьютеры из бессерверного сканирования на основе существующих тегов среды. Когда Defender для облака выполняет непрерывное обнаружение компьютеров, исключенные компьютеры пропускаются.

Чтобы настроить компьютеры для исключения, выполните приведенные ниже действия.

В Defender для облака выберите параметры среды.

Выберите соответствующую подписку или соединитель multicloud.

Для плана управления posture в Defender Cloud Security (CSPM) или Defender для серверов P2 выберите параметры.

Для сканирования без агента выберите "Изменить конфигурацию".

Введите имя и значение тега, которое применяется к компьютерам, которые требуется исключить. Вы можете ввести

multiple tag:valueпары.

Выберите Сохранить.

Связанный контент

См. также: