Компоненты Microsoft Defender для Интернета вещей

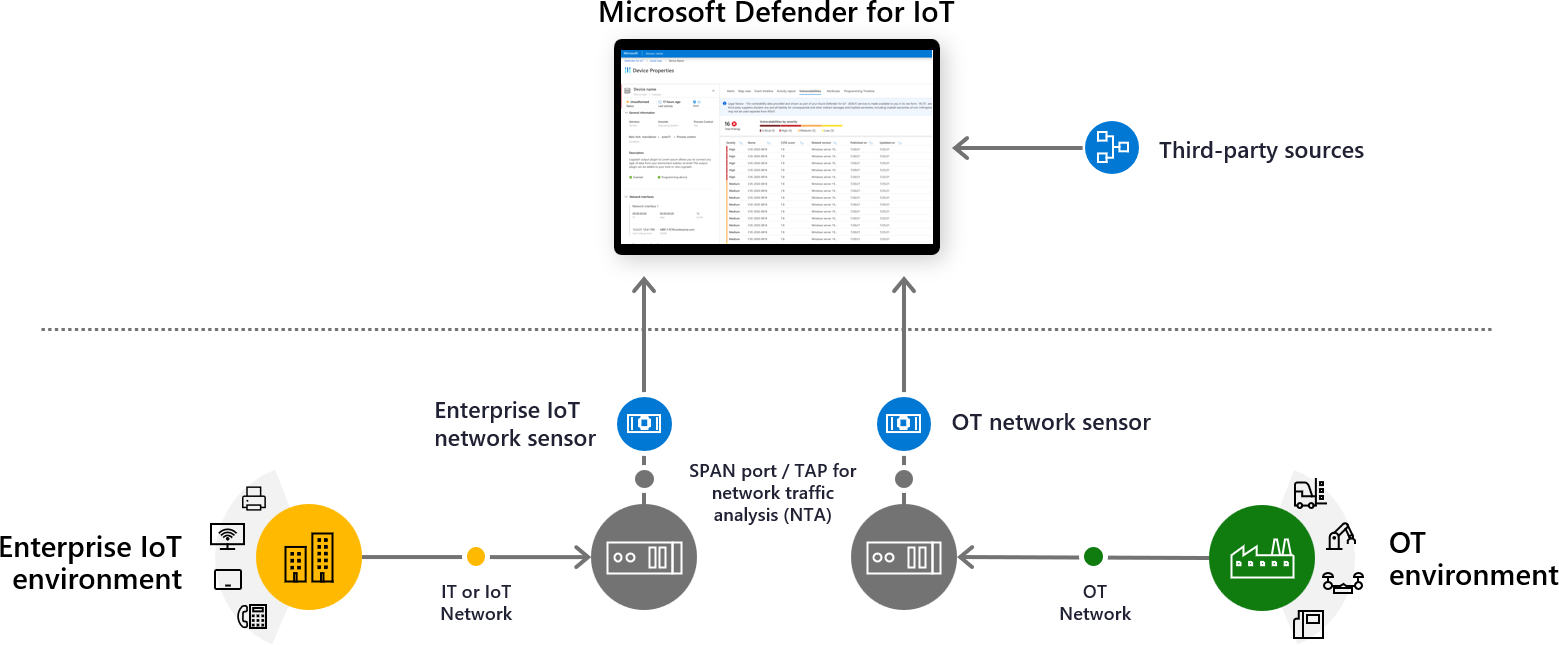

Система Microsoft Defender для Интернета вещей создана для обеспечения широкого охвата и видимости данных из разных источников.

На следующем рисунке показано, как данные могут передаваться в Defender для Интернета вещей из сетевых датчиков и сторонних источников, чтобы обеспечить унифицированное представление безопасности IoT/OT. Defender для Интернета вещей на портале Azure обеспечивает инвентаризацию ресурсов, оценку уязвимостей и непрерывный мониторинг угроз.

Defender для Интернета вещей подключается как к облачным, так и к локальным компонентам и обеспечивает масштабируемость в больших и географически распределенных средах.

Defender для Интернета вещей включает следующие компоненты мониторинга безопасности OT:

Портал Azure для управления облаком и интеграции с другими службы Майкрософт, такими как Microsoft Sentinel.

Операционные технологии (OT) или сетевые датчики Enterprise IoT для обнаружения устройств в сети. Датчики сети Defender для Интернета вещей развертываются на виртуальной машине или физическом (модуль). Датчики OT можно настроить как датчики, подключенные к облаку, или полностью локальные, локально управляемые датчики.

Локальная консоль управления для централизованного управления датчиками OT и мониторинга для локальных, сетевых сред.

Сетевые датчики OT и Enterprise IoT

Датчики сети Defender для Интернета вещей обнаруживают и постоянно отслеживают сетевой трафик на сетевых устройствах.

Сетевые датчики предназначены для сетей OT/IoT и подключаются к порту SPAN или сетевому TAP. Датчики сети Defender для Интернета вещей могут обеспечить видимость рисков в течение нескольких минут при подключении к сети.

Сетевые датчики используют подсистемы аналитики с поддержкой OT/IoT и глубокой проверки пакетов (DPI) уровня 6 для обнаружения угроз, таких как вредоносные программы без файлов, на основе аномальных или несанкционированных действий.

Сбор данных, обработка, анализ и оповещение происходят непосредственно на датчике, что может быть идеально подходит для расположений с низкой пропускной способностью или подключением с высокой задержкой. Для управления передаются только данные телеметрии и аналитические сведения для управления портал Azure или локальной консоль управления.

Дополнительные сведения см. в разделе "Путь к развертыванию Defender для Интернета вещей".

Подключенные к облаку датчики и локальные датчики OT

Датчики, подключенные к облаку, — это датчики, подключенные к Defender для Интернета вещей в Azure, которые отличаются от датчиков, управляемых локально.

При наличии сетевого датчика OT, подключенного к облаку:

Все данные, обнаруженные датчиком, отображаются в консоли датчиков, но информация об оповещениях также доставляется в Azure, где ее можно анализировать и передавать другим службам Azure.

Пакеты аналитики угроз Майкрософт можно автоматически отправлять на подключенные к облаку датчики.

Имя датчика, определенное во время подключения, отображается в датчике и доступно только для чтения с консоли датчика.

Напротив, при работе с локально управляемыми датчиками:

Вы можете просматривать любые данные для определенного датчика в консоли датчика. Для единого представления всей информации, обнаруженной несколькими датчиками, используйте локальную консоль управления.

Необходимо вручную отправить пакеты аналитики угроз в локальные управляемые датчики.

Имена датчиков можно обновить в консоли датчика.

Дополнительные сведения см. в разделе "Управление датчиками OT" из консоли датчиков и управление датчиками OT из консоль управления.

Подсистемы аналитики Defender для Интернета вещей

Датчики сети Defender для Интернета вещей анализируют полученные данные с помощью встроенных подсистем аналитики и запускают оповещения на основе как реального, так и предварительно записанного трафика.

Подсистемы аналитики обеспечивают машинное обучение и аналитику профилей, анализ рисков, базу данных устройств и набор аналитических данных, аналитику угроз и поведенческую аналитику.

Например, подсистема обнаружения нарушений политики моделирует промышленные системы управления (ICS) для обнаружения отклонений от ожидаемого "базового" поведения путем использования обнаружения аномалий поведения (BAD), как описано в NISTIR 8219. Этот базовый план разработан с помощью понимания регулярных действий, происходящих в сети, таких как обычные шаблоны трафика, действия пользователя и доступ к сети ICS. Затем система BAD отслеживает сеть для любого отклонения от ожидаемого поведения и помечает все нарушения политики. Примеры базовых отклонений включают несанкционированное использование кодов функций, доступ к определенным объектам или изменения конфигурации устройства.

Так как для ИТ-специалистов были созданы многие алгоритмы обнаружения, а не сети OT, дополнительные базовые показатели для сетей ICS помогают сократить кривую обучения системы для новых обнаружения.

Сетевые датчики Defender для Интернета вещей включают следующие основные подсистемы аналитики:

| Имя | Описание | Примеры |

|---|---|---|

| Подсистема обнаружения нарушений протокола | Определяет использование структур пакетов и значений полей, которые нарушают спецификации протокола ICS. Нарушения протокола возникают, когда значения структуры пакетов или полей не соответствуют спецификации протокола. |

Оповещение "Недопустимая операция MODBUS (ноль кода функции)" указывает, что основное устройство отправило запрос с кодом функции 0 на дополнительное устройство. Это действие не допускается в соответствии со спецификацией протокола, а дополнительное устройство может неправильно обрабатывать входные данные. |

| Нарушение политики | Нарушение политики происходит при отклонении от базовой реакции (поведения), определенной в изученных или настроенных параметрах. | Оповещение "Несанкционированный агент пользователя HTTP" указывает, что приложение, которое не было изучено или утверждено политикой, используется в качестве http-клиента на устройстве. Это может быть новый веб-браузер или приложение. |

| Подсистема обнаружения вредоносных программ в промышленной промышленности | Определяет поведение, указывающее на наличие вредоносных сетевых действий с помощью известных вредоносных программ, таких как Conficker, Black Energy, Havex, WannaCry, NotPetya и Triton. | Предупреждение "Подозрение на вредоносное действие (Stuxnet)" указывает, что датчик обнаружил подозрительные сетевые действия, известные как связанные с вредоносными программами Stuxnet. Эта вредоносная программа является сложной постоянной угрозой, цель которой — промышленные сети управления и SCADA. |

| Подсистема обнаружения аномалий | Обнаруживает необычное поведение и взаимодействие между компьютерами (M2M). Эта подсистема моделирует сети ICS и поэтому требует более короткий период обучения, чем аналитика, разработанная для ИТ. Аномалии обнаруживаются быстрее, с минимальными ложными срабатываниями. |

Оповещение "Периодическое поведение в канале коммуникации" отражает периодическое и циклическое поведение передачи данных, которое распространено в промышленных сетях. Другие примеры включают чрезмерные попытки входа в систему МБ и обнаружение оповещений о проверке PLC. |

| Обнаружение операционных инцидентов | Обнаруживает проблемы с работоспособностью, например периодические подключения, которые могут указывать на ранние признаки отказа оборудования. | Оповещение "Устройство подозревается в отключении (неответственно)" активируется, когда устройство не отвечает на какой-либо запрос на определенный период. Это предупреждение может означать завершение работы устройства, его отключение или неисправность. Другой пример может быть, если команда "Сименс S7 остановить PLC" была отправлена оповещения. |

Параметры управления

Defender для Интернета вещей обеспечивает поддержку гибридной сети с помощью следующих средств управления:

Портал Azure. Используйте портал Azure в виде одной панели стекла для просмотра всех данных, полученных с устройств с помощью сетевых датчиков, подключенных к облаку. Портал Azure предоставляет дополнительные значения, такие как книги, подключения к Microsoft Sentinel, рекомендации по безопасности и многое другое.

Также вы можете использовать портал Azure для получения новых устройств и обновлений программного обеспечения, подключения и обслуживания датчиков в Defender для Интернета вещей, а также для обновления пакетов аналитики угроз. Например:

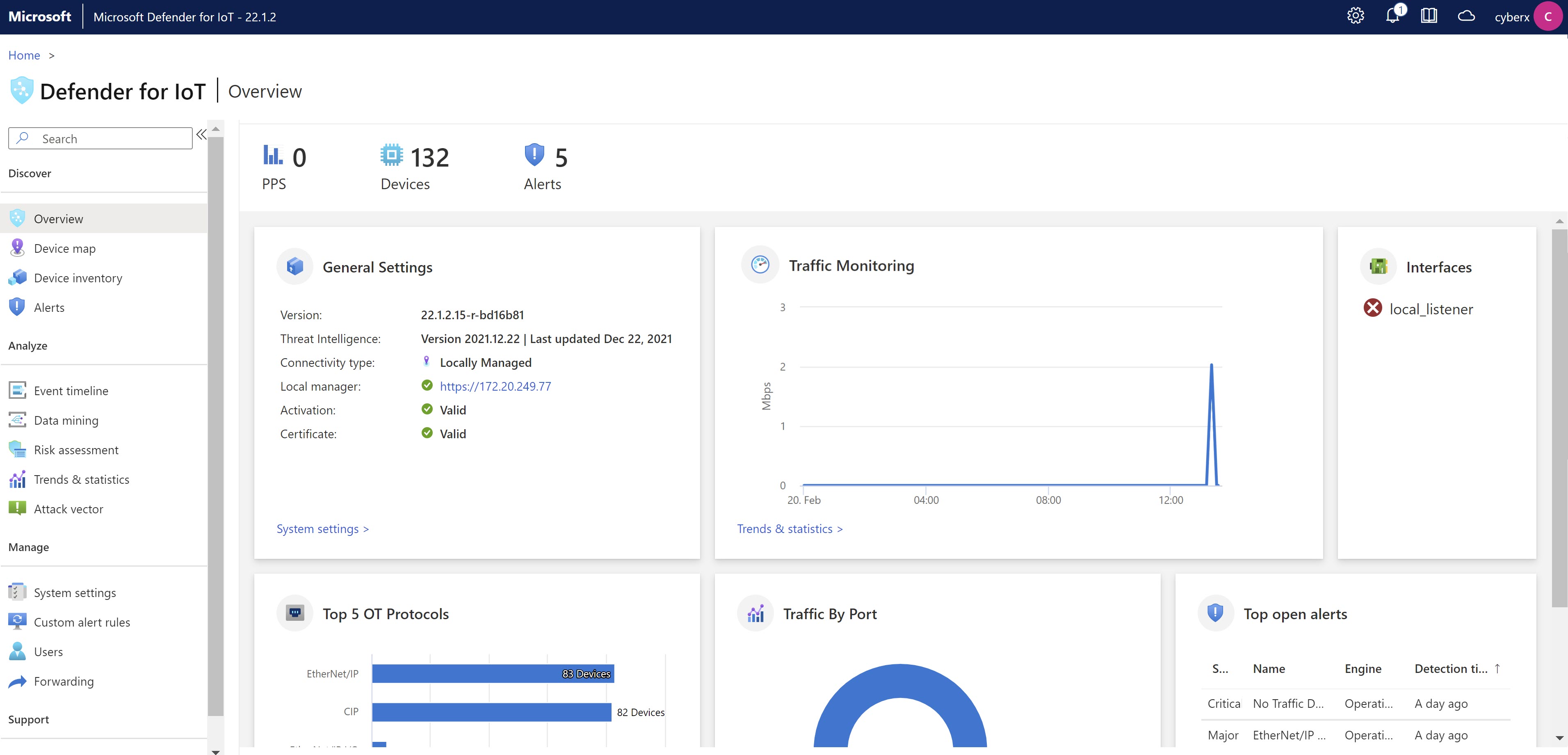

Консоль датчика OT. Просмотр обнаружения устройств, подключенных к определенному датчику OT, из консоли датчика. Используйте консоль датчика для просмотра сетевой карты для устройств, обнаруженных этим датчиком, временная шкала всех событий, происходящих на датчике, пересылки сведений об датчике в партнерские системы и многое другое. Например:

Локальная консоль управления. В средах с отслеживанием воздуха можно получить централизованное представление данных со всех датчиков из локальной консоль управления с помощью дополнительных средств обслуживания и функций отчетов.

Версия программного обеспечения на вашей локальной консоли управления должна совпадать с самой последней версией вашего датчика. Каждая версия локальной консоли управления обратно совместима со старыми поддерживаемыми версиями датчиков, но без возможности подключения к более новым версиям датчиков.

Дополнительные сведения см. в статье о пути развертывания датчика OT с отслеживанием воздуха.

Устройства, отслеживаемые Defender для Интернета вещей

Defender для Интернета вещей может обнаруживать все устройства всех типов во всех средах. Устройства перечисляются на страницах Инвентаризация устройств Defender для Интернета вещей на основе уникальной комбинации IP-адреса и MAC-адреса.

Defender для Интернета вещей определяет одно и уникальные устройства следующим образом:

| Тип | Описание |

|---|---|

| Определяется как отдельные устройства | Устройства, определенные как отдельные устройства, включают: Устройства IT, OT или IoT с одной или несколькими сетевыми картами, в том числе устройства сетевой инфраструктуры, такие как коммутаторы и маршрутизаторы. Примечание. Устройство с модулями или компонентами объединительной платы, например стойками или слотами, считаются одним устройством, вместе со всеми модулями или компонентами объединительной платы. |

| Не определено как отдельные устройства | Следующие элементы не считаются отдельными устройствами и не учитываются в соответствии с вашей лицензией: - Общедоступные IP-адреса Интернета - Группы с несколькими приведениями - Широковещательные группы - Неактивные устройства Отслеживаемые сетью устройства помечаются как неактивные, если в течение указанного времени сетевые действия не обнаружены: - Сети OT: не обнаружено сетевых действий в течение более чем 60 дней - Корпоративные сети Интернета вещей: сетевые действия не обнаружены в течение более чем 30 дней Примечание. Конечные точки, уже управляемые Defender для конечной точки, не считаются отдельными устройствами Defender для Интернета вещей. |