Общие сведения о корпоративной безопасности в Azure HDInsight

Azure HDInsight предлагает ряд методов для соответствия требованиям корпоративной безопасности. По умолчанию большинство этих решений не активированы. Такая гибкость позволяет выбирать самые важные для вас функции безопасности и помогает избежать оплаты тех функций, которые вам не нужны. Но эта гибкость возлагает на вас дополнительную ответственность за выбор правильных решений для используемой установки и среды.

В этой статье рассматриваются решения по обеспечению безопасности путем разделения этих решений по четырем традиционным аспектам безопасности: безопасность периметра, аутентификация, авторизация и шифрование.

В этой статье также представлен корпоративный пакет безопасности Azure HDInsight (ESP), который обеспечивает проверку подлинности на основе Active Directory, многопользовательскую поддержку и управление доступом на основе ролей для кластеров HDInsight.

Основные аспекты корпоративной безопасности

Один из способов ознакомиться с корпоративной безопасностью — разделение решений по обеспечению безопасности на четыре основные группы, основанные на типе элемента управления. Эти группы также называются основами безопасности и включают следующие типы: безопасность периметра, аутентификацию, авторизацию и шифрование.

Безопасность периметра

Безопасность периметра в HDInsight обеспечивается за счет виртуальных сетей. Корпоративный администратор может создать кластер в виртуальной сети и ограничить к ней доступ с помощью групп безопасности сети (NSG). Для обмена данными с кластером HDInsight допускаются только IP-адреса, включенные в правила NSG для входящего трафика. Эта конфигурация обеспечивает безопасность периметра.

Все кластеры, развернутые в виртуальной сети, имеют также частную конечную точку. Эта конечная точка разрешается в частный IP-адрес внутри виртуальной сети для частного доступа к шлюзам кластера по протоколу HTTP.

Проверка подлинности

Корпоративный пакет безопасности службы HDInsight предоставляет возможности аутентификации на основе Active Directory, поддержку многопользовательского режима и управления доступом на основе ролей. Интеграция Active Directory достигается с помощью доменных служб Microsoft Entra. Благодаря таким возможностям можно создать кластер HDInsight, присоединенный к домену Active Directory. Затем настройте список сотрудников организации, которые могут входить в этот кластер.

При такой конфигурации сотрудники организации могут войти в узлы кластера с использованием своих учетных данных домена. Кроме того, эти учетные данные домена можно использовать для входа на другие одобренные конечные точки, например представления Ambari, ODBC, JDBC, PowerShell и интерфейсы REST API, для взаимодействия через них с кластером.

Авторизация

Большинство организаций следуют рекомендации по предоставлению полного доступа ко всем корпоративным ресурсам только определенным сотрудникам. Аналогичным образом администратор может определить политики управления доступом на основе ролей для ресурсов кластера. Это действие доступно только в кластерах ESP.

Администратор Hadoop может настроить управление доступом на основе ролей (RBAC). Эти конфигурации защищают Apache Hive, HBase и Kafka с помощью подключаемых модулей Apache Ranger. Настройка политик RBAC позволяет связывать разрешения с ролью в организации. Этот уровень абстракции позволяет гарантировать, что у пользователей есть только те разрешения, которые необходимы для выполнения их рабочих обязанностей. Ranger позволяет проводить аудит доступа сотрудников к данным, а также аудит любых изменений, внесенных в политики управления доступом.

Например, администратор может настроить Apache Ranger, чтобы настроить политики контроля доступа для Hive. Эта функция обеспечивает фильтрацию на уровне строк и столбцов (маскирование данных) и защищает конфиденциальные данные от несанкционированного доступа.

Аудит

Аудит доступа к ресурсам кластера необходим для отслеживания неавторизованного или случайного доступа к ресурсам. Это так же важно, как защита ресурсов кластера от неавторизованного доступа.

Администратор может просмотреть все случаи получения доступа к ресурсам и данным кластера HDInsight и сообщить о них. Администратор может просматривать изменения в политиках управления доступом и создавать по ним отчеты.

Чтобы получить доступ к журналам аудита Apache Ranger и Ambari, а также к журналам доступа по протоколу SSH, включите Azure Monitor и просмотрите таблицы с записями аудита.

Шифрование

Защита данных важна для соблюдения требований безопасности и соответствия, установленных в организации. Помимо ограничения доступа неавторизованных сотрудников к данным, их следует зашифровать.

HDInsight поддерживает шифрование неактивных данных с помощью как управляемых платформой, так и управляемых клиентом ключей. Шифрование передаваемых данных осуществляется с помощью TLS и IPSec. Дополнительные сведения см. в статье Шифрование передаваемых данных для Azure HDInsight.

Соответствие нормативным требованиям

Предложения Azure для соответствия требованиям основаны на нескольких типах гарантий, включая официальные сертификации, а также аттестации, проверки и разрешения. Оценки выполняются сторонними и независимыми аудиторскими фирмами. Контрактные поправки, самостоятельные оценки и документы с рекомендациями пользователям создаются корпорацией Майкрософт. Сведения о соответствии HDInsight см. в Центре управления безопасностью Майкрософт.

Модель общей ответственности

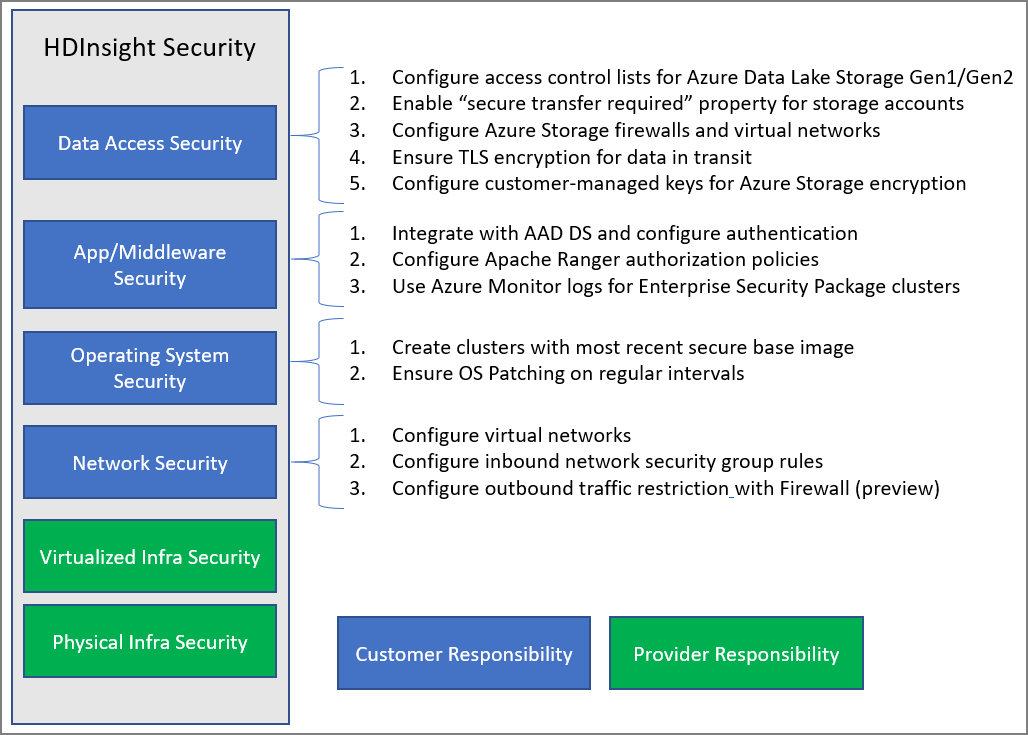

На следующем рисунке представлены основные области безопасности системы и решения по обеспечению безопасности, доступные вам в каждой из них. На нем также выделены области безопасности, за которые отвечаете вы как клиент, и другие области, за которые отвечает HDInsight как поставщик служб.

В следующей таблице приведены ссылки на ресурсы для каждого типа решения по обеспечению безопасности.

| Область безопасности | Доступные решения | Ответственное лицо |

|---|---|---|

| Безопасность доступа к данным | Настройка списков управления доступом (ACL) для Azure Data Lake Storage 1-го поколения и 2-го поколения | Клиент |

| Включите свойство Требуется безопасное перемещение в учетной записи хранения. | Клиент | |

| Настройка брандмауэров службы хранилища Azure и виртуальных сетей | Клиент | |

| Настройка конечных точек службы виртуальной сети Azure для Azure Cosmos DB и Базы данных SQL Azure | Клиент | |

| Убедитесь, что функция шифрования при передаче включена, чтобы при передаче данных внутри кластера использовались TLS и IPSec. | Клиент | |

| Настройка управляемых пользователем ключей для шифрования службы хранилища Azure | Клиент | |

| Контролируйте доступ специалистов службы поддержки Azure к вашим данным, используя защищенное хранилище. | Клиент | |

| Безопасность приложений и ПО промежуточного слоя | Интеграция с доменными службами Microsoft Entra и настройка ESP или использование HIB для проверки подлинности OAuth | Клиент |

| Настройка политик авторизации Apache Ranger | Клиент | |

| Использование журналов Azure Monitor | Клиент | |

| Безопасность операционной системы | Создайте кластеры с самым актуальным базовым безопасным образом | Клиент |

| Обеспечение установки исправлений для ОС через регулярные интервалы | Клиент | |

| Обеспечение шифрования дисков для виртуальных машин с помощью CMK | Клиент | |

| Безопасность сети | Настройка виртуальной сети | |

| Настройка правил для входящего трафика группы безопасности сети (NSG) или приватного канала | Клиент | |

| Настройка ограничения исходящего трафика с помощью брандмауэра | Клиент | |

| Настройка шифрования IPSec передаваемых данных между узлами кластера | Клиент | |

| Виртуализированная инфраструктура | Н/П | HDInsight (поставщик облачных служб) |

| Безопасность физической инфраструктуры | Н/П | HDInsight (поставщик облачных служб) |