Часто задаваемые вопросы о Azure Information Protection (AIP)

Примечание.

Ищете информацию о Microsoft Purview Information Protection (прежнее название — Microsoft Information Protection, MIP)?

Надстройка Azure Information Protection отменяется и заменяется метками, встроенными в приложения и службы Microsoft 365. Дополнительные сведения о состоянии поддержки других компонентов Azure Information Protection.

Новый клиент Microsoft Information Protection (без надстройки) в настоящее время находится в предварительной версии и планируется для общедоступной доступности.

У вас есть вопрос о Azure Information Protection (AIP) или службе Azure Rights Management (Azure RMS)?

Узнайте, отвечает ли он ниже или на последующих , более конкретных страницах вопросов и ответов.

Какова разница между Azure Information Protection и Защита информации Microsoft Purview?

В отличие от Azure Information Protection, Защита информации Microsoft Purview не является подпиской или продуктом, который можно купить. Вместо этого это платформа для продуктов и интегрированных возможностей, которые помогают защитить конфиденциальную информацию вашей организации.

Защита информации Microsoft Purview продукты включают:

- Azure Information Protection

- Microsoft 365 Information Protection, например Microsoft 365 DLP

- Windows Information Protection

- Microsoft Defender для облачных приложений

Защита информации Microsoft Purview возможности включают:

- Единое управление метками

- Интерфейсы маркировки конечных пользователей, встроенные в Приложение Office

- Возможность Windows понять унифицированные метки и применить защиту к данным

- Пакет SDK Microsoft Information Protection

- Функции в Adobe Acrobat Reader для просмотра помеченных и защищенных PDF-файлов

Дополнительные сведения см. в статье о возможностях защиты информации для защиты конфиденциальных данных.

Как определить, находится ли клиент на унифицированной платформе маркировки?

Когда клиент находится на единой платформе маркировки, он поддерживает метки конфиденциальности, которые могут использоваться клиентами и службами , поддерживающими унифицированное маркировку. Если вы получили подписку на Azure Information Protection в июне 2019 г. или более поздней версии, клиент автоматически находится на унифицированной платформе маркировки и дальнейшие действия не требуются. Ваш клиент также может находиться на этой платформе, так как кто-то перенес метки Azure Information Protection.

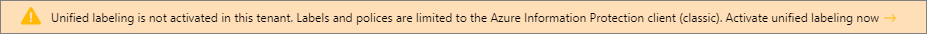

Если клиент не находится на единой платформе меток, на панели Azure Information Protection появится следующий баннер сведений в портал Azure:

Вы также можете проверка, перейдя в Службу управления>унифицированных меток Azure Information Protection>и просмотрев состояние унифицированных меток:

| Состояние | Description |

|---|---|

| Активирован | Клиент находится на унифицированной платформе маркировки. Вы можете создавать, настраивать и публиковать метки из Портал соответствия требованиям Microsoft Purview. |

| Не активировано | Клиент не находится на унифицированной платформе маркировки. Инструкции и рекомендации по миграции см. в статье "Миграция меток Azure Information Protection" в унифицированные метки конфиденциальности. |

Какова разница между Azure Information Protection и Azure Rights Management?

Azure Information Protection (AIP) предоставляет классификацию, маркировку и защиту документов и сообщений электронной почты организации.

Содержимое защищено с помощью службы Azure Rights Management, которая теперь является компонентом AIP.

Дополнительные сведения см. в статье "Как AIP защищает данные и что такое Azure Rights Management?".

Какова роль управления удостоверениями для Azure Information Protection?

Управление удостоверениями является важным компонентом AIP, так как пользователи должны иметь допустимое имя пользователя и пароль для доступа к защищенному содержимому.

Дополнительные сведения о том, как Azure Information Protection помогает защитить данные, см. в статье "Роль Azure Information Protection в защите данных".

Какая подписка нужна для Azure Information Protection и какие функции включены?

Дополнительные сведения о подписках AIP см. в следующей статье:

- Руководство по лицензированию Microsoft 365 для обеспечения безопасности и соответствия требованиям

- Сравнение современных рабочих планов (скачивание PDF)

Необходимо ли быть глобальным администратором для настройки Azure Information Protection? Или выполнение этой задачи можно делегировать другим администраторам?

Глобальные администраторы клиента Microsoft 365 или клиента Microsoft Entra могут выполнять все административные задачи для Azure Information Protection.

Тем не менее, если вы хотите назначить административные разрешения другим пользователям, сделайте это с помощью следующих ролей:

- Администратор Azure Information Protection

- Администратор соответствия требованиям или администратор данных соответствия требованиям

- Администратор безопасности

- Глобальный Администратор istrator Azure Rights Management и Подключение or Администратор istrator

Кроме того, обратите внимание на следующее при управлении административными задачами и ролями:

| Проблема | Сведения |

|---|---|

| Поддерживаемые типы учетных записей | Учетные записи Майкрософт не поддерживаются для делегированного администрирования Azure Information Protection, даже если эти учетные записи назначены одной из перечисленных административных ролей. |

| Элементы управления подключением | Если вы настроили элементы управления подключением, эта конфигурация не влияет на возможность администрирования Azure Information Protection, за исключением соединителя RMS. Например, если вы настроили элементы управления подключением, чтобы возможность защиты содержимого была ограничена группой ИТ-отдела , учетная запись, используемая для установки и настройки соединителя RMS, должна быть членом этой группы. |

| Удаление защиты | Администратор istrator не может автоматически удалять защиту от документов или сообщений электронной почты, защищенных Azure Information Protection. Только пользователи, которым назначены супер пользователи, могут удалить защиту и только в том случае, если включена функция суперпользователей. Любой пользователь с правами администратора в Azure Information Protection может включить функцию суперпользователей и назначить пользователей суперпользователей, включая собственную учетную запись. Эти действия записываются в журнал администратора. Дополнительные сведения см. в разделе "Рекомендации по безопасности" в разделе "Настройка суперпользователей" для служб Azure Information Protection и служб обнаружения или восстановления данных. Совет. Если содержимое хранится в SharePoint или OneDrive, администраторы могут запустить командлет Unlock-SensitivityLabelEncryptedFile , чтобы удалить метку конфиденциальности и шифрование. Дополнительные сведения см. в документации по Microsoft 365. |

| Перенос в единое хранилище меток | Если вы переносите метки Azure Information Protection в единое хранилище меток, обязательно ознакомьтесь со следующим разделом из документации по миграции меток: Администратор истративные роли, поддерживающие единую платформу маркировки. |

Администратор Azure Information Protection

Эта роль администратора Microsoft Entra позволяет администратору настроить Azure Information Protection, но не другие службы.

Администратор istrator с этой ролью может:

- Активация и отключение службы защиты Azure Rights Management

- Настройка параметров защиты и меток

- Настройка политики Azure Information Protection

- Запустите все командлеты PowerShell для клиента Azure Information Protection и из модуля AIPService

Чтобы назначить пользователя этой административной роли, см. статью "Назначение администраторам ролей администратора" в идентификаторе Microsoft Entra.

Примечание.

Эта роль не поддерживается в портал Azure, если клиент находится на унифицированной платформе маркировки.

Администратор соответствия требованиям или администратор данных соответствия требованиям

Эти роли администратора Microsoft Entra позволяют администраторам:

- Настройка Azure Information Protection, включая активацию и деактивацию службы защиты Azure Rights Management

- Настройка параметров защиты и меток

- Настройка политики Azure Information Protection

- Запустите все командлеты PowerShell для клиента Azure Information Protection и из модуля AIPService.

Чтобы назначить пользователя этой административной роли, см. статью "Назначение администраторам ролей администратора" в идентификаторе Microsoft Entra.

Чтобы узнать, какие другие разрешения у пользователя с этими ролями имеются, ознакомьтесь с разделом "Доступные роли " в документации по Microsoft Entra.

Примечание.

Эти роли не поддерживают отслеживание и отзыв документов для пользователей.

Администратор безопасности

Эта роль администратора Microsoft Entra позволяет администраторам настраивать Azure Information Protection в портал Azure и некоторых аспектах других служб Azure.

Администратор istrator с этой ролью не удается запустить любой из Командлеты PowerShell из модуля AIPService или отслеживают и отзывают документы для пользователей.

Чтобы назначить пользователя этой административной роли, см. статью "Назначение администраторам ролей администратора" в идентификаторе Microsoft Entra.

Чтобы узнать, какие другие разрешения у пользователя с этой ролью имеются, ознакомьтесь с разделом "Доступные роли " в документации по Microsoft Entra.

Глобальный Администратор istrator Azure Rights Management и Подключение or Администратор istrator

Роль Глобального Администратор istrator позволяет пользователям выполнять все командлеты PowerShell из модуля AIPService без того, чтобы они были глобальным администратором для других облачных служб.

Роль Подключение or Администратор istrator позволяет пользователям запускать только соединитель Rights Management (RMS).

Эти административные роли не предоставляют разрешения на консоль управления. Роль Подключение or Администратор istrator также не поддерживает отслеживание и отзыв документов для пользователей.

Чтобы назначить любую из этих административных ролей, используйте командлет AIPService PowerShell, Add-AipServiceRoleBased Администратор istrator.

Поддерживает ли Azure Information Protection локальные и гибридные сценарии?

Да. Хотя Azure Information Protection — это облачное решение, оно может классифицировать, метки и защищать документы и сообщения электронной почты, хранящиеся в локальной среде, а также в облаке.

Если у вас есть Exchange Server, SharePoint Server и файловые серверы Windows, используйте один или оба из следующих методов:

- Разверните соединитель Rights Management, чтобы эти локальные серверы могли использовать службу Azure Rights Management для защиты электронных писем и документов.

- Синхронизируйте и федеративные контроллеры домена Active Directory с идентификатором Microsoft Entra для более эффективной проверки подлинности для пользователей. Например, используйте Подключение Microsoft Entra.

Служба Azure Rights Management автоматически создает сертификаты XrML и управляет ими по мере необходимости, поэтому он не использует локальный PKI.

Дополнительные сведения о том, как Azure Rights Management использует сертификаты, см. в пошаговом руководстве по работе Azure RMS: сначала используется, защита содержимого, потребление контента.

Какие типы данных могут классифицировать и защищать Azure Information Protection?

Azure Information Protection может классифицировать и защищать сообщения электронной почты и документы, расположенные в локальной среде или в облаке. К этим документам относятся документы Word, электронные таблицы Excel, презентации PowerPoint, PDF-документы, текстовые файлы и файлы изображений.

Дополнительные сведения см. в поддерживаемых типах файлов полного списка.

Примечание.

Azure Information Protection не может классифицировать и защищать структурированные данные, такие как файлы базы данных, элементы календаря, записи Yammer, содержимое Sway и записные книжки OneNote.

Совет

Power BI поддерживает классификацию с помощью меток конфиденциальности и может применять защиту от этих меток к данным, экспортируемым в следующие форматы файлов: .pdf, .xls и .ppt. Дополнительные сведения см. в разделе "Защита данных" в Power BI.

Служба Azure Information Protection указана в списке доступных облачных приложений для условного доступа. Как она работает?

Да, в качестве предварительного просмотра можно настроить условный доступ Microsoft Entra для Azure Information Protection.

Когда пользователь открывает документ, защищенный Azure Information Protection, администраторы теперь могут блокировать или предоставлять доступ пользователям в клиенте на основе стандартных элементов управления условным доступом. Требование многофакторной проверки подлинности (MFA) является одним из наиболее часто запрашиваемых условий. Другой — это то, что устройства должны соответствовать политикам Intune, чтобы, например, мобильные устройства соответствовали вашим требованиям к паролям и минимальной версии операционной системы, а компьютеры должны быть присоединены к домену.

Дополнительные сведения и некоторые примеры см. в следующей записи блога: политики условного доступа и зашифрованные документы.

Дополнительные сведения:

| Раздел | Сведения |

|---|---|

| Частота оценки | Для компьютеров Windows и текущей предварительной версии политики условного доступа для Azure Information Protection оцениваются при инициализации пользовательской среды (этот процесс также называется начальной загрузкой), а затем каждые 30 дней. Чтобы точно настроить частоту вычисления политик условного доступа, настройте время существования маркера. |

| учетные записи Администратор istrator | Рекомендуется не добавлять учетные записи администратора в политики условного доступа, так как эти учетные записи не смогут получить доступ к области Azure Information Protection в портал Azure. |

| Совместная работа MFA и B2B | Если вы используете MFA в политиках условного доступа для совместной работы с другими организациями (B2B), необходимо использовать совместную работу Microsoft Entra B2B и создать гостевые учетные записи для пользователей, которым вы хотите предоставить общий доступ в другой организации. |

| Запросы на использование | В предварительной версии Microsoft Entra за декабрь 2018 г. теперь можно предложить пользователям принять условия использования перед первым открытием защищенного документа. |

| Облачные приложения | Если вы используете множество облачных приложений для условного доступа, вы можете не видеть службу синхронизации Microsoft Information Protection и службу Microsoft Rights Management, отображаемую в списке, чтобы выбрать. В этом случае используйте поле поиска в верхней части списка. Начните вводить "Microsoft Information Protection Sync Service" и "Microsoft Rights Management Service", чтобы отфильтровать доступные приложения. Предоставление поддерживаемой подписки; Затем вы увидите этот параметр и сможете выбрать их. |

Примечание.

Поддержка условного доступа Azure Information Protection в настоящее время доступна в предварительной версии. Предварительная версия дополнительных условий использования Azure включают дополнительные юридические условия, применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или еще не общедоступны по другим причинам.

Подходит ли Azure Information Protection для моей страны?

Разные страны имеют разные требования и правила. Чтобы ответить на этот вопрос для вашей организации, см. статью "Пригодность для разных стран".

Как Azure Information Protection поможет с GDPR?

Примечание.

Если вы заинтересованы в просмотре или удалении персональных данных, ознакомьтесь с руководством Майкрософт в диспетчере соответствия требованиям Microsoft Purview и в разделе GDPR сайта Microsoft 365 корпоративный соответствия требованиям. Если вам требуются общие сведения о GDPR, см. раздел, посвященный GDPR, на портале Service Trust Portal.

Где можно найти вспомогательные сведения для Azure Information Protection, такие как юридические, соответствие и соглашения об уровне обслуживания?

См . сведения о соответствии и поддержке Azure Information Protection.

Как сообщить о проблеме или отправить отзыв для Azure Information Protection?

Для технической поддержки используйте стандартные каналы поддержки или обратитесь в служба поддержки Майкрософт.

Мы также приглашаем вас взаимодействовать с нашими специалистами по проектированию на сайте Yammer в Azure Information Protection.

Что делать, если мой вопрос не здесь?

Сначала ознакомьтесь с часто задаваемыми вопросами, перечисленными ниже, которые относятся к классификации и маркировке или защите данных. Служба Azure Rights Management (Azure RMS) предоставляет технологию защиты данных для Azure Information Protection. Azure RMS можно использовать с классификацией и меткой или самостоятельно.

Если ваш вопрос не ответит, см. ссылки и ресурсы, перечисленные в разделе "Информация" и поддержка Azure Information Protection.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по