Создание соответствующих авторизаций

При подключении клиентов к Azure Lighthouse вы создаете авторизации для предоставления указанных встроенных ролей Azure пользователям в вашем управляющем арендаторе. Вы также можете создать соответствующие авторизации, использующие Microsoft Entra управление привилегированными пользователями (PIM), чтобы пользователи в управляемом клиенте временно повысили свою роль. Это позволяет предоставлять дополнительные разрешения тогда, когда это необходимо, чтобы пользователи имели эти разрешения только в течение определенного периода.

Создание соответствующих авторизаций позволяет свести к минимуму число постоянных назначений привилегированных ролей пользователям и тем самым снизить риски безопасности, связанные с привилегированным доступом пользователей в арендаторе.

В этом разделе объясняется, как работают соответствующие авторизации и как их создавать при подключении клиента к Azure Lighthouse.

Требования к лицензиям

Для создания соответствующих авторизации требуется лицензия Enterprise Mobility + Security E5 (EMS E5) или лицензия Microsoft Entra ID P2 .

Лицензия EMS E5 или Microsoft Entra ID P2 должна храниться управляемым клиентом, а не клиентом клиента.

Любые дополнительные затраты, связанные с соответствующей ролью, будут применяться только в течение периода времени, на который пользователь повысит уровень доступа до этой роли.

Сведения о лицензиях для пользователей см. в Управление идентификацией Microsoft Entra основах лицензирования.

Принцип работы соответствующих авторизаций

Соответствующая авторизация определяет назначение ролей, при котором пользователь должен активировать роль тогда, когда возникнет необходимость выполнить привилегированные задачи. При активации соответствующей роли пользователь получает полный доступ, предоставляемый этой ролью, на указанный период времени.

Перед процессом подключения пользователи в арендаторе клиента могут просмотреть все назначения ролей, включая те, которые входят в соответствующие авторизации.

После активации соответствующей роли пользователь получает эту роль с повышенными правами в делегированной области на предварительно заданный период времени в дополнение к постоянным назначениям ролей для этой области.

Администраторы в управляющем арендаторе могут просмотреть все действия по управлению привилегированными пользователями в журнале аудита в управляющем арендаторе. Клиенты могут просматривать эти действия в журнале действий Azure для делегированной подписки.

Соответствующие элементы авторизации

Можно создать соответствующую авторизацию при подключении клиентов с использованием шаблонов Azure Resource Manager или путем публикации предложений для управляемых служб в Azure Marketplace. Все соответствующие авторизации нужно должны содержать три элемента — пользователя, роль и политику доступа.

User

Для каждой соответствующей авторизации укажите идентификатор участника для отдельного пользователя или группы Microsoft Entra в управляемом клиенте. Вместе с идентификатором участника необходимо указать выбранное отображаемое имя для каждой авторизации.

Если в соответствующей авторизации указана группа, любой член этой группы сможет повысить собственный доступ к роли для каждой отдельной политики доступа.

Нельзя использовать соответствующие авторизации с субъектами-службами, так как в настоящее время для нее невозможно повысить уровень доступа и использовать соответствующую роль. Нельзя также использовать соответствующие авторизации с delegatedRoleDefinitionIds, который администратор доступа пользователей может назначать управляемым удостоверениям.

Примечание.

Для каждой соответствующей авторизации необходимо создать постоянную (активную) авторизацию для того же идентификатора субъекта с другой ролью, такой как "Читатель" (или другая встроенная роль Azure, которая включает доступ для чтения). Если вы не добавили постоянную авторизацию с доступом с ролью "Читатель", пользователь не сможет повысить уровень разрешений для своей роли на портале Azure.

Role

Все соответствующие авторизации должны включать встроенную роль Azure, которую пользователь сможет использовать тогда, когда это будет необходимо.

Ролью может быть любая встроенная роль Azure, которая поддерживается для управления делегированными ресурсами Azure, за исключением администратора доступа пользователей.

Важно!

Если включить несколько соответствующих авторизаций, использующих одну и ту же роль, то все они должны иметь одинаковые параметры политики доступа.

Политика доступа

Политика доступа определяет требования многофакторной проверки подлинности (MFA) и период времени, в течение которого пользователь будет активирован в роли, а также указывает, требуются ли утверждающие.

Многофакторная проверка подлинности

Укажите, требуется ли многофакторная проверка подлинности Microsoft Entra для активации соответствующей роли.

Максимальная длительность

Определите общий период времени, в течение которого у пользователя будет соответствующая роль. Минимальное значение составляет 30 минут, а максимальное — 8 часов.

Утверждающие

Элемент "Утверждающие" является необязательным. При его добавлении вы можете указать до 10 пользователей или групп пользователей в управляющем арендаторе, которые могут утверждать или отклонять запросы от пользователя для активации соответствующей роли.

Нельзя использовать учетную запись субъекта-службы в качестве утверждающего. Кроме того, утверждающие не могут утверждать свой собственный доступ. Если утверждающий также добавлен в качестве пользователя в рамках соответствующей авторизации, другой утверждающий должен предоставить ему доступ для повышения уровня разрешений роли.

Если вы не добавили утверждающих, пользователь сможет активировать соответствующую роль в любое время по своему усмотрению.

Создание соответствующих авторизаций с помощью предложений для управляемых служб

Чтобы подключить клиента к Azure Lighthouse, вы можете опубликовать предложения для управляемых служб в Azure Marketplace. При создании приложений в Центре партнеров теперь можно указать, должен ли параметр Тип доступа для каждой авторизации иметь значение Активный или Соответствующий.

При выборе значения Соответствующий пользователь в вашей авторизации сможет активировать роль в соответствии с настроенной политикой доступа. Необходимо задать максимальную длительность от 30 минут до 8 часов и указать, требуется ли многофакторная проверка подлинности. Можно также добавить до 10 утверждающих (если вы решили использовать утверждающих), указав отображаемое имя и идентификатор субъекта для каждого из них.

Обязательно ознакомьтесь с подробными сведениями в разделе Соответствующие элементы авторизации при настройке соответствующих авторизаций в Центре партнеров.

Создание соответствующих авторизаций с помощью шаблонов ARM

Чтобы подключить клиента к Azure Lighthouse, используйте шаблон Azure Resource Manager вместе с соответствующим изменяемым файлом параметров. Выбор шаблона будет зависеть от того, подключаете ли вы всю подписку, группу ресурсов или несколько групп ресурсов в пределах подписки.

Чтобы включить соответствующие авторизации при подключении заказчика, используйте один из шаблонов из раздела delegated-resource-management-eligible-authorizations в нашем репозитории примеров. Мы предоставляем шаблоны с утверждениями и без них, чтобы вы могли выбрать шаблон, который лучше всего подходит для вашего сценария.

| Чтобы подключить это (с соответствующими авторизациями) | Используйте этот шаблон Azure Resource Manager | И измените этот файл параметров |

|---|---|---|

| Отток подписок | subscription.json | subscription.parameters.json |

| Подписка (с утверждающими) | subscription-managing-tenant-approvers.json | subscription-managing-tenant-approvers.parameters.json |

| Группа ресурсов | rg.json | rg.parameters.json |

| Группа ресурсов (с утверждающими) | rg-managing-tenant-approvers.json | rg-managing-tenant-approvers.parameters.json |

| Несколько групп ресурсов в подписке | multiple-rg.json | multiple-rg.parameters.json |

| Несколько групп ресурсов в рамках подписки (с утверждающими) | multiple-rg-managing-tenant-approvers.json | multiple-rg-managing-tenant-approvers.parameters.json |

Шаблон subscription-managing-tenant-approvers.json, который можно использовать для подключения подписки с соответствующими авторизациями (включая утверждающих), показан ниже.

{

"$schema": "https://schema.management.azure.com/schemas/2019-08-01/subscriptionDeploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"type": "string",

"metadata": {

"description": "Specify a unique name for your offer"

}

},

"mspOfferDescription": {

"type": "string",

"metadata": {

"description": "Name of the Managed Service Provider offering"

}

},

"managedByTenantId": {

"type": "string",

"metadata": {

"description": "Specify the tenant id of the Managed Service Provider"

}

},

"authorizations": {

"type": "array",

"metadata": {

"description": "Specify an array of objects, containing tuples of Azure Active Directory principalId, a Azure roleDefinitionId, and an optional principalIdDisplayName. The roleDefinition specified is granted to the principalId in the provider's Active Directory and the principalIdDisplayName is visible to customers."

}

},

"eligibleAuthorizations": {

"type": "array",

"metadata": {

"description": "Provide the authorizations that will have just-in-time role assignments on customer environments with support for approvals from the managing tenant"

}

}

},

"variables": {

"mspRegistrationName": "[guid(parameters('mspOfferName'))]",

"mspAssignmentName": "[guid(parameters('mspOfferName'))]"

},

"resources": [

{

"type": "Microsoft.ManagedServices/registrationDefinitions",

"apiVersion": "2020-02-01-preview",

"name": "[variables('mspRegistrationName')]",

"properties": {

"registrationDefinitionName": "[parameters('mspOfferName')]",

"description": "[parameters('mspOfferDescription')]",

"managedByTenantId": "[parameters('managedByTenantId')]",

"authorizations": "[parameters('authorizations')]",

"eligibleAuthorizations": "[parameters('eligibleAuthorizations')]"

}

},

{

"type": "Microsoft.ManagedServices/registrationAssignments",

"apiVersion": "2020-02-01-preview",

"name": "[variables('mspAssignmentName')]",

"dependsOn": [

"[resourceId('Microsoft.ManagedServices/registrationDefinitions/', variables('mspRegistrationName'))]"

],

"properties": {

"registrationDefinitionId": "[resourceId('Microsoft.ManagedServices/registrationDefinitions/', variables('mspRegistrationName'))]"

}

}

],

"outputs": {

"mspOfferName": {

"type": "string",

"value": "[concat('Managed by', ' ', parameters('mspOfferName'))]"

},

"authorizations": {

"type": "array",

"value": "[parameters('authorizations')]"

},

"eligibleAuthorizations": {

"type": "array",

"value": "[parameters('eligibleAuthorizations')]"

}

}

}

Определение соответствующих авторизаций в файле параметров

Пример шаблона subscription-managing-tenant-утверждающий.parameters.json можно использовать для определения авторизации, включая допустимые авторизации при подключении подписки.

Каждую из соответствующих авторизаций нужно определить в параметре eligibleAuthorizations. Этот пример включает одну соответствующую авторизацию.

Этот шаблона также включает элемент managedbyTenantApprovers, добавляющий principalId, который потребуется для утверждения всех попыток активации соответствующих ролей, определенных в элементе eligibleAuthorizations.

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Relecloud Managed Services"

},

"mspOfferDescription": {

"value": "Relecloud Managed Services"

},

"managedByTenantId": {

"value": "<insert the managing tenant id>"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7",

"principalIdDisplayName": "PIM group"

}

]

},

"eligibleAuthorizations":{

"value": [

{

"justInTimeAccessPolicy": {

"multiFactorAuthProvider": "Azure",

"maximumActivationDuration": "PT8H",

"managedByTenantApprovers": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "PIM-Approvers"

}

]

},

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

}

]

}

}

}

Каждая запись в параметре eligibleAuthorizations содержит три элемента, определяющих соответствующую авторизацию: principalId, roleDefinitionId и justInTimeAccessPolicy.

principalId указывает идентификатор пользователя или группы Microsoft Entra, к которому будет применяться данная авторизация.

Элемент roleDefinitionId содержит идентификатор определения роли для встроенной роли Azure, которую пользователь сможет использовать тогда, когда это будет необходимо. Если добавляется несколько допустимых авторизаций, использующих один и тот же параметр roleDefinitionId, то у всех них должны быть одинаковые параметры для justInTimeAccessPolicy.

justInTimeAccessPolicy задает три элемента:

multiFactorAuthProviderможно задать значение Azure, для которого потребуется проверка подлинности с помощью многофакторной проверки подлинности Microsoft Entra, или значение None , если многофакторная проверка подлинности не требуется.maximumActivationDurationзадает общий период времени, в течение которого у пользователя будет соответствующая роль. Значение должно быть в формате длительности ISO 8601. Минимальное значение — PT30M (30 минут), а максимальное — PT8H (8 часов). Для простоты мы рекомендуем использовать значения только в полчаса приращения, например PT6H в течение 6 часов или PT6H30M в течение 6,5 часов.managedByTenantApproversявляется необязательным. Если добавляется этот аргумент, он должен содержать одно или несколько комбинаций параметров principalId и PrincipalIdDisplayName, которые будут требоваться для утверждения активации любой соответствующей роли.

Дополнительные сведения об этих элементах см. в разделе "Допустимые элементы авторизации".

Процесс повышения прав для пользователей

После подключения клиента к Azure Lighthouse все соответствующие роли будут доступны указанному пользователю (или пользователям в указанных группах).

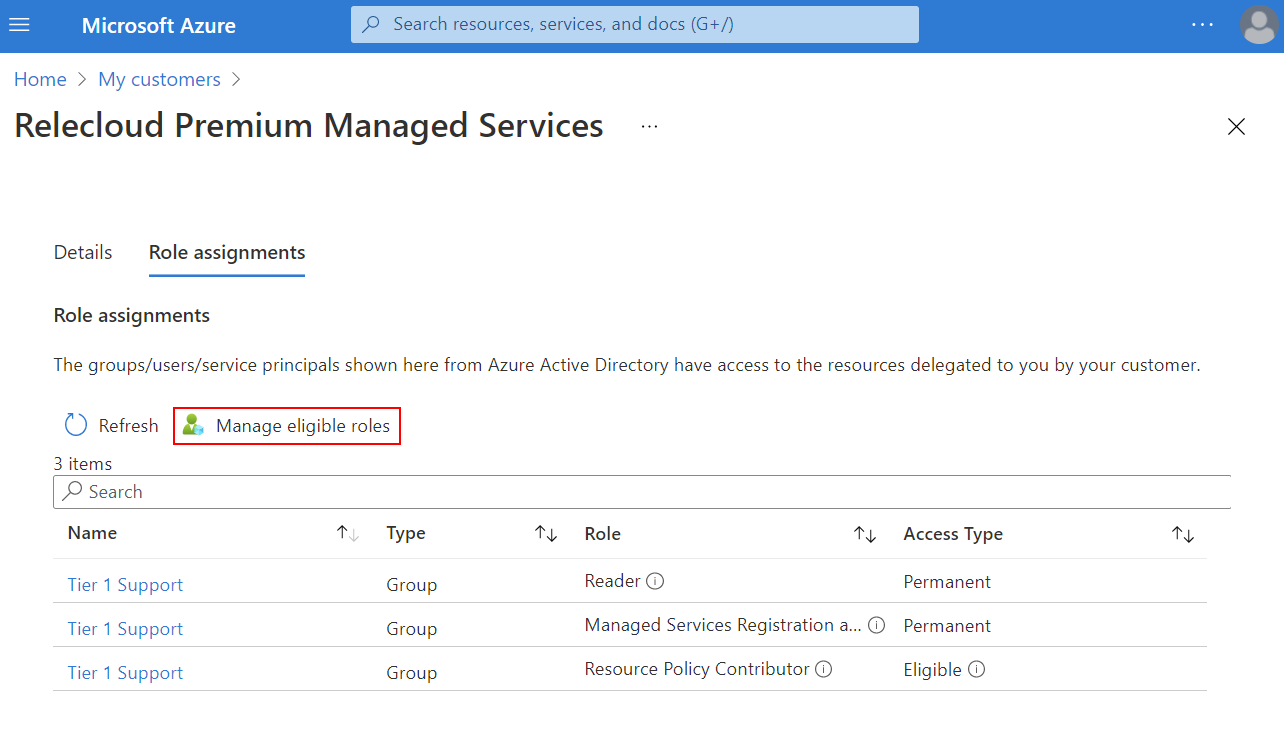

Каждый пользователь может в любое время повысить уровень доступа. Для этого нужно перейти на страницу Мои клиенты на портале Azure, выбрать делегирование, а затем нажать Управление подходящими ролями. После этого они могут выполнить действия по активации роли в Microsoft Entra управление привилегированными пользователями.

Если указаны утверждающие, пользователь не сможет получить доступ к роли, пока утверждение не будет предоставлено назначенным утверждающим из управляющего клиента. Все утверждающие получат уведомление о запросе на утверждение, и пользователь не сможет использовать соответствующую роль, пока не будет предоставлено утверждение. Об этом утверждающие также получат уведомления. Дополнительные сведения о процессе утверждения см. в разделе Утверждение или отклонение запросов на роли ресурсов Azure в системе управления привилегированными пользователями.

После активации роли она будет у пользователя в течение всего периода времени, указанного в соответствующей авторизации. По истечении этого периода пользователь больше не сможет использовать эту роль, если не повторит процесс повышения прав и не повысит уровень доступа еще раз.

Следующие шаги

- Узнайте о том, как подключать клиентов к Azure Lighthouse с помощью шаблонов ARM.

- Узнайте, как подключать клиентов, используя предложения для управляемых служб.

- Дополнительные сведения о Microsoft Entra управление привилегированными пользователями.

- Изучите сведения об арендаторах, пользователях и ролях в Azure Lighthouse.