Управление правилами NAT для входящего трафика для Azure Load Balancer

Правило NAT для входящего трафика используется для перенаправления трафика от внешней подсистемы балансировки нагрузки в один или несколько экземпляров серверного пула.

Есть два типа правил NAT для входящего трафика:

Одна виртуальная машина — правило NAT для входящего трафика, предназначенное для одной виртуальной машины в серверном пуле подсистемы балансировки нагрузки.

Несколько виртуальных машин — правило NAT для входящего трафика, предназначенное для нескольких виртуальных машин в серверном пуле подсистемы балансировки нагрузки.

Из этой статьи вы узнаете, как добавить и удалить правило NAT для обоих типов. Вы узнаете, как изменить выделение внешнего порта в правиле NAT для нескольких экземпляров. Вы можете выбрать примеры портал Azure, PowerShell или CLI.

Если у вас еще нет подписки Azure, создайте бесплатную учетную запись Azure, прежде чем начинать работу.

Необходимые компоненты

- Общедоступная версия Load Balancer (цен. категория "Стандартный") в вашей подписке. Дополнительные сведения о создании Azure Load Balancer см. в документе Краткое руководство. Создание общедоступной подсистемы балансировки нагрузки с помощью портала Azure для распределения нагрузки между виртуальными машинами. Имя подсистемы балансировки нагрузки для примеров в этой статье — myLoadBalancer.

- Чтобы установить и использовать PowerShell локально, для работы с этой статьей вам понадобится модуль Azure PowerShell 5.4.1 или более поздней версии. Выполните командлет

Get-Module -ListAvailable Az, чтобы узнать установленную версию. Если вам необходимо выполнить обновление, ознакомьтесь со статьей, посвященной установке модуля Azure PowerShell. При использовании PowerShell на локальном компьютере также нужно запуститьConnect-AzAccount, чтобы создать подключение к Azure.

Используйте среду Bash в Azure Cloud Shell. Дополнительные сведения см . в кратком руководстве по Bash в Azure Cloud Shell.

Если вы предпочитаете выполнять справочные команды CLI локально, установите Azure CLI. Если вы работаете в Windows или macOS, Azure CLI можно запустить в контейнере Docker. Дополнительные сведения см. в статье Как запустить Azure CLI в контейнере Docker.

Если вы используете локальную установку, выполните вход в Azure CLI с помощью команды az login. Чтобы выполнить аутентификацию, следуйте инструкциям в окне терминала. Сведения о других возможностях, доступных при входе, см. в статье Вход с помощью Azure CLI.

Установите расширение Azure CLI при первом использовании, когда появится соответствующий запрос. Дополнительные сведения о расширениях см. в статье Использование расширений с Azure CLI.

Выполните команду az version, чтобы узнать установленную версию и зависимые библиотеки. Чтобы обновиться до последней версии, выполните команду az upgrade.

Добавление правила NAT для входящего трафика для одной виртуальной машины

Выберите этот параметр, чтобы настроить правило для одной виртуальной машины. Для инструкций выберите портал Azure, PowerShell или CLI.

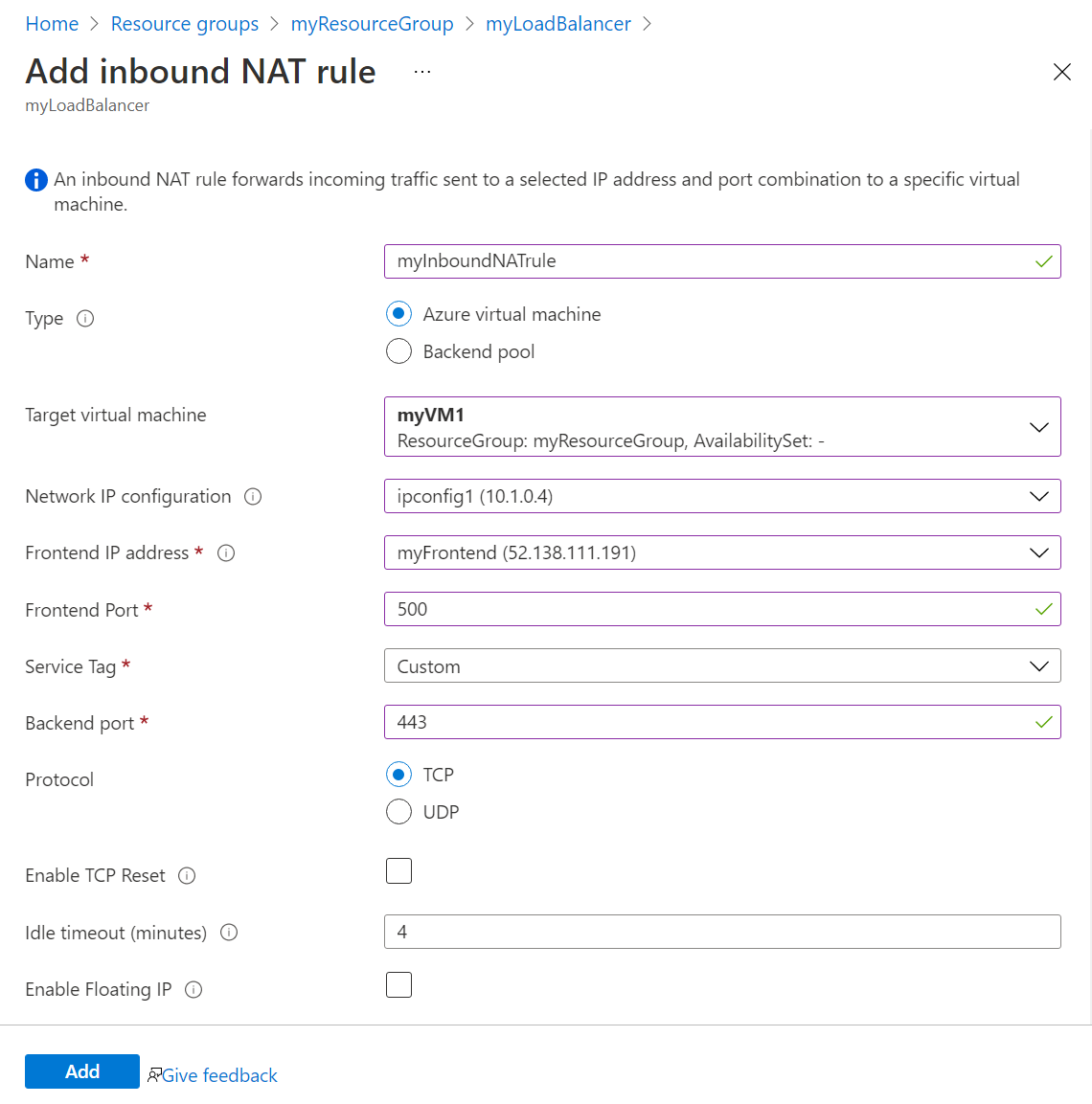

В этом примере вы создадите правило NAT для входящего трафика для пересылки порта 500 на внутренний порт 443.

Войдите на портал Azure.

В поле поиска в верхней части портала введите Подсистема балансировки нагрузки. В результатах поиска выберите Подсистема балансировки нагрузки.

Выберите myLoadBalancer или свою подсистему балансировки нагрузки.

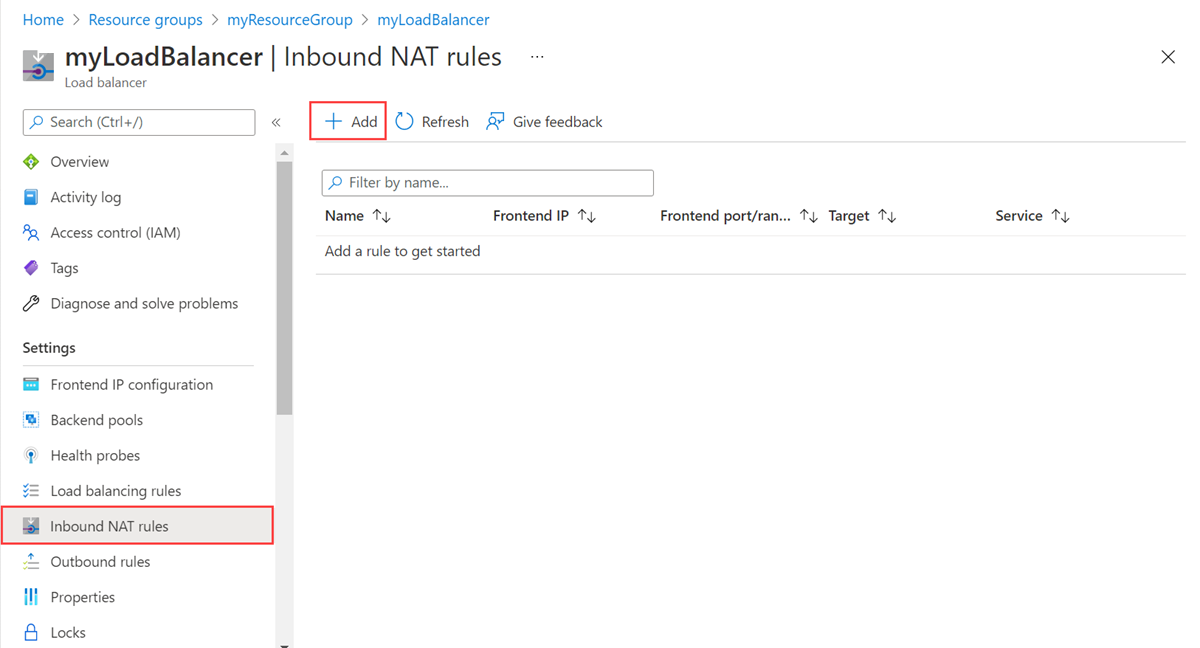

На странице подсистемы балансировки нагрузки выберите Правила NAT для входящего трафика в разделе Параметры.

Выберите + Добавить в разделе Правила NAT для входящего трафика, чтобы добавить правило.

В разделе Добавление правила NAT для входящего трафика введите или выберите указанные ниже сведения.

Параметр Значение Имя Введите myInboundNATrule. Тип Выберите Виртуальная машина Azure. Целевая виртуальная машина Выберите виртуальную машину для перенаправления порта. В этом примере это интерфейс myVM1. IP-конфигурация сети Выберите IP-конфигурацию виртуальной машины. В этом примере это ipconfig1(10.1.0.4). Интерфейсный IP-адрес Выберите myFrontend. Интерфейсный порт Введите 500. Тег службы Оставьте значение по умолчанию Настраиваемое. Серверный порт Введите 443. Протокол Выберите TCP. Оставьте остальные значения по умолчанию и щелкните Добавить.

Добавление правила NAT для входящего трафика для нескольких виртуальных машин

Выберите этот параметр, чтобы настроить правило с диапазоном портов в серверный пул виртуальных машин. Для инструкций выберите портал Azure, PowerShell или CLI.

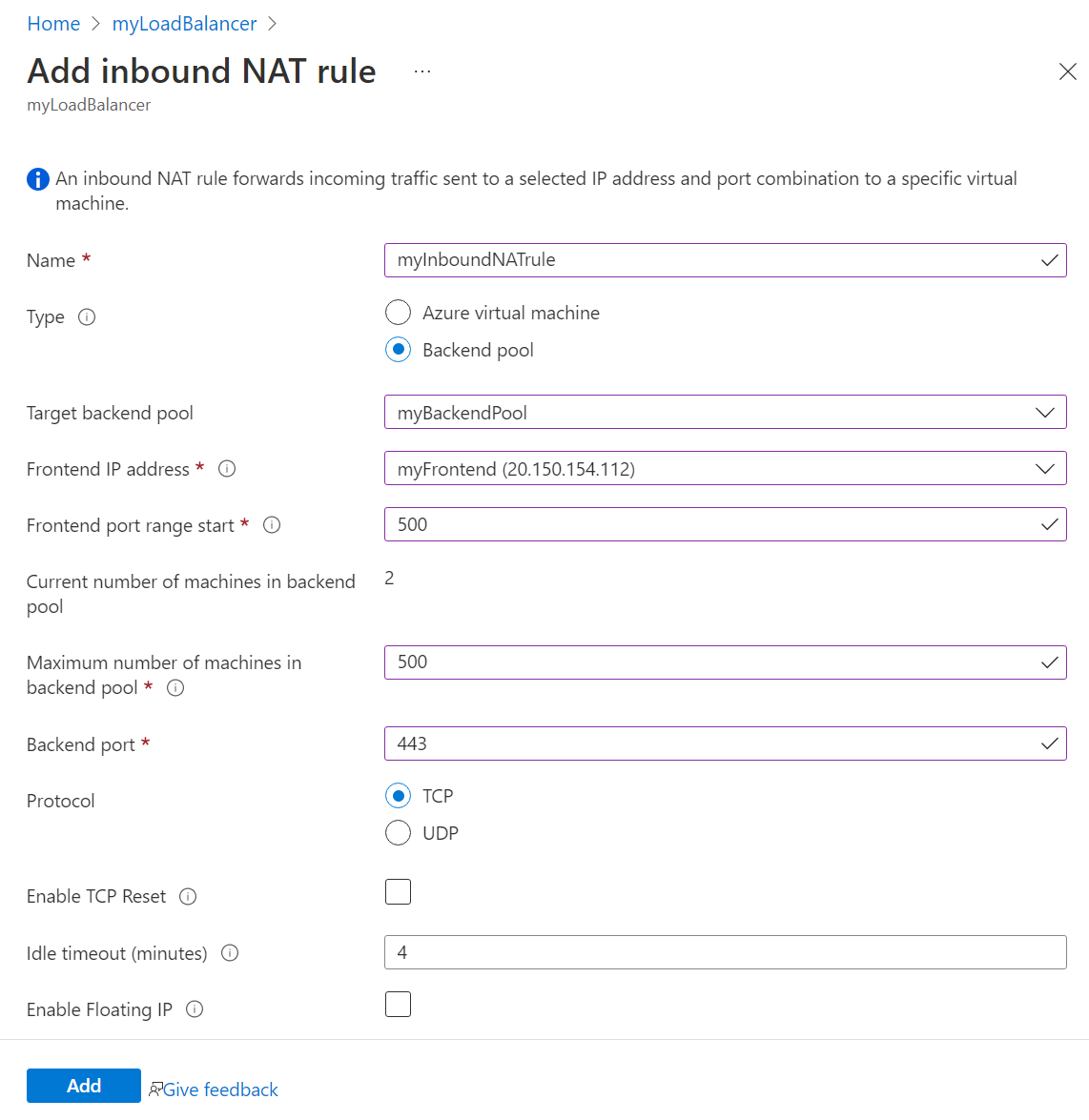

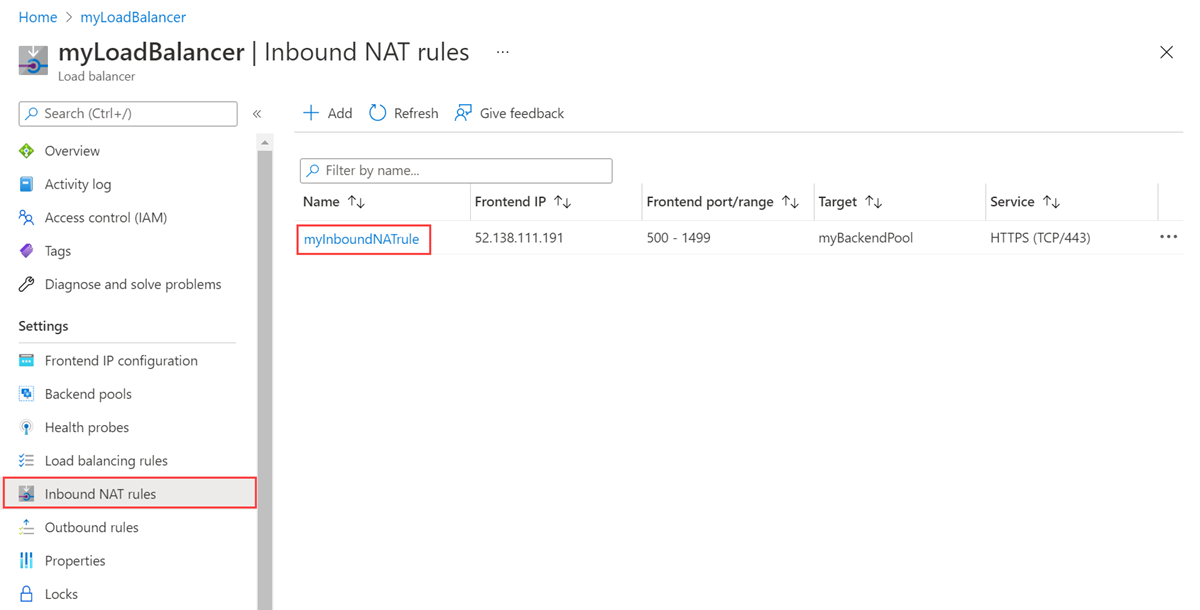

В этом примере вы создадите правило NAT для входящего трафика для пересылки диапазона портов, начиная с порта 500 на внутренний порт 443. Максимальное число машин в серверном пуле задается параметром Максимальное число машин в серверном пуле со значением 500. Этот параметр ограничивает серверный пул 500 виртуальными машинами.

Войдите на портал Azure.

В поле поиска в верхней части портала введите Подсистема балансировки нагрузки. В результатах поиска выберите Подсистема балансировки нагрузки.

Выберите myLoadBalancer или свою подсистему балансировки нагрузки.

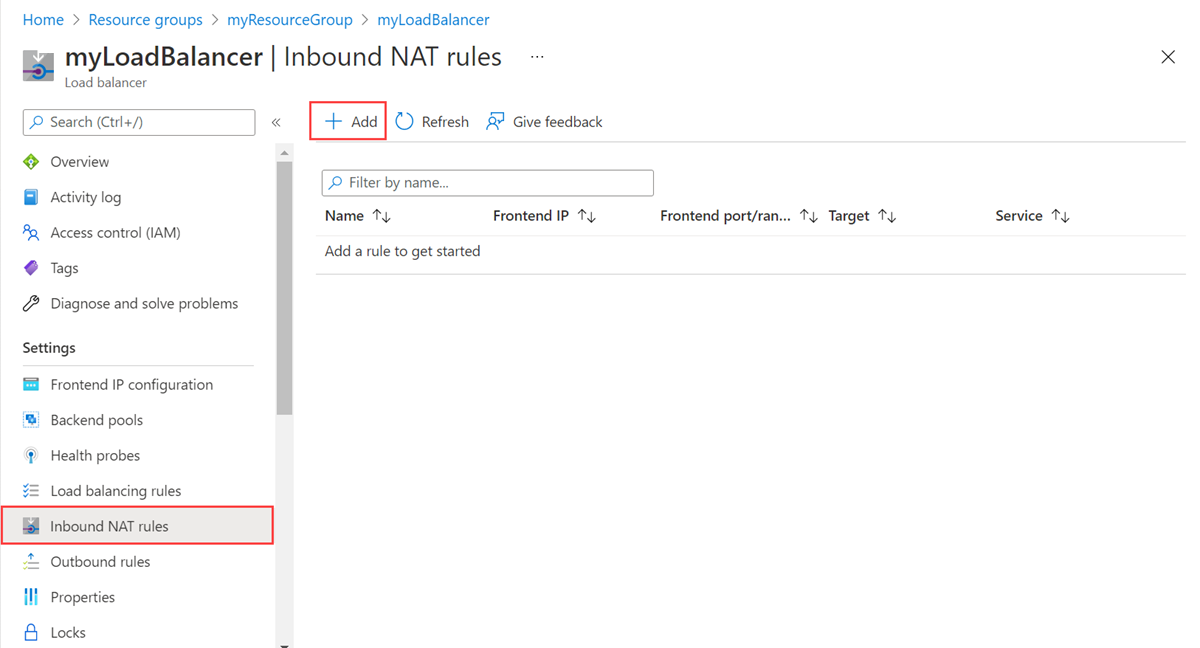

На странице подсистемы балансировки нагрузки выберите Правила NAT для входящего трафика в разделе Параметры.

Выберите + Добавить в разделе Правила NAT для входящего трафика, чтобы добавить правило.

В разделе Добавление правила NAT для входящего трафика введите или выберите указанные ниже сведения.

Параметр Значение Имя Введите myInboundNATrule. Тип Выберите Внутренний пул. Целевой серверный пул Выберите серверный пул. В нашем примере это myBackendPool. Интерфейсный IP-адрес Выберите интерфейсный IP-адрес. В этом примере это myFrontend. Начало диапазона интерфейсных портов Введите 500. Максимальное число компьютеров во внутреннем пуле Введите 500. Серверный порт Введите 443. Протокол Выберите TCP. Оставьте остальные значения по умолчанию и щелкните Добавить.

Изменение распределения интерфейсного порта для правила для нескольких виртуальных машин

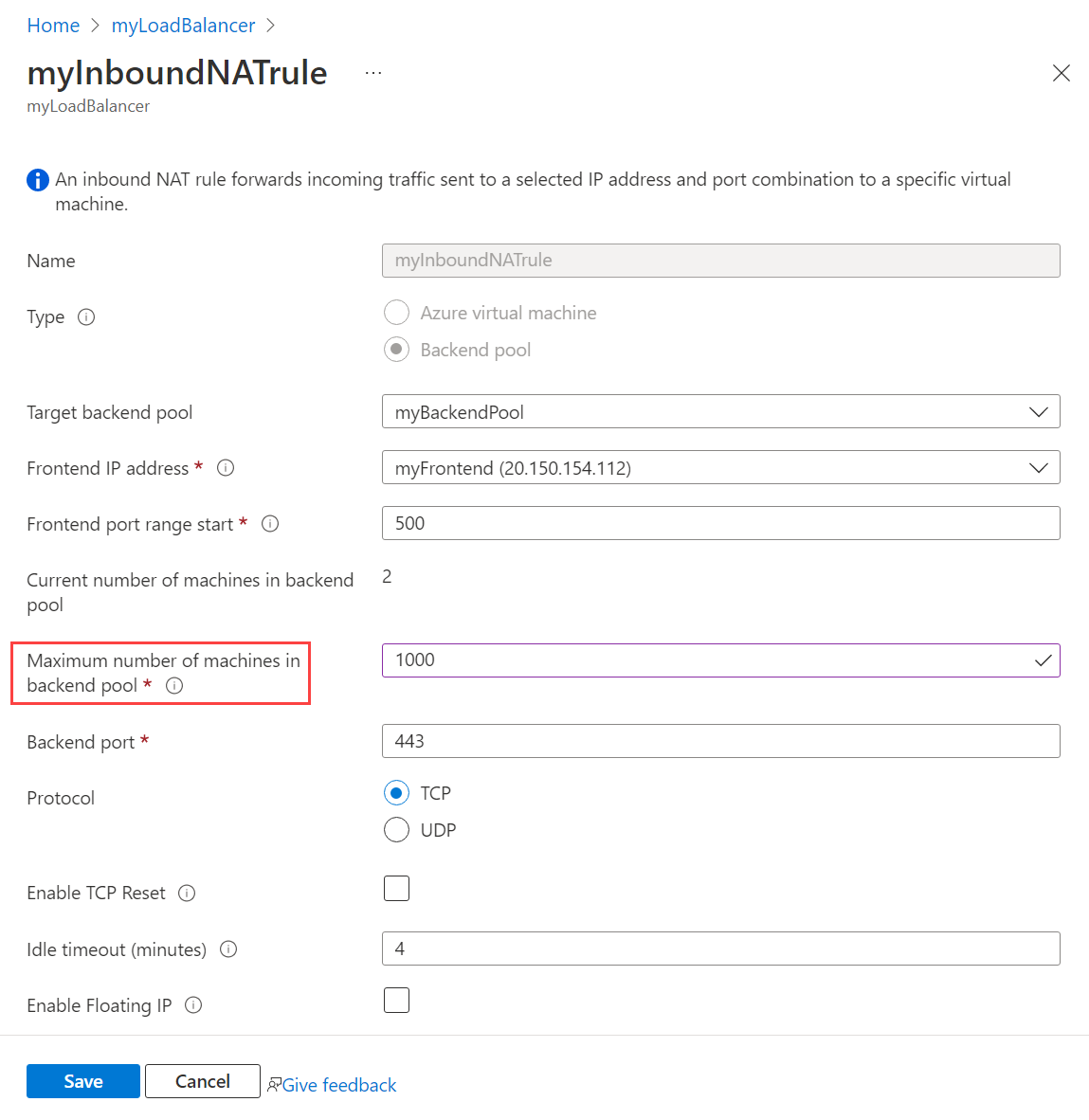

Чтобы разместить больше виртуальных машин в серверном пуле с использованием правила для нескольких экземплярами, измените назначение интерфейсного порта в правиле NAT для входящего трафика. В этом примере вы измените максимальное количество компьютеров в серверном пуле с 500 на 1000. Этот параметр увеличивает максимальное количество компьютеров в серверном пуле до 1000.

Войдите на портал Azure.

В поле поиска в верхней части портала введите Подсистема балансировки нагрузки. В результатах поиска выберите Подсистема балансировки нагрузки.

Выберите myLoadBalancer или свою подсистему балансировки нагрузки.

На странице подсистемы балансировки нагрузки выберите Правила NAT для входящего трафика в разделе Параметры.

Выберите правило NAT для входящего трафика, которое вы хотите изменить. В этом примере это myInboundNATrule.

В свойствах правила NAT для входящего трафика задайте для параметра Максимальное число компьютеров в серверном пуле значение 1000.

Выберите Сохранить.

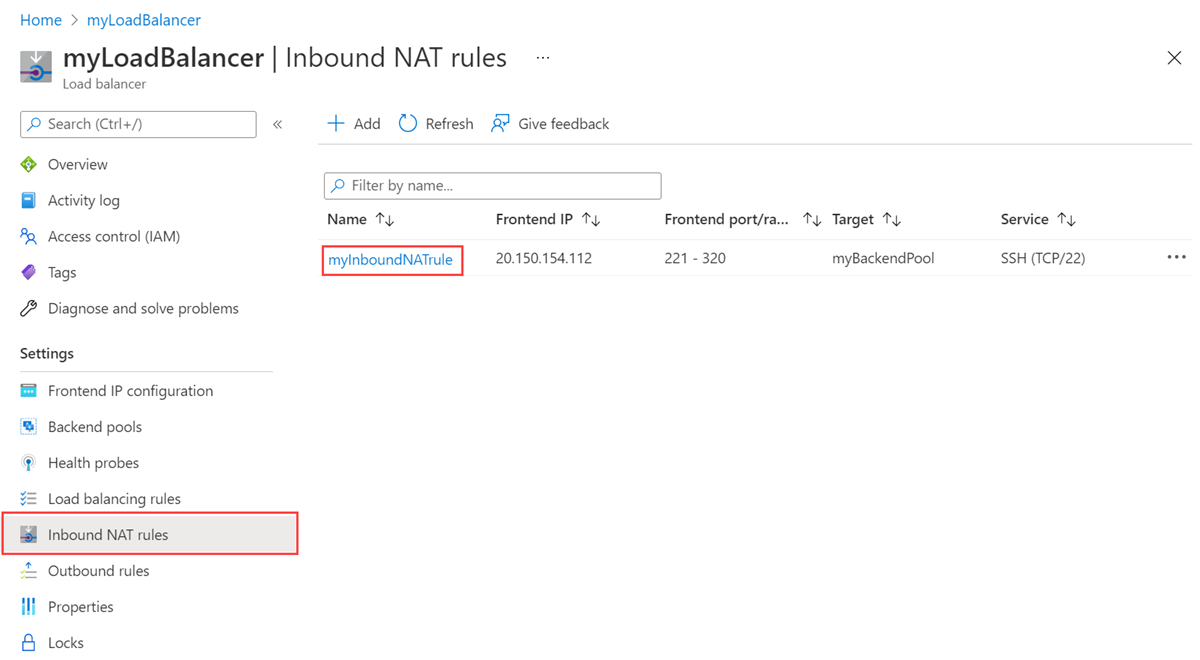

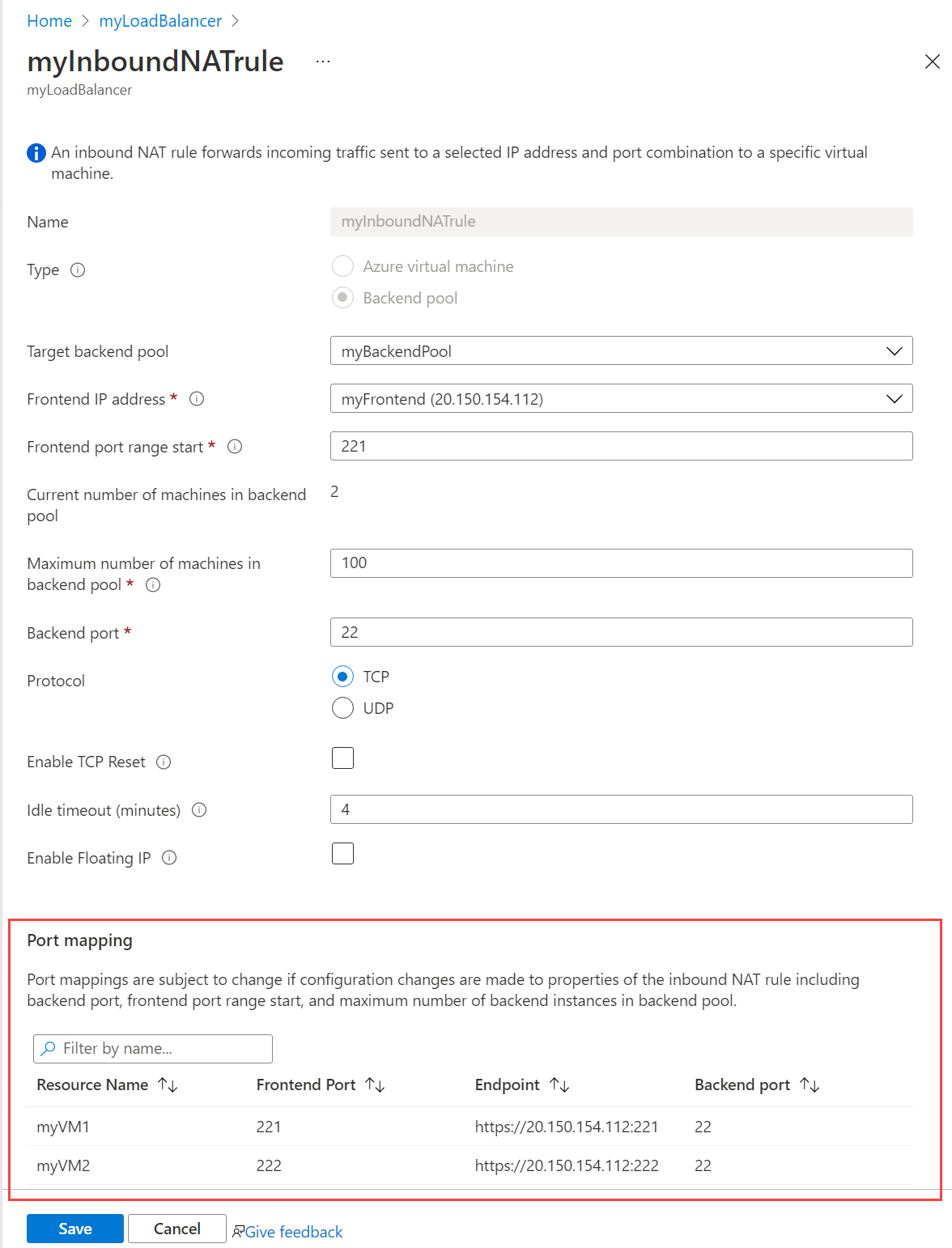

Просмотр сопоставлений портов

Сопоставления портов для виртуальных машин в серверном пуле можно просмотреть на портале Azure.

Войдите на портал Azure.

В поле поиска в верхней части портала введите Подсистема балансировки нагрузки. В результатах поиска выберите Подсистема балансировки нагрузки.

Выберите myLoadBalancer или свою подсистему балансировки нагрузки.

На странице подсистемы балансировки нагрузки выберите Правила NAT для входящего трафика в разделе Параметры.

Выберите myInboundNATrule или правило NAT для входящего трафика.

Перейдите в раздел Сопоставление портов на странице свойств правила NAT для входящего трафика.

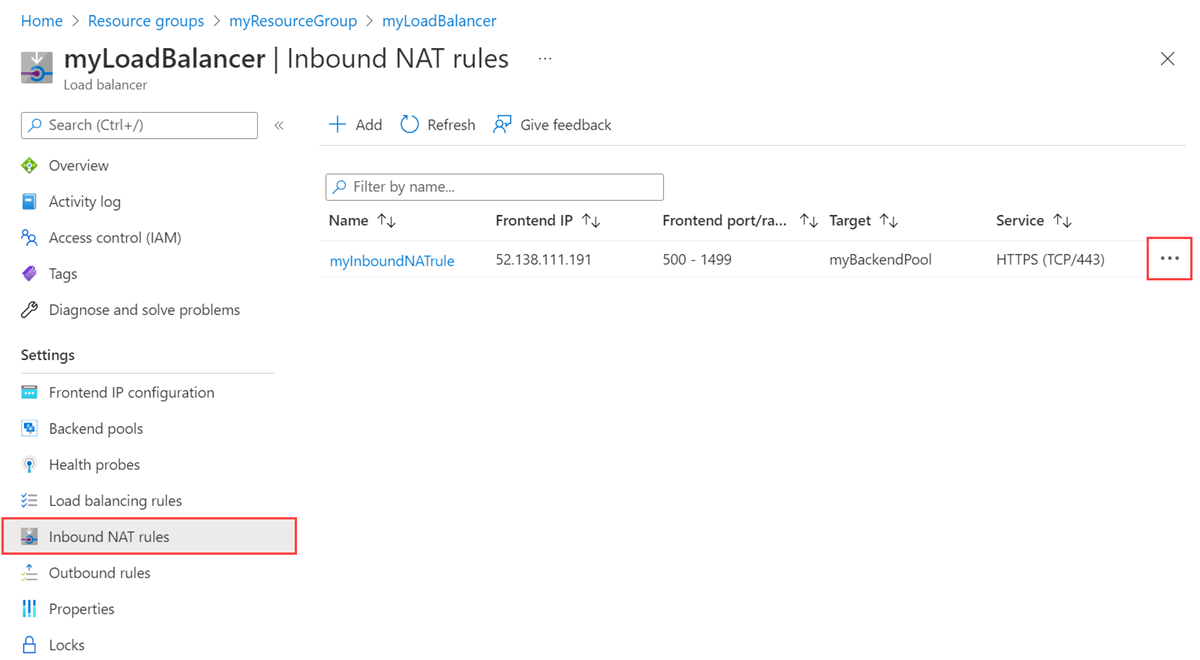

Удаление правила NAT для входящего трафика

В этом примере удаляется правило NAT для входящего трафика.

Войдите на портал Azure.

В поле поиска в верхней части портала введите Подсистема балансировки нагрузки. В результатах поиска выберите Подсистема балансировки нагрузки.

Выберите myLoadBalancer или свою подсистему балансировки нагрузки.

На странице подсистемы балансировки нагрузки выберите Правила NAT для входящего трафика в разделе Параметры.

Выберите три точки рядом с правилом, которое необходимо удалить.

Выберите команду Удалить.

Следующие шаги

В этой статье вы узнали, как управлять правилами NAT для входящего трафика для Azure Load Balancer с помощью портал Azure, PowerShell и CLI.

Дополнительные сведения об Azure Load Balancer см. в следующих статьях: