Руководство. Диагностика проблемы связи между виртуальными сетями с помощью портал Azure

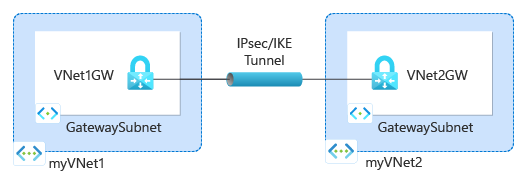

В этом руководстве показано, как использовать azure Наблюдатель за сетями возможность устранения неполадок VPN для диагностики и устранения неполадок с подключением между двумя виртуальными сетями. Виртуальные сети подключаются через VPN-шлюзы с помощью подключений между виртуальными сетями.

В этом руководстве описано следующее:

- Создание шлюзов виртуальной сети (VPN-шлюзов)

- Создание подключений между VPN-шлюзами

- Диагностика и устранение неполадок с подключением

- Устранение проблемы

- Убедитесь, что проблема устранена

Необходимые компоненты

- Учетная запись Azure с активной подпиской. Если у вас еще нет подписки Azure, создайте бесплатную учетную запись, прежде чем начать работу.

Создание VPN-шлюзов

В этом разделе описано, как создать два шлюза виртуальной сети для подключения двух виртуальных сетей.

Создание первого VPN-шлюза

Войдите на портал Azure.

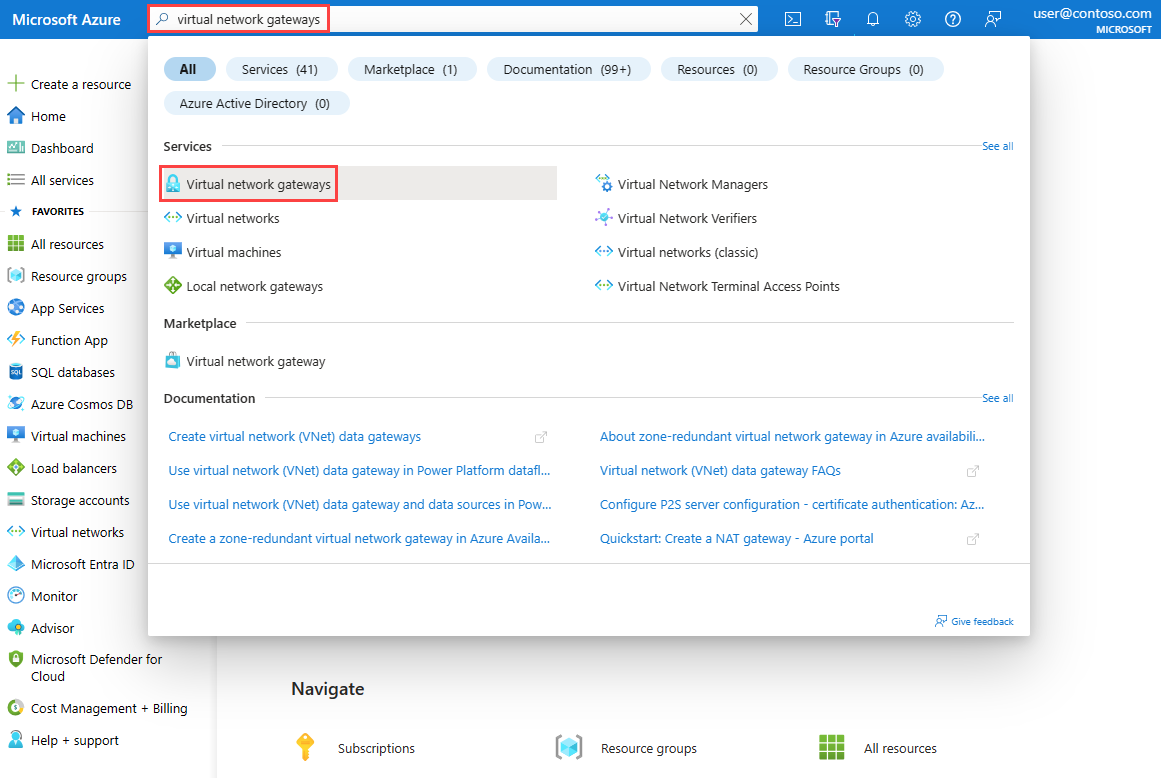

В поле поиска в верхней части портала введите шлюзы виртуальной сети. Выберите шлюзы виртуальной сети из результатов поиска.

Выберите + Создать. В разделе "Создание шлюза виртуальной сети" введите или выберите следующие значения на вкладке "Основные сведения".

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку Azure. Сведения об экземпляре Имя. Введите VNet1GW. Регион Выберите Восточная часть США. Тип шлюза Выберите VPN. Тип VPN Выберите На основе маршрута. номер SKU Выберите VpnGw1. Поколение Выберите "Поколение1". Виртуальная сеть Выберите "Создать виртуальную сеть". Введите myVNet1 в name.

Выберите "Создать" для группы ресурсов. Введите myResourceGroup и нажмите кнопку "ОК".

В диапазоне адресов введите 10.1.0.0/16.

В разделе "Подсети" введите имя шлюзаSubnet для подсети и 10.1.1.0/24 для диапазона адресов.

Нажмите кнопку "ОК" , чтобы закрыть виртуальную сеть.Общедоступный IP-адрес Общедоступный IP-адрес Выберите Создать. Имя общедоступного IP-адреса Введите VNet1GW-ip. Включить режим активный — активный Выберите Отключено. Настройка BGP. Выберите Отключено. Выберите Review + create (Просмотреть и создать).

Проверьте параметры, а затем нажмите кнопку Создать. Полное создание и развертывание шлюза может занять 45 минут или более.

Создание второго VPN-шлюза

Чтобы создать второй VPN-шлюз, повторите предыдущие шаги, которые использовались для создания первого VPN-шлюза со следующими значениями:

| Параметр | Значение |

|---|---|

| Имя. | VNet2GW. |

| Группа ресурсов | myResourceGroup |

| Виртуальная сеть | myVNet2 |

| Диапазон адресов виртуальной сети | 10.2.0.0/16 |

| Диапазон адресов подсети шлюза | 10.2.1.0/24. |

| Имя общедоступного IP-адреса | VNet2GW-ip |

Создание учетной записи хранения и контейнера

В этом разделе описано, как создать учетную запись хранения, а затем создать в ней контейнер.

Если у вас есть учетная запись хранения, которую вы хотите использовать, можно пропустить следующие действия и перейти к созданию VPN-шлюзов.

В поле поиска в верхней части портала введите учетные записи хранения. Выбор Учетные записи хранения в результатах поиска.

Выберите + Создать. В разделе "Создание учетной записи хранения" введите или выберите следующие значения на вкладке "Основные сведения".

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите myResourceGroup. Сведения об экземпляре Storage account name Введите уникальное имя. В этом руководстве используется mynwstorageaccount. Регион Выберите регион (США) Восточная часть США. Производительность Выберите Стандартное. Избыточность Выберите Локально избыточное хранилище (LRS). Перейдите на вкладку "Рецензирование" или нажмите кнопку "Рецензирование".

Проверьте параметры, а затем нажмите кнопку Создать.

После завершения развертывания выберите "Перейти к ресурсу", чтобы перейти на страницу обзора mynwstorageaccount.

В разделе Хранилище данных выберите Контейнеры.

Выберите + Container (+ Контейнер).

В новом контейнере введите или выберите следующие значения, а затем нажмите кнопку "Создать".

Параметр Значение Имя. Введите VPN. Уровень общего доступа Выберите "Частный" (без анонимного доступа).

Создание подключений шлюза

После создания шлюзов виртуальной сети VNet1GW и VNet2GW между ними можно создать подключения, чтобы разрешить обмен данными через безопасный туннель IPsec/IKE между виртуальными сетями VNet1 и VNet2 . Чтобы создать туннель IPsec/IKE, создайте два подключения:

- Из виртуальной сети1 в виртуальную сеть2

- Из виртуальной сети2 в виртуальную сеть1

Создание первого подключения

Перейдите к шлюзу VNet1GW .

В разделе Параметры выберите Подключения.

Выберите + Добавить , чтобы создать подключение из VNet1 к виртуальной сети2.

В разделе "Создание подключения" введите или выберите следующие значения на вкладке "Основные сведения".

Параметр Значение Сведения о проекте Отток подписок Выберите свою подписку Azure. Группа ресурсов Выберите myResourceGroup. Сведения об экземпляре Connection type Выберите виртуальную сеть — виртуальную сеть. Имя. Введите в виртуальную сеть2. Регион Выберите Восточная часть США. Выберите вкладку Параметры или нажмите кнопку "Далее" Параметры.

На вкладке Параметры введите или выберите следующие значения:

Параметр Значение Шлюз виртуальной сети Первый шлюз виртуальной сети Выберите VNet1GW. Второй шлюз виртуальной сети Выберите VNet2GW. Общий ключ (PSK) Введите 123. Выберите Review + create (Просмотреть и создать).

Проверьте параметры, а затем нажмите кнопку Создать.

Создание второго подключения

Перейдите к шлюзу VNet2GW .

Создайте второе подключение, выполнив предыдущие действия, которые использовались для создания первого подключения со следующими значениями:

Параметр Значение Имя. to-VNet1 Первый шлюз виртуальной сети VNet2GW Второй шлюз виртуальной сети VNet1GW Общий ключ (PSK) 000 Примечание.

Чтобы успешно создать туннель IPsec/IKE между двумя VPN-шлюзами Azure, подключения между шлюзами должны использовать идентичные общие ключи. На предыдущих шагах для создания проблемы с подключениями шлюза использовались два разных ключа.

Диагностика проблемы VPN

В этом разделе описано, как устранить неполадки с VPN Наблюдатель за сетями для проверка двух VPN-шлюзов и их подключений.

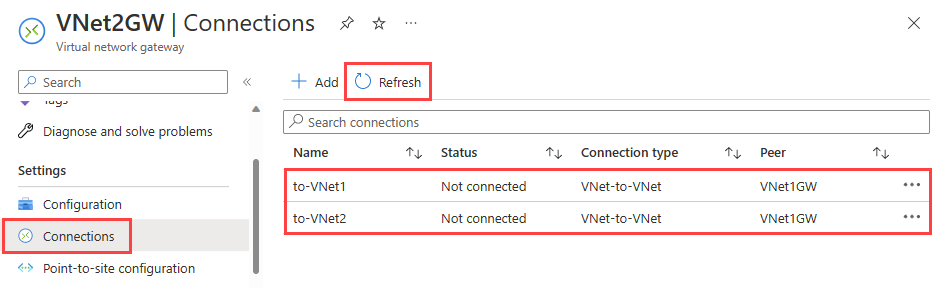

В разделе Параметры шлюза VNet2GW выберите Подключение.

Выберите "Обновить" , чтобы просмотреть подключения и текущее состояние, которое не подключено (из-за несоответствия между общими ключами).

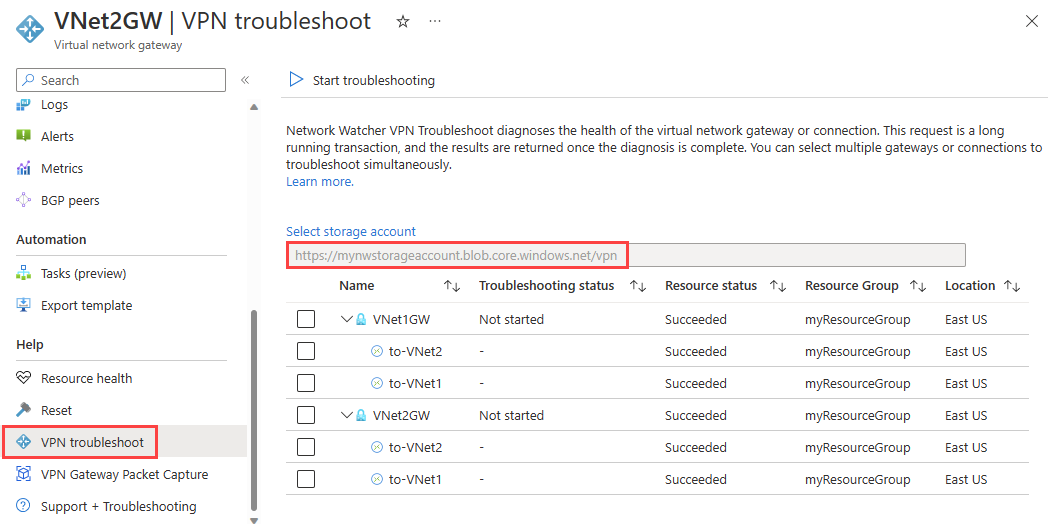

В разделе справки шлюза VNet2GW выберите устранение неполадок VPN.

Выберите учетную запись хранения, чтобы выбрать учетную запись хранения и контейнер, в который вы хотите сохранить журналы.

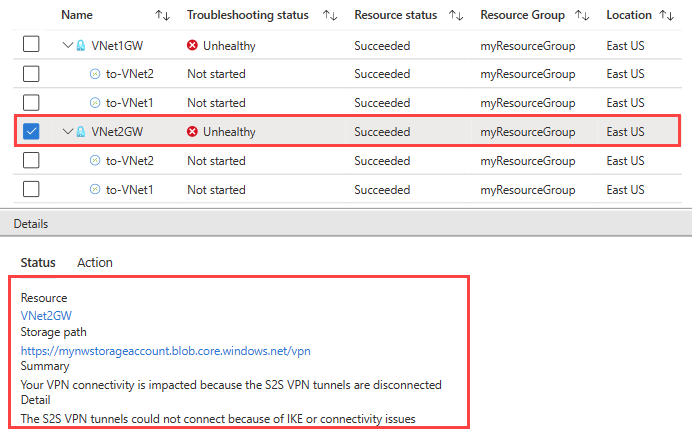

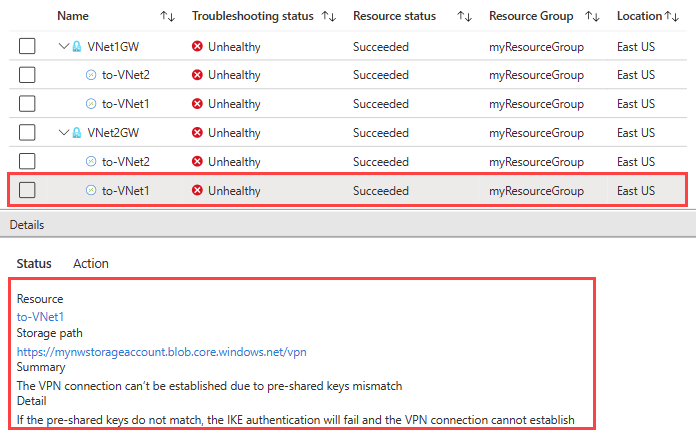

В списке выберите VNet1GW и VNet2GW, а затем нажмите кнопку "Начать устранение неполадок", чтобы начать проверка шлюзов.

После завершения проверка состояние устранения неполадок обоих шлюзов изменяется на неработоспособное. Выберите шлюз, чтобы просмотреть дополнительные сведения на вкладке "Состояние ".

Так как VPN-туннели отключены, выберите подключения и нажмите кнопку "Начать устранение неполадок", чтобы начать проверка их.

Примечание.

Вы можете устранить неполадки шлюзов и их подключений на одном шаге. Однако проверка только шлюзы занимают меньше времени и в зависимости от результата решите, нужно ли проверка подключения.

После завершения проверка состояние устранения неполадок подключений изменяется на неработоспособное. Выберите подключение, чтобы просмотреть дополнительные сведения на вкладке "Состояние ".

Устранение неполадок VPN проверка подключения и обнаружило несоответствие в общих ключах.

Устранение проблемы и проверка устранения неполадок с VPN

Устранение проблемы

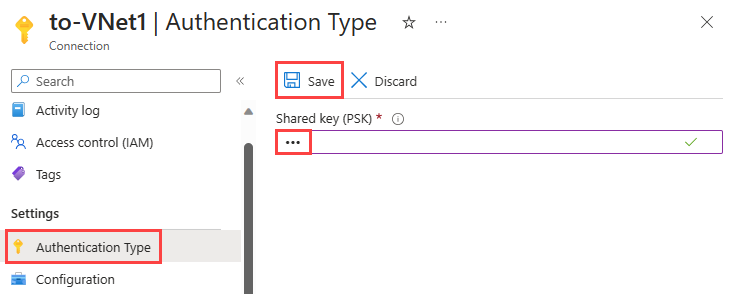

Исправьте проблему, исправив подключение к виртуальной сети1, чтобы сопоставить ключ с подключением к виртуальной сети 2.

Перейдите к подключению к виртуальной сети1 .

В разделе Параметры выберите тип проверки подлинности.

В разделе "Общий ключ" (PSK) введите 123 и нажмите кнопку "Сохранить".

Проверка состояния подключения

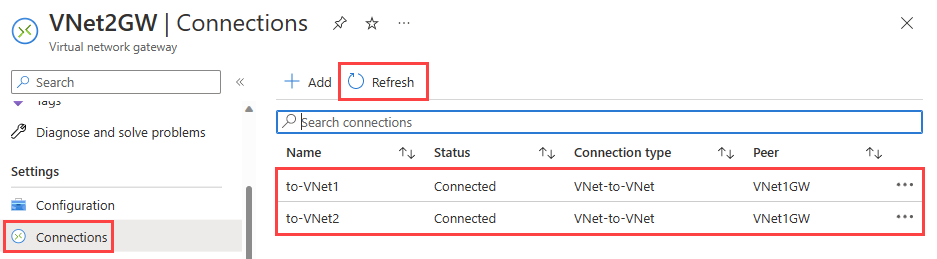

Перейдите к шлюзу VNet2GW (также можно проверка состояние подключений из шлюза VNet1GW).

В разделе Параметры выберите Подключения.

Примечание.

Возможно, потребуется подождать несколько минут, а затем выбрать "Обновить", чтобы просмотреть состояние подключений как Подключение.

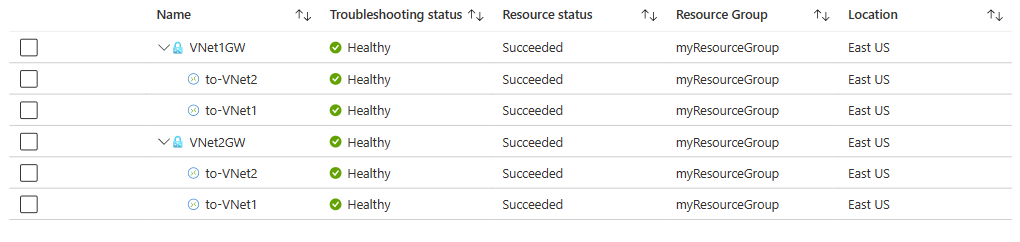

Проверка работоспособности подключения с помощью устранения неполадок VPN

В разделе "Справка по VNet2GW" выберите "Устранение неполадок VPN".

Выберите учетную запись хранения, чтобы выбрать учетную запись хранения и контейнер, в который вы хотите сохранить журналы.

Выберите VNet1GW и VNet2GW, а затем нажмите кнопку "Начать устранение неполадок", чтобы начать проверка шлюзов

Очистка ресурсов

При отсутствии необходимости удалите группу ресурсов myResourceGroup и все содержащиеся в ней ресурсы:

В поле поиска в верхней части портала введите myResourceGroup. Выберите myResourceGroup из результатов поиска.

Выберите команду Удалить группу ресурсов.

В разделе "Удалить группу ресурсов" введите myResourceGroup и нажмите кнопку "Удалить".

Выберите "Удалить ", чтобы подтвердить удаление группы ресурсов и всех его ресурсов.

Следующий шаг

Чтобы узнать, как регистрировать сетевое взаимодействие с виртуальной машиной и с нее, чтобы просмотреть журналы аномалий, перейдите к следующему руководству.