Проверка и анализ файлов записи пакетов Наблюдатель за сетями

С помощью функции отслеживания пакетов Наблюдатель за сетями Azure можно инициировать сеансы записи и управлять ими на виртуальных машинах Azure и масштабируемых наборах виртуальных машин.

- Из портал Azure, PowerShell и Azure CLI.

- Программно с помощью пакета SDK и REST API.

С помощью отслеживания пакетов можно решить сценарии, требующие данных на уровне пакетов, предоставив информацию в легко пригодном для использования формате. С помощью бесплатных средств для проверки данных можно изучить обмен данными, отправленные на виртуальные машины или масштабируемые наборы, чтобы получить аналитические сведения о сетевом трафике. Пример использования данных сбора пакетов включает изучение проблем сети или приложения, обнаружение неправильного использования сети и попытки вторжения и поддержание соответствия нормативным требованиям.

В этой статье вы узнаете, как использовать популярное средство с открытым кодом для открытия файла записи пакетов, который Наблюдатель за сетями предоставлен. Вы также узнаете, как вычислить задержку подключения, определить ненормальный трафик и изучить статистику сети.

Необходимые компоненты

Файл записи пакетов, созданный с помощью Наблюдатель за сетями. Дополнительные сведения см. в статье "Управление записью пакетов для виртуальных машин с помощью портал Azure".

Wireshark. Дополнительные сведения см. на веб-сайте Wireshark.

расчет задержки в сети.

В этом примере вы узнаете, как просмотреть начальное время кругового пути (RTT) беседы протокола TCP между двумя конечными точками.

При установке TCP-подключения первые три пакета, отправленные в соединении, следуют шаблону трехстороннего подтверждения. Проверив первые два пакета, отправленных в этом подтверждении (первоначальный запрос от клиента и ответ с сервера), вы можете вычислить задержку. Эта задержка представляет собой RTT. Дополнительные сведения о протоколе TCP и трехстороннем подтверждении см. в разделе "Объяснение трехстороннего подтверждения через TCP/IP".

Запустите Wireshark.

Загрузите CAP-файл из сеанса записи пакетов.

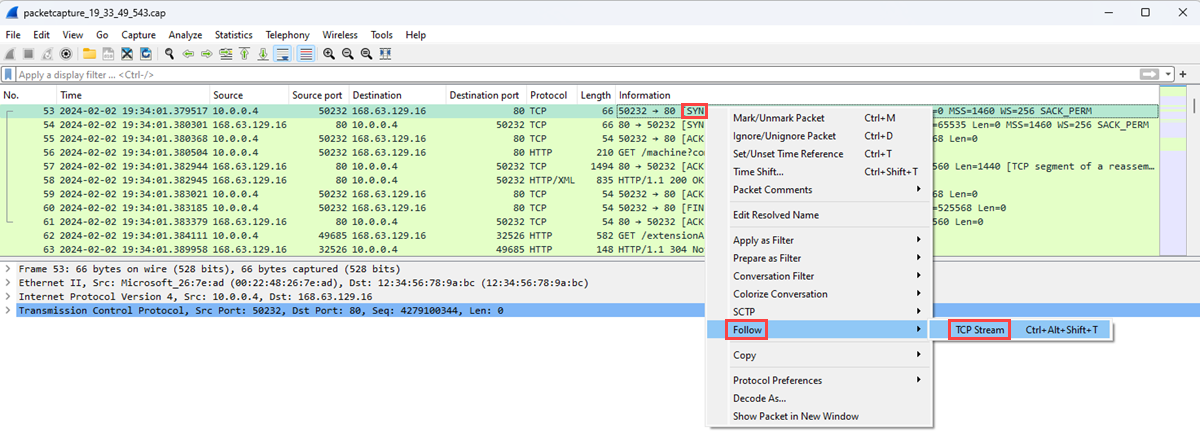

Выберите пакет [SYN] в записи. Этот пакет является первым пакетом, который клиент отправляет для запуска TCP-подключения.

Щелкните пакет правой кнопкой мыши, выберите "Следовать", а затем выберите TCP Stream.

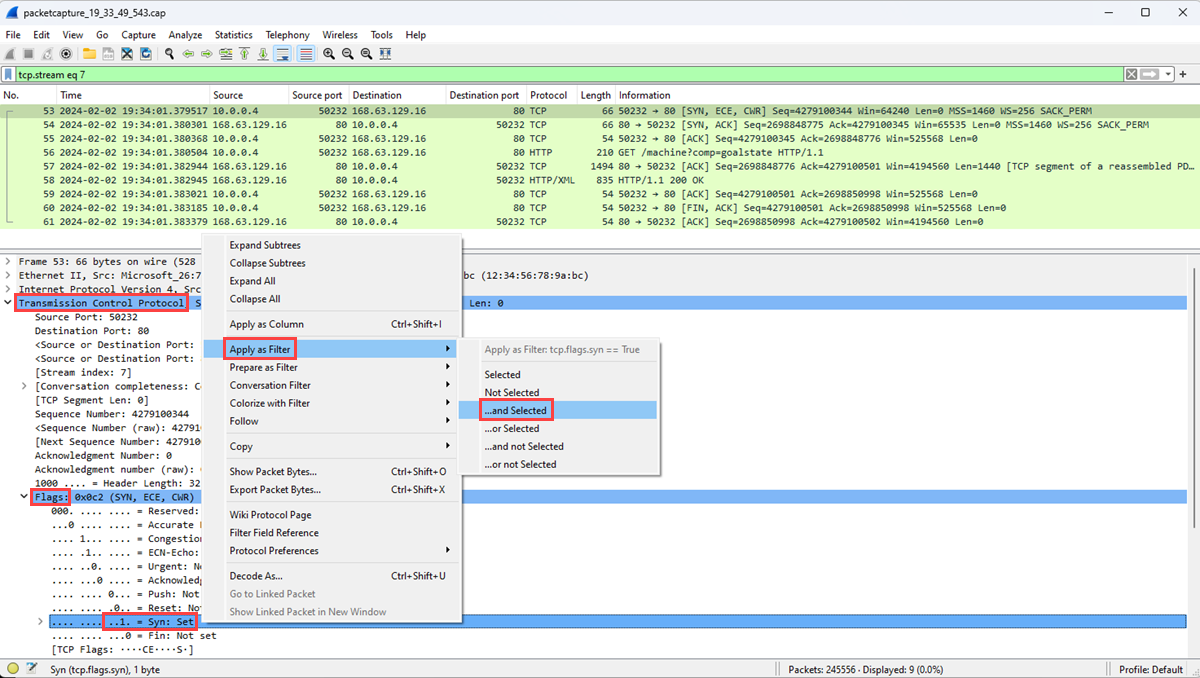

Разверните раздел протокола управления передачей пакета [SYN], а затем разверните раздел "Флаги".

Убедитесь, что бит Syn имеет значение 1, а затем щелкните его правой кнопкой мыши.

Выберите " Применить как фильтр", а затем выберите ... и выбран для отображения пакетов, имеющих бит Syn , равный 1 в tcp-потоке.

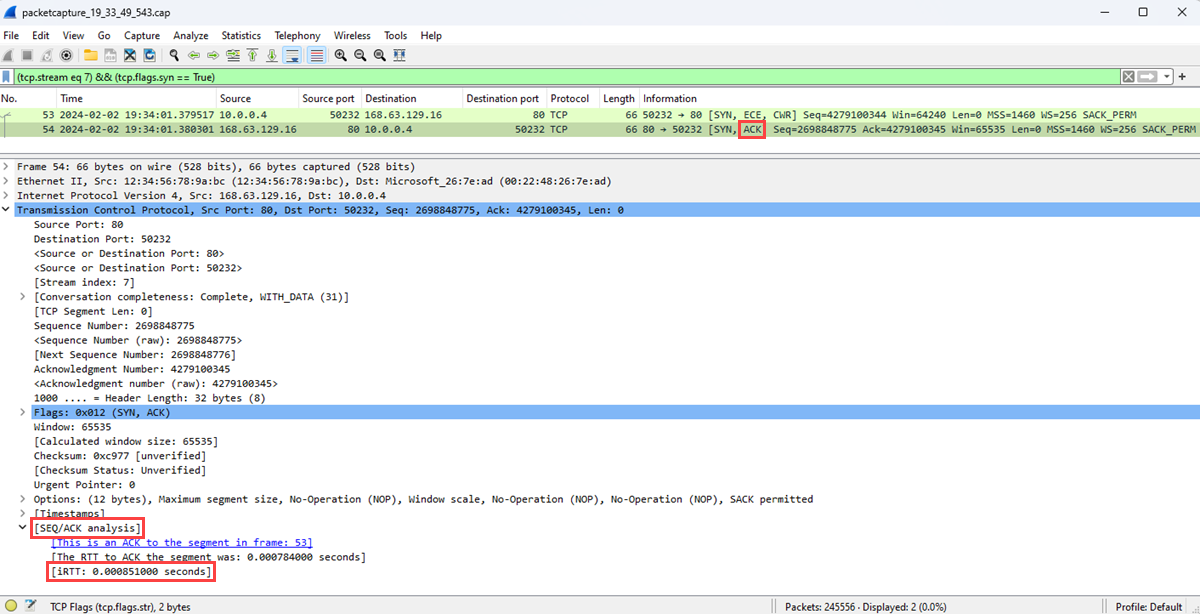

Первые два пакета, участвующие в подтверждении TCP, являются пакетами [SYN] и [SYN, ACK]. Вам не нужен последний пакет в подтверждении, который является пакетом [ACK]. Клиент отправляет пакет [SYN]. После того как сервер получает пакет [SYN], он отправляет пакет [ACK] в качестве подтверждения получения пакета [SYN] от клиента.

Выберите пакет [SCK].

Разверните раздел анализа SEQ/ACK, чтобы отобразить начальный RTT в секундах.

Поиск нежелательных протоколов

Вы можете использовать множество приложений, работающих на виртуальной машине Azure. Многие из этих приложений взаимодействуют по сети, иногда без явного разрешения. С помощью записи записи пакетов для записи сетевого взаимодействия можно исследовать, как приложения взаимодействуют по сети. Исследование помогает выявлять и устранять потенциальные проблемы.

В этом примере вы узнаете, как проанализировать запись пакетов, чтобы найти нежелательные протоколы, которые могут указывать на несанкционированное взаимодействие с приложением, работающем на виртуальной машине.

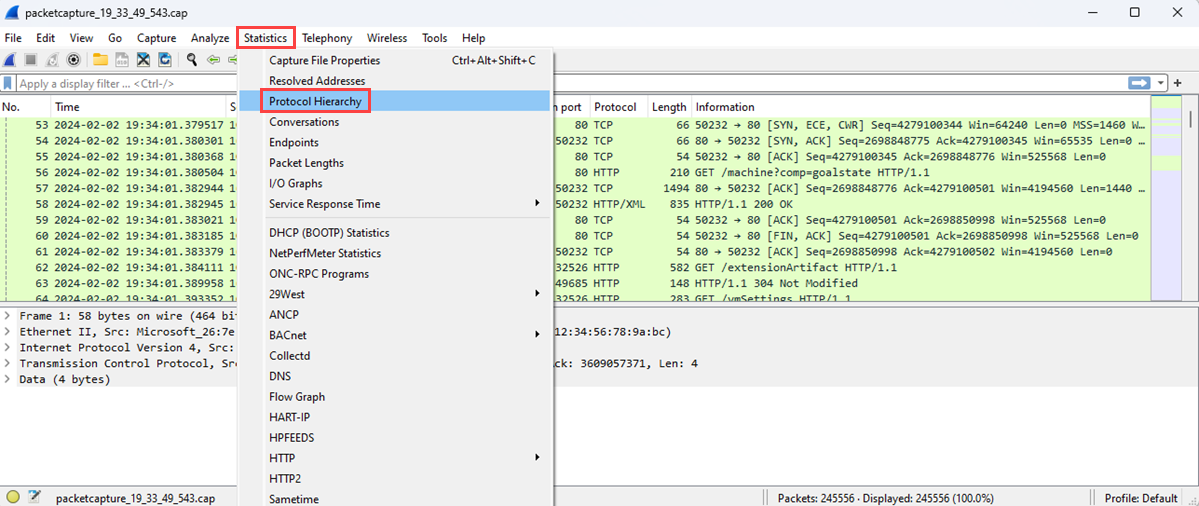

Откройте Wireshark.

Загрузите CAP-файл из сеанса записи пакетов.

В меню "Статистика" выберите "Иерархия протоколов".

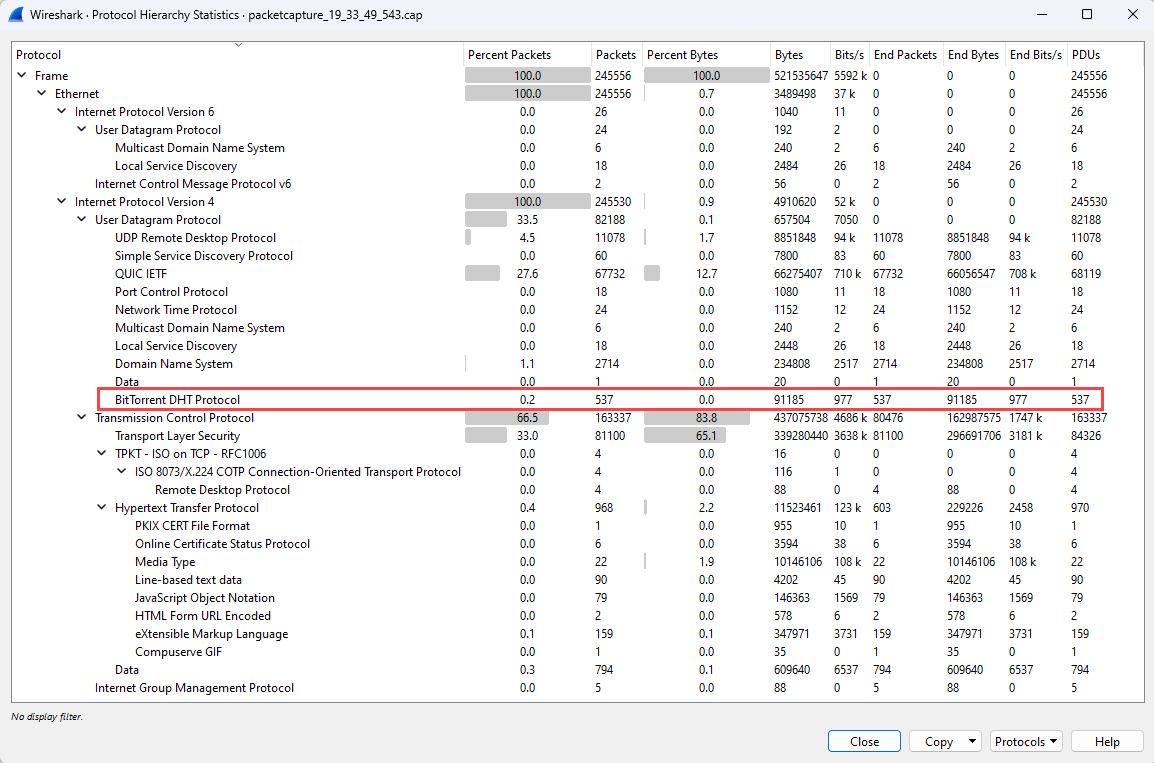

В окне статистики иерархии протоколов перечислены все протоколы, используемые во время сеанса записи, а также количество передаваемых и полученных пакетов для каждого протокола. Это представление полезно для поиска нежелательного сетевого трафика на виртуальных машинах или в сети.

В этом примере показан трафик для протокола BitTorrent, который используется для однорангового общего доступа к файлам. Если вы не ожидаете, что трафик BitTorrent на этой виртуальной машине отображается администратором, можно:

- Удалите одноранговую программу, установленную на этой виртуальной машине.

- Блокировать трафик с помощью группы безопасности сети или брандмауэра.

Поиск назначений и портов

Понимание типов трафика, конечных точек и портов для обмена данными важно при мониторинге или устранении неполадок приложений и ресурсов в сети. Анализируя файл отслеживания пакетов, вы можете узнать основные назначения, с которыми общалась виртуальная машина, и порты, с которыми они использовались.

Запустите Wireshark.

Загрузите CAP-файл из сеанса записи пакетов.

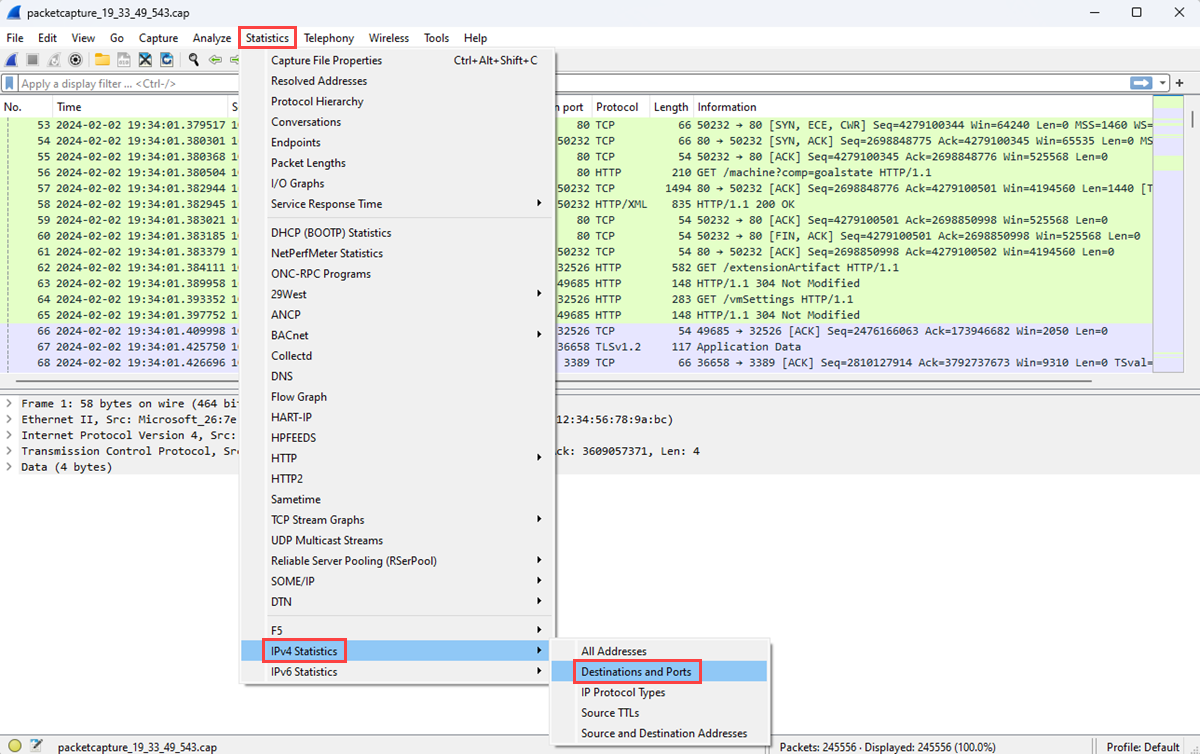

В меню "Статистика" выберите "Статистика IPv4", а затем выберите "Назначения" и "Порты".

В окне "Назначения" и "Порты " перечислены основные назначения и порты, с которыми виртуальная машина взаимодействовала во время сеанса записи. Связь отображается только через определенный протокол с помощью фильтра. Например, можно увидеть, используется ли связь с протоколом удаленного рабочего стола (RDP), введя rdp в поле фильтра отображения.

Аналогичным образом можно отфильтровать другие протоколы, которые вам нужны.

Следующий шаг

Дополнительные сведения о других средствах диагностики сети Наблюдатель за сетями см. в следующих статье: