Защита от программ-шантажистов в Azure

Программы-шантажисты и вымогательство являются высокоприбывным, недорогим бизнесом, который оказывает изнурительное влияние на целевые организации, национальную/региональную безопасность, экономическую безопасность, а также общественное здоровье и безопасность. То, что начиналось с простых программ-шантажистов, нацеленных на один компьютер, выросло в целую систему приемов вымогательства, направленных на самые разные типы корпоративных сетей и облачных платформ.

Чтобы защитить клиентов Azure от атак с использованием программ-шантажистов, корпорация Майкрософт тратит значительные средства на обеспечение безопасности своих облачных платформ, а также предоставляет средства управления безопасностью, необходимые для защиты облачных рабочих нагрузок в Azure.

Использовав собственные средства защиты от программ-шантажистов в Azure и реализовав рекомендации, приведенные в этой статье, вы примете меры, которые позволят вашей организации эффективно предотвращать, обнаруживать и блокировать потенциальные атаки с применением программ-шантажистов на ваши ресурсы Azure.

В этой статье рассматриваются основные возможности и средства защиты Azure от атак с применением программ-шантажистов, а также приводятся рекомендации по их профилактическому использованию для защиты ресурсов в облаке Azure.

Растущая угроза

Атаки с применением программ-шантажистов стали одной из самых серьезных проблем безопасности, стоящих сегодня перед бизнесом. В случае успеха атаки программ-шантажистов могут привести к отключению ИТ-инфраструктуры бизнес-ядра и привести к разрушению, что может оказать изнурительное воздействие на физическую, экономическую безопасность или безопасность бизнеса. Атаки с применением программ-шантажистов нацелены на предприятия всех типов. Поэтому всем компаниям необходимо принимать профилактические меры для обеспечения защиты.

Рост числа атак в последнее время вызывает тревогу. Хотя 2020 год не был удачным для атак на предприятия с применением программ-шантажистов, 2021 год начался с негативной тенденции. Атака на Colonial Pipeline (Colonial) 7 мая временно нарушила работу служб, обеспечивающих доставку бензина, дизельного топлива и авиакеросина. Атака Colonial остановила работу критически важной трубопроводной сети, по которой происходило снабжение населения восточных штатов США.

Исторически кибератаки рассматривались как сложный комплекс действий, нацеленных на определенные отрасли, так что представители других отраслей считали, что они в безопасности, и не задумывались об угрозах кибербезопасности, к которым нужно готовиться. Программы-шантажисты существенно повлияли на характер угроз и сделали кибератаки реальной и повсеместной опасностью для каждого. Риск потерять доступ к зашифрованным файлам, за восстановление которого требуют выкуп, стал самым главным страхом для большинства руководителей.

Экономическая модель использования программ-шантажистов строится на том заблуждении, что для атак с их применением задействуется только вредоносное ПО. Однако в действительности для проведения таких атак требуется участие злоумышленника, атакующего сеть.

Во многих организациях затраты на восстановление с нуля после инцидента с применением программы-шантажиста перевешивают первоначально запрашиваемый выкуп. При слабом понимании характера угроз и принципов работы программ-шантажистов оплата выкупа может показаться хорошим решением, позволяющим быстро возобновить деятельность. Однако реальный ущерб часто наносится, когда киберпреступник похищает файлы для раскрытия или продажи, оставляя в сети "черные ходы" для будущих вредоносных действий, и эти риски сохраняются независимо от того, заплачен выкуп или нет.

Что такое программа-шантажист

Программа-шантажист — это вредоносное программное обеспечение, которое заражает компьютер и ограничивает доступ пользователя к зараженной системе или определенным файлам, чтобы вымогать у него деньги. После того как целевая система скомпрометирована, обычно большинство действий блокируется и на экране выводится сообщение, как правило, о том, что система заблокирована или все файлы зашифрованы. Затем программа требует заплатить существенную сумму, чтобы разблокировать систему или расшифровать файлы.

Для успешного завершения атаки программы-шантажисты обычно используют слабые места или уязвимости в информационных системах или инфраструктурах организации. Атаки настолько очевидны, что не требуется особого расследования, чтобы подтвердить факт инцидента. Исключением может быть спам с требованием выкупа в обмен на якобы компрометирующие материалы. Такие инциденты можно игнорировать, если только в сообщении не содержится специфическая информация.

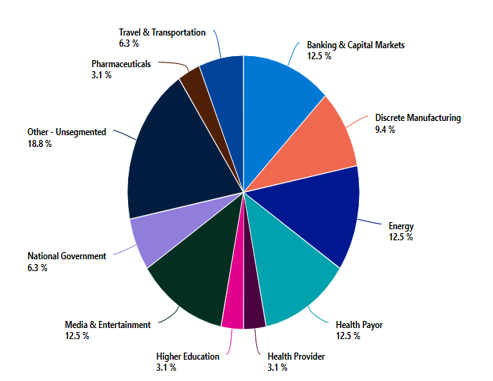

Атаке может подвергнуться любая компания или организация, у которой есть ИТ-системы с данными. Хотя целью атак с применением программ-шантажистов могут быть отдельные пользователи, большинство таких атак направлены на предприятия. Атака Colonial, совершенная в мае 2021 года, привлекла большое общественное внимание, однако данные по использованию программ-шантажистов, подготовленные нашей командой по обнаружению и реагированию (DART), показывают, что энергетический сектор в принципе является одной из основных мишеней, наряду с финансовым сектором, здравоохранением и культурно-развлекательной сферой. И несмотря на постоянные обещания не атаковать больницы и медицинские компании во время пандемии, здравоохранение остается главной целью для программ-шантажистов, контролируемых человеком.

Как происходят атаки на ресурсы

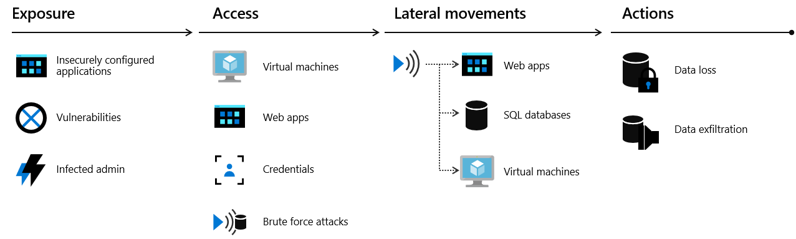

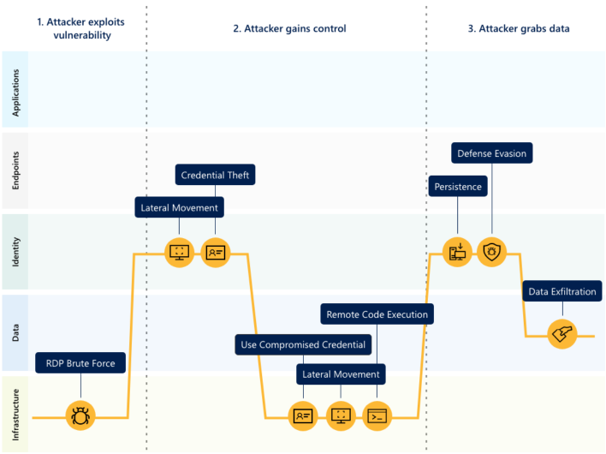

Атакуя облачную инфраструктуру, злоумышленники часто атакуют несколько ресурсов, чтобы попытаться получить доступ к данным по клиентам или секретной информации компании. Модель цепочки нарушения облачной безопасности объясняет, как злоумышленники пытаются получить доступ к любому ресурсу в общедоступном облаке с помощью четырех этапов: внешнее воздействие, доступ, боковое смещение и действия.

- Внешнее воздействие заключается в том, что злоумышленники ищут возможности для получения доступа к вашей инфраструктуре. Например, они знают, что приложения для клиентов должны быть открыты для доступа со стороны добропорядочных пользователей. Эти приложения доступны в Интернете и поэтому уязвимы к атакам.

- Злоумышленники попытаются воспользоваться уязвимостью, чтобы получить доступ к инфраструктуре общедоступного облака. Это может достигаться за счет скомпрометированных учетных данных пользователей, скомпрометированных экземпляров или неправильно настроенных ресурсов.

- На этапе бокового смещения злоумышленники определяют, к каким ресурсам у них есть доступ и на каком уровне. Успешные атаки на экземпляры предоставляют злоумышленникам доступ к базам данных и другим конфиденциальным сведениям. Затем злоумышленник ищет дополнительные учетные данные. Данные, полученные из Microsoft Defender для облака, показывают, что при отсутствии средства безопасности, способного быстро уведомлять об атаках, для обнаружения нарушений в организациях требуется в среднем 101 день. Тем временем в течение всего 24–48 часов после нарушения злоумышленник обычно получает полный контроль над сетью.

- Действия, выполняемые злоумышленником после бокового смещения, во многом зависят от ресурсов, к которым он смог получить доступ на этапе бокового смещения. Результатом таких действий могут быть кража данных, потеря данных или запуск других атак. Для предприятий средний размер финансового ущерба от потери данных в настоящее время приближается к 1,23 млн долл. США.

Причины успешных атак

Атаки с применением программ-шантажистов могут завершаться успешно по ряду причин. Жертвами таких атак часто становятся уязвимые предприятия. Ниже перечислены некоторые основные факторы успеха атак.

- Уязвимая зона расширяется, так как компании предлагают все больше услуг через цифровые каналы.

- Очень просто получить готовые вредоносные программы по модели "программы-шантажисты как услуга" (RaaS).

- Оплата выкупа криптовалютой открывает новые перспективы для злоумышленников.

- Расширение компьютеров и их использование на разных рабочих местах (местные школьные округа, отделения полиции, полицейские автомобили и т. д.), каждое из которых является потенциальной точкой доступа для вредоносных программ, что приводит к потенциальной атаке

- Распространенность старых и устаревающих инфраструктурных систем и программного обеспечения.

- Плохо налаженное управление исправлениями.

- Устаревающие или очень старые операционные системы с истекшим или истекающим периодом поддержки.

- Недостаток ресурсов для модернизации ИТ-среды.

- Нехватка знаний.

- Отсутствие квалифицированного персонала и чрезмерное доверие ключевых сотрудников.

- Ненадежная архитектура безопасности.

Злоумышленники используют различные приемы, такие как атака методом подбора по протоколу удаленного рабочего стола (RDP), для использования уязвимостей.

Следует ли платить

Мнения о том, как лучше поступать, когда возникает такая неприятная ситуация, разнятся. Федеральное бюро расследования (ФБР) рекомендует жертвам не платить выкуп, а быть бдительными и принимать упреждающие меры для защиты данных, прежде чем произойдет атака. Его специалисты утверждают, что оплата не гарантирует восстановление доступа к заблокированным системам и зашифрованным данным. ФБР приводит еще одну причину: получение выкупа стимулирует киберпреступников продолжать атаки на организации.

Тем не менее, некоторые жертвы соглашаются на требования о выкупе даже несмотря на то, что восстановление доступа к системам и данным после этого не гарантируется. Такие организации идут на обдуманный риск в надежде быстро возобновить нормальную работу. Одним из доводов является сокращение косвенных расходов, например из-за снижения производительности, уменьшения дохода с течением времени, раскрытия конфиденциальных данных и возможного подрыва репутации.

Лучший способ избежать необходимости платить выкуп — не стать жертвой, для чего нужно принять профилактические меры и обеспечить оснащенность техническими средствами для защиты организации от всех действий, предпринимаемых злоумышленником для взлома системы сразу или постепенно. Кроме того, возможность восстановления затронутых ресурсов обеспечит быстрое возобновление бизнес-операций. В облаке Azure имеется эффективный набор средств, охватывающих все этапы.

Каковы последствия для бизнеса

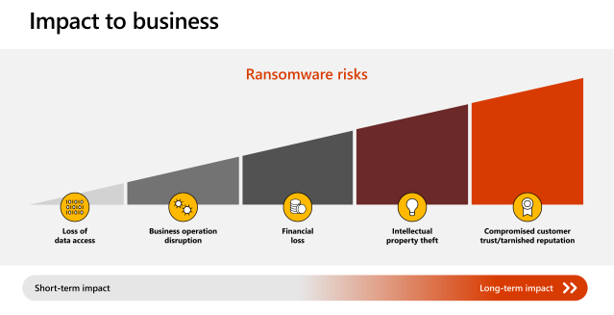

Влияние атаки программы-шантажиста на организацию трудно поддается количественной оценке. В зависимости от области и типа это влияние может быть многоаспектным:

- потеря доступа к данным;

- прерывание бизнес-операций;

- финансовые убытки;

- кража интеллектуальной собственности;

- подрыв доверия клиентов и испорченная репутация.

Компания Colonial Pipeline выплатила около 4,4 млн долл. США, чтобы разблокировать свои данные. Сюда не входят затраты из-за простоя, потери продуктивности, упущенных продаж и возобновления работы служб. В более широком плане серьезные инциденты оказывают косвенное воздействие на множество других предприятий и организаций всех видов, включая местные городские службы. Финансовые последствия также очень серьезны. Согласно прогнозам корпорации Майкрософт, расходы на восстановление от атак программ-шантажистов в 2021 году достигнут 20 млрд долл. США.

Дальнейшие действия

См. технический документ: Защита Azure от атак программ-шантажистов.

Другие статьи в этой серии: