Подключение данные из XDR в Microsoft Defender до Microsoft Sentinel

Соединитель XDR в Microsoft Sentinel в Microsoft Sentinel с интеграцией инцидентов позволяет передавать все инциденты и оповещения XDR в Microsoft Sentinel и поддерживать синхронизацию инцидентов между обоими порталами. Инциденты XDR в Microsoft Defender включают все их оповещения, сущности и другие важные сведения. Они также включают оповещения из служб компонентов XDR в Microsoft Defender Microsoft Defender для конечной точки, Microsoft Defender для удостоверений, Microsoft Defender для Office 365, а также Microsoft Defender для облака приложения, а также оповещения от других служб, таких как Защита от потери данных Microsoft Purview и Защита идентификации Microsoft Entra. Соединитель XDR в Microsoft Defender также приносит инциденты из Microsoft Defender для облака, хотя для синхронизации оповещений и сущностей из этих инцидентов необходимо включить соединитель Microsoft Defender для облака, в противном случае — Microsoft Defender для облака инциденты будут отображаться пустыми. Дополнительные сведения о доступных соединителях для Microsoft Defender для облака.

Соединитель также позволяет передавать расширенные события охоты из всех перечисленных выше компонентов Defender в Microsoft Sentinel, позволяя копировать расширенные запросы на поиск этих компонентов в Microsoft Sentinel, обогащать оповещения Sentinel необработанными данными событий Defender, чтобы обеспечить дополнительные аналитические сведения и хранить журналы с повышенным хранением в Log Analytics.

Дополнительные сведения об интеграции инцидентов и расширенной коллекции событий охоты см. в статье об интеграции XDR Microsoft Defender с Microsoft Sentinel.

Теперь общедоступен соединитель XDR в Microsoft Defender.

Примечание.

Сведения о доступности функций в облаках для государственных организаций США см. в таблицах Microsoft Sentinel в статье Доступность функций для клиентов облаков для государственных организаций США.

Необходимые компоненты

У вас должна быть допустимая лицензия на XDR в Microsoft Defender, как описано в предварительных требованиях для XDR в Microsoft Defender.

Пользователю необходимо назначить роли глобального администратора или администратора безопасности на клиенте, с которого требуется выполнять потоковую передачу журналов.

У вашего пользователя должны быть разрешения на чтение и запись в рабочей области Microsoft Sentinel.

Чтобы внести изменения в параметры соединителя, пользователь должен быть членом одного клиента Microsoft Entra, с которым связана рабочая область Microsoft Sentinel.

Установите решение для XDR в Microsoft Defender из Центра содержимого в Microsoft Sentinel. Дополнительные сведения см. в статье "Обнаружение и управление содержимым Microsoft Sentinel вне поля".

Предварительные требования для синхронизации Active Directory с помощью MDI

Клиент должен быть подключен к Microsoft Defender для удостоверений.

Должен быть установлен датчик MDI.

Подключение XDR в Microsoft Defender

В Microsoft Sentinel выберите соединители данных, выберите XDR в Microsoft Defender из коллекции и выберите страницу "Открыть соединитель".

Раздел Конфигурация состоит из трех частей:

Подключение инциденты и оповещения обеспечивает базовую интеграцию между XDR в Microsoft Defender и Microsoft Sentinel, синхронизируя инциденты и оповещения между двумя платформами.

Подключение сущностей: обеспечивает интеграцию локальных удостоверений пользователей Active Directory и Microsoft Sentinel с помощью Microsoft Defender для удостоверений.

События подключения: позволяет собирать необработанные расширенные события охоты от компонентов Defender.

Ниже они описаны более подробно. Дополнительные сведения см . в статье об интеграции XDR в Microsoft Defender с Microsoft Sentinel .

Подключение инцидентов и оповещений

Чтобы принять и синхронизировать инциденты XDR в Microsoft Defender со всеми их оповещениями, в очередь инцидентов Microsoft Sentinel:

Пометьте поле проверка с меткой "Отключить все правила создания инцидентов Майкрософт" для этих продуктов. Рекомендуется избежать дублирования инцидентов.

(Это поле проверка не будет отображаться после подключения соединителя XDR в Microsoft Defender.)Нажмите кнопку Подключение инцидентов и оповещений.

Примечание.

При включении соединителя XDR в Microsoft Defender все соединители компонентов XDR в Microsoft Defender (те, которые упоминание в начале этой статьи), автоматически подключаются в фоновом режиме. Чтобы отключить один из соединителей компонентов, необходимо сначала отключить соединитель XDR в Microsoft Defender.

Чтобы запросить данные инцидента XDR в Microsoft Defender, используйте следующую инструкцию в окне запроса:

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

Подключение сущностей

Используйте Microsoft Defender для удостоверений, чтобы синхронизировать удостоверения пользователей из локальной службы Active Directory с Microsoft Sentinel.

Убедитесь, что выполнены необходимые условия для синхронизации пользователей локальной службы Active Directory с помощью Microsoft Defender для удостоверений (MDI).

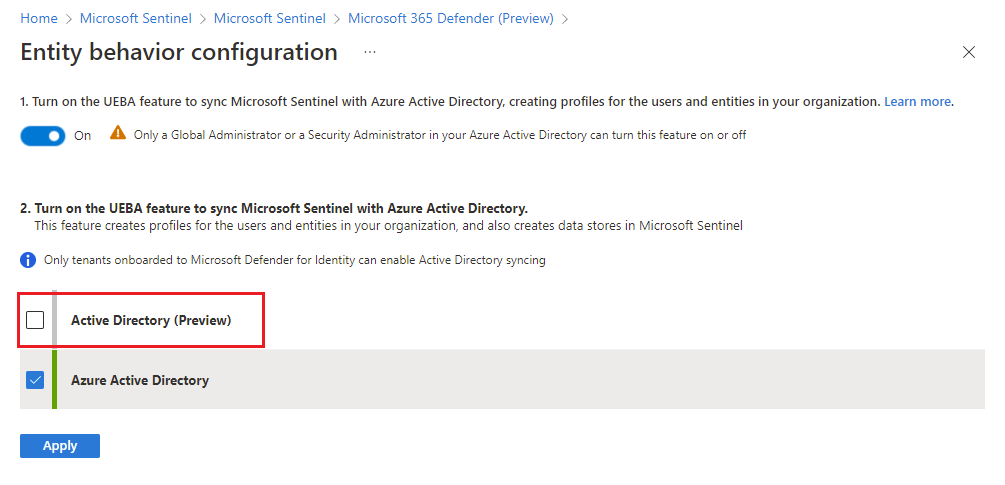

Перейдите по ссылке на страницу конфигурации UEBA.

На странице Конфигурация поведения сущностей, если вы еще не включили UEBA, в верхней части страницы переместите переключатель в положение Вкл.

Установите флажок Active Directory (предварительная версия) и нажмите кнопку Применить.

Подключение событий

Если вы хотите собирать события расширенной охоты с помощью Microsoft Defender для конечной точки или Microsoft Defender для Office 365, можно собирать следующие типы событий из соответствующих таблиц расширенной охоты.

Установите флажки для таблиц с типами событий, которые вы хотите собирать:

- Defender для конечной точки

- Defender для Office 365

- Defender для удостоверений

- приложения Defender для облака

- Оповещения Defender

Имя таблицы Тип событий DeviceInfo Сведения о компьютере, включая сведения об ОС DeviceNetworkInfo Свойства сети устройств, включая физические адаптеры, IP-адреса и MAC-адреса, а также подключенные сети и домены DeviceProcessEvents Создание процесса и связанные события DeviceNetworkEvents Сетевое подключение и связанные события DeviceFileEvents Создание, изменение файла и другие события файловой системы DeviceRegistryEvents Создание и изменение записей реестра DeviceLogonEvents Входы и другие события проверки подлинности на устройствах DeviceImageLoadEvents Загружаются события DDL DeviceEvents Несколько типов событий, включая события, активируемые такими элементами управления безопасности, как антивирусная программа "Защитник Windows" и защита от эксплойтов DeviceFileCertificateInfo Сведения о сертификате подписанных файлов, полученные от событий проверки сертификата на конечных точках Нажмите кнопку Применить изменения.

Чтобы запросить дополнительные таблицы охоты в Log Analytics, введите имя таблицы из списка выше в окне запроса.

Подтверждение приема данных

Граф данных на странице соединителя указывает на то, что вы принимаете данные. Вы заметите, что отображается по одной строке для инцидентов, оповещений и событий, а строка событий — это совокупное количество событий во всех включенных таблицах. После включения соединителя можно использовать следующие запросы KQL для создания более конкретных графов.

Используйте следующий запрос KQL для графа входящих инцидентов XDR в Microsoft Defender:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Используйте следующий запрос KQL для создания графа количества событий для одной таблицы (измените таблицу DeviceEvents на нужную таблицу по своему усмотрению):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

На вкладке Дальнейшие действия вы найдете некоторые полезные книги, примеры запросов и шаблоны правил аналитики, которые были добавлены. Их можно запустить немедленно или изменить и сохранить.

Следующие шаги

В этом документе вы узнали, как интегрировать инциденты XDR в Microsoft Defender и расширенные данные о событиях охоты из служб компонентов Microsoft Defender в Microsoft Sentinel с помощью соединителя XDR в Microsoft Defender. Ознакомьтесь с дополнительными сведениями о Microsoft Sentinel в следующих статьях:

- Узнайте, как отслеживать свои данные и потенциальные угрозы.

- Узнайте, как приступить к обнаружению угроз с помощью Microsoft Sentinel.