Руководство: исследование инцидентов с помощью данных UEBA

В этой статье описаны распространенные методы и примеры процедур для использования аналитики поведения пользователей и сущностей (UEBA) в обычных рабочих процессах расследования.

Внимание

Отмеченные в этой статье функции в настоящее время доступны в режиме ПРЕДВАРИТЕЛЬНОЙ ВЕРСИИ. Дополнительные юридические условия, применимые к функциям Azure, которые предоставляются в бета-версии, предварительной версии или еще не выпущены в общедоступной версии по другим причинам, см. на странице Дополнительные условия использования Azure для предварительных версий в Microsoft Azure.

Примечание.

В этом руководстве рассматриваются процедуры на основе сценариев для решения ключевой задачи клиента: исследование данных UEBA. Дополнительные сведения см. в разделе Исследование инцидентов с помощью Microsoft Sentinel.

Необходимые компоненты

Прежде чем вы сможете использовать данные UEBA в расследовании, необходимо Включить аналитику поведения пользователей и сущностей (UEBA) в Microsoft Sentinel.

Приступать к поиску полезных сведений с помощью компьютера можно приблизительно через одну неделю после включения UEBA.

Выполнение упреждающих, регулярных поисков в данных сущности

Рекомендуем регулярно выполнять упреждающий поиск по действиям пользователей, чтобы создавать наводки для дальнейшего расследования.

Можно воспользоваться книгой "Аналитика поведения пользователей и сущностей" Microsoft Sentinel для запроса данных, например в следующих случаях:

- Пользователи, совершающие самые рискованные действия, с отклонениями или подключенными инцидентами.

- Данные для конкретных пользователей, чтобы определить, был ли субъект действительно скомпрометирован или существует внутренняя угроза из-за отклонения действия от профиля пользователя.

Кроме того, следует собирать нестандартные действия в книге UEBA и использовать их для поиска аномальных действий и возможных несоответствий.

Изучение аномальных входов в систему

Если пользователь выполнит аномальное действие, например подключится к VPN, чего раньше никогда не делал, нужно выполнить следующие шаги для расследования.

В области Книги Sentinel откройте книгу Аналитика поведения пользователей и сущностей.

Найдите имя определенного пользователя для изучения и выберите его имя в таблице Главные пользователи для анализа.

Прокрутите таблицы Разбивка инцидентов и Разбивка аномалий, чтобы просмотреть инциденты и аномалии, связанные с выбранным пользователем.

В аномалии, например с именем Аномальный успешный вход, просмотрите сведения, показанные в таблице для изучения. Например:

Этап Description Обратите внимание на описание справа Для каждой аномалии есть описание и ссылка для получения дополнительных сведений в базе знаний MITRE ATT&CK.

Например:

Начальный доступ

Злоумышленник пытается войти в вашу сеть.

Первоначальный доступ выполняется с помощью приемов, использующих разные векторы входа для укрепления в локальной сети. Методы, используемые для укрепления, включают в себя направленный целевой фишинг и эксплойты уязвимостей на общедоступных веб-серверах. Укрепление, достигнутое с помощью первоначального доступа, может открыть возможности для постоянного доступа, если распространяется на действительные учетные записи и внешние удаленные службы, или может иметь ограниченный срок действия из-за смены паролей.Обратите внимание на текст в столбце "Описание" В строке аномалий прокрутите экран вправо, чтобы просмотреть дополнительное описание. Выберите ссылку для просмотра полного текста. Например:

Злоумышленники могут украсть учетные данные конкретного пользователя или учетной записи службы с помощью методов доступа к учетным данным, или получить учетные данные на этапе разведки через социальные технологии. Все это помогает получить первоначальный доступ. Например, APT33 использовала для первоначального доступа допустимые учетные записи. Приведенный ниже запрос формирует выходные данные для успешного входа, выполненного пользователем из нового географического расположения, которое ни он, ни его коллеги никогда не использовали ранее.Обратите внимание на данные UsersInsights Прокрутите строку аномалий вправо, чтобы просмотреть полезные данные о пользователе, например отображаемое имя учетной записи и идентификатор объекта учетной записи. Выберите текст, чтобы просмотреть все данные справа. Обратите внимание на данные о свидетельстве Прокрутите строку аномалий вправо, чтобы просмотреть данные о свидетельстве для аномалии. Выберите текстовое представление полных данных справа, например следующие поля:

- ActionUncommonlyPerformedByUser

- UncommonHighVolumeOfActions

- FirstTimeUserConnectedFromCountry

- CountryUncommonlyConnectedFromAmongPeers

- FirstTimeUserConnectedViaISP

- ISPUncommonlyUsedAmongPeers

- CountryUncommonlyConnectedFromInTenant

- ISPUncommonlyUsedInTenant

Используйте данные, найденные в книге Аналитика поведения пользователей и сущностей, чтобы определить, является ли действие пользователя подозрительным и требует ли дальнейших действий.

Использование данных UEBA для анализа ложноположительных результатов

Иногда инцидент, захваченный при расследовании, является ложноположительным результатом.

Распространенным примером ложноположительного результата является обнаружение неосуществимого перемещения, например пользователь входит в приложение или на портал из Нью-Йорка, а не более чем через час — уже из Лондона. Хотя Microsoft Sentinel отмечает неосуществимое перемещение как аномалию, анализ поведения пользователя может показать, что использовалась VPN с расположением, отличным от того, в котором находился пользователь.

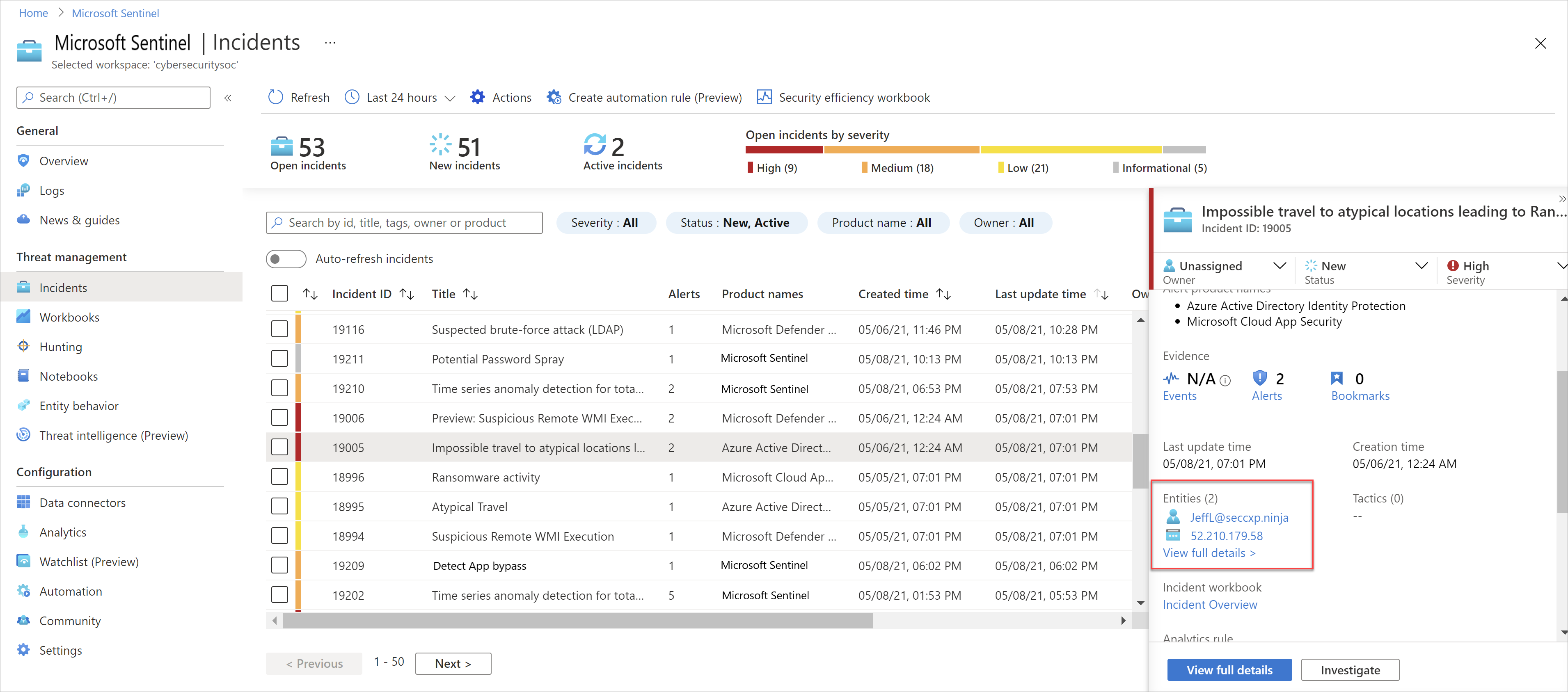

Анализ ложноположительного результата

Например, для инцидента Неосуществимое перемещение, убедившись в применении VPN пользователем, перейдите от инцидента к странице сущности пользователя. Используйте отображаемые здесь данные, чтобы определить, включены ли зафиксированные расположения в хорошо известные расположения пользователя.

Например:

Страница сущности пользователя также связана со страницей инцидента и диаграммой расследования.

Совет

После подтверждения данных на странице сущности пользователя для конкретного пользователя, связанного с инцидентом, перейдите в область Охота Microsoft Sentinel, чтобы определить, подключаются ли коллеги пользователя из тех же расположений. Если да, то эти сведения повысят вероятность ложноположительного результата.

В области Охота выполните запрос Вход из аномального географического расположения. Дополнительные сведения см. в разделе Охота на угрозы с помощью Microsoft Sentinel.

Внедрение данных IdentityInfo в правила аналитики (общедоступная предварительная версия)

Так как злоумышленники часто используют принадлежащие организациям учетные записи пользователей и служб, данные, связанные с такими учетными записями пользователей, в том числе сведения о привилегиях и информация, используемая для идентификации пользователей, критически важны для аналитиков в процессе расследования.

Узнайте, как внедрять данные из таблицы IdentityInfo для точной настройки правил аналитики в соответствии с конкретными вариантами использования, сокращения числа ложных срабатываний и, возможно, ускорения процесса расследования.

Например:

Для сопоставления событий безопасности с таблицей IdentityInfo в оповещении, которое срабатывает, если доступ к серверу осуществляется пользователем из-за пределов ИТ-отдела:

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"Чтобы сопоставить журналы входа Microsoft Entra с таблицей IdentityInfo в оповещении, которая активируется, если приложение обращается к пользователю, который не является членом определенной группы безопасности:

SigninLogs | where AppDisplayName == "GithHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

Таблица IdentityInfo синхронизируется с рабочей областью Microsoft Entra для создания моментального снимка данных профиля пользователя, таких как метаданные пользователя, сведения о группе и роли Microsoft Entra, назначенные каждому пользователю. Дополнительные сведения см. в разделе Таблица IdentityInfo справочника по обогащению данных UEBA.

Выявление распыления пароля и попыток нацеленных фишинговых атак

Без включения многофакторной проверки подлинности (MFA) учетные данные пользователя уязвимы для злоумышленников, желающих компрометировать атаки с помощью распыления паролей или попытки фишинга .

Изучение инцидентов распыления паролей с помощью полезных сведений UEBA

Например, чтобы исследовать инциденты распыления пароля с помощью полезных сведений UEBA можно получить дополнительные сведения:

В левом нижнем углу инцидента щелкните Исследовать, чтобы просмотреть учетные записи, компьютеры и другие точки данных, которые могли быть целями атаки.

Просмотрев данные, можно увидеть учетную запись администратора с относительно большим количеством ошибок входа в систему. Хотя это и подозрительно, вы можете не ограничивать учетную запись без дальнейшего подтверждения.

Выберите на карте сущность пользователя с правами администратора, а затем выберите пункт Аналитика справа, чтобы найти дополнительные сведения, например график входов в систему с течением времени.

Выберите Сведения справа, а затем щелкните Просмотреть все сведения, чтобы перейти на страницу сущности пользователя, чтобы выполнить детализацию.

Например, обратите внимание, является ли это первым потенциальным инцидентом распыления пароля пользователя, или просмотрите историю входов пользователя, чтобы понять, были ли сбои аномальными.

Совет

Можно также выполнять запрос охоты на Аномальные ошибки входа для мониторинга всех аномальных ошибок входа в организации. Используйте результаты запроса, чтобы начать изучение возможных атак путем распыления пароля.

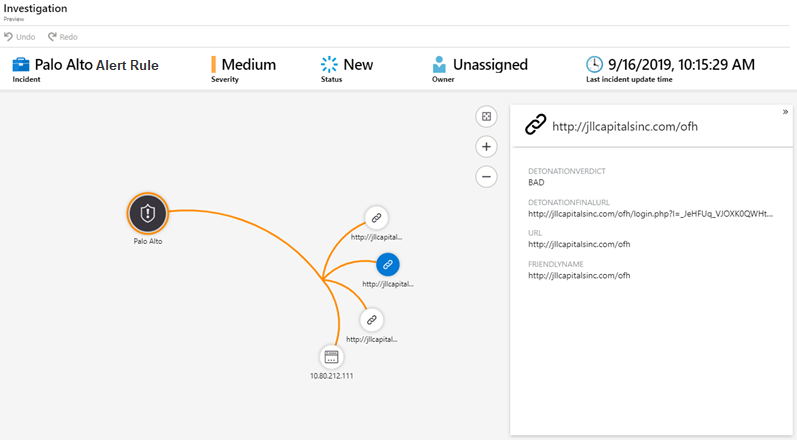

Отключение URL-адреса (общедоступная предварительная версия)

Если в журналах, принимаемых в Microsoft Sentinel, есть URL-адреса, эти URL-адреса автоматически отключаются для ускорения рассмотрения.

На графе расследования для отключенного URL-адреса представлен узел, а также следующие сведения:

- DetonationVerdict. Логическое определение высокого уровня по результатам отключения. Например, значение Плохо означает, что сторона была классифицирована как размещающая вредоносные программы или фишинг-содержимое.

- DetonationFinalURL. Окончательный наблюдаемый URL-адрес целевой страницы после всех перенаправлений с исходного URL-адреса.

Например:

Совет

Если вы не видите URL-адресов в своих журналах, убедитесь, что для защищенных веб-шлюзов, веб-прокси, брандмауэров и устаревших систем IDS/IPS включено ведение журнала URL-адресов (угроз).

Вы также можете создавать в Microsoft Sentinel пользовательские журналы для определенных URL-адресов, представляющих для вас интерес, для дальнейшего изучения.

Следующие шаги

Дополнительные сведения о UEBA, изучениях и охоте: