Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Пакет для доступа позволяет однократно выполнить настройку ресурсов и политик, которые будут автоматически администрировать доступ в течение всего срока существования пакета для доступа. В этой статье описывается создание пакета доступа.

Обзор

Все пакеты доступа должны находиться в контейнере, называемом каталогом. Каталог определяет, какие ресурсы можно добавить в пакет для доступа. Если каталог не указан, пакет доступа переходит в общий каталог. В настоящее время существующий пакет для доступа нельзя перемещать в другой каталог.

Пакет для доступа можно использовать для назначения доступа к ролям нескольких ресурсов, которые находятся в каталоге. Если вы являетесь администратором или владельцем каталога, вы можете добавить ресурсы в каталог при создании пакета доступа. Вы также можете добавить ресурсы после создания пакета доступа, а пользователи, назначенные пакету доступа, также получат дополнительные ресурсы.

Если вы являетесь диспетчером пакетов доступа, вы не можете добавить ресурсы, которыми вы владеете, в каталог. Вы можете лишь использовать ресурсы, доступные в каталоге. В случае необходимости добавления ресурсов в каталог обратитесь к владельцу каталога.

Все пакеты доступа должны иметь по крайней мере одно правило, чтобы пользователи были назначены на них. Политики указывают, кто может запрашивать пакет доступа, а также параметры утверждения и жизненного цикла, или как доступ назначается автоматически. При создании пакета доступа можно создать начальную политику для пользователей в каталоге, для пользователей, не входящих в каталог, или только для назначений администратора.

Ниже приведены общие шаги по созданию пакета доступа с начальной политикой:

В системе управления удостоверениями запустите процесс создания пакета доступа.

Выберите каталог, в который нужно поместить пакет доступа, и убедитесь, что у него есть необходимые ресурсы.

Добавьте роли ресурсов из ресурсов в каталоге в свой пакет для доступа.

Укажите начальную политику для пользователей, которые могут запрашивать доступ.

Укажите параметры утверждения и параметры жизненного цикла в этой политике.

После создания пакета доступа можно изменить скрытый параметр, добавить или удалить роли ресурсов и добавить дополнительные политики.

Запуск процесса создания

Войдите в Центр администрирования Microsoft Entra в роли как минимум администратора управления удостоверениями.

Совет

Другие роли минимальных привилегий, которые могут выполнить эту задачу, включают владельца каталога или управляющего пакетом доступа.

Перейдите в раздел Управление идентификацией>Управление правами>Пакет доступа.

Выберите Новый пакет для доступа.

Настройка основных параметров

На вкладке Основные присвойте пакету для доступа имя и укажите, в каком каталоге следует создать пакет для доступа.

Введите отображаемое имя и описание для пакета доступа. Пользователи видят эти сведения при отправке запроса на пакет доступа.

В раскрывающемся списке каталога выберите каталог, в котором нужно поместить пакет доступа. Например, у вас может быть владелец каталога, который управляет всеми маркетинговыми ресурсами, которые могут быть запрошены. В этом случае можно выбрать маркетинговый каталог.

Вы видите только каталоги, в которых есть разрешение на создание пакетов доступа. Чтобы создать пакет доступа в существующем каталоге, необходимо быть по крайней мере администратором управления удостоверениями. Или вы должны быть владельцем каталога или диспетчером пакетов доступа в этом каталоге.

Если вы, по крайней мере, администратор управления удостоверениями или создатель каталога, и вы хотите создать пакет доступа в новом каталоге, который не указан, выберите "Создать новый каталог". Введите имя и описание каталога, а затем нажмите кнопку "Создать".

Создаваемый пакет доступа и все ресурсы, включенные в него, добавляются в новый каталог. Позже вы можете добавить дополнительные владельцы каталога или добавить атрибуты в ресурсы, которые вы помещаете в каталог. Дополнительные сведения об изменении списка атрибутов для определенного ресурса каталога и ролей предварительных требований см. в статье "Добавление атрибутов ресурсов в каталоге".

Нажмите Далее: Роли ресурсов.

Выбор ресурсных ролей

На вкладке Роли ресурса необходимо выбрать ресурсы для включения в пакет для доступа. Пользователи, которые запрашивают и получают пакет доступа, получают все роли ресурсов, например членство в группах в пакете доступа.

Если вы не уверены, какие роли ресурсов следует включить, можно пропустить добавление их при создании пакета доступа, а затем добавить их позже.

Выберите тип ресурса, который требуется добавить (группы и teams, приложения или сайты SharePoint).

На появившемся панели "Выбор приложений" выберите один или несколько ресурсов из списка.

Если вы создаете пакет доступа в общем каталоге или новом каталоге, можно выбрать любой ресурс из собственного каталога. Вы должны быть по крайней мере администратором управления удостоверениями или создателем каталога.

Примечание.

Вы можете добавить динамические группы членства в каталог и в пакет доступа. Однако вы можете выбрать только роль владельца при управлении ресурсом динамической группы в пакете доступа.

Если вы создаете пакет доступа в существующем каталоге, можно выбрать любой ресурс, который уже находится в каталоге без необходимости быть владельцем этого ресурса.

Если вы являетесь по крайней мере администратором управления удостоверениями или владельцем каталога, у вас есть дополнительный параметр выбора ресурсов, принадлежащих или администрируемых, но которые еще не в каталоге. Если вы выбираете ресурсы в каталоге, но не в данный момент в выбранном каталоге, эти ресурсы также добавляются в каталог для других администраторов каталога для создания пакетов доступа. Чтобы просмотреть все ресурсы в каталоге, которые можно добавить в каталог, установите флажок "Просмотреть все " в верхней части панели. Если вы хотите выбрать только ресурсы, находящиеся в выбранном каталоге, оставьте флажок "Просмотреть все " (состояние по умолчанию).

В списке ролей выберите роль, которую нужно назначить пользователям для ресурса. Дополнительные сведения о выборе соответствующих ролей для ресурса см. в статье о том, как определить, какие роли ресурсов следует включить в пакет доступа.

Для групп, управляемых Управлением Привилегированными Удостоверениями, активные и подходящие роли доступны в качестве опций.

Нажмите кнопку "Далее" — запросы.

Создание начальной политики

На вкладке "Запросы" создайте первую политику, чтобы указать, кто может запросить пакет доступа. Вы также настраиваете параметры утверждения для этой политики. Позже после создания пакета доступа с помощью этой начальной политики можно добавить дополнительные политики , чтобы разрешить дополнительным группам пользователей запрашивать пакет доступа с собственными параметрами утверждения или назначать доступ автоматически.

В зависимости от того, какие пользователи должны иметь возможность запрашивать этот пакет доступа, выполните действия, описанные в одном из следующих разделов, чтобы разрешить пользователям в каталоге запрашивать пакет доступа, разрешать пользователям не в каталоге запрашивать пакет доступа или разрешать только назначения администратора. Если вы не уверены, какие параметры запроса или утверждения вам нужны, вы планируете создавать назначения для пользователей, у которых уже есть доступ к базовым ресурсам, или вы планируете использовать политики автоматического назначения пакетов доступа для автоматизации доступа, а затем выберите политику прямого назначения в качестве начальной политики.

Разрешить пользователям в каталоге запрашивать пакет доступа

Чтобы разрешить пользователям в каталоге запрашивать этот пакет доступа, выполните следующие действия. При определении политики запроса можно указать отдельных пользователей или (чаще всего) групп пользователей. Например, у вашей организации уже может быть группа, например "Все сотрудники". Если эта группа добавляется в политику для пользователей, которые могут запрашивать доступ, любой член этой группы может запросить доступ.

В разделе Пользователи, которые могут запрашивать доступ щелкните Для пользователей в каталоге.

При выборе этого параметра появятся новые параметры, чтобы можно было уточнить, кто в каталоге может запросить этот пакет доступа.

Выберите один из следующих параметров.

Вариант Описание Конкретные пользователи и группы Выберите этот параметр, если нужно, чтобы этот пакет для доступа могли запрашивать только те пользователи и группы в вашем каталоге, которые были указаны. Все участники (кроме гостей) Выберите этот параметр, если нужно, чтобы все пользователи-участники в вашем каталоге могли запрашивать этот пакет для доступа. Этот вариант не включает гостевых пользователей, которые могли быть приглашены в ваш каталог. Все пользователи (включая гостей) Выберите этот параметр, если нужно, чтобы все пользователи-участники и гостевые пользователи в вашем каталоге могли запрашивать этот пакет для доступа. Гостевые пользователи — это внешние пользователи, приглашенные в каталог через Microsoft Entra B2B. Дополнительные сведения о различиях между пользователями-участниками и гостевыми пользователями см. в разделе "Что такое разрешения пользователей по умолчанию в идентификаторе Microsoft Entra ID?".

Если выбран вариант Конкретные пользователи и группы, щелкните Добавить пользователей и группы.

На панели "Выбор пользователей и групп" выберите пользователей и группы, которые требуется добавить.

Выберите "Выбрать ", чтобы добавить пользователей и группы.

Пропустите вниз до раздела "Укажение настроек утверждения".

Позволить пользователям, не входящим в ваш каталог, запрашивать пакет доступа.

Пользователи, которые находятся в другом каталоге Microsoft Entra или домене, возможно, еще не были приглашены в каталог. Каталоги Microsoft Entra должны быть настроены для разрешения приглашений в разделе Ограничения совместной работы. Дополнительные сведения см. в статье Настройка параметров внешнего взаимодействия.

Учетная запись гостевого пользователя будет создана для пользователя, который еще не находится в каталоге, запрос которого утвержден или не требует утверждения. Гость будет приглашен, но не получит электронное письмо приглашения. Вместо этого они получат электронное письмо, когда их пакет доступа будет доставлен. Позже, когда этот гостевой пользователь больше не имеет назначений пакетов доступа, так как срок действия последнего назначения истек или отменен, учетная запись будет заблокирована для входа и последующего удаления. Блокировка и удаление выполняются по умолчанию.

Если вы хотите, чтобы гостевые пользователи оставались в каталоге на неопределенный срок, даже если у них нет назначений пакетов доступа, можно изменить параметры конфигурации управления правами. Дополнительные сведения об объекте гостевого пользователя см. в разделе "Свойства пользователя совместной работы Microsoft Entra B2B".

Выполните следующие действия, если вы хотите разрешить пользователям не в каталоге запрашивать пакет доступа:

В разделе Пользователи, которые могут запрашивать доступ щелкните Для пользователей, отсутствующих в вашем каталоге.

При выборе этого параметра появляются новые параметры.

Выберите один из следующих параметров.

Вариант Описание Конкретные подключенные организации Выберите этот параметр, если нужно выбрать организации в списке организаций, ранее добавленных вашим администратором. Запрашивать этот пакет для доступа смогут все пользователи из выбранных организаций. Все подключенные организации Выберите этот вариант, если нужно, чтобы все пользователи изо всех настроенных у вас подключенных организаций могли запрашивать этот пакет для доступа. Все пользователи (все подключенные организации и все новые внешние пользователи) Выберите этот параметр, если любой пользователь может запросить этот пакет доступа, а параметры разрешенного списка или блокировки B2B должны иметь приоритет для любого нового внешнего пользователя. Подключенная организация — это внешний каталог Microsoft Entra или домен, с которым у вас есть связь.

Если был выбран вариант Конкретные подключенные организации, щелкните Добавить каталоги, чтобы выбрать их в списке подключенных организаций, ранее добавленных вашим администратором.

Введите имя или доменное имя для поиска ранее подключенной организации.

Если организация, с которой вы хотите сотрудничать, отсутствует в списке, вы можете попросить администратора добавить ее в качестве подключенной организации. Дополнительные сведения см. в статье Добавление подключенной организации.

Если вы выбрали все подключенные организации, вам следует подтвердить список подключенных организаций, которые в настоящее время настроены и планируются к учету.

Если выбраны все пользователи, вам потребуется настроить утверждения в разделе согласований, так как этот диапазон позволит любому удостоверению в Интернете запрашивать доступ.

Выбрав все подключенные организации, нажмите кнопку "Выбрать".

Запрашивать этот пакет для доступа смогут все пользователи из выбранных подключенных организаций. Это включает пользователей в идентификатор Microsoft Entra из всех поддоменов, связанных с организацией, если только список разрешений Azure B2B или список блокировок не блокирует эти домены. Если указать домен поставщика социальной идентификации, например live.com, любой пользователь из этого поставщика социальной идентификации сможет запросить этот пакет доступа. Дополнительные сведения см. в статье Предоставление или отзыв приглашений пользователям B2B из отдельных организаций.

Пропустите вниз до раздела "Укажение настроек утверждения".

Разрешить только прямые назначения администратора

Выполните следующие действия, если нужно обойти запросы на доступ и разрешить администраторам напрямую назначать конкретных пользователей этого пакета для доступа. Пользователям не придется запрашивать пакет для доступа. По-прежнему можно задать параметры жизненного цикла, но параметры запроса в этом варианте отсутствуют.

В разделе Пользователи, которые могут запросить доступ выберите Нет (только прямые назначения администратора).

После создания пакета доступа вы можете напрямую назначить ему конкретных внутренних и внешних пользователей. Если указать внешнего пользователя, в каталоге создается учетная запись гостевого пользователя. Сведения о непосредственном назначении пользователей см. в разделе Просмотр, добавление и удаление назначений для пакета для доступа.

Перейдите к разделу Включение запросов.

Указание параметров утверждения

В разделе "Утверждение" укажите, требуется ли утверждение при запросе этого пакета доступа пользователями. Параметры утверждения работают следующим образом:

- Только один из выбранных утверждающих или резервных утверждающих должен утвердить запрос на одноэтапное утверждение.

- Только один из выбранных утверждающих на каждом этапе должен утвердить запрос на двухэтапное утверждение.

- Утверждающий может быть менеджером, спонсором пользователя, внутренним спонсором или внешним спонсором в зависимости от управления доступом в контексте политики.

- Утверждение от каждого выбранного утверждающего не требуется для одноэтапного или двухэтапного утверждения.

- Решение об утверждении зависит от того, кто из утверждающих первым просматривает запрос.

Для демонстрации того, как добавлять утверждающих лиц в политику запросов, посмотрите следующее видео.

Чтобы провести демонстрацию добавления многоэтапного утверждения в политику запроса, просмотрите следующее видео:

Выполните следующие действия, чтобы задать параметры утверждения для запросов пакета для доступа:

Чтобы потребовать утверждения запросов от выбранных пользователей, установите переключатель Требовать утверждение в положение Да. Чтобы запросы утверждались автоматически, установите этот переключатель в положение Нет. Если политика позволяет внешним пользователям запрашивать доступ, необходимо требовать утверждения, чтобы контролировать, кто добавляется в каталог вашей организации.

Чтобы потребовать от пользователей предоставления обоснования для запроса пакета доступа, установите переключатель Требовать обоснование у запрашивающего в положение Да.

Определите, требуется ли утверждение запросов в одном или двух этапах. Установите переключатель «Сколько этапов» на 1 для одноэтапного утверждения, 2 для двухэтапного утверждения или 3 для трехэтапного утверждения.

Чтобы добавить утверждающих после выбора количества этапов, выполните следующие действия.

Утверждение в один этап

Добавьте сведения первого утверждающего:

Если политика установлена для пользователей в вашем каталоге, вы можете выбрать либо менеджера в качестве утверждающего, либо спонсоров в качестве утверждающих. Кроме того, можно добавить определенного пользователя, выбрав "Выбрать определенных утверждающих" и выбрав "Добавить утверждающих".

Чтобы использовать спонсоров в роли утверждающих для утверждения, необходимо иметь лицензию на управление идентификацией Microsoft Entra. Дополнительные сведения см. в статье "Сравнение общих возможностей идентификатора Microsoft Entra".

Если политика установлена для пользователей, не находящихся в вашем каталоге, вы можете выбрать либо внешнего спонсора, либо внутреннего спонсора. Кроме того, можно добавить определенного пользователя, выбрав "Выбрать определенных утверждающих" и выбрав "Добавить утверждающих".

Если в качестве первого утверждающего выбран вариант Менеджер, нажмите кнопку Добавить резервного, чтобы выбрать одного или нескольких пользователей или группы из каталога в качестве резервного утверждающего. Резервные утверждающие получают запрос, если система управления правами не может найти руководителя для пользователя, запрашивающего доступ.

Управление доступом находит руководителя с помощью атрибута Manager. Атрибут находится в профиле пользователя в идентификаторе Microsoft Entra. Дополнительные сведения см. в разделе "Добавление или обновление сведений о профиле и параметрах пользователя".

Если вы выбрали спонсоров в качестве первого проверяющего, выберите Добавить резервного, чтобы выбрать одного или нескольких пользователей или групп в вашей директории в качестве дополнительного утверждающего. Резервные утверждающие лица получают запрос, если управление доступом не может найти куратора для пользователя, запрашивающего доступ.

Управление правами находит спонсоров с помощью атрибута "Спонсоры ". Атрибут находится в профиле пользователя в идентификаторе Microsoft Entra. Дополнительные сведения см. в разделе "Добавление или обновление сведений о профиле и параметрах пользователя".

Если выбран вариант Выбрать конкретных утверждающих, нажмите кнопку Добавить утверждающих, чтобы выбрать одного или нескольких пользователей или группы из каталога в качестве утверждающих.

В поле "Принятие решения" укажите количество дней, в течение которых утверждающий должен просмотреть запрос на этот пакет доступа.

Если запрос не утвержден в течение этого периода времени, он автоматически отклоняется. Затем пользователь должен отправить еще один запрос на пакет доступа.

Чтобы требовать от утверждающих предоставления обоснования для их решения, установите Требовать обоснование от утверждающего в положение Да.

Это обоснование видят другие утверждающие и запрашивающая сторона.

Двухэтапное утверждение

Если выбрано двухэтапное утверждение, необходимо добавить второго утверждающего:

Добавьте сведения второго утверждающего

Если пользователи находятся в каталоге, вы можете выбрать спонсоров в качестве утверждающих лиц. Кроме того, добавьте определенного пользователя, выбрав "Выбрать конкретных утверждающих" в раскрывающемся меню, а затем выберите "Добавить утверждающих".

Если пользователя нет в вашем каталоге, выберите в качестве второго утверждающего вариант Внутренний спонсор или Внешний спонсор. После выбора утверждающего добавьте резервные утверждающие.

В поле "Сколько дней на принятие решения?" укажите количество дней, за которые второй утверждающий должен утвердить запрос.

Установите переключатель "Требовать обоснование от утверждающего" в значение "Да" или "Нет".

Трехэтапное утверждение

Если вы выбрали трехэтапное утверждение, необходимо добавить третьего утверждающего:

Добавьте сведения третьего утверждающего :

Если пользователи находятся в вашем каталоге, добавьте конкретного пользователя в качестве третьего утверждающего, выбрав «Выбрать конкретных утверждающих»>Добавить утверждающих.

В поле "Сколько дней на принятие решения?" укажите количество дней, за которые второй утверждающий должен утвердить запрос.

Установите переключатель "Требовать обоснование от утверждающего" в значение "Да" или "Нет".

Альтернативные одобрения

Аналогично указанию первого и второго утверждающих, можно указать альтернативных утверждающих, которые могут утверждать запросы. Наличие альтернативных утверждающих помогает убедиться, что запросы утверждаются или отклоняются до истечения срока их действия (тайм-аут). Вы можете указать альтернативных утверждающих для первого и второго этапов двухэтапного утверждения.

При указании альтернативных утверждателей, если первый или второй утверждатель не могут утвердить или отклонить запрос, по-прежнему остающийся на рассмотрении запрос пересылается альтернативным утверждателям. Запрос отправляется в соответствии с расписанием пересылки, указанным во время настройки политики. Утверждающие получают электронное письмо, чтобы утвердить или отклонить ожидающий запрос.

После перенаправления запроса альтернативным утверждающим первый или второй утверждающий по-прежнему может утвердить или отклонить запрос. Альтернативные утверждающие используют тот же сайт My Access чтобы утвердить или запретить запрос в ожидании одобрения.

В качестве утверждающих и альтернативных утверждающих можно указать людей или группы людей. Убедитесь, что в качестве первого, второго и альтернативных утверждающих указаны разные люди. Например, если вы указали Алису и Боба в качестве первых утверждающих, укажите Кэрол и Дэйва в качестве альтернативных утверждающих.

Чтобы добавить альтернативных утверждающих для пакета доступа, выполните следующие действия.

В разделе «Первый утверждающий», «Второй утверждающий» или оба выберите «Показать расширенные параметры запроса».

Установите переключатель на "Если никаких действий не предпринято, перенаправлять к альтернативным утверждающим?" в положение "Да".

Выберите "Добавить альтернативные утверждающие", а затем выберите альтернативных утверждающих из списка.

Если выбрать менеджера в качестве первого утверждающего, в поле Альтернативный утверждающий появится дополнительный параметр: Менеджер второго уровня в качестве альтернативного утверждающего. Если вы выберете этот параметр, необходимо добавить резервного утверждающего сотрудника, чтобы перенаправить запрос в случае, если система не сможет найти менеджера второго уровня.

В поле "Переадресация на альтернативных утверждающих(их)" укажите количество дней, через которое запрос будет перенаправлен для утверждения или отклонения. Если согласующие не одобряют или не отклоняют запрос до истечения его срока, запрос аннулируется (истекает время). Затем пользователь должен отправить еще один запрос на пакет доступа.

Запросы можно пересылать только альтернативным утверждающим через день после окончания срока действия запроса. Решение основных утверждающих должно истекть по крайней мере через четыре дня. Если время ожидания запроса меньше или равно трем дням, недостаточно времени для пересылки запроса альтернативным утверждателям.

В приведенном примере длительность запроса составляет 14 дней. Длительность запроса достигает периода полураспада на 7-й день. Таким образом, запрос не может быть перенаправлен ранее восьмого дня.

Кроме того, запросы не могут быть перенаправлены в последний день срока рассмотрения запроса. Так что в этом примере последний день, когда запрос может быть переадресован, — это день 13.

Уведомления по электронной почте (предварительная версия)

- Вы можете отключить сообщения электронной почты о назначении, уведомляющие вас о запросах назначения, которые доставлены, истекли или почти истекли.

Вы всегда можете включить или отключить уведомления электронной почты в будущем после завершения создания пакета доступа.

Включить запросы

Если вы хотите, чтобы пакет доступа был немедленно доступен для пользователей в политике запроса, переключите переключатель "Включить новые запросы и назначения" на "Да".

Вы всегда можете включить его в будущем после завершения создания пакета доступа.

Если вы выберете None (только назначения администратора) и зададите Включить новые запросы и назначения значение Нет, администраторы не смогут напрямую назначить этот пакет доступа.

Перейдите к следующему разделу , чтобы узнать, как добавить в пакет доступа проверенный идентификатор. В противном случае щелкните Далее.

Добавление требования проверенного идентификатора

Выполните следующие действия, если вы хотите добавить в политику пакета доступа проверенный идентификатор. Пользователям, которым требуется доступ к пакету доступа, необходимо представить необходимые проверенные идентификаторы перед успешной отправкой запроса. Сведения о настройке клиента с помощью службы Проверенные учетные данные Microsoft Entra см. в статье "Общие сведения о Проверенные учетные данные Microsoft Entra".

Для добавления проверенных требований идентификатора к пакету доступа в политике запроса требуется роль глобального администратора. Администратор управления удостоверениями, администратор пользователя, владелец каталога или диспетчер пакетов доступа еще не может добавить требования для проверки идентификатора.

Выберите + Добавить издателя, а затем выберите издателя из сети проверенных удостоверений Microsoft Entra. Если вы хотите выдавать собственные учетные данные пользователям, вы можете найти инструкции в разделе "Выдача проверенных идентификаторов Microsoft Entra из приложения".

Выберите типы учетных данных, которые необходимо представить пользователям во время процесса запроса.

При выборе нескольких типов учетных данных из одного издателя пользователям потребуется предоставить учетные данные всех выбранных типов. Аналогичным образом, если вы включаете несколько издателей, пользователям потребуется предоставить учетные данные от каждого издателя, который вы включаете в политику. Чтобы предоставить пользователям возможность представления различных учетных данных от разных издателей, настройте отдельные политики для каждого издателя или типа учетных данных, которые вы примете.

Нажмите кнопку "Добавить", чтобы добавить требование проверенного идентификатора в политику пакета доступа.

Добавление сведений о запросе в пакет доступа

Перейдите на вкладку " Сведения о запросе" и выберите вкладку "Вопросы ".

В поле "Вопрос" введите вопрос, который требуется задать запрашивателю. Этот вопрос также называется отображаемой строкой.

Если вы хотите добавить собственные параметры локализации, выберите "Добавить локализацию".

На панели "Добавление локализаций для вопроса"

- Для языкового кода выберите языковой код для языка, в котором выполняется локализация вопроса.

- В локализованном текстовом поле введите вопрос на языке, который вы настроили.

- После завершения добавления всех необходимых локализаций нажмите кнопку "Сохранить".

Для формата ответа выберите формат, в котором вы хотите, чтобы ответили запрашивающие. Форматы ответов включают короткий текст, несколько вариантов и длинный текст.

Если выбрано несколько вариантов, нажмите кнопку "Изменить" и "Локализовать ", чтобы настроить параметры ответа.

На панели "Просмотр/редактирование вопроса":

- В полях "Ответы" введите параметры ответа, которые нужно дать, когда запрашивающий отвечает на вопрос.

- В полях языка выберите язык для параметров ответа. Если выбрать дополнительные языки, то можно будет локализовать варианты ответа.

- Выберите Сохранить.

Чтобы запросители отвечали на этот вопрос при запросе доступа к пакету доступа, установите флажок Обязательный.

Перейдите на вкладку "Атрибуты", чтобы просмотреть атрибуты , связанные с ресурсами, добавленными в пакет доступа.

Примечание.

Чтобы добавить или обновить атрибуты ресурсов пакета для доступа, перейдите на вкладку Catalogs (Каталоги) и найдите каталог, связанный с пакетом для доступа. Дополнительные сведения об изменении списка атрибутов для определенного ресурса каталога и ролей предварительных требований см. в статье "Добавление атрибутов ресурсов в каталоге".

Выберите Далее.

Указание жизненного цикла

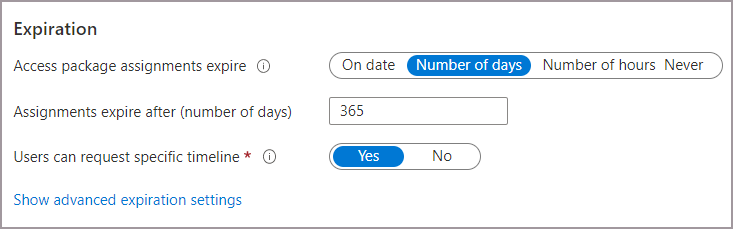

На вкладке Жизненный цикл укажите, когда истекает срок действия назначения пользователя для пакета для доступа. Вы также можете указать, могут ли пользователи расширять свои назначения.

В разделе "Срок действия" задайте срок действия назначений пакетов Access на дату, количество дней, количество часов или никогда.

- Для варианта Дата выберите дату окончания срока действия в будущем.

- Для количества дней укажите число от 0 до 3660 дней.

- Для Количества часов укажите количество часов.

В зависимости от вашего выбора, назначение пользователя на пакет доступа истекает на определенную дату, через несколько дней после того, как они будут одобрены, или никогда.

Если вы хотите, чтобы пользователь запрашивал определенные даты начала и окончания доступа, выберите Да для переключателя Пользователи могут запрашивать конкретные сроки.

Выберите " Показать расширенные параметры срока действия" , чтобы отобразить дополнительные параметры.

Чтобы разрешить пользователю продлить свои назначения, установите параметр Разрешить пользователям продление доступа на Да.

Если расширения разрешены в политике, пользователь получает сообщение электронной почты за 14 дней до этого, а затем один день до истечения срока действия назначения пакета доступа. Сообщение электронной почты побуждает пользователя продлить задание. Пользователь по-прежнему должен находиться в области политики в то время, когда он запрашивает расширение.

Кроме того, если политика имеет явную дату окончания для назначений, а пользователь отправляет запрос на расширение доступа, дата расширения в запросе должна находиться в или до истечения срока действия назначений. Политика, используемая для предоставления пакетного доступа пользователю, определяет, находится ли дата продления на или до истечения срока действия назначения доступа. Например, если политика указывает, что срок действия назначений истекает 30 июня, максимальное расширение, которое может запросить пользователь, — 30 июня.

Если доступ пользователя расширен, он не сможет запросить пакет доступа после указанной даты расширения (дата, заданная в часовом поясе пользователя, создавшего политику).

Чтобы включить утверждение запросов на продление, установите для параметра Требовать утверждение запросов на продление значение Да.

Это утверждение будет использовать те же параметры утверждения, которые вы указали на вкладке "Запросы ".

Нажмите кнопку "Далее" или "Обновить".

Проверка и создание пакета доступа

На вкладке Просмотр и создание можно просмотреть параметры и проконтролировать отсутствие ошибок проверки.

Просмотрите параметры пакета доступа.

Выберите "Создать", чтобы создать пакет доступа и ее начальную политику.

Новый пакет доступа отображается в списке пакетов доступа.

Если пакет доступа предназначен для всех пользователей в области политик, оставьте скрытый параметр пакета доступа в no. При необходимости, если вы планируете разрешить пользователям запрашивать пакет доступа только через прямую ссылку, измените пакет доступа, чтобы установить скрытый параметр на "Да". Затем скопируйте ссылку, чтобы запросить пакет доступа и поделиться им с пользователями, которым требуется доступ.

Далее можно добавить дополнительные политики в пакет доступа, настроить разделение обязанностей или непосредственно назначить пользователя.

Создание пакета доступа программным способом

Существует два способа программного создания пакета доступа: через Microsoft Graph и с помощью командлетов PowerShell для Microsoft Graph.

Создание пакета доступа с помощью Microsoft Graph

Пакет доступа можно создать с помощью Microsoft Graph. Пользователь в соответствующей роли с приложением, которому делегировано разрешение EntitlementManagement.ReadWrite.All, может вызывать API, чтобы:

- Перечислите ресурсы в каталоге и создайте accessPackageResourceRequest для всех ресурсов, которые еще не указаны в каталоге.

- Получение ролей и областей каждого ресурса в каталоге. Затем этот список ролей будет использоваться для выбора роли при последующем создании resourceRoleScope.

- Создайте пакет accessPackage.

- Создайте resourceRoleScope для каждой роли ресурса, необходимой в пакете доступа.

- Создайте assignmentPolicy для каждой политики, требуемой для пакета доступа.

Создание пакета доступа с помощью Microsoft PowerShell

Вы также можете создать пакет доступа в PowerShell с помощью командлетов Microsoft Graph PowerShell для модуля управления удостоверениями .

Сначала получите идентификатор каталога, а также ресурс в этом каталоге и его области и роли, которые необходимо включить в пакет доступа. Используйте сценарий, аналогичный следующему примеру:

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Marketing'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'AadApplication'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResourceRole -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Затем создайте пакет доступа:

$params = @{

displayName = "sales reps"

description = "outside sales representatives"

catalog = @{

id = $catalog.id

}

}

$ap = New-MgEntitlementManagementAccessPackage -BodyParameter $params

После создания пакета доступа назначьте ему роли ресурсов. Например, если вы хотите добавить первую роль ресурса из ранее возвращенного ресурса в качестве роли ресурса в новый пакет доступа, и у этой роли есть идентификатор, вы можете использовать скрипт, подобный этому:

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $ap.Id -BodyParameter $rparams

Если у роли нет идентификатора, не включайте параметр id структуры role в тело запроса.

Наконец, создайте правила. В этой политике только администраторы или диспетчеры назначений пакетов могут назначать доступ, и нет проверок доступа. Дополнительные примеры см. в статьях "Создание политики назначения с помощью PowerShell" и "Создание политики назначения".

$pparams = @{

displayName = "New Policy"

description = "policy for assignment"

allowedTargetScope = "notSpecified"

specificAllowedTargets = @(

)

expiration = @{

endDateTime = $null

duration = $null

type = "noExpiration"

}

requestorSettings = @{

enableTargetsToSelfAddAccess = $false

enableTargetsToSelfUpdateAccess = $false

enableTargetsToSelfRemoveAccess = $false

allowCustomAssignmentSchedule = $true

enableOnBehalfRequestorsToAddAccess = $false

enableOnBehalfRequestorsToUpdateAccess = $false

enableOnBehalfRequestorsToRemoveAccess = $false

onBehalfRequestors = @(

)

}

requestApprovalSettings = @{

isApprovalRequiredForAdd = $false

isApprovalRequiredForUpdate = $false

stages = @(

)

}

accessPackage = @{

id = $ap.Id

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams

Дополнительные сведения см. в статье "Создание пакета доступа в управлении правами для приложения с одной ролью с помощью PowerShell".