Проектирование конфигурации клиента

Настройка в Microsoft Entra ID выполняется в каждом клиенте. Параметры конфигурации управляют политиками безопасности и доступа. Задокументируйте политики безопасности и доступа, чтобы обеспечить согласованность между клиентами, где это применимо.

Согласованность конфигураций между клиентами

В большой среде EDU, где у вас есть команда центра администрирования, обеспечение согласованности большинства конфигураций между клиентами позволит:

Упростите управление и сделайте центральную ИТ-команду более эффективной.

Упростите выявление и устранение проблем.

Упрощайте разработку, тестирование и развертывание программного обеспечения в разных клиентах.

Сделайте взаимодействие с пользователем в клиентах более согласованным и интуитивно понятным.

Упрощение процесса миграции пользователей из одного клиента в другой.

Создайте политики, в соответствии с которыми конфигурации клиентов будут стандартными и управляться центральной ИТ-командой, и которые могут быть изменены ИТ-командой для конкретного клиента. Ниже приведены некоторые области, в которых может потребоваться гибкость команды администрирования конкретного клиента:

Предоставление внешним партнерам доступа к клиенту. Хотя в вашей организации может быть политика, которая разрешает доступ только другим клиентам, для определенного региона может потребоваться конкретный поставщик для Microsoft Entra списка разрешений для совместной работы B2B.

Настройка необходимых политик доступа, например требование, чтобы управляемые устройства соответствовали требованиям безопасности клиента или региона или учитывали доступность управляемых устройств.

Пилотный проект новых функций, например регион, где вы пробуете MyStaff , чтобы позволить директору учебного заведения охватить определенные ИТ-задачи для сотрудников этого учебного заведения.

Настройка внешних удостоверений

Внешние удостоверения представляют пользователей за пределами клиента Microsoft Entra, например пользователей из других клиентов в организации EDU. В крупной организации EDU, которая охватывает несколько клиентов, вы можете использовать совместную работу Microsoft Entra B2B для предоставления доступа между этими клиентами. Microsoft Entra B2B позволяет безопасно обмениваться приложениями и службами организации с гостями из другой организации, сохраняя при этом контроль над собственными данными.

Управление внешней совместной работой

Параметры внешней совместной работы позволяют включать или отключать гостевые приглашения для разных типов пользователей в организации. Вы также можете делегировать приглашения отдельным пользователям, назначив роли, которые позволяют им приглашать гостей. Параметры внешнего взаимодействия управляются в Центр администрирования Microsoft Entra в разделе Microsoft Entra ID.

Включение отображения гостей в глобальном списке адресов

Вы можете отобразить гостей (внешних пользователей) в глобальном списке адресов (GAL) следующим образом:

Приглашение пользователей в качестве гостей с помощью Microsoft Entra B2B (рекомендуется)

Использование синхронизации gal (не рекомендуется)

Примечание.

Синхронизация gal не создает учетные записи пользователей. Вместо этого каждый создаваемый контакт является объектом, который учитывается в отношении предела объекта в клиенте.

Политики безопасности и доступа

Управление безопасностью может быть сложной задачей, так как атаки, связанные с удостоверениями, настолько распространены. Параметры безопасности по умолчанию и политики доступа упрощают защиту организации от атак, таких как распыление паролей, воспроизведение и фишинг.

Параметры безопасности по умолчанию

Параметры безопасности по умолчанию предоставляют параметры безопасности, которыми мы управляем от имени вашей организации, чтобы обеспечить безопасность до тех пор, пока вы не будете готовы к управлению собственной историей безопасности удостоверений. Если включены параметры безопасности по умолчанию, мы можем помочь защитить организацию с помощью следующих предварительно настроенных параметров политики:

Требование регистрации для многофакторной идентификации Azure для всех пользователей

Требование к администраторам выполнять многофакторную проверку подлинности

Блокировка устаревших протоколов проверки подлинности

Требование к пользователям выполнять многофакторную проверку подлинности при необходимости

Защита привилегированных действий, таких как доступ к портал Azure

Включить параметры безопасности по умолчанию рекомендуется, если ваша организация хочет повысить уровень безопасности сейчас и вы не настроили надежную безопасность. Если вы являетесь организацией с лицензиями Microsoft Entra ID P1 или P2 и в настоящее время используете политики условного доступа для принудительного применения политик организации, то параметры безопасности по умолчанию, вероятно, вам не подходит.

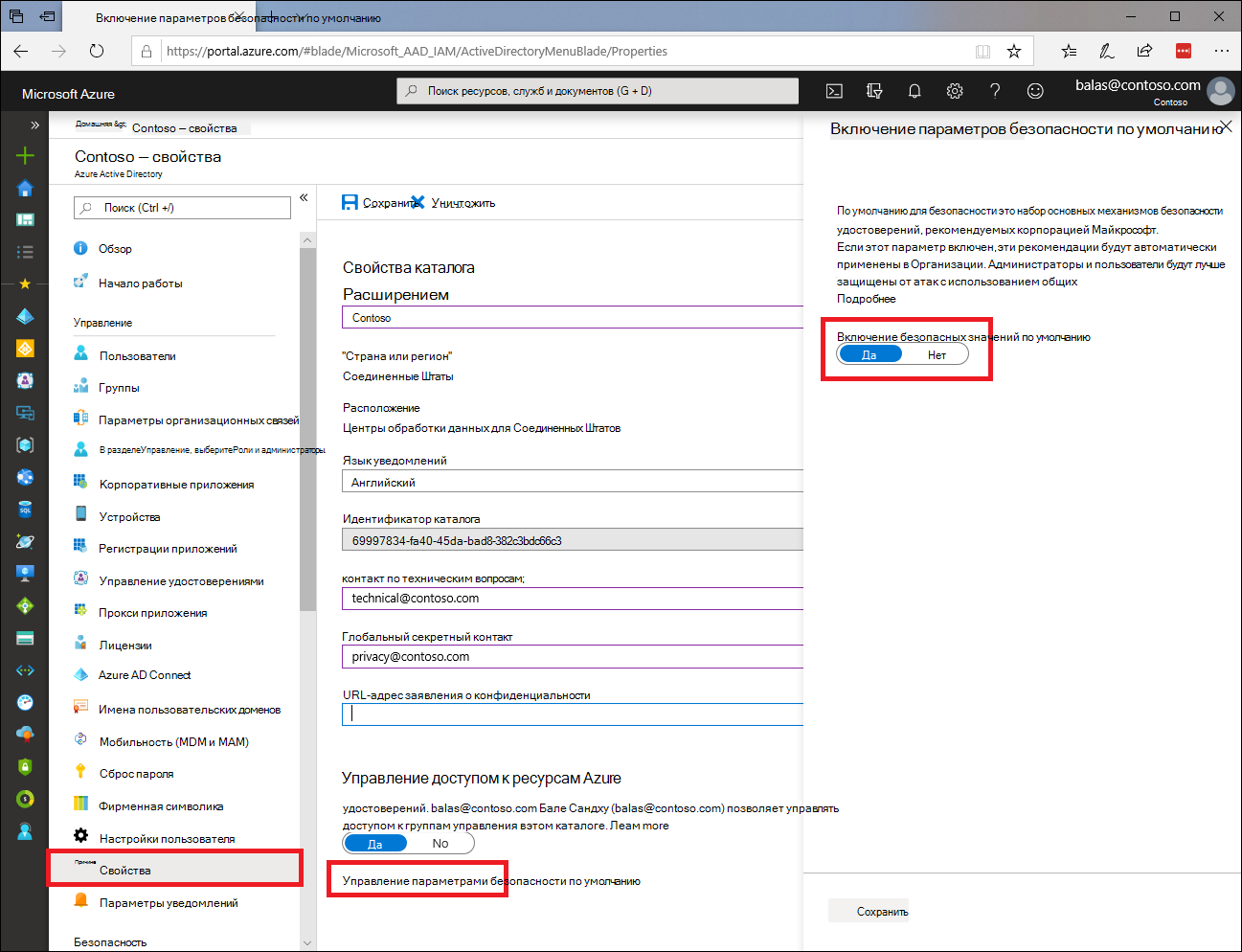

Включите параметры безопасности по умолчанию в портал Azure, как показано на следующем рисунке.

Управляемые устройства для ИТ-специалистов и сотрудников

Чтобы защитить ресурсы в клиенте, запретите доступ с устройств с неизвестными уровнями защиты. Реализуйте решение для управления устройствами, чтобы пользователи могли получать доступ только к ресурсам с помощью устройства, управляемого организацией.

В Microsoft Entra ID минимальное требование для того, чтобы устройство считалось управляемым, — это когда оно зарегистрировано в Microsoft Entra ID. Администраторы могут реализовать следующие типы управления устройствами в Microsoft Entra ID:

Присоединено к гибридному домену. Устройства, принадлежащие организации и присоединенные к локальная служба Active Directory и Microsoft Entra ID. Как правило, это устройство, приобретенное и управляемое организацией и управляемое System Center Configuration Manager.

Microsoft Entra присоединено к домену. Устройства, принадлежащие организации и присоединенные к Microsoft Entra арендатору организации. Обычно устройство, приобретенное и управляемое организацией, присоединенное к Microsoft Entra ID и управляемое такой службой, как Microsoft Intune.

Microsoft Entra зарегистрировано. Устройства, принадлежащие организации, или личные устройства, используемые для доступа к ресурсам компании. Обычно это личное устройство, используемое для доступа к корпоративным ресурсам. Организации могут потребовать, чтобы устройство было зарегистрировано через мобильные Управление устройствами (MDM) или принудительно с помощью управления мобильными приложениями (MAM) без регистрации для доступа к ресурсам. Эта возможность может быть предоставлена такой службой, как Microsoft Intune.

Дополнительные сведения см. в статье Выбор методов интеграции.

Для дальнейшего повышения безопасности мы также рекомендуем создать политику условного доступа Microsoft Entra для ИТ-специалистов и сотрудников. С помощью условного доступа можно создать одну политику, которая предоставляет доступ:

К выбранным облачным приложениям.

Для выбранных пользователей и групп.

Требуется управляемое устройство.

Использование MFA для администраторов

Учетные записи, которым назначены повышенные разрешения, являются ценными целями для злоумышленников. Чтобы свести к минимуму риск компрометации привилегированных учетных записей, подготовьте все учетные записи с повышенными разрешениями с учетными данными строгой проверки подлинности, такими как Многофакторная идентификация Azure (MFA).

Как минимум рекомендуется создать политику условного доступа, чтобы требовать многофакторную проверку подлинности для следующих административных ролей:

Администратор выставления счетов

Администратор условного доступа

Администратор Exchange

Глобальный администратор

Администратор службы технической поддержки (пароль)

Администратор безопасности

Администратор SharePoint

Администратор пользователей

Если у пользователей есть доступный метод многофакторной проверки подлинности, примените MFA для пользователей, имеющих доступ к конфиденциальной информации, например к записям учащихся.

Политики рисков

С помощью Microsoft Entra ID администраторы могут создавать политики для защиты от определенных типов рисков:

Риск входа. Вероятность того, что заданный запрос на проверку подлинности не авторизован владельцем удостоверения.

Пользовательский риск. Вероятность компрометации удостоверения или учетной записи.

Политики рисков при входе и политики рисков пользователей автоматизируют реагирование на обнаружение рисков в вашей среде и позволяют пользователям самостоятельно устранять риски.

Образовательные организации с Microsoft 365 A5 лицензиями (или лицензиями Microsoft Entra ID P2) могут использовать Защита Microsoft Entra ID для защиты своих учетных записей. Вы также можете создать политики условного доступа на основе входа и политики условного доступа на основе рисков пользователей.

Настройте политику рисков пользователей, чтобы пользователи с высоким риском должны были изменить свой пароль после входа.

Лучшие методики

Определите политики условного доступа для обеспечения безопасности удостоверений и минимизации рисков при входе и пользователей. Сюда должны входить элементы управления MFA и элементы управления на основе устройств, чтобы обеспечить доступ только через управляемые устройства и ожидаемые расположения.

Во всех приложениях должны применяться явные политики условного доступа.

Сведите к минимуму количество политик условного доступа, применяя к нескольким приложениям с одинаковыми требованиями.

Запланируйте прерывание работы, настроив учетные записи аварийного доступа для устранения последствий случайной блокировки.

Настройте политику условного доступа в режиме только для отчетов.

Общие рекомендации по политикам условного доступа для отдельных сред проверка рекомендации по ЦС и руководство по эксплуатации Microsoft Entra:

Регистрации приложений

Только пользователи с повышенными разрешениями могут выполнять такие задачи, как добавление приложений в коллекцию приложений или настройка приложения для использования Application Proxy. Однако по умолчанию все пользователи в вашем каталоге могут регистрировать объекты приложений и субъектов-служб. Они также имеют право выбора приложений, которые могут получить доступ к данным своей организации с помощью согласия пользователя.

Рекомендуется отключить согласие пользователя , чтобы учетные записи, не имеющие привилегий, не могли создавать объекты приложения и субъекта-службы в клиенте. Вместо этого делегируйте членам команды роли администрирования приложений , такие как администратор приложений, разработчик приложений или администратор облачных приложений. Использование ролей позволит централизовать процесс принятия решений о согласии с группами безопасности и идентификации вашей организации.

Интеграция приложений

По возможности интегрируйте поддерживаемые приложения SaaS с помощью коллекции приложений Microsoft Entra, где можно найти предварительно настроенные приложения, работающие с Microsoft Entra ID. Если приложение недоступно в коллекции приложений Microsoft Entra, вы можете добавить приложение, не включенное в список, в Центр администрирования Microsoft Entra.

В гибридных средах можно включить безопасный удаленный доступ к устаревшим приложениям с помощью Microsoft Entra прокси приложения. Прокси приложения позволяет пользователям получать доступ к локальным веб-приложениям без VPN с помощью учетной записи Microsoft Entra.

Кроме того, вы можете защитить доступ к устаревшим приложениям, если в настоящее время используете какие-либо из следующих сторонних решений для доставки приложений или сетевых решений:

Проектирование безопасности клиента

Помимо приведенных выше рекомендаций, мы также рекомендуем дополнительно заблокировать клиент, настроив следующие параметры в Центр администрирования Microsoft Entra.

Параметры пользователя

| Параметр | Значение | Причина |

|---|---|---|

| Портал администрирования | ||

| Ограничение доступа к порталу администрирования Microsoft Entra | Да | Этот параметр блокирует доступ к разделу Microsoft Entra ID портал Azure для учетных записей, не являющихся привилегированными. |

| Подключения учетных записей LinkedIn | Нет | Нет бизнес-потребности |

| Регистрации приложений | ||

| Пользователи могут регистрировать приложения | Нет | Для образовательных организаций корпорация Майкрософт рекомендует запретить не привилегированным учетным записям создавать объекты приложения и субъекта-службы в клиенте. Вместо этого явно назначьте участникам команды роли администрирования приложений, такие как администратор приложений, разработчик приложений или администратор облачных приложений. |

Параметры внешних удостоверений

| Параметр | Значение | Причина | |

|---|---|---|---|

| Разрешить только арендаторам из одной организации | |||

| Разрешения гостей ограничены | Нет | Гости приезжают из известных арендаторов. | |

| Администраторы и пользователи с ролью приглашающего гостей могут приглашать | Да | Гостевого приглашения можно делегировать, если приглашения разрешены только для указанных доменов. | |

| Участники могут приглашать, гости могут приглашать | Нет | Больше контроля над тем, кто приглашен в клиент, позволяя приглашать гостей только определенным администраторам, администраторам или пользователям с ролью приглашающего гостя. | |

| Включить одноразовый секретный код электронной почты для гостей (предварительная версия) | Нет | Гости приезжают из известных арендаторов. | |

| Включение самостоятельной регистрации гостей с помощью потоков пользователей (предварительная версия) | Нет | Приглашения разрешены только для указанных доменов, а учетные записи пользователей Microsoft Entra учетные записи в этих других клиентах. | |

| Ограничения совместной работы — разрешить приглашения только в указанные домены. | Самые строгие | Корпорация Майкрософт рекомендует этот параметр для крупных организаций с несколькими клиентами, которые будут использовать функции совместной работы B2B для предоставления доступа между клиентами. Если для параметров совместной работы задано значение Разрешить приглашение только для указанных доменов (наиболее строгих), в список разрешенных будут включены все домены, входящие в вашу организацию, что автоматически запрещает приглашения другим доменам. Или, если ваше учебное заведение имеет партнерские отношения с другими организациями, вы можете ограничить приглашения только этими организациями, добавив их в список разрешений. |

|

| Разрешить совместную работу за пределами организации | |||

| Разрешения гостей ограничены | Да | Гости могут находиться за пределами собственной организации. Этот параметр ограничивает их определенными задачами каталога, такими как перечисление пользователей, групп или других объектов каталога. | |

| Администраторы и пользователи с ролью приглашающего гостей могут приглашать | Нет | Если установлены ограничения совместной работы, чтобы разрешить отправку приглашений в любой домен, рекомендуется управлять приглашениями с помощью группы делегированных администраторов. | |

| Участники могут приглашать, гости могут приглашать | Нет | Больше контроля над тем, кто приглашен в клиент, позволяя приглашать гостей только определенным администраторам, администраторам или пользователям с ролью приглашающего гостя. | |

| Включить одноразовый секретный код электронной почты для гостей (предварительная версия) | Да | OTP рекомендуется при приглашении пользователей за пределами вашей организации. | |

| Включение самостоятельного входа гостей с помощью потоков пользователей (предварительная версия) | Нет | Рекомендуется управлять приглашениями, а не разрешать гостям самостоятельно регистрироваться в клиенте. | |

| Ограничения совместной работы — разрешить отправку приглашений в любой домен | Самые инклюзивные | Рекомендуемый параметр при необходимости совместной работы с несколькими другими клиентами, например при совместной работе с партнерами, внешними консультантами, другими образовательными организациями и т. д. |

Параметры предварительных версий пользовательских функций

| Параметр | Значение | Причина |

|---|---|---|

| Пользователи могут использовать предварительную версию функции для Мои приложения | Нет,Выбрано/Все | Настройка зависит от использования и необходимости Мои приложения портала и его функций. Вы можете использовать портал Мои приложения, чтобы предоставить доступ к облачным приложениям вашей организации только сотрудникам или всем, включая учащихся. |

| Пользователи могут использовать объединенный интерфейс регистрации сведений о безопасности. | Все | Для защиты сведений безопасности рекомендуется использовать расширенные методы проверки подлинности, такие как учетные данные без пароля и условный доступ. |

| Администраторы могут получить доступ к службе "Мои сотрудники" | Нет,Выбрано/Все | Настройка зависит от использования и потребности в разделе "Мои сотрудники". Вы можете использовать "Мои сотрудники" для делегирования сотрудникам общих задач службы технической поддержки. Мои сотрудники позволяют делегировать сотрудникам такие полномочия, как директор учебного заведения, разрешения, чтобы сотрудники могли получить доступ к своим Microsoft Entra учетным записям. Вместо того чтобы полагаться на центральную службу поддержки, организации могут делегировать общие задачи, такие как сброс паролей или изменение номеров телефонов, например директору учебного заведения. С помощью "Мои сотрудники" пользователь, который не может получить доступ к своей учетной записи, может восстановить доступ всего за пару выборок, не требуя службы технической поддержки или ИТ-сотрудников. |

Параметры управления группами

| Параметр | Значение | Причина | |

|---|---|---|---|

| Самостоятельное управление группами | |||

| Владельцы могут управлять запросами на членство в группах в Панель доступа | Нет | Группы в клиентах EDU могут иметь доступ к конфиденциальным ресурсам (например, доступ к информации об учащихся), которые должны быть структурированы и регулироваться. Управление, инициированное пользователем, не рекомендуется для этих сценариев | |

| Ограничьте пользователям доступ к функциям групп в Панель доступа. Администраторы (глобальные, групповые и пользовательские Администратор) будут иметь доступ независимо от значения этого параметра. | Да | Группы в клиентах EDU могут иметь доступ к конфиденциальным ресурсам (например, доступ к информации об учащихся), которые должны быть структурированы и регулироваться. Управление, инициированное пользователем, не рекомендуется для этих сценариев | |

| Группы безопасности | |||

| Пользователи могут создавать группы безопасности на порталах Azure | Нет | Группы в клиентах EDU могут иметь доступ к конфиденциальным ресурсам (например, доступ к информации об учащихся), которые должны быть структурированы и регулироваться. Управление, инициированное пользователем, не рекомендуется для этих сценариев | |

| Владельцы, которые могут назначать участников в качестве владельцев групп на порталах Azure | Нет | Группы в клиентах EDU могут иметь доступ к конфиденциальным ресурсам (например, доступ к информации об учащихся), которые должны быть структурированы и регулироваться. Управление, инициированное пользователем, не рекомендуется для этих сценариев | |

| Группы Office 365 | |||

| Пользователи могут создавать группы Office 365 на порталах Azure | Нет | Группы в клиентах EDU могут иметь доступ к конфиденциальным ресурсам (например, доступ к информации об учащихся), которые должны быть структурированы и регулироваться. Управление, инициированное пользователем, не рекомендуется для этих сценариев | |

| Владельцы, которые могут назначать участников в качестве владельцев групп на порталах Azure | Нет | Группы в клиентах EDU могут иметь доступ к конфиденциальным ресурсам (например, доступ к информации об учащихся), которые должны быть структурированы и регулироваться. Управление, инициированное пользователем, не рекомендуется для этих сценариев |

Параметры корпоративных приложений

| Параметр | Значение | Причина | |

|---|---|---|---|

| Корпоративные приложения | |||

| Пользователи могут давать согласие на доступ к корпоративным данным от их имени приложениям | Нет | Приложения, для которых требуется согласие, должны проверяться с помощью определенного процесса с установленным владением с помощью рабочих процессов запроса согласия Администратор. | |

| Пользователи могут давать согласие на доступ к приложениям, которые обращаются к данным компании для принадлежащих им групп. | Нет | Приложения, для которых требуется согласие, должны проверяться с помощью определенного процесса с установленным владением с помощью рабочих процессов запроса согласия Администратор. | |

| Пользователи могут добавлять приложения коллекции в свои Панель доступа | Нет | Группы в клиентах EDU могут иметь доступ к конфиденциальным ресурсам (например, доступ к информации об учащихся), которые должны быть структурированы и регулироваться. Управление, инициированное пользователем, не рекомендуется для этих сценариев | |

| запросы на согласие Администратор (предварительная версия) | |||

| Пользователи могут запросить согласие администратора для приложений, на которые они не могут согласиться | Нет | Включение этого параметра даст всем пользователям в клиенте возможность запрашивать согласие, что может привести к отправке большого количества запросов на согласие администраторам. Если администраторы не могут или не хотят управлять запросами, пользователи могут запутаться. | |

| Выбор пользователей для просмотра запросов на согласие администратора | Н/Д | Применимо только в том случае, если включена функция запроса согласия Администратор | |

| Выбранные пользователи будут получать Уведомления по электронной почте для запросов | Недоступно | Применимо только в том случае, если включена функция запроса согласия Администратор | |

| Выбранные пользователи получат напоминания об истечении срока действия запроса | Недоступно | Применимо только в том случае, если включена функция запроса согласия Администратор | |

| Срок действия запроса согласия истекает после (дней) | Недоступно | Применимо только в том случае, если включена функция запроса согласия Администратор | |

| Параметры Office 365 | |||

| Пользователи могут просматривать Office 365 приложения только на портале Office 365 | Нет | При использовании портала Мои приложения этот параметр должен иметь значение "Нет", если вы хотите, чтобы приложения Office 365 отображались в Мои приложения. Мои приложения портал обзорприложений/access-panel-deployment-plan |

Параметры управления удостоверениями

Управляйте жизненным циклом внешних пользователей, добавленных с помощью пакетов доступа, указывая, что происходит, когда они теряют свое последнее назначение пакета доступа.

| Параметр | Значение | Причина |

|---|---|---|

| Блокировка входа внешнего пользователя в этот каталог | Да | Когда внешний пользователь теряет свое последнее назначение любому пакету доступа, который необходимо заблокировать, а затем удалить его из клиента. |

| Удаление внешнего пользователя | Да | Когда внешний пользователь теряет свое последнее назначение любому пакету доступа, который необходимо заблокировать, а затем удалить его из клиента. |

| Количество дней до удаления внешнего пользователя из этого каталога | 30 | Когда внешний пользователь теряет свое последнее назначение любому пакету доступа, который необходимо заблокировать, а затем удалить его из клиента |

Параметры сброса пароля

| Параметр | Значение | Причина | |

|---|---|---|---|

| Properties | |||

| Самостоятельный сброс пароля включен | Выбор списка пользователей | Мы рекомендуем самостоятельно сбросить пароль для всех пользователей, которые могут использовать мобильный телефон для текстового сообщения и могут установить и настроить приложение Microsoft Authenticator. | |

| Методы проверки подлинности | |||

| Количество методов, необходимых для сброса | 2 | Два метода обеспечивают баланс между удобством использования и безопасностью. | |

| Методы, доступные пользователям | Уведомление мобильного приложения, код мобильного приложения, электронная почта и мобильный телефон (только SMS) | Мобильное приложение предоставляет самые современные и безопасные методы шифрования. Затем в качестве другого варианта можно использовать электронную почту или SMS. Мы настоятельно рекомендуем развернуть методы проверки подлинности без пароля для учетных записей в клиентах EDU. Это улучшает взаимодействие с пользователем. |

|

| Регистрация | |||

| Требуется, чтобы пользователи регистрируются при входе? | Да | С этим значением учетные записи будут прерваны для предоставления регистрации в SSPR при первом входе. Это помогает подключить учетные записи с согласованной базовой базой. | |

| Количество дней, в течение которых пользователям будет предложено повторно подтвердить свои сведения о проверке подлинности | 180 | ||

| Уведомления | |||

| Уведомлять пользователей о сбросе пароля? | Да | Уведомления обеспечивают видимость этой операции управления конфиденциальными учетными данными. | |

| Уведомлять всех администраторов о сбросе пароля другими администраторами? | Да | Уведомления обеспечивают видимость этой операции управления конфиденциальными учетными данными. |

Параметры безопасности

| Параметр | Значение | Причина | |

|---|---|---|---|

| Политика методов проверки подлинности | |||

| Ключ безопасности FIDO2 | Да — выбор пользователей | ||

| Вход без пароля Microsoft Authenticator | Да — выбор пользователей | ||

| Текстовое сообщение | Нет | Номер телефона должен быть назначен всем пользователям, которым необходимо использовать эту функцию. Если для этой возможности нет надежного варианта использования, накладные расходы на добавление номеров телефонов не оправданы. |