Подключение предыдущих версий Windows

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Платформы

- Windows 7 с пакетом обновления 1 (SP1) Корпоративная

- Windows 7 SP1 Pro

- Windows 8.1 Профессиональная

- Windows 8.1 Корпоративная

- Windows Server 2008 R2 с пакетом обновления 1 (SP1)

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

Defender для конечной точки расширяет поддержку, включив операционные системы нижнего уровня, предоставляя расширенные возможности обнаружения и исследования атак в поддерживаемых версиях Windows.

Чтобы подключить конечные точки клиента Windows нижнего уровня к Defender для конечной точки, вам потребуется:

- Настройка и обновление клиентов System Center Endpoint Protection

- Установка и настройка microsoft Monitoring Agent (MMA) для передачи данных датчика

Для Windows Server 2008 R2 с пакетом обновления 1 (SP1) вы можете подключиться через Microsoft Defender для облака.

Примечание.

Для подключения сервера Windows через Microsoft Monitoring Agent (вариант 1) требуется лицензия автономного сервера Defender для конечной точки на каждый узел. Кроме того, для подключения сервера Windows через Microsoft Defender для облака (вариант 2) требуется лицензия на Microsoft Defender для каждого узла. См. раздел Поддерживаемые функции, доступные в Microsoft Defender для облака.

Совет

После подключения устройства можно выполнить тест обнаружения, чтобы убедиться, что оно правильно подключено к службе. Дополнительные сведения см. в статье Запуск теста обнаружения в недавно подключенной конечной точке Defender для конечной точки.

Настройка и обновление клиентов System Center Endpoint Protection

Defender для конечной точки интегрируется с System Center Endpoint Protection, чтобы обеспечить видимость обнаружения вредоносных программ и остановить распространение атаки в организации путем запрета потенциально вредоносных файлов или предполагаемых вредоносных программ.

Чтобы включить эту интеграцию, необходимо выполнить следующие действия.

- Установка обновления платформы защиты от вредоносных программ за январь 2017 г. для клиентов Endpoint Protection

- Настройка членства клиента SCEP в службе Cloud Protection в дополнительном параметре

- Настройте сеть так, чтобы разрешить подключения к облаку антивирусной программы Microsoft Defender. Дополнительные сведения см. в статье Настройка и проверка сетевых подключений антивирусной программы Microsoft Defender.

Установка и настройка Microsoft Monitoring Agent (MMA)

Перед началом работы

Ознакомьтесь со следующими сведениями, чтобы проверить минимальные требования к системе:

Установка накопительного пакета ежемесячных обновлений за февраль 2018 г. — прямая ссылка для скачивания из каталога клиентский компонент Центра обновления Windows доступна здесь.

Установите обновление стека обслуживания от 12 марта 2019 г. (или более поздней версии) — прямая ссылка для скачивания из каталога клиентский компонент Центра обновления Windows доступна здесь.

Установка обновления поддержки подписывания кода SHA-2 — прямая ссылка для скачивания из каталога клиентский компонент Центра обновления Windows доступна здесь.

Примечание.

Применимо только для Windows Server 2008 R2, Windows 7 с пакетом обновления 1 (SP1) Корпоративная и Windows 7 SP1 Pro.

Установка обновления для взаимодействия с клиентом и диагностической телеметрии

Установка Microsoft .Net Framework 4.5.2 или более поздней версии

Примечание.

Установка .NET 4.5 может потребовать перезагрузки компьютера после установки.

Соответствие минимальным требованиям к системе агента Azure Log Analytics. Дополнительные сведения см. в статье Сбор данных с компьютеров в среде с помощью Log Analytics.

Этапы установки

Скачайте файл установки агента: 64-разрядный агент Windows или 32-разрядный агент Windows.

Примечание.

Из-за прекращения поддержки SHA-1 агентом MMA агент MMA должен быть версии 10.20.18029 или более поздней.

Получите идентификатор рабочей области:

- В области навигации Defender для конечной точки выберите Параметры > Подключение управления устройствами>.

- Выбор операционной системы

- Копирование идентификатора рабочей области и ключа рабочей области

С помощью идентификатора рабочей области и ключа рабочей области выберите один из следующих способов установки агента:

Установите агент вручную с помощью программы установки.

На странице Параметры установки агента выберите Подключить агент к Azure Log Analytics (OMS)

Примечание.

Если вы являетесь клиентом для государственных организаций США, в разделе "Облако Azure" вам потребуется выбрать "Azure для государственных организаций США", если используется мастер установки или при использовании командной строки или скрипта, задайте для параметра "OPINSIGHTS_WORKSPACE_AZURE_CLOUD_TYPE" значение 1.

Если вы используете прокси-сервер для подключения к Интернету, см. раздел Настройка параметров прокси-сервера и подключения к Интернету.

После завершения вы должны увидеть подключенные конечные точки на портале в течение часа.

Настройка параметров прокси-сервера и соединения с Интернетом

Если серверам необходимо использовать прокси-сервер для связи с Defender для конечной точки, используйте один из следующих методов, чтобы настроить MMA для использования прокси-сервера:

Если используется прокси-сервер или брандмауэр, убедитесь, что серверы могут получить доступ ко всем URL-адресам службы Microsoft Defender для конечной точки напрямую и без перехвата SSL. Дополнительные сведения см. в статье Включение доступа к URL-адресам службы Microsoft Defender для конечной точки. Использование перехвата SSL не позволит системе взаимодействовать со службой Defender для конечной точки.

После завершения вы должны увидеть подключенные серверы Windows на портале в течение часа.

Подключение серверов Windows через Microsoft Defender для облака

В области навигации Microsoft Defender XDR выберите Параметры Конечные>>точкиПодключениеуправления устройствами>.

Выберите Windows Server 2008 R2 с пакетом обновления 1 (SP1) в качестве операционной системы.

Щелкните Подключить серверы в Microsoft Defender для облака.

Следуйте инструкциям по подключению в Microsoft Defender для конечной точки с Microsoft Defender для облака и если вы используете Azure ARC, следуйте инструкциям в разделе Включение Microsoft Defender для конечной точки интеграция.

После завершения действий по подключению необходимо настроить и обновить System Center Endpoint Protection клиентов.

Примечание.

- Чтобы подключиться через Microsoft Defender, чтобы серверы работали должным образом, сервер должен иметь соответствующую рабочую область и ключ, настроенные в параметрах Microsoft Monitoring Agent (MMA).

- После настройки на компьютере развертывается соответствующий пакет управления облаком, а процесс датчика (MsSenseS.exe) будет развернут и запущен.

- Это также необходимо, если сервер настроен на использование сервера шлюза OMS в качестве прокси-сервера.

Проверка подключения

Убедитесь, что Microsoft Defender антивирусная программа и Microsoft Defender для конечной точки запущены.

Примечание.

Запуск антивирусной программы Microsoft Defender не требуется, но рекомендуется. Если другой антивирусный продукт является основным решением для защиты конечных точек, вы можете запустить антивирусную программу Defender в пассивном режиме. Вы можете подтвердить, что пассивный режим включен только после проверки работы датчика Microsoft Defender для конечной точки (SENSE).

Примечание.

Так как антивирусная программа Microsoft Defender поддерживается только для Windows 10 и Windows 11, шаг 1 не применяется при работе с Windows Server 2008 R2 с пакетом обновления 1 (SP1).

Выполните следующую команду, чтобы убедиться, что антивирусная программа Microsoft Defender установлена:

sc.exe query WindefendЕсли результатом будет "Указанная служба не существует в качестве установленной службы", вам потребуется установить Microsoft Defender антивирусную программу. Дополнительные сведения см. в разделе антивирусная программа Microsoft Defender в Windows 10.

Сведения об использовании групповая политика для настройки и управления антивирусной программой Microsoft Defender на серверах Windows см. в статье Использование параметров групповая политика для настройки и управления Microsoft Defender антивирусной программы.

Если у вас возникли проблемы с подключением, см. статью Устранение неполадок при подключении.

Запустить проверку обнаружения

Выполните действия, описанные в разделе Запуск теста обнаружения на недавно подключенном устройстве , чтобы убедиться, что сервер отчитывается в Defender для службы конечной точки.

Подключение конечных точек без решения для управления

Использование групповой политики

Шаг 1. Скачайте соответствующее обновление для конечной точки.

Перейдите к c:\windows\sysvol\domain\scripts (управление изменениями может потребоваться на одном из контроллеров домена.)

Создайте папку с именем MMA.

Скачайте следующие файлы и поместите их в папку MMA:

- Обновление для взаимодействия с клиентами и диагностической телеметрии:

Для Windows Server 2008 R2 с пакетом обновления 1 (SP1) также требуются следующие обновления:

Ежемесячный накопительный пакет за февраль 2018 г. — KB4074598 (Windows Server 2008 R2)

Каталог обновлений Майкрософт

Скачивание обновлений для Windows Server 2008 R2 x64платформа .NET Framework 3.5.1 (KB315418)

Для Windows Server 2008 R2 x64Примечание.

В этой статье предполагается, что вы используете серверы на базе x64 (агент MMA .exe x64 Новая версия, совместимая с SHA-2).

Шаг 2. Создание имени файла DeployMMA.cmd (с помощью блокнота) Добавьте следующие строки в файл CMD. Обратите внимание, что вам потребуются идентификатор рабочей области и ключ.

Примером является следующая команда. Замените следующие значения:

- KB — используйте соответствующий кб, относясь к подключенной конечной точке.

- Идентификатор рабочей области и КЛЮЧ — используйте идентификатор и ключ

@echo off

cd "C:"

IF EXIST "C:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exe" (

exit

) ELSE (

wusa.exe C:\Windows\MMA\Windows6.1-KB3080149-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB4074598-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows6.1-KB3154518-x64.msu /quiet /norestart

wusa.exe C:\Windows\MMA\Windows8.1-KB3080149-x64.msu /quiet /norestart

"c:\windows\MMA\MMASetup-AMD64.exe" /c /t:"C:\Windows\MMA"

c:\windows\MMA\setup.exe /qn NOAPM=1 ADD_OPINSIGHTS_WORKSPACE=1 OPINSIGHTS_WORKSPACE_ID="<your workspace ID>" OPINSIGHTS_WORKSPACE_KEY="<your workspace key>" AcceptEndUserLicenseAgreement=1

)

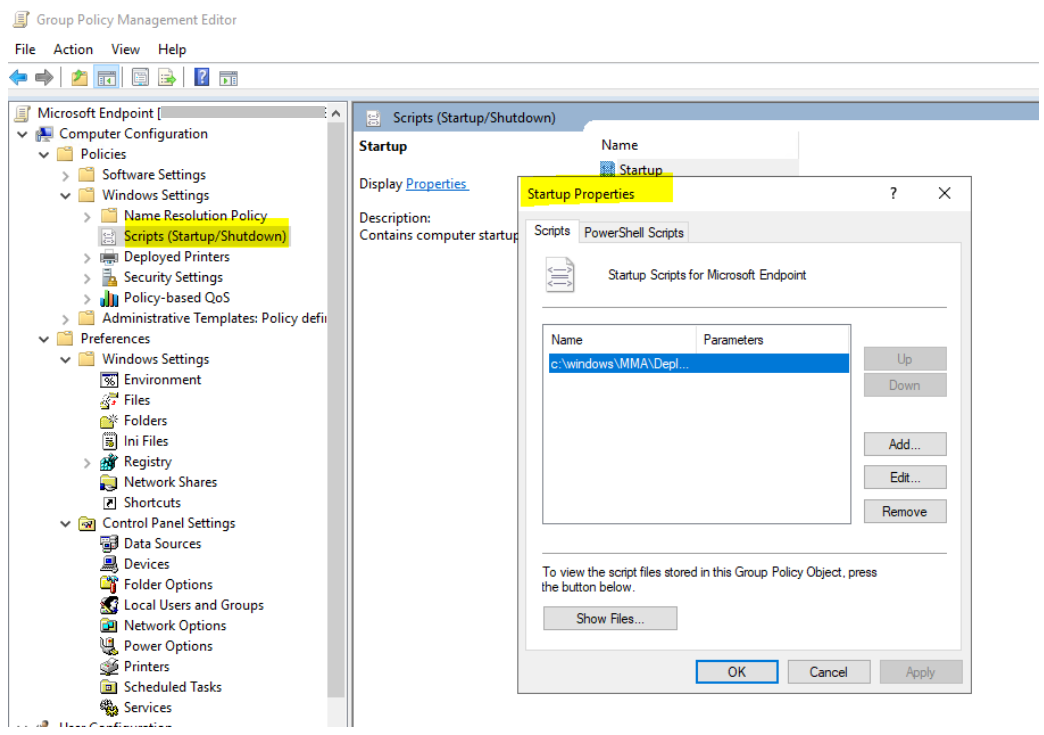

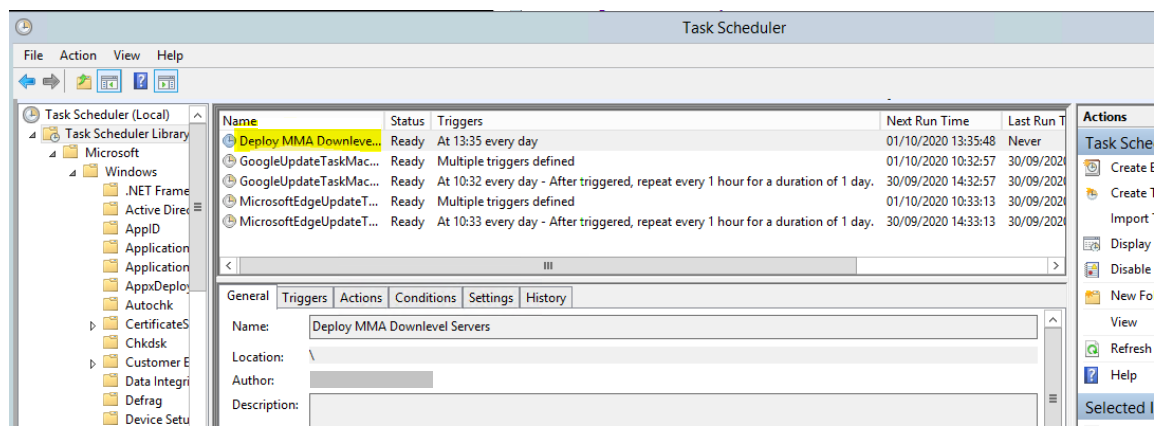

Конфигурация групповая политика

Создайте групповую политику специально для подключения устройств, например "подключение Microsoft Defender для конечной точки".

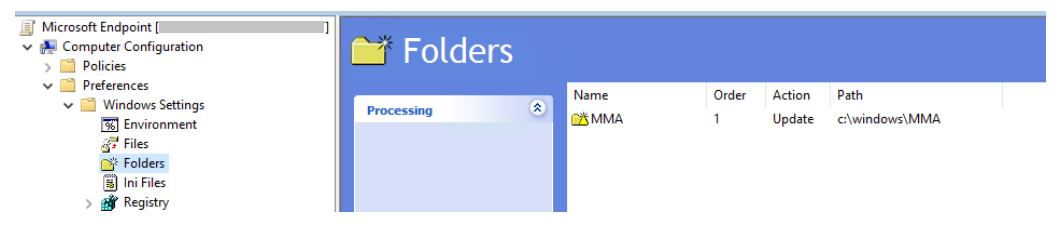

Создайте папку групповая политика с именем "c:\windows\MMA"

Это добавит новую папку на каждом сервере, на который будет применен объект групповой политики с именем MMA, и будет храниться в c:\windows. Он будет содержать файлы установки для MMA, предварительные требования и скрипт установки.

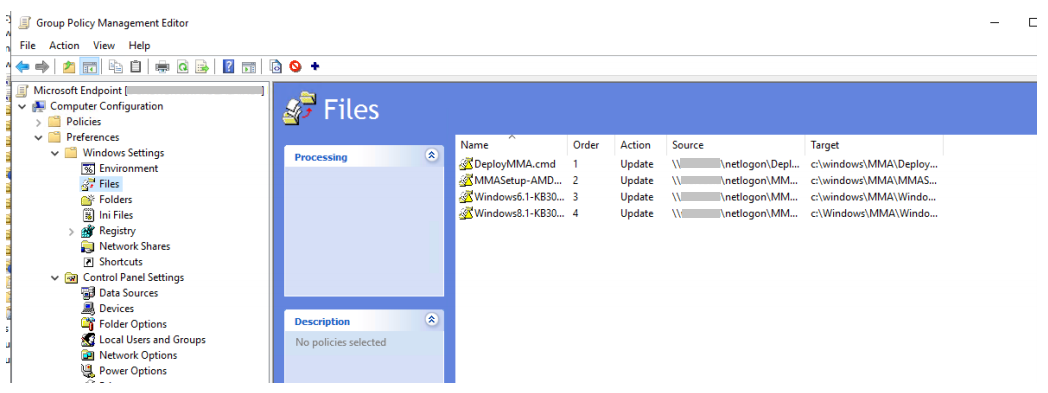

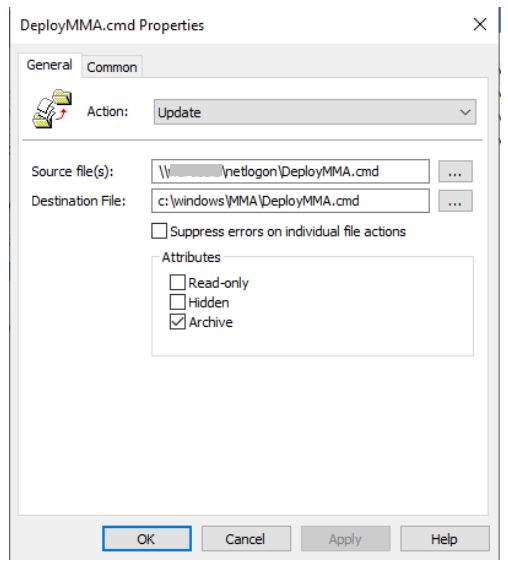

Создайте параметр групповая политика Files для каждого из файлов, хранящихся в net logon.

Он копирует файлы из DOMAIN\NETLOGON\MMA\filename в C:\windows\MMA\filename, поэтому файлы установки являются локальными на сервере:

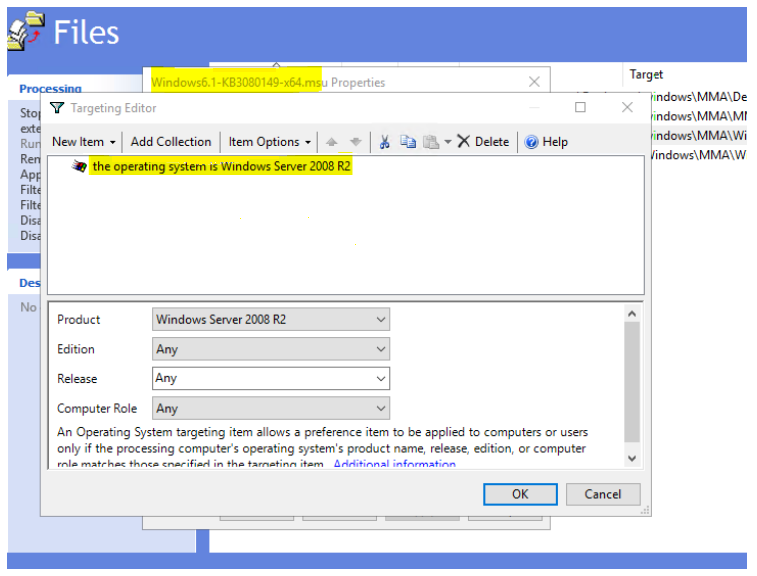

Повторите процесс, но создайте таргетинг на уровне элементов на вкладке COMMON, чтобы файл копировался только в соответствующую версию платформы или операционной системы в область:

Для Windows Server 2008 R2 вам потребуется (и он будет только копировать) следующее:

- Windows6.1-KB3080149-x64.msu

- Windows6.1-KB3154518-x64.msu

- Windows6.1-KB4075598-x64.msu

После этого необходимо создать политику скрипта запуска:

Имя файла, выполняемого здесь: c:\windows\MMA\DeployMMA.cmd. После перезапуска сервера в процессе запуска он установит обновление для клиентского интерфейса и диагностической телеметрии KB, а затем установит агент MMA, задав идентификатор рабочей области и ключ, и сервер будет подключен.

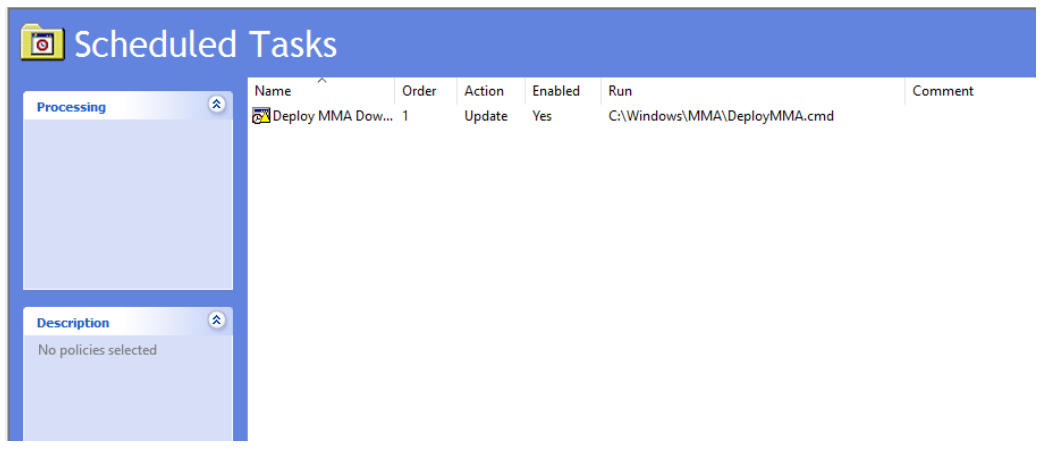

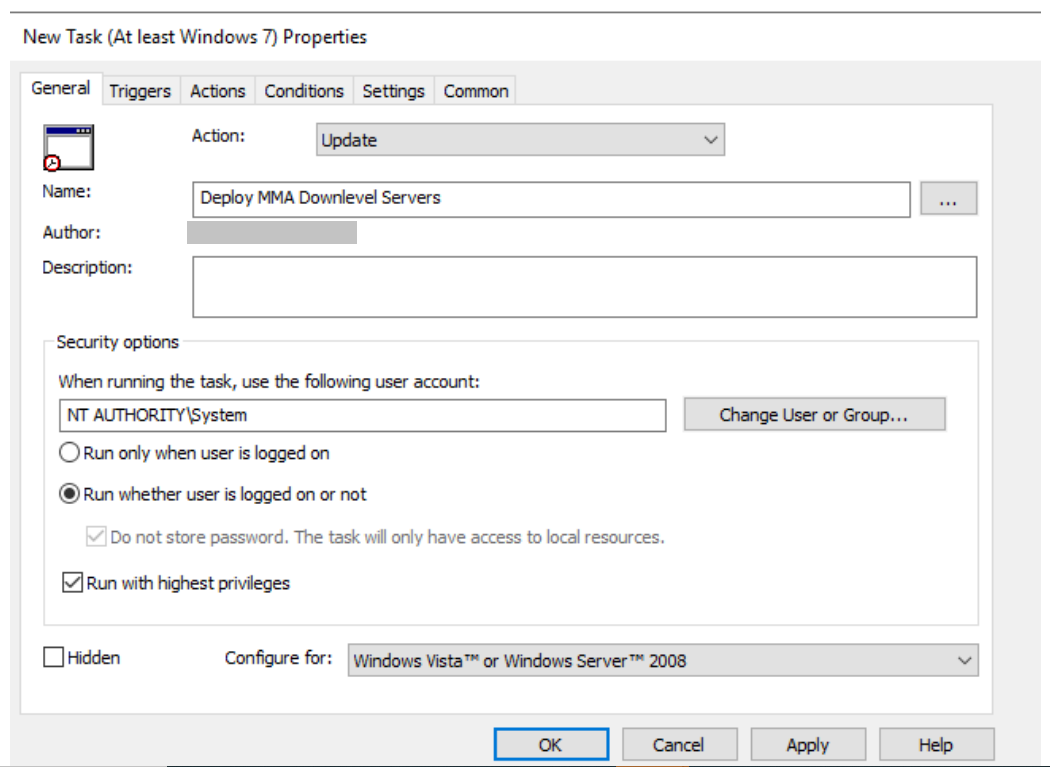

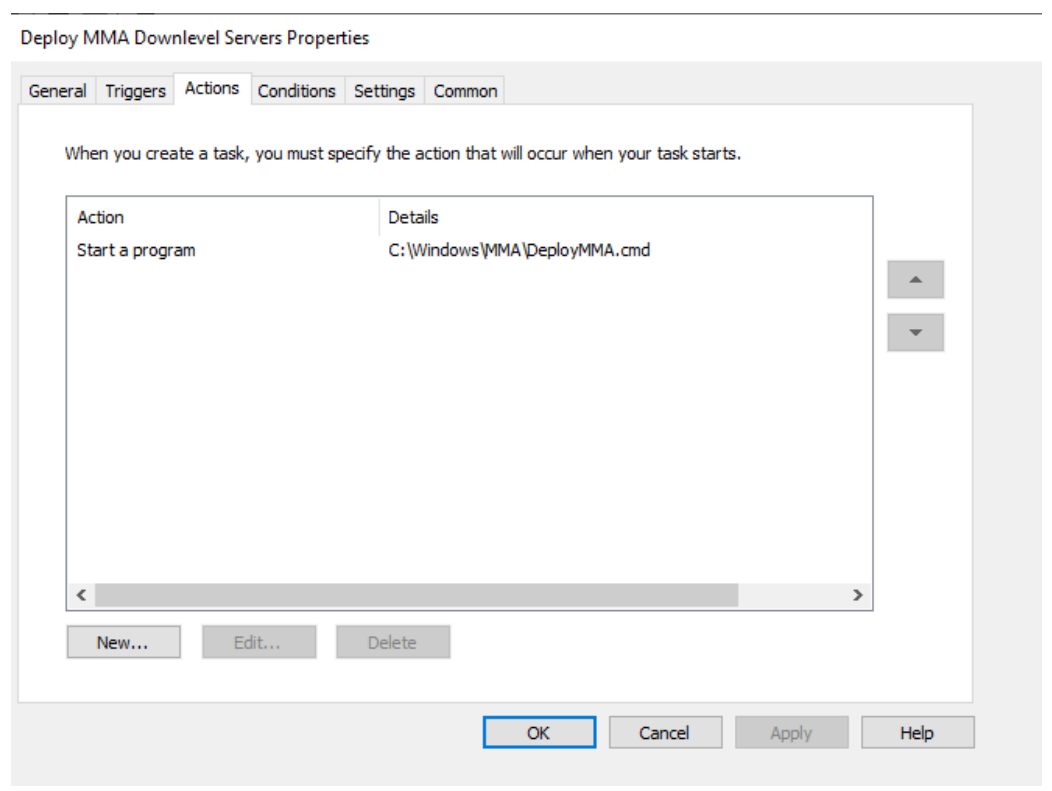

Вы также можете использовать немедленную задачу для запуска deployMMA.cmd, если вы не хотите перезагружать все серверы.

Это можно сделать в два этапа. Сначала создайте файлы и папку в объекте групповой политики. Дайте системе время, чтобы убедиться, что объект групповой политики применен, и все серверы имеют файлы установки. Затем добавьте немедленную задачу. Это позволит добиться того же результата, не требуя перезагрузки.

Так как скрипт имеет метод выхода и не будет повторно запускаться, если установлен MMA, вы также можете использовать ежедневно запланированную задачу для достижения того же результата. Как и политика соответствия требованиям Configuration Manager, она будет проверка ежедневно, чтобы убедиться, что MMA присутствует.

Как упоминалось в документации по подключению к Серверу, особенно в отношении Server 2008 R2, см. ниже: Для Windows Server 2008 R2 с пакетом обновления 1 (SP1) убедитесь, что вы соответствуете следующим требованиям:

- Установка накопительного пакета ежемесячных обновлений за февраль 2018 г.

- Установите .NET Framework 4.5 (или более поздней версии) или KB3154518

Перед подключением Windows Server 2008 R2 необходимо проверка базы знаний. Этот процесс позволяет подключить все серверы, если у вас нет Configuration Manager управления серверами.

Отключенные конечные точки

Вы можете отключить конечные точки Windows из службы двумя способами:

- Удаление агента MMA

- Удаление конфигурации рабочей области Defender для конечной точки

Примечание.

Отключение приводит к тому, что конечная точка Windows перестает отправлять данные датчиков на портал, но данные из конечной точки, включая ссылки на все оповещения, которые она имела, будут храниться до 6 месяцев.

Удаление агента MMA

Чтобы отключить конечную точку Windows, можно удалить агент MMA или отключить его от отчетов в рабочей области Defender для конечной точки. После отключения агента конечная точка больше не будет отправлять данные датчиков в Defender для конечной точки. Дополнительные сведения см. в разделе Отключение агента.

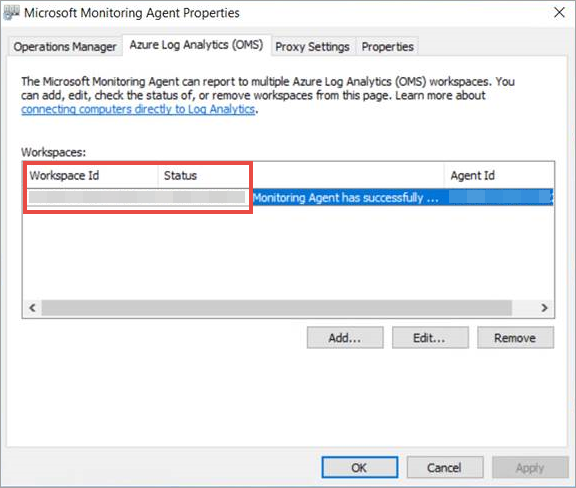

Удаление конфигурации рабочей области Defender для конечной точки

Можно использовать один из следующих методов:

- Удаление конфигурации рабочей области Defender для конечной точки из агента MMA

- Выполните команду PowerShell, чтобы удалить конфигурацию.

Удаление конфигурации рабочей области Defender для конечной точки из агента MMA

В разделе Свойства агента мониторинга Майкрософт выберите вкладку Azure Log Analytics (OMS).

Выберите рабочую область Defender для конечной точки и нажмите кнопку Удалить.

Выполните команду PowerShell, чтобы удалить конфигурацию.

Получите идентификатор рабочей области:

- В области навигации выберите Параметры>Подключение.

- Выберите соответствующую операционную систему и получите идентификатор рабочей области.

Откройте PowerShell с повышенными привилегиями и выполните следующую команду. Используйте полученный идентификатор рабочей области и замените

WorkspaceID:$AgentCfg = New-Object -ComObject AgentConfigManager.MgmtSvcCfg # Remove OMS Workspace $AgentCfg.RemoveCloudWorkspace("WorkspaceID") # Reload the configuration and apply changes $AgentCfg.ReloadConfiguration()

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по