Создание списков надежных отправителей в EOP

Совет

Знаете ли вы, что можете бесплатно опробовать функции в Microsoft Defender XDR для Office 365 плана 2? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Сведения о том, кто может зарегистрироваться и условия пробной версии , см. здесь.

Если вы являетесь клиентом Microsoft 365 с почтовыми ящиками в Exchange Online или автономным клиентом Exchange Online Protection (EOP) без Exchange Online почтовых ящиков, EOP предлагает несколько способов обеспечения получения пользователями электронной почты от доверенных отправителей. В совокупности эти параметры можно рассматривать как списки надежных отправителей.

Доступные списки надежных отправителей описаны в следующем списке в порядке от наиболее рекомендуемых до наименее рекомендуемых:

- Разрешить записи для доменов и адресов электронной почты (включая подделанных отправителей) в списке разрешенных и заблокированных клиентов.

- Правила потока обработки почты (также известные как правила транспорта).

- Безопасные отправители Outlook (список надежных отправителей, хранящийся в каждом почтовом ящике, который влияет только на этот почтовый ящик).

- Список разрешенных IP-адресов (фильтрация подключений)

- Списки разрешенных отправителей или списки разрешенных доменов (политики защиты от нежелательной почты)

Остальная часть этой статьи содержит сведения о каждом методе.

Важно!

Сообщения, которые определены как вредоносные программы* или фишинг с высокой достоверностью, всегда помещаются в карантин, независимо от используемого параметра списка надежных отправителей. Дополнительные сведения см. в статье Защита по умолчанию в Office 365.

* Фильтрация вредоносных программ пропускается в почтовых ящиках SecOps, определенных в расширенной политике доставки. Дополнительные сведения см. в статье Настройка расширенной политики доставки для моделирования фишинга сторонних разработчиков и доставки электронной почты в почтовые ящики SecOps.

Внимательно следите за любыми исключениями, которые вы вносите в фильтрацию нежелательной почты с помощью списков надежных отправителей.

Всегда отправляйте сообщения из списков надежных отправителей в корпорацию Майкрософт для анализа. Инструкции см. в статье Отчет о хорошем сообщении электронной почты в Корпорацию Майкрософт. Если сообщения или источники сообщений считаются безопасными, корпорация Майкрософт может автоматически разрешить сообщения, и вам не потребуется вручную поддерживать запись в списках надежных отправителей.

Вместо того чтобы разрешать электронную почту, вы также можете заблокировать электронную почту из определенных источников с помощью списков заблокированных отправителей. Для получения дополнительной информации см. раздел Создание списков заблокированных отправителей в EOP.

Использование разрешенных записей в списке разрешенных и заблокированных клиентов

Наш номер один рекомендуемый вариант для разрешения почты от отправителей или доменов — список разрешенных и заблокированных клиентов. Инструкции см. в разделах Создание разрешенных записей для доменов и адресов электронной почты и Создание разрешенных записей для подделанных отправителей.

Только если вы по какой-либо причине не можете использовать список разрешенных и заблокированных клиентов, следует рассмотреть возможность использования другого метода для разрешения отправителей.

Использование правил потока обработки почты

Примечание.

Вы не можете использовать заголовки сообщений и правила потока обработки почты для назначения внутреннего отправителя в качестве безопасного отправителя. Процедуры, описанные в этом разделе, работают только для внешних отправителей.

Правила потока обработки почты в Exchange Online и автономном EOP используют условия и исключения для идентификации сообщений, а также действия, указывающие, что следует делать с этими сообщениями. Дополнительные сведения см. в статье Mail flow rules (transport rules) in Exchange Online.

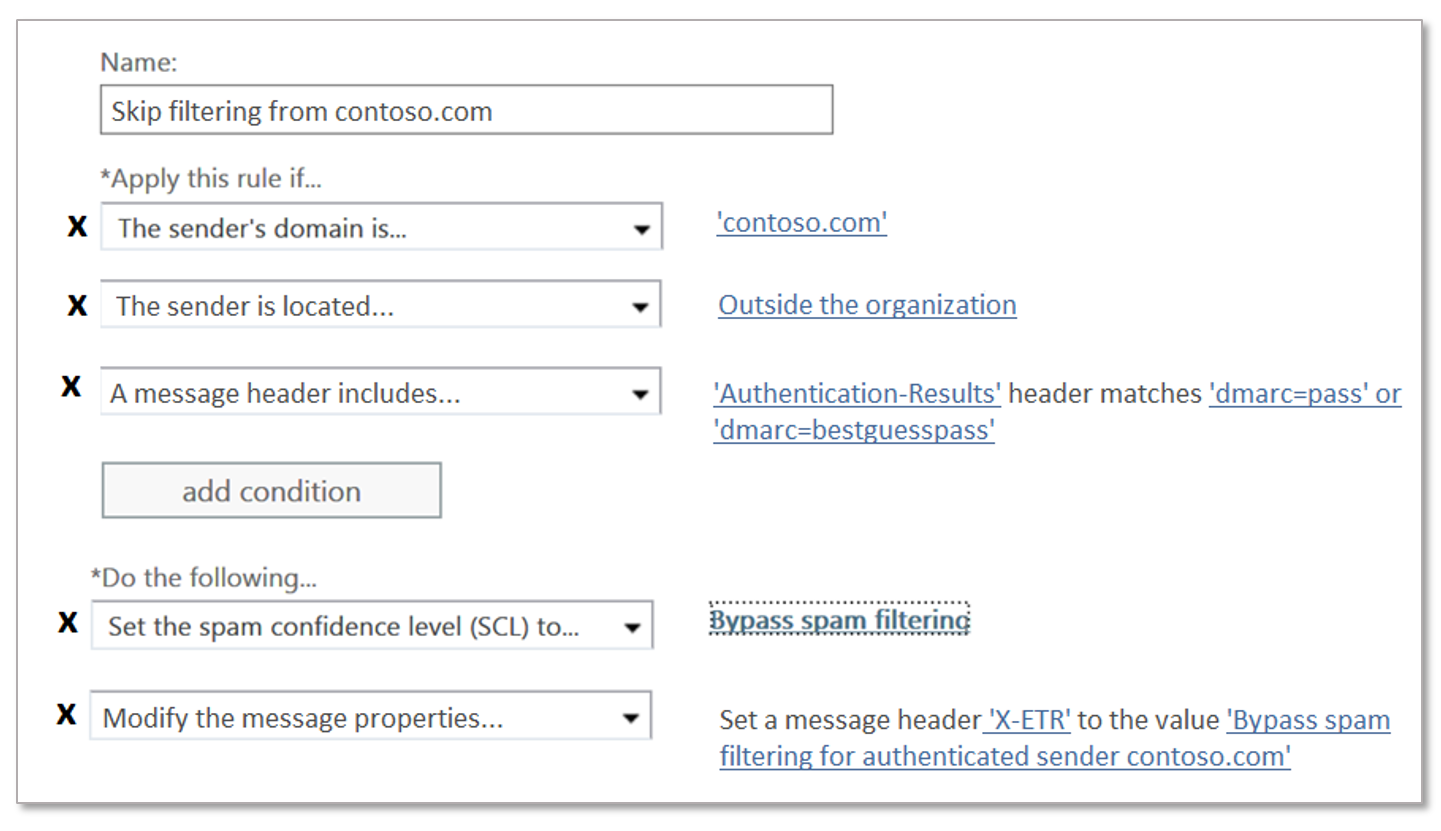

В следующем примере предполагается, что вам нужна электронная почта от contoso.com, чтобы пропустить фильтрацию нежелательной почты. Для этого настройте следующие параметры:

Условие. Домен отправителя>contoso.com> .

Настройте один из следующих параметров:

Условие правила потока обработки почты: заголовки> сообщенийвключают любое из следующих слов:

- Имя заголовка:

Authentication-Results - Значение заголовка:

dmarc=passилиdmarc=bestguesspass(добавьте оба значения).

Это условие проверяет состояние проверки подлинности электронной почты для домена отправляющей почты, чтобы убедиться, что отправляющий домен не подделываются. Дополнительные сведения о проверке подлинности электронной почты см. в статье SPF, DKIM и DMARC.

- Имя заголовка:

Список разрешенных IP-адресов. Укажите исходный IP-адрес или диапазон адресов в политике фильтра подключений. Инструкции см. в разделе Настройка фильтрации подключений.

Используйте этот параметр, если отправляя домен не использует проверку подлинности по электронной почте. Будьте максимально строгими, когда дело доходит до исходных IP-адресов в списке разрешенных IP-адресов. Рекомендуется использовать диапазон IP-адресов /24 или меньше (лучше меньше). Не используйте диапазоны IP-адресов, принадлежащие службам потребителей (например, outlook.com) или общей инфраструктуре.

Важно!

Никогда не настраивайте правила потока обработки почты с только доменом отправителя в качестве условия для пропуска фильтрации нежелательной почты. Это значительно повысит вероятность того, что злоумышленники смогут подделать отправляющий домен (или олицетворить полный адрес электронной почты), пропустить фильтрацию нежелательной почты и пропустить проверки проверки подлинности отправителя, чтобы сообщение поступило в папку "Входящие".

Не используйте домены, принадлежащие вам (также известные как обслуживаемые домены) или популярные домены (например, microsoft.com) в качестве условий в правилах потока обработки почты. Это считается высоким риском, так как создает возможность для злоумышленников отправлять сообщения электронной почты, которые в противном случае были бы отфильтрованы.

Если вы разрешаете IP-адрес, который находится за шлюзом преобразования сетевых адресов (NAT), необходимо знать серверы, участвующие в пуле NAT, чтобы узнать область списка разрешенных IP-адресов. IP-адреса и участники NAT могут изменяться. Необходимо периодически проверка записи списка разрешенных IP-адресов в рамках стандартных процедур обслуживания.

Необязательные условия:

- Отправитель>является внутренним или внешним>За пределами организации. Это условие неявно, но его можно использовать для учета локальных почтовых серверов, которые могут быть неправильно настроены.

- Тема или текст>тема или текст включает любое из этих слов><ключевые> слова. Если вы можете дополнительно ограничить сообщения ключевыми словами или фразами в строке темы или тексте сообщения, эти слова можно использовать в качестве условия.

Действие. Настройте в правиле оба следующих действия:

Изменение свойств> сообщенияустановка уровня достоверности нежелательной почты (SCL)>Обход фильтрации нежелательной почты.

Изменение свойств> сообщениязадайте заголовок сообщения:

- Имя заголовка: например,

X-ETR. - Значение заголовка: например,

Bypass spam filtering for authenticated sender 'contoso.com'.

Если в правиле есть несколько доменов, текст заголовка можно настроить соответствующим образом.

- Имя заголовка: например,

Когда сообщение пропускает фильтрацию нежелательной почты из-за правила потока обработки почты, SFV:SKN значение помечется в заголовке X-Forefront-Antispam-Report . Если сообщение получено из источника, который находится в списке разрешенных IP-адресов, значение IPV:CAL также добавляется. Эти значения помогут вам устранить неполадки.

Использование безопасных отправителей Outlook

Предостережение

Этот метод создает высокий риск того, что злоумышленники успешно доставят электронную почту в папку "Входящие", которая в противном случае будет фильтроваться. Однако если сообщение из записи в списках надежных отправителей или надежных доменов пользователя определено как вредоносное ПО или фишинг с высокой степенью достоверности, сообщение будет отфильтровано.

Вместо параметра организации пользователи или администраторы могут добавить адреса электронной почты отправителя в список надежных отправителей в почтовом ящике. Инструкции см. в статье Настройка параметров нежелательной почты в почтовых ящиках Exchange Online в Office 365. Записи списка надежных отправителей в почтовом ящике влияют только на этот почтовый ящик.

Этот метод не рекомендуется в большинстве случаев, так как отправители обходят части стека фильтрации. Хотя вы доверяете отправителю, он по-прежнему может быть скомпрометирован и отправлен вредоносное содержимое. Вы должны позволить нашим фильтрам проверка каждое сообщение, а затем сообщить майкрософт о ложном срабатывании или негативе, если мы ошиблись. Обход стека фильтрации также мешает автоматической очистке (ZAP) нулевого часа.

Когда сообщения пропускают фильтрацию нежелательной почты из-за записей в списке надежных отправителей пользователя, поле заголовка X-Forefront-Antispam-Report будет содержать значение SFV:SFE, указывающее, что фильтрация по спаму, спуфингам и фишингу (фишинг с высокой степенью достоверности) была пропущена.

Примечания.

- В Exchange Online, зависит от того, работают ли записи в списке надежных отправителей, зависит от вердикта и действия в политике, которая идентифицирует сообщение:

- Перемещение сообщений в папку "Нежелательная Email". Записи домена и адреса электронной почты отправителя соблюдаются. Сообщения от этих отправителей не перемещаются в папку Нежелательная Email.

- Карантин. Записи домена не учитываются (сообщения от этих отправителей помещаются в карантин). Email записи адресов учитываются (сообщения от этих отправителей не помещаются в карантин), если выполняется одно из следующих утверждений:

- Сообщение не идентифицируется как вредоносное ПО или фишинг с высокой достоверностью (вредоносные и фишинговые сообщения с высокой степенью достоверности помещаются в карантин).

- Адрес электронной почты также не указан в записи блока в списке разрешенных и заблокированных клиентов.

- Записи для заблокированных отправителей и заблокированных доменов учитываются (сообщения от этих отправителей перемещаются в папку Нежелательная Email). Параметры списка безопасной рассылки игнорируются.

Использование списка разрешенных IP-адресов

Предостережение

Без дополнительной проверки, такой как правила потока обработки почты, электронная почта из источников в списке разрешенных IP-адресов пропускает фильтрацию нежелательной почты и проверку подлинности отправителя (SPF, DKIM, DMARC). Этот результат создает высокий риск того, что злоумышленники успешно доставят электронную почту в папку "Входящие", которая в противном случае будет фильтроваться. Однако если сообщение из записи в списке разрешенных IP-адресов определено как вредоносное ПО или фишинг с высокой степенью достоверности, сообщение будет фильтроваться.

Следующий лучший вариант — добавить исходный почтовый сервер или серверы в список разрешенных IP-адресов в политике фильтра подключений. Дополнительные сведения см . в разделе Настройка фильтрации подключений в EOP.

Примечания.

- Важно свести число разрешенных IP-адресов к минимуму, поэтому по возможности не используйте целые диапазоны IP-адресов.

- Не используйте диапазоны IP-адресов, принадлежащие службам потребителей (например, outlook.com) или общей инфраструктуре.

- Регулярно просматривайте записи в списке разрешенных IP-адресов и удаляйте ненужные.

Использование списков разрешенных отправителей или списков разрешенных доменов

Предостережение

Этот метод создает высокий риск того, что злоумышленники успешно доставят электронную почту в папку "Входящие", которая в противном случае будет фильтроваться. Однако если сообщение из записи в списках разрешенных отправителей или разрешенных доменов определено как вредоносное ПО или фишинг с высокой степенью достоверности, сообщение будет фильтроваться.

Не используйте популярные домены (например, microsoft.com) в списках разрешенных доменов.

Наименее желательным вариантом является использование списков разрешенных отправителей или списков разрешенных доменов в политиках защиты от нежелательной почты. Этот вариант следует избегать, если это возможно , так как отправители обходят весь спам, спуфинги, защиту от фишинга (за исключением фишинга с высокой достоверностью) и проверку подлинности отправителя (SPF, DKIM, DMARC). Этот метод лучше всего использовать только для временного тестирования. Подробные инструкции см. в разделе Настройка политик защиты от нежелательной почты в EOP .

Максимальное ограничение для этих списков составляет около 1000 записей; Хотя вы сможете ввести только 30 записей на портале. Для добавления более 30 записей необходимо использовать PowerShell.

Примечание.

С сентября 2022 года, если разрешенный отправитель, домен или поддомен находится в принятом домене в вашей организации, этот отправитель, домен или поддомен должны пройти проверку подлинности электронной почты , чтобы пропустить фильтрацию нежелательной почты.

Рекомендации по массовой электронной почте

Стандартное SMTP-сообщение электронной почты состоит из конверта сообщения и его содержимого. Конверт сообщения содержит сведения, необходимые для передачи и доставки сообщения между SMTP-серверами. Содержимое сообщения разделяется на поля заголовка сообщения, которые в совокупности называются заголовком сообщения, и текста сообщения. Конверт сообщения описан в документе RFC 5321, а заголовок сообщения — в документе RFC 5322. Получатели никогда не видят фактический конверт сообщения, так как он создается процессом передачи сообщения и на самом деле не является частью сообщения.

- Адрес

5321.MailFrom(также известный как почтовый адрес, отправитель P1 или отправитель конверта) — это адрес электронной почты, который используется при передаче сообщения SMTP. Этот адрес электронной почты обычно записывается в поле Заголовок Return-Path в заголовке сообщения (хотя отправитель может назначить другой адрес электронной почты Return-Path ). Если сообщение не может быть доставлено, оно является получателем отчета о недоставке (также известного как недоставка или сообщение о отказе). - Адрес

5322.From(также известный как от адреса или отправителя P2) — это адрес электронной почты в поле От заголовка и адрес электронной почты отправителя, который отображается в почтовых клиентах.

5321.MailFrom Часто адреса и 5322.From совпадают (взаимодействие между пользователями). Однако при отправке электронной почты от имени другого пользователя адреса могут отличаться. Чаще всего это происходит для массовых сообщений электронной почты.

Например, предположим, что Blue Yonder Airlines наняла Margie's Travel для отправки рекламных сообщений электронной почты. Сообщение, которое вы получаете в папке "Входящие", имеет следующие свойства:

- Адрес

5321.MailFrom— blueyonder.airlines@margiestravel.com. - Адрес

5322.From— blueyonder@news.blueyonderairlines.com, который отображается в Outlook.

Списки надежных отправителей и списки надежных доменов в политиках защиты от нежелательной почты в EOP проверяют только 5322.From адреса. Это поведение похоже на безопасных отправителей Outlook, которые используют 5322.From адрес.

Чтобы предотвратить фильтрацию этого сообщения, можно выполнить следующие действия:

- Добавьте blueyonder@news.blueyonderairlines.com (адрес) в

5322.Fromкачестве безопасного отправителя Outlook. - Используйте правило потока обработки почты с условием, которое ищет сообщения из blueyonder@news.blueyonderairlines.com (

5322.Fromадрес), blueyonder.airlines@margiestravel.com (5321.MailFromадрес) или и то, и другое.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по