Сведения об обнаружении угроз Обозреватель и обнаружении в режиме реального времени в Microsoft Defender для Office 365

Совет

Знаете ли вы, что можете бесплатно опробовать функции в Microsoft Defender XDR для Office 365 плана 2? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Сведения о том, кто может зарегистрироваться и условия пробной версии , см. здесь.

Организации Microsoft 365, которые Microsoft Defender для Office 365 включены в свою подписку или приобрели в качестве надстройки, имеют Обозреватель (также известный как Обозреватель угроз) или обнаружение в режиме реального времени. Эти функции представляют собой мощные средства отчетности практически в реальном времени, которые помогают командам по операциям безопасности (SecOps) исследовать угрозы и реагировать на них.

В зависимости от подписки обнаружение угроз Обозреватель или в режиме реального времени доступно в разделе совместной работы Email & на портале Microsoft Defender по адресу https://security.microsoft.com:

Обнаружение в режиме реального времени доступно в Defender для Office 365 плане 1. Страница обнаружения в режиме реального времени доступна непосредственно по адресу https://security.microsoft.com/realtimereportsv3.

Обозреватель угроз доступен в Defender для Office 365 план 2. Страница Обозреватель доступна непосредственно по адресу https://security.microsoft.com/threatexplorerv3.

Обозреватель угроз содержит те же сведения и возможности, что и обнаружение в режиме реального времени, но со следующими дополнительными функциями:

- Дополнительные представления.

- Дополнительные параметры фильтрации свойств, включая параметр для сохранения запросов.

- Дополнительные действия.

Дополнительные сведения о различиях между Defender для Office 365 планом 1 и планом 2 см. в памятку Defender для Office 365 план 1 и план 2.

В оставшейся части этой статьи описываются представления и функции, доступные в Обозреватель угроз и обнаружения в режиме реального времени.

Совет

Сценарии электронной почты с использованием Обозреватель угроз и обнаружения в режиме реального времени см. в следующих статьях:

- Поиск угроз в Обозреватель угроз и обнаружение в режиме реального времени в Microsoft Defender для Office 365

- Email безопасности с помощью Обозреватель угроз и обнаружения в режиме реального времени в Microsoft Defender для Office 365

- Исследование вредоносных сообщений электронной почты, доставленных в Microsoft 365

Разрешения и лицензирование для Обозреватель угроз и обнаружения в режиме реального времени

Чтобы использовать обнаружение Обозреватель или в режиме реального времени, необходимо назначить разрешения. Возможны следующие варианты:

- Microsoft Defender XDR единое управление доступом на основе ролей (RBAC) (влияет только на портал Defender, а не На PowerShell):

- Доступ на чтение для заголовков сообщений электронной почты и сообщений Teams: операции безопасности/необработанные данные (электронная почта & совместной работы)/Email & метаданные совместной работы (чтение).

- Предварительный просмотр и скачивание сообщений электронной почты: Операции безопасности/Необработанные данные (электронная почта & совместной работы)/Email & содержимое для совместной работы (чтение).

- Исправление вредоносных сообщений электронной почты: операции безопасности,данные безопасности/Email & расширенные действия совместной работы (управление).

- Email & разрешения на совместную работу на портале Microsoft Defender:

- Полный доступ. Членство в группах ролей "Управление организацией " или "Администратор безопасности ". Для выполнения всех доступных действий требуются дополнительные разрешения:

- Предварительный просмотр и скачивание сообщений. Требуется роль предварительного просмотра , которая по умолчанию назначается только группам ролей "Исследователь данных " или "Диспетчер обнаружения электронных данных". Кроме того, можно создать новую группу ролей с назначенной ролью предварительной версии и добавить пользователей в настраиваемую группу ролей.

- Перемещение и удаление сообщений из почтовых ящиков. Требуется роль Поиск и очистка, которая по умолчанию назначается только группам ролей "Следователь данных" или "Управление организацией". Кроме того, можно создать новую группу ролей с назначенными ролями Поиск и очистки, а также добавить пользователей в настраиваемую группу ролей.

- Доступ только для чтения. Членство в группе ролей Читатель безопасности .

- Полный доступ. Членство в группах ролей "Управление организацией " или "Администратор безопасности ". Для выполнения всех доступных действий требуются дополнительные разрешения:

- Microsoft Entra разрешений. Членство в следующих ролях предоставляет пользователям необходимые разрешения и разрешения для других функций Microsoft 365:

- Полный доступ: членство в ролях глобального администратора или администратора безопасности .

- Поиск для правил потока обработки почты Exchange (правил транспорта) по имени в Обозреватель угроз: членство в ролях "Администратор безопасности" или "Читатель безопасности".

- Доступ только для чтения. Членство в ролях "Глобальный читатель" или "Читатель безопасности ".

Совет

Записи журнала аудита создаются при предварительном просмотре или скачивании сообщений электронной почты администраторами. Вы можете выполнить поиск действий AdminMailAccess в журнале аудита администратора по пользователю. Инструкции см. в статье Аудит нового Поиск.

Для использования Обозреватель угроз или обнаружения в режиме реального времени необходимо назначить лицензию на Defender для Office 365 (включенную в подписку или лицензию надстройки).

Обнаружение угроз Обозреватель или обнаружение в режиме реального времени содержит данные для пользователей, которым назначены Defender для Office 365 лицензии.

Элементы Обозреватель угроз и обнаружения в режиме реального времени

Обнаружение угроз Обозреватель и обнаружение в режиме реального времени содержат следующие элементы:

Представления: вкладки в верхней части страницы, которые упорядочивают обнаружение по угрозам. Представление влияет на остальные данные и параметры на странице.

В следующей таблице перечислены доступные представления в Обозреватель угроз и обнаружения в режиме реального времени.

View Угрозы

ОбозревательВ режиме реального времени

ОбнаруженияОписание Все сообщения электронной почты ✔ Представление по умолчанию для Обозреватель угроз. Сведения обо всех сообщениях электронной почты, отправляемых внешними пользователями в вашу организацию, или сообщениях электронной почты, отправляемых между внутренними пользователями в вашей организации. Вредоносная программа ✔ ✔ Представление по умолчанию для обнаружения в режиме реального времени. Сведения о сообщениях электронной почты, содержащих вредоносные программы. Фишинг ✔ ✔ Сведения о сообщениях электронной почты, содержащих фишинговые угрозы. Кампании ✔ Сведения о вредоносных сообщениях электронной почты, которые Defender для Office 365 плане 2, выявленные в рамках скоординированной кампании фишинга или вредоносных программ. Вредоносные программы содержимого ✔ ✔ Сведения о вредоносных файлах, обнаруженных следующими функциями: Переходы по URL-адресу ✔ Сведения о щелчках пользователем URL-адресов в сообщениях электронной почты, сообщениях Teams, файлах SharePoint и файлах OneDrive. Эти представления подробно описаны в этой статье, включая различия между Обозреватель угроз и обнаружением в режиме реального времени.

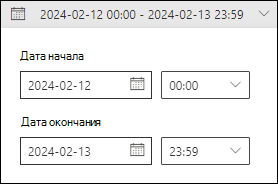

Фильтры даты и времени. По умолчанию представление фильтруется по вчерашней и сегодняшней дате. Чтобы изменить фильтр дат, выберите диапазон дат, а затем выберите значения даты начала и окончания до 30 дней назад.

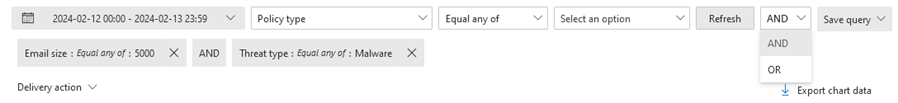

Фильтры свойств (запросы): фильтруйте результаты в представлении по доступным свойствам сообщения, файла или угрозы. Доступные фильтруемые свойства зависят от представления. Некоторые свойства доступны во многих представлениях, в то время как другие свойства ограничены определенным представлением.

Доступные фильтры свойств для каждого представления перечислены в этой статье, в том числе различия между обнаружением угроз Обозреватель и обнаружением в режиме реального времени.

Инструкции по созданию фильтров свойств см. в разделе Фильтры свойств в статье Обнаружение Обозреватель угроз и обнаружение в режиме реального времени.

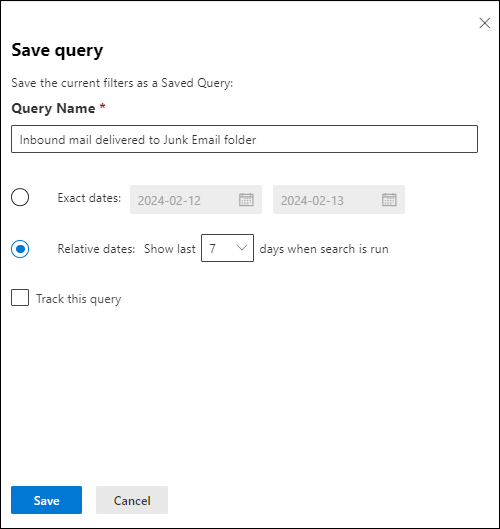

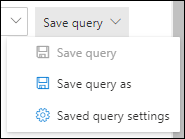

Обозреватель угроз позволяет сохранять запросы для последующего использования, как описано в разделе Сохраненные запросы в Обозреватель угроз.

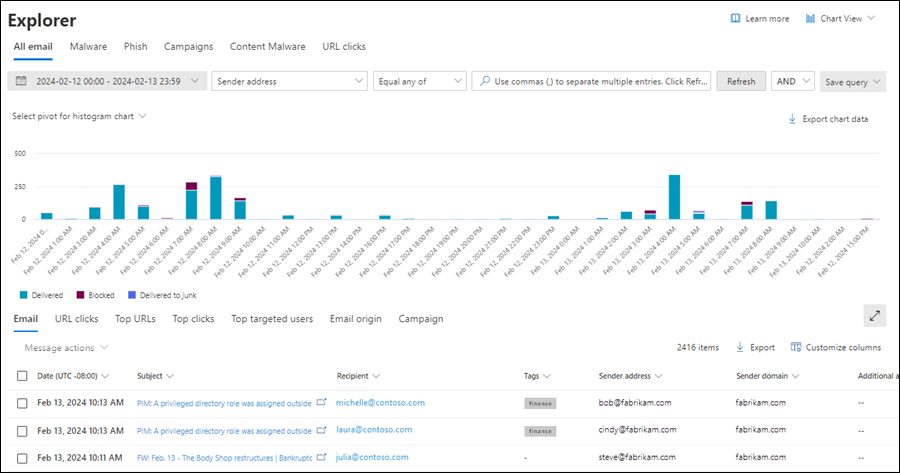

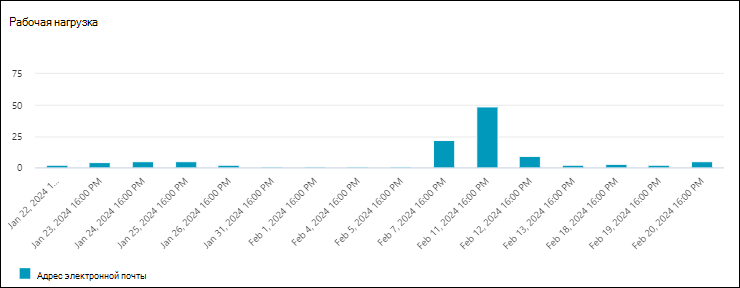

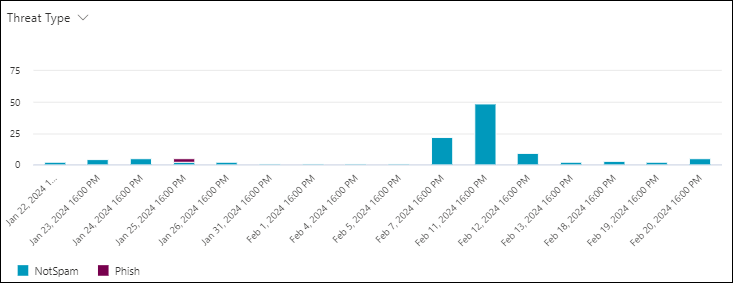

Диаграммы. Каждое представление содержит визуальное статистическое представление отфильтрованных или нефильтрованных данных. Доступные сводки можно использовать для организации диаграммы различными способами.

Экспорт данных диаграммы часто можно использовать для

экспорта отфильтрованных или нефильтрованных данных диаграммы в CSV-файл.

экспорта отфильтрованных или нефильтрованных данных диаграммы в CSV-файл.Диаграммы и доступные сводки подробно описаны в этой статье, включая различия между Обозреватель угроз и обнаружением в режиме реального времени.

Совет

Чтобы удалить диаграмму со страницы (что увеличивает размер области сведений), используйте один из следующих методов:

- Выберите

Представлениесписка в представлении>

Представлениесписка в представлении> диаграммы в верхней части страницы.

диаграммы в верхней части страницы. - Выберите

Показать представление списка между диаграммой и областью сведений.

Показать представление списка между диаграммой и областью сведений.

- Выберите

Область сведений. Область сведений для представления обычно отображает таблицу, содержащую отфильтрованные или нефильтрованные данные. Доступные представления (вкладки) можно использовать для организации данных в области сведений различными способами. Например, представление может содержать диаграммы, карты или другие таблицы.

Если область сведений содержит таблицу, часто можно использовать экспорт

для выборочного экспорта до 200 000 отфильтрованных или нефильтрованных результатов в CSV-файл.

для выборочного экспорта до 200 000 отфильтрованных или нефильтрованных результатов в CSV-файл.Совет

Во всплывающем окне Экспорт можно выбрать некоторые или все доступные свойства для экспорта. Выбранные значения сохраняются для каждого пользователя. Выбранные значения в режиме просмотра инкогнито или InPrivate сохраняются до закрытия веб-браузера.

Представление "Все сообщения электронной почты" в Обозреватель угроз

В представлении Все сообщения электронной почты в Обозреватель угрозы отображаются сведения обо всех сообщениях электронной почты, отправленных внешними пользователями в вашу организацию, и сообщениях электронной почты, отправляемых между внутренними пользователями в вашей организации. В представлении отображаются вредоносные и не вредоносные сообщения электронной почты. Например:

- Email обнаружен фишинг или вредоносные программы.

- Email определяется как спам или массовая рассылка.

- Email без угроз.

Это представление используется по умолчанию в Обозреватель угроз. Чтобы открыть представление Все сообщения электронной почты на странице Обозреватель на портале Defender по адресу , перейдите на https://security.microsoft.comвкладку Email & совместная работа>Обозреватель>Все сообщения электронной почты. Или перейдите непосредственно на страницу Обозреватель с помощью https://security.microsoft.com/threatexplorerv3и убедитесь, что выбрана вкладка Все сообщения электронной почты.

Фильтруемые свойства в представлении Все сообщения электронной почты в Обозреватель угроз

По умолчанию к данным не применяются фильтры свойств. Действия по созданию фильтров (запросов) описаны в разделе Фильтры в Обозреватель угроз и обнаружение в режиме реального времени далее в этой статье.

Фильтруемые свойства, доступные в поле действия Доставка в представлении Все сообщения электронной почты , описаны в следующей таблице:

| Свойство | Тип |

|---|---|

| Базовый | |

| Адрес отправителя | Текст. Разделите несколько значений запятыми. |

| Recipients | Текст. Разделите несколько значений запятыми. |

| домен отправителя; | Текст. Разделите несколько значений запятыми. |

| домен получателя; | Текст. Разделите несколько значений запятыми. |

| Subject | Текст. Разделите несколько значений запятыми. |

| Отображаемое имя отправителя | Текст. Разделите несколько значений запятыми. |

| Отправитель почты с адреса | Текст. Разделите несколько значений запятыми. |

| Отправитель почты из домена | Текст. Разделите несколько значений запятыми. |

| Путь к возврату | Текст. Разделите несколько значений запятыми. |

| Домен возвращаемого пути | Текст. Разделите несколько значений запятыми. |

| Семейство вредоносных программ | Текст. Разделите несколько значений запятыми. |

| Tags | Текст. Разделите несколько значений запятыми. Дополнительные сведения о тегах пользователей см. в разделе Теги пользователей. |

| Олицетворенный домен | Текст. Разделите несколько значений запятыми. |

| Олицетворенный пользователь | Текст. Разделите несколько значений запятыми. |

| Правило транспорта Exchange | Текст. Разделите несколько значений запятыми. |

| Правило защиты от потери данных | Текст. Разделите несколько значений запятыми. |

| Контекст | Выберите одно или несколько значений:

|

| Connector | Текст. Разделите несколько значений запятыми. |

| Действие доставки | Выберите одно или несколько значений:

|

| Дополнительное действие | Выберите одно или несколько значений:

|

| Направление | Выберите одно или несколько значений:

|

| Технология обнаружения | Выберите одно или несколько значений:

|

| Исходное расположение доставки | Выберите одно или несколько значений:

|

| Последнее расположение доставки¹ | Те же значения, что и исходное расположение доставки |

| Уровень достоверности фишинга | Выберите одно или несколько значений:

|

| Основное переопределение | Выберите одно или несколько значений:

|

| Источник первичного переопределения | Сообщения могут иметь несколько разрешенных или заблокированных переопределений, определенных в источнике переопределения. Переопределение, которое в конечном итоге разрешило или заблокировало сообщение, идентифицируется в источнике первичного переопределения. Выберите одно или несколько значений:

|

| Переопределение источника | Те же значения, что и источник первичного переопределения |

| Тип политики | Выберите одно или несколько значений:

|

| Действие политики | Выберите одно или несколько значений:

|

| Тип угрозы | Выберите одно или несколько значений:

|

| Пересылаемое сообщение | Выберите одно или несколько значений:

|

| Список рассылки | Текст. Разделите несколько значений запятыми. |

| размер Email | Целое число. Разделите несколько значений запятыми. |

| Дополнительные | |

| Идентификатор сообщения Интернета | Текст. Разделите несколько значений запятыми. Доступно в поле Заголовок Message-ID в заголовке сообщения. Пример значения: <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (обратите внимание на угловые скобки). |

| Идентификатор сетевого сообщения | Текст. Разделите несколько значений запятыми. Значение GUID, доступное в поле заголовка X-MS-Exchange-Organization-Network-Message-Id в заголовке сообщения. |

| IP-адрес отправителя | Текст. Разделите несколько значений запятыми. |

| Вложение SHA256 | Текст. Разделите несколько значений запятыми. |

| Идентификатор кластера | Текст. Разделите несколько значений запятыми. |

| Идентификатор оповещения | Текст. Разделите несколько значений запятыми. |

| Идентификатор политики оповещений | Текст. Разделите несколько значений запятыми. |

| Идентификатор кампании | Текст. Разделите несколько значений запятыми. |

| Сигнал URL-адреса ZAP | Текст. Разделите несколько значений запятыми. |

| Urls | |

| Число URL-адресов | Целое число. Разделите несколько значений запятыми. |

| Домен URL-адреса 2 | Текст. Разделите несколько значений запятыми. |

| Домен и путь URL-адреса 2 | Текст. Разделите несколько значений запятыми. |

| URL-адрес 2 | Текст. Разделите несколько значений запятыми. |

| URL-путь 2 | Текст. Разделите несколько значений запятыми. |

| Источник URL-адреса | Выберите одно или несколько значений:

|

| Щелкните вердикт | Выберите одно или несколько значений:

|

| Угроза URL-адресов | Выберите одно или несколько значений:

|

| Файл | |

| Количество вложений | Целое число. Разделите несколько значений запятыми. |

| Имя файла вложения | Текст. Разделите несколько значений запятыми. |

| Тип файла | Текст. Разделите несколько значений запятыми. |

| Расширение файла | Текст. Разделите несколько значений запятыми. |

| Размер файла | Целое число. Разделите несколько значений запятыми. |

| Проверка подлинности | |

| SPF | Выберите одно или несколько значений:

|

| DKIM | Выберите одно или несколько значений:

|

| DMARC | Выберите одно или несколько значений:

|

| Композитных | Выберите одно или несколько значений:

|

Совет

¹ Последнее расположение доставки не включает действия пользователей с сообщениями. Например, если пользователь удалил сообщение или переместил его в архив или PST-файл.

Существуют сценарии, в которых исходное расположение/ доставкиПоследнее расположение доставки и (или) действие доставки имеют значение Неизвестно. Например:

- Сообщение было доставлено (действие доставкидоставлено), но правило папки "Входящие" переместило сообщение в папку по умолчанию, кроме папки "Входящие" или "Нежелательная Email" (например, в папку "Черновик" или "Архив").

- ZAP пытался переместить сообщение после доставки, но сообщение не было найдено (например, пользователь переместил или удалил сообщение).

2 По умолчанию поиск ПО URL-адресу сопоставляется с http, если явно не указано другое значение. Например:

- Поиск с префиксом и без

http://префикса в url-адресе, домене URL-адреса и url-адресе домен и путь должен показывать одни и те же результаты. https://Поиск префикса в URL-адресе. Если значение не указано,http://предполагается префикс./в начале и конце URL-пути поля URL-адреса домен, домен URL-адреса и путь игнорируются./в конце поля URL-адреса не учитывается.

Сводные сведения для диаграммы в представлении Все сообщения электронной почты в Обозреватель угроз

Диаграмма имеет представление по умолчанию, но вы можете выбрать значение в разделе Выбор сводки для гистограммы , чтобы изменить порядок упорядочения и отображения отфильтрованных или нефильтрованных данных диаграммы.

Доступные сводки диаграмм описаны в следующих подразделах.

Сводная диаграмма действий доставки в представлении Все сообщения электронной почты в Обозреватель угроз

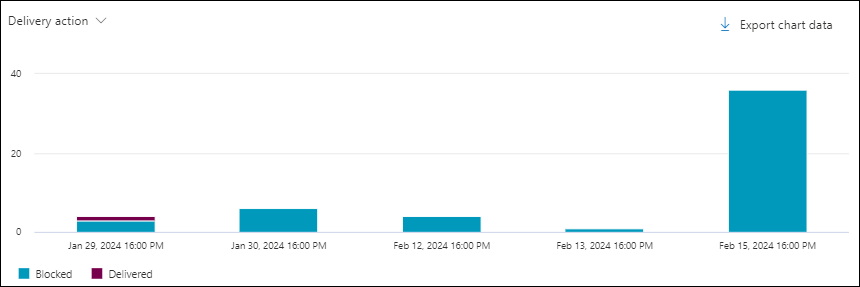

Хотя эта сводка не выглядит выбранной по умолчанию, действие Доставка является сводной диаграммой по умолчанию в представлении Все сообщения электронной почты .

Сводка действия доставки упорядочивает диаграмму по действиям, выполняемым с сообщениями для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого действия доставки.

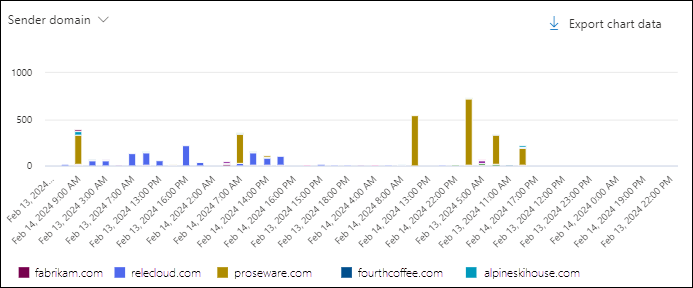

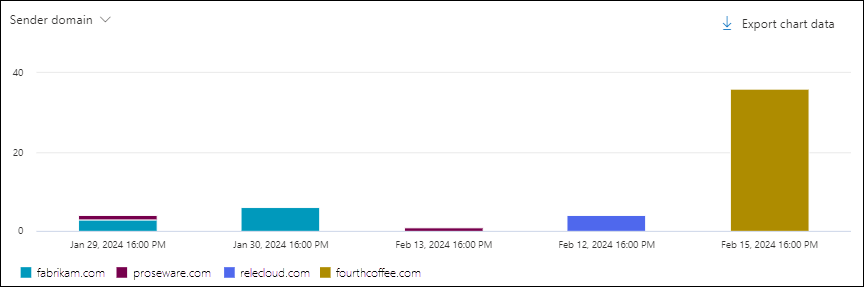

Сводная таблица доменов отправителей в представлении Все сообщения электронной почты в Обозреватель угроз

Сводка домена отправителя упорядочивает диаграмму по доменам в сообщениях для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого домена отправителя.

Сводка IP-диаграммы отправителей в представлении Все сообщения электронной почты в Обозреватель угроз

Сводка IP-адресов отправителя упорядочивает диаграмму по исходным IP-адресам сообщений для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество IP-адресов каждого отправителя.

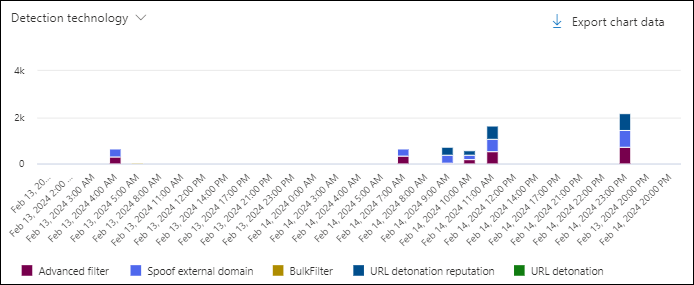

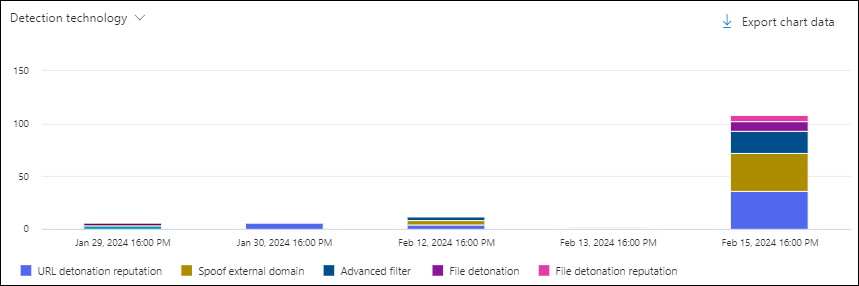

Сводка технологической диаграммы обнаружения в представлении Все сообщения электронной почты в Обозреватель угроз

Сводка технологии обнаружения упорядочивает диаграмму по признаку, который идентифицирует сообщения для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждой технологии обнаружения.

Сводка полной диаграммы URL-адресов в представлении Все сообщения электронной почты в Обозреватель угрозы

Сводка полных URL-адресов упорядочивает диаграмму по полным URL-адресам в сообщениях для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого полного URL-адреса.

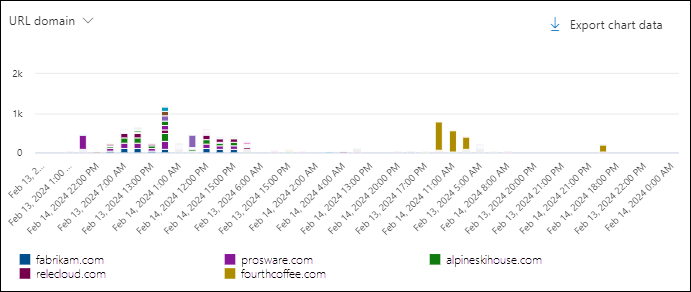

Сводная диаграмма доменов URL-адресов в представлении Все сообщения электронной почты в Обозреватель угроз

Сводка доменов URL-адресов упорядочивает диаграмму по доменам в URL-адресах в сообщениях для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого домена URL-адресов.

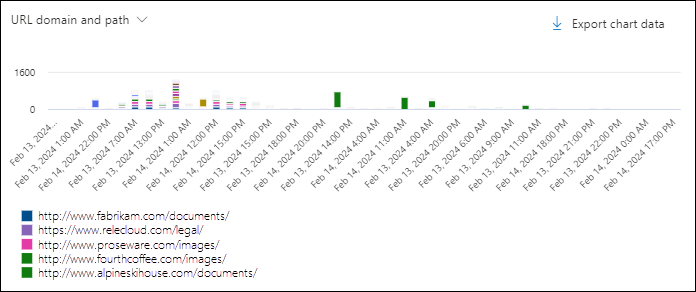

Сводная таблица доменов и путей URL-адресов в представлении Все сообщения электронной почты в Обозреватель угрозы

Сводка домена и пути URL-адреса упорядочивает диаграмму по доменам и путям в URL-адресах в сообщениях для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается счетчик для каждого домена URL-адреса и пути.

Представления для области сведений в представлении Все сообщения электронной почты в Обозреватель угрозы

Доступные представления (вкладки) в области сведений представления Все сообщения электронной почты описаны в следующих подразделах.

Email представление для области сведений в представлении Все сообщения электронной почты в Обозреватель угроз

Email — это представление по умолчанию для области сведений в представлении Все сообщения электронной почты.

В представлении Email показана таблица сведений. Вы можете отсортировать записи, щелкнув доступный заголовок столбца. Выберите ![]() Настроить столбцы , чтобы изменить отображаемые столбцы. Значения по умолчанию помечены звездочкой (*):

Настроить столбцы , чтобы изменить отображаемые столбцы. Значения по умолчанию помечены звездочкой (*):

- Дата*

- Тема*

- Получателя*

- домен получателя;

- Теги*

- Адрес отправителя*

- Отображаемое имя отправителя

- Домен отправителя*

- IP-адрес отправителя

- Отправитель почты с адреса

- Отправитель почты из домена

- Дополнительные действия*

- Действие доставки

- Последнее расположение доставки*

- Исходное расположение доставки*

- Источник переопределений системы

- Системные переопределения

- Идентификатор оповещения

- Идентификатор сообщения в Интернете

- Идентификатор сетевого сообщения

- Язык почты

- Правило транспорта Exchange

- Соединитель

- Context

- Правило защиты от потери данных

- Тип угрозы*

- Технология обнаружения

- Количество вложений

- Число URL-адресов

- размер Email

Совет

Чтобы просмотреть все столбцы, скорее всего, потребуется выполнить одно или несколько из следующих действий:

- Прокрутите страницу по горизонтали в веб-браузере.

- Сужает ширину соответствующих столбцов.

- Удалите столбцы из представления.

- Уменьшение масштаба в веб-браузере.

Настраиваемые параметры столбцов сохраняются для каждого пользователя. Настраиваемые параметры столбцов в режиме просмотра инкогнито или InPrivate сохраняются до закрытия веб-браузера.

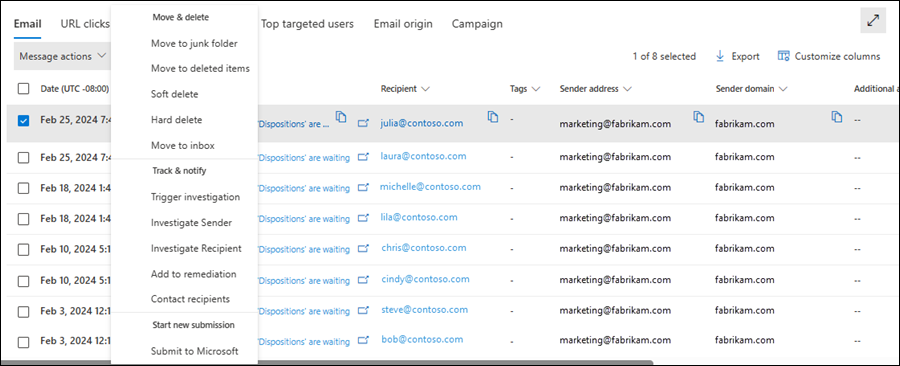

При выборе одной или нескольких записей в списке, выбрав поле проверка рядом с первым столбцом, доступны действия сообщения. Дополнительные сведения см. в разделе Охота на угрозы: Email исправление.

В значении Тема для записи ![]() доступно действие Открыть в новом окне. Это действие открывает сообщение на странице сущности Email.

доступно действие Открыть в новом окне. Это действие открывает сообщение на странице сущности Email.

При выборе значений Тема или Получатель в записи открываются всплывающие элементы сведений. Эти всплывающие элементы описаны в следующих подразделах.

Email сведения из представления Email области сведений в представлении Все сообщения электронной почты

При выборе значения Subject для записи в таблице откроется всплывающее окно сведений о сообщении электронной почты. Этот всплывающий элемент сведений называется панелью сводки Email и содержит стандартизированную сводную информацию, которая также доступна на странице Email сущности сообщения.

Дополнительные сведения о панели сводки Email см. в разделе Сводная панель Email в Defender.

В верхней части панели сводки Email доступны следующие действия для Обозреватель угроз и обнаружения в режиме реального времени.

Открытие сущности электронной почты

Открытие сущности электронной почты Заголовок view

Заголовок view Принять меры. Дополнительные сведения см. в разделе Исправление с помощью действия "Принять".

Принять меры. Дополнительные сведения см. в разделе Исправление с помощью действия "Принять". Дополнительные варианты:

Дополнительные варианты: Email preview¹ 2

Email preview¹ 2 Скачать электронную почту¹ 2 ³

Скачать электронную почту¹ 2 ³ Просмотр в Обозреватель

Просмотр в Обозреватель Go hunt⁴

Go hunt⁴

¹ Действия предварительного просмотра Email и скачивания электронной почты требуют роли предварительной версии в Email & разрешения на совместную работу. По умолчанию эта роль назначается группам ролей "Исследователь данных " и "Диспетчер обнаружения электронных данных". По умолчанию члены групп ролей "Управление организацией " или "Администраторы безопасности " не могут выполнять эти действия. Чтобы разрешить эти действия для членов этих групп, можно выбрать следующие варианты:

- Добавьте пользователей в группы ролей "Исследователь данных " или "Диспетчер обнаружения электронных данных ".

- Создайте новую группу ролей с назначенными Поиск и Purge и добавьте пользователей в настраиваемую группу ролей.

2 Вы можете просматривать или скачивать сообщения электронной почты, доступные в почтовых ящиках Microsoft 365. Примеры, когда сообщения больше не доступны в почтовых ящиках:

- Сообщение было удалено до того, как доставка или доставка завершилась ошибкой.

- Сообщение было обратимо удалено (удалено из папки Удаленные, которая перемещает сообщение в папку "Элементы с возможностью восстановления\Удаления").

- ZAP переместил сообщение в карантин.

³ Скачать сообщение электронной почты недоступно для сообщений, которые были помещены в карантин. Вместо этого скачайте копию сообщения, защищенную паролем, из карантина.

⁴ Охота на Go доступна только в Обозреватель угроз. Он недоступен в функциях обнаружения в режиме реального времени.

Сведения о получателе из представления Email области сведений в представлении Все сообщения электронной почты

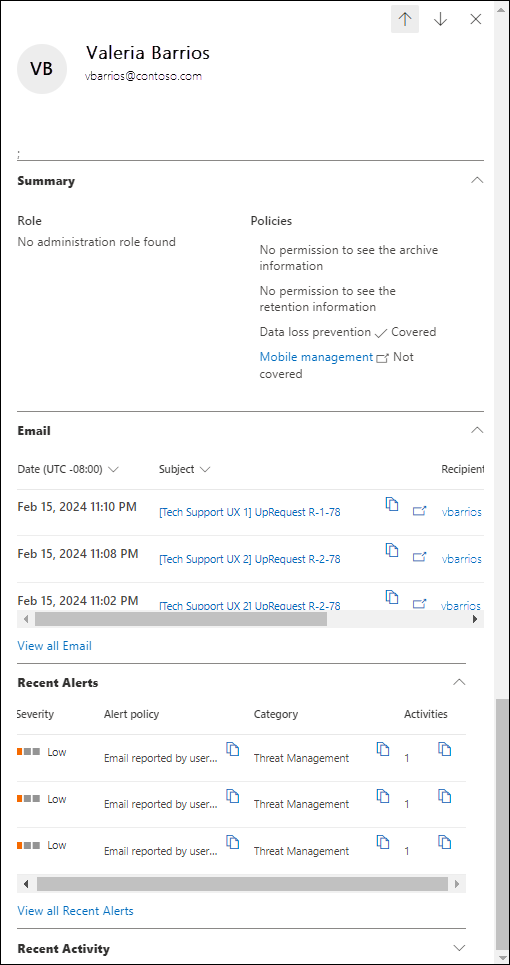

При выборе записи, щелкнув значение Recipient , откроется всплывающее окно сведений со следующими сведениями:

Совет

Чтобы просмотреть сведения о других получателях, не выходя из всплывающего меню сведений, используйте  предыдущий элемент и следующий элемент в верхней части всплывающего окна.

предыдущий элемент и следующий элемент в верхней части всплывающего окна.

Раздел сводки :

- Роль. Указывает, назначены ли получателю какие-либо роли администратора.

- Политики:

- Имеет ли пользователь разрешение на просмотр архивных сведений.

- Имеет ли пользователь разрешение на просмотр сведений о хранении.

- Покрывается ли пользователь защитой от потери данных (DLP).

- Распространяется ли на пользователя управление мобильными устройствами по адресу https://portal.office.com/EAdmin/Device/IntuneInventory.aspx. <-- администратор безопасности не может открыть страницу--->

Email разделе: таблица, в которой содержатся следующие связанные сведения о сообщениях, отправляемых получателю:

- Date

- Тема

- Получатель

Выберите Просмотреть все сообщения электронной почты, чтобы открыть Обозреватель угрозы на новой вкладке, отфильтрованной по получателю.

Раздел последних оповещений: таблица со следующими связанными сведениями о последних оповещениях:

- Серьезность

- Политика оповещения

- Категория

- Действия

Если есть более трех последних оповещений, выберите Просмотреть все последние оповещения , чтобы просмотреть все из них.

Раздел "Последние действия": отображаются сводные результаты поиска получателя в журнале аудита:

- Date

- IP-адрес.

- Действия

- Элемент

Если у получателя более трех записей журнала аудита, выберите Просмотреть все последние действия , чтобы просмотреть все из них.

Совет

Члены группы ролей "Администраторы безопасности" в Email & разрешения на совместную работу не могут развернуть раздел Последние действия. Необходимо быть членом группы ролей в Exchange Online разрешениях, которым назначены роли журналов аудита, аналитика Information Protection или следователя Information Protection. По умолчанию эти роли назначаются группам ролей Управление записями, Управление соответствием требованиям, Information Protection, Аналитики Information Protection, Information Protection Следователи и Управление организацией. В эти группы ролей можно добавить членов администраторов безопасности или создать новую группу ролей с назначенной ролью Журналы аудита .

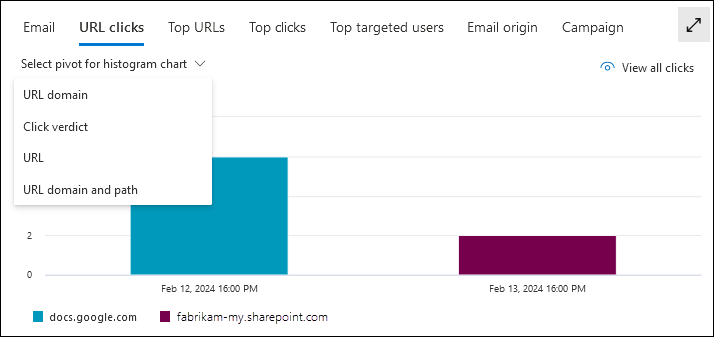

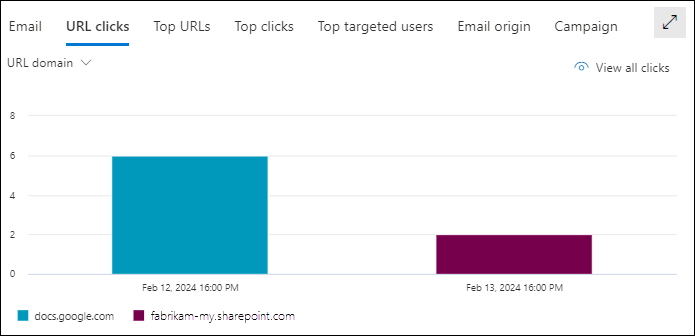

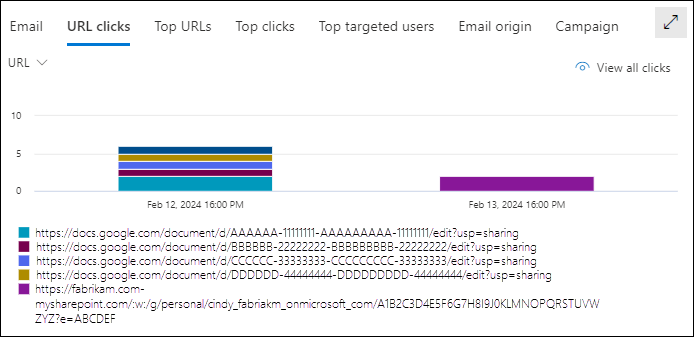

Url-адрес щелкает представление сведений в представлении "Все сообщения электронной почты" в Обозреватель

В представлении url-адреса щелкается диаграмма, которую можно упорядочить с помощью сводных данных. Диаграмма имеет представление по умолчанию, но вы можете выбрать значение в разделе Выбор сводки для гистограммы , чтобы изменить порядок упорядочения и отображения отфильтрованных или нефильтрованных данных диаграммы.

Сводки диаграмм описаны в следующих подразделах.

Совет

В Обозреватель угроза каждая сводка в представлении переходов URL-адреса имеет ![]() действие Просмотреть все щелчки, которое открывает представление щелчков URL-адреса на новой вкладке.

действие Просмотреть все щелчки, которое открывает представление щелчков URL-адреса на новой вкладке.

Сводка доменов URL-адресов для представления щелчков URL-адресов для области сведений в представлении Все сообщения электронной почты в Обозреватель

Хотя эта сводная диаграмма не выбрана, домен URL-адреса является сводной диаграммой по умолчанию в представлении щелчков URL-адресов .

В сводке доменов URL-адресов отображаются различные домены в URL-адресах в сообщениях электронной почты для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого домена URL-адресов.

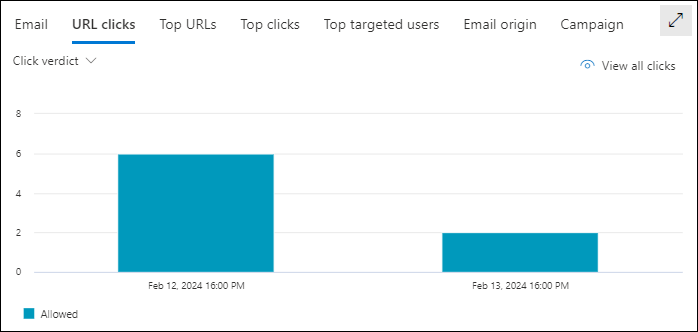

Щелкните сводку вердикта в представлении URL-адресов, чтобы получить сведения в представлении Все сообщения электронной почты в Обозреватель

В сводной таблице Click вердиктов отображаются различные вердикты для URL-адресов, щелкнув их в сообщениях электронной почты для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого вердикта щелчка.

Сводка URL-адресов для представления щелчков URL-адресов для области сведений представления "Все сообщения электронной почты" в Обозреватель

В сводке URL-адресов отображаются различные URL-адреса, которые были щелканы в сообщениях электронной почты для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого URL-адреса.

Сводные сведения о домене URL-адреса и пути для представления щелчков URL-адресов в области сведений представления "Все сообщения электронной почты" в Обозреватель

В сводке доменов и путей URL-адресов отображаются различные домены и пути к файлам URL-адресов, которые были выбраны в сообщениях электронной почты для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого домена URL-адреса и пути к файлу.

Представление "Основные URL-адреса" для области сведений в представлении "Все сообщения электронной почты" в Обозреватель

В представлении Верхние URL-адреса отображается таблица сведений. Вы можете отсортировать записи, щелкнув доступный заголовок столбца:

- URL-адрес

- Сообщения заблокированы

- Сообщения, передаваемые нежелательной почтой

- Доставленные сообщения

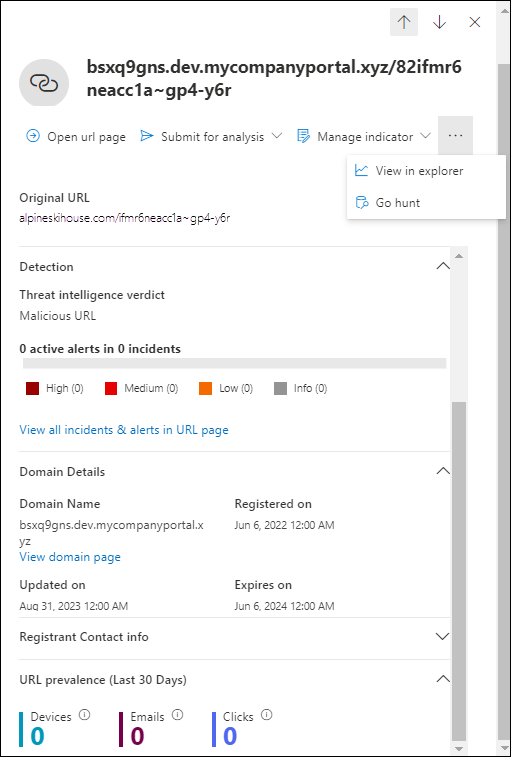

Основные сведения о URL-адресах для представления "Все сообщения электронной почты"

При выборе записи, щелкнув в любом месте строки, кроме поля проверка рядом с первым столбцом, откроется всплывающее окно сведений со следующими сведениями:

Совет

Чтобы просмотреть сведения о других URL-адресах, не выходя из всплывающего меню сведений, используйте  предыдущий элемент и следующий элемент в верхней части всплывающего окна.

предыдущий элемент и следующий элемент в верхней части всплывающего окна.

- В верхней части всплывающего окна доступны следующие действия:

Страница "Открыть URL-адрес"

Страница "Открыть URL-адрес" Отправить на анализ:

Отправить на анализ: Отчет очистки

Отчет очистки Сообщение о фишинге

Сообщение о фишинге Сообщить о вредоносных программах

Сообщить о вредоносных программах

Управление индикатором:

Управление индикатором: Добавление индикатора

Добавление индикатора Управление в списке блокировок клиента

Управление в списке блокировок клиента

Если выбрать любой из этих параметров, вы перейдете на страницу Отправки на портале Defender.

Дополнительные сведения:

Дополнительные сведения: Просмотр в Обозреватель

Просмотр в Обозреватель Охота

Охота

- Исходный URL-адрес

- Раздел обнаружения:

- Вердикт аналитики угроз

- X активных оповещений y: горизонтальная линейчатая диаграмма, показывающая количество оповещений "Высокий", "Средний", "Низкий" и "Информация", связанных с этой ссылкой.

- Ссылка на просмотр всех инцидентов & оповещения на странице URL-адреса.

- Раздел сведений о домене :

- Доменное имя и ссылка на страницу Просмотр домена.

- Регистранта

- Зарегистрировано в

- Обновлено

- Срок действия истекает

- Раздел контактных данных регистратора:

- Регистратора

- Страна или регион

- Почтовый адрес

- Отправить сообщение

- Phone

- Дополнительные сведения: Ссылка на Открыть в Whois.

- Раздел Распространенность URL-адресов (за последние 30 дней): содержит количество устройств, Email и щелчков. Выберите каждое значение, чтобы просмотреть полный список.

- Устройства: отображаются затронутые устройства:

Дата (первая/последняя)

Устройства

Если задействовано более двух устройств, выберите Просмотреть все устройства , чтобы просмотреть все устройства.

Первые щелчки в области сведений в представлении Все сообщения электронной почты в Обозреватель

В представлении Верхний щелчок отображается таблица сведений. Вы можете отсортировать записи, щелкнув доступный заголовок столбца:

- URL-адрес

- Заблокировано

- Разрешено

- Переопределение блока

- Ожидается вердикт

- Ожидающий вердикт обошел

- Нет

- Страница ошибки

- Сбоя

Совет

Выбраны все доступные столбцы. Если выбрать параметр ![]() Настроить столбцы, вы не сможете отменить выбор столбцов.

Настроить столбцы, вы не сможете отменить выбор столбцов.

Чтобы просмотреть все столбцы, скорее всего, потребуется выполнить одно или несколько из следующих действий:

- Прокрутите страницу по горизонтали в веб-браузере.

- Сужает ширину соответствующих столбцов.

- Уменьшение масштаба в веб-браузере.

При выборе записи, щелкнув в любом месте строки, кроме поля проверка рядом с первым столбцом, откроется всплывающее окно сведений. Сведения во всплывающем меню такие же, как описано в разделе Основные СВЕДЕНИЯ о URL-адресах для представления "Все сообщения электронной почты".

Представление "Основные целевые пользователи" для области сведений в представлении "Все сообщения электронной почты" в Обозреватель

В представлении "Основные целевые пользователи " данные упорядочиваются в таблицу пяти основных получателей, на которых нацеливались самые угрозы. Таблица содержит следующие сведения:

Наиболее целевые пользователи: адрес электронной почты получателя. Если выбрать адрес получателя, откроется всплывающее окно сведений. Сведения во всплывающем элементе совпадают с описанием в разделе Сведения о получателе из Email области сведений в представлении Все сообщения электронной почты.

Количество попыток. Если выбрать количество попыток, Обозреватель угрозы откроется на новой вкладке, отфильтрованной получателем.

Совет

Экспорт используется ![]() для экспорта списка до 3000 пользователей и соответствующих попыток.

для экспорта списка до 3000 пользователей и соответствующих попыток.

Email представление источника для области сведений в представлении Все сообщения электронной почты в Обозреватель угроз

В представлении источника Email отображаются источники сообщений на карте мира.

Представление кампании для области сведений в представлении Все сообщения электронной почты в Обозреватель угроз

В представлении Кампания отображается таблица сведений. Вы можете отсортировать записи, щелкнув доступный заголовок столбца.

Сведения в таблице такие же, как описано в таблице подробных сведений на странице Кампании.

При выборе записи, щелкнув в любом месте строки, кроме поля проверка рядом с именем, откроется всплывающее окно сведений. Сведения во всплывающем элементе совпадают с описанием в разделе Сведения о кампании.

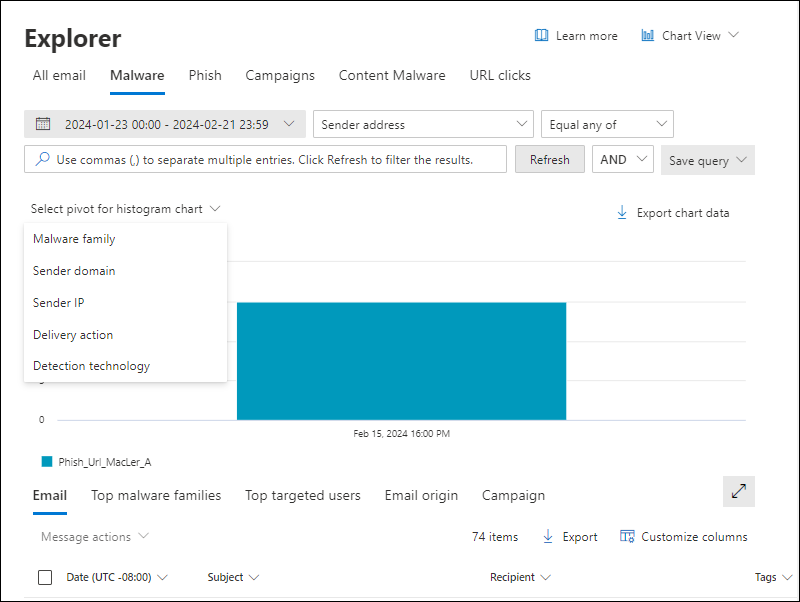

Представление вредоносных программ в Обозреватель угроз и обнаружения в режиме реального времени

В представлении Вредоносные программы в Обозреватель угроз и обнаружения в режиме реального времени отображаются сведения о сообщениях электронной почты, содержащих вредоносные программы. Это представление используется по умолчанию при обнаружении в режиме реального времени.

Чтобы открыть представление Вредоносные программы , выполните одно из следующих действий.

- Обозреватель угроз. На странице Обозреватель на портале Defender перейдите на https://security.microsoft.comвкладку Email & совместная работа>Обозреватель>Вреду. Или перейдите непосредственно на страницу Обозреватель с помощью https://security.microsoft.com/threatexplorerv3и выберите вкладку Вредоносные программы.

- Обнаружение в режиме реального времени. На странице Обнаружения в режиме реального времени на портале Defender перейдите на https://security.microsoft.comвкладку Email & совместная работа>Обозреватель>Вредоносное поверх. Или перейдите непосредственно на страницу Обнаружения в режиме реального времени с помощью https://security.microsoft.com/realtimereportsv3и убедитесь, что выбрана вкладка Вредоносные программы.

Фильтруемые свойства в представлении вредоносных программ в Обозреватель угроз и обнаружения в режиме реального времени

По умолчанию к данным не применяются фильтры свойств. Действия по созданию фильтров (запросов) описаны в разделе Фильтры в Обозреватель угроз и обнаружение в режиме реального времени далее в этой статье.

Фильтруемые свойства, доступные в поле Адрес отправителя в представлении Вредоносные программы , описаны в следующей таблице:

| Свойство | Тип | Угрозы Обозреватель |

В режиме реального времени Обнаружения |

|---|---|---|---|

| Базовый | |||

| Адрес отправителя | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Recipients | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| домен отправителя; | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| домен получателя; | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Subject | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Отображаемое имя отправителя | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Отправитель почты с адреса | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Отправитель почты из домена | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Путь к возврату | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Домен возвращаемого пути | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Семейство вредоносных программ | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Tags | Текст. Разделите несколько значений запятыми. Дополнительные сведения о тегах пользователей см. в разделе Теги пользователей. |

✔ | |

| Правило транспорта Exchange | Текст. Разделите несколько значений запятыми. | ✔ | |

| Правило защиты от потери данных | Текст. Разделите несколько значений запятыми. | ✔ | |

| Контекст | Выберите одно или несколько значений:

|

✔ | |

| Connector | Текст. Разделите несколько значений запятыми. | ✔ | |

| Действие доставки | Выберите одно или несколько значений:

|

✔ | ✔ |

| Дополнительное действие | Выберите одно или несколько значений:

|

✔ | ✔ |

| Направление | Выберите одно или несколько значений:

|

✔ | ✔ |

| Технология обнаружения | Выберите одно или несколько значений:

|

✔ | ✔ |

| Исходное расположение доставки | Выберите одно или несколько значений:

|

✔ | ✔ |

| Последнее расположение доставки | Те же значения, что и исходное расположение доставки | ✔ | ✔ |

| Основное переопределение | Выберите одно или несколько значений:

|

✔ | ✔ |

| Источник первичного переопределения | Сообщения могут иметь несколько разрешенных или заблокированных переопределений, определенных в источнике переопределения. Переопределение, которое в конечном итоге разрешило или заблокировало сообщение, идентифицируется в источнике первичного переопределения. Выберите одно или несколько значений:

|

✔ | ✔ |

| Переопределение источника | Те же значения, что и источник первичного переопределения | ✔ | ✔ |

| Тип политики | Выберите одно или несколько значений:

|

✔ | ✔ |

| Действие политики | Выберите одно или несколько значений:

|

✔ | ✔ |

| размер Email | Целое число. Разделите несколько значений запятыми. | ✔ | ✔ |

| Дополнительные | |||

| Идентификатор сообщения Интернета | Текст. Разделите несколько значений запятыми. Доступно в поле Заголовок Message-ID в заголовке сообщения. Пример значения: <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (обратите внимание на угловые скобки). |

✔ | ✔ |

| Идентификатор сетевого сообщения | Текст. Разделите несколько значений запятыми. Значение GUID, доступное в поле заголовка X-MS-Exchange-Organization-Network-Message-Id в заголовке сообщения. |

✔ | ✔ |

| IP-адрес отправителя | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Вложение SHA256 | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Идентификатор кластера | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Идентификатор оповещения | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Идентификатор политики оповещений | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Идентификатор кампании | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Сигнал URL-адреса ZAP | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Urls | |||

| Число URL-адресов | Целое число. Разделите несколько значений запятыми. | ✔ | ✔ |

| Домен URL-адреса | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Домен и путь URL-адреса | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| URL-адрес | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| URL-путь | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Источник URL-адреса | Выберите одно или несколько значений:

|

✔ | ✔ |

| Щелкните вердикт | Выберите одно или несколько значений:

|

✔ | ✔ |

| Угроза URL-адресов | Выберите одно или несколько значений:

|

✔ | ✔ |

| Файл | |||

| Количество вложений | Целое число. Разделите несколько значений запятыми. | ✔ | ✔ |

| Имя файла вложения | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Тип файла | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Расширение файла | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Размер файла | Целое число. Разделите несколько значений запятыми. | ✔ | ✔ |

| Проверка подлинности | |||

| SPF | Выберите одно или несколько значений:

|

✔ | ✔ |

| DKIM | Выберите одно или несколько значений:

|

✔ | ✔ |

| DMARC | Выберите одно или несколько значений:

|

✔ | ✔ |

| Композитных | Выберите одно или несколько значений:

|

Сводные сведения для диаграммы в представлении вредоносных программ в Обозреватель угроз и обнаружения в режиме реального времени

Диаграмма имеет представление по умолчанию, но вы можете выбрать значение в разделе Выбор сводки для гистограммы , чтобы изменить порядок упорядочения и отображения отфильтрованных или нефильтрованных данных диаграммы.

Сводки диаграмм, доступные в представлении вредоносных программ в Обозреватель угроз и обнаружения в режиме реального времени, перечислены в следующей таблице:

| Pivot | Угрозы Обозреватель |

В режиме реального времени Обнаружения |

|---|---|---|

| Семейство вредоносных программ | ✔ | |

| Домен отправителя | ✔ | |

| IP-адрес отправителя | ✔ | |

| Действие доставки | ✔ | ✔ |

| Технология обнаружения | ✔ | ✔ |

Доступные сводки диаграмм описаны в следующих подразделах.

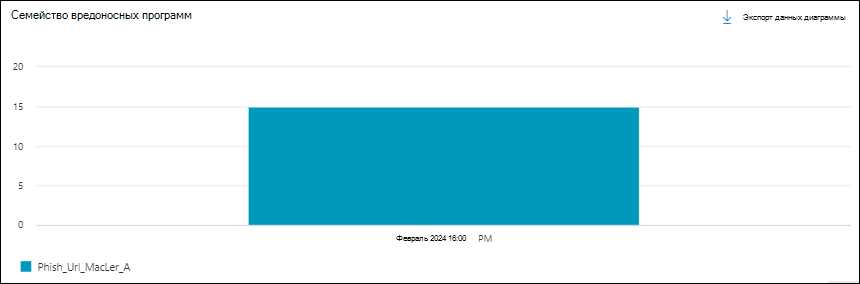

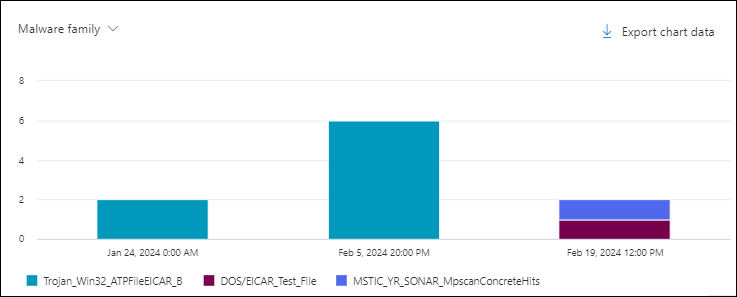

Сводная диаграмма семейства вредоносных программ в представлении Вредоносные программы в Обозреватель угроз

Хотя эта сводка не выбрана по умолчанию, семейство вредоносных программ является сводной диаграммой по умолчанию в представлении Вредоносные программы в Обозреватель угроз.

Сводка семейства вредоносных программ упорядочивает диаграмму по семейству вредоносных программ, обнаруженных в сообщениях, для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого семейства вредоносных программ.

Сводная таблица доменов отправителей в представлении вредоносных программ в Обозреватель угроз

Сводка домена отправителя упорядочивает диаграмму по домену отправителя сообщений, которые были найдены для вредоносных программ для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого домена отправителя.

Сводка IP-диаграммы отправителей в представлении вредоносных программ в Обозреватель угроз

Сводка IP-адресов отправителя упорядочивает диаграмму по исходному IP-адресу сообщений, содержащих вредоносные программы для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается число для каждого исходного IP-адреса.

Сводная диаграмма действий доставки в представлении вредоносных программ в Обозреватель угроз и обнаружения в режиме реального времени

Хотя эта сводка не выглядит выбранной по умолчанию, действие "Доставка " является сводной диаграммой по умолчанию в представлении Вредоносные программы в режиме обнаружения в режиме реального времени.

Сводка действия доставки упорядочивает диаграмму по тому, что произошло с сообщениями, которые были найдены вредоносными программами для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого действия доставки.

Сводка технологической диаграммы обнаружения в представлении вредоносных программ в Обозреватель угроз и обнаружения в режиме реального времени

Сводка технологии обнаружения упорядочивает диаграмму по признаку, который идентифицировал вредоносные программы в сообщениях для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждой технологии обнаружения.

Представления для области сведений в представлении вредоносных программ в Обозреватель угроз и обнаружения в режиме реального времени

Доступные представления (вкладки) в области сведений представления "Вредоносные программы " перечислены в следующей таблице и описаны в следующих подразделах.

| View | Угрозы Обозреватель |

В режиме реального времени Обнаружения |

|---|---|---|

| Отправить сообщение | ✔ | ✔ |

| Основные семейства вредоносных программ | ✔ | |

| Основные целевые пользователи | ✔ | |

| источник Email | ✔ | |

| Кампания | ✔ |

Email представление сведений в представлении вредоносных программ в Обозреватель угроз и обнаружения в режиме реального времени

Email — это представление по умолчанию для области сведений о вредоносных программах в Обозреватель угроз и обнаружения в режиме реального времени.

В представлении Email показана таблица сведений. Вы можете отсортировать записи, щелкнув доступный заголовок столбца. Выберите ![]() Настроить столбцы , чтобы изменить отображаемые столбцы.

Настроить столбцы , чтобы изменить отображаемые столбцы.

В следующей таблице показаны столбцы, доступные в Обозреватель угроз и обнаружения в режиме реального времени. Значения по умолчанию помечаются звездочкой (*).

| Столбец | Угрозы Обозреватель |

В режиме реального времени Обнаружения |

|---|---|---|

| Дата* | ✔ | ✔ |

| Тема* | ✔ | ✔ |

| Получателя* | ✔ | ✔ |

| домен получателя; | ✔ | ✔ |

| Теги* | ✔ | |

| Адрес отправителя* | ✔ | ✔ |

| Отображаемое имя отправителя | ✔ | ✔ |

| Домен отправителя* | ✔ | ✔ |

| IP-адрес отправителя | ✔ | ✔ |

| Отправитель почты с адреса | ✔ | ✔ |

| Отправитель почты из домена | ✔ | ✔ |

| Дополнительные действия* | ✔ | ✔ |

| Действие доставки | ✔ | ✔ |

| Последнее расположение доставки* | ✔ | ✔ |

| Исходное расположение доставки* | ✔ | ✔ |

| Источник переопределений системы | ✔ | ✔ |

| Системные переопределения | ✔ | ✔ |

| Идентификатор оповещения | ✔ | ✔ |

| Идентификатор сообщения в Интернете | ✔ | ✔ |

| Идентификатор сетевого сообщения | ✔ | ✔ |

| Язык почты | ✔ | ✔ |

| Правило транспорта Exchange | ✔ | |

| Соединитель | ✔ | |

| Context | ✔ | ✔ |

| Правило защиты от потери данных | ✔ | ✔ |

| Тип угрозы* | ✔ | ✔ |

| Технология обнаружения | ✔ | ✔ |

| Количество вложений | ✔ | ✔ |

| Число URL-адресов | ✔ | ✔ |

| размер Email | ✔ | ✔ |

Совет

Чтобы просмотреть все столбцы, скорее всего, потребуется выполнить одно или несколько из следующих действий:

- Прокрутите страницу по горизонтали в веб-браузере.

- Сужает ширину соответствующих столбцов.

- Удалите столбцы из представления.

- Уменьшение масштаба в веб-браузере.

Настраиваемые параметры столбцов сохраняются для каждого пользователя. Настраиваемые параметры столбцов в режиме просмотра инкогнито или InPrivate сохраняются до закрытия веб-браузера.

При выборе одной или нескольких записей в списке, выбрав поле проверка рядом с первым столбцом, доступны действия сообщения. Дополнительные сведения см. в разделе Охота на угрозы: Email исправление.

При выборе значений Тема или Получатель в записи открываются всплывающие элементы сведений. Эти всплывающие элементы описаны в следующих подразделах.

Email сведения из представления Email области сведений в представлении вредоносных программ

При выборе значения Subject для записи в таблице откроется всплывающее окно сведений о сообщении электронной почты. Этот всплывающий элемент сведений называется панелью сводки Email и содержит стандартизированную сводную информацию, которая также доступна на странице Email сущности сообщения.

Дополнительные сведения о панели сводки Email см. в разделе Панели сводки Email.

Доступные действия в верхней части панели сводки Email для обнаружения угроз Обозреватель и обнаружения в режиме реального времени описаны в разделе Email сведения из Email области сведений в представлении Все сообщения электронной почты.

Сведения о получателе из представления Email области сведений в представлении вредоносных программ

При выборе записи, щелкнув значение Recipient , откроется всплывающее окно сведений. Сведения во всплывающем элементе совпадают с описанием в разделе Сведения о получателе из Email области сведений в представлении Все сообщения электронной почты.

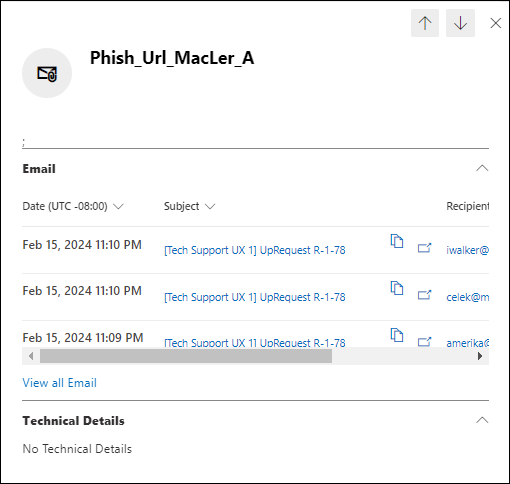

Представление "Основные семейства вредоносных программ" для подробной области представления "Вредоносные программы" в Обозреватель

В представлении Основные семейства вредоносных программ в области сведений данные упорядочиваются в таблицу основных семейств вредоносных программ. В таблице представлены следующие компоненты:

Столбец "Основные семейства вредоносных программ": имя семейства вредоносных программ.

Если выбрать имя семейства вредоносных программ, откроется всплывающее окно сведений, содержащее следующие сведения:

Email разделе: таблица, содержащая следующие связанные сведения для сообщений, содержащих файл вредоносной программы:

- Date

- Тема

- Получатель

Выберите Просмотреть все сообщения электронной почты, чтобы открыть Обозреватель угрозы на новой вкладке, отфильтрованной по имени семейства вредоносных программ.

Раздел технических сведений

Количество попыток. Если выбрать количество попыток, Обозреватель угроза откроется на новой вкладке, отфильтрованной по имени семейства вредоносных программ.

В представлении "Основные целевые пользователи" в области сведений о вредоносных программах в Обозреватель

В представлении Основные целевые пользователи данные упорядочиваются в таблицу пяти основных получателей, на которых нацелились вредоносные программы. В таблице представлены следующие компоненты:

Основные целевые пользователи: адрес электронной почты наиболее целевого пользователя. Если выбрать адрес электронной почты, откроется всплывающее окно сведений. Информация во всплывающем элементе аналогична описанной в разделе Основные целевые пользователи для области сведений в представлении Все сообщения электронной почты в Обозреватель угрозы.

Количество попыток. Если выбрать количество попыток, Обозреватель угроза откроется на новой вкладке, отфильтрованной по имени семейства вредоносных программ.

Совет

Экспорт используется ![]() для экспорта списка до 3000 пользователей и соответствующих попыток.

для экспорта списка до 3000 пользователей и соответствующих попыток.

Email представление источника для области сведений в представлении вредоносных программ в Обозреватель угроз

В представлении источника Email отображаются источники сообщений на карте мира.

Представление кампании для области сведений в представлении вредоносных программ в Обозреватель угроз

В представлении Кампания отображается таблица сведений. Вы можете отсортировать записи, щелкнув доступный заголовок столбца.

Таблица сведений идентична таблице сведений на странице Кампании.

При выборе записи, щелкнув в любом месте строки, кроме поля проверка рядом с именем, откроется всплывающее окно сведений. Сведения во всплывающем элементе совпадают с описанием в разделе Сведения о кампании.

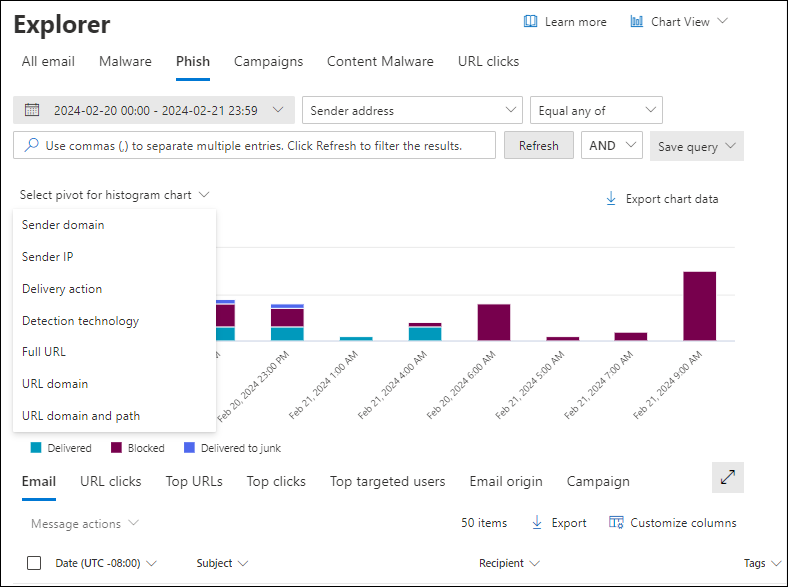

Представление фишинга в Обозреватель угроз и обнаружения в режиме реального времени

В представлении Фишинг в Обозреватель угроз и обнаружения в режиме реального времени отображаются сведения о сообщениях электронной почты, которые были определены как фишинговые.

Чтобы открыть представление фишинга , выполните одно из следующих действий.

- Обозреватель угроз. На странице Обозреватель на портале Defender перейдите на https://security.microsoft.comвкладку Email & совместная работа>Обозреватель>Фиш. Или перейдите непосредственно на страницу Обозреватель с помощью https://security.microsoft.com/threatexplorerv3и выберите вкладку Фишинг.

- Обнаружение в режиме реального времени. На странице Обнаружения в режиме реального времени на портале Defender перейдите на https://security.microsoft.comвкладку Email & совместная работа>Обозреватель>Фиш. Или перейдите непосредственно на страницу обнаружения в режиме реального времени с помощью https://security.microsoft.com/realtimereportsv3и выберите вкладку Фишинг.

Фильтруемые свойства в представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени

По умолчанию к данным не применяются фильтры свойств. Действия по созданию фильтров (запросов) описаны в разделе Фильтры в Обозреватель угроз и обнаружение в режиме реального времени далее в этой статье.

Фильтруемые свойства, доступные в поле Адрес отправителя в представлении Вредоносные программы , описаны в следующей таблице:

| Свойство | Тип | Угрозы Обозреватель |

В режиме реального времени Обнаружения |

|---|---|---|---|

| Базовый | |||

| Адрес отправителя | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Recipients | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| домен отправителя; | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| домен получателя; | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Subject | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Отображаемое имя отправителя | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Отправитель почты с адреса | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Отправитель почты из домена | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Путь к возврату | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Домен возвращаемого пути | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Tags | Текст. Разделите несколько значений запятыми. Дополнительные сведения о тегах пользователей см. в разделе Теги пользователей. |

✔ | |

| Олицетворенный домен | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Олицетворенный пользователь | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Правило транспорта Exchange | Текст. Разделите несколько значений запятыми. | ✔ | |

| Правило защиты от потери данных | Текст. Разделите несколько значений запятыми. | ✔ | |

| Контекст | Выберите одно или несколько значений:

|

✔ | |

| Connector | Текст. Разделите несколько значений запятыми. | ✔ | |

| Действие доставки | Выберите одно или несколько значений:

|

✔ | ✔ |

| Дополнительное действие | Выберите одно или несколько значений:

|

✔ | ✔ |

| Направление | Выберите одно или несколько значений:

|

✔ | ✔ |

| Технология обнаружения | Выберите одно или несколько значений:

|

✔ | ✔ |

| Исходное расположение доставки | Выберите одно или несколько значений:

|

✔ | ✔ |

| Последнее расположение доставки | Те же значения, что и исходное расположение доставки | ✔ | ✔ |

| Уровень достоверности фишинга | Выберите одно или несколько значений:

|

✔ | |

| Основное переопределение | Выберите одно или несколько значений:

|

✔ | ✔ |

| Источник первичного переопределения | Сообщения могут иметь несколько разрешенных или заблокированных переопределений, определенных в источнике переопределения. Переопределение, которое в конечном итоге разрешило или заблокировало сообщение, идентифицируется в источнике первичного переопределения. Выберите одно или несколько значений:

|

✔ | ✔ |

| Переопределение источника | Те же значения, что и источник первичного переопределения | ✔ | ✔ |

| Тип политики | Выберите одно или несколько значений:

|

✔ | ✔ |

| Действие политики | Выберите одно или несколько значений:

|

✔ | ✔ |

| размер Email | Целое число. Разделите несколько значений запятыми. | ✔ | ✔ |

| Дополнительные | |||

| Идентификатор сообщения Интернета | Текст. Разделите несколько значений запятыми. Доступно в поле Заголовок Message-ID в заголовке сообщения. Пример значения: <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (обратите внимание на угловые скобки). |

✔ | ✔ |

| Идентификатор сетевого сообщения | Текст. Разделите несколько значений запятыми. Значение GUID, доступное в поле заголовка X-MS-Exchange-Organization-Network-Message-Id в заголовке сообщения. |

✔ | ✔ |

| IP-адрес отправителя | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Вложение SHA256 | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Идентификатор кластера | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Идентификатор оповещения | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Идентификатор политики оповещений | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Идентификатор кампании | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Сигнал URL-адреса ZAP | Текст. Разделите несколько значений запятыми. | ✔ | |

| Urls | |||

| Число URL-адресов | Целое число. Разделите несколько значений запятыми. | ✔ | ✔ |

| Домен URL-адреса | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Домен и путь URL-адреса | Текст. Разделите несколько значений запятыми. | ✔ | |

| URL-адрес | Текст. Разделите несколько значений запятыми. | ✔ | |

| URL-путь | Текст. Разделите несколько значений запятыми. | ✔ | |

| Источник URL-адреса | Выберите одно или несколько значений:

|

✔ | ✔ |

| Щелкните вердикт | Выберите одно или несколько значений:

|

✔ | ✔ |

| Угроза URL-адресов | Выберите одно или несколько значений:

|

✔ | ✔ |

| Файл | |||

| Количество вложений | Целое число. Разделите несколько значений запятыми. | ✔ | ✔ |

| Имя файла вложения | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Тип файла | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Расширение файла | Текст. Разделите несколько значений запятыми. | ✔ | ✔ |

| Размер файла | Целое число. Разделите несколько значений запятыми. | ✔ | ✔ |

| Проверка подлинности | |||

| SPF | Выберите одно или несколько значений:

|

✔ | ✔ |

| DKIM | Выберите одно или несколько значений:

|

✔ | ✔ |

| DMARC | Выберите одно или несколько значений:

|

✔ | ✔ |

| Композитных | Выберите одно или несколько значений:

|

Сводные сведения для диаграммы в представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени

Диаграмма имеет представление по умолчанию, но вы можете выбрать значение в разделе Выбор сводки для гистограммы , чтобы изменить порядок упорядочения и отображения отфильтрованных или нефильтрованных данных диаграммы.

Сводки диаграмм, доступные в представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени, перечислены в следующей таблице:

| Pivot | Угрозы Обозреватель |

В режиме реального времени Обнаружения |

|---|---|---|

| Домен отправителя | ✔ | ✔ |

| IP-адрес отправителя | ✔ | |

| Действие доставки | ✔ | ✔ |

| Технология обнаружения | ✔ | ✔ |

| Полный URL-адрес | ✔ | |

| Домен URL-адреса | ✔ | ✔ |

| Домен и путь URL-адреса | ✔ |

Доступные сводки диаграмм описаны в следующих подразделах.

Сводная диаграмма домена отправителей в представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени

Хотя эта сводка не выбрана по умолчанию, домен отправителя является сводной диаграммой по умолчанию в представлении фишинга в обнаружении в режиме реального времени.

Сводка домена отправителя упорядочивает диаграмму по доменам в сообщениях для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого домена отправителя.

Сводка IP-диаграммы отправителей в представлении фишинга в Обозреватель угроз

Сводка IP-адресов отправителя упорядочивает диаграмму по исходным IP-адресам сообщений для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается число для каждого исходного IP-адреса.

Сводка диаграммы действий доставки в представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени

Хотя эта сводка не выглядит выбранной по умолчанию, действие доставки является сводной диаграммой по умолчанию в представлении фишинга в Обозреватель угрозы.

Сводка действия доставки упорядочивает диаграмму по действиям, выполняемым с сообщениями для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого действия доставки.

Сводка технологической диаграммы обнаружения в представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени

Сводка технологии обнаружения упорядочивает диаграмму по признаку, который идентифицирует фишинговые сообщения для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждой технологии обнаружения.

Полная сводка диаграммы URL-адресов в представлении фишинга в Обозреватель угроз

Сводка полных URL-адресов упорядочивает диаграмму по полным URL-адресам в фишинговых сообщениях для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого полного URL-адреса.

Сводка диаграммы доменов URL-адресов в представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени

Сводка доменов URL-адресов упорядочивает диаграмму по доменам в URL-адресах в фишинговых сообщениях для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается количество для каждого домена URL-адресов.

Сводка области доменов и путей URL-адресов в представлении фишинга в Обозреватель угроз

Сводная таблица домена URL-адреса и пути упорядочивает диаграмму по доменам и путям в URL-адресах в фишинговых сообщениях для указанного диапазона даты и времени и фильтров свойств.

При наведении указателя мыши на точку данных на диаграмме отображается счетчик для каждого домена URL-адреса и пути.

Представления для области сведений в представлении фишинга в Обозреватель угроз

Доступные представления (вкладки) в области сведений представления Фишинг перечислены в следующей таблице и описаны в следующих подразделах.

| View | Угрозы Обозреватель |

В режиме реального времени Обнаружения |

|---|---|---|

| Отправить сообщение | ✔ | ✔ |

| Переходы по URL-адресу | ✔ | ✔ |

| Основные URL-адреса | ✔ | ✔ |

| Первые щелчки | ✔ | ✔ |

| Основные целевые пользователи | ✔ | |

| источник Email | ✔ | |

| Кампания | ✔ |

Email представление сведений о представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени

Email — это представление по умолчанию для области сведений в представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени.

В представлении Email показана таблица сведений. Вы можете отсортировать записи, щелкнув доступный заголовок столбца. Выберите ![]() Настроить столбцы , чтобы изменить отображаемые столбцы.

Настроить столбцы , чтобы изменить отображаемые столбцы.

В следующей таблице показаны столбцы, доступные в Обозреватель угроз и обнаружения в режиме реального времени. Значения по умолчанию помечаются звездочкой (*).

| Столбец | Угрозы Обозреватель |

В режиме реального времени Обнаружения |

|---|---|---|

| Дата* | ✔ | ✔ |

| Тема* | ✔ | ✔ |

| Получателя* | ✔ | ✔ |

| домен получателя; | ✔ | ✔ |

| Теги* | ✔ | |

| Адрес отправителя* | ✔ | ✔ |

| Отображаемое имя отправителя | ✔ | ✔ |

| Домен отправителя* | ✔ | ✔ |

| IP-адрес отправителя | ✔ | ✔ |

| Отправитель почты с адреса | ✔ | ✔ |

| Отправитель почты из домена | ✔ | ✔ |

| Дополнительные действия* | ✔ | ✔ |

| Действие доставки | ✔ | ✔ |

| Последнее расположение доставки* | ✔ | ✔ |

| Исходное расположение доставки* | ✔ | ✔ |

| Источник переопределений системы | ✔ | ✔ |

| Системные переопределения | ✔ | ✔ |

| Идентификатор оповещения | ✔ | ✔ |

| Идентификатор сообщения в Интернете | ✔ | ✔ |

| Идентификатор сетевого сообщения | ✔ | ✔ |

| Язык почты | ✔ | ✔ |

| Правило транспорта Exchange | ✔ | |

| Соединитель | ✔ | |

| Уровень достоверности фишинга | ✔ | |

| Context | ✔ | |

| Правило защиты от потери данных | ✔ | |

| Тип угрозы* | ✔ | ✔ |

| Технология обнаружения | ✔ | ✔ |

| Количество вложений | ✔ | ✔ |

| Число URL-адресов | ✔ | ✔ |

| размер Email | ✔ | ✔ |

Совет

Чтобы просмотреть все столбцы, скорее всего, потребуется выполнить одно или несколько из следующих действий:

- Прокрутите страницу по горизонтали в веб-браузере.

- Сужает ширину соответствующих столбцов.

- Удалите столбцы из представления.

- Уменьшение масштаба в веб-браузере.

Настраиваемые параметры столбцов сохраняются для каждого пользователя. Настраиваемые параметры столбцов в режиме просмотра инкогнито или InPrivate сохраняются до закрытия веб-браузера.

При выборе одной или нескольких записей в списке, выбрав поле проверка рядом с первым столбцом, доступны действия сообщения. Дополнительные сведения см. в разделе Охота на угрозы: Email исправление.

При выборе значений Тема или Получатель в записи открываются всплывающие элементы сведений. Эти всплывающие элементы описаны в следующих подразделах.

Email сведения из представления Email области сведений в представлении Фишинг

При выборе значения Subject для записи в таблице откроется всплывающее окно сведений о сообщении электронной почты. Этот всплывающий элемент сведений называется панелью сводки Email и содержит стандартизированную сводную информацию, которая также доступна на странице Email сущности сообщения.

Дополнительные сведения о панели сводки Email см. в разделе Сводная панель Email в Defender для Office 365 функции.

Доступные действия в верхней части панели сводки Email для обнаружения угроз Обозреватель и обнаружения в режиме реального времени описаны в разделе Email сведения из Email области сведений в представлении Все сообщения электронной почты.

Сведения о получателе из представления Email области сведений в представлении фишинга

При выборе записи, щелкнув значение Recipient , откроется всплывающее окно сведений. Сведения во всплывающем элементе совпадают с описанием в разделе Сведения о получателе из Email области сведений в представлении Все сообщения электронной почты.

Просмотр URL-адресов для области сведений в представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени

В представлении url-адреса щелкается диаграмма, которую можно упорядочить с помощью сводных данных. Диаграмма имеет представление по умолчанию, но вы можете выбрать значение в разделе Выбор сводки для гистограммы , чтобы изменить порядок упорядочения и отображения отфильтрованных или нефильтрованных данных диаграммы.

Сводки диаграмм, доступные в представлении вредоносных программ в Обозреватель угроз и обнаружения в режиме реального времени, описаны в следующей таблице:

| Pivot | Угрозы Обозреватель |

В режиме реального времени Обнаружения |

|---|---|---|

| Домен URL-адреса | ✔ | ✔ |

| Щелкните вердикт | ✔ | ✔ |

| URL-адрес | ✔ | |

| Домен и путь URL-адреса | ✔ |

Одни и те же сводки диаграмм доступны и описаны в представлении Все сообщения электронной почты в Обозреватель угрозы:

- Сводка доменов URL-адресов для представления щелчков URL-адресов для области сведений в представлении Все сообщения электронной почты в Обозреватель

- Щелкните сводку вердикта в представлении URL-адресов, чтобы получить сведения в представлении Все сообщения электронной почты в Обозреватель

- Сводка URL-адресов для представления щелчков URL-адресов для области сведений представления "Все сообщения электронной почты" в Обозреватель

- Сводные сведения о домене URL-адреса и пути для представления щелчков URL-адресов в области сведений представления "Все сообщения электронной почты" в Обозреватель

Совет

В Обозреватель угроза каждая сводка в представлении переходов URL-адреса имеет ![]() действие Просмотреть все щелчки, которое открывает представление щелчков URL-адреса в Обозреватель угрозы на новой вкладке. Это действие недоступно при обнаружении в режиме реального времени, так как представление щелчков URL-адреса недоступно при обнаружении в режиме реального времени.

действие Просмотреть все щелчки, которое открывает представление щелчков URL-адреса в Обозреватель угрозы на новой вкладке. Это действие недоступно при обнаружении в режиме реального времени, так как представление щелчков URL-адреса недоступно при обнаружении в режиме реального времени.

Представление "Основные URL-адреса" для области сведений о представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени

В представлении Верхние URL-адреса отображается таблица сведений. Вы можете отсортировать записи, щелкнув доступный заголовок столбца:

- URL-адрес

- Сообщения заблокированы

- Сообщения, передаваемые нежелательной почтой

- Доставленные сообщения

Основные сведения о URL-адресах для представления фишинга

При выборе записи, щелкнув в любом месте строки, кроме поля проверка рядом с первым столбцом, откроется всплывающее окно сведений. Сведения во всплывающем меню такие же, как описано в разделе Основные СВЕДЕНИЯ о URL-адресах для представления "Все сообщения электронной почты".

Совет

Действие ![]() Go hunt доступно только в Обозреватель угроз. Он недоступен в функциях обнаружения в режиме реального времени.

Go hunt доступно только в Обозреватель угроз. Он недоступен в функциях обнаружения в режиме реального времени.

Первые щелчки для области сведений о представлении фишинга в Обозреватель угроз и обнаружения в режиме реального времени

В представлении Верхний щелчок отображается таблица сведений. Вы можете отсортировать записи, щелкнув доступный заголовок столбца:

- URL-адрес

- Заблокировано

- Разрешено

- Переопределение блока

- Ожидается вердикт

- Ожидающий вердикт обошел

- Нет

- Страница ошибки

- Сбоя

Совет

Выбраны все доступные столбцы. Если выбрать параметр ![]() Настроить столбцы, вы не сможете отменить выбор столбцов.

Настроить столбцы, вы не сможете отменить выбор столбцов.

Чтобы просмотреть все столбцы, скорее всего, потребуется выполнить одно или несколько из следующих действий:

- Прокрутите страницу по горизонтали в веб-браузере.

- Сужает ширину соответствующих столбцов.

- Уменьшение масштаба в веб-браузере.

При выборе записи, щелкнув в любом месте строки, кроме поля проверка рядом с первым столбцом, откроется всплывающее окно сведений. Сведения во всплывающем меню такие же, как описано в разделе Основные СВЕДЕНИЯ о URL-адресах для представления "Все сообщения электронной почты".

Представление наиболее целевых пользователей для области сведений в представлении фишинга в Обозреватель угроз

В представлении "Основные целевые пользователи " данные упорядочиваются в таблицу пяти основных получателей, на которых были направлены попытки фишинга. В таблице представлены следующие компоненты:

Основные целевые пользователи: адрес электронной почты наиболее целевого пользователя. Если выбрать адрес электронной почты, откроется всплывающее окно сведений. Информация во всплывающем элементе аналогична описанной в разделе Основные целевые пользователи для области сведений в представлении Все сообщения электронной почты в Обозреватель угрозы.

Количество попыток. Если выбрать количество попыток, Обозреватель угроза откроется на новой вкладке, отфильтрованной по имени семейства вредоносных программ.

Совет

Экспорт используется ![]() для экспорта списка до 3000 пользователей и соответствующих попыток.

для экспорта списка до 3000 пользователей и соответствующих попыток.

Email представление источника для области сведений о представлении фишинга в Обозреватель угроз

В представлении источника Email отображаются источники сообщений на карте мира.

Представление кампании для области сведений о представлении фишинга в Обозреватель угроз

В представлении Кампания отображается таблица сведений. Вы можете отсортировать записи, щелкнув доступный заголовок столбца.

Сведения в таблице такие же, как описано в таблице подробных сведений на странице Кампании.

При выборе записи, щелкнув в любом месте строки, кроме поля проверка рядом с именем, откроется всплывающее окно сведений. Сведения во всплывающем элементе совпадают с описанием в разделе Сведения о кампании.

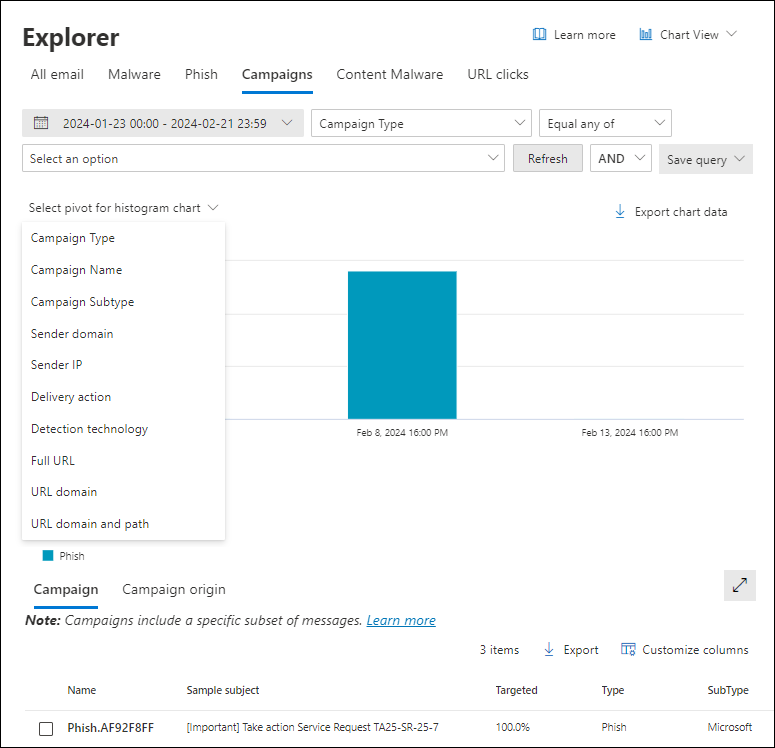

Представление кампаний в Обозреватель угроз

В представлении Кампании в Обозреватель угрозы отображаются сведения об угрозах, которые были определены как скоординированные фишинговые и вредоносные атаки, относящиеся к вашей организации или другим организациям в Microsoft 365.

Чтобы открыть представление Кампании на странице Обозреватель на портале Defender по адресу , перейдите на https://security.microsoft.comвкладку Email & совместная работа>Обозреватель>Campaigns. Или перейдите непосредственно на страницу Обозреватель с помощью https://security.microsoft.com/threatexplorerv3и выберите вкладку Кампании.

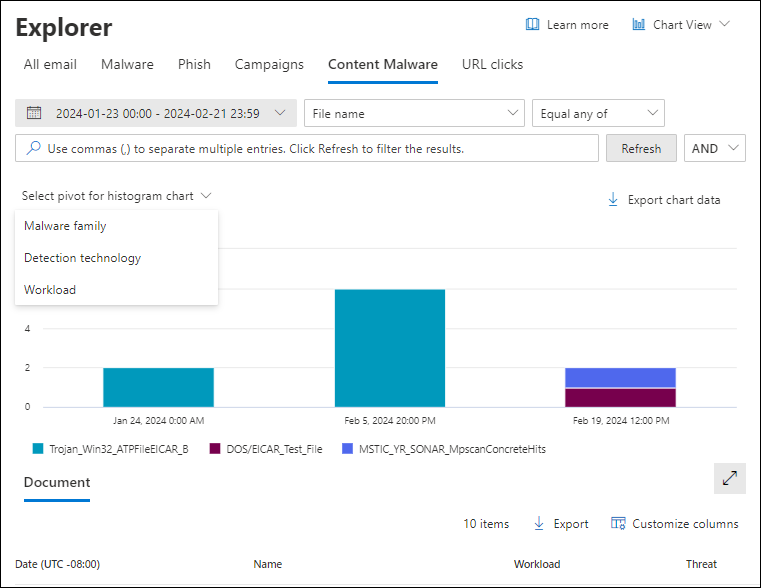

Все доступные сведения и действия идентичны информации и действиям на странице Кампании по адресу https://security.microsoft.com/campaignsv3. Дополнительные сведения см. на странице Кампании на портале Microsoft Defender.