Настройка доверенных запечатывщиков ARC

Email проверка подлинности помогает проверять почту, отправленную в организацию Microsoft 365 и из нее, чтобы предотвратить поддельные отправители, которые используются для компрометации электронной почты (BEC), программ-шантажистов и других фишинговых атак.

Но некоторые допустимые службы электронной почты могут изменять сообщения, прежде чем они будут доставлены в вашу организацию Microsoft 365. Изменение входящих сообщений при передаче может привести к следующим сбоям проверки подлинности электронной почты в Microsoft 365:

- Сбой SPF из-за нового источника сообщений (IP-адреса).

- DKIM завершается сбоем из-за изменения содержимого.

- Сбой DMARC из-за сбоев SPF и DKIM.

Цепочка получения с проверкой подлинности (ARC) помогает сократить количество ошибок проверки подлинности входящей электронной почты из-за изменения сообщений допустимыми службами электронной почты. Arc сохраняет исходные сведения о проверке подлинности электронной почты в службе электронной почты. Вы можете настроить организацию Microsoft 365 так, чтобы она доверяла службе, изменив сообщение, и использовать эти исходные сведения в проверках проверки подлинности по электронной почте.

Когда следует использовать доверенные запечатыватели ARC?

Организация Microsoft 365 должна определять доверенные запечатывщики ARC только в том случае, если сообщения, доставляемые получателям Microsoft 365, регулярно затрагиваются следующими способами:

- Служба-посредник изменяет заголовок сообщения или содержимое сообщения электронной почты.

- Изменения сообщения приводят к сбою проверки подлинности по другим причинам (например, путем удаления вложений).

После того как администратор добавляет доверенный запечатыватель ARC на портале Defender, Microsoft 365 использует исходные сведения о проверке подлинности электронной почты, которые предоставляет запечатыватель ARC для проверки сообщений, отправляемых через службу в Microsoft 365.

Совет

Добавьте в организацию Microsoft 365 только допустимые необходимые службы в качестве доверенных запечатывщиков ARC. Это действие помогает затронутым сообщениям пройти проверку подлинности электронной почты и предотвратить доставку допустимых сообщений в папку "Нежелательная Email", помещены в карантин или отклонены из-за сбоев проверки подлинности электронной почты.

Что нужно знать перед началом работы

Откройте портал Microsoft Defender по адресу https://security.microsoft.com. Чтобы перейти непосредственно на страницу параметров проверки подлинности Email, используйте https://security.microsoft.com/authentication.

Сведения о том, как подключиться к Exchange Online PowerShell, см. в статье Подключение к Exchange Online PowerShell. Чтобы подключиться к автономному EOP PowerShell, см. раздел Подключение к PowerShell Exchange Online Protection.

Перед выполнением процедур, описанных в этой статье, вам необходимо назначить разрешения. Возможны следующие варианты:

- Microsoft Defender XDR Единое управление доступом на основе ролей (RBAC) (влияет только на портал Defender, а не PowerShell): авторизация и параметры/Параметры безопасности/Основные параметры безопасности (управление) или Авторизация и параметры/Параметры безопасности/Параметры безопасности Core (чтение).

- разрешения Exchange Online: членство в группах ролей "Управление организацией" или "Администратор безопасности".

- Microsoft Entra разрешения. Членство в ролях глобального администратора или администратора безопасности предоставляет пользователям необходимые разрешения и разрешения для других функций Microsoft 365.

Использование портала Microsoft Defender для добавления доверенных запечаток ARC

На портале Microsoft Defender по адресу https://security.microsoft.comперейдите к разделу Email & Политики совместной работы>& Правила>Политики> угроз Email Параметры проверки подлинности в разделе >ПравилаARC. Или, чтобы перейти непосредственно на страницу параметров проверки подлинности Email, используйте https://security.microsoft.com/authentication.

На странице Email параметров проверки подлинности убедитесь, что выбрана вкладка ARC, а затем нажмите кнопку

Добавить.

Добавить.Совет

Если доверенные запечатывщики уже указаны на вкладке ARC , выберите

Изменить.

Изменить.Во всплывающем окне Добавление доверенных запечаток ARC введите в поле доверенный домен подписи (например, fabrikam.com).

Доменное имя должно соответствовать домену, который отображается в значении d в заголовках ARC-Seal и ARC-Message-Signature в затронутых сообщениях. Используйте следующие методы для просмотра заголовка сообщения:

- Просмотр заголовков сообщений в Интернете в Outlook.

- Используйте анализатор заголовков сообщений по адресу https://mha.azurewebsites.net.

Повторите этот шаг нужное количество раз. Чтобы удалить существующую запись, щелкните

рядом с записью.

рядом с записью.По завершении во всплывающем окне Добавление доверенных запечатывщиков ARC выберите Сохранить.

Добавление доверенных запечаток ARC с помощью PowerShell Exchange Online

Если вы предпочитаете использовать PowerShell для просмотра, добавления или удаления доверенных запечатывщиков ARC, подключитесь к Exchange Online PowerShell, чтобы выполнить следующие команды.

Просмотр существующих доверенных уплотнителей ARC

Get-ArcConfigЕсли доверенные запечатывщики ARC не настроены, команда не возвращает результатов.

Добавление или удаление доверенных уплотнителей ARC

Чтобы заменить все существующие запечатывщики ARC указанными значениями, используйте следующий синтаксис:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"Значение TenantId\ не требуется в вашей организации, только в делегированных организациях. Это GUID, который отображается во многих URL-адресах портала администрирования в Microsoft 365 (

tid=значение). Например, a32d39e2-3702-4ff5-9628-31358774c091.В этом примере настраивается "cohovineyard.com" и "tailspintoys.com" как единственные доверенные запечатывщики ARC в организации.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Чтобы сохранить существующие значения, обязательно включите уплотнители ARC, которые необходимо сохранить вместе с новыми уплотнителями ARC, которые вы хотите добавить.

Сведения о добавлении или удалении запечаток ARC без влияния на другие записи см. в разделе Примеры в Set-ArcConfig.

Проверка надежного уплотнителя ARC

При наличии уплотнения ARC от службы до того, как сообщение достигнет Microsoft 365, проверка заголовок сообщения для последних заголовков ARC после доставки сообщения.

В последнем заголовке ARC-Authentication-Results найдите arc=pass и oda=1. Эти значения указывают:

- Предыдущая arc была проверена.

- Предыдущий запечатыватель ARC является доверенным.

- Предыдущий результат прохода можно использовать для переопределения текущего сбоя DMARC.

Например:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Чтобы проверка, использовался ли результат ARC для переопределения сбоя DMARC, найдите compauth=pass и reason=130 в последнем заголовке Authentication-Results. Например:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

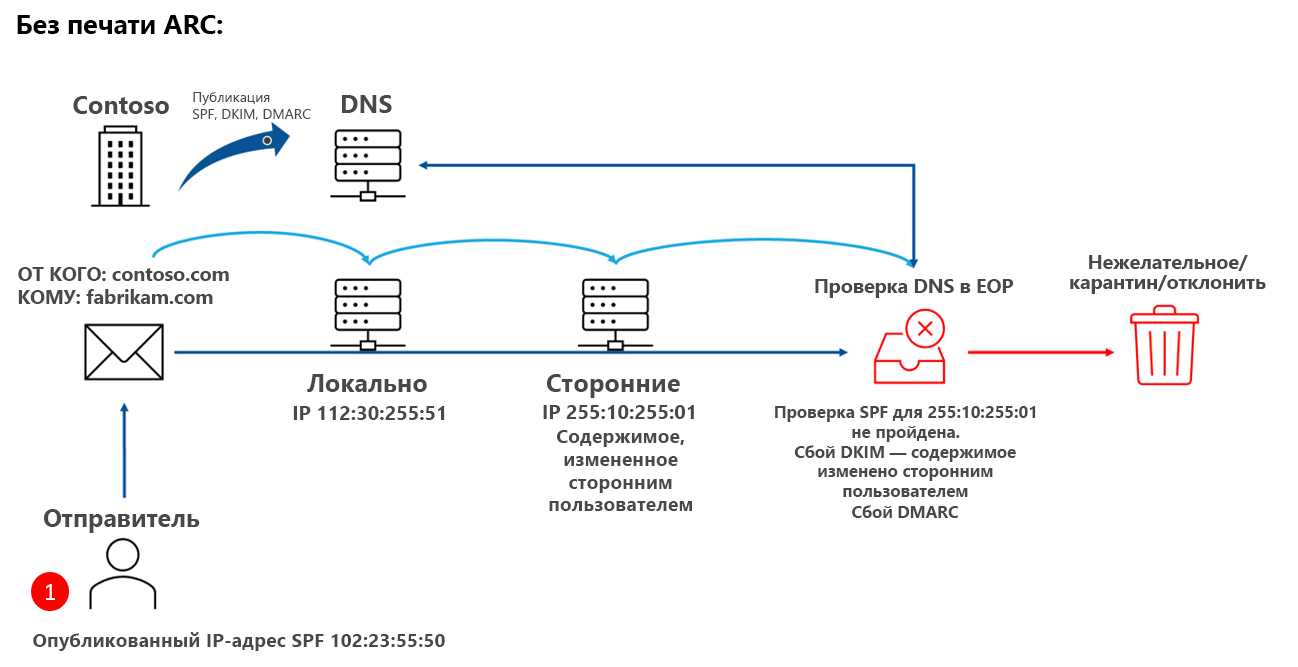

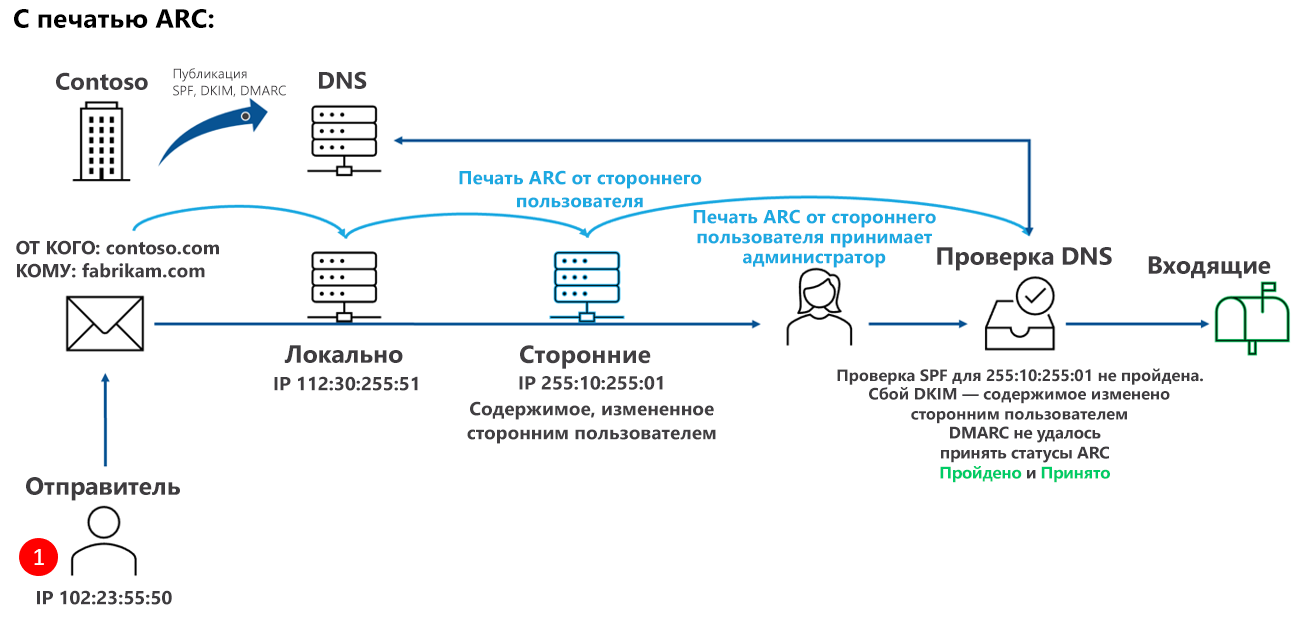

Схемы потоков обработки почты доверенного запечатателя ARC

Схемы в этом разделе контрастируют поток обработки почты и влияние на результаты проверки подлинности электронной почты с доверенным запечатывщиком ARC и без нее. На обеих схемах организация Microsoft 365 использует законную службу электронной почты, которая изменяет входящие сообщения перед доставкой в Microsoft 365. Это изменение прерывает поток обработки почты, что может привести к сбоям проверки подлинности электронной почты путем изменения исходного IP-адреса и обновления заголовка сообщения электронной почты.

На этой схеме показан результат без надежного уплотнителя ARC:

На этой схеме показан результат с доверенным запечатывщиком ARC:

Дальнейшие действия

Проверьте заголовки ARC с помощью анализатора заголовков сообщений в https://mha.azurewebsites.net.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по