Настройка DKIM для подписывания почты из домена Microsoft 365

Совет

Знаете ли вы, что можете бесплатно опробовать функции в Microsoft Defender XDR для Office 365 плана 2? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Сведения о том, кто может зарегистрироваться и условия пробной версии , см. здесь.

DomainKeys Identified Mail (DKIM) — это метод проверки подлинности электронной почты , который помогает проверить почту, отправленную из организации Microsoft 365, чтобы предотвратить поддельные отправители, которые используются при компрометации деловой электронной почты (BEC), программах-шантажистах и других фишинговых атаках.

Основная цель DKIM — убедиться, что сообщение не было изменено при передаче. Это означает следующее:

- Один или несколько закрытых ключей создаются для домена и используются исходной системой электронной почты для цифровой подписи важных частей исходящих сообщений. К этим частям сообщения относятся:

- From, To, Subject, MIME-Version, Content-Type, Date и другие поля заголовка сообщения (в зависимости от исходной системы электронной почты).

- Текст сообщения.

- Цифровая подпись хранится в поле заголовка DKIM-Signature в заголовке сообщения и остается действительной до тех пор, пока промежуточные почтовые системы не изменяют подписанные части сообщения. Домен подписывания определяется значением d= в поле заголовка DKIM-Signature .

- Соответствующие открытые ключи хранятся в записях DNS для домена подписывания (записи CNAME в Microsoft 365; другие почтовые системы могут использовать записи TXT).

- Целевые почтовые системы используют значение d= в поле заголовка DKIM-Signature для следующих способов:

- Определите домен подписывания.

- Найдите открытый ключ в записи DNS DKIM для домена.

- Используйте открытый ключ в записи DNS DKIM для домена, чтобы проверить подпись сообщения.

Важные факты о DKIM:

- Домен, используемый для подписывания сообщения DKIM, не требуется для соответствия домену в адресах MAIL FROM или From в сообщении. Дополнительные сведения об этих адресах см. в разделе Почему электронная почта Интернета нуждается в проверке подлинности.

- Сообщение может содержать несколько подписей DKIM в разных доменах. Фактически, многие размещенные почтовые службы подписывают сообщение с помощью домена службы, а затем снова подписывают сообщение с помощью домена клиента после того, как клиент настроит подпись DKIM для домена.

Прежде чем приступить к работе, ознакомьтесь со сведениями о DKIM в Microsoft 365 на основе домена электронной почты:

Если вы используете только домен Microsoft Online Email Routing Address (MOERA) для электронной почты (например, contoso.onmicrosoft.com), вам ничего не нужно делать. Корпорация Майкрософт автоматически создает 2048-разрядную пару открытого и закрытого ключей из исходного домена *.onmicrosoft.com. Исходящие сообщения автоматически подписываются DKIM с помощью закрытого ключа. Открытый ключ публикуется в записи DNS, поэтому целевые почтовые системы могут проверять Сигнатуру DKIM сообщений.

Но вы также можете вручную настроить подписывание DKIM с помощью домена *.onmicrosoft.com. Инструкции см. в разделе Использование портала Defender для настройки подписывания исходящих сообщений DKIM с помощью раздела домен *.onmicrosoft.com далее в этой статье.

Чтобы убедиться, что исходящие сообщения автоматически подписываются DKIM, см. раздел Проверка подписи исходящей почты из Microsoft 365 далее в этой статье.

Дополнительные сведения о доменах *.onmicrosoft.com см. в разделе Почему у меня есть домен onmicrosoft.com?.

Если вы используете один или несколько личных доменов для электронной почты (например, contoso.com). Несмотря на то, что вся исходящая почта из Microsoft 365 автоматически подписывается доменом MOERA, для максимальной защиты электронной почты необходимо выполнить дополнительные действия:

Настройка подписывания DKIM с помощью личных доменов или поддоменов. Сообщение должно быть подписано доменом DKIM в адресе From. Мы также рекомендуем настроить DMARC, и DKIM проходит проверку DMARC только в том случае, если домен, который DKIM подписал сообщение, а домен в поле От адреса выравнивается.

Рекомендации по поддомену:

Для служб электронной почты, которые не контролируются напрямую (например, службы массовой электронной почты), рекомендуется использовать поддомен (например, marketing.contoso.com) вместо домена электронной почты main (например, contoso.com). Вы не хотите, чтобы проблемы с почтой, отправленной из этих служб электронной почты, влияли на репутацию почты, отправленной сотрудниками в вашем домене электронной почты main. Дополнительные сведения о добавлении поддоменов см. в статье Добавление пользовательских поддоменов или нескольких доменов в Microsoft 365?

Каждый поддомен, используемый для отправки электронной почты из Microsoft 365, требует собственной конфигурации DKIM.

Совет

Email защита проверки подлинности для неопределенных поддоменов охватывается DMARC. Все поддомены (определенные или нет) наследуют параметры DMARC родительского домена (которые можно переопределить на поддомен). Дополнительные сведения см. в статье Настройка DMARC для проверки домена из адреса для отправителей в Microsoft 365.

Если у вас есть зарегистрированные, но неиспользуемые домены. Если у вас есть зарегистрированные домены, которые не используются для электронной почты или для чего-либо (также известного как припаркованные домены), не публикуйте записи DKIM для этих доменов. Отсутствие записи DKIM (следовательно, отсутствие открытого ключа в DNS для проверки подписи сообщения) предотвращает проверку DKIM поддельных доменов.

Одного DKIM недостаточно. Чтобы обеспечить наилучший уровень защиты электронной почты для личных доменов, необходимо также настроить SPF и DMARC в рамках общей стратегии проверки подлинности электронной почты . Дополнительные сведения см. в разделе Дальнейшие действия в конце этой статьи.

В оставшейся части этой статьи описываются записи CNAME DKIM, которые необходимо создать для личных доменов в Microsoft 365, а также процедуры настройки DKIM с использованием личных доменов.

Совет

Настройка подписывания DKIM с помощью личного домена представляет собой сочетание процедур в Microsoft 365 и процедур в регистраторе домена личного домена.

Мы предоставляем инструкции по созданию записей CNAME для различных служб Microsoft 365 во многих регистраторах доменов. Эти инструкции можно использовать в качестве отправной точки для создания записей CNAME DKIM. Дополнительные сведения см. в разделе Добавление записей DNS для подключения к домену.

Если вы не знакомы с конфигурацией DNS, обратитесь к регистратору доменных имен и попросите о помощи.

Синтаксис для записей CNAME DKIM

Совет

Вы используете портал Defender или Exchange Online PowerShell, чтобы просмотреть необходимые значения CNAME для подписывания исходящих сообщений DKIM с помощью личного домена. Представленные здесь значения предназначены только для иллюстрации. Чтобы получить значения, необходимые для личных доменов или поддоменов, используйте процедуры, описанные далее в этой статье.

DKIM подробно описан в RFC 6376.

Базовый синтаксис записей DKIM CNAME для личных доменов, которые отправляют почту из Microsoft 365:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

В Microsoft 365 при включении подписывания DKIM с помощью личного домена или поддомена создаются две пары открытого и закрытого ключей. Закрытые ключи, используемые для подписи сообщения, недоступны. Записи CNAME указывают на соответствующие открытые ключи, которые используются для проверки подписи DKIM. Эти записи называются селекторами.

- Только один селектор активен и используется, если включено подписывание DKIM с помощью личного домена.

- Второй селектор неактивен. Он активируется и используется только после любой будущей смены ключа DKIM, а затем только после отключения исходного селектора.

Селектор, используемый для проверки подписи DKIM (который определяет закрытый ключ, используемый для подписи сообщения), хранится в значении s= в поле заголовка DKIM-Signature (например,

s=selector1-contoso-com).Имя узла: значения одинаковы для всех организаций Microsoft 365:

selector1._domainkeyиselector2._domainkey.<CustomDomain>: личный домен или поддомен с точками, замененными дефисами. Например,

contoso.comстановитсяcontoso-com, илиmarketing.contoso.comстановитсяmarketing-contoso-com.<InitialDomain>: *.onmicrosoft.com, который вы использовали при регистрации в Microsoft 365 (например, contoso.onmicrosoft.com).

Например, у вашей организации есть следующие домены в Microsoft 365:

- Начальный домен: cohovineyardandwinery.onmicrosoft.com

- Личные домены: cohovineyard.com и cohowinery.com

Необходимо создать две записи CNAME в каждом пользовательском домене, в общей сложности для четырех записей CNAME:

Записи CNAME в домене cohovineyard.com:

Имя узла:

selector1._domainkey

Указывает на адрес или значение:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comИмя узла:

selector2._domainkey

Указывает на адрес или значение:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comЗаписи CNAME в домене cohowinery.com:

Имя узла:

selector1._domainkey

Указывает на адрес или значение:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comИмя узла:

selector2._domainkey

Указывает на адрес или значение:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Настройка подписывания исходящих сообщений DKIM в Microsoft 365

Использование портала Defender для включения подписывания исходящих сообщений DKIM с помощью личного домена

Совет

Включение подписывания исходящих сообщений DKIM с помощью личного домена фактически переключает подписывание DKIM с начального домена *.onmicrosoft.com на использование личного домена.

Вы можете использовать личный домен или поддомен для входа DKIM только после успешного добавления домена в Microsoft 365. Инструкции см. в разделе Добавление домена.

Main фактором, определяющим, когда личный домен запускает исходящий почтовый ящик DKIM, является обнаружение записи CNAME в DNS.

Чтобы использовать процедуры, описанные в этом разделе, личный домен или поддомен должны отображаться на вкладке DKIMстраницы параметров проверки подлинности Email по адресу https://security.microsoft.com/authentication?viewid=DKIM. Свойства домена во всплывающем окне сведений должны содержать следующие значения:

- Переключатель Подписывать сообщения для этого домена с подписями DKIM имеет значение Отключено

.

. - Значение Состояние— Не подписывание подписей DKIM для домена.

- Создание ключей DKIM отсутствует. Поворот ключей DKIM виден, но неактивен.

Продолжайте, если домен удовлетворяет этим требованиям.

На портале Defender по адресу перейдите на https://security.microsoft.comстраницу Email & политики совместной работы>& правила>Политики> угроз Email параметры проверки подлинности. Или, чтобы перейти непосредственно на страницу параметров проверки подлинности Email, используйте https://security.microsoft.com/authentication.

На странице параметров проверки подлинности Email выберите вкладку DKIM.

На вкладке DKIM выберите настраиваемый личный домен, щелкнув в любом месте строки, кроме поля проверка рядом с именем.

В открывшемся всплывающем окне сведений о домене выберите переключатель Подписать сообщения для этого домена с подписями DKIM , который в настоящее время установлен в значение Отключено

.

.Обратите внимание на значение Последней проверенной даты .

Откроется диалоговое окно Ошибки клиента . Ошибка содержит значения для использования в двух записях CNAME, которые создаются у регистратора доменов для домена.

В этом примере личный домен является contoso.com, а начальный домен для организации Microsoft 365 — contoso.onmicrosoft.com. Сообщение об ошибке выглядит следующим образом:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.Таким образом, записи CNAME, которые необходимо создать в DNS для contoso.com домена:

Имя узла:

selector1._domainkey

Указывает на адрес или значение:selector1-contoso-com._domainkey.contoso.onmicrosoft.comИмя узла:

selector2._domainkey

Указывает на адрес или значение:selector2-contoso-com._domainkey.contoso.onmicrosoft.comСкопируйте сведения из диалогового окна ошибки (выделите текст и нажмите клавиши CTRL+C), а затем нажмите кнопку ОК.

Оставьте всплывающее окно сведений о домене открытым.

На другой вкладке или окне браузера перейдите к регистратору домена, а затем создайте две записи CNAME, используя сведения из предыдущего шага.

Мы предоставляем инструкции по созданию записей CNAME для различных служб Microsoft 365 во многих регистраторах доменов. Эти инструкции можно использовать в качестве отправной точки для создания записей DKIM CNAME. Дополнительные сведения см. в разделе Добавление записей DNS для подключения к домену.

Обнаружение созданных записей CNAME в Microsoft 365 занимает несколько минут (или, возможно, больше).

Через некоторое время вернитесь к свойству домена, который вы оставили открытым на шаге 5, и выберите переключатель Подписать сообщения для этого домена с помощью подписей DKIM .

Через несколько секунд откроется следующее диалоговое окно:

После нажатия кнопки ОК, чтобы закрыть диалоговое окно, проверьте следующие параметры во всплывающем окне сведений:

- Переключатель Подписывать сообщения для этого домена с подписями DKIM имеет значение Включено

.

. - Значение Status — Подписывание подписей DKIM для этого домена.

- Доступна смена ключей DKIM .

- Дата последней проверки: дата и время должны быть более поздними, чем исходное значение на шаге 4.

- Переключатель Подписывать сообщения для этого домена с подписями DKIM имеет значение Включено

Использование портала Defender для настройки подписывания исходящих сообщений DKIM с помощью домена *.onmicrosoft.com

Как описано ранее в этой статье, начальный домен *.onmicrosoft.com автоматически настраивается для подписывания всех исходящих сообщений из организации Microsoft 365, и необходимо настроить личные домены для подписывания исходящих сообщений DKIM.

Но вы также можете использовать процедуры, описанные в этом разделе, чтобы повлиять на подписывание DKIM с помощью домена *.onmicrosoft.com:

- Создайте новые ключи. Новые ключи автоматически добавляются и используются в центрах обработки данных Microsoft 365.

- Чтобы свойства домена *.onmicrosoft.com отображались правильно во всплывающем элементе сведений о домене на вкладке DKIMстраницы параметров проверки подлинности Email в https://security.microsoft.com/authentication?viewid=DKIM PowerShell или в нем. Этот результат позволяет выполнять будущие операции с конфигурацией DKIM для домена (например, смена ключей вручную).

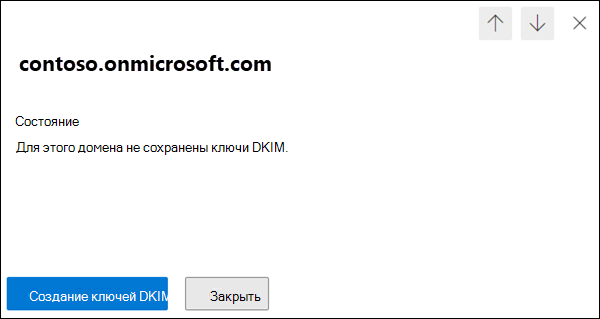

Чтобы использовать процедуры, описанные в этом разделе, домен *.onmicrosoft.com должен отображаться на вкладке DKIMстраницы параметров проверки подлинности Email по адресу https://security.microsoft.com/authentication?viewid=DKIM. Свойства домена *.onmicrosoft.com во всплывающем меню сведений должны содержать следующие значения:

- Переключатель Подписывать сообщения для этого домена с подписями DKIM недоступен.

- Значение Состояние — Нет ключей DKIM, сохраненных для этого домена.

- Создание ключей DKIM присутствует.

Продолжайте, если домен удовлетворяет этим требованиям.

На портале Defender по адресу перейдите на https://security.microsoft.comстраницу Email & политики совместной работы>& правила>Политики> угроз Email параметры проверки подлинности. Или, чтобы перейти непосредственно на страницу параметров проверки подлинности Email, используйте https://security.microsoft.com/authentication.

На странице параметров проверки подлинности Email выберите вкладку DKIM.

На вкладке DKIM выберите домен *.onmicrosoft.com для настройки, щелкнув в любом месте строки, кроме поля проверка рядом с именем.

Во всплывающем окне сведений о домене выберите Создать ключи DKIM.

После создания ключа DKIM откроется диалоговое окно Публикация CNAMEs . Нажмите Закрыть.

Вы не можете создать записи CNAME для домена *.onmicrosoft.com, поэтому не нужно копировать значения. Корпорация Майкрософт отвечает за необходимую конфигурацию DNS.

После нажатия кнопки Закрыть вы вернелись во всплывающее окно сведений о домене, где переключатель Подписать сообщения для этого домена с помощью подписей DKIM имеет значение Отключено

.

.Переместите переключатель Подписывать сообщения для этого домена с подписями DKIM в положение Включено

, а затем нажмите кнопку ОК в открывшемся диалоговом окне подтверждения.

, а затем нажмите кнопку ОК в открывшемся диалоговом окне подтверждения.По завершении во всплывающем окне сведений о домене нажмите кнопку Закрыть.

Настройка подписывания исходящих сообщений в DKIM с помощью Exchange Online PowerShell

Если вы предпочитаете использовать PowerShell для включения подписывания исходящих сообщений DKIM с помощью личного домена или настройки подписывания DKIM для домена *.onmicrosoft.com, подключитесь к Exchange Online PowerShell, чтобы выполнить следующие команды.

Совет

Перед настройкой подписывания DKIM с помощью личного домена необходимо добавить домен в Microsoft 365. Инструкции см. в разделе Добавление домена. Чтобы убедиться, что личный домен доступен для конфигурации DKIM, выполните следующую команду: Get-AcceptedDomain.

Как описано ранее в этой статье, ваш домен *.onmicrosoft.com по умолчанию уже подписывает исходящий адрес электронной почты. Как правило, если вы вручную не настроили подписывание DKIM для домена *.onmicrosoft.com на портале Defender или в PowerShell, *.onmicrosoft.com не отображается в выходных данных Get-DkimSigningConfig.

Выполните следующую команду, чтобы проверить доступность и состояние DKIM всех доменов в организации:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEДля домена, для которого требуется настроить подписывание DKIM, выходные данные команды на шаге 1 определяют дальнейшие действия:

Домен указан со следующими значениями:

- Включено: false

- Состояние:

CnameMissing

Перейдите к шагу 3, чтобы скопировать значения селектора.

Или

Домен отсутствует в списке:

Замените <Domain> значением домена и выполните следующую команду:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- Параметр BodyCanonicalization указывает уровень чувствительности к изменениям в тексте сообщения:

- Расслабленный: допускаются изменения в пробелах и изменения в пустых строках в конце текста сообщения. Это значение используется по умолчанию.

- Простой: допускаются только изменения в пустых строках в конце текста сообщения.

- Параметр HeaderCanonicalization указывает уровень чувствительности к изменениям в заголовке сообщения:

- Неуядаемый: допускаются распространенные изменения заголовка сообщения. Например, перезапись строки заголовка, изменения в ненужных пробелах или пустых строках, а также изменения в случае полей заголовка. Это значение используется по умолчанию.

- Простой: изменения полей заголовка не допускаются.

- Параметр KeySize указывает битовый размер открытого ключа в записи DKIM:

-

- Это значение используется по умолчанию.

-

-

Например:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- Параметр BodyCanonicalization указывает уровень чувствительности к изменениям в тексте сообщения:

Выполните команду из шага 1 еще раз, чтобы убедиться, что домен указан со следующими значениями свойств:

- Включено: false

- Состояние:

CnameMissing

Перейдите к шагу 3, чтобы скопировать значения селектора.

Скопируйте значения Selector1CNAME и Selector2CNAME для домена из выходных данных команды из шага 1.

Записи CNAME, которые необходимо создать у регистратора доменов для домена, выглядят следующим образом:

Имя узла:

selector1._domainkey

Указывает на адрес или значение:<Selector1CNAME value>Имя узла:

selector2._domainkey

Указывает на адрес или значение:<Selector2CNAME value>Например:

Имя узла:

selector1._domainkey

Указывает на адрес или значение:selector1-contoso-com._domainkey.contoso.onmicrosoft.comИмя узла:

selector2._domainkey

Указывает на адрес или значение:selector2-contoso-com._domainkey.contoso.onmicrosoft.comВыполните одно из следующих действий:

Личный домен. У регистратора домена создайте две записи CNAME, используя сведения из предыдущего шага.

Мы предоставляем инструкции по созданию записей CNAME для различных служб Microsoft 365 во многих регистраторах доменов. Эти инструкции можно использовать в качестве отправной точки для создания записей DKIM CNAME. Дополнительные сведения см. в разделе Добавление записей DNS для подключения к домену.

Обнаружение созданных записей CNAME в Microsoft 365 занимает несколько минут (или, возможно, больше).

*.onmicrosoft.com домен. Перейдите к шагу 5.

Через некоторое время вернитесь к Exchange Online PowerShell, замените <Домен> настроенным доменом и выполните следующую команду:

Set-DkimConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- Параметр BodyCanonicalization указывает уровень чувствительности к изменениям в тексте сообщения:

- Расслабленный: допускаются изменения в пробелах и изменения в пустых строках в конце текста сообщения. Это значение используется по умолчанию.

- Простой: допускаются только изменения в пустых строках в конце текста сообщения.

- Параметр HeaderCanonicalization указывает уровень чувствительности к изменениям в заголовке сообщения:

- Неуядаемый: допускаются распространенные изменения заголовка сообщения. Например, перезапись строки заголовка, изменения в ненужных пробелах или пустых строках, а также изменения в случае полей заголовка. Это значение используется по умолчанию.

- Простой: изменения полей заголовка не допускаются.

Пример:

Set-DkimConfig -Identity contoso.com -Enabled $trueили

Set-DkimConfig -Identity contoso.onmicrosoft.com -Enabled $trueДля личного домена, если Microsoft 365 может обнаружить записи CNAME у регистратора доменов, команда выполняется без ошибок, и домен теперь используется для DKIM подписывать исходящие сообщения из домена.

Если записи CNAME не обнаружены, вы получите сообщение об ошибке, содержащее значения для использования в записях CNAME. Проверьте наличие опечаток в значениях в регистраторе доменов (легко использовать тире, точки и подчеркивания!), подождите некоторое время дольше, а затем выполните команду еще раз.

Для домена *.onmicrosoft.com, который ранее не был указан в списке, команда выполняется без ошибок.

- Параметр BodyCanonicalization указывает уровень чувствительности к изменениям в тексте сообщения:

Чтобы убедиться, что домен теперь настроен для сообщений подписи DKIM, выполните команду из шага 1.

Домен должен иметь следующие значения свойств:

- Включено: True

- Состояние:

Valid

Подробные сведения о синтаксисе и параметрах см. в следующих статьях:

Смена ключей DKIM

По тем же причинам, по которым следует периодически менять пароли, следует периодически менять ключ DKIM, используемый для подписывания DKIM. Замена ключа DKIM для домена называется сменой ключа DKIM.

Соответствующие сведения о смене ключей DKIM для домена Microsoft 365 отображаются в выходных данных следующей команды в Exchange Online PowerShell:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: дата и время создания пары открытых и закрытых ключей DKIM в формате UTC.

- RotateOnDate: дата и время предыдущего или следующего поворота ключей DKIM.

- SelectorBeforeRotateOnDate. Помните, что для подписывания DKIM с помощью личного домена в Microsoft 365 требуется две записи CNAME в домене. Это свойство показывает запись CNAME, которая используется DKIM перед временем даты и времени RotateOnDate (также известного как селектор). Значение равно

selector1илиselector2и отличается от значения SelectorAfterRotateOnDate . - SelectorAfterRotateOnDate: показывает запись CNAME, которую DKIM использует после даты и времени RotateOnDate . Значение равно

selector1илиselector2и отличается от значения SelectorBeforeRotateOnDate .

При смене ключа DKIM в домене, как описано в этом разделе, изменение не происходит немедленно. Чтобы новый закрытый ключ начал подписывать сообщения (дата и время RotateOnDate и соответствующее значение SelectorAfterRotateOnDate ) занимает четыре дня (96 часов). До тех пор используется существующий закрытый ключ (соответствующее значение SelectorBeforeRotateOnDate ).

Совет

Main фактором, определяющим, когда личный домен запускает исходящий почтовый ящик DKIM, является обнаружение записи CNAME в DNS.

Чтобы подтвердить соответствующий открытый ключ, используемый для проверки подписи DKIM (который определяет закрытый ключ, используемый для подписи сообщения), проверка значение s= в поле заголовка DKIM-Signature (селектор; например, s=selector1-contoso-com).

Совет

Для личных доменов ключи DKIM можно сменить только в доменах, для которых включено подписывание DKIM (значение Состояние — Включено).

В настоящее время для домена *.onmicrosoft.com не выполняется автоматическая смена ключей DKIM. Ключи DKIM можно повернуть вручную, как описано в этом разделе. Если смена ключей DKIM недоступна в свойствах домена *.onmicrosoft.com, используйте процедуры на портале Defender для настройки подписывания исходящих сообщений DKIM с помощью раздела домена *.onmicrosoft.com ранее в этой статье.

Использование портала Defender для смены ключей DKIM для личного домена

На портале Defender по адресу перейдите на https://security.microsoft.comстраницу Email & политики совместной работы>& правила>Политики> угроз Email параметры проверки подлинности. Или, чтобы перейти непосредственно на страницу параметров проверки подлинности Email, используйте https://security.microsoft.com/authentication.

На странице параметров проверки подлинности Email выберите вкладку DKIM.

На вкладке DKIM выберите домен для настройки, щелкнув в любом месте строки, кроме поля проверка рядом с именем.

Во всплывающем окне сведений о домене выберите Смена ключей DKIM.

Параметры во всплывающем окне сведений изменяются на следующие значения:

- Состояние: смена ключей для этого домена и подписывание подписей DKIM.

- Смена ключей DKIM неактивна.

Через четыре дня (96 часов) новый ключ DKIM начинает подписывать исходящие сообщения для личного домена. До этого момента используется текущий ключ DKIM.

Вы можете определить, когда используется новый ключ DKIM при изменении значения состояния с смены ключей для этого домена и подписывания подписей DKIM на Подписывание подписей DKIM для этого домена.

Чтобы подтвердить соответствующий открытый ключ, используемый для проверки подписи DKIM (который определяет закрытый ключ, используемый для подписи сообщения), проверка значение s= в поле заголовка DKIM-Signature (селектор; например, s=selector1-contoso-com).

Использование Exchange Online PowerShell для смены ключей DKIM для домена и изменения глубины битов

Если вы предпочитаете использовать PowerShell для смены ключей DKIM для домена, подключитесь к Exchange Online PowerShell, чтобы выполнить следующие команды.

Выполните следующую команду, чтобы проверить доступность и состояние DKIM всех доменов в организации:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDateДля домена, для которого требуется сменить ключи DKIM, используйте следующий синтаксис:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Если вы не хотите изменять битовую глубину новых ключей DKIM, не используйте параметр KeySize .

В этом примере происходит смена ключей DKIM для contoso.com домена и изменение 2048-разрядного ключа.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048В этом примере ключи DKIM для contoso.com домена сменяются без изменения глубины ключа.

Rotate-DkimSigningConfig -Identity contoso.comСнова выполните команду из шага 1, чтобы подтвердить следующие значения свойств:

- KeyCreationTime

- RotateOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

Целевые почтовые системы используют открытый ключ в записи CNAME, определяемой свойством SelectorBeforeRotateOnDate , для проверки подписи DKIM в сообщениях (который указывает закрытый ключ, который использовался для подписывания сообщения DKIM).

После даты и времени RotateOnDate DKIM использует новый закрытый ключ для подписи сообщений, а целевые почтовые системы используют соответствующий открытый ключ в записи CNAME, определяемой свойством SelectorAfterRotateOnDate для проверки подписи DKIM в сообщениях.

Чтобы подтвердить соответствующий открытый ключ, используемый для проверки подписи DKIM (который определяет закрытый ключ, используемый для подписи сообщения), проверка значение s= в поле заголовка DKIM-Signature (селектор; например,

s=selector1-contoso-com).

Подробные сведения о синтаксисе и параметрах см. в следующих статьях:

Отключение подписывания исходящих сообщений DKIM с помощью личного домена

Как описано ранее в этой статье, включение подписывания исходящих сообщений DKIM с помощью личного домена фактически переключает подписывание DKIM с использования домена *.onmicrosoft.com на использование личного домена.

При отключении подписывания DKIM с помощью личного домена вы не полностью отключаете подписывание DKIM для исходящей почты. Подписывание DKIM в конечном итоге вернется к использованию домена *.onmicrosoft.

Использование портала Defender для отключения подписывания исходящих сообщений DKIM с помощью личного домена

На портале Defender по адресу перейдите на https://security.microsoft.comстраницу Email & политики совместной работы>& правила>Политики> угроз Email параметры проверки подлинности. Или, чтобы перейти непосредственно на страницу параметров проверки подлинности Email, используйте https://security.microsoft.com/authentication.

На странице параметров проверки подлинности Email выберите вкладку DKIM.

На вкладке DKIM выберите домен для настройки, щелкнув в любом месте строки, кроме поля проверка рядом с именем.

В открывшемся всплывающем окне сведений о домене переместите переключатель Подписать сообщения для этого домена с помощью подписей DKIM в положение Отключено

.

.

Отключение подписывания исходящих сообщений DKIM с помощью Exchange Online PowerShell с помощью личного домена

Если вы предпочитаете использовать PowerShell, чтобы отключить подписывание исходящих сообщений DKIM с помощью личного домена, подключитесь к Exchange Online PowerShell, чтобы выполнить следующие команды.

Выполните следующую команду, чтобы проверить доступность и состояние DKIM всех доменов в организации:

Get-DkimSigningConfig | Format-List Name,Enabled,StatusЛюбой личный домен, для которого можно отключить подписывание DKIM, имеет следующие значения свойств:

- Включено: True

- Состояние:

Valid

Для домена, для которого требуется отключить подписывание DKIM, используйте следующий синтаксис:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseВ этом примере подписывание DKIM отключается с помощью contoso.com личного домена.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

Проверка подписывания DKIM исходящей почты из Microsoft 365

Совет

Прежде чем использовать методы в этом разделе для проверки подписывания DKIM исходящей почты, подождите несколько минут после внесения изменений в конфигурацию DKIM, чтобы разрешить распространение изменений.

Используйте любой из следующих методов для проверки подписывания DKIM исходящего сообщения электронной почты из Microsoft 365:

Отправка тестовых сообщений и просмотр связанных полей заголовка из заголовка сообщения в целевой системе электронной почты:

Отправьте сообщение из учетной записи в домене с поддержкой Microsoft 365 DKIM получателю в другой почтовой системе (например, outlook.com или gmail.com).

Совет

Не отправляйте почту в AOL для тестирования DKIM. AOL может пропустить проверка DKIM, если проверка SPF проходит.

В целевом почтовом ящике просмотрите заголовок сообщения. Например:

- Просмотр заголовков сообщений в Интернете в Outlook.

- Используйте анализатор заголовков сообщений по адресу https://mha.azurewebsites.net.

Найдите поле заголовка DKIM-Signature в заголовке сообщения. Поле заголовка выглядит следующим образом:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: домен, который использовался для подписывания сообщения DKIM.

- s=: селектор (открытый ключ в записи DNS в домене), который использовался для расшифровки и проверки подписи DKIM сообщения.

Найдите поле Заголовок Authentication-Results в заголовке сообщения. Хотя целевые почтовые системы могут использовать несколько другие форматы для метки входящей почты, поле заголовка должно содержать DKIM=pass или DKIM=OK. Например:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comСовет

Подпись DKIM опущена при любом из следующих условий:

- Адреса электронной почты отправителя и получателя находятся в одном домене.

- Адреса электронной почты отправителя и получателя находятся в разных доменах, контролируемых одной организацией.

В обоих случаях поле заголовка DKIM-Signature не существует в заголовке сообщения, а поле заголовок Authentication-Results выглядит следующим образом:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

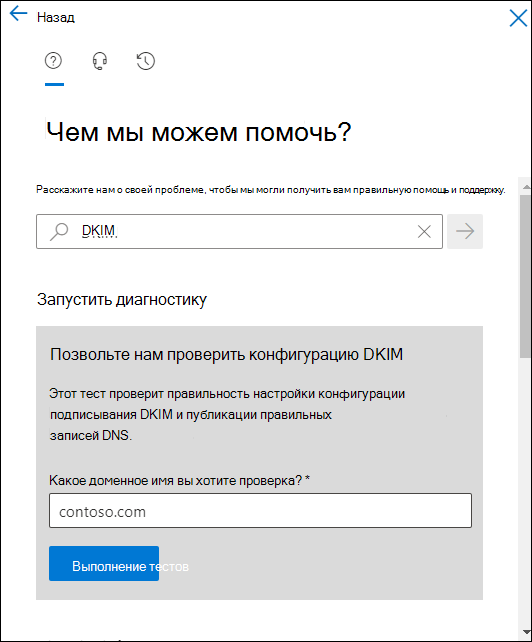

Используйте тест в справке Microsoft 365. Для этой функции требуется учетная запись глобального администратора, и она недоступна в Microsoft 365 Government Community Cloud (GCC), GCC High, DoD или Office 365, управляемых 21Vianet.

DKIM подписывание почты из личного домена в других службах электронной почты

Некоторые поставщики услуг электронной почты или поставщики программного обеспечения как услуги позволяют включить подписывание DKIM для почты, поступающей из службы. Но методы полностью зависят от службы электронной почты.

Совет

Как упоминалось ранее в этой статье, мы рекомендуем использовать поддомены для почтовых систем или служб, которыми вы не управляете напрямую.

Например, ваш домен электронной почты в Microsoft 365 является contoso.com, и вы используете службу массовой рассылки Adatum для маркетинговой электронной почты. Если Adatum поддерживает подписывание сообщений DKIM от отправителей в вашем домене в их службе, сообщения могут содержать следующие элементы:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

В этом примере необходимо выполнить следующие действия.

Adatum предоставляет компании Contoso открытый ключ для подписывания DKIM исходящей почты Contoso из своей службы.

Contoso публикует открытый ключ DKIM в DNS у регистратора доменов для поддомена marketing.contoso.com (запись TXT или запись CNAME).

Когда Adatum отправляет почту от отправителей в домене marketing.contoso.com, сообщения подписываются DKIM с помощью закрытого ключа, соответствующего открытому ключу, который был дан компании Contoso на первом шаге.

Если целевая система электронной почты проверяет DKIM на входящих сообщениях, сообщения передаются в DKIM, так как они подписаны DKIM.

Если система электронной почты назначения проверяет DMARC на входящих сообщениях, домен в подписи DKIM (значение d= в поле заголовка DKIM-Signature ) соответствует домену в адресе From, который отображается в почтовых клиентах, поэтому сообщения также могут передавать DMARC:

Из: sender@marketing.contoso.com

d=: marketing.contoso.com

Дальнейшие действия

Как описано в разделе Как SPF, DKIM и DMARC работают вместе для проверки подлинности отправителей сообщений электронной почты, одного DKIM недостаточно, чтобы предотвратить подделывание домена Microsoft 365. Кроме того, необходимо настроить SPF и DMARC для максимально возможной защиты. Инструкции см. в следующих статьях:

- Настройка SPF для предотвращения спуфинга

- Использование протокола DMARC для проверки электронной почты

Для почты , поступающей в Microsoft 365, также может потребоваться настроить надежные запечатывщики ARC, если вы используете службы, которые изменяют сообщения при передаче перед доставкой в организацию. Дополнительные сведения см. в разделе Настройка доверенных запечатывщиков ARC.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по