Корпоративная модель доступа

В этом документе описывается общая модель доступа к корпоративной среде, которая включает в себя контекст, того, как стратегия привилегированного доступа вписывается в нее. Сведения о том, как внедрить стратегию привилегированного доступа, см. в статье План быстрой модернизации (RaMP). Рекомендации по реализации развертывания см. в статье Развертывание с привилегированным доступом

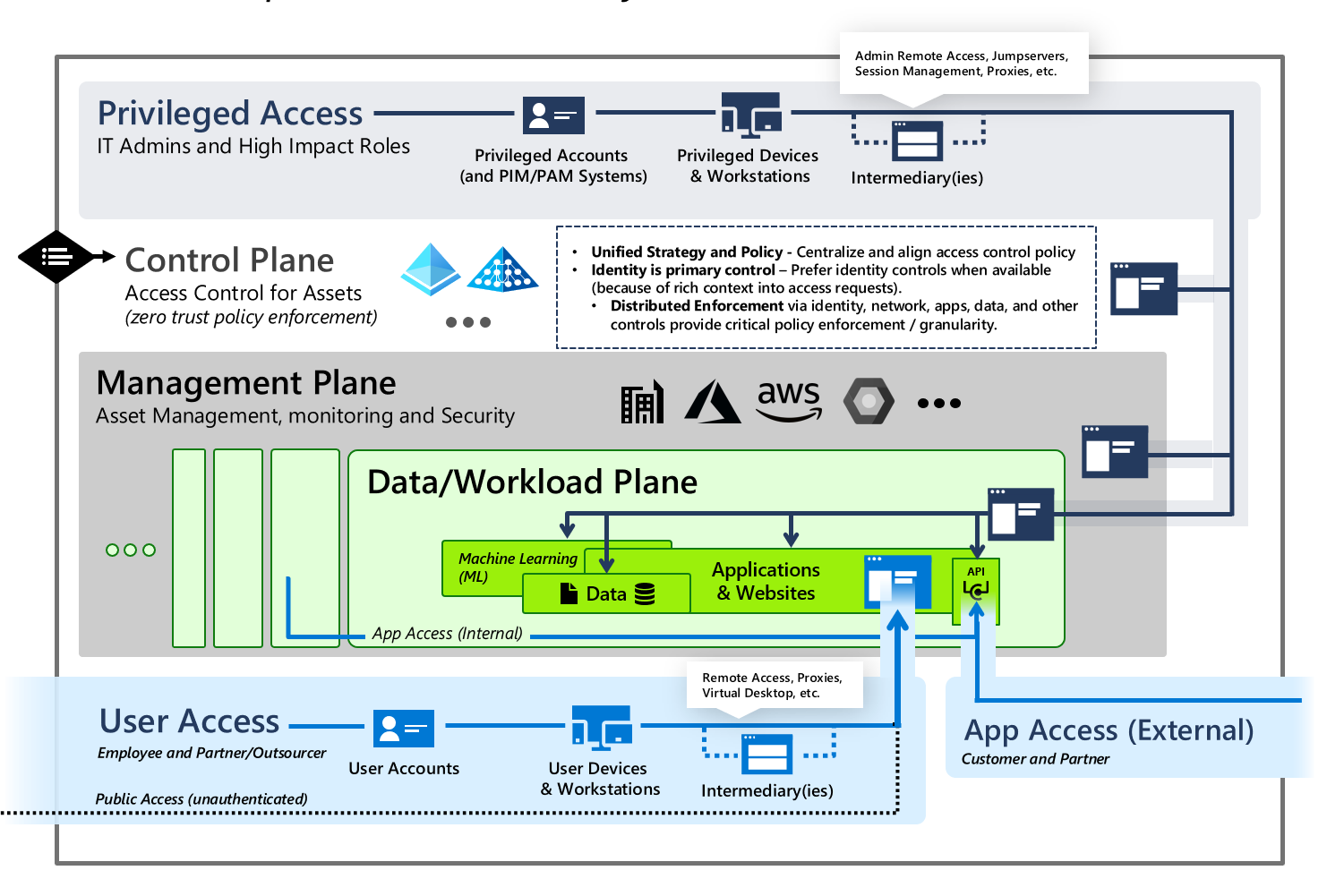

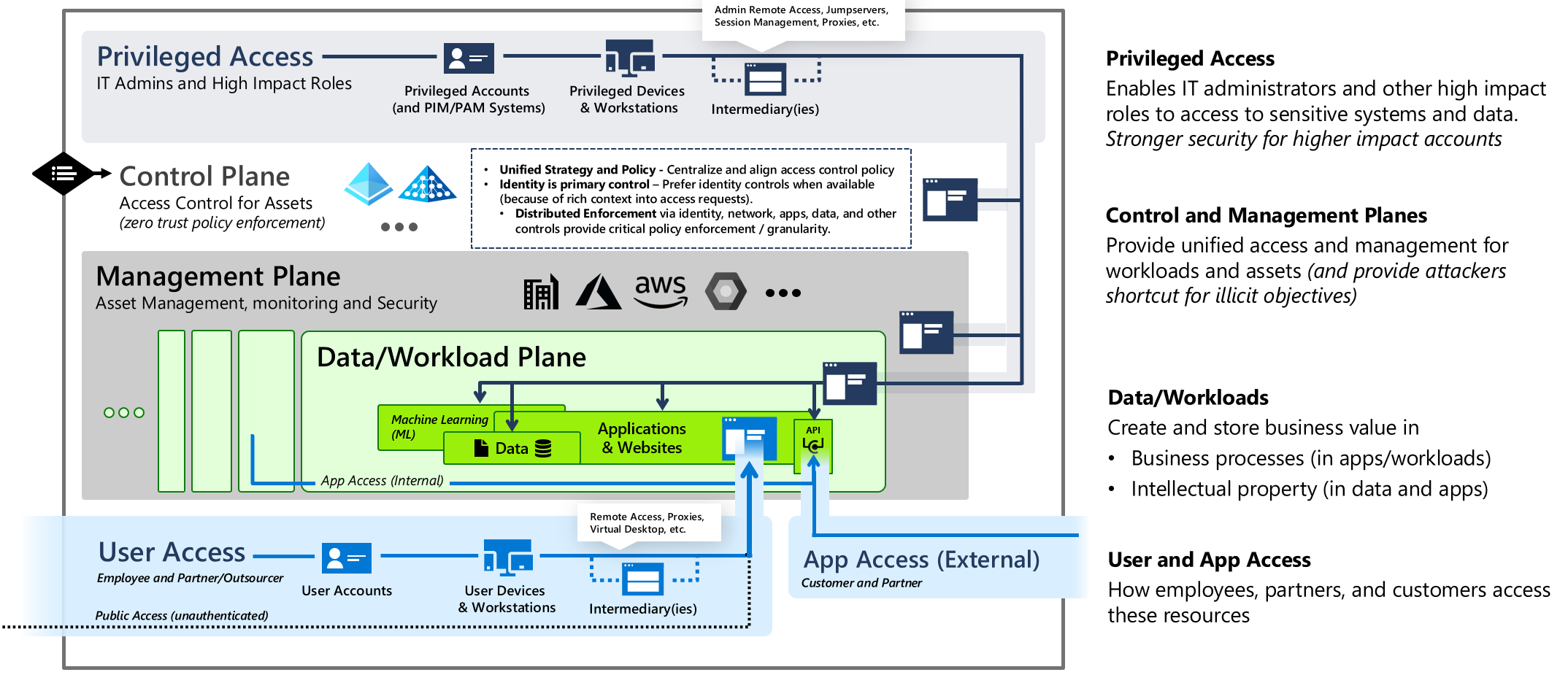

Стратегия привилегированного доступа является частью общей стратегии управления доступом на уровне предприятия. Эта корпоративная модель доступа показывает, как привилегированный доступ вписывается в общую корпоративную модель доступа.

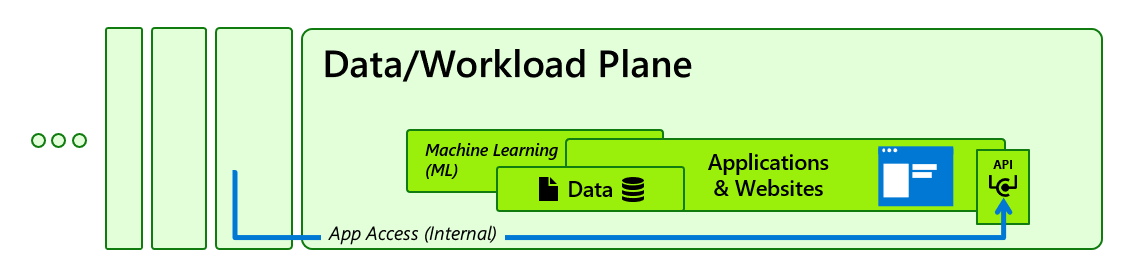

Основные хранилища бизнес-ценностей, которые должна защищать организация, находятся в плоскости данных и рабочей нагрузки.

Как правило, приложения и данные хранят большой процент:

- бизнес-процессов организации — в приложениях и рабочих нагрузках;

- интеллектуальной собственности организации — в данных и приложениях.

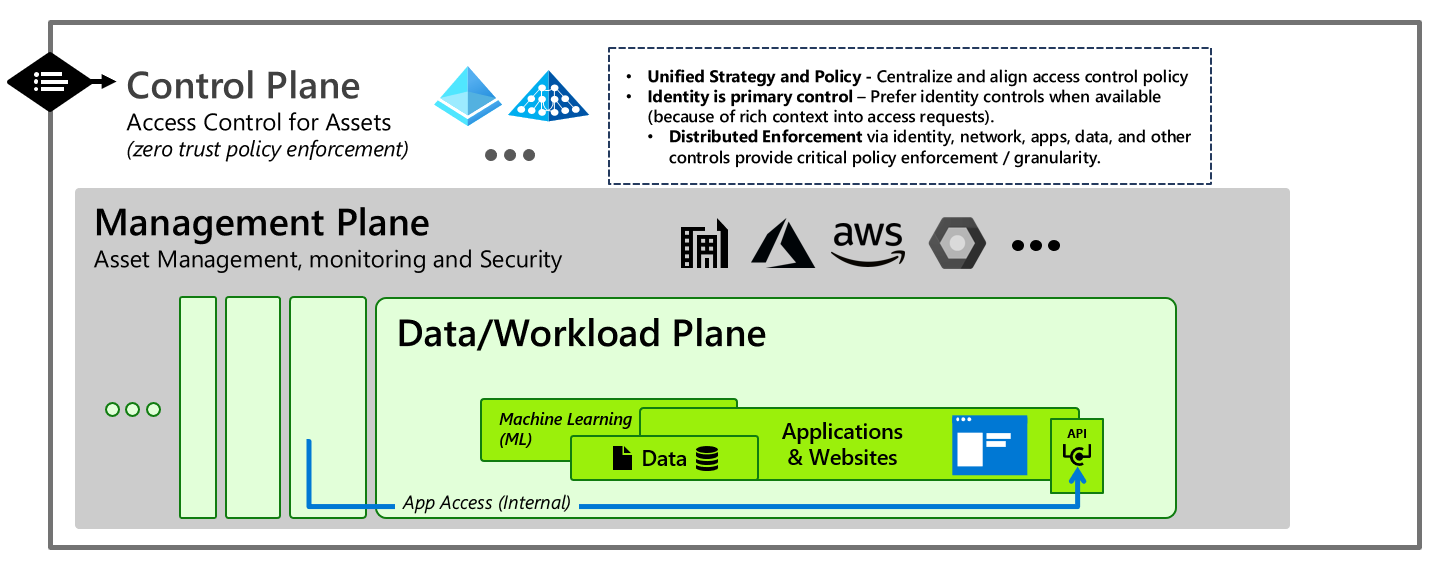

Корпоративная ИТ-организация управляет и поддерживает рабочие нагрузки и инфраструктуру, в которой она размещена, будь то локальная среда в Azure или сторонний поставщик облачных служб, создавая плоскость управления. Для обеспечения согласованного управления доступом к этим системам на предприятии требуется плоскость контроля на основе централизованных корпоративных систем идентификации, которая часто дополняется управлением доступа к сети для более старых систем, таких как устройства с операционной технологией (OT).

Каждая из этих плоскостей управляет данными и рабочими нагрузками в силу своих функций, привлекая тем самым злоумышленников, которые могут попытаться получить контроль над любой из этих плоскостей.

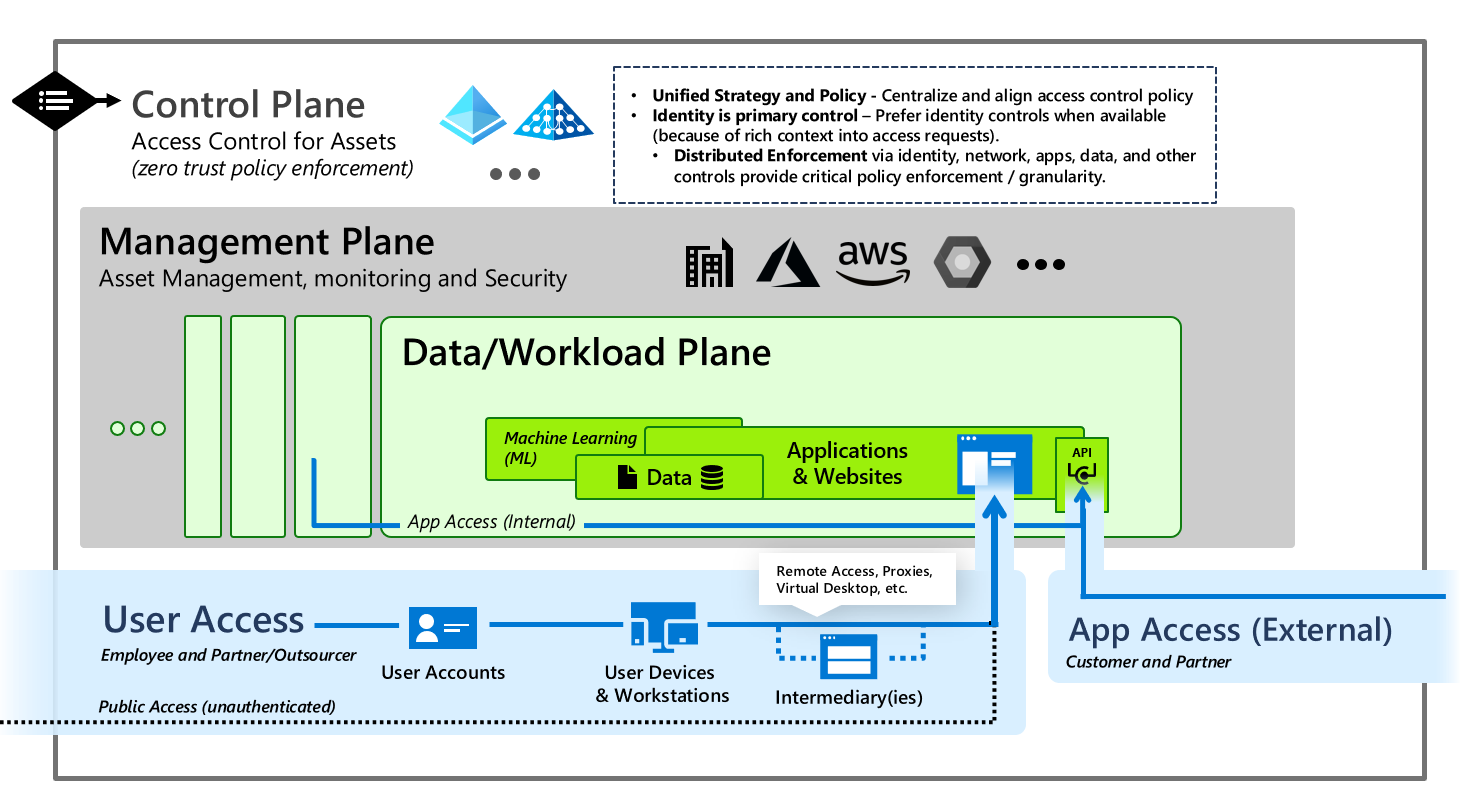

Чтобы эти системы могли создавать бизнес-ценности, они должны быть доступны внутренним пользователям, партнерам и клиентам, использующим свои рабочие станции или устройства (часто с помощью решений удаленного доступа), что создает пути доступа пользователей. Кроме того, они также должны быть доступны программно через программные интерфейсы (API), чтобы упростить автоматизацию процессов, создавая пути доступа приложений.

Наконец, эти системы должны управляться и обслуживаться ИТ-специалистами, разработчиками или другими лицами в организациях, создавая пути привилегированного доступа. Из-за высокого уровня управления, обеспечивающего доступ к критически важным для бизнеса ресурсам в организации, эти пути должны быть строго защищены от компрометации.

Для обеспечения согласованного управления доступом в организации, который обеспечивает продуктивность и снижает риски, требуется следующее.

- Принудительное применение принципов нулевого доверия ко всем доступу

- Предположить нарушение других компонентов

- Явное подтверждение доверия

- Доступ с минимальными привилегиями

- Повсеместное применение политик и безопасности

- внутренний и внешний доступ для обеспечения согласованного применения политик;

- все механизмы доступа, включая пользователей, администраторов, API, учетные записи служб и т. д.

- Устранение несанкционированного повышения привилегий

- Принудительное применение иерархии — чтобы предотвратить контроль над более высокими плоскостями с более низких плоскостей (с помощью атак или злоупотреблений законными процессами)

- Уровень управления

- Плоскость управления

- Плоскость данных и рабочей нагрузки

- Непрерывный аудит уязвимостей конфигурации, позволяющих избежать случайной эскалации

- Мониторинг и реагирование на аномалии, которые могут предвещать потенциальные атаки

- Принудительное применение иерархии — чтобы предотвратить контроль над более высокими плоскостями с более низких плоскостей (с помощью атак или злоупотреблений законными процессами)

Эволюция устаревшей многоуровневой модели AD

Модель корпоративного доступа заменяет устаревшую многоуровневую модель, которая была сосредоточена на сдерживании несанкционированного повышения привилегий в локальной среде Windows Server Active Directory.

Модель корпоративного доступа включает эти элементы, а также все требования к полному управлению доступом современного предприятия, локальную среду, несколько облаков, доступ внутренних или внешних пользователей и многое другое.

Расширение области уровня 0

Уровень 0 расширяется до уровня управления, и затрагивает все аспекты управления доступом, включая сети, где это единственный и лучший вариант управления доступом, например, устаревшие параметры OT.

Разбивка уровня 1

Для большей ясности и возможности действий уровень 1 теперь разбит на следующие области:

- Плоскость управления — для функций ИТ-управления в масштабе всего предприятия

- Плоскость данных и рабочей нагрузки — для управления рабочей нагрузкой, которое иногда выполняется ИТ-персоналом, а иногда и бизнес-подразделениями.

Такая разбивка обеспечивает сосредоточение внимания на защите критически важных для бизнеса систем и административных ролей, которые имеют высокую внутреннюю ценность для бизнеса, но ограничены техническим контролем. Кроме того, эта разбивка лучше подходит для разработчиков и моделей DevOps, в противоположность слишком сосредоточенным на классической инфраструктуре ролям.

Разбивка уровня 2

Чтобы обеспечить покрытие для доступа к приложениям и различных моделей партнеров и клиентов, уровень 2 был разделен на следующие области:

- Доступ пользователей — включает все сценарии B2B, B2C и общедоступного доступа

- Доступ приложений — для размещения путей доступа API и поверхности для возможных атак