Критерии успеха для стратегии привилегированного доступа

В данном документе описаны критерии успеха для стратегии привилегированного доступа. В данном разделе описаны стратегические перспективы успеха стратегии привилегированного доступа. Дорожную карту по внедрению этой стратегии см. в плане быстрой модернизации (RaMP). Рекомендации по реализации см. в разделе развертывание привилегированного доступа

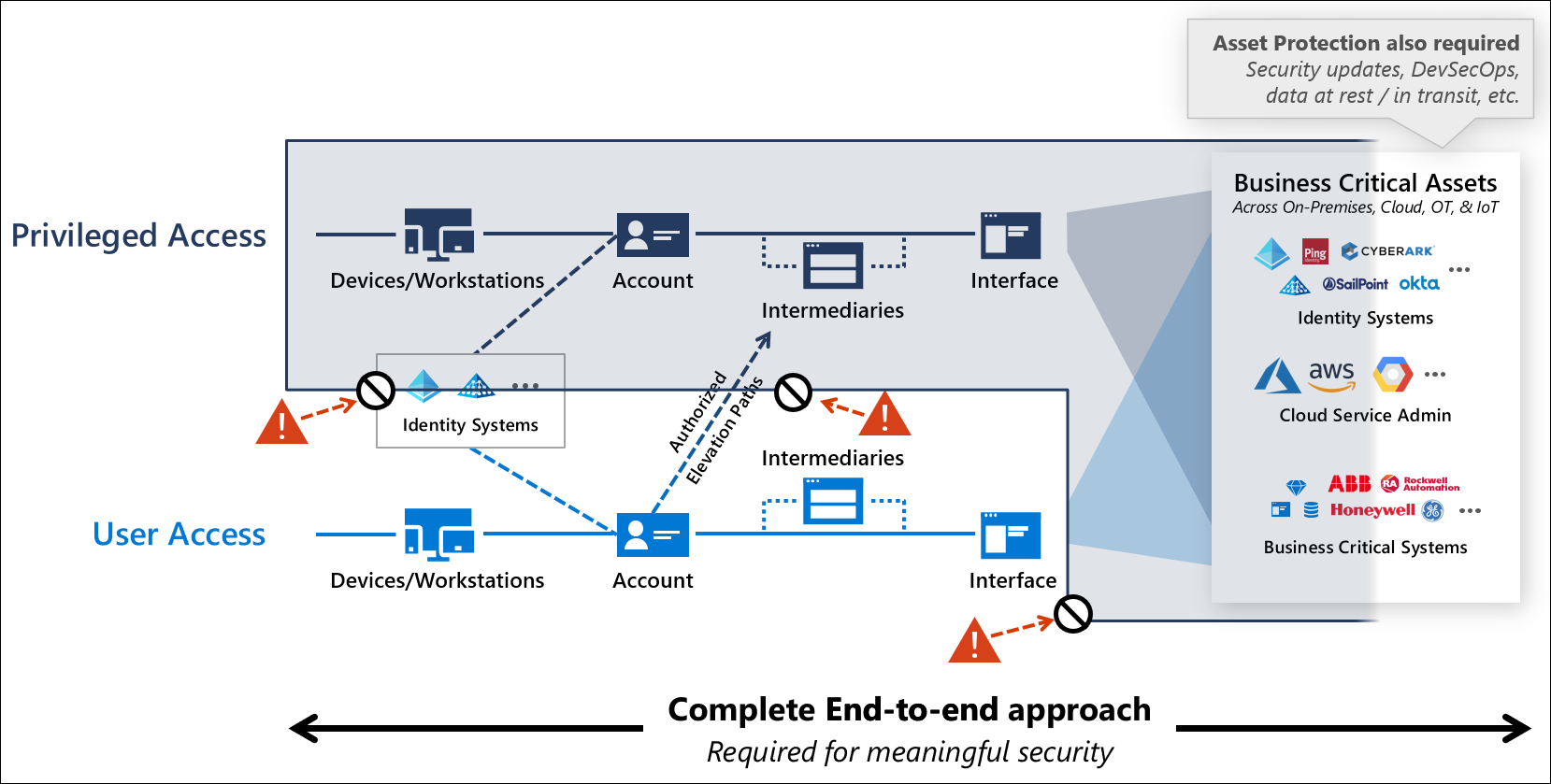

Реализация целостной стратегии с использованием подходов нулевого доверия создает своего рода «печать» над контролем доступа для привилегированного доступа, что делает его устойчивым для злоумышленников. Данная стратегия достигается путем ограничения путей привилегированного доступа только избранным, а в дальнейшем - посредством тщательной защиты и мониторинга этих разрешенных путей.

Успешная стратегия должна учитывать все точки, которые злоумышленники могут использовать для перехвата рабочих процессов привилегированного доступа, включая четыре различных инициативы:

- Рабочий процесс привилегированного доступа, элементы рабочего процесса привилегированного доступа, включая базовые устройства, операционные системы, приложения и идентификационные данные

- Системы идентификации, в которых размещены привилегированные учетные записи и группы, а также другие артефакты, которые предоставляют привилегии учетным записям

- Рабочий процесс доступа пользователей и авторизованные пути повышения прав, которые могут привести к привилегированному доступу

- Интерфейсы приложений, в которых применяется политика доступа с нулевым доверием, а управление доступом на основе ролей (RBAC) настроено для предоставления привилегий

Примечание.

Полная стратегия безопасности также включает средства защиты активов, которые выходят за рамки контроля доступа, такие как резервное копирование данных и защита от атак на само приложение, базовую операционную систему и оборудование, на учетные записи служб, используемые приложением или службой, а также данные, находящиеся в состоянии покоя или при передаче. Дополнительные сведения о модернизации стратегии безопасности для облака см. в разделе "Определение стратегии безопасности".

Атака состоит из злоумышленников, использующих автоматизацию, а сценарии для атаки организации состоят из людей, процессов, которым они следуют, и технологий, которые они используют. Ввиду такой сложности как злоумышленников, так и защитников, стратегия должна быть многогранной, чтобы защищать от всех людей, процессов и технологий, которые могут непреднамеренно подорвать гарантии безопасности.

Для обеспечения устойчивого долгосрочного успеха необходимо соблюдение следующих критериев:

- Жесткая расстановка приоритетов

- Обеспечение баланса между безопасностью и производительностью

- Прочные партнерские отношения внутри организации

- Снижение окупаемости инвестиций злоумышленника

- Соблюдение принципов чистого источника

Жесткая расстановка приоритетов

Жесткая расстановка приоритетов представляет собой практику принятия наиболее эффективных действий с минимальным временем для оценки в первую очередь, даже если эти усилия не соответствуют ранее существовавшим планам, представлениям и привычкам. Данная стратегия представляет собой набор шагов, которые были усвоены в пламенном горниле многих серьезных инцидентов, связанных с кибербезопасностью. Уроки, извлеченные из данных инцидентов, формируют шаги, которые мы помогаем организациям предпринять, чтобы избежать повторения подобного рода кризисов.

Хотя у специалистов по безопасности всегда возникает соблазн оптимизировать уже знакомые элементы управления, такие как сетевая безопасность и брандмауэры, для новых атак, этот путь постоянно приводит к неудачам. Группа реагирования на инциденты Майкрософт) отвечает на атаки с привилегированным доступом в течение почти десяти лет и постоянно видит эти классические подходы к безопасности не могут обнаруживать или останавливать эти атаки. Хотя сетевая безопасность обеспечивает необходимую и важную базовую гигиену безопасности, крайне важно отказаться от этих привычек и сосредоточиться на смягчении последствий, которые будут сдерживать или блокировать атаки в реальном мире.

Следует жестко расставлять приоритеты в отношении мер безопасности, рекомендованных в контексте данной стратегии, даже если она бросает вызов существующим предположениям и заставляет людей приобретать новые навыки.

Обеспечение баланса между безопасностью и производительностью

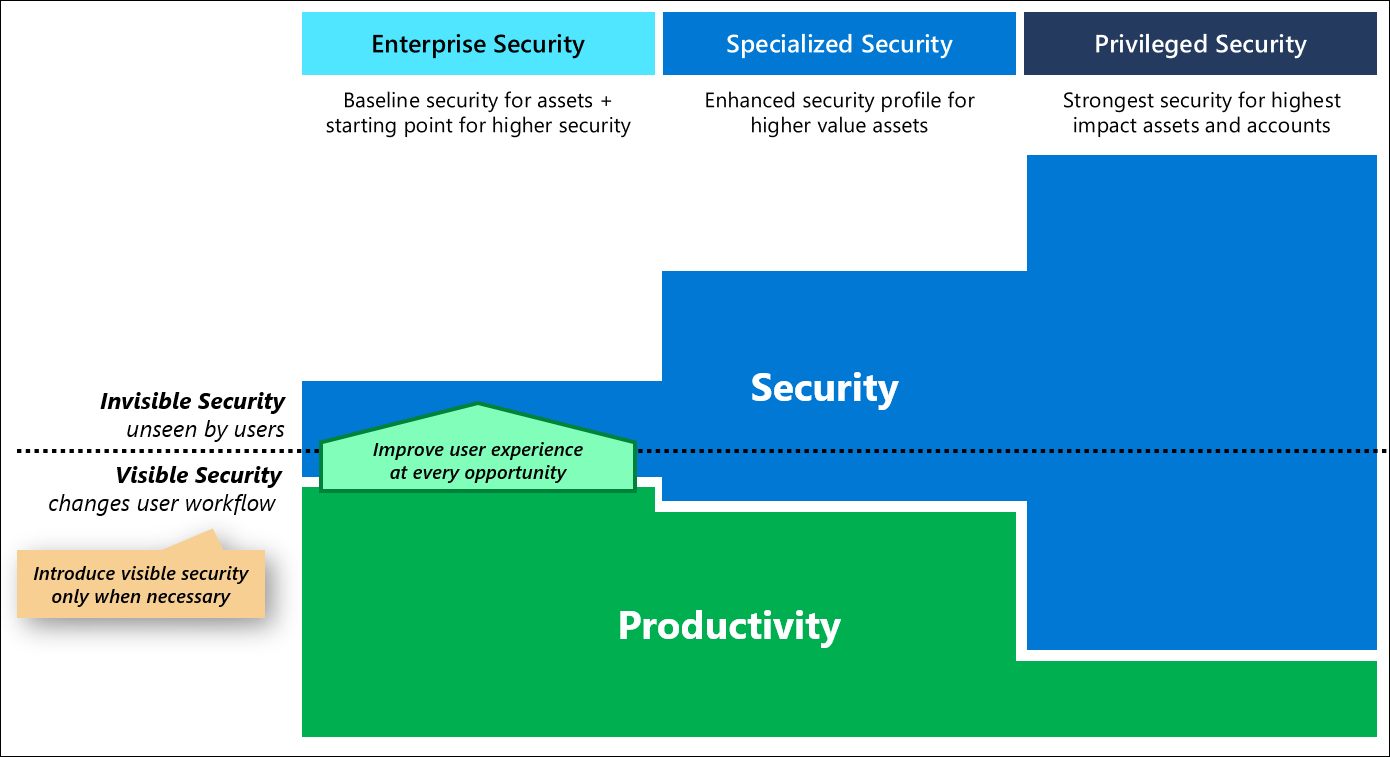

Как и все элементы стратегии безопасности, привилегированный доступ должен гарантировать достижение целей как производительности, так и безопасности.

Соблюдение баланса безопасности позволяет избежать крайностей, создающих риск для организации, посредством:

- Избегания чрезмерно строгой безопасности, которая заставляет пользователей выходить за рамки политик, путей и систем безопасности.

- Предотвращения слабой безопасности, которая вредит производительности, позволяя злоумышленникам легко скомпрометировать организацию.

Дополнительные сведения о стратегии безопасности см. в разделе "Определение стратегии безопасности".

Чтобы свести к минимуму негативное влияние средств контроля безопасности на бизнес, следует отдавать приоритет невидимым средствам контроля безопасности, которые улучшают рабочие процессы пользователей или, по крайней мере, не препятствуют и не изменяют рабочие процессы пользователей. Хотя для ролей, чувствительных к безопасности, могут потребоваться видимые меры безопасности, которые изменяют их повседневные рабочие процессы для обеспечения гарантий безопасности, эту реализацию следует выполнять продуманно, чтобы максимально ограничить влияние на удобство использования и объем.

Указанная стратегия следует данному руководству путем определения трех профилей (подробно описанных ниже в разделе «Сохраняйте простоту - Пользователи и профили»)

Крепкие партнерские отношения внутри организации

Безопасность должна работать для построения партнерских отношений внутри организации, чтобы добиться успеха. В дополнение к вневременной истине о том, что «никто из нас не так умен, как все мы», природа безопасности заключается в том, чтобы быть вспомогательной функцией для защиты чужих ресурсов. Безопасность не отвечает за ресурсы, которые они помогают защитить (прибыльность, время безотказной работы, производительность и т. д.), безопасность - это функция поддержки, которая предоставляет экспертные консультации и услуги для защиты интеллектуальной собственности и бизнес-функций, что является важным для работы организации.

Служба безопасности должна всегда работать как партнер для поддержки бизнеса и целей миссии. Хотя служба безопасности не должна уклоняться от предоставления прямых советов, такого как рекомендации по непринятию высокого риска, служба безопасности также всегда должна формировать данный совет с точки зрения бизнес-риска по сравнению с другими рисками и возможностями, которыми управляют владельцы ресурсов.

В то время как некоторые части безопасности могут быть спланированы и успешно выполнены в основном в рамках организации, обеспечивающей безопасность, многие, такие как защита привилегированного доступа, требуют тесного сотрудничества с ИТ-организациями и бизнес-организациями, чтобы понять, какие роли следует защищать, и помочь обновить и изменить рабочие процессы, чтобы обеспечить их безопасность и возможность люди делают свою работу. Дополнительные сведения о данной идее см. в разделе Преобразования, образ мышления и ожидания в статье с рекомендациями по стратегии безопасности.

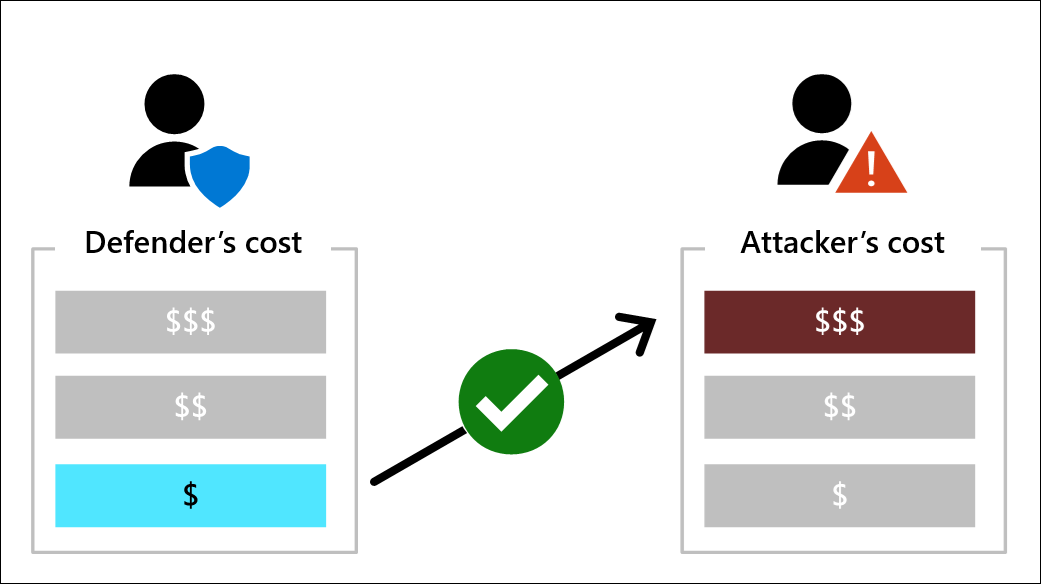

Предотвращение рентабельности инвестиций злоумышленника

Сосредоточьтесь на прагматизме путем обеспечения того, что защитные меры могут существенно нарушить ценностное предложение злоумышленника вас атаковать, увеличивая затраты и препятствуя способности злоумышленника провести успешную атаку. Оценка того, как защитные меры повлияют на стоимость атаки злоумышленника, дает как полезное напоминание о необходимости сосредоточиться на точке зрения злоумышленников, так и структурированный механизм для сравнения эффективности различных вариантов смягчения.

Ваша цель должна заключаться в увеличении затрат на злоумышленников при минимальном уровне ваших собственных инвестиций в безопасность:

Снижение рентабельности инвестиций (ROI) злоумышленника за счет увеличения стоимости атаки по элементам сеанса привилегированного доступа. Данная концепция более подробно описана в статье Критерии успеха для стратегии привилегированного доступа.

Внимание

Стратегия привилегированного доступа должна быть комплексной и обеспечивать глубинную защиту, но должна избегать заблуждения, связанного с глубинными расходами, когда защитники просто накапливают больше элементов управления одного и того же (знакомого) типа (часто сетевые брандмауэры/фильтры) после того момента, когда они добавляют какое-либо значимое значение безопасности.

Для получения дополнительной информации о рентабельности инвестиций злоумышленника см. короткое видео и подробное обсуждение Снижение рентабельности инвестиций злоумышленника.

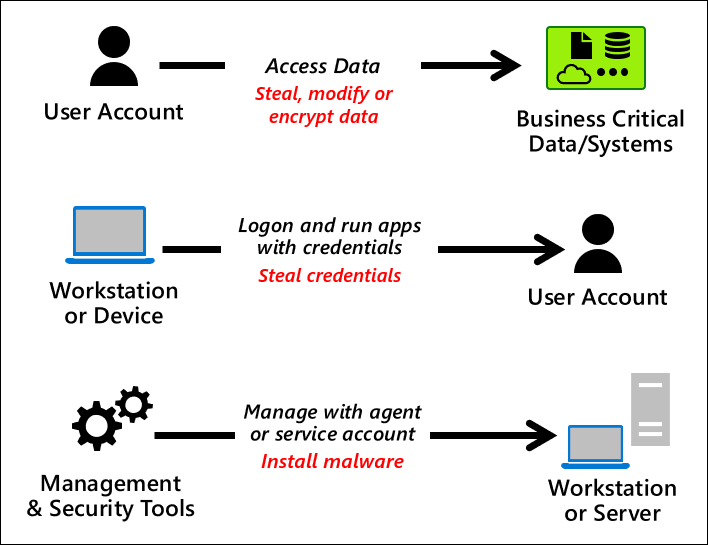

Принцип чистоты источника

Этот принцип заключается в том, что уровни надежности всех зависимых объектов системы безопасности и защищаемого объекта должны совпадать.

Любой субъект под управлением объекта зависит от уровня безопасности этого объекта. Если злоумышленник может контролировать что-либо, находящееся под контролем целевого объекта, он может управлять этим целевым объектом. С учетом угрозы вам необходимо убедиться, что гарантии для всех зависимостей безопасности находятся на желаемом уровне безопасности самого объекта или выше. Данный принцип применим ко многим типам отношений контроля:

Несмотря на простоту в принципе, эта концепция легко усложняется в реальном мире, поскольку большинство предприятий органично росли в течение десятилетий и рекурсивно вступали в тысячи видов управляющих отношений, которые строятся друг на друге, связаны друг с другом или и тем, и другим. Данная сеть взаимосвязей управления предоставляет множество путей доступа, которые злоумышленник может обнаружить и по которым может перемещаться во время атаки, часто с помощью автоматизированных инструментов.

Рекомендуемая стратегия привилегированного доступа Майкрософт - это, по сути, план распутывания наиболее важных частей этого узла в первую очередь с использованием подхода нулевого доверия путем явной проверки чистоты источника перед предоставлением доступа к месту назначения.

Во всех случаях уровень доверия источника должен быть таким же или выше, чем у места назначения.

- Единственное заметное исключение из этого принципа - разрешение использовать неуправляемые персональные устройства и партнерские устройства для корпоративных сценариев. Данное исключение обеспечивает корпоративную совместную работу и гибкость и может быть снижено до приемлемого уровня для большинства организаций из-за низкой относительной стоимости активов предприятия. Дополнительную информацию о безопасности BYOD см. в сообщении в блоге Как политика BYOD может снизить риск безопасности в государственном секторе.

- Однако это же исключение нельзя распространить на специализированные уровни безопасности и привилегированные уровни безопасности из-за уязвимости этих активов. Некоторые поставщики PIM/PAM могут выступать за то, чтобы их решения могли снизить риск, связанный с устройствами более низкого уровня, но при всем уважении мы не согласны с данными утверждениями, основываясь на нашем опыте расследования инцидентов. Владельцы активов в вашей организации могут принять на себя риск использования устройств уровня безопасности предприятия для доступа к специализированным или привилегированным ресурсам, но Microsoft не рекомендует такую конфигурацию. Для получения дополнительной информации см. промежуточное руководство по управлению привилегированным доступом/управлению привилегированными идентификационными данными.

Стратегия привилегированного доступа реализует этот принцип, прежде всего, путем применения политики нулевого доверия с условным доступом к входящим сеансам на интерфейсах и посредниках. Принцип чистого источника начинается с получения нового устройства от OEM-производителя, созданного в соответствии с вашими спецификациями безопасности, включая версию операционной системы, базовую конфигурацию безопасности и другие требования, такие как использование Windows Autopilot для развертывания.

При желании принцип чистого источника может быть расширен до очень тщательной проверки каждого компонента в цепочке поставок, включая установочные носители для операционных систем и приложений. Хотя данный принцип подходит для организаций, сталкивающихся с очень изощренными злоумышленниками, он должен иметь более низкий приоритет, чем другие элементы управления, указанные в данном руководстве.