Начало работы с идентификатором Microsoft Entra

Ваша организация решает использовать идентификатор Microsoft Entra для управления безопасным доступом. Пользователи включают в себя докторов, внешних партнеров в области здравоохранения и всех внутренних штатных сотрудников. Вам будет предложено ознакомиться с реализацией безопасного доступа для вашей организации.

Здесь вы узнаете, как выполнить поэтапный подход к развертыванию идентификатора Microsoft Entra для вашей организации. Вы узнаете, как создать основу, развернуть идентификатор Microsoft Entra, создав клиент и связав с ним подписку.

Этапы развертывания

Хорошим способом развертывания идентификатора Microsoft Entra является этапы. Развертывание разбивается на несколько этапов. Каждый этап определяет ключевой аспект идентификатора Microsoft Entra. Этап включает задачи, которые необходимо выполнить, прежде чем перейти к следующему этапу. Этот подход представляет собой безопасную основу для экземпляра Microsoft Entra.

Этап 1. Создание безопасного фундамента

На первом этапе создайте основу безопасности для идентификатора Microsoft Entra. Врачам, штатным сотрудникам и внешним партнерам в области здравоохранения требуется самый безопасный доступ, какой вы только можете обеспечить. Поэтому следует настроить базовые функции безопасности перед добавлением или созданием учетных записей пользователей. Работа, которая выполняется здесь, помогает убедиться, что экземпляр Microsoft Entra находится в безопасном состоянии с самого начала. В следующей таблице содержатся описания задач.

| Задача | Description | Необходимая лицензия |

|---|---|---|

| Назначение нескольких глобальных администраторов | Предоставьте по крайней мере две учетные записи Microsoft Entra роль глобального администратора. Убедитесь, что эти учетные записи не используются ежедневно. Убедитесь, что учетные записи имеют длинные и сложные пароли. | Бесплатно |

| Использование обычных административных ролей там, где это возможно | У администраторов, которые не являются глобальными, не должно быть больше разрешений, чем им требуется для работы. Используйте эти роли обычных администраторов по умолчанию. Старайтесь не использовать роли глобального администратора, если это не требуется. | Бесплатно |

| Настройка Privileged Identity Management (PIM) для наблюдения за администраторами | Используйте PIM для отслеживания использования ролей администраторов. Это действие поможет вам улучшить управление и соответствие требованиям. | Microsoft Entra ID, лицензия P2 |

| Настройка самостоятельного сброса пароля | Разрешите внутренним пользователям сбрасывать пароли с помощью настраиваемых политик. Это действие сокращает количество обращений в службу поддержки для сброса пароля. | Бесплатно |

| Создание списка запрещенных паролей | Используйте этот список, чтобы запретить пользователям использовать пароли, которые являются общими фразами или словами в вашей организации. Список может содержать название организации или, например, расположение центрального офиса. | Microsoft Entra ID, лицензия P1 |

| Предупредить пользователей, что не следует повторно использовать учетные данные | Когда кто-то повторно использует одни и те же учетные данные на нескольких платформах, этим может воспользоваться злоумышленник, чтобы получить доступ ко всем платформам сразу в случае компрометации одной из них. | Бесплатно |

| Установка неограниченного срока действия паролей для учетных записей пользователей в облаке | Частая смена пароля побуждает пользователей изменять свои пароли только на одну цифру. Например, они могут изменить пароль с R4ndom1Strong на R4ndom2Strong и т. д. В этом случае, поскольку большая часть пароля остается неизменной, повышается риск использования скомпрометированных учетных данных для получения доступа к учетной записи. |

Бесплатно |

| Принудительное применение многофакторной проверки подлинности с помощью политик условного доступа | Настройте политики условного доступа, чтобы требовать от пользователей выполнять дополнительные этапы проверки подлинности перед доступом к приложению. | Microsoft Entra ID, лицензия P1 |

| Настройка Защита идентификации Microsoft Entra (AADIP) | Помечайте и блокируйте подозрительные входы и скомпрометированные учетные данные пользователей вашей организации. Вы также можете использовать AADIP для автоматической активации многофакторной проверки подлинности или сброса пароля в зависимости от серьезности обнаруженного риска. | Microsoft Entra ID, лицензия P2 |

Этап 2. Добавление пользователей, управление устройствами и настройка синхронизации

Теперь вы можете добавить пользователей и спланировать способ управления доступом внешних пользователей-гостей. В следующей таблице содержатся описания задач этого этапа.

| Задача | Description | Необходимая лицензия |

|---|---|---|

| Установка и настройка Microsoft Entra Подключение | Используйте Microsoft Entra Подключение для синхронизации пользователей из локального экземпляра Active Directory в Azure. | Бесплатно |

| Использование синхронизации хэша паролей. | Вы можете синхронизировать изменения паролей, а также обнаруживать и исправлять неподходящие пароли. Вы будете получать отчеты в случае утечки учетных данных пользователя. | Бесплатно |

| Использование компонента обратной записи паролей | Настройте компонент обратной записи паролей, чтобы любые изменения паролей в Azure записывались в локальный экземпляр Active Directory. | Microsoft Entra ID, лицензия P1 |

| Использование Microsoft Entra Подключение Health | Используйте Microsoft Entra Подключение Health для мониторинга статистики работоспособности для среды Microsoft Entra Подключение. | Microsoft Entra ID, лицензия P1 |

| Предоставление пользователям необходимых лицензий на уровне группы | При назначении лицензий на уровне группы вы управляете лицензированием для нескольких пользователей одновременно. Это действие экономит время организации и снижает сложность. | Бесплатно |

| Использование Microsoft Entra Совместная работа B2B для доступа гостевых пользователей | Использование этого ресурса дает возможность пользователям внешних партнеров в области здравоохранения использовать свои рабочие удостоверения или удостоверения социальных сетей для доступа к вашим приложениям и службам. Вам не нужно управлять их учетными данными. | Необходимые лицензии зависят от того, к каким функциям должны иметь доступ гости |

| Подготовка стратегии управления устройствами | Составьте план в соответствии с тем, какие устройства разрешены вашей компанией. Например, вы собираетесь разрешить использовать собственное устройство (BYOD) или же компания принимает только собственные устройства, предоставленные пользователям? | Бесплатно |

| Предоставление методов проверки подлинности без использования паролей | Сделайте проверку подлинности удобнее. Например, если пользователи устанавливают Microsoft Authenticator на своих телефонах, они могут получать уведомление, которое предоставляет код для входа, а также ПИН-код или атрибут биография метрики, например отпечатка пальца. | Microsoft Entra ID, лицензия P1 |

Этап 3. Управление приложениями

Теперь вы можете интегрировать приложения с идентификатором Microsoft Entra. В следующей таблице содержатся описания задач этого этапа.

| Задача | Description | Необходимая лицензия |

|---|---|---|

| Идентификация приложений | Изучите приложения в организации. Организация может, например, использовать локальные приложения или приложения SaaS в облаке. Выберите приложения, которым нужно управлять в идентификаторе Microsoft Entra. | Н/П |

| Использование приложений SaaS в коллекции Microsoft Entra | Возможно, ваша организация использует приложения SaaS, которые уже есть в коллекции (вы можете найти их на портале Azure). По возможности используйте эти приложения из коллекции. Вы можете сэкономить время, интегрируя приложения и идентификатор Microsoft Entra. | Бесплатно |

| Интеграция локальных приложений с помощью Application Proxy | Вы можете разрешить пользователям Microsoft Entra войти в локальные приложения с помощью учетной записи Microsoft Entra. | Бесплатно |

Этап 4. Мониторинг администраторов, проверка доступа и автоматизация жизненных циклов пользователей

Теперь вы можете решать, сколько прав следует предоставить администраторам, а также выполнять проверки доступа. На этом этапе вы также настраиваете автоматизацию типичных задач жизненного цикла пользователей. В следующей таблице содержатся описания задач этого этапа.

| Задача | Description | Необходимая лицензия |

|---|---|---|

| Использование PIM для управления доступом администратора | Убедитесь, что администраторы могут использовать свою учетную запись только после передачи многофакторной проверки подлинности или получения утверждения от принятого утверждающего. | Microsoft Entra ID, лицензия P2 |

| Полные проверки доступа для ролей каталога Microsoft Entra в PIM | Настройте политики проверки доступа в PIM, чтобы регулярно проверять административный доступ на соответствие требованиям к привилегированным ролям вашей организации. | Microsoft Entra ID, лицензия P2 |

| Настройка политик динамического членства в группах | Сэкономьте время и силы, настроив автоматическое добавление пользователей в определенные группы на основе известных сведений о профилях, например данных об отделе или регионе. Например, можно автоматически добавить всех пользователей из отдела кадров в группу пользователей под названием "Отдел кадров". | Microsoft Entra ID P1 или P2 |

| Использование назначения приложений на основе групп | Используйте управление доступом на основе групп, чтобы предоставить доступ к приложению всем членам группы. При использовании динамических групп в случае удаления пользователя из группы он автоматически теряет доступ к приложению. Это действие помогает обеспечить безопасность приложений. | Бесплатно |

| Настройка автоматической подготовки и деактивации учетной записи пользователя | Автоматически создавайте учетные записи для конкретных приложений, чтобы пользователи могли использовать приложения SaaS на основе существующих пользователей и групп Microsoft Entra. Вы также можете автоматически отзывать учетные записи пользователя, когда он покидает организацию. Это действие защищает вашу организацию от несанкционированного доступа. | Бесплатно |

Создание клиента

После создания основы для экземпляра идентификатора Microsoft Entra можно начать настройку и начать его использование. Вам потребуется создать клиент, который считается ресурсом в Azure.

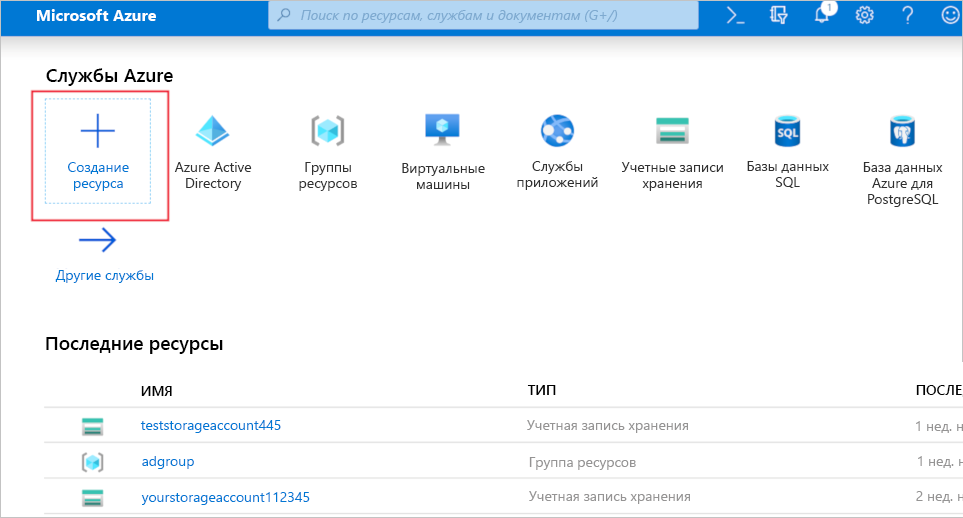

Используйте портал Azure для создания клиента и нового ресурса Microsoft Entra.

Используйте форму в портал Azure для создания каталога Microsoft Entra.

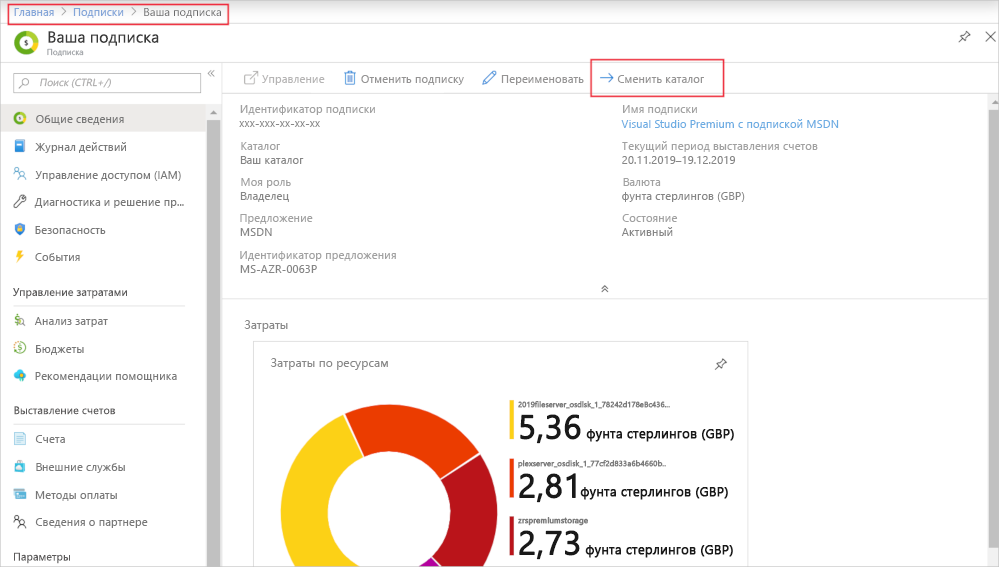

Связывание с подпиской

После создания клиента свяжите его с подпиской. На портале Azure перейдите к своей подписке и переведите ее на новый каталог.