Приложение И. Создание учетных записей управления для защищенных учетных записей и групп в Active Directory

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Одна из проблем при реализации модели Active Directory, которая не зависит от постоянного членства в группах с высоким уровнем привилегий, заключается в том, что для заполнения этих групп должен быть механизм, когда требуется временное членство в группах. Для некоторых решений для управления привилегированными удостоверениями требуется, чтобы учетные записи службы программного обеспечения предоставлялись постоянно в группах, таких как DA или Администратор istrators в каждом домене в лесу. Однако технически не требуется для решения управление привилегированными пользователями (PIM) для запуска служб в таких высоко привилегированных контекстах.

Это приложение содержит сведения, которые можно использовать для собственных реализаций или сторонних решений PIM для создания учетных записей, имеющих ограниченные привилегии и которые могут строго контролироваться, но можно использовать для заполнения привилегированных групп в Active Directory при необходимости временного повышения прав. Если вы реализуете PIM в качестве собственного решения, эти учетные записи могут использоваться административными сотрудниками для выполнения временной группы населения, и если вы реализуете PIM через стороннее программное обеспечение, вы можете адаптировать эти учетные записи для работы в качестве учетных записей служб.

Примечание.

Описанные в этом приложении процедуры обеспечивают один подход к управлению группами с высоким уровнем привилегий в Active Directory. Эти процедуры можно адаптировать в соответствии с вашими потребностями, добавить дополнительные ограничения или опустить некоторые ограничения, описанные здесь.

Создание учетных записей управления для защищенных учетных записей и групп в Active Directory

Создание учетных записей, которые можно использовать для управления членством в привилегированных группах, не требуя предоставления учетных записей управления чрезмерных прав и разрешений, состоит из четырех общих действий, описанных в пошаговые инструкции, описанные ниже.

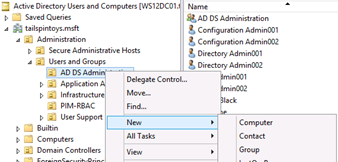

Сначала необходимо создать группу, которая будет управлять учетными записями, так как эти учетные записи должны управляться ограниченным набором доверенных пользователей. Если у вас еще нет структуры подразделения, которая размещает привилегированные и защищенные учетные записи и системы от общего населения в домене, следует создать его. Хотя в этом приложении не указаны конкретные инструкции, снимок экрана показывает пример такой иерархии подразделений.

Создайте учетные записи управления. Эти учетные записи должны быть созданы как обычные учетные записи пользователей и не предоставляют права пользователя за пределами тех, которые уже предоставлены пользователям по умолчанию.

Реализуйте ограничения для учетных записей управления, которые делают их пригодными только для специализированной цели, для которой они были созданы, помимо контроля того, кто может включить и использовать учетные записи (группа, созданная на первом шаге).

Настройте разрешения для объекта Администратор SDHolder в каждом домене, чтобы учетные записи управления могли изменить членство привилегированных групп в домене.

Перед их реализацией в рабочей среде необходимо тщательно протестировать все эти процедуры и изменить их по мере необходимости. Кроме того, следует убедиться, что все параметры работают должным образом (некоторые процедуры тестирования предоставляются в этом приложении), и необходимо проверить сценарий аварийного восстановления, в котором учетные записи управления недоступны для заполнения защищенных групп для целей восстановления. Дополнительные сведения о резервном копировании и восстановлении Active Directory см. в пошаговом руководстве по резервному копированию и восстановлению AD DS.

Примечание.

Выполнив действия, описанные в этом приложении, вы создадите учетные записи, которые смогут управлять членством во всех защищенных группах в каждом домене, а не только группами Active Directory с наивысшими привилегиями, такими как EAs, DAs и BAs. Дополнительные сведения о защищенных группах в Active Directory см . в приложении C: Защищенные учетные записи и группы в Active Directory.

Пошаговые инструкции по созданию учетных записей управления для защищенных групп

Создание группы для включения и отключения учетных записей управления

Учетные записи управления должны иметь сброс паролей при каждом использовании и должны быть отключены при выполнении действий, требующих их завершения. Хотя вы также можете рассмотреть возможность реализации требований к интеллектуальному входу в систему карта для этих учетных записей, это необязательная конфигурация, и эти инструкции предполагают, что учетные записи управления будут настроены с именем пользователя и длинным сложным паролем в качестве минимальных элементов управления. На этом шаге вы создадите группу, которая имеет разрешения на сброс пароля в учетных записях управления и включение и отключение учетных записей.

Чтобы создать группу для включения и отключения учетных записей управления, выполните следующие действия.

В структуре подразделения, в которой будут находиться учетные записи управления, щелкните правой кнопкой мыши подразделение, в котором нужно создать группу, нажмите кнопку "Создать" и нажмите кнопку "Группа".

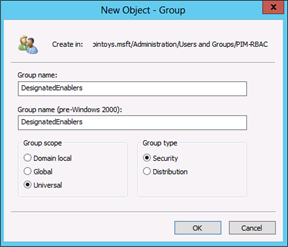

В диалоговом окне "Новый объект — группа" введите имя группы. Если вы планируете использовать эту группу для активации всех учетных записей управления в лесу, сделайте ее универсальной группой безопасности. Если у вас есть лес с одним доменом или вы планируете создать группу в каждом домене, можно создать глобальную группу безопасности. Нажмите кнопку ОК, чтобы создать группу.

Щелкните правой кнопкой мыши только что созданную группу, выберите пункт "Свойства" и перейдите на вкладку "Объект". В диалоговом окне свойства объекта группы выберите "Защитить объект от случайного удаления", который не только предотвратит удаление группы авторизованных пользователей, но и перемещение его в другое подразделение, если атрибут не будет выбран в первую очередь.

Примечание.

Если у вас уже настроены разрешения на родительские подразделения группы, чтобы ограничить администрирование ограниченным набором пользователей, вам может не потребоваться выполнить следующие действия. Они предоставляются здесь, чтобы даже если вы еще не реализовали ограниченный административный контроль над структурой подразделения, в которой вы создали эту группу, вы можете защитить группу от изменения несанкционированными пользователями.

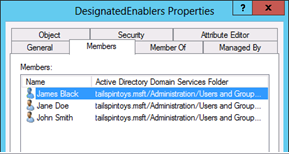

Щелкните вкладку "Участники" и добавьте учетные записи для членов вашей команды, которые будут отвечать за включение учетных записей управления или заполнение защищенных групп при необходимости.

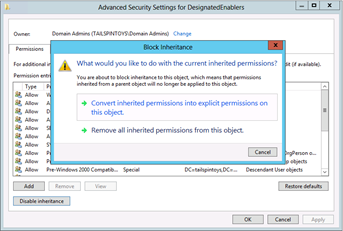

Если вы еще этого не сделали, в консоли Пользователи и компьютеры Active Directory нажмите кнопку "Вид" и выберите "Дополнительные функции". Щелкните правой кнопкой мыши только что созданную группу, выберите пункт "Свойства" и перейдите на вкладку "Безопасность ". На вкладке "Безопасность " нажмите кнопку "Дополнительно".

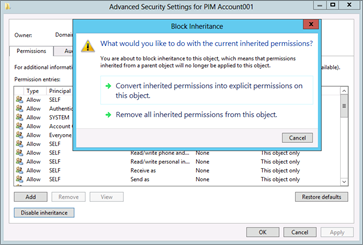

В диалоговом Параметры окне "Расширенная безопасность" для [группы] нажмите кнопку "Отключить наследование". При появлении запроса нажмите кнопку Преобразовать унаследованные разрешения в явные разрешения для этого объекта и нажмите кнопку "ОК", чтобы вернуться в диалоговое окно "Безопасность группы".

На вкладке "Безопасность" удалите группы, которые не должны быть разрешены для доступа к этой группе. Например, если вы не хотите, чтобы прошедшие проверку подлинности пользователи могли считывать имя и общие свойства группы, можно удалить этот ACE. Кроме того, можно удалить службы управления доступом, например для операторов учетных записей и доступа, совместимых с Windows 2000 Server. Однако следует оставить минимальный набор разрешений объекта. Оставьте следующие acES нетронутыми:

САМО-

SYSTEM

Администраторы домена

Администраторы предприятия

Администраторы

Группа доступа к авторизации Windows (если применимо)

КОНТРОЛЛЕРЫ ДОМЕНА ENTERPRISE

Хотя это может показаться контринтуитивным, чтобы разрешить наиболее привилегированным группам в Active Directory управлять этой группой, ваша цель в реализации этих параметров не позволит членам этих групп вносить авторизованные изменения. Скорее, цель заключается в том, чтобы гарантировать, что если у вас есть возможность требовать очень высокий уровень привилегий, авторизованные изменения будут успешными. По этой причине в этом документе не рекомендуется изменять вложенные привилегированные группы, права и разрешения по умолчанию. Оставив структуры по умолчанию нетронутыми и опустив членство в группах с наивысшими привилегиями в каталоге, вы можете создать более безопасную среду, которая по-прежнему работает должным образом.

Примечание.

Если вы еще не настроили политики аудита для объектов в структуре подразделения, где вы создали эту группу, необходимо настроить аудит для регистрации изменений этой группы.

Вы завершили настройку группы, которая будет использоваться для проверка учетных записей управления при необходимости и "проверка в" учетных записей при завершении их действий.

Создание учетных записей управления

Необходимо создать по крайней мере одну учетную запись, которая будет использоваться для управления членством привилегированных групп в установке Active Directory и предпочтительно второй учетной записью для резервного копирования. Независимо от того, хотите ли вы создать учетные записи управления в одном домене в лесу и предоставить им возможности управления для всех защищенных доменов групп или выбрать реализацию учетных записей управления в каждом домене в лесу, процедуры фактически одинаковы.

Примечание.

В этом документе предполагается, что вы еще не реализовали элементы управления доступом на основе ролей и привилегированное управление удостоверениями для Active Directory. Поэтому некоторые процедуры должны выполняться пользователем, учетная запись которого является членом группы доменных Администратор для домена.

При использовании учетной записи с привилегиями DA вы можете войти в контроллер домена для выполнения действий конфигурации. Действия, которые не требуют привилегий DA, могут выполняться менее привилегированными учетными записями, которые вошли в административные рабочие станции. Снимок экрана, показывающий диалоговые окна, границы в светло-синем цвете, представляют действия, которые могут выполняться на контроллере домена. Снимок экрана, показывающий диалоговые окна в темно-синем цвете, представляют действия, которые можно выполнять на административных рабочих станциях с учетными записями с ограниченными привилегиями.

Чтобы создать учетные записи управления, выполните следующие действия.

Войдите в контроллер домена с учетной записью, которая входит в группу DA домена.

Запустите Пользователи и компьютеры Active Directory и перейдите к подразделению, где вы создадите учетную запись управления.

Щелкните правой кнопкой мыши подразделение и нажмите кнопку "Создать" и щелкните "Пользователь".

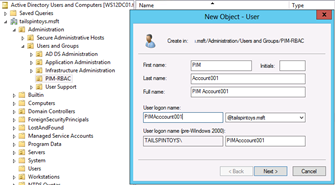

В диалоговом окне "Новый объект — пользователь" введите нужные сведения об именовании для учетной записи и нажмите кнопку "Далее".

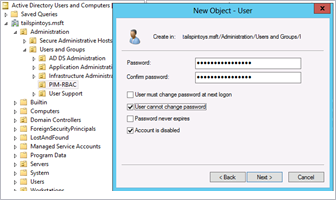

Укажите начальный пароль для учетной записи пользователя, снимите флажок "Пользователь" изменить пароль при следующем входе, выберите "Пользователь не может изменить пароль " и "Учетная запись отключена" и нажмите кнопку "Далее".

Убедитесь, что сведения о учетной записи верны и нажмите кнопку "Готово".

Щелкните правой кнопкой мыши созданный объект пользователя и щелкните " Свойства".

Перейдите на вкладку Учетная запись.

В поле "Параметры учетной записи" выберите учетную запись конфиденциальной и не удается делегировать флаг, выберите эту учетную запись поддерживает шифрование Kerberos AES 128 бит и /или эту учетную запись поддерживает флаг шифрования Kerberos AES 256 и нажмите кнопку "ОК".

Примечание.

Так как эта учетная запись, как и другие учетные записи, будет иметь ограниченную, но мощную функцию, учетная запись должна использоваться только на защищенных административных узлах. Для всех безопасных административных узлов в вашей среде следует рассмотреть возможность реализации параметра сетевой безопасности групповой политики. Настройте типы шифрования, разрешенные для Kerberos , чтобы разрешить только самые безопасные типы шифрования, которые можно реализовать для безопасных узлов.

Хотя реализация более безопасных типов шифрования для узлов не устраняет атаки на кражу учетных данных, соответствующее использование и настройка безопасных узлов выполняется. Установка более строгих типов шифрования для узлов, которые используются только привилегированными учетными записями, просто уменьшает общую область атаки компьютеров.

Дополнительные сведения о настройке типов шифрования в системах и учетных записях см. в конфигурациях Windows для поддерживаемого типа шифрования Kerberos.

Эти параметры поддерживаются только на компьютерах под управлением Windows Server 2012, Windows Server 2008 R2, Windows 8 или Windows 7.

На вкладке "Объект" выберите "Защитить объект от случайного удаления". Это позволит не только предотвратить удаление объекта (даже авторизованными пользователями), но и запретить его перемещению в другую подразделение в иерархии AD DS, если только проверка поле не очищается пользователем с разрешением на изменение атрибута.

Перейдите на вкладку "Удаленный элемент управления ".

Снимите флаг включения удаленного управления . Для подключения сотрудников службы поддержки к сеансам этой учетной записи для реализации исправлений не требуется.

Примечание.

Каждый объект в Active Directory должен иметь назначенного ИТ-владельца и назначенного владельца бизнеса, как описано в разделе "Планирование компрометации". Если вы отслеживаете владение объектами AD DS в Active Directory (в отличие от внешней базы данных), необходимо ввести соответствующие сведения о собственности в свойствах этого объекта.

В этом случае владелец бизнеса, скорее всего, ЯВЛЯЕТСЯ ИТ-отделом, и нет запрета на владельцев бизнеса также быть ИТ-владельцами. Точка установления владения объектами заключается в том, чтобы определить контакты, когда необходимо вносить изменения в объекты, возможно, годы от их первоначального создания.

Щелкните вкладку "Организация ".

Введите все сведения, необходимые в стандартах объектов AD DS.

Щелкните вкладку "Телефонный подключение".

В поле "Разрешение доступа к сети" выберите "Запретить доступ". Эта учетная запись никогда не должна подключаться через удаленное подключение.

Примечание.

Вряд ли эта учетная запись будет использоваться для входа в контроллеры домена только для чтения (RODCs) в вашей среде. Тем не менее, если при условии, что учетная запись должна войти в RODC, необходимо добавить эту учетную запись в группу репликации паролей RODC отказано, чтобы его пароль не кэшировался в RODC.

Хотя пароль учетной записи должен быть сброшен после каждого использования и учетная запись должна быть отключена, реализация этого параметра не имеет удаленного влияния на учетную запись, и это может помочь в ситуациях, когда администратор забыл сбросить пароль учетной записи и отключить его.

Щелкните вкладку "Элемент".

Нажмите кнопку Добавить.

Введите группурепликации паролей RODC в диалоговом окне выбора пользователей, контактов, компьютеров и нажмите кнопку "Проверить имена". Если имя группы подчеркнуто в средстве выбора объектов, нажмите кнопку "ОК " и убедитесь, что учетная запись теперь является членом двух групп, отображаемых на следующем снимке экрана. Не добавляйте учетную запись в защищенные группы.

Щелкните OK.

Перейдите на вкладку "Безопасность " и нажмите кнопку "Дополнительно".

В диалоговом окне "Расширенная безопасность" Параметры нажмите кнопку "Отключить наследование" и скопируйте унаследованные разрешения в виде явных разрешений и нажмите кнопку "Добавить".

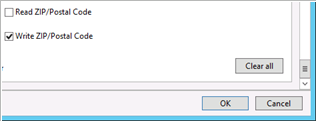

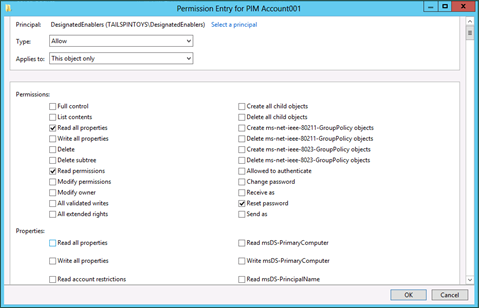

В диалоговом окне "Запись разрешений" для [учетной записи] нажмите кнопку "Выбрать участника" и добавьте группу, созданную в предыдущей процедуре. Прокрутите внизу диалогового окна и нажмите кнопку "Очистить все ", чтобы удалить все разрешения по умолчанию.

Прокрутите страницу в верхней части диалогового окна "Запись разрешений". Убедитесь, что раскрывающийся список "Тип " имеет значение Allow, и в раскрывающемся списке "Область применения " выберите только этот объект.

В поле "Разрешения" выберите "Чтение всех свойств", "Разрешения на чтение" и "Сброс пароля".

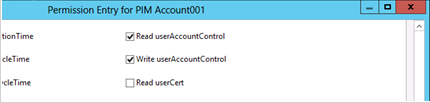

В поле "Свойства" выберите Read userAccountControl и Write userAccountControl.

Нажмите кнопку "ОК", снова в диалоговом окне "Расширенная безопасность" Параметры.

Примечание.

Атрибут userAccountControl управляет несколькими параметрами конфигурации учетной записи. Вы не можете предоставить разрешение на изменение только некоторых параметров конфигурации при предоставлении разрешения на запись атрибуту.

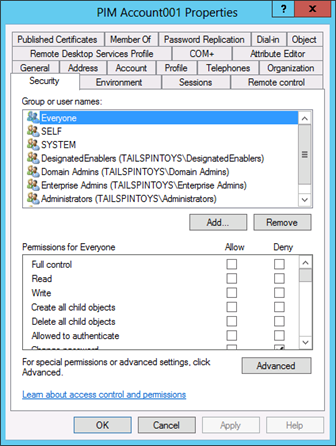

В поле "Группы или имена пользователей" на вкладке "Безопасность" удалите все группы, которые не должны быть разрешены для доступа к учетной записи или управления ею. Не удаляйте группы, настроенные с помощью запрета acEs, например группу "Все" и вычисляемую учетную запись SELF (это значение ACE было задано, когда пользователь не может изменить флаг пароля во время создания учетной записи. Кроме того, не удаляйте только что добавленную группу, учетную запись SYSTEM или группы, такие как EA, DA, BA или группа доступа к авторизации Windows.

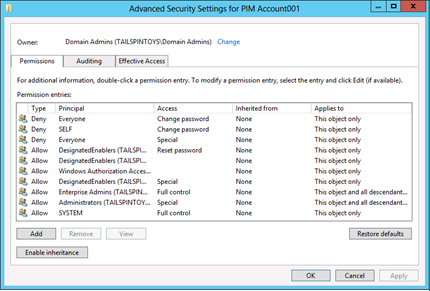

Нажмите кнопку "Дополнительно" и убедитесь, что диалоговое окно "Расширенная безопасность" Параметры выглядит примерно так, как показано на следующем снимок экрана.

Нажмите кнопку "ОК" и "ОК", чтобы закрыть диалоговое окно свойств учетной записи.

Настройка первой учетной записи управления завершена. Вы протестируете учетную запись в последующей процедуре.

Создание дополнительных учетных записей управления

Вы можете создавать дополнительные учетные записи управления, повторяя предыдущие шаги, копируя только что созданную учетную запись или создавая скрипт для создания учетных записей с нужными параметрами конфигурации. Обратите внимание, что при копировании созданной учетной записи многие настраиваемые параметры и списки управления доступом не будут скопированы в новую учетную запись, и вам придется повторить большую часть действий по настройке.

Вместо этого можно создать группу, в которую вы делегируете права на заполнение и отмену заполнения защищенных групп, но вам потребуется защитить группу и учетные записи, которые вы размещаете в ней. Так как в каталоге должно быть очень мало учетных записей, которым предоставлена возможность управлять членством в защищенных группах, создание отдельных учетных записей может быть самым простым подходом.

Независимо от того, как создать группу, в которую вы размещаете учетные записи управления, следует убедиться, что каждая учетная запись защищена, как описано ранее. Кроме того, следует рассмотреть возможность реализации ограничений групповой политики, аналогичных описанным в приложении D. Защита встроенных учетных записей Администратор istrator в Active Directory.

Аудит учетных записей управления

Необходимо настроить аудит учетной записи для регистрации, как минимум, всех записей в учетную запись. Это позволит не только определить успешное включение учетной записи и сброс пароля во время авторизованного использования, но и определить попытки несанкционированных пользователей управлять учетной записью. Неудачные записи в учетной записи должны быть записаны в системе мониторинга безопасности и событий (SIEM) (если применимо), и должны активировать оповещения, которые предоставляют уведомление сотрудникам, ответственным за расследование потенциальных компромиссов.

Решения SIEM принимают сведения о событиях из участвующих источников безопасности (например, журналы событий, данные приложения, сетевые потоки, продукты защиты от вредоносных программ и источники обнаружения вторжений), сортировка данных и попытка выполнять интеллектуальные представления и упреждающие действия. Существует множество коммерческих решений SIEM, и многие предприятия создают частные реализации. Хорошо разработанная и соответствующая реализация SIEM может значительно повысить возможности мониторинга безопасности и реагирования на инциденты. Однако возможности и точность зависят от решений. SIEMs выходит за рамки область этого документа, но конкретные рекомендации по событиям, содержащиеся в любом средстве реализации SIEM.

Дополнительные сведения о рекомендуемых параметрах конфигурации аудита для контроллеров домена см. в разделе "Мониторинг Active Directory для признаков компрометации". Параметры конфигурации контроллера домена предоставляются в мониторинге Active Directory для признаков компрометации.

Включение учетных записей управления для изменения членства защищенных групп

В этой процедуре вы настроите разрешения на объект Администратор SDHolder домена, чтобы разрешить только что созданным учетным записям управления изменять членство защищенных групп в домене. Эту процедуру нельзя выполнить с помощью графического пользовательского интерфейса (GUI).

Как описано в приложении C. Защищенные учетные записи и группы в Active Directory, ACL в объекте Администратор SDHolder домена фактически копируются в защищенные объекты при выполнении задачи SDProp. Защищенные группы и учетные записи не наследуют свои разрешения от объекта Администратор SDHolder. Их разрешения явно задаются для сопоставления разрешений в объекте Администратор SDHolder. Таким образом, при изменении разрешений для объекта Администратор SDHolder необходимо изменить их для атрибутов, соответствующих типу целевого объекта.

В этом случае вы предоставите только что созданные учетные записи управления, чтобы разрешить им читать и записывать атрибут членов в объектах групп. Однако объект Администратор SDHolder не является объектом группы и атрибутами группы не предоставляются в графическом редакторе ACL. По этой причине вы будете реализовывать изменения разрешений с помощью программы командной строки Dsacls. Чтобы предоставить учетным записям управления (отключено) разрешения на изменение членства защищенных групп, выполните следующие действия.

Войдите на контроллер домена, предпочтительнее контроллер домена с ролью эмулятора PDC (PDCE) с учетными данными учетной записи пользователя, которая была сделана членом группы DA в домене.

Откройте командную строку с повышенными привилегиями, щелкнув правой кнопкой мыши командную строку и нажав кнопку "Запуск от имени администратора".

Когда появится запрос на утверждение повышения прав, нажмите кнопку "Да".

Примечание.

Дополнительные сведения о повышении прав и управлении учетными записями пользователей (UAC) в Windows см. на веб-сайте TechNet.

В командной строке введите (подставляя сведения о домене) Dsacls [различающееся имя объекта Администратор SDHolder в вашем домене] /G [имя участника-пользователя учетной записи управления]:RPWP; член.

Предыдущая команда (которая не учитывает регистр) работает следующим образом:

Dsacls задает или отображает acEs в объектах каталога

CN=Администратор SDHolder,CN=System,DC=TailSpinToys,DC=msft определяет объект для изменения

/G указывает, что настроено предоставление ACE

PIM001@tailspintoys.msft — имя субъекта-пользователя (UPN) субъекта безопасности, которому будут предоставлены acEs.

RPWP предоставляет разрешения на чтение и запись свойств

Член — это имя свойства (атрибута), для которого будут заданы разрешения.

Дополнительные сведения об использовании Dsacls введите Dsacls без параметров в командной строке.

Если вы создали несколько учетных записей управления для домена, выполните команду Dsacls для каждой учетной записи. Завершив настройку ACL в объекте Администратор SDHolder, необходимо принудительно запустить SDProp или подождать завершения запланированного выполнения. Сведения о принудительном выполнении SDProp см. в разделе "Запуск SDProp вручную" в приложении C: защищенные учетные записи и группы в Active Directory.

При запуске SDProp можно убедиться, что изменения, внесенные в объект Администратор SDHolder, применены к защищенным группам в домене. Это невозможно проверить, просмотрев ACL в объекте Администратор SDHolder по ранее описанным причинам, но вы можете проверить, применены ли разрешения, просмотрев списки управления доступом для защищенных групп.

В Пользователи и компьютеры Active Directory убедитесь, что вы включили дополнительные функции. Для этого нажмите кнопку "Вид", найдите группу "Домен Администратор", щелкните правой кнопкой мыши группу и выберите пункт "Свойства".

Щелкните вкладку "Безопасность" и нажмите кнопку "Дополнительно", чтобы открыть диалоговое окно "Дополнительные Параметры безопасности для доменных Администратор".

Выберите "Разрешить ACE" для учетной записи управления и нажмите кнопку "Изменить". Убедитесь, что учетная запись предоставлена только разрешения на чтение участников и участников записи в группе DA и нажмите кнопку "ОК".

Нажмите кнопку "ОК" в диалоговом окне "Расширенная безопасность" Параметры и нажмите кнопку "ОК", чтобы закрыть диалоговое окно свойства для группы DA.

Вы можете повторить предыдущие шаги для других защищенных групп в домене; Разрешения должны быть одинаковыми для всех защищенных групп. Теперь вы завершили создание и настройку учетных записей управления для защищенных групп в этом домене.

Примечание.

Любая учетная запись, которая имеет разрешение на запись членства в группе в Active Directory, также может добавить себя в группу. Это поведение выполняется по проектированию и не может быть отключено. По этой причине следует всегда держать учетные записи управления отключенными, если они не используются, и внимательно отслеживать учетные записи, когда они отключены и когда они используются.

Проверка Параметры конфигурации группы и учетной записи

Теперь, когда вы создали и настроили учетные записи управления, которые могут изменить членство защищенных групп в домене (включая наиболее привилегированные группы EA, DA и BA), необходимо убедиться, что учетные записи и их группа управления были созданы правильно. Проверка состоит из следующих общих задач:

Проверьте группу, которая может включать и отключать учетные записи управления, чтобы убедиться, что члены группы могут включать и отключать учетные записи и сбрасывать пароли, но не могут выполнять другие административные действия в учетных записях управления.

Проверьте учетные записи управления, чтобы убедиться, что они могут добавлять и удалять участников в защищенные группы в домене, но не могут изменять другие свойства защищенных учетных записей и групп.

Проверка группы, которая будет включать и отключать учетные записи управления

Чтобы проверить включение учетной записи управления и сброс пароля, войдите на безопасную административную рабочую станцию с учетной записью, которая входит в группу, созданную в приложении I. Создание учетных записей управления для защищенных учетных записей и групп в Active Directory.

Откройте Пользователи и компьютеры Active Directory, щелкните правой кнопкой мыши учетную запись управления и нажмите кнопку "Включить учетную запись".

Диалоговое окно должно отображаться, убедив, что учетная запись включена.

Затем сбросьте пароль в учетной записи управления. Для этого щелкните правой кнопкой мыши учетную запись и нажмите кнопку "Сбросить пароль".

Введите новый пароль для учетной записи в полях "Новый пароль" и "Подтверждение пароля" и нажмите кнопку "ОК".

Появится диалоговое окно, подтверждающее, что пароль для учетной записи был сброшен.

Теперь попытайтесь изменить дополнительные свойства учетной записи управления. Щелкните правой кнопкой мыши учетную запись и щелкните вкладку "Свойства" и перейдите на вкладку "Удаленный элемент управления ".

Выберите "Включить удаленный элемент управления " и нажмите кнопку "Применить". Операция должна завершиться ошибкой, и должно отображаться сообщение об ошибке "Отказано в доступе".

Щелкните вкладку "Учетная запись" для учетной записи и попытайтесь изменить имя учетной записи, часы входа или рабочие станции входа. Все должны завершиться ошибкой, и параметры учетной записи, которые не контролируются атрибутом userAccountControl , должны быть серыми и недоступными для изменения.

Попытайтесь добавить группу управления в защищенную группу, например группу DA. При нажатии кнопки ОК появится сообщение, информирующее вас о том, что у вас нет разрешений на изменение группы.

Выполните дополнительные тесты, чтобы убедиться, что ничего не удается настроить в учетной записи управления, кроме параметров userAccountControl и сброса пароля.

Примечание.

Атрибут userAccountControl управляет несколькими параметрами конфигурации учетной записи. Вы не можете предоставить разрешение на изменение только некоторых параметров конфигурации при предоставлении разрешения на запись атрибуту.

Тестирование учетных записей управления

Теперь, когда вы включили одну или несколько учетных записей, которые могут изменить членство в защищенных группах, вы можете протестировать учетные записи, чтобы они могли изменять защищенное членство в группах, но не могут выполнять другие изменения в защищенных учетных записях и группах.

Войдите на защищенный административный узел в качестве первой учетной записи управления.

Запустите Пользователи и компьютеры Active Directory и найдите группу доменных Администратор.

Щелкните правой кнопкой мыши группу доменных Администратор и выберите пункт "Свойства".

В разделе "Свойства доменных Администратор" перейдите на вкладку "Члены" и нажмите кнопку "Добавить". Введите имя учетной записи, которая будет предоставлена временным привилегиям домена Администратор и нажмите кнопку "Проверить имена". При подчеркивании имени учетной записи нажмите кнопку "ОК ", чтобы вернуться на вкладку "Члены ".

На вкладке "Члены" диалогового окна "Свойства" Администратор "Домен" нажмите кнопку "Применить". После нажатия кнопки "Применить" учетная запись должна оставаться членом группы DA и не должна получать сообщения об ошибках.

Перейдите на вкладку "Управляемые по" в диалоговом окне "Свойства доменных Администратор" и убедитесь, что не удается ввести текст в каких-либо полях, а все кнопки будут серыми.

Перейдите на вкладку "Общие" в диалоговом окне "Свойства домена Администратор" и убедитесь, что вы не можете изменить любую информацию о этой вкладке.

Повторите эти действия для дополнительных защищенных групп по мере необходимости. По завершении войдите в безопасный административный узел с учетной записью, которая является членом группы, созданной для включения и отключения учетных записей управления. Затем сбросьте пароль для учетной записи управления, который вы только что проверили и отключите учетную запись. Вы выполнили настройку учетных записей управления и группы, которые будут отвечать за включение и отключение учетных записей.