SMB по QUIC

Область применения: Windows Server 2022 Datacenter: Azure Edition, Windows 11

SMB по QUIC — это альтернатива сетевому транспортному протоколу TCP, которая обеспечивает безопасное, надежное подключение к пограничным файловым серверам через ненадежные сети, такие как Интернет. QUIC — это стандартизованный протокол IETF со многими преимуществами по сравнению с TCP:

- Все пакеты всегда шифруются, и проверка подлинности выполняется с помощью TLS 1.3.

- Параллельные потоки надежных и ненадежных данных приложения

- Обмен данными приложения в первом круговом пути (0-RTT)

- Улучшено управление перегрузкой и восстановление потери

- Выживает изменение IP-адреса или порта клиентов

S МБ over QUIC предлагает "S МБ VPN" для telecommuters, пользователей мобильных устройств и организаций с высокой безопасностью. Сертификат сервера создает туннель TLS 1.3, зашифрованный через интернет-совместимый порт UDP 443, а не устаревший порт TCP 445. Весь трафик SMB, включая проверку подлинности и авторизацию в туннеле, никогда не раскрывается базовой сети. SMB работает как обычно в туннеле QUIC: для пользователей ничего не меняется. S МБ функции, такие как мультиканал, подписывание, сжатие, непрерывная доступность, аренду каталогов и т. д., работают нормально.

Администратор файлового сервера должен включить SMB по QUIC. Он не включен по умолчанию, и клиент не может принудительно включить S МБ через QUIC. Клиенты Windows S МБ по-прежнему используют TCP по умолчанию и будут пытаться использовать протокол S МБ через QUIC, если попытка TCP сначала завершается ошибкой, или если намеренно требуется использование NET USE /TRANSPORT:QUIC QUIC или New-SmbMapping -TransportType QUIC.

Необходимые компоненты

Чтобы использовать S МБ через QUIC, вам потребуется следующее:

- Файловый сервер под управлением Windows Server 2022 Datacenter: Azure Edition (Операционные системы Microsoft Server)

- Компьютер с Windows 11 (Windows для бизнеса)

- Центр Администратор Windows (домашняя страница)

- Инфраструктура открытых ключей для выдачи сертификатов, таких как сервер сертификатов Active Directory или доступ к доверенному стороннему издателю сертификатов, таким как Verisign, Digicert, Let's Encrypt и т. д.

Развертывание S МБ через QUIC

Шаг 1. Установка сертификата сервера

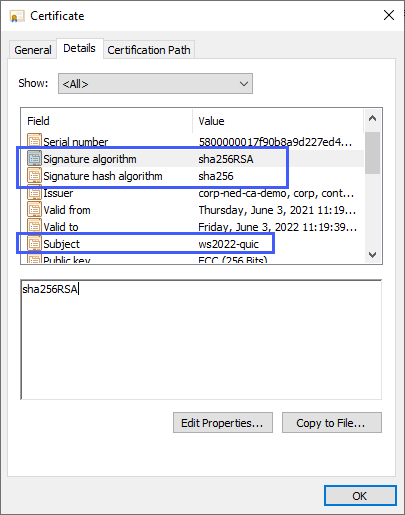

Создайте сертификат, выданный центром сертификации, со следующими свойствами:

- Использование ключа: цифровая подпись

- Назначение: проверка подлинности сервера (EKU 1.3.6.1.5.5.7.3.1)

- Алгоритм подписи: SHA256RSA (или больше)

- Хэш подписи: SHA256 (или более поздней версии)

- Алгоритм открытого ключа: ECDSA_P256 (или больше). Также можно использовать RSA с не менее 2048 длиной)

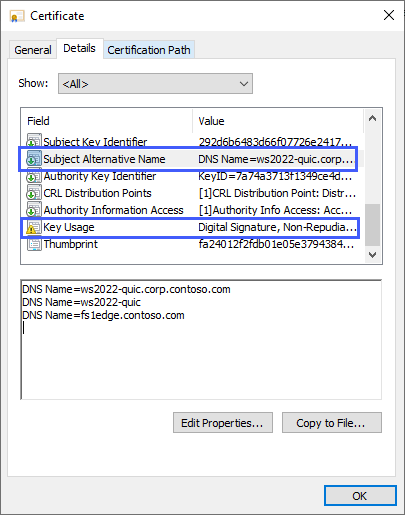

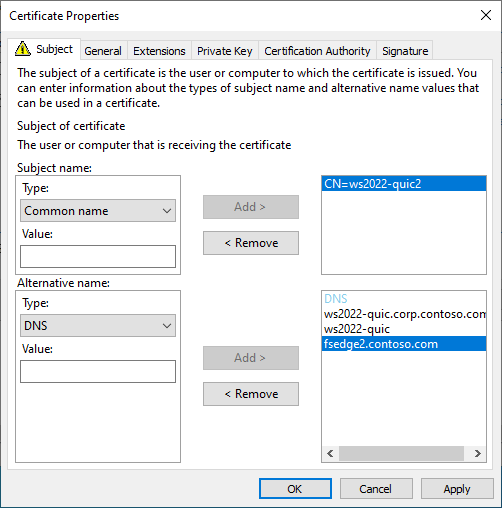

- Альтернативное имя субъекта (SAN): (запись DNS-имени для каждого полного DNS-имени, используемого для доступа к серверу S МБ)

- Тема: (CN= что-либо, но должно существовать)

- Закрытый ключ включен: да

При использовании центра сертификации Microsoft Enterprise можно создать шаблон сертификата и разрешить администратору файлового сервера предоставлять DNS-имена при запросе. Дополнительные сведения о создании шаблона сертификата см. в статье "Проектирование и реализация PKI: часть III. Шаблоны сертификатов". Демонстрация создания сертификата для S МБ через QUIC с помощью Центра сертификации Майкрософт см. в этом видео:

Чтобы запросить сертификат сторонних производителей, обратитесь к документации по поставщику.

При использовании центра сертификации Microsoft Enterprise:

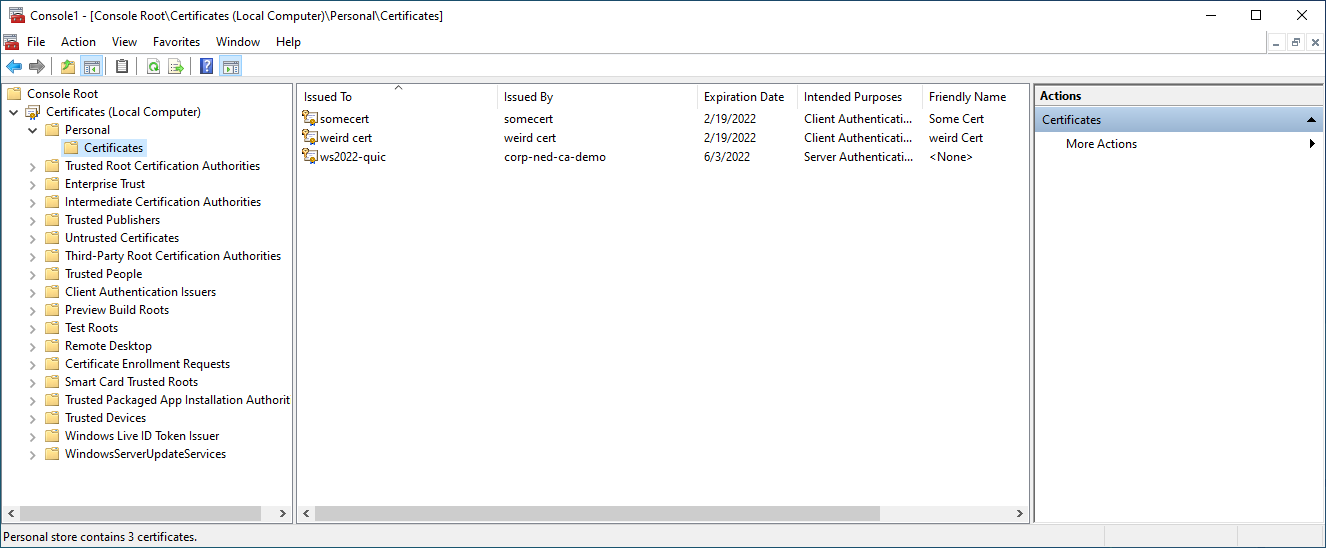

- Запустите MMC.EXE на файловом сервере.

- Добавьте оснастку "Сертификаты" и выберите учетную запись компьютера.

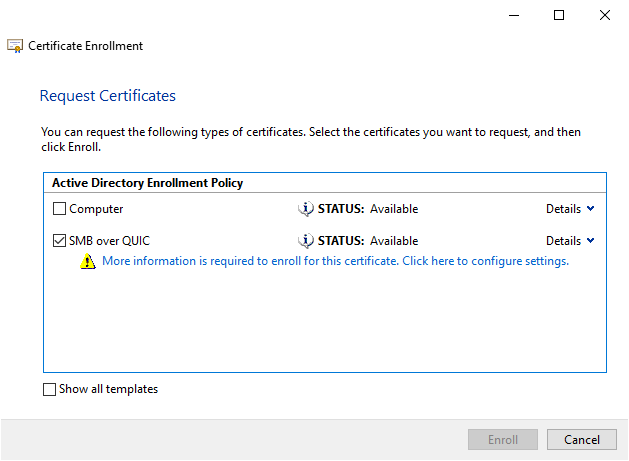

- Разверните сертификаты (локальный компьютер), личное, а затем щелкните правой кнопкой мыши сертификаты и нажмите кнопку "Запросить новый сертификат".

- Нажмите кнопку Далее

- Выбор политики регистрации Active Directory

- Нажмите кнопку Далее

- Выберите шаблон сертификата для S МБ over QUIC, опубликованный в Active Directory.

- Чтобы зарегистрировать этот сертификат, нажмите кнопку " Дополнительные сведения". Щелкните здесь, чтобы настроить параметры.

- Таким образом, пользователи могут использовать для поиска файлового сервера, заполните значение Subject общим именем и альтернативным именем субъекта одним или несколькими DNS-именами.

- Нажмите кнопку "ОК" и нажмите кнопку "Регистрация".

Примечание.

Не используйте IP-адреса для S МБ через альтернативные имена субъектов сервера QUIC.

- IP-адреса потребуют использования NTLM, даже если Kerberos доступен из контроллера домена или через прокси-сервер KDC.

- Виртуальные машины IaaS Azure под управлением S МБ через QUIC используют NAT для общедоступного интерфейса обратно в частный интерфейс. S МБ over QUIC не поддерживает использование IP-адреса для имени сервера через NAT, необходимо использовать полное DNS-имя, разрешающее IP-адрес общедоступного интерфейса только в этом случае.

Примечание.

Если вы используете файл сертификата, выданный сторонним центром сертификации, вы можете использовать оснастку "Сертификаты" или Центр Администратор Windows для импорта.

Шаг 2. Настройка S МБ через QUIC

- Разверните сервер Центра обработки данных Windows Server 2022: Azure Edition.

- Установите последнюю версию Windows Администратор Center на компьютере управления или на файловом сервере. Вам нужна последняя версия расширения "Файлы и общий доступ к файлам". Он устанавливается автоматически Центром Администратор Windows, если расширения автоматического обновления включены в Параметры > расширениях.

- Присоединение к файловом серверу Windows Server 2022 Datacenter: файлового сервера Azure Edition к домену Active Directory и предоставление доступа к клиентам программы предварительной оценки Windows в общедоступном интерфейсе Azure путем добавления правила разрешения брандмауэра для входящего трафика UDP/443. Не разрешайте входящий трафик TCP/445 на файловый сервер. Файловый сервер должен иметь доступ по крайней мере к одному контроллеру домена для проверки подлинности, но контроллер домена не требует доступа к Интернету.

Примечание.

Мы рекомендуем использовать S МБ over QUIC с доменами Active Directory, однако это не обязательно. Вы также можете использовать S МБ через QUIC на сервере, присоединенном к рабочей группе, с учетными данными локального пользователя и NTLM.

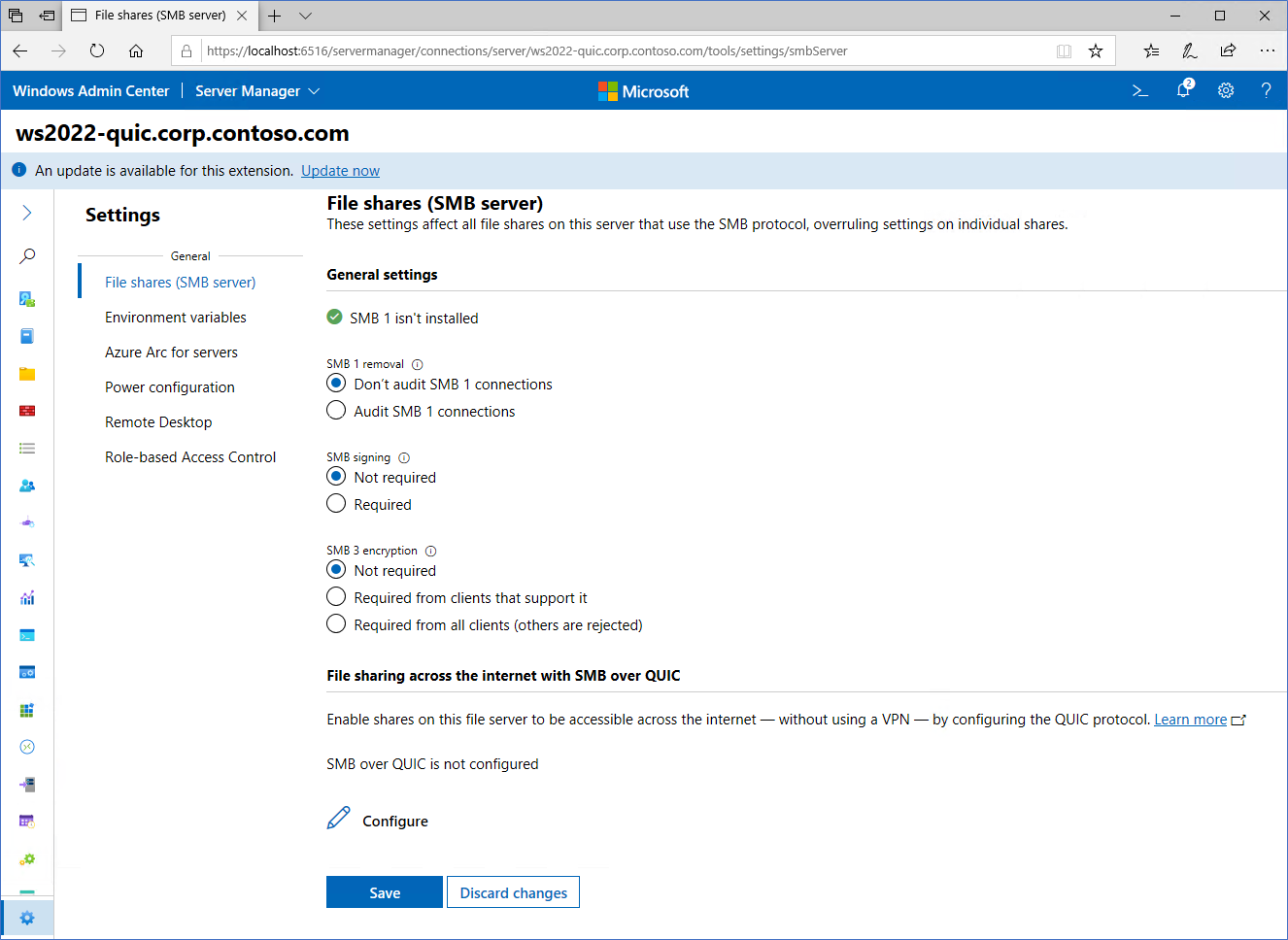

Подключение на сервер в Центре Администратор Windows и щелкните значок Параметры в левом нижнем левом. В разделе общих папок (S МБ server) в разделе Общий доступ к файлам через Интернет с помощью S МБ поверх QUIC нажмите кнопку "Настроить".

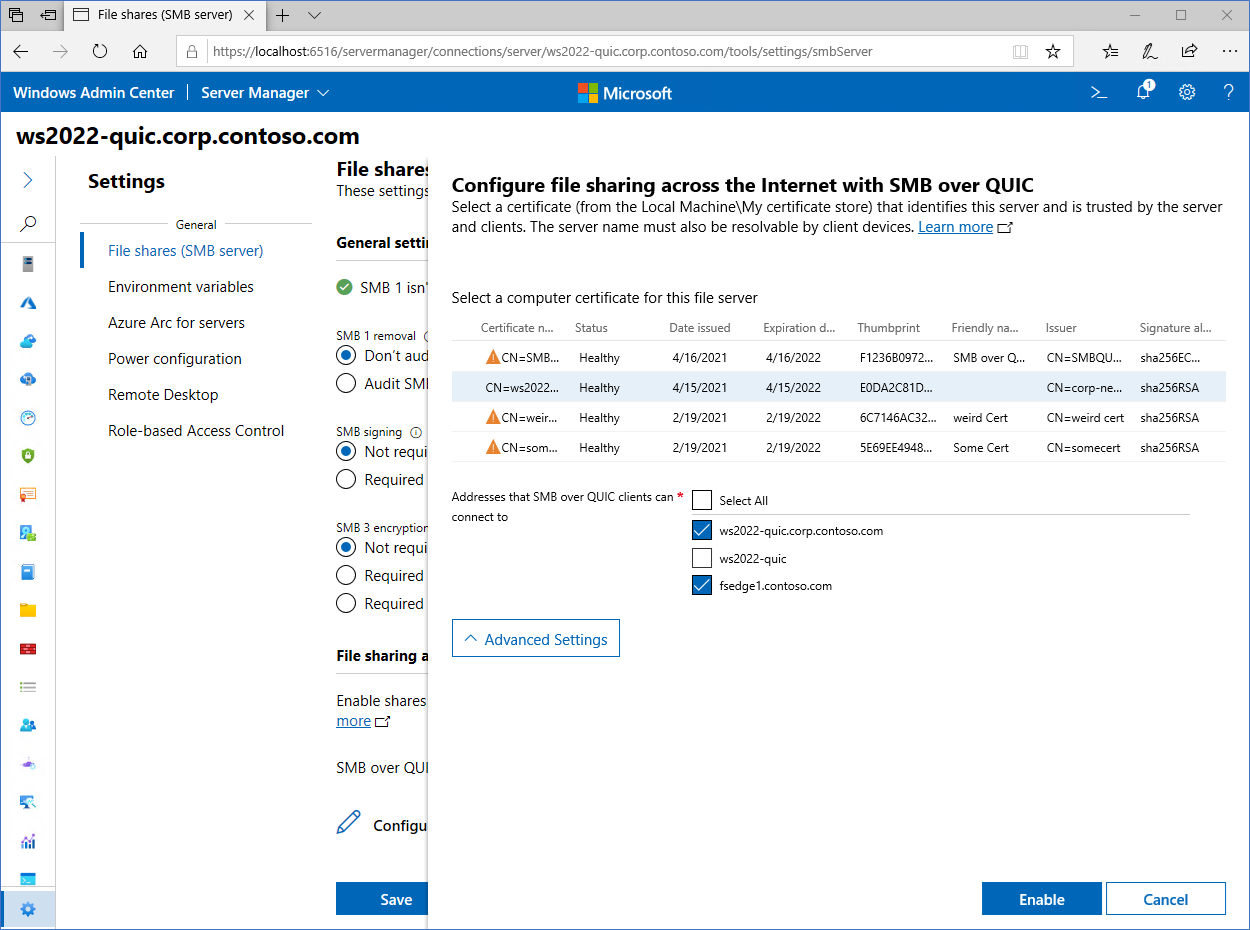

Щелкните сертификат в разделе "Выбор сертификата компьютера" для этого файлового сервера, щелкните адрес сервера, к которому могут подключиться клиенты, или щелкните "Выбрать все" и нажмите кнопку "Включить".

Убедитесь, что сертификат и S МБ через отчет QUIC работоспособны.

Выберите пункт меню "Файлы и общий доступ к файлам". Запишите существующие общие папки S МБ или создайте новый.

Для демонстрации настройки и использования S МБ через QUIC просмотрите это видео:

Шаг 3. Подключение к общим папкам S МБ

Присоедините устройство с Windows 11 к домену. Убедитесь, что имена субъектов сертификата S МБ поверх имен субъектов сертификата QUIC файлового сервера публикуются в DNS и полностью добавлены в файлы HOST для Windows 11. Убедитесь, что альтернативные имена субъекта сертификата сервера публикуются в DNS ИЛИ добавляются в файлы HOSTS для Windows 11.

Переместите устройство с Windows 11 во внешнюю сеть, где у него больше нет сетевого доступа к контроллерам домена или к внутренним IP-адресам файлового сервера.

В Windows проводник в адресной строке введите UNC-путь к общей папке на файловом сервере и убедитесь, что вы можете получить доступ к данным в общей папке. Кроме того, можно использовать NET USE /TRANSPORT:QUIC или New-SmbMapping -TransportType QUIC с UNC-путем. Примеры:

NET USE * \\fsedge1.contoso.com\sales(автоматически пытается использовать TCP, а затем QUIC)NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC(пытается только QUIC)New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC(пытается только QUIC)

Настройка прокси-сервера KDC (необязательно, но рекомендуется)

По умолчанию устройство с Windows 11 не будет иметь доступа к контроллеру домена Active Directory при подключении к S МБ через файловый сервер QUIC. Это означает, что проверка подлинности использует NTLMv2, где файловый сервер проходит проверку подлинности от имени клиента. Проверка подлинности или авторизация NTLMv2 не возникает за пределами туннеля QUIC с шифрованием TLS 1.3. Однако мы по-прежнему рекомендуем использовать Kerberos в качестве общей рекомендации по обеспечению безопасности и не рекомендуем создавать новые зависимости NTLMv2 в развертываниях. Чтобы разрешить это, можно настроить прокси-сервер KDC для пересылки запросов на запросы на запросы билетов от имени пользователя, все при использовании защищенного через Интернет HTTPS зашифрованного канала связи. Прокси-сервер KDC полностью поддерживается S МБ поверх QUIC и настоятельно рекомендуется.

Примечание.

Невозможно настроить Центр Администратор Windows (WAC) в режиме шлюза с помощью TCP-порта 443 на файловом сервере, где настраивается прокси-сервер KDC. При настройке WAC на файловом сервере измените порт на порт, который не используется и не равен 443. Если вы уже настроили WAC через порт 443, повторно запустите MSI установки WAC и выберите другой порт при появлении запроса.

Метод Windows Администратор Center

Убедитесь, что вы используете по крайней мере Windows Администратор Center версии 2110.

Обычно настройте S МБ через QUIC. Начиная с Windows Администратор Center 2110, параметр настройки прокси-сервера KDC в S МБ через QUIC автоматически включен, и вам не нужно выполнять дополнительные действия на файловом сервере. По умолчанию прокси-порт KDC равен 443 и автоматически назначается Windows Администратор Center.

Примечание.

Невозможно настроить S МБ через сервер QUIC, присоединенный к рабочей группе с помощью Центра Администратор Windows. Необходимо присоединить сервер к домену Active Directory или выполнить действия, описанные в разделе "Метод вручную".

Настройте следующий параметр групповой политики для применения к устройству Windows 11:

Компьютеры > Администратор istrative templates > System > Kerberos > Указывают прокси-серверы KDC для клиентов Kerberos

Формат этого параметра групповой политики — это имя значения полного доменного имени Active Directory, а значение будет внешним именем, указанным для сервера QUIC. Например, где домен Active Directory называется corp.contoso.com, а внешний ДОМЕН DNS называется contoso.com:

value name: corp.contoso.comvalue: <https fsedge1.contoso.com:443:kdcproxy />Это сопоставление областей Kerberos означает, что если пользователь ned@corp.contoso.com пытался подключиться к имени файлового сервера fs1edge.contoso.com, прокси-сервер KDC будет знать, чтобы перенаправить билеты kerberos на контроллер домена во внутреннем домене corp.contoso.com . Обмен данными с клиентом будет осуществляться через ПРОТОКОЛ HTTPS через порт 443, а учетные данные пользователя не предоставляются непосредственно в сети файлового сервера клиента.

Убедитесь, что пограничные брандмауэры разрешают HTTPS через порт 443, входящий в файловый сервер.

Примените групповую политику и перезапустите устройство Windows 11.

Ручной метод

На файловом сервере в командной строке PowerShell с повышенными привилегиями выполните следующую команду:

NETSH http add urlacl url=https://+:443/KdcProxy user="NT authority\Network Service"REG ADD "HKLM\SYSTEM\CurrentControlSet\Services\KPSSVC\Settings" /v HttpsClientAuth /t REG_DWORD /d 0x0 /fREG ADD "HKLM\SYSTEM\CurrentControlSet\Services\KPSSVC\Settings" /v DisallowUnprotectedPasswordAuth /t REG_DWORD /d 0x0 /fGet-SmbServerCertificateMappingСкопируйте значение отпечатка из сертификата, связанного с S МБ по сертификату QUIC (может быть несколько строк, но все они будут иметь одинаковый отпечаток) и вставьте его в качестве значения Certhash для следующей команды:

$guid = [Guid]::NewGuid()Add-NetIPHttpsCertBinding -ipport 0.0.0.0:443 -CertificateHash <thumbprint> -CertificateStoreName "my" -ApplicationId "{$guid}" -NullEncryption $falseДобавьте S МБ файлового сервера по именам QUIC в качестве имен субъектов-служб в Active Directory для Kerberos. Например:

NETDOM computername ws2022-quic.corp.contoso.com /add fsedge1.contoso.comНастройте службу прокси-сервера KDC автоматически и запустите ее:

Set-Service -Name kpssvc -StartupType AutomaticStart-Service -Name kpssvcНастройте следующую групповую политику для применения к устройству Windows 11:

Компьютеры > Администратор istrative templates > System > Kerberos > Указывают прокси-серверы KDC для клиентов Kerberos

Формат этого параметра групповой политики — это имя значения полного доменного имени Active Directory, а значение будет внешним именем, указанным для сервера QUIC. Например, если домен Active Directory называется "corp.contoso.com", а внешний DNS-домен называется "contoso.com":

value name: corp.contoso.comvalue: <https fsedge1.contoso.com:443:kdcproxy />Это сопоставление областей Kerberos означает, что если пользователь

ned@corp.contoso.comпытался подключиться к имениfs1edge.contoso.com"файлового сервера, прокси-сервер KDC будет знать, чтобы перенаправить билеты kerberos на контроллер домена во внутреннемcorp.contoso.comдомене. Обмен данными с клиентом будет осуществляться через ПРОТОКОЛ HTTPS через порт 443, а учетные данные пользователя не предоставляются непосредственно в сети файлового сервера клиента.Создайте правило брандмауэра Защитника Windows, которое включает TCP-порт 443 для службы прокси-сервера KDC для получения запросов проверки подлинности.

Убедитесь, что пограничные брандмауэры разрешают HTTPS через порт 443, входящий в файловый сервер.

Примените групповую политику и перезапустите устройство Windows 11.

Примечание.

Автоматическая настройка прокси-сервера KDC будет поступать позже в S МБ через QUIC, и эти шаги сервера не потребуются.

Срок действия сертификата и продление

Истекший срок действия S МБ через сертификат QUIC, который вы заменяете новым сертификатом издателя, будет содержать новый отпечаток. Хотя вы можете автоматически продлить S МБ поверх сертификатов QUIC при истечении срока действия с помощью служб сертификатов Active Directory, обновленный сертификат также получает новый отпечаток. Это означает, что при истечении срока действия сертификата необходимо перенастроить S МБ over QUIC, так как новый отпечаток должен быть сопоставлен. Вы можете просто выбрать новый сертификат в Центре Администратор Windows для существующей конфигурации S МБ поверх конфигурации QUIC или использовать команду Set-S МБ ServerCertificateMapping PowerShell для обновления сопоставления нового сертификата. Автоматическое управление Azure для Windows Server можно использовать для обнаружения истечения срока действия сертификата и предотвращения сбоя. Дополнительные сведения см . в статье "Автоматическое управление Azure для Windows Server".

Примечания.

- Для клиентов, не использующих общедоступное облако Azure, Windows Server 2022 Datacenter: Выпуск Azure доступен в Azure Stack HCI, начиная с версии 22H2.

- Мы рекомендуем использовать S МБ over QUIC с доменами Active Directory, однако это не обязательно. Вы также можете использовать S МБ через QUIC на сервере, присоединенном к рабочей группе, с учетными данными локального пользователя и NTLM или Azure IaaS с присоединенными к Microsoft Entra серверами Windows Server. Microsoft Entra присоединился к серверам Windows для компьютеров, отличных от IaaS, не поддерживается. Присоединенные к Microsoft Entra серверы Windows не поддерживают учетные данные для удаленных операций безопасности Windows, так как идентификатор Microsoft Entra не содержит идентификаторов пользователей или групп. Для доступа к общей папке S МБ через общую папку QUIC в Microsoft Entra, присоединенной к Windows Server, необходимо использовать учетную запись пользователя на основе домена или локальной учетной записи пользователя.

- Невозможно настроить S МБ через QUIC с помощью WAC, если сервер S МБ находится в рабочей группе (т. е. не присоединен к домену AD). В этом сценарии необходимо использовать командлет New-S МБ ServerCertificateMapping.

- Мы рекомендуем использовать контроллеры домена только для чтения, настроенные только с помощью паролей мобильных пользователей, доступных на файловом сервере.

- Пользователи должны иметь надежные пароли или, в идеале, настроить с помощью стратегии без пароля с Windows Hello для бизнеса MFA или смарт-карта. Настройте политику блокировки учетных записей для мобильных пользователей с помощью детальной политики паролей и следует развернуть программное обеспечение защиты от вторжений для обнаружения атак подбора или распыления паролей.

Дополнительные ссылки

служба хранилища в блоге Майкрософт

Домашняя страница рабочей группы QUIC

Домашняя страница Microsoft MsQuic GitHub