Принцип работы Credential Guard

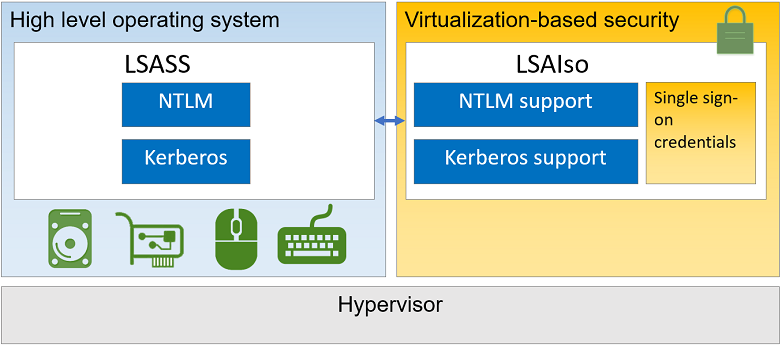

Kerberos, NTLM и Credential Manager изолируют секреты с помощью безопасности на основе виртуализации (VBS). Предыдущие версии Windows хранили секреты в памяти процесса в процессе lsass.exeлокального центра безопасности (LSA). Если Credential Guard включен, процесс LSA в операционной системе взаимодействует с компонентом, который называется изолированным процессом LSA , который хранит и защищает эти секреты, LSAIso.exe. Данные, хранящиеся в изолированном процессе LSA, защищены с помощью VBS и недоступны для остальной части операционной системы. LSA взаимодействует с изолированным процессом LSA с помощью удаленных вызовов процедур.

По соображениям безопасности в изолированном процессе LSA не хранятся никакие драйверы устройств. Он содержит только небольшую группу двоичных файлов операционной системы, которые необходимы для обеспечения безопасности. Все двоичные файлы подписываются сертификатом, которому доверяет VBS, и подписи проверяются перед запуском файла в защищенной среде.

Ниже приведен общий обзор того, как LSA изолируется с помощью безопасности на основе виртуализации:

Ограничения для защиты Credential Guard

Некоторые способы хранения учетных данных не защищены Credential Guard, в том числе:

- Программное обеспечение, которое используется для управления учетными данными за пределами системы защиты компонентов Windows.

- Локальные учетные записи и учетные записи Майкрософт.

- Credential Guard не защищает базу данных Active Directory, запущенную на контроллерах домена Windows Server. Он также не защищает конвейеры ввода учетных данных, например Windows Server с шлюзом удаленных рабочих столов. Если вы используете ОС Windows Server в качестве клиентского компьютера, она получит ту же защиту, что и при запуске клиентской ОС Windows.

- Клавиатурные шпионы

- Физические атаки

- Не запрещает злоумышленнику с вредоносными программами на компьютере использовать привилегии, связанные с любыми учетными данными. Мы рекомендуем использовать выделенные компьютеры для высокоценных учетных записей, таких как ИТ-специалисты и пользователи с доступом к высокоценным ресурсам в вашей организации.

- Пакеты безопасности сторонних корпораций

- Если Credential Guard включен, NTLMv1, MS-CHAPv2, Digest и CredSSP не могут использовать учетные данные для входа. Таким образом, единый вход не работает с этими протоколами. Однако приложения могут запрашивать учетные данные или использовать учетные данные, хранящиеся в хранилище Windows, которые не защищены Credential Guard с помощью любого из этих протоколов.

Предостережение

Рекомендуется, чтобы ценные учетные данные, такие как учетные данные для входа, не использовались с протоколами NTLMv1, MS-CHAPv2, Digest или CredSSP. Если эти протоколы должны использоваться пользователями домена или Microsoft Entra, для этих вариантов использования должны быть подготовлены дополнительные учетные данные.

- Предоставленные учетные данные для проверки подлинности NTLM не защищены. Если пользователь получает соответствующий запрос и вводит учетные данные для проверки подлинности NTLM, эти учетные данные будут уязвимы и могут быть считаны из памяти LSASS. Эти же учетные данные также уязвимы для средств ведения журнала ключей.

- Билеты службы Kerberos не защищены Credential Guard, но билет на предоставление билетов Kerberos (TGT) защищен

- Если Credential Guard включен, Kerberos не разрешает неограниченное делегирование Kerberos или шифрование DES не только для учетных данных для входа, но и для запрашиваемых или сохраненных учетных данных.

- Если Credential Guard включена на виртуальной машине, она защищает секреты от атак внутри виртуальной машины. Однако он не обеспечивает защиту от привилегированных системных атак, исходящих от узла.

- Кэшированные проверяющие пароли для входа в Windows (обычно называемые кэшируемыми учетными данными) не квалифицируются как учетные данные, так как они не могут быть представлены другому компьютеру для проверки подлинности и могут использоваться только локально для проверки учетных данных. Они хранятся в реестре на локальном компьютере и обеспечивают проверку учетных данных, если присоединенный к домену компьютер не может подключиться к AD DS во время входа пользователя. Эти кэшированные входы в систему или, более конкретно, кэшированные сведения об учетной записи домена, можно управлять с помощью параметра политики безопасности Интерактивный вход: число предыдущих входов в кэш , если контроллер домена недоступен.

Дальнейшие действия

- Узнайте , как настроить Credential Guard

- Ознакомьтесь с рекомендациями и примером кода для повышения безопасности и надежности среды с помощью Credential Guard в статье Дополнительные меры по устранению рисков .

- Ознакомьтесь с рекомендациями и известными проблемами при использовании Credential Guard

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по