Развертывание политик WDAC с помощью мобильных Управление устройствами (MDM)

Примечание.

Некоторые возможности управления приложениями Защитник Windows (WDAC) доступны только в определенных версиях Windows. Узнайте больше о доступности функции управления приложениями в Защитнике Windows.

Для настройки Защитник Windows управления приложениями (WDAC) на клиентских компьютерах можно использовать решение mobile Управление устройствами (MDM), например Microsoft Intune. Intune включает встроенную поддержку WDAC, которая может быть полезной отправной точкой, но клиенты могут найти доступные варианты доверия слишком ограничивающими. Чтобы развернуть настраиваемую политику с помощью Intune и определить собственный круг доверия, можно настроить профиль с помощью пользовательского OMA-URI. Если в вашей организации используется другое решение MDM, проверка с поставщиком решений для развертывания политики WDAC.

Важно.

Из-за известной проблемы следует всегда активировать новые подписанные базовые политики WDAC с перезагрузкой в системах с включенной целостностью памяти . Вместо мобильных Управление устройствами (MDM) разверните новые подписанные базовые политики WDAC с помощью скрипта и активируйте политику с перезапуском системы.

Эта проблема не влияет на обновления подписанных базовых политик, которые уже активны в системе, развертывание неподписанных политик или развертывание дополнительных политик (подписанных или неподписанных). Это также не влияет на развертывания в системах, в которых не выполняется целостность памяти.

Использование встроенных политик Intune

Встроенная поддержка Защитник Windows управления приложениями Intune позволяет настроить клиентские компьютеры Windows только для выполнения:

- Компоненты Windows

- Сторонние драйверы ядра оборудования и программного обеспечения

- Приложения, подписанные Microsoft Store

- [Необязательно] Уважаемые приложения, определенные в графе интеллектуальной безопасности (ISG)

Примечание.

Встроенные политики Intune используют версию политики DefaultWindows до 1903 года в формате одной политики. Используйте улучшенный интерфейс Intune WDAC, который в настоящее время находится в общедоступной предварительной версии, для создания и развертывания файлов в формате нескольких политик. Вы также можете использовать настраиваемую функцию OMA-URI Intune для развертывания собственных политик WDAC в формате нескольких политик и использования функций, доступных в Windows 10 1903 или Windows 11, как описано далее в этом разделе.

Примечание.

Intune сейчас использует поставщик служб CSP AppLocker для развертывания встроенных политик. Поставщик служб CSP AppLocker всегда запрашивает перезагрузку устройства при использовании политик WDAC. Используйте улучшенный интерфейс Intune WDAC, который в настоящее время находится в общедоступной предварительной версии, для развертывания собственных политик WDAC без перезапуска. Кроме того, можно использовать настраиваемую функцию OMA-URI Intune с поставщиком CSP ApplicationControl.

Чтобы использовать встроенные политики WDAC Intune, настройте Endpoint Protection для Windows 10 (и более поздних версий).

Развертывание политик WDAC с помощью пользовательского OMA-URI

Примечание.

На политики, развернутые с помощью Intune пользовательского OMA-URI, распространяется ограничение в 350 000 байт. Клиенты должны создавать Защитник Windows политики управления приложениями, использующие правила на основе сигнатур, Граф интеллектуальной безопасности и управляемые установщики, где это возможно. Клиентам, на устройствах которых используется более 1903 сборок Windows, также рекомендуется использовать несколько политик , которые обеспечивают более детализированную политику.

Теперь у вас должна быть одна или несколько политик WDAC, преобразованных в двоичную форму. Если нет, выполните действия, описанные в разделе Развертывание политик управления приложениями Защитник Windows (WDAC).

Развертывание пользовательских политик WDAC в Windows 10 1903 и более поздних версий

Начиная с Windows 10 1903, пользовательское развертывание политики OMA-URI может использовать поставщик служб CSP ApplicationControl, который поддерживает несколько политик и политик без перезагрузки.

Примечание.

Перед развертыванием с помощью OMA-URI необходимо преобразовать XML-код настраиваемой политики в двоичную форму.

Ниже приведены шаги по использованию пользовательских функций OMA-URI Intune.

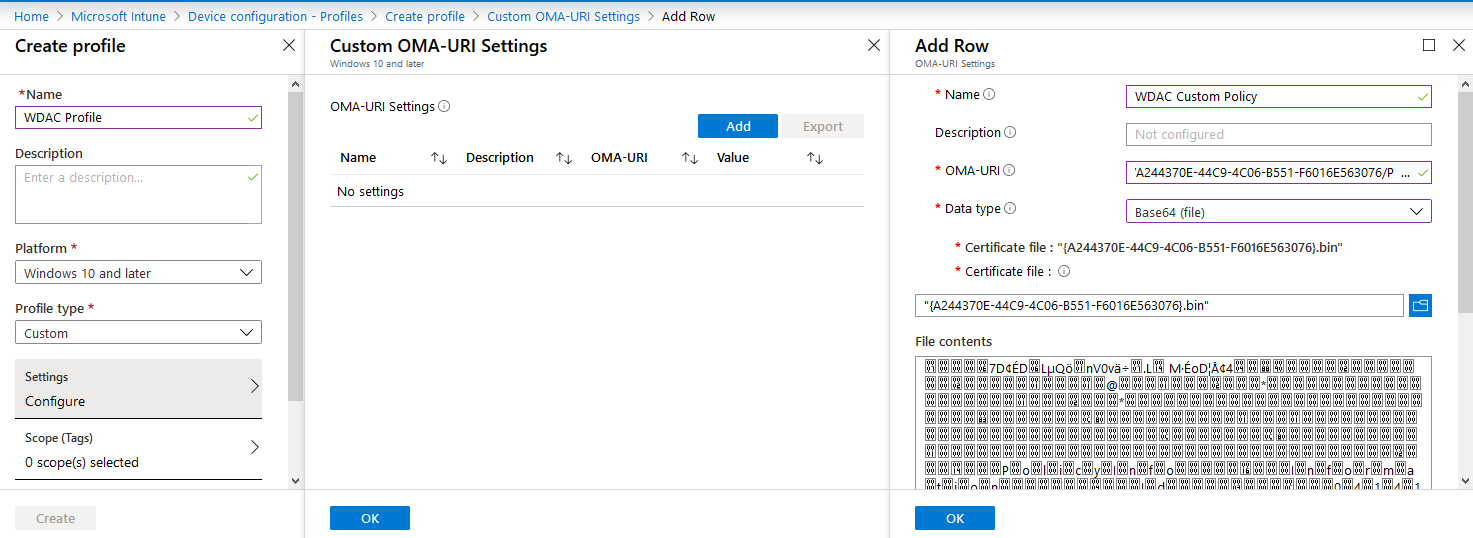

Откройте портал Microsoft Intune и создайте профиль с настраиваемыми параметрами.

Укажите имя и описание и используйте следующие значения для оставшихся пользовательских ПАРАМЕТРОВ OMA-URI:

- OMA-URI:

./Vendor/MSFT/ApplicationControl/Policies/_Policy GUID_/Policy - Тип данных: Base64 (файл)

- Файл сертификата. Отправьте файл политики двоичного формата. Для этого измените файл {GUID}.cip на {GUID}.bin. Вам не нужно отправлять файл Base64, так как Intune преобразует отправленный .bin файл в Base64 от вашего имени.

- OMA-URI:

Примечание.

Для значения GUID политики не включайте фигурные скобки.

Удаление политик WDAC в Windows 10 1903+

После удаления политики, развернутые через Intune через поставщик служб CSP ApplicationControl, удаляются из системы, но остаются в силе до следующей перезагрузки. Чтобы отключить принудительное применение управления приложениями Защитник Windows, сначала замените существующую политику новой версией политики, которая будет "Разрешить *", как правила в примере политики в %windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xml. После развертывания обновленной политики ее можно удалить на портале Intune. Это удаление предотвратит блокировку и полностью удалит политику WDAC при следующей перезагрузке.

Для систем до 1903 года

Развертывание политик

Ниже приведены шаги по использованию функции пользовательского OMA-URI Intune для применения поставщика CSP AppLocker и развертывания настраиваемой политики WDAC в системах до 1903 года.

Преобразуйте XML-код политики в двоичный формат с помощью командлета ConvertFrom-CIPolicy для развертывания. Двоичная политика может быть подписана или не подписана.

Откройте портал Microsoft Intune и создайте профиль с настраиваемыми параметрами.

Укажите имя и описание и используйте следующие значения для оставшихся пользовательских ПАРАМЕТРОВ OMA-URI:

- OMA-URI:

./Vendor/MSFT/AppLocker/ApplicationLaunchRestrictions/_Grouping_/CodeIntegrity/Policy - Тип данных: Base64 (файл)

- Файл сертификата: отправка файла политики двоичного формата

Примечание.

Развертывание политик с помощью поставщика служб CSP AppLocker приведет к принудительной перезагрузке во время запуска запуска.

- OMA-URI:

Удаление политик

Политики, развернутые с помощью Intune через поставщик служб CSP AppLocker, не могут быть удалены через консоль Intune. Чтобы отключить применение политики управления приложениями Защитник Windows, разверните политику режима аудита или используйте скрипт для удаления существующей политики.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по