Självstudie – Anpassa attributmappningar för användaretablering för SaaS-program i Microsoft Entra-ID

Microsoft Entra-ID ger stöd för användaretablering till saaS-program som inte kommer från Microsoft, till exempel Salesforce, G Suite med flera. Om du aktiverar användaretablering för ett SaaS-program som inte kommer från Microsoft kontrollerar administrationscentret för Microsoft Entra dess attributvärden via attributmappningar.

Kontrollera att du är bekant med begreppen apphantering och enkel inloggning (SSO) innan du kommer igång. Kolla in följande länkar:

Det finns en förkonfigurerad uppsättning attribut och attributmappningar mellan Microsoft Entra-användarobjekt och varje SaaS-app användarobjekt. Vissa appar hanterar andra typer av objekt tillsammans med Användare, till exempel Grupper.

Du kan anpassa standardattributmappningarna efter dina affärsbehov. Du kan därför ändra eller ta bort befintliga attributmappningar eller skapa nya attributmappningar.

Kommentar

Förutom att konfigurera attributmappningar via Microsoft Entra-gränssnittet kan du granska, ladda ned och redigera JSON-representationen av schemat.

Redigera mappningar av användarattribut

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

Följ de här stegen för att komma åt funktionen Mappningar i användaretablering:

Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

Bläddra till Identity>Applications Enterprise-program.>

En lista över alla konfigurerade appar visas, inklusive appar som har lagts till från galleriet.

Välj vilken app som helst för att läsa in dess apphanteringsfönster, där du kan visa rapporter och hantera appinställningar.

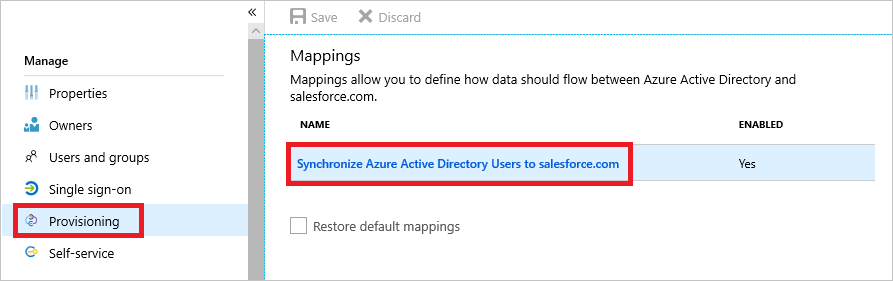

Välj Etablering för att hantera etableringsinställningar för användarkonton för den valda appen.

Expandera Mappningar för att visa och redigera de användarattribut som flödar mellan Microsoft Entra-ID och målprogrammet. Om målprogrammet stöder det kan du i det här avsnittet konfigurera etablering av grupper och användarkonton.

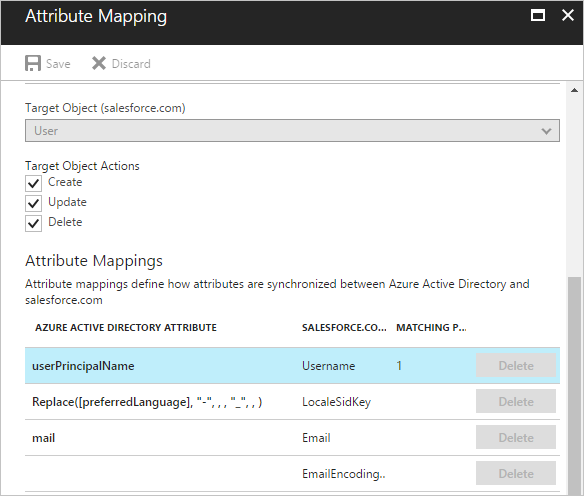

Välj en mappningskonfiguration för att öppna den relaterade skärmen Attributmappning . SaaS-program kräver att vissa attributmappningar fungerar korrekt. För obligatoriska attribut är funktionen Ta bort inte tillgänglig.

I den här skärmbilden kan du se att attributet Användarnamn för ett hanterat objekt i Salesforce är fyllt med värdet userPrincipalName för det länkade Microsoft Entra-objektet .

Kommentar

Att rensa Skapa påverkar inte befintliga användare. Om Du inte har valt Skapa kan du inte skapa nya användare.

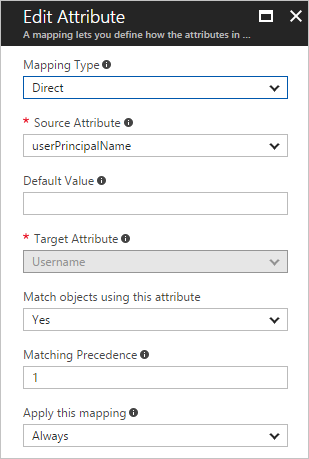

Välj en befintlig attributmappning för att öppna skärmen Redigera attribut . Här kan du redigera de användarattribut som flödar mellan Microsoft Entra-ID och målprogrammet.

Förstå attributmappningstyper

Med attributmappningar styr du hur attribut fylls i i ett SaaS-program som inte är från Microsoft. Det finns fyra olika mappningstyper som stöds:

- Direct – målattributet fylls med värdet för ett attribut för det länkade objektet i Microsoft Entra-ID.

- Konstant – målattributet fylls i med en specifik sträng som du har angett.

- Uttryck – målattributet fylls i baserat på resultatet av ett skriptliknande uttryck. Mer information om uttryck finns i Skriva uttryck för attributmappningar i Microsoft Entra-ID.

- Ingen – målattributet lämnas omodifierat. Men om målattributet någonsin är tomt fylls det i med det standardvärde som du anger.

Tillsammans med dessa fyra grundläggande typer stöder anpassade attributmappningar konceptet med en valfri standardvärdetilldelning . Standardvärdetilldelningen säkerställer att ett målattribut fylls i med ett värde om det inte finns något värde i Microsoft Entra-ID eller på målobjektet. Den vanligaste konfigurationen är att lämna detta tomt. Mer information om mappningsattribut finns i Så här fungerar programetablering i Microsoft Entra-ID.

Förstå egenskaper för attributmappning

I föregående avsnitt introducerades egenskapen attributmappningstyp. Tillsammans med den här egenskapen stöder attributmappningar även attributen:

- Källattribut – användarattributet från källsystemet (exempel: Microsoft Entra-ID).

- Målattribut – användarattributet i målsystemet (exempel: ServiceNow).

- Standardvärde om null (valfritt) – Det värde som skickas till målsystemet om källattributet är null. Det här värdet etableras bara när en användare skapas. "Standardvärdet när null" etableras inte när en befintlig användare uppdateras. Lägg till exempel till ett standardvärde för jobbrubrik när du skapar en användare med uttrycket :

Switch(IsPresent([jobTitle]), "DefaultValue", "True", [jobTitle]). Mer information om uttryck finns i Referens för att skriva uttryck för attributmappningar i Microsoft Entra-ID. - Matcha objekt med det här attributet – Om den här mappningen ska användas för att unikt identifiera användare mellan käll- och målsystemen. Används på

userPrincipalName- eller e-postattribut i Microsoft Entra-ID och mappas till ett användarnamnsfält i ett målprogram. - Matchande prioritet – Flera matchande attribut kan anges. När det finns flera utvärderas de i den ordning som definieras av det här fältet. Så snart en matchning hittas utvärderas inga ytterligare matchande attribut. Du kan ange så många matchande attribut som du vill, men fundera på om attributen som du använder som matchande attribut verkligen är unika och måste vara matchande attribut. Vanligtvis har kunder ett eller två matchande attribut i sin konfiguration.

- Använd mappningen.

- Always – Tillämpa den här mappningen på både åtgärder för att skapa och uppdatera användare.

- Endast under skapandet – Använd endast den här mappningen på åtgärder för att skapa användare.

Matcha användare i käll- och målsystemen

Microsoft Entra-etableringstjänsten kan distribueras i både "gröna fält"-scenarier (där användare inte finns i målsystemet) och "brownfield"-scenarier (där användare redan finns i målsystemet). För att stödja båda scenarierna använder etableringstjänsten begreppet matchande attribut. Med matchande attribut kan du avgöra hur du unikt identifierar en användare i källan och matchar användaren i målet. Som en del av planeringen av distributionen identifierar du det attribut som kan användas för att unikt identifiera en användare i käll- och målsystemen. Saker att notera:

- Matchande attribut bör vara unika: Kunder använder ofta attribut som userPrincipalName, e-post eller objekt-ID som matchande attribut.

- Flera attribut kan användas som matchande attribut: Du kan definiera flera attribut som ska utvärderas när de matchar användare och i vilken ordning de utvärderas (definieras som matchande prioritet i användargränssnittet). Om du till exempel definierar tre attribut som matchande attribut, och en användare matchas unikt efter att ha utvärderat de två första attributen, utvärderar tjänsten inte det tredje attributet. Tjänsten utvärderar matchande attribut i den angivna ordningen och slutar utvärdera när en matchning hittas.

- Värdet i källan och målet behöver inte matcha exakt: Värdet i målet kan vara en funktion av värdet i källan. Så man kan ha ett emailAddress-attribut i källan och userPrincipalName i målet och matcha med en funktion i attributet emailAddress som ersätter vissa tecken med ett konstant värde.

- Matchning baserat på en kombination av attribut stöds inte: De flesta program stöder inte frågor baserat på två egenskaper. Därför går det inte att matcha baserat på en kombination av attribut. Det går att utvärdera enskilda egenskaper efter varandra.

- Alla användare måste ha ett värde för minst ett matchande attribut: Om du definierar ett matchande attribut måste alla användare ha ett värde för attributet i källsystemet. Om du till exempel definierar userPrincipalName som matchande attribut måste alla användare ha ett userPrincipalName. Om du definierar flera matchande attribut (till exempel både extensionAttribute1 och e-post) behöver inte alla användare ha samma matchande attribut. En användare kan ha ett tilläggAttribute1 men inte e-post medan en annan användare kan ha e-post men inget tilläggAttribute1.

- Målprogrammet måste ha stöd för filtrering på det matchande attributet: Programutvecklare tillåter filtrering för en delmängd av attributen på användaren eller grupp-API:et. För program i galleriet ser vi till att standardattributmappningen är för ett attribut som målprogrammets API stöder filtrering på. När du ändrar standardmatchningsattributet för målprogrammet kontrollerar du dokumentationen för api:et som inte kommer från Microsoft för att se till att attributet kan filtreras på.

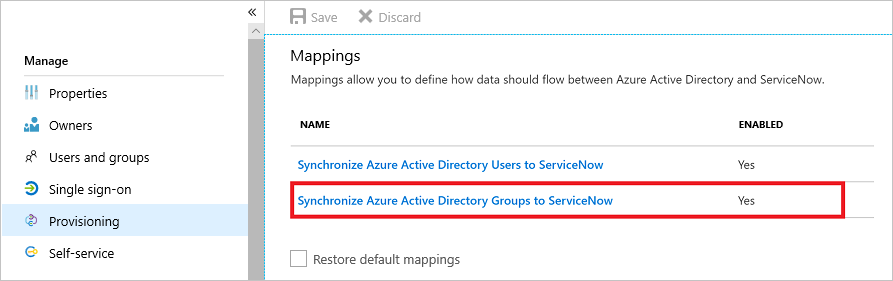

Redigera gruppattributmappningar

Ett valt antal program, till exempel ServiceNow, Box och G Suite, stöder möjligheten att etablera grupp- och användarobjekt. Gruppobjekt kan innehålla gruppegenskaper som visningsnamn och e-postalias, tillsammans med gruppmedlemmar.

Gruppetablering kan aktiveras eller inaktiveras genom att välja gruppmappning under Mappningar och ange Aktiverad till det alternativ som du vill använda på skärmen Attributmappning .

Attributen som etablerats som en del av gruppobjekt kan anpassas på samma sätt som användarobjekt, som beskrevs tidigare.

Dricks

Etablering av gruppobjekt (egenskaper och medlemmar) är ett distinkt begrepp från att tilldela grupper till ett program. Det går att tilldela en grupp till ett program, men endast etablera användarobjekten i gruppen. Etablering av fullständiga gruppobjekt krävs inte för att använda grupper i tilldelningar.

Redigera listan över attribut som stöds

De användarattribut som stöds för ett visst program är förkonfigurerade. De flesta api:er för användarhantering stöder inte schemaidentifiering. Microsoft Entra-etableringstjänsten kan därför inte dynamiskt generera listan över attribut som stöds genom att göra anrop till programmet.

Vissa program stöder dock anpassade attribut och Microsoft Entra-etableringstjänsten kan läsa och skriva till anpassade attribut. Om du vill ange deras definitioner i administrationscentret för Microsoft Entra markerar du kryssrutan Visa avancerade alternativ längst ned på skärmen Attributmappning och väljer sedan Redigera attributlista för din app.

Program och system som stöder anpassning av attributlistan är:

- Salesforce

- ServiceNow

- Workday till Active Directory/Workday till Microsoft Entra ID

- SuccessFactors till Active Directory/SuccessFactors till Microsoft Entra ID

- Microsoft Entra-ID (Standardattribut för Microsoft Entra ID Graph API och anpassade katalogtillägg stöds). Mer information om hur du skapar tillägg finns i Synkronisera tilläggsattribut för Microsoft Entra-programetablering och kända problem för etablering i Microsoft Entra-ID

- Appar som stöder System for Cross-domain Identity (SCIM) 2.0

- Microsoft Entra ID stöder tillbakaskrivning till Workday eller SuccessFactors för XPATH- och JSONPath-metadata. Microsoft Entra-ID stöder inte nya Workday- eller SuccessFactors-attribut som inte ingår i standardschemat

Kommentar

Att redigera listan över attribut som stöds rekommenderas endast för administratörer som har anpassat schemat för sina program och system och har förstahandskunskap om hur deras anpassade attribut har definierats eller om ett källattribut inte visas automatiskt i användargränssnittet för Administrationscenter för Microsoft Entra. Detta kräver ibland kunskaper om API:er och utvecklarverktyg som tillhandahålls av ett program eller system. Möjligheten att redigera listan över attribut som stöds är låst som standard, men kunder kan aktivera funktionen genom att gå till följande URL: https://portal.azure.com/?Microsoft_AAD_Connect_Provisioning_forceSchemaEditorEnabled=true . Du kan sedan gå till programmet för att visa attributlistan.

Kommentar

När ett katalogtilläggsattribut i Microsoft Entra-ID inte visas automatiskt i listrutan för attributmappning kan du lägga till det manuellt i listan "Microsoft Entra-attribut". När du lägger till Microsoft Entra-katalogtilläggsattribut manuellt i din etableringsapp bör du tänka på att attributnamn för katalogtillägg är skiftlägeskänsliga. Exempel: Om du har ett katalogtilläggsattribut med namnet extension_53c9e2c0exxxxxxxxxxxxxxxx_acmeCostCenterkontrollerar du att du anger det i samma format som definierat i katalogen. Etablering av attribut för flervärdeskatalogtillägg stöds inte.

När du redigerar listan över attribut som stöds tillhandahålls följande egenskaper:

- Namn – systemnamnet för attributet enligt definitionen i målobjektets schema.

- Typ – Den typ av data som attributet lagrar, enligt definitionen i målobjektets schema, som kan vara en av följande typer.

- Binärt – attributet innehåller binära data.

- Booleskt värde – attributet innehåller värdet Sant eller Falskt.

- DateTime – Attributet innehåller en datumsträng.

- Heltal – Attributet innehåller ett heltal.

- Referens – Attributet innehåller ett ID som refererar till ett värde som lagras i en annan tabell i målprogrammet.

- Sträng – Attributet innehåller en textsträng.

- Primärnyckel? – Om attributet definieras som ett primärnyckelfält i målobjektets schema.

- Obligatorisk? – Om attributet måste fyllas i i målprogrammet eller systemet.

- Flera värden? – Om attributet stöder flera värden.

- Exakt fall? – Om attributvärdena utvärderas på ett skiftlägeskänsligt sätt.

- API-uttryck – Använd inte, såvida du inte instrueras att göra det i dokumentationen för en specifik etableringsanslutning (till exempel Workday).

- Refererat objektattribut – Om det är ett attribut av referenstyp kan du på den här menyn välja tabellen och attributet i målprogrammet som innehåller värdet som är associerat med attributet. Om du till exempel har ett attribut med namnet "Avdelning" vars lagrade värde refererar till ett objekt i en separat "Avdelningstabell" väljer

Departments.Namedu . Referenstabellerna och de primära ID-fält som stöds för ett visst program är förkonfigurerade och kan inte redigeras med hjälp av administrationscentret för Microsoft Entra. Du kan dock redigera dem med hjälp av Microsoft Graph API.

Etablera ett anpassat tilläggsattribut till ett SCIM-kompatibelt program

SCIM-begäran om kommentarer (RFC) definierar ett grundläggande användar- och gruppschema, samtidigt som tillägg till schemat kan uppfylla programmets behov. Så här lägger du till ett anpassat attribut i ett SCIM-program:

- Logga in på administrationscentret för Microsoft Entra som minst programadministratör.

- Bläddra till Identity>Applications Enterprise-program.>

- Välj ditt program och välj sedan Etablering.

- Under Mappningar väljer du det objekt (användare eller grupp) som du vill lägga till ett anpassat attribut för.

- Längst ned på sidan väljer du Visa avancerade alternativ.

- Välj Redigera attributlista för AppName.

- Längst ned i attributlistan anger du information om det anpassade attributet i de angivna fälten. Välj sedan Lägg till attribut.

För SCIM-program måste attributnamnet följa mönstret som visas i exemplet. "CustomExtensionName" och "CustomAttribute" kan anpassas enligt programmets krav, till exempel urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User:CustomAttribute

Dessa instruktioner gäller endast för SCIM-aktiverade program. Program som ServiceNow och Salesforce är inte integrerade med Microsoft Entra-ID med SCIM, och därför kräver de inte det här specifika namnområdet när du lägger till ett anpassat attribut.

Anpassade attribut kan inte vara referensattribut, flervärdesattribut eller komplexa attribut. Anpassade tilläggsattribut med flera värden och komplexa tillägg stöds för närvarande endast för program i galleriet. Schemarubriken för anpassat tillägg utelämnas i exemplet eftersom den inte skickas i begäranden från Microsoft Entra SCIM-klienten.

Exempel på representation av en användare med ett tilläggsattribut:

{

"schemas":[

"urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User"

],

"userName":"bjensen",

"id": "48af03ac28ad4fb88478",

"externalId":"bjensen",

"name":{

"formatted":"Ms. Barbara J Jensen III",

"familyName":"Jensen",

"givenName":"Barbara"

},

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "26118915-6090-4610-87e4-49d8ca9f808d",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User": {

"CustomAttribute": "701984",

},

"meta": {

"resourceType": "User",

"created": "2010-01-23T04:56:22Z",

"lastModified": "2011-05-13T04:42:34Z",

"version": "W\/\"3694e05e9dff591\"",

"location": "https://example.com/v2/Users/2819c223-7f76-453a-919d-413861904646"

}

}

Etablera en roll till en SCIM-app

Använd stegen i exemplet för att etablera programroller för en användare i ditt program. Beskrivningen är specifik för anpassade SCIM-program. För galleriprogram som Salesforce och ServiceNow använder du de fördefinierade rollmappningarna. Punkterna beskriver hur du transformerar attributet AppRoleAssignments till det format som programmet förväntar sig.

- Om du mappar en appRoleAssignment i Microsoft Entra-ID till en roll i ditt program måste du transformera attributet med ett uttryck. Attributet appRoleAssignment ska inte mappas direkt till ett rollattribut utan att använda ett uttryck för att parsa rollinformationen.

Kommentar

När du etablerar roller från företagsprogram definierar SCIM-standarden attribut för företagsanvändarroll på olika sätt. Mer information finns i Utveckla och planera etablering för en SCIM-slutpunkt i Microsoft Entra-ID.

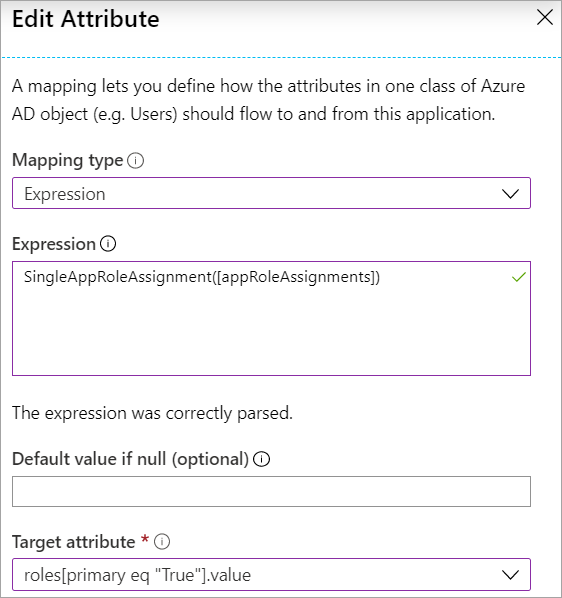

SingleAppRoleAssignment

När du ska använda: Använd uttrycket SingleAppRoleAssignment för att etablera en enskild roll för en användare och för att ange den primära rollen.

Så här konfigurerar du: Använd stegen som beskrivs för att navigera till sidan för attributmappningar och använda uttrycket SingleAppRoleAssignment för att mappa till rollattributet. Det finns tre rollattribut att välja mellan (roles[primary eq "True"].display, roles[primary eq "True"].typeoch roles[primary eq "True"].value). Du kan välja att inkludera valfritt eller alla rollattribut i dina mappningar. Om du vill inkludera fler än en lägger du bara till en ny mappning och tar med den som målattribut.

Saker att tänka på

- Kontrollera att flera roller inte har tilldelats till en användare. Det finns ingen garanti för vilken roll som har etablerats.

- Kontrollera attributet

SingleAppRoleAssignments. Attributet är inte kompatibelt med inställningens omfång tillSync All users and groups.

Exempelbegäran (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [{

"primary": true,

"type": "WindowsAzureActiveDirectoryRole",

"value": "Admin"

}

]}

Exempelutdata (PATCH)

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [{

"value": "{\"id\":\"06b07648-ecfe-589f-9d2f-6325724a46ee\",\"value\":\"25\",\"displayName\":\"Role1234\"}"

}

]

}]

Begärandeformaten i PATCH och POST skiljer sig åt. För att säkerställa att POST och PATCH skickas i samma format kan du använda funktionsflaggan som beskrivs här.

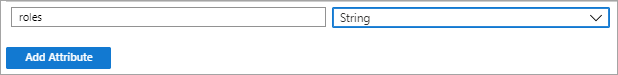

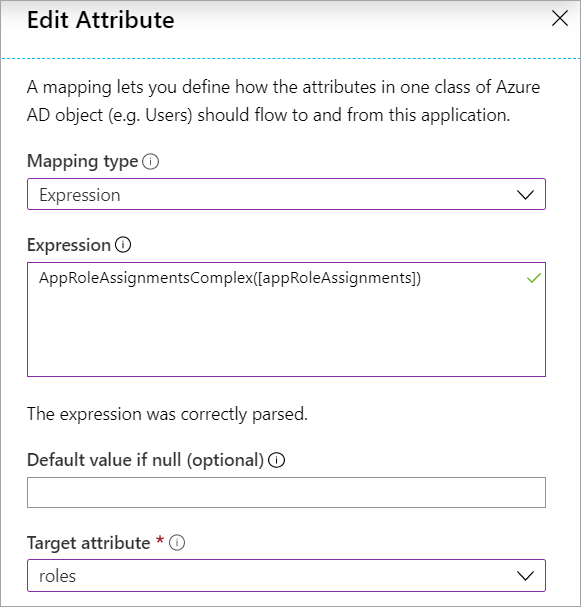

AppRoleAssignmentsComplex

När du ska använda: Använd Uttrycket AppRoleAssignmentsComplex för att etablera flera roller för en användare. Så här konfigurerar du: Redigera listan över attribut som stöds enligt beskrivningen för att inkludera ett nytt attribut för roller:

Använd sedan uttrycket AppRoleAssignmentsComplex för att mappa till det anpassade rollattributet enligt bilden:

Saker att tänka på

- Alla roller etableras som primär = false.

- Attributet

idkrävs inte i SCIM-roller. Använd attributetvaluei stället. Omvalueattributet till exempel innehåller namnet eller identifieraren för rollen använder du det för att etablera rollen. Du kan använda funktionsflaggan här för att åtgärda problemet med ID-attribut. Att enbart förlita sig på värdeattributet räcker dock inte alltid. om det till exempel finns flera roller med samma namn eller identifierare. I vissa fall är det nödvändigt att använda id-attributet för att korrekt etablera rollen

Begränsningar

- AppRoleAssignmentsComplex är inte kompatibelt med inställningsomfånget "Synkronisera alla användare och grupper".

Exempelbegäran (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "Admin",

"value": "Admin"

},

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "User",

"value": "User"

}

]

}

Exempelutdata (PATCH)

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [

{

"value": "{"id":"06b07648-ecfe-589f-9d2f-6325724a46ee","value":"Admin","displayName":"Admin"}

},

{

"value": "{"id":"06b07648-ecfe-599f-9d2f-6325724a46ee","value":"User","displayName":"User"}

}

]

}

]

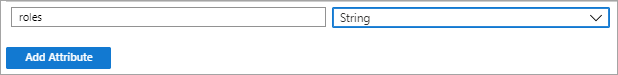

AssertiveAppRoleAssignmentsComplex (rekommenderas för komplexa roller)

När du ska använda: Använd AssertiveAppRoleAssignmentsComplex för att aktivera PATCH Replace-funktioner. För SCIM-program som stöder flera roller säkerställer detta att roller som tagits bort i Microsoft Entra-ID också tas bort i målprogrammet. Ersätt-funktionen tar också bort eventuella ytterligare roller som användaren har som inte återspeglas i Entra-ID

Skillnaden mellan AppRoleAssignmentsComplex och AssertiveAppRoleAssignmentsComplex är läget för korrigeringsanropet och effekten på mål-systen. Det förstnämnda lägger bara till PATCH och tar därför inte bort några befintliga roller på målet. Det senare ersätter PATCH som tar bort roller i målsystemet om de inte har tilldelats användaren på Entra-ID.

Så här konfigurerar du: Redigera listan över attribut som stöds enligt beskrivningen för att inkludera ett nytt attribut för roller:

Använd sedan uttrycket AssertiveAppRoleAssignmentsComplex för att mappa till det anpassade rollattributet enligt bilden:

Saker att tänka på

- Alla roller etableras som primär = false.

- Attributet

idkrävs inte i SCIM-roller. Använd attributetvaluei stället. Omvalueattributet till exempel innehåller namnet eller identifieraren för rollen använder du det för att etablera rollen. Du kan använda funktionsflaggan här för att åtgärda problemet med ID-attribut. Att enbart förlita sig på värdeattributet räcker dock inte alltid. om det till exempel finns flera roller med samma namn eller identifierare. I vissa fall är det nödvändigt att använda id-attributet för att korrekt etablera rollen

Begränsningar

- AssertiveAppRoleAssignmentsComplex är inte kompatibelt med inställningsomfånget "Synkronisera alla användare och grupper".

Exempelbegäran (POST)

{"schemas":["urn:ietf:params:scim:schemas:core:2.0:User"],

"externalId":"contoso",

"userName":"contoso@alias.onmicrosoft.com",

"active":true,

"roles":[{

"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"User",

"value":"User"},

{"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"Test",

"value":"Test"}],

}

Exempelutdata (PATCH)

{"schemas":["urn:ietf:params:scim:api:messages:2.0:PatchOp"],

"Operations":[{

"op":"replace",

"path":"roles",

"value":[{

"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"User",

"value":"User"},

{"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"Test",

"value":"Test"}

]

}

]

}

Etablera ett attribut med flera värden

Vissa attribut som phoneNumbers och e-postmeddelanden är attribut med flera värden där du behöver ange olika typer av telefonnummer eller e-postmeddelanden. Använd uttrycket för flervärdesattribut. Du kan ange attributtypen och mappa den till motsvarande Microsoft Entra-användarattribut för värdet.

phoneNumbers[type eq "work"].valuephoneNumbers[type eq "mobile"].VärdephoneNumbers[type eq "fax"].value"phoneNumbers": [ { "value": "555-555-5555", "type": "work" }, { "value": "555-555-5555", "type": "mobile" }, { "value": "555-555-5555", "type": "fax" } ]

Återställa standardattributen och attributmappningarna

Om du behöver börja om och återställa dina befintliga mappningar till standardtillståndet kan du markera kryssrutan Återställ standardmappningar och spara konfigurationen. På så sätt anges alla mappningar och omfångsfilter som om programmet lades till i din Microsoft Entra-klientorganisation från programgalleriet.

Om du väljer det här alternativet krävs en omsynkronisering av alla användare medan etableringstjänsten körs.

Viktigt!

Vi rekommenderar starkt att etableringsstatus anges till Av innan du anropar det här alternativet.

Det här bör du känna till

- Microsoft Entra ID tillhandahåller en effektiv implementering av en synkroniseringsprocess. I en initierad miljö bearbetas endast objekt som kräver uppdateringar under en synkroniseringscykel.

- Uppdatering av attributmappningar påverkar prestanda för en synkroniseringscykel. En uppdatering av konfigurationen för attributmappning kräver att alla hanterade objekt omvärderas.

- En rekommenderad metod är att hålla antalet på varandra följande ändringar i attributmappningarna minst.

- Det går inte att lägga till ett fotoattribut som ska etableras i en app i dag eftersom du inte kan ange formatet för att synkronisera fotot. Du kan begära funktionen på User Voice.

- Attributet

IsSoftDeletedär ofta en del av standardmappningarna för ett program.IsSoftdeletedkan vara sant i något av fyra scenarier: 1) Användaren är utanför omfånget på grund av att den inte har tilldelats från programmet. 2) Användaren är utanför omfånget på grund av att den inte uppfyller ett omfångsfilter. 3) Användaren tas bort mjukt i Microsoft Entra-ID. 4) EgenskapenAccountEnabledär inställd på false på användaren. Försök att behålla attributetIsSoftDeletedi attributmappningarna. - Microsoft Entra-etableringstjänsten stöder inte etablering av null-värden.

- Primärnyckeln bör vanligtvis

IDinte inkluderas som ett målattribut i dina attributmappningar. - Rollattributet måste vanligtvis mappas med ett uttryck i stället för en direkt mappning. Mer information om rollmappning finns i Etablera en roll till en SCIM-app.

- Du kan inaktivera grupper från dina mappningar, men det går inte att inaktivera användare.

Nästa steg

- Automatisera användaretablering/avetablering till SaaS-appar

- Skriva uttryck för attributmappningar

- Omfångsfilter för användaretablering

- Använda SCIM för att aktivera automatisk etablering av användare och grupper från Microsoft Entra-ID till program

- Lista över självstudier om hur du integrerar SaaS-appar