Så här konfigurerar du Microsoft Entra-certifikatbaserad autentisering

Med Microsoft Entra-certifikatbaserad autentisering (CBA) kan organisationer konfigurera sina Microsoft Entra-klienter så att de tillåter eller kräver att användarna autentiserar med X.509-certifikat som skapats av deras PKI (Enterprise Public Key Infrastructure) för app- och webbläsarinloggning. Med den här funktionen kan organisationer använda nätfiskeresistent modern lösenordsfri autentisering med hjälp av ett x.509-certifikat.

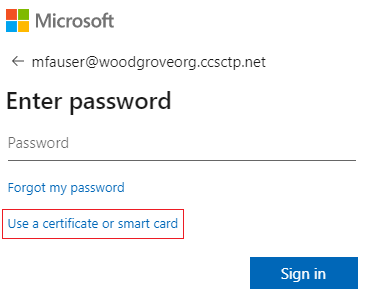

Under inloggningen ser användarna även ett alternativ för att autentisera med ett certifikat i stället för att ange ett lösenord. Om flera matchande certifikat finns på enheten kan användaren välja vilken som ska användas. Certifikatet verifieras mot användarkontot och om det lyckas loggar de in.

Följ de här anvisningarna för att konfigurera och använda Microsoft Entra CBA för klienter i Office 365 Enterprise- och US Government-planer. Du bör redan ha konfigurerat en offentlig nyckelinfrastruktur (PKI).

Förutsättningar

Kontrollera att följande förutsättningar är uppfyllda:

- Konfigurera minst en certifikatutfärdare (CA) och eventuella mellanliggande certifikatutfärdare i Microsoft Entra-ID.

- Användaren måste ha åtkomst till ett användarcertifikat (utfärdat från en betrodd offentlig nyckelinfrastruktur som konfigurerats för klientorganisationen) som är avsedd för klientautentisering för att autentisera mot Microsoft Entra-ID.

- Varje certifikatutfärdare bör ha en lista över återkallade certifikat (CRL) som kan refereras från Internetuppkopplade URL:er. Om den betrodda certifikatutfärdaren inte har konfigurerat en CRL utför Inte Microsoft Entra-ID någon CRL-kontroll, återkallande av användarcertifikat fungerar inte och autentiseringen blockeras inte.

Viktigt!

Kontrollera att PKI:en är säker och inte lätt att kompromettera. I händelse av en kompromiss kan angriparen skapa och signera klientcertifikat och kompromettera alla användare i klientorganisationen, både användare som är synkroniserade från lokala och molnbaserade användare. En stark strategi för nyckelskydd, tillsammans med andra fysiska och logiska kontroller, till exempel HSM-aktiveringskort eller token för säker lagring av artefakter, kan dock ge skydd på djupet för att förhindra att externa angripare eller insiderhot äventyrar PKI:ns integritet. Mer information finns i Skydda PKI.

Viktigt!

Besök Microsofts rekommendationer för bästa praxis för Microsoft Cryptographic med val av algoritm, nyckellängd och dataskydd. Se till att använda en av de rekommenderade algoritmerna, nyckellängden och NIST-godkända kurvor.

Viktigt!

Som en del av pågående säkerhetsförbättringar lägger Azure/M365-slutpunkter till stöd för TLS1.3 och den här processen förväntas ta några månader att täcka de tusentals tjänstslutpunkterna i Azure/M365. Detta inkluderar entra-ID-slutpunkten som används av Microsoft Entra Certificate Based Authentication (CBA) *.certauth.login.microsoftonline.com & *.certauth.login.mcirosoftonline.us. TLS 1.3 är den senaste versionen av Internets mest distribuerade säkerhetsprotokoll, som krypterar data för att tillhandahålla en säker kommunikationskanal mellan två slutpunkter. TLS 1.3 eliminerar föråldrade kryptografiska algoritmer, förbättrar säkerheten för äldre versioner och syftar till att kryptera så mycket av handskakningen som möjligt. Vi rekommenderar starkt att utvecklare börjar testa TLS 1.3 i sina program och tjänster.

Kommentar

När du utvärderar en PKI är det viktigt att granska certifikatutfärdandeprinciper och efterlevnad. Genom att lägga till certifikatutfärdare i Microsoft Entra-konfigurationen kan certifikat som utfärdats av dessa certifikatutfärdare autentisera alla användare i Microsoft Entra-ID. Därför är det viktigt att tänka på hur och när certifikatutfärdarna tillåts utfärda certifikat och hur de implementerar återanvändbara identifierare. Om administratörer behöver se till att endast ett specifikt certifikat kan användas för att autentisera en användare bör administratörer uteslutande använda bindningar med hög tillhörighet för att uppnå en högre säkerhetsnivå för att endast ett specifikt certifikat ska kunna autentisera användaren. Mer information finns i bindningar med hög tillhörighet.

Steg för att konfigurera och testa Microsoft Entra CBA

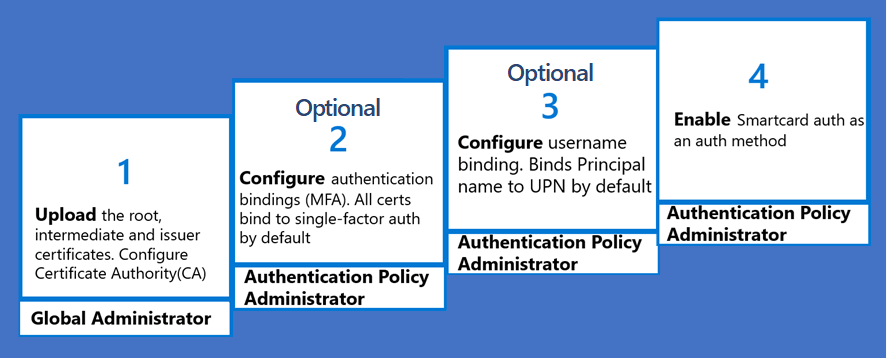

Vissa konfigurationssteg måste utföras innan du aktiverar Microsoft Entra CBA. Först måste en administratör konfigurera de betrodda certifikatutfärdare som utfärdar användarcertifikat. Som du ser i följande diagram använder vi rollbaserad åtkomstkontroll för att se till att endast administratörer med minst privilegier behövs för att göra ändringar. Endast rollen Global administratör kan konfigurera certifikatet.

Du kan också konfigurera autentiseringsbindningar för att mappa certifikat till enfaktors- eller multifaktorautentisering och konfigurera användarnamnsbindningar för att mappa certifikatfältet till ett attribut för användarobjektet. Administratörer av autentiseringsprinciper kan konfigurera användarrelaterade inställningar. När alla konfigurationer har slutförts aktiverar du Microsoft Entra CBA på klientorganisationen.

Steg 1: Konfigurera certifikatutfärdarna

Du kan konfigurera certifikatutfärdare (CA) med hjälp av administrationscentret för Microsoft Entra eller Microsoft Graph REST API:er och de SDK:er som stöds, till exempel Microsoft Graph PowerShell. PKI-infrastrukturen eller PKI-administratören bör kunna ange listan över utfärdande certifikatutfärdare. För att se till att du har konfigurerat alla certifikatutfärdare öppnar du användarcertifikatet och klickar på fliken "certifieringssökväg" och kontrollerar att varje certifikatutfärdare tills roten har laddats upp till Entra-förtroendearkivet. CBA-autentisering misslyckas om det saknas certifikatutfärdare.

Konfigurera certifikatutfärdare med hjälp av administrationscentret för Microsoft Entra

Utför följande steg för att aktivera certifikatbaserad autentisering och konfigurera användarbindningar i administrationscentret för Microsoft Entra:

Logga in på administrationscentret för Microsoft Entra som global administratör.

Bläddra till Skydd>Visa fler>certifikatutfärdare för Security Center (eller Identitetssäkerhetspoäng). >

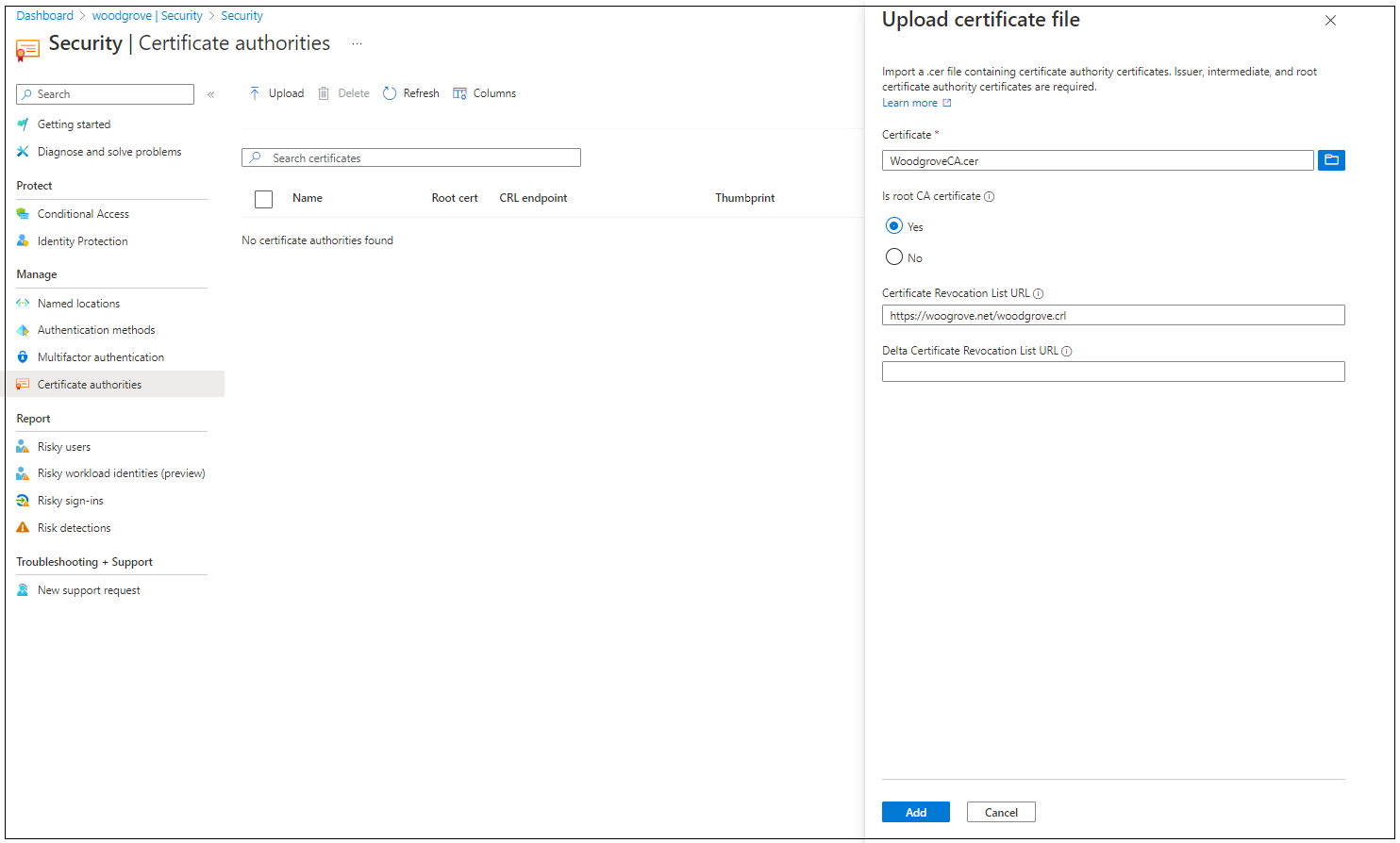

Om du vill ladda upp en ca väljer du Ladda upp:

Välj CA-filen.

Välj Ja om certifikatutfärdare är ett rotcertifikat, annars väljer du Nej.

För URL:en för listan över återkallade certifikat anger du den Internetuppkopplade URL:en för ca-bas-CRL:en som innehåller alla återkallade certifikat. Om URL:en inte har angetts misslyckas inte autentiseringen med återkallade certifikat.

För URL:en för listan över återkallade deltacertifikat anger du den Internetuppkopplade URL:en för den crl som innehåller alla återkallade certifikat sedan den senaste bas-CRL:en publicerades.

Markera Lägga till.

Om du vill ta bort ett CA-certifikat väljer du certifikatet och väljer Ta bort.

Välj Kolumner för att lägga till eller ta bort kolumner.

Kommentar

Det går inte att ladda upp en ny ca om någon befintlig ca har upphört att gälla. En global administratör bör ta bort en certifikatfärdare som har upphört att gälla och försöka ladda upp den nya ca:n igen.

Konfigurera certifikatutfärdare (CA) med PowerShell

Endast en CRL-distributionsplats (CDP) för en betrodd ca stöds. CDP:n kan bara vara HTTP-URL:er. URL:er för Online Certificate Status Protocol (OCSP) eller Lightweight Directory Access Protocol (LDAP) stöds inte.

Om du vill konfigurera certifikatutfärdarna i Microsoft Entra-ID laddar du upp följande för varje certifikatutfärdare:

- Den offentliga delen av certifikatet i .cer format

- Internetuppkopplade URL:er där listor över återkallade certifikat finns

Schemat för en certifikatutfärdare ser ut så här:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

För konfigurationen kan du använda Microsoft Graph PowerShell:

Starta Windows PowerShell med administratörsbehörighet.

Installera Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Som ett första konfigurationssteg måste du upprätta en anslutning till din klientorganisation. Så snart det finns en anslutning till din klientorganisation kan du granska, lägga till, ta bort och ändra de betrodda certifikatutfärdare som har definierats i din katalog.

Anslut

Om du vill upprätta en anslutning till klientorganisationen använder du Anslut-MgGraph:

Connect-MgGraph

Hämta

Om du vill hämta de betrodda certifikatutfärdare som har definierats i din katalog använder du Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Lägg till

Kommentar

Uppladdningen av nya certifikatutfärdare misslyckas när någon av de befintliga certifikatutfärdarna har upphört att gälla. Klientadministratören bör ta bort de förfallna certifikatutfärdarna och sedan ladda upp den nya certifikatutfärdare.

Följ föregående steg för att lägga till en certifikatfärdare i administrationscentret för Microsoft Entra.

AuthorityType

- Använd 0 för att ange en rotcertifikatutfärdare

- Använd 1 för att ange en mellanliggande eller utfärdande certifikatutfärdare

crlDistributionPoint

Du kan ladda ned crl och jämföra CA-certifikatet och CRL-informationen för att verifiera att crlDistributionPoint-värdet i föregående PowerShell-exempel är giltigt för den certifikatutfärdare som du vill lägga till.

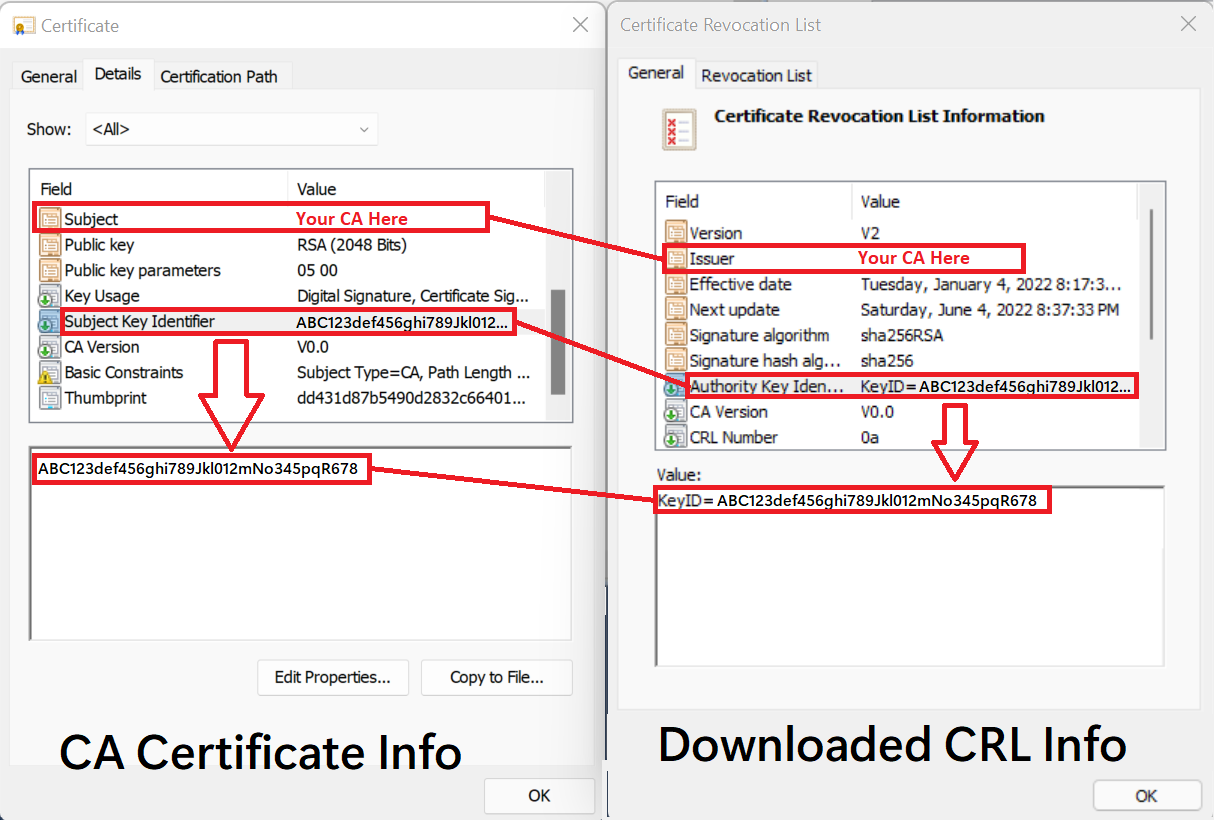

Följande tabell och bild visar hur du mappar information från CA-certifikatet till attributen för den nedladdade crl-filen.

| Ca-certifikatinformation | = | Hämtad CRL-information |

|---|---|---|

| Ämne | = | Utfärdare |

| Nyckelidentifierare för certifikatmottagare | = | Utfärdarnyckelidentifierare (KeyID) |

Dricks

Värdet för crlDistributionPoint i föregående exempel är http-platsen för certifikatutfärdares lista över återkallade certifikat (CRL). Det här värdet finns på några platser:

- I CDP-attributet (CRL Distribution Point) för ett certifikat som utfärdats från certifikatutfärdare.

Om den utfärdande certifikatutfärdarservern kör Windows Server:

- På egenskaperna för certifikatutfärdare i certifikatutfärdare Microsoft Management Console (MMC).

- På ca:en genom att köra

certutil -cainfo cdp. Mer information finns i certutil.

Mer information finns i Förstå processen för återkallande av certifikat.

Verifiera certifikatutfärdarkonfiguration

Det är viktigt att se till att resultatet av ovanstående konfigurationssteg är Entra-ID:ts förmåga att både verifiera certifikatutfärdarens förtroendekedja och att du behöver certifikatåterkallningslistan (CRL) från den konfigurerade certifikatutfärdarens CRL-distributionsplats (CDP). För att hjälpa till med den här uppgiften rekommenderar vi att du installerar MSIdentity Tools PowerShell-modulen och kör Test-MsIdCBATrustStoreConfiguration. Den här PowerShell-cmdleten granskar konfigurationen av Entra-klientcertifikatutfärdaren och fel/varningar om vanliga felkonfigurationsproblem.

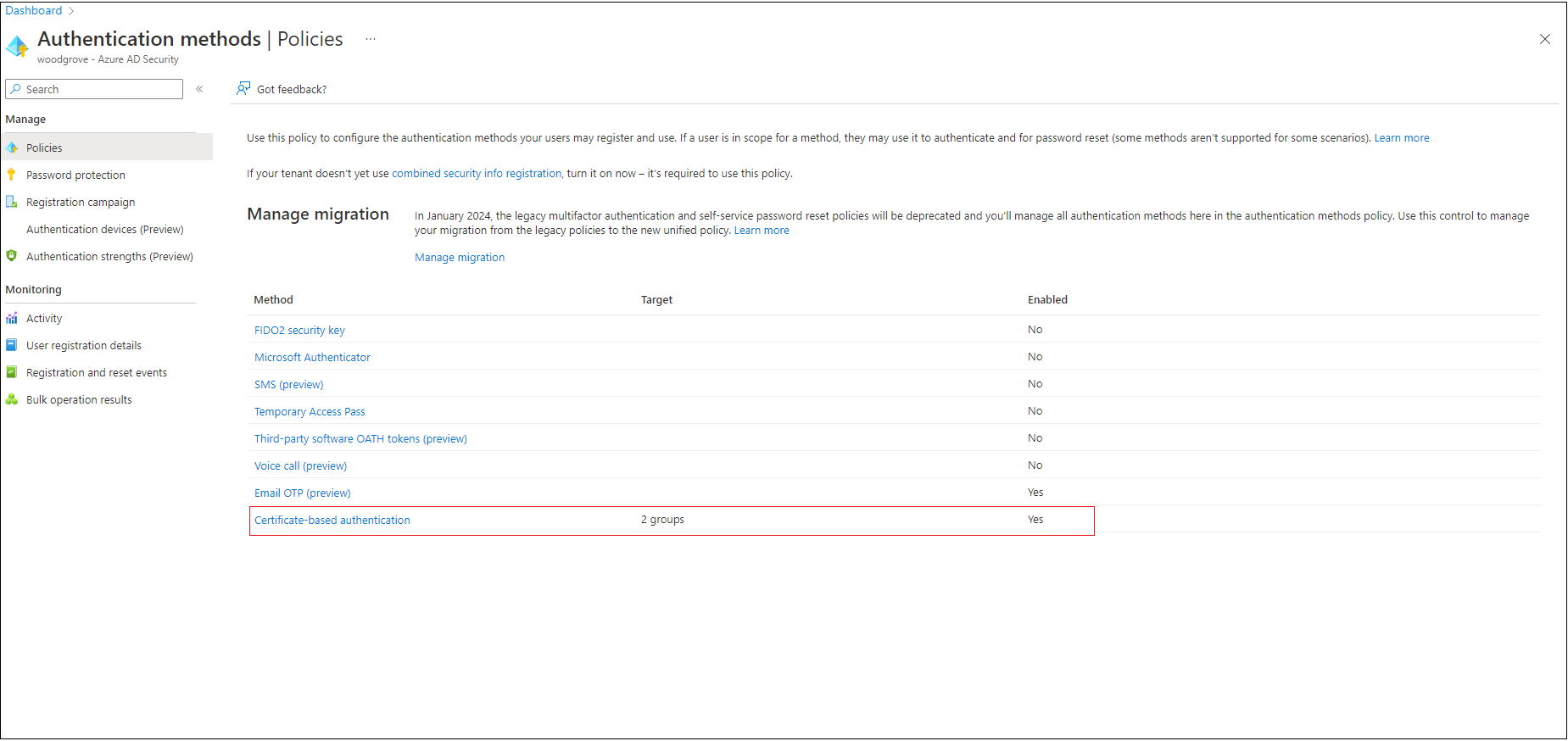

Steg 2: Aktivera CBA för klientorganisationen

Viktigt!

En användare anses vara kapabel för MFA när användaren är i omfånget för certifikatbaserad autentisering i principen Autentiseringsmetoder. Det här principkravet innebär att en användare inte kan använda bevis som en del av sin autentisering för att registrera andra tillgängliga metoder. Om användarna inte har åtkomst till certifikat blir de utelåst och kan inte registrera andra metoder för MFA. Administratören måste därför aktivera användare som har ett giltigt certifikat i CBA-omfånget. Använd inte alla användare för CBA-mål och använd inte grupper av användare som har giltiga certifikat tillgängliga. Mer information finns i Microsoft Entra multifaktorautentisering.

Utför följande steg för att aktivera certifikatbaserad autentisering i administrationscentret för Microsoft Entra:

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Grupper>Alla grupper> väljer Ny grupp och skapar en grupp för CBA-användare

Bläddra till Skyddsautentiseringsmetoder>>Certifikatbaserad autentisering.

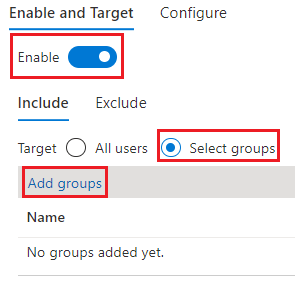

Under Aktivera och Mål väljer du Aktivera.

Välj Alla användare eller välj Lägg till grupper för att välja specifika grupper som den som skapades ovan. Vi rekommenderar att du använder specifika grupper i stället för Alla användare.

När certifikatbaserad autentisering har aktiverats i klientorganisationen ser alla användare i klientorganisationen alternativet för att logga in med ett certifikat. Endast användare som är aktiverade för certifikatbaserad autentisering kan autentisera med X.509-certifikatet.

Kommentar

Nätverksadministratören bör tillåta åtkomst till certauth-slutpunkten för kundens molnmiljö utöver login.microsoftonline.com. Inaktivera TLS-inspektion på certauth-slutpunkten för att se till att klientcertifikatbegäran lyckas som en del av TLS-handskakningen.

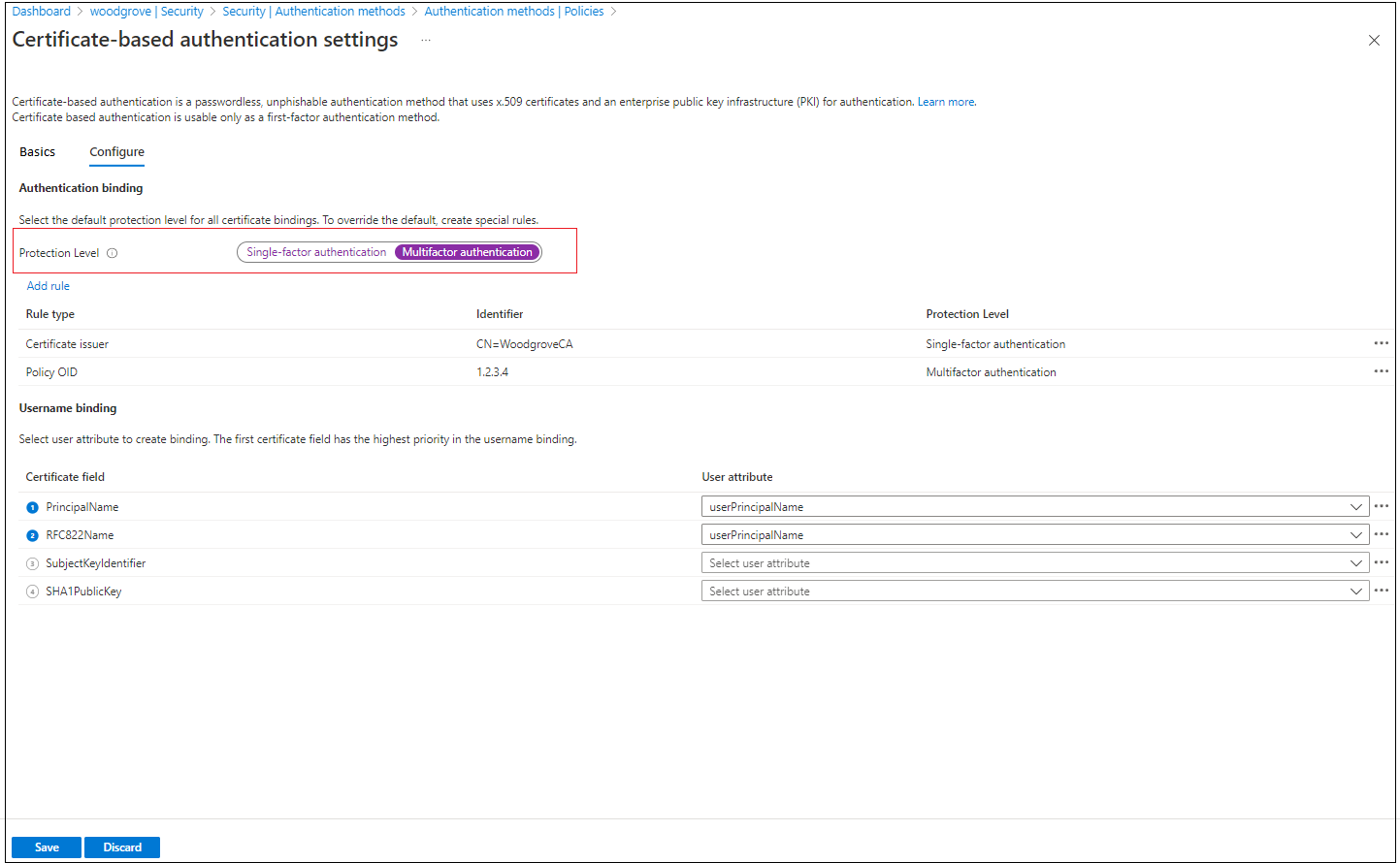

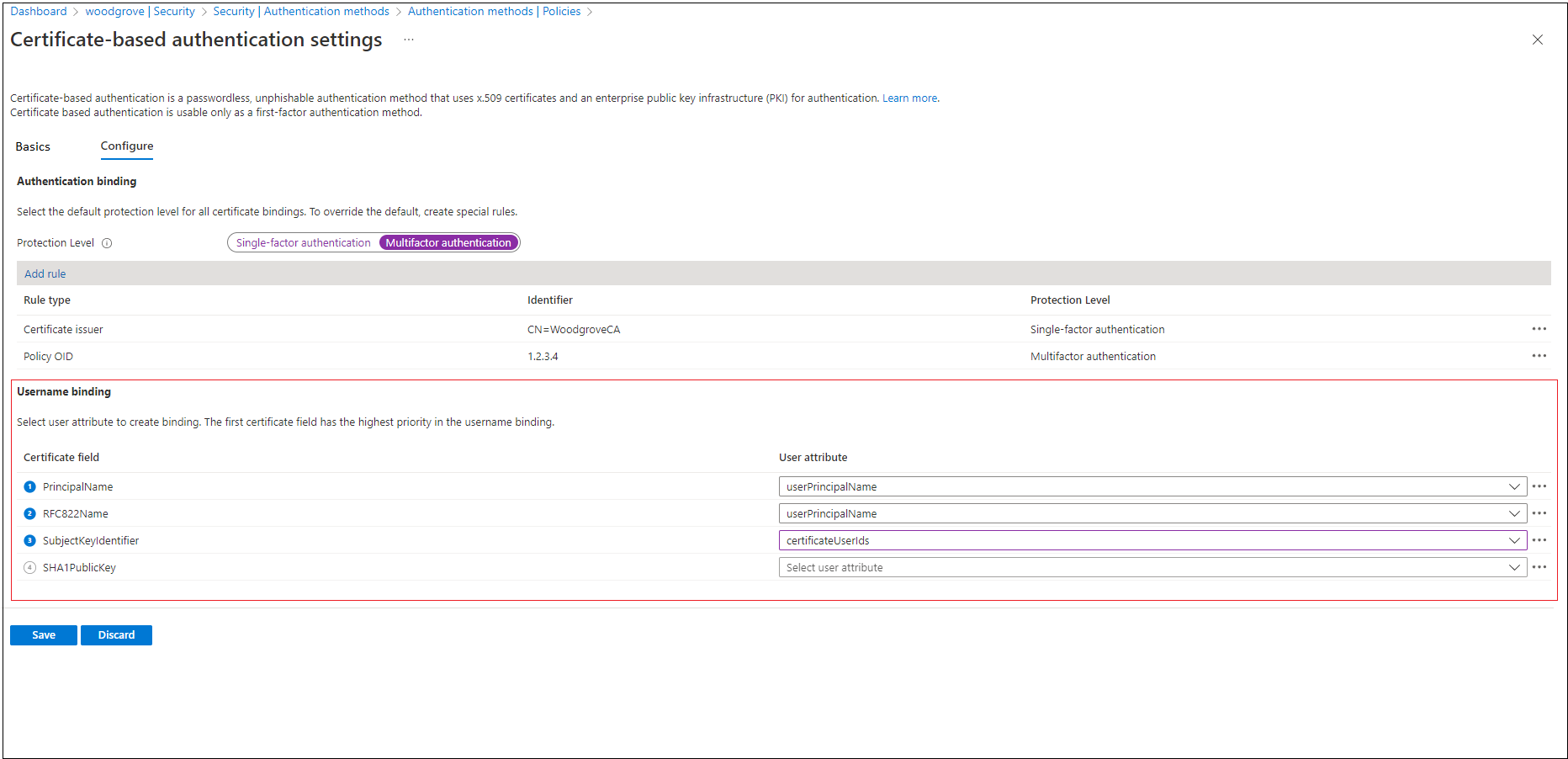

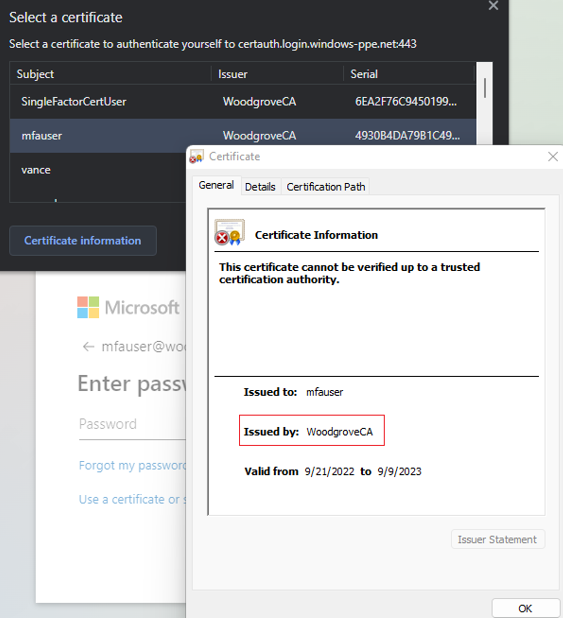

Steg 3: Konfigurera autentiseringsbindningsprincip

Autentiseringsbindningsprincipen hjälper till att fastställa styrkan i autentiseringen till antingen en enda faktor eller multifaktor. Standardskyddsnivån för certifikaten i klientorganisationen är enfaktorautentisering.

En administratör för autentiseringsprinciper kan ändra standardvärdet från en faktor till multifaktor och konfigurera anpassade principregler. Autentiseringsbindningsregler mappar certifikatattribut, till exempel utfärdare, princip-OID eller utfärdare och princip-OID, till ett värde och väljer standardskyddsnivå för den regeln. Du kan skapa flera regler.

Utför följande steg för att ändra standardinställningarna för klientorganisationen i administrationscentret för Microsoft Entra:

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Principer för skyddsautentiseringsmetoder>>.

Under Hantera väljer du Autentiseringsmetoder>Certifikatbaserad autentisering.

Välj Konfigurera för att konfigurera autentiseringsbindning och användarnamnsbindning.

Attributet på skyddsnivå har ett standardvärde för enfaktorautentisering. Välj Multi-Factor Authentication för att ändra standardvärdet till MFA.

Kommentar

Standardvärdet för skyddsnivå gäller om inga anpassade regler läggs till. Om anpassade regler läggs till respekteras skyddsnivån som definierats på regelnivå i stället.

Du kan också konfigurera anpassade autentiseringsbindningsregler för att fastställa skyddsnivån för klientcertifikat. Den kan konfigureras med antingen utfärdarens ämnes- eller princip-OID-fält i certifikatet.

Autentiseringsbindningsregler mappar certifikatattributen (utfärdaren eller princip-OID) till ett värde och väljer standardskyddsnivå för regeln. Du kan skapa flera regler.

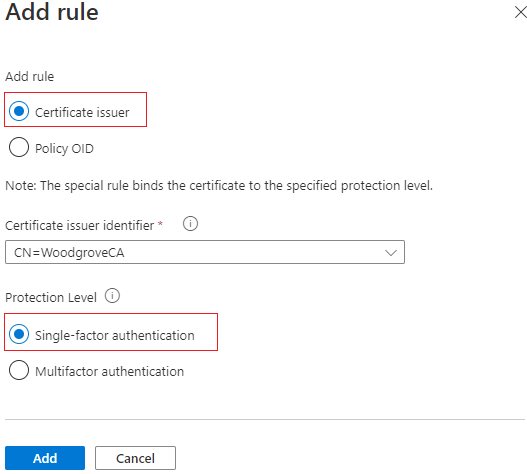

Om du vill lägga till anpassade regler väljer du Lägg till regel.

Om du vill skapa en regel efter certifikatutfärdare väljer du Certifikatutfärdare.

Välj en certifikatutfärdaridentifierare i listrutan.

Välj Multi-Factor Authentication( Multi-Factor Authentication), Low affinity binding (Låg tillhörighetsbindning) och klicka sedan på Lägg till. När du uppmanas till det klickar du på Jag bekräftar för att slutföra tillägg av regeln.

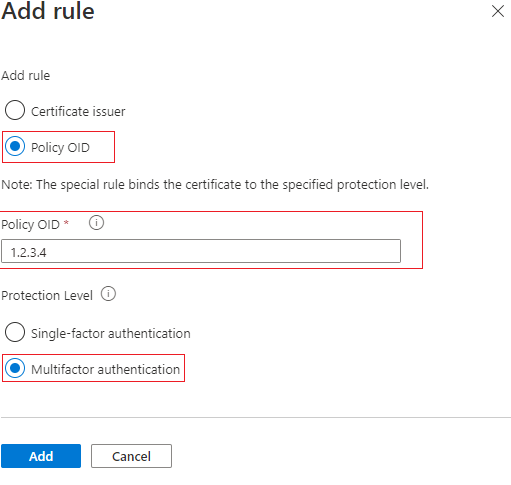

Om du vill skapa en regel efter princip-OID väljer du Princip-OID.

Ange ett värde för Princip-OID.

Välj Multi-Factor Authentication( Multi-Factor Authentication), Low affinity binding (Låg tillhörighetsbindning) och klicka sedan på Lägg till. När du uppmanas till det klickar du på Jag bekräftar för att slutföra tillägg av regeln. .

Så här skapar du en regel efter utfärdare och princip-OID:

Välj Certifikatutfärdare och princip-OID.

Välj en utfärdare och ange princip-OID.

För Autentiseringsstyrka väljer du Enkelfaktorautentisering eller Multifaktorautentisering.

För Tillhörighetsbindning väljer du Låg.

Markera Lägga till.

Autentisera med ett certifikat som har princip-OID på 3.4.5.6 och utfärdat av CN=CBATestRootProd. Autentiseringen ska skickas och få ett multifaktoranspråk.

Viktigt!

Det finns ett känt problem där en Entra-klientadministratör konfigurerar en principregel för CBA-autentisering med både utfärdare och princip-OID påverkar vissa scenarier för enhetsregistrering, inklusive:

- Windows Hello för företag-registrering

- Registrering av Säkerhetsnyckel för Fido2

- Windows Lösenordsfri Telefon inloggning

Enhetsregistrering med Workplace Join, Entra ID och Hybrid Entra ID-enhetsanslutningsscenarier påverkas inte. CBA-autentiseringsprincipregler med antingen Utfärdare ELLER Princip-OID påverkas inte. För att minimera bör administratörerna:

- Redigera de certifikatbaserade autentiseringsprincipreglerna som för närvarande använder alternativ för både utfärdare och princip-OID och ta bort antingen utfärdaren eller OID-kravet och spara. ELLER

- Ta bort autentiseringsprincipregeln som för närvarande använder både utfärdare och princip-OID och skapa regler med endast utfärdare eller princip-OID

Vi arbetar med att åtgärda problemet.

Så här skapar du en regel efter utfärdare och serienummer:

Lägg till en autentiseringsbindningsprincip som kräver alla certifikat som utfärdats av CN=CBATestRootProd med policyOID 1.2.3.4.6 behöver endast bindning med hög tillhörighet (dvs. Utfärdare och serienummer används).

Välj certifikatfältet. I det här exemplet väljer vi Utfärdare och Serienummer.

Det enda användarattribut som stöds är CertificateUserIds. Markera Lägg till.

Välj Spara.

Inloggningsloggen visar vilken bindning som användes och information från certifikatet.

- Välj Ok för att spara alla anpassade regler.

Viktigt!

Ange PolicyOID med hjälp av objektidentifierarformatet. Om certifikatprincipen till exempel säger Alla utfärdandeprinciper anger du OID som 2.5.29.32.0 när du lägger till regeln. Strängen Alla utfärdandeprinciper är ogiltig för regelredigeraren och börjar inte gälla.

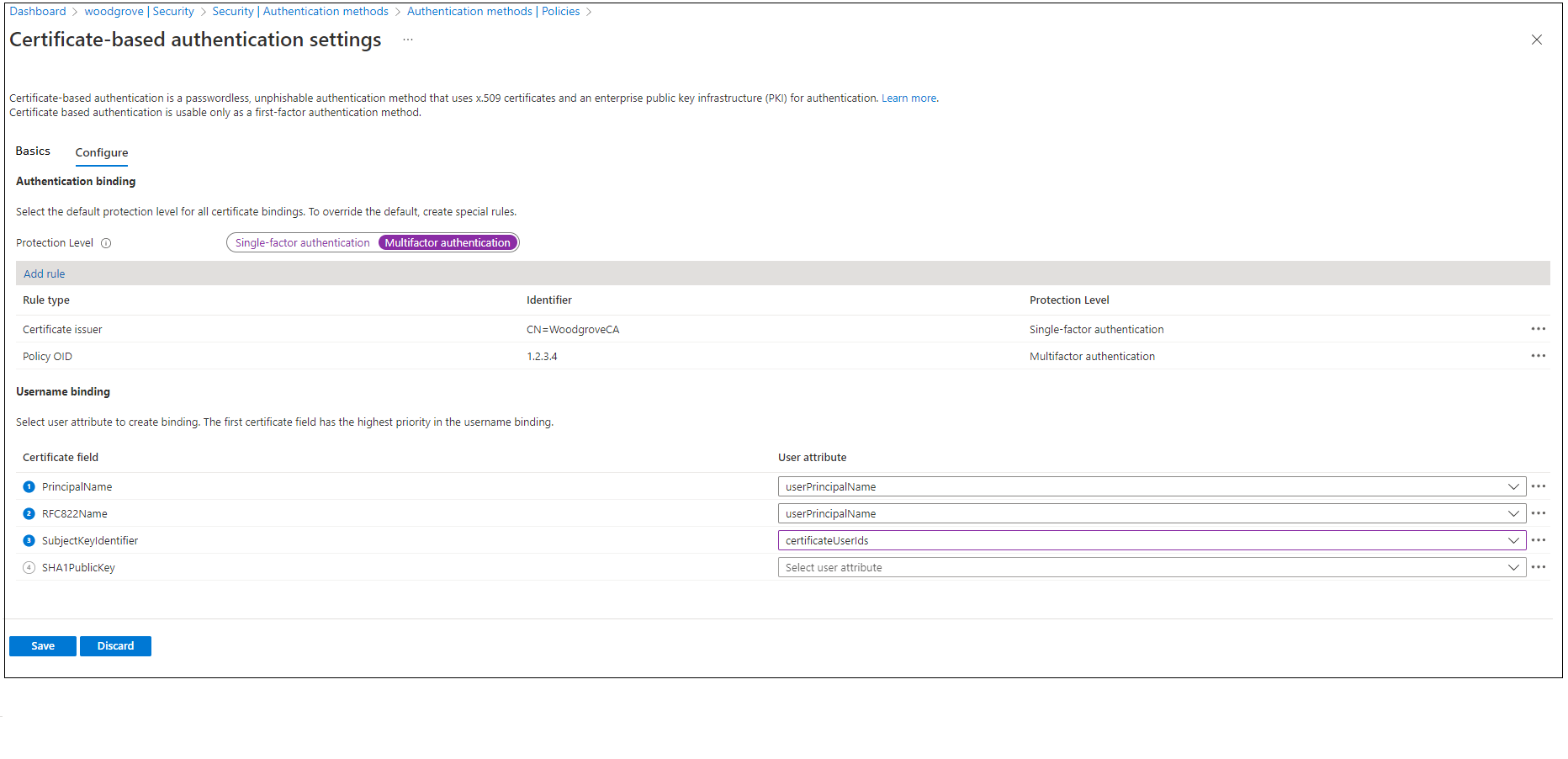

Steg 4: Konfigurera en bindningsprincip för användarnamn

Principen för användarnamnbindning hjälper till att verifiera användarens certifikat. Som standard mappar vi Huvudnamn i certifikatet till UserPrincipalName i användarobjektet för att fastställa användaren.

En administratör för autentiseringsprinciper kan åsidosätta standardinställningen och skapa en anpassad mappning. Information om hur du konfigurerar användarnamnsbindning finns i Så här fungerar användarnamnbindningen.

Mer information om scenarier med attributet certificateUserIds finns i Certifikatanvändares ID:er.

Viktigt!

Om en bindningsprincip för användarnamn använder synkroniserade attribut, till exempel certificateUserIds, onPremisesUserPrincipalName och userPrincipalName-attributet för användarobjektet, bör du vara medveten om att konton med administratörsbehörighet i Active Directory (till exempel konton med delegerade rättigheter för användarobjekt eller administratörsrättigheter på Entra-Anslut Server) kan göra ändringar som påverkar dessa attribut i Entra-ID.

Skapa användarnamnsbindningen genom att välja ett av X.509-certifikatfälten som ska bindas med något av användarattributen. Bindningsordningen för användarnamn representerar prioritetsnivån för bindningen. Den första har högsta prioritet och så vidare.

Om det angivna X.509-certifikatfältet finns på certifikatet, men Microsoft Entra-ID:t inte hittar något användarobjekt med det värdet, misslyckas autentiseringen. Microsoft Entra ID försöker med nästa bindning i listan.

Välj Spara för att spara ändringarna.

Den slutliga konfigurationen ser ut så här:

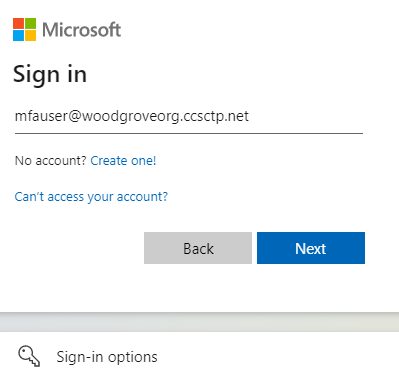

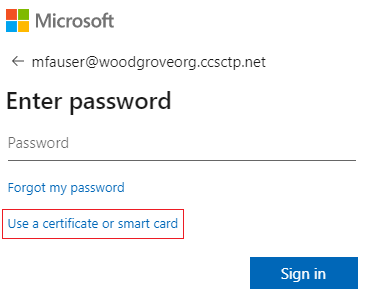

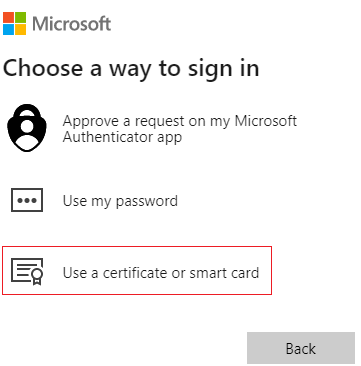

Steg 5: Testa konfigurationen

Det här avsnittet beskriver hur du testar dina bindningsregler för certifikat och anpassad autentisering.

Testa certifikatet

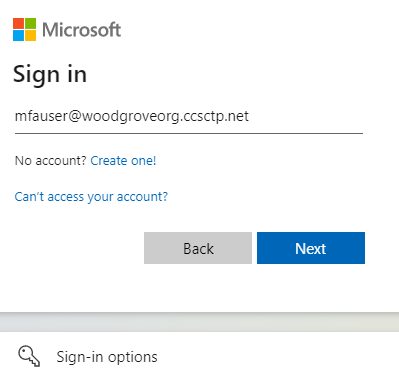

Som ett första konfigurationstest bör du försöka logga in på MyApps-portalen med hjälp av webbläsaren på enheten.

Ange ditt UPN (User Principal Name).

Välj Nästa.

Om du har aktiverat andra autentiseringsmetoder som Telefon inloggning eller FIDO2 kan användarna se en annan inloggningsskärm.

Välj Logga in med ett certifikat.

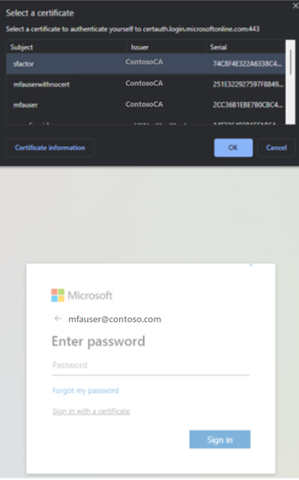

Välj rätt användarcertifikat i användargränssnittet för klientcertifikatväljaren och välj OK.

Användare bör vara inloggade på MyApps-portalen.

Om inloggningen lyckas vet du att:

- Användarcertifikatet har etablerats på testenheten.

- Microsoft Entra-ID är korrekt konfigurerat med betrodda certifikatutfärdare.

- Användarnamnsbindningen är korrekt konfigurerad och användaren hittas och autentiseras.

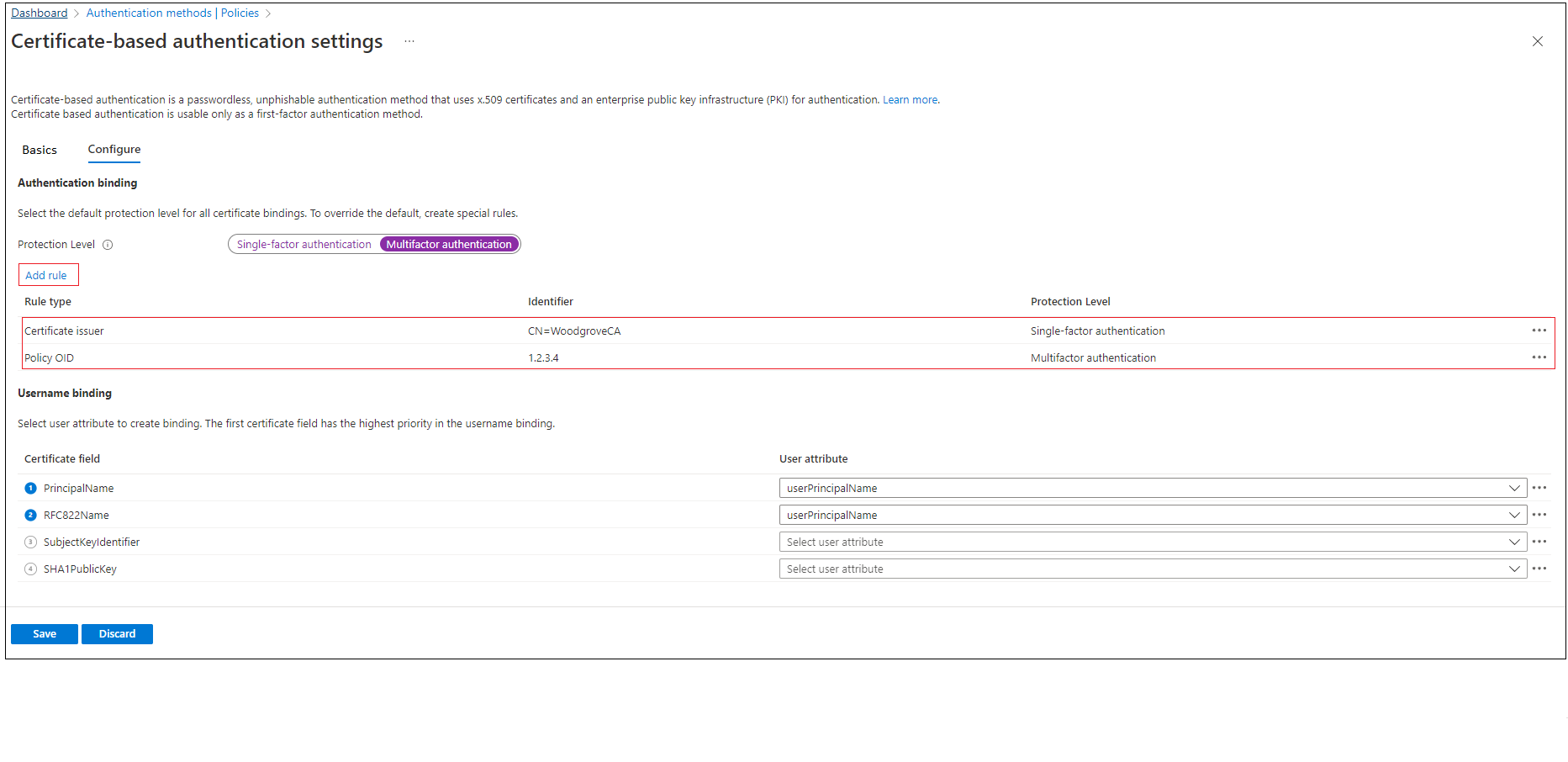

Testa bindningsregler för anpassad autentisering

Nu ska vi gå igenom ett scenario där vi validerar stark autentisering. Vi skapar två autentiseringsprincipregler, en genom att använda utfärdare som uppfyller enfaktorautentisering och en annan med hjälp av princip-OID för att uppfylla multifaktorautentisering.

Skapa en utfärdare Ämnesregel med skyddsnivå som enfaktorautentisering och värde inställt på certifikatutfärdarens ämnesvärde. Till exempel:

CN = WoodgroveCASkapa en princip-OID-regel med skyddsnivå som multifaktorautentisering och värde inställt på en av princip-OID:erna i certifikatet. Till exempel 1.2.3.4.

Skapa en princip för villkorsstyrd åtkomst för att användaren ska behöva multifaktorautentisering genom att följa stegen i Villkorlig åtkomst – Kräv MFA.

Gå till MyApps-portalen. Ange ditt UPN och välj Nästa.

Välj Logga in med ett certifikat.

Om du har aktiverat andra autentiseringsmetoder som Telefon inloggnings- eller säkerhetsnycklar kan användarna se en annan inloggningsskärm.

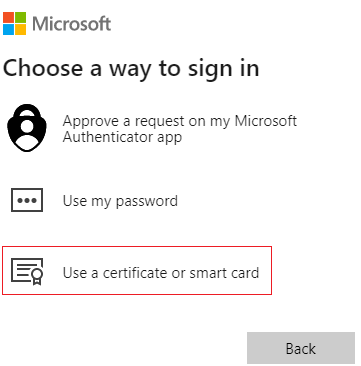

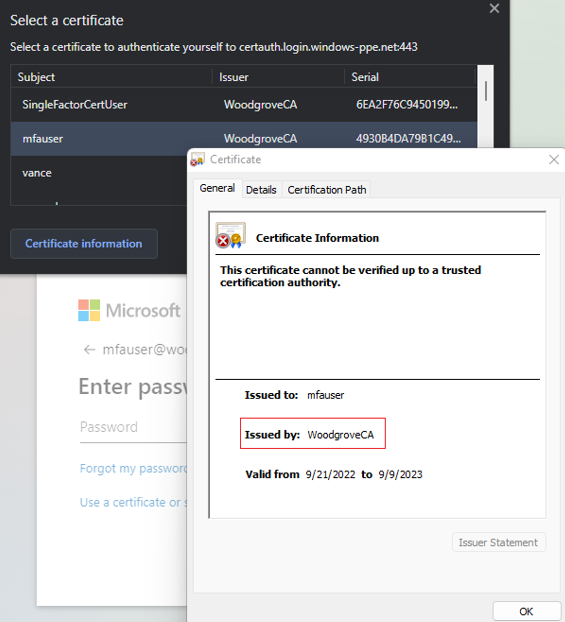

Välj klientcertifikatet och välj Certifikatinformation.

Certifikatet visas och du kan verifiera utfärdaren och princip-OID-värdena.

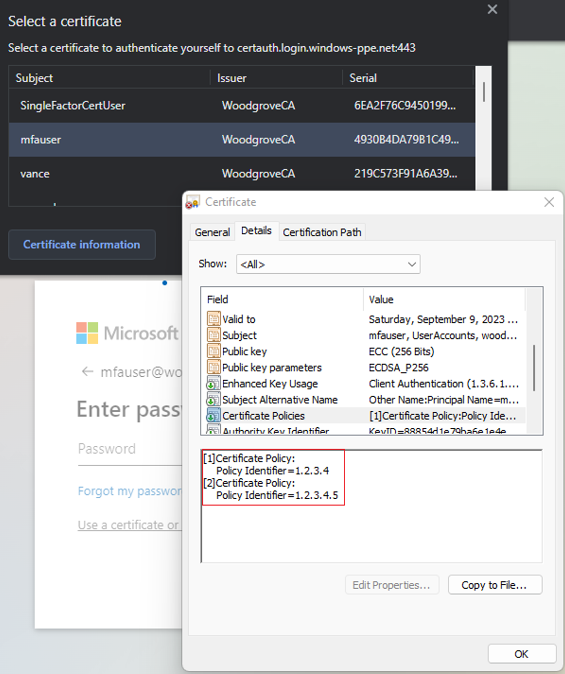

Om du vill se princip-OID-värden väljer du Information.

Välj klientcertifikatet och välj OK.

Princip-OID i certifikatet matchar det konfigurerade värdet 1.2.3.4 och uppfyller multifaktorautentiseringen. På samma sätt matchar utfärdaren i certifikatet det konfigurerade värdet för CN=WoodgroveCA och uppfyller enfaktorautentisering.

Eftersom principens OID-regel har företräde framför utfärdarregeln uppfyller certifikatet multifaktorautentisering.

Principen för villkorsstyrd åtkomst för användaren kräver MFA och certifikatet uppfyller multifaktorn, så att användaren kan logga in på programmet.

Testa bindningsprincip för användarnamn

Principen för användarnamnbindning hjälper till att verifiera användarens certifikat. Det finns tre bindningar som stöds för principen för användarnamnbindning:

- IssuerAndSerialNumber > CertificateUserIds

- IssuerAndSubject > CertificateUserIds

- CertifikatmottagareUserIds >

Som standard mappar Microsoft Entra-ID huvudnamn i certifikatet till UserPrincipalName i användarobjektet för att fastställa användaren. En administratör för autentiseringsprinciper kan åsidosätta standardinställningen och skapa en anpassad mappning, enligt beskrivningen tidigare i steg 4.

Innan du aktiverar de nya bindningarna måste en administratör för autentiseringsprinciper se till att rätt värden för bindningarna uppdateras i användarobjektattributet Certificate UserIds för motsvarande användarnamnbindningar.

- Endast för användare i molnet använder du administrationscentret för Microsoft Entra eller Microsoft Graph-API:er för att uppdatera värdet i CertificateUserIds.

- För lokalt synkroniserade användare använder du Microsoft Entra Anslut för att synkronisera värdena lokalt genom att följa Microsoft Entra-Anslut-regler eller synkronisera AltSecId-värdet.

Viktigt!

Formatet för värdena för Utfärdare, Ämne och SerialNumber bör vara i omvänd ordning i formatet i certifikatet. Lägg inte till något utrymme i utfärdaren eller ämne.

Manuell mappning av utfärdare och serienummer

Här är ett exempel på manuell mappning av utfärdare och serienummer. Utfärdarvärdet som ska läggas till är:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Om du vill hämta rätt värde för serienummer kör du följande kommando och lagrar värdet som visas i CertificateUserIds. Kommandosyntaxen är:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Till exempel:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

Här är ett exempel på certutil-kommandot:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

SerialNumber-värdet som ska läggas till i CertificateUserId är:

b24134139f069b49997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

Manuell mappning för problem och ämne

Här är ett exempel på manuell mappning av problem och ämne. Utfärdarvärdet är:

Ämnesvärdet är:

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Manuell mappning av ämne

Här är ett exempel på manuell mappning av ämne. Ämnesvärdet är:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Testa bindning av tillhörighet

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Principer för skyddsautentiseringsmetoder>>.

Under Hantera väljer du Autentiseringsmetoder>Certifikatbaserad autentisering.

Välj Konfigurera.

Ange Obligatorisk tillhörighetsbindning på klientorganisationsnivå.

Viktigt!

Var försiktig med tillhörighetsinställningen för hela klientorganisationen. Du kan låsa ut hela klientorganisationen om du ändrar den obligatoriska tillhörighetsbindningen för klientorganisationen och du inte har rätt värden i användarobjektet. På samma sätt kan användare i klientorganisationen bli utelåst om du skapar en anpassad regel som gäller för alla användare och kräver hög tillhörighetsbindning.

Om du vill testa väljer du Obligatorisk tillhörighetsbindningsom Låg.

Lägg till en bindning med hög tillhörighet som SKI. Välj Lägg till regel under Användarnamnbindning.

Välj SKI och välj Lägg till.

När regeln är klar ser den ut som den här skärmbilden:

Uppdatera attributet CertificateUserIds för alla användarobjekt så att det har rätt värde för SKI från användarcertifikatet. Mer information finns i Mönster som stöds för CertificateUserIDs.

Skapa en anpassad regel för autentiseringsbindning.

Markera Lägga till.

När regeln är klar ser den ut som den här skärmbilden:

Uppdatera användaren CertificateUserIds med rätt SKI-värde från certifikatet med principen OID 9.8.7.5.

Testa med ett certifikat med principen OID 9.8.7.5 och användaren ska autentiseras med SKI-bindning och få MFA med endast certifikatet.

Aktivera CBA med Hjälp av Microsoft Graph API

Utför följande steg för att aktivera CBA och konfigurera användarnamnbindningar med Graph API.

Kommentar

Följande steg använder Graph Explorer, som inte är tillgängligt i US Government-molnet. Amerikanska myndigheters molnklientorganisationer kan använda Postman för att testa Microsoft Graph-frågorna.

Gå till Microsoft Graph Explorer.

Välj Logga in på Graph Explorer och logga in på din klientorganisation.

Följ stegen för att godkänna den delegerade behörigheten Policy.ReadWrite.AuthenticationMethod.

HÄMTA alla autentiseringsmetoder:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyHÄMTA konfigurationen för x509-certifikatautentiseringsmetoden:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificateSom standard är x509-certifikatautentiseringsmetoden inaktiverad. Om du vill tillåta användare att logga in med ett certifikat måste du aktivera autentiseringsmetoden och konfigurera autentiserings- och användarnamnsbindningsprinciperna via en uppdateringsåtgärd. Om du vill uppdatera principen kör du en PATCH-begäran.

Begärandetext:

PATCH https: //graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }Du får en

204 No contentsvarskod. Kör GET-begäran igen för att se till att principerna uppdateras korrekt.Testa konfigurationen genom att logga in med ett certifikat som uppfyller principen.

Nästa steg

- Översikt över Microsoft Entra CBA

- Teknisk djupdykning för Microsoft Entra CBA

- Begränsningar med Microsoft Entra CBA

- Windows SmartCard-inloggning med Microsoft Entra CBA

- Microsoft Entra CBA på mobila enheter (Android och iOS)

- Certifikatanvändar-ID:t

- Så här migrerar du federerade användare

- Vanliga frågor och svar