Hantera konton för nödåtkomst i Microsoft Entra ID

Det är viktigt att du förhindrar att du oavsiktligt blir utelåst från din Microsoft Entra-organisation eftersom du inte kan logga in eller aktivera en annan användares konto som administratör. Minimera konsekvenserna av en oavsiktlig administratörsutelåsning genom att skapa två eller flera konton för nödåtkomst i organisationen.

Konton för nödåtkomst är mycket privilegierade och de tilldelas inte till specifika personer. Konton för nödåtkomst är begränsade till scenarier med nöd- eller "break glass" där normala administrativa konton inte kan användas. Vi rekommenderar att du har som mål att begränsa användningen av nödsituationskonton till endast de tider då det är absolut nödvändigt.

Den här artikeln innehåller riktlinjer för hantering av konton för nödåtkomst i Microsoft Entra-ID.

Varför använda ett konto för nödåtkomst

En organisation kan behöva använda ett konto för nödåtkomst i följande situationer:

- Användarkontona är federerade och federationen är för närvarande inte tillgänglig på grund av ett avbrott i cellnätverket eller ett avbrott i identitetsprovidern. Om till exempel identitetsproviderns värd i din miljö har upphört kan användarna kanske inte logga in när Microsoft Entra-ID omdirigeras till deras identitetsprovider.

- Administratörerna registreras via Microsoft Entra multifaktorautentisering och alla deras enskilda enheter är inte tillgängliga eller så är tjänsten inte tillgänglig. Användare kanske inte kan slutföra multifaktorautentisering för att aktivera en roll. Ett avbrott i mobilnätverket hindrar dem till exempel från att svara på telefonsamtal eller ta emot textmeddelanden, de enda två autentiseringsmekanismer som de registrerade för sin enhet.

- Den person som har den senaste globala administratörsåtkomsten har lämnat organisationen. Microsoft Entra-ID förhindrar att det senaste globala administratörskontot tas bort, men det förhindrar inte att kontot tas bort eller inaktiveras lokalt. Endera situationen kan göra att organisationen inte kan återställa kontot.

- Oförutsedda omständigheter, till exempel naturkatastrofer, under vilka en mobiltelefon eller andra nätverk kanske inte är tillgängliga.

Skapa konton för nödåtkomst

Skapa två eller flera konton för nödåtkomst. Dessa konton ska vara endast molnbaserade konton som använder domänen *.onmicrosoft.com och som inte är federerade eller synkroniserade från en lokal miljö.

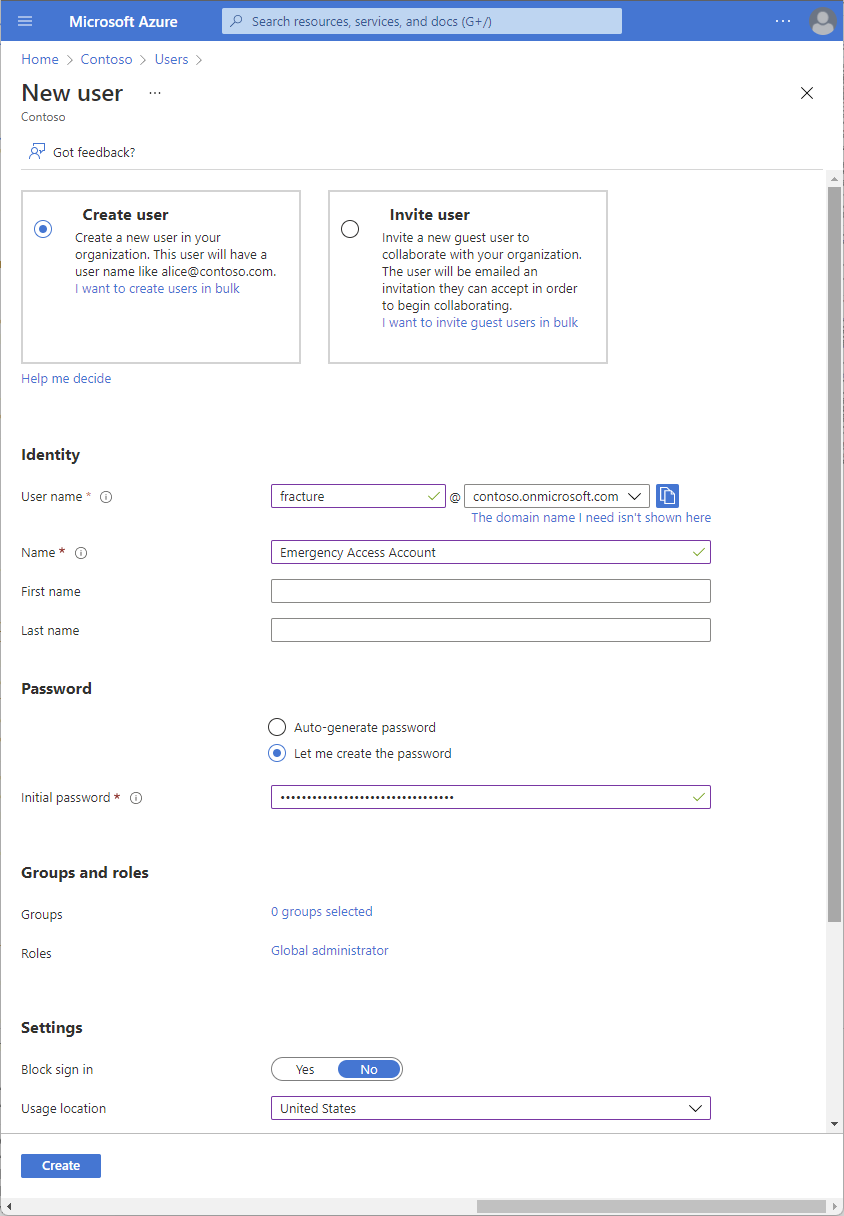

Så här skapar du ett konto för nödåtkomst

Logga in på administrationscentret för Microsoft Entra som global administratör.

Bläddra till Identitetsanvändare>>Alla användare.

Välj Ny användare.

Välj Skapa användare.

Ge kontot ett användarnamn.

Ge kontot ett namn.

Skapa ett långt och komplext lösenord för kontot.

Under Roller tilldelar du rollen Global administratör .

Under Användningsplats väljer du lämplig plats.

Välj Skapa.

När du konfigurerar dessa konton måste följande krav uppfyllas:

- Konton för nödåtkomst ska inte associeras med någon enskild användare i organisationen. Kontrollera att dina konton inte är anslutna till några mobiltelefoner som tillhandahålls av anställda, maskinvarutoken som reser med enskilda anställda eller andra autentiseringsuppgifter som är specifika för anställda. Den här försiktighetsåtgärden omfattar instanser där en enskild anställd inte kan nås när autentiseringsuppgifterna behövs. Det är viktigt att se till att alla registrerade enheter hålls på en känd och säker plats som har flera sätt att kommunicera med Microsoft Entra-ID.

- Använd stark autentisering för dina konton för nödåtkomst och se till att den inte använder samma autentiseringsmetoder som dina andra administrativa konton. Om ditt normala administratörskonto till exempel använder Microsoft Authenticator-appen för stark autentisering använder du en FIDO2-säkerhetsnyckel för dina nödkonton. Överväg beroenden för olika autentiseringsmetoder för att undvika att lägga till externa krav i autentiseringsprocessen.

- Enheten eller autentiseringsuppgifterna får inte upphöra att gälla eller omfattas av automatisk rensning på grund av bristande användning.

- I Microsoft Entra Privileged Identity Management bör du göra rolltilldelningen Global administratör permanent i stället för att vara berättigad till dina konton för nödåtkomst.

Undanta minst ett konto från telefonbaserad multifaktorautentisering

För att minska risken för en attack till följd av ett komprometterat lösenord rekommenderar Microsoft Entra ID att du behöver multifaktorautentisering för alla enskilda användare. Den här gruppen omfattar administratörer och alla andra (till exempel ekonomiansvariga) vars komprometterade konto skulle ha en betydande inverkan.

Minst ett av dina konton för nödåtkomst bör dock inte ha samma mekanism för multifaktorautentisering som dina andra konton som inte är nödkonton. Detta inkluderar lösningar för multifaktorautentisering från tredje part. Om du har en princip för villkorsstyrd åtkomst som kräver multifaktorautentisering för varje administratör för Microsoft Entra-ID och andra anslutna saaS-appar (programvara som en tjänst) bör du undanta konton för nödåtkomst från det här kravet och konfigurera en annan mekanism i stället. Dessutom bör du se till att kontona inte har en multifaktorautentiseringsprincip per användare.

Undanta minst ett konto från principer för villkorsstyrd åtkomst

Under en nödsituation vill du inte att en princip ska blockera din åtkomst för att åtgärda ett problem. Om du använder villkorlig åtkomst måste minst ett konto för nödåtkomst undantas från alla principer för villkorlig åtkomst.

Federationsvägledning

Vissa organisationer använder AD Domain Services och AD FS eller liknande identitetsprovider för att federera till Microsoft Entra-ID. Nödåtkomsten för lokala system och nödåtkomsten för molntjänster bör hållas åtskild, utan beroende av den ena på den andra. Mastering och eller sourcing authentication for accounts with emergency access privileges from other systems adds unnecessary risk in the event of a outage of those system(s).

Lagra kontoautentiseringsuppgifter på ett säkert sätt

Organisationer måste se till att autentiseringsuppgifterna för konton för nödåtkomst hålls säkra och kända endast för personer som har behörighet att använda dem. Vissa kunder använder ett smartkort för Windows Server AD, en FIDO2-säkerhetsnyckel för Microsoft Entra-ID och andra använder lösenord. Ett lösenord för ett konto för nödåtkomst delas vanligtvis upp i två eller tre delar, skrivs på separata pappersbitar och lagras i säkra, brandsäkra kassaskåp som finns på säkra, separata platser.

Om du använder lösenord kontrollerar du att kontona har starka lösenord som inte upphör att gälla. Helst bör lösenorden vara minst 16 tecken långa och genereras slumpmässigt.

Övervaka inloggnings- och granskningsloggar

Organisationer bör övervaka inloggnings- och granskningsloggaktiviteten från nödkontona och utlösa meddelanden till andra administratörer. När du övervakar aktiviteten på break glass-konton kan du kontrollera att dessa konton endast används för testning eller faktiska nödsituationer. Du kan använda Azure Log Analytics för att övervaka inloggningsloggarna och utlösa e-post- och SMS-aviseringar till dina administratörer när break glass-konton loggar in.

Förutsättningar

- Skicka Inloggningsloggar för Microsoft Entra till Azure Monitor.

Hämta objekt-ID:t för break glass-kontona

Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

Bläddra till Identitetsanvändare>>Alla användare.

Sök efter break-glass-kontot och välj användarens namn.

Kopiera och spara objektets ID-attribut så att du kan använda det senare.

Upprepa föregående steg för det andra brytglaskontot.

Skapa en varningsregel

Logga in på Azure-portalen som minst en övervakningsdeltagare.

Bläddra till Övervaka>Log Analytics-arbetsytor.

Välj en arbetsyta.

På arbetsytan väljer du Aviseringar Ny aviseringsregel>.

Under Resurs kontrollerar du att prenumerationen är den som du vill associera aviseringsregeln med.

Under Villkor väljer du Lägg till.

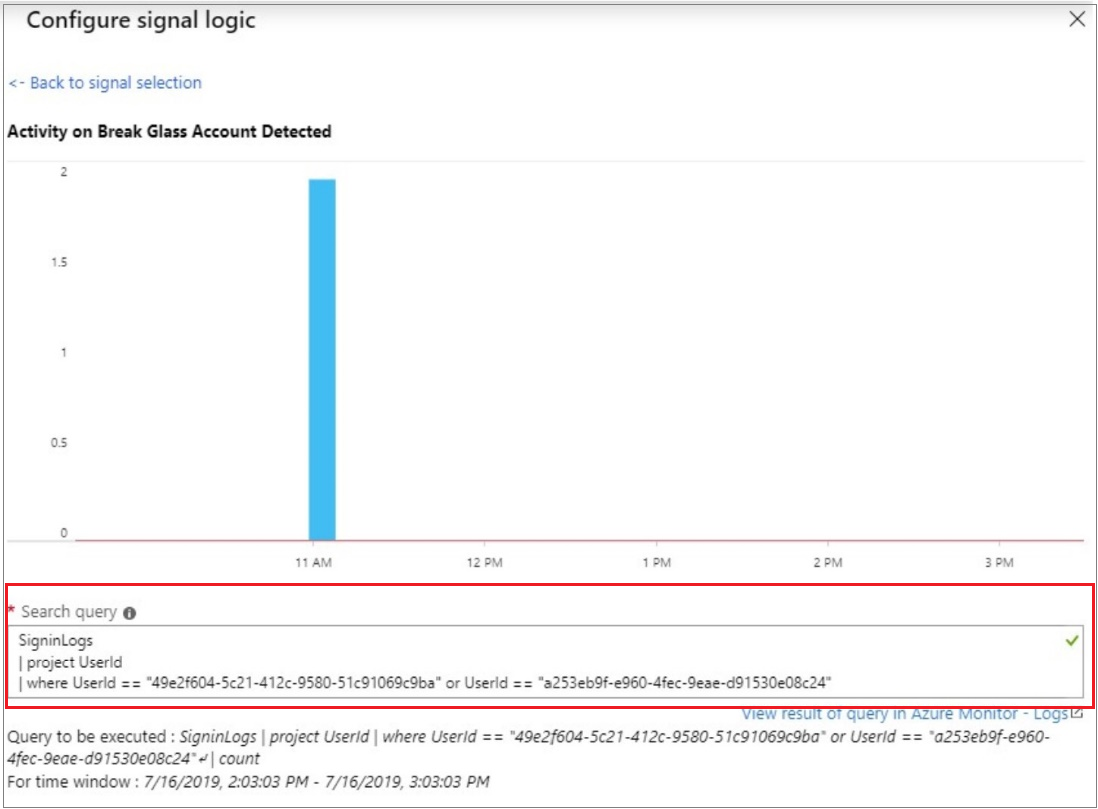

Välj Anpassad loggsökning under Signalnamn.

Under Sökfråga anger du följande fråga och infogar objekt-ID:t för de två break glass-kontona.

Kommentar

För varje ytterligare break glass-konto som du vill inkludera lägger du till ett annat "eller UserId == "ObjectGuid"" i frågan.

Exempelfrågor:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "f66e7317-2ad4-41e9-8238-3acf413f7448"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "f66e7317-2ad4-41e9-8238-3acf413f7448" or UserId == "0383eb26-1cbc-4be7-97fd-e8a0d8f4e62b"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

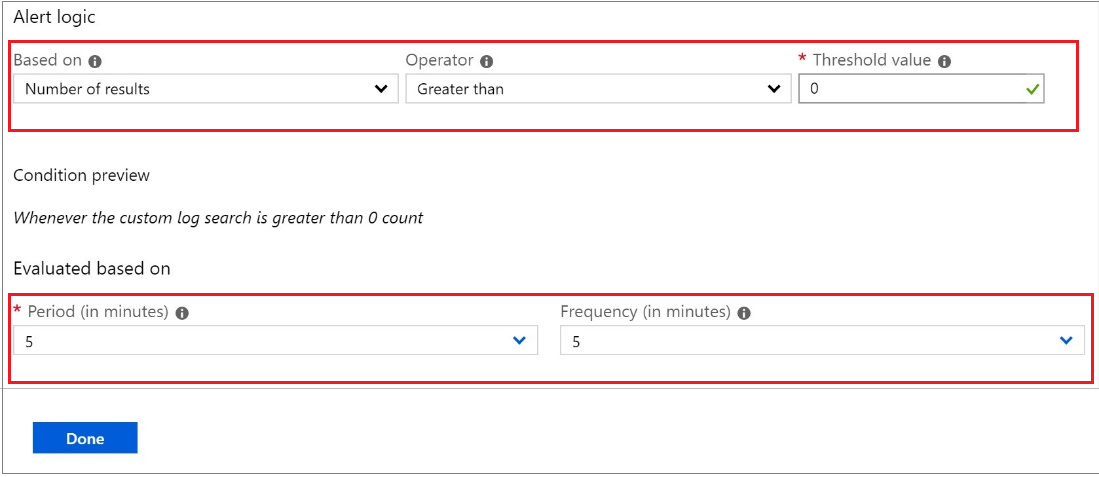

Under Aviseringslogik anger du följande:

- Baserat på: Antal resultat

- Operator: Större än

- Tröskelvärde: 0

Under Utvärderad baserat på väljer du Period (i minuter) för hur länge du vill att frågan ska köras och Frekvens (i minuter) för hur ofta du vill att frågan ska köras. Frekvensen ska vara mindre än eller lika med perioden.

Välj Klar. Nu kan du visa den uppskattade månatliga kostnaden för den här aviseringen.

Välj en åtgärdsgrupp med användare som ska meddelas av aviseringen. Om du vill skapa en kan du läsa Skapa en åtgärdsgrupp.

Om du vill anpassa e-postmeddelandet som skickas till medlemmarna i åtgärdsgruppen väljer du åtgärder under Anpassa åtgärder.

Under Aviseringsinformation anger du namnet på aviseringsregeln och lägger till en valfri beskrivning.

Ange allvarlighetsgrad för händelsen. Vi rekommenderar att du ställer in den på Critical(Sev 0).

Under Aktivera regel när du skapar låter du den vara inställd som ja.

Om du vill inaktivera aviseringar ett tag markerar du kryssrutan Ignorera aviseringar och anger väntetiden innan du aviserar igen och väljer sedan Spara.

Klicka på Skapa aviseringsregel.

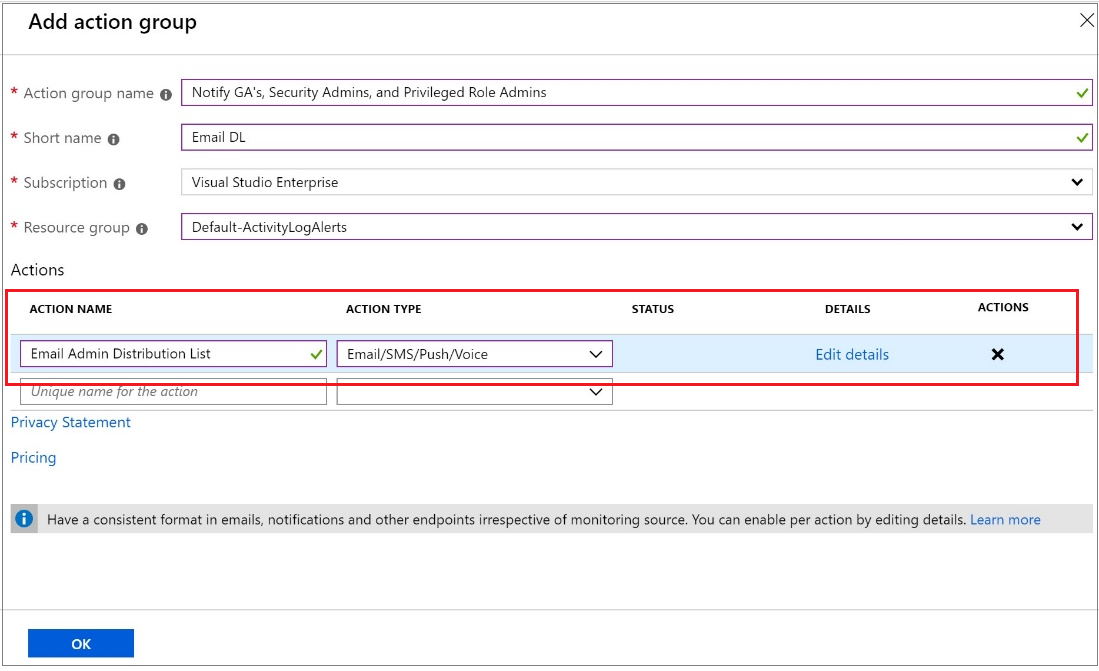

Skapa en åtgärdsgrupp

Välj Skapa en åtgärdsgrupp.

Ange åtgärdsgruppens namn och ett kort namn.

Verifiera prenumerationen och resursgruppen.

Under åtgärdstyp väljer du E-post/SMS/Push/Röst.

Ange ett åtgärdsnamn, till exempel Meddela global administratör.

Välj åtgärdstypsom e-post/SMS/push/röst.

Välj Redigera information för att välja de meddelandemetoder som du vill konfigurera och ange nödvändig kontaktinformation och välj sedan Ok för att spara informationen.

Lägg till ytterligare åtgärder som du vill utlösa.

Välj OK.

Verifiera konton regelbundet

När du tränar personalen att använda konton för åtkomst till nödsituationer och verifiera konton för åtkomst till nödsituationer gör du minst följande steg med jämna mellanrum:

- Se till att säkerhetsövervakningspersonalen är medveten om att kontokontrollaktiviteten pågår.

- Se till att processen med nödbrytglas för att använda dessa konton är dokumenterad och aktuell.

- Se till att administratörer och säkerhetsansvariga som kan behöva utföra dessa steg under en nödsituation utbildas i processen.

- Uppdatera autentiseringsuppgifterna för kontot, särskilt eventuella lösenord, för dina konton för nödåtkomst och kontrollera sedan att konton för åtkomst till nödsituationer kan logga in och utföra administrativa uppgifter.

- Se till att användarna inte har registrerat multifaktorautentisering eller självbetjäning av lösenordsåterställning (SSPR) till någon enskild användares enhet eller personliga information.

- Om kontona är registrerade för multifaktorautentisering till en enhet, för användning under inloggning eller rollaktivering, kontrollerar du att enheten är tillgänglig för alla administratörer som kan behöva använda den under en nödsituation. Kontrollera också att enheten kan kommunicera via minst två nätverkssökvägar som inte delar ett gemensamt felläge. Enheten kan till exempel kommunicera med Internet via både en anläggnings trådlösa nätverk och ett mobilprovidernätverk.

Dessa steg bör utföras med jämna mellanrum och för viktiga ändringar:

- Minst var 90:e dag

- När det nyligen har skett en förändring i IT-personalen, till exempel en jobbändring, en avgång eller en ny anställning

- När Microsoft Entra-prenumerationerna i organisationen har ändrats

Nästa steg

- Skydda privilegierad åtkomst för hybrid- och molndistributioner i Microsoft Entra-ID

- Lägg till användare med Microsoft Entra-ID och tilldela den nya användaren rollen Global administratör

- Registrera dig för Microsoft Entra ID P1 eller P2, om du inte redan har registrerat dig

- Så här kräver du tvåstegsverifiering för en användare

- Konfigurera ytterligare skydd för globala administratörer i Microsoft 365 om du använder Microsoft 365

- Starta en åtkomstgranskning av globala administratörer och övergå befintliga globala administratörer till mer specifika administratörsroller