Ändringsspårning och inventering översikt

Varning

Den här artikeln refererar till CentOS, en Linux-distribution som närmar sig EOL-status (End Of Life). Överväg att använda och planera i enlighet med detta. Mer information finns i CentOS End Of Life-vägledningen.

Viktigt!

- Ändringsspårning och inventering användning av Log Analytics-agenten upphör den 31 augusti 2024 och vi rekommenderar att du använder Azure Monitoring Agent som ny supportagent. Följ riktlinjerna för migrering från Ändringsspårning och inventering med hjälp av Log Analytics till Ändringsspårning och inventering med hjälp av Azure Monitoring Agent version.

Den här artikeln beskriver hur du Ändringsspårning och inventering i Azure Automation. Den här funktionen spårar ändringar i virtuella datorer som finns i Azure, lokalt och andra molnmiljöer för att hjälpa dig att hitta drift- och miljöproblem med programvara som hanteras av Distribution Package Manager. Objekt som spåras av Ändringsspårning och inventering inkluderar:

- Windows-programvara

- Linux-programvara (paket)

- Windows- och Linux-filer

- Windows-registernycklar

- Windows-tjänster

- Linux-daemoner

Kommentar

Information om hur du spårar ändringar i Azure Resource Manager-egenskapen finns i ändringshistoriken för Azure Resource Graph.

Ändringsspårning och inventering använder Microsoft Defender för molnet Filintegritetsövervakning (FIM) för att undersöka operativsystem och programfiler samt Windows Registry. Medan FIM övervakar dessa entiteter spårar Ändringsspårning och inventering internt:

- Programvaruändringar

- Windows-tjänster

- Linux-daemoner

Om du aktiverar alla funktioner som ingår i Ändringsspårning och inventering kan det medföra ytterligare avgifter. Innan du fortsätter läser du Prissättning för Automation och Prissättning för Azure Monitor.

Ändringsspårning och inventering vidarebefordrar data till Azure Monitor-loggar och dessa insamlade data lagras på en Log Analytics-arbetsyta. FiM-funktionen (File Integrity Monitoring) är endast tillgänglig när Microsoft Defender för servrar är aktiverat. Mer information finns i Microsoft Defender för molnet prissättning. FIM laddar upp data till samma Log Analytics-arbetsyta som den som skapades för att lagra data från Ändringsspårning och inventering. Vi rekommenderar att du övervakar din länkade Log Analytics-arbetsyta för att hålla reda på din exakta användning. Mer information om hur du analyserar dataanvändning i Azure Monitor-loggar finns i Analysera användning på Log Analytics-arbetsytan.

Datorer som är anslutna till Log Analytics-arbetsytan använder Log Analytics-agenten för att samla in data om ändringar i installerad programvara, Windows-tjänster, Windows-register och -filer samt Linux-daemoner på övervakade servrar. När data är tillgängliga skickar agenten dem till Azure Monitor-loggar för bearbetning. Azure Monitor-loggar tillämpar logik på mottagna data, registrerar dem och gör dem tillgängliga för analys.

Kommentar

Ändringsspårning och inventering kräver att du länkar en Log Analytics-arbetsyta till ditt Automation-konto. En slutgiltig lista över regioner som stöds finns i Azure Workspace-mappningar. Regionmappningarna påverkar inte möjligheten att hantera virtuella datorer i en separat region från ditt Automation-konto.

Som tjänstleverantör kan du ha registrerat flera kundklientorganisationer hos Azure Lighthouse. Med Azure Lighthouse kan du utföra åtgärder i stor skala i flera Microsoft Entra-klienter samtidigt, vilket gör hanteringsuppgifter som Ändringsspårning och inventering effektivare för de klienter som du ansvarar för. Ändringsspårning och inventering kan hantera datorer i flera prenumerationer i samma klientorganisation eller mellan klienter med hjälp av Azure-delegerad resurshantering.

Aktuella begränsningar

Ändringsspårning och inventering stöder inte eller har följande begränsningar:

- Rekursion för Windows-registerspårning

- Nätverksfilsystem

- Olika installationsmetoder

- *.exe filer som lagras i Windows

- Kolumnen Maximal filstorlek och -värden används inte i den aktuella implementeringen.

- Om du spårar filändringar är det begränsat till en filstorlek på 5 MB eller mindre.

- Om filstorleken visas >1,25 MB är FileContentChecksum felaktigt på grund av minnesbegränsningar i beräkningen av kontrollsumman.

- Om du försöker samla in fler än 2 500 filer i en 30-minuters samlingscykel kan Ändringsspårning och inventering prestanda försämras.

- Om nätverkstrafiken är hög kan det ta upp till sex timmar att visa ändringsposter.

- Om du ändrar en konfiguration när en dator eller server stängs av kan den publicera ändringar som hör till den tidigare konfigurationen.

- Samla in uppdateringar av snabbkorrigeringar på Windows Server 2016 Core RS3-datorer.

- Linux-daemoner kan visa ett ändrat tillstånd även om ingen ändring har gjorts. Det här problemet uppstår på grund av hur

SvcRunLevelsdata i tabellen Azure Monitor ConfigurationChange skrivs.

Gränser

Begränsningar som gäller för Ändringsspårning och inventering finns i Tjänstbegränsningar för Azure Automation.

Operativsystem som stöds

Ändringsspårning och inventering stöds på alla operativsystem som uppfyller Log Analytics-agentkraven. Se operativsystem som stöds för en lista över windows- och Linux-operativsystemversioner som för närvarande stöds av Log Analytics-agenten.

Information om klientkrav för TLS 1.2 eller senare finns i TLS för Azure Automation.

Python-krav

Ändringsspårning och inventering stöder nu Python 2 och Python 3. Om datorn använder en distribution som inte innehåller någon av versionerna måste du installera dem som standard. Följande exempelkommandon installerar Python 2 och Python 3 på olika distributioner.

Kommentar

Om du vill använda OMS-agenten som är kompatibel med Python 3 kontrollerar du att du först avinstallerar Python 2. annars fortsätter OMS-agenten att köras med Python 2 som standard.

- Red Hat, CentOS, Oracle:

sudo yum install -y python2

- Ubuntu, Debian:

sudo apt-get update

sudo apt-get install -y python2

- SUSE:

sudo zypper install -y python2

Kommentar

Körbar Python 2 måste vara alias för python.

Nätverkskrav

Mer information om portar, URL:er och annan nätverksinformation som krävs för Ändringsspårning och inventering finns i Nätverkskonfiguration för Azure Automation.

Aktivera ändringsspårning och inventering

Du kan aktivera Ändringsspårning och inventering på följande sätt:

Från ditt Automation-konto för en eller flera Azure- och icke-Azure-datorer.

Manuellt för icke-Azure-datorer, inklusive datorer eller servrar som registrerats med Azure Arc-aktiverade servrar. För hybriddatorer rekommenderar vi att du installerar Log Analytics-agenten för Windows genom att först ansluta datorn till Azure Arc-aktiverade servrar och sedan använda Azure Policy för att tilldela den inbyggda principen Distribuera Log Analytics-agenten till Linux - eller Windows Azure Arc-datorer . Om du planerar att även övervaka datorerna med Azure Monitor för virtuella datorer använder du i stället initiativet Aktivera Azure Monitor för virtuella datorer .

För en enskild virtuell Azure-dator från sidan Virtuell dator i Azure-portalen. Det här scenariot är tillgängligt för virtuella Linux- och Windows-datorer.

För flera virtuella Azure-datorer genom att välja dem från sidan Virtuella datorer i Azure-portalen.

Spåra filändringar

För att spåra ändringar i filer i både Windows och Linux använder Ändringsspårning och inventering MD5-hashvärden för filerna. Funktionen använder hashvärdena för att identifiera om ändringar har gjorts sedan den senaste inventeringen. Om du vill spåra Linux-filerna kontrollerar du att du har LÄS-åtkomst för OMS-agentanvändaren.

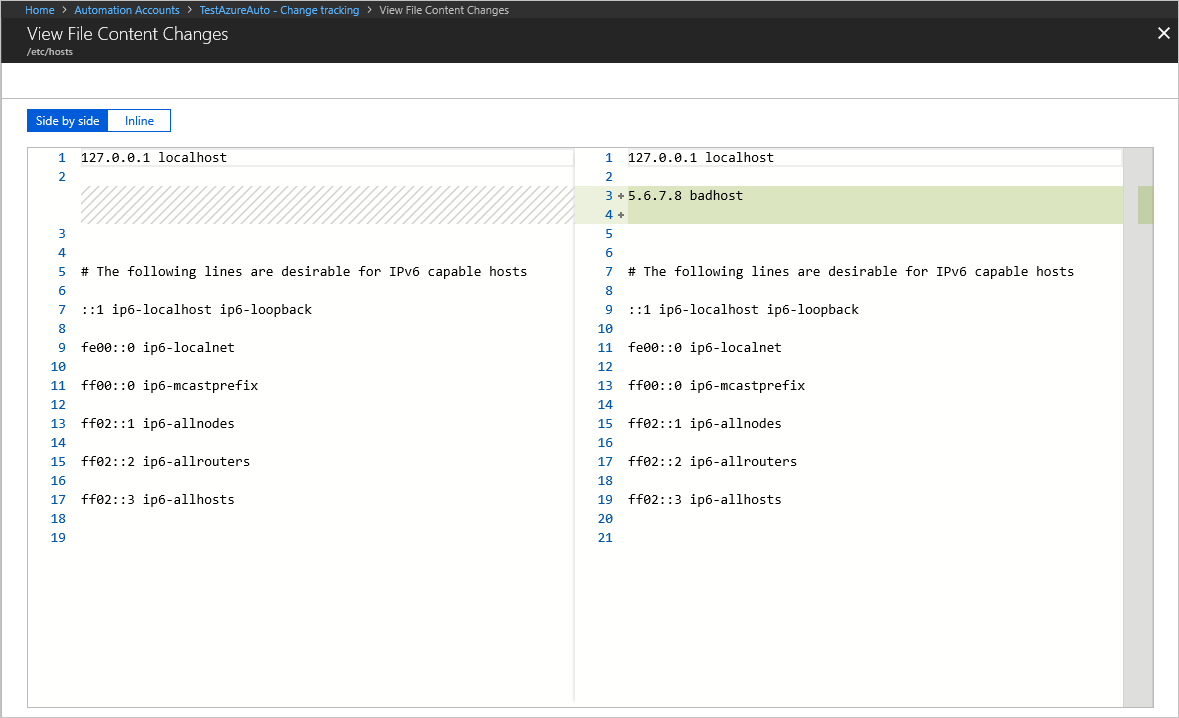

Spåra filinnehållsändringar

Ändringsspårning och inventering kan du visa innehållet i en Windows- eller Linux-fil. För varje ändring i en fil lagrar Ändringsspårning och inventering innehållet i filen i ett Azure Storage-konto. När du spårar en fil kan du visa dess innehåll före eller efter en ändring. Filinnehållet kan visas antingen infogat eller sida vid sida.

Spårning av registernycklar

Ändringsspårning och inventering tillåter övervakning av ändringar i Windows-registernycklar. Med övervakning kan du hitta utökningspunkter där kod från tredje part och skadlig kod kan aktiveras. I följande tabell visas förkonfigurerade (men inte aktiverade) registernycklar. Om du vill spåra dessa nycklar måste du aktivera var och en.

| Registernyckel | Syfte |

|---|---|

HKEY\LOCAL\MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Startup |

Övervakar skript som körs vid start. |

HKEY\LOCAL\MACHINE\Software\Microsoft\Windows\CurrentVersion\Group Policy\Scripts\Shutdown |

Övervakar skript som körs vid avstängning. |

HKEY\LOCAL\MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run |

Övervakar nycklar som läses in innan användaren loggar in på Windows-kontot. Nyckeln används för 32-bitarsprogram som körs på 64-bitars datorer. |

HKEY\LOCAL\MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components |

Övervakar ändringar i programinställningarna. |

HKEY\LOCAL\MACHINE\Software\Classes\Directory\ShellEx\ContextMenuHandlers |

Övervakar snabbmenyhanterare som ansluter direkt till Utforskaren i Windows och körs vanligtvis i processen med explorer.exe. |

HKEY\LOCAL\MACHINE\Software\Classes\Directory\Shellex\CopyHookHandlers |

Övervakar kopiering av hook-hanterare som ansluter direkt till Utforskaren och körs vanligtvis i processen med explorer.exe. |

HKEY\LOCAL\MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Övervakare för ikonöverläggshanterarregistrering. |

HKEY\LOCAL\MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\ShellIconOverlayIdentifiers |

Övervakare för ikonöverläggshanterare för 32-bitarsprogram som körs på 64-bitars datorer. |

HKEY\LOCAL\MACHINE\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Övervakare för nya plugin-program för webbläsarhjälpobjekt för Internet Explorer. Används för att komma åt dokumentobjektmodellen (DOM) på den aktuella sidan och för att styra navigeringen. |

HKEY\LOCAL\MACHINE\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper Objects |

Övervakare för nya plugin-program för webbläsarhjälpobjekt för Internet Explorer. Används för att komma åt dokumentobjektmodellen (DOM) på den aktuella sidan och för att styra navigeringen för 32-bitarsprogram som körs på 64-bitarsdatorer. |

HKEY\LOCAL\MACHINE\Software\Microsoft\Internet Explorer\Extensions |

Övervakar för nya Internet Explorer-tillägg, till exempel anpassade verktygsmenyer och anpassade verktygsfältsknappar. |

HKEY\LOCAL\MACHINE\Software\Wow6432Node\Microsoft\Internet Explorer\Extensions |

Övervakar för nya Internet Explorer-tillägg, till exempel anpassade verktygsmenyer och anpassade verktygsfältsknappar för 32-bitarsprogram som körs på 64-bitars datorer. |

HKEY\LOCAL\MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Övervakar 32-bitarsdrivrutiner som är associerade med wavemapper, wave1 och wave2, msacm.imaadpcm, .msadpcm, .msgsm610 och vidc. Liknar avsnittet [drivrutiner] i filen system.ini . |

HKEY\LOCAL\MACHINE\Software\Wow6432Node\Microsoft\Windows NT\CurrentVersion\Drivers32 |

Övervakar 32-bitarsdrivrutiner som är associerade med wavemapper, wave1 och wave2, msacm.imaadpcm, .msadpcm, .msgsm610 och vidc för 32-bitarsprogram som körs på 64-bitars datorer. Liknar avsnittet [drivrutiner] i filen system.ini . |

HKEY\LOCAL\MACHINE\System\CurrentControlSet\Control\Session Manager\KnownDlls |

Övervakar listan över kända eller vanliga system-DLL:er. Övervakning hindrar personer från att utnyttja svaga programkatalogbehörigheter genom att släppa i trojanska hästversioner av system-DLL:er. |

HKEY\LOCAL\MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify |

Övervakar listan över paket som kan ta emot händelsemeddelanden från winlogon.exe, den interaktiva inloggningssupportmodellen för Windows. |

Stöd för rekursion

Ändringsspårning och inventering stöder rekursion, vilket gör att du kan ange jokertecken för att förenkla spårningen mellan kataloger. Rekursion innehåller också miljövariabler som gör att du kan spåra filer mellan miljöer med flera eller dynamiska enhetsnamn. Följande lista innehåller vanlig information som du bör känna till när du konfigurerar rekursion:

Jokertecken krävs för att spåra flera filer.

Du kan endast använda jokertecken i det sista segmentet av en filsökväg, till exempel c:\folder\file* eller /etc/*.conf.

Om en miljövariabel har en ogiltig sökväg lyckas valideringen, men sökvägen misslyckas under körningen.

Du bör undvika allmänna sökvägsnamn när du anger sökvägen, eftersom den här typen av inställning kan leda till att för många mappar passerar.

Ändringsspårning och inventering datainsamling

I nästa tabell visas datainsamlingsfrekvensen för de typer av ändringar som stöds av Ändringsspårning och inventering. För varje typ uppdateras även ögonblicksbilden av det aktuella tillståndet minst var 24:e timme.

| Ändra typ | Frekvens |

|---|---|

| Windows-register | 50 minuter |

| Windows-fil | 30 minuter |

| Linux-fil | 15 minuter |

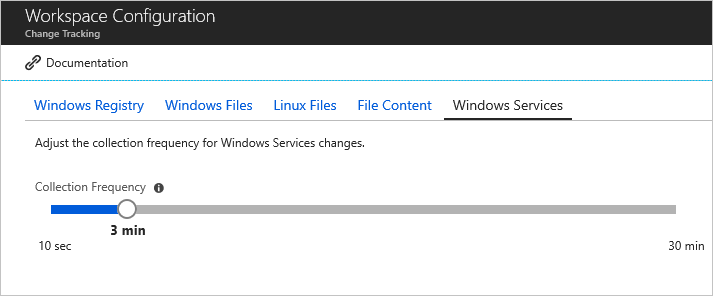

| Windows-tjänster | 10 sekunder till 30 minuter Standard: 30 minuter |

| Linux-daemoner | 5 minuter |

| Windows-programvara | 30 minuter |

| Linux-programvara | 5 minuter |

I följande tabell visas de spårade objektgränserna per dator för Ändringsspårning och inventering.

| Resurs | Gräns |

|---|---|

| Fil | 500 |

| Register | 250 |

| Windows-programvara (inklusive snabbkorrigeringar) | 250 |

| Linux-paket | 1250 |

| Tjänster | 250 |

| Demoner | 250 |

Den genomsnittliga Log Analytics-dataanvändningen för en dator som använder Ändringsspårning och inventering är cirka 40 MB per månad, beroende på din miljö. Med funktionen Användning och uppskattade kostnader i Log Analytics-arbetsytan kan du visa data som matas in av Ändringsspårning och inventering i ett användningsdiagram. Använd den här datavyn för att utvärdera din dataanvändning och avgöra hur den påverkar din faktura. Se Förstå din användning och beräkna kostnader.

Windows-tjänstdata

Standardsamlingsfrekvensen för Windows-tjänster är 30 minuter. Du kan konfigurera frekvensen med hjälp av ett skjutreglage på fliken Windows-tjänster under Redigera Inställningar.

För att optimera prestanda spårar Log Analytics-agenten endast ändringar. Om du anger ett högt tröskelvärde kan ändringar missas om tjänsten återgår till sitt ursprungliga tillstånd. Om du anger frekvensen till ett mindre värde kan du fånga upp ändringar som annars kan missas.

För kritiska tjänster rekommenderar vi att du markerar starttillståndet som Automatisk (fördröjd start) så att datainsamlingen för tjänster startar när den virtuella datorn startas om efter att MMA-agenten startar i stället för att starta snabbt så snart den virtuella datorn är igång.

Kommentar

Agenten kan spåra ändringar till ett intervall på 10 sekunder, men det tar fortfarande några minuter att visa data i Azure-portalen. Ändringar som inträffar under den tid som ska visas i portalen spåras och loggas fortfarande.

Stöd för aviseringar om konfigurationstillstånd

En viktig funktion i Ändringsspårning och inventering är att avisera om ändringar i konfigurationstillståndet för din hybridmiljö. Det finns många användbara åtgärder som kan utlösas som svar på aviseringar. Till exempel åtgärder på Azure-funktioner, Automation-runbooks, webhooks och liknande. Aviseringar om ändringar i filen c:\windows\system32\drivers\etc\hosts för en dator är ett bra program för aviseringar för Ändringsspårning och inventering data. Det finns många fler scenarier för aviseringar, inklusive frågescenarier som definieras i nästa tabell.

| Fråga | beskrivning |

|---|---|

| ConfigurationChange | where ConfigChangeType == "Files" och FileSystemPath innehåller " c:\windows\system32\drivers\" |

Användbart för att spåra ändringar i systemkritiska filer. |

| ConfigurationChange | där FieldsChanged innehåller "FileContentChecksum" och FileSystemPath == "c:\windows\system32\drivers\etc\hosts" |

Användbart för att spåra ändringar i viktiga konfigurationsfiler. |

| ConfigurationChange | where ConfigChangeType == "WindowsServices" och SvcName innehåller "w3svc" och SvcState == "Stoppad" |

Användbart för att spåra ändringar i systemkritiska tjänster. |

| ConfigurationChange | where ConfigChangeType == "Daemons" och SvcName innehåller "ssh" och SvcState!= "Running" |

Användbart för att spåra ändringar i systemkritiska tjänster. |

| ConfigurationChange | where ConfigChangeType == "Software" och ChangeCategory == "Added" |

Användbart för miljöer som behöver låsta programvarukonfigurationer. |

| ConfigurationData | där SoftwareName innehåller "Monitoring Agent" och CurrentVersion!= "8.0.11081.0" |

Användbart för att se vilka datorer som har inaktuell eller inkompatibel programvaruversion installerad. Den här frågan rapporterar det senast rapporterade konfigurationstillståndet, men rapporterar inte ändringar. |

| ConfigurationChange | där RegistryKey == @"HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\QualityCompat" |

Användbart för att spåra ändringar av viktiga antivirusnycklar. |

| ConfigurationChange | där RegistryKey innehåller @"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\SharedAccess\\Parameters\\FirewallPolicy" |

Användbart för att spåra ändringar i brandväggsinställningar. |

Uppdatera Log Analytics-agenten till den senaste versionen

För Ändringsspårning och inventering använder datorer Log Analytics-agenten för att samla in data om ändringar i installerad programvara, Windows-tjänster, Windows-register och -filer samt Linux-daemoner på övervakade servrar. Snart accepterar Azure inte längre anslutningar från äldre versioner av Windows Log Analytics-agenten (LA), även kallad Windows Microsoft Monitoring Agent (MMA), som använder en äldre metod för certifikathantering. Vi rekommenderar att du uppgraderar din agent till den senaste versionen så snart som möjligt.

Agenter som har version – 10.20.18053 (paket) och 1.0.18053.0 (tillägg) eller senare påverkas inte som svar på den här ändringen. Om du är på en agent innan dess kommer agenten inte att kunna ansluta, och Ändringsspårning och inventeringspipeline och underordnade aktiviteter kan stoppas. Du kan kontrollera den aktuella LA-agentversionen i heartbeat-tabellen på din LA-arbetsyta.

Se till att uppgradera till den senaste versionen av Windows Log Analytics-agenten (MMA) enligt dessa riktlinjer.

Nästa steg

Information om hur du aktiverar från ett Automation-konto finns i Aktivera Ändringsspårning och inventering från ett Automation-konto.

Information om hur du aktiverar från Azure-portalen finns i Aktivera Ändringsspårning och inventering från Azure-portalen.

Om du vill aktivera från en runbook läser du Aktivera Ändringsspårning och inventering från en runbook.

Information om hur du aktiverar från en virtuell Azure-dator finns i Aktivera Ändringsspårning och inventering från en virtuell Azure-dator.