Säkerhetsåtgärder

Den här artikeln innehåller strategisk vägledning för ledare som upprättar eller moderniserar en säkerhetsåtgärdsfunktion. Metodtips för arkitektur- och teknikfokus finns i Metodtips för säkerhetsåtgärder.

Säkerhetsåtgärder minskar risken genom att begränsa skador från angripare som får åtkomst till organisationens resurser. Säkerhetsåtgärder fokuserar på att minska tiden som angripare har åtkomst till resurser genom att identifiera, svara på och hjälpa till att återställa från aktiva attacker.

Snabb respons och återställning skyddar din organisation genom att skada angriparens avkastning på investeringen (ROI). När angripare avlägsnas och tvingas starta en ny attack ökar kostnaden för att attackera din organisation.

Säkerhetsåtgärder (SecOps) kallas ibland eller struktureras som ett säkerhetsåtgärdscenter (SOC). Hantering av säkerhetsstatus i driftsmiljön är en funktion inom styrningsområdet. Säkerheten i DevOps-processen är en del av innovationssäkerhetsområdet .

Titta på följande video om du vill veta mer om SecOps och dess viktiga roll för att minska risken för din organisation.

Personer och process

Säkerhetsåtgärder kan vara mycket tekniska, men ännu viktigare är att det är en mänsklig disciplin. Personer är den mest värdefulla tillgången i säkerhetsåtgärder. Deras erfarenhet, kompetens, insikt, kreativitet och resursfullhet är det som gör disciplinen effektiv.

Attacker mot din organisation planeras och utförs också av personer som brottslingar, spioner och hacktivister. Medan vissa råvaruattacker är helt automatiserade, görs de mest skadliga ofta av levande mänskliga attackoperatörer.

Fokusera på att stärka människor: målet bör inte vara att ersätta personer med automatisering. Ge ditt folk verktyg som förenklar deras dagliga arbetsflöden. Dessa verktyg gör det möjligt för dem att hålla jämna steg med eller komma före de mänskliga motståndare de möter.

Att snabbt sortera ut signalen (verkliga identifieringar) från bruset (falska positiva identifieringar) kräver att man investerar i både människor och automatisering. Automatisering och teknik kan minska mänskligt arbete, men angripare är mänskliga och mänskliga omdömen är avgörande för att besegra dem.

Diversifiera din tankeportfölj: säkerhetsåtgärder kan vara mycket tekniska, men det är också bara ännu en ny version av kriminalteknisk undersökning som visas inom många karriärområden som straffrätt. Var inte rädd för att anställa personer med en stark kompetens inom undersökning eller självrisk eller induktiv anledning och träna dem på teknik.

Se till att ditt folk är konfigurerade med en hälsosam kultur och mäter rätt resultat. Dessa metoder kan öka produktiviteten och medarbetarnas glädje av sina jobb.

SecOps-kultur

Viktiga kulturella element att fokusera på är:

- Uppdragsanpassning: På grund av hur utmanande det här arbetet är bör säkerhetsåtgärder alltid ha en tydlig förståelse för hur deras arbete ansluter till organisationens övergripande uppdrag och mål.

- Kontinuerlig inlärning: Säkerhetsåtgärder är mycket detaljerat arbete och förändras alltid eftersom angripare är kreativa och beständiga. Det är viktigt att kontinuerligt lära sig och arbeta för att automatisera mycket repetitiva eller mycket manuella uppgifter. Dessa typer av uppgifter kan snabbt slita ner moral och teameffektivitet. Se till att kulturen belönar lärande, hitta och åtgärda dessa smärtpunkter.

- Lagarbete: Vi har lärt oss att den "ensamma hjälten" inte fungerar i säkerhetsåtgärder. Ingen är lika smart som hela teamet tillsammans. Teamarbete gör också en högtrycksarbetsmiljö roligare och mer produktiv. Det är viktigt att alla har varandras rygg. Dela insikter, samordna och kontrollera varandras arbete och lär dig hela tiden av varandra.

SecOps-mått

Mått driver beteende, så att mäta framgång är ett viktigt element för att komma rätt. Mått omvandlar kultur till tydliga mätbara mål som driver resultat.

Vi har lärt oss att det är viktigt att tänka på vad du mäter och hur du fokuserar på och tillämpar dessa mått. Tänk på att säkerhetsåtgärder måste hantera betydande variabler som inte har någon direkt kontroll, till exempel attacker och angripare. Avvikelser från mål bör främst ses som en inlärningsmöjlighet för process- eller verktygsförbättringar, i stället för att antas vara ett misslyckande av SOC att uppfylla ett mål.

De viktigaste måtten att fokusera på som har en direkt inverkan på organisationsrisken är:

- Genomsnittlig tid att bekräfta (MTTA): Svarstider är ett av de få element som SecOps har mer direkt kontroll över. Mät tiden mellan en avisering, till exempel när ljuset börjar blinka, och när en analytiker ser aviseringen och påbörjar undersökningen. Att förbättra den här svarstiden kräver att analytiker inte slösar tid på att undersöka falska positiva identifieringar. Det kan uppnås med hänsynslös prioritering, vilket säkerställer att alla aviseringsflöden som kräver ett analytikersvar måste ha en meritlista på 90 procent sanna positiva identifieringar.

- Genomsnittlig tid för att åtgärda (MTTR): Effektiviteten av att minska risken mäter nästa tidsperiod. Den perioden är den tid som analytikern påbörjar undersökningen till när incidenten åtgärdas. MTTR identifierar hur lång tid det tar för SecOps att ta bort angriparens åtkomst från miljön. Den här informationen hjälper dig att identifiera var du ska investera i processer och verktyg för att hjälpa analytiker att minska risken.

- Åtgärdade incidenter (manuellt eller med automatisering): Att mäta hur många incidenter som åtgärdas manuellt och hur många som åtgärdas med automatisering är ett annat viktigt sätt att informera personal och verktygsbeslut.

- Eskaleringar mellan varje nivå: Spåra hur många incidenter som eskalerats mellan nivåerna. Det hjälper till att säkerställa korrekt spårning av arbetsbelastningen för att informera personal och andra beslut. Så att arbetet med eskalerade incidenter till exempel inte tillskrivas fel team.

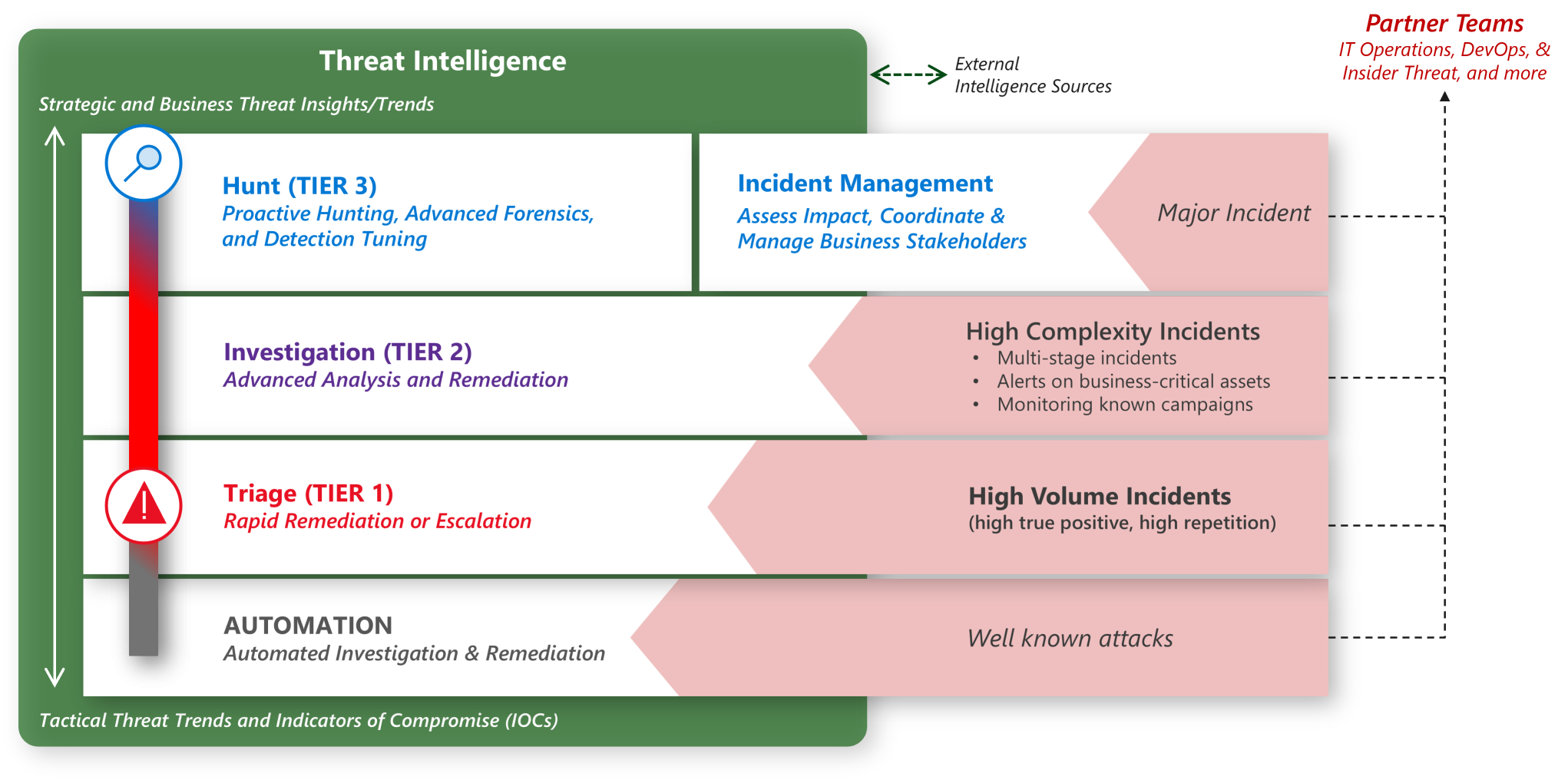

Säkerhetsåtgärdsmodell

Säkerhetsåtgärder hanterar en kombination av incidenter med stora volymer och incidenter med hög komplexitet.

Säkerhetsteam fokuserar ofta på tre viktiga resultat:

- Incidenthantering: Hantera aktiva attacker mot miljön, inklusive:

- Svara reaktivt på identifierade attacker.

- Jaga proaktivt efter attacker som glidit genom traditionella hotidentifieringar.

- Samordna rättsliga, kommunikationer och andra affärskonsekvenser av säkerhetsincidenter.

- Incidentförberedelse: Hjälp organisationen att förbereda sig för framtida attacker. Incidentförberedelser är en bredare strategisk uppsättning aktiviteter som syftar till att bygga muskelminne och kontext på alla nivåer i organisationen. Den här strategin förbereder människor för att bättre hantera större attacker och få insikter om förbättringar av säkerhetsprocessen.

- Hotinformation: Samla in, bearbeta och sprida hotinformation till säkerhetsoperationer, säkerhetsteam, säkerhetsledarskap och affärsledarintressenter genom säkerhetsledarskap.

För att leverera mot dessa resultat bör säkerhetsåtgärdsteamen struktureras för att fokusera på viktiga resultat. I större SecOps-team delas resultaten ofta ut mellan underteam.

- Sortering (nivå 1): Den första svarsraden för säkerhetsincidenter. Prioritering fokuserar på högvolymbearbetning av aviseringar och genereras vanligtvis av automatisering och verktyg. Sorteringsprocesserna löser de flesta vanliga incidenttyper och löser dem i teamet. Mer komplexa incidenter eller incidenter som inte har setts och lösts tidigare bör eskaleras till nivå 2.

- Undersökning (nivå 2): Fokuserat på incidenter som kräver ytterligare undersökning, vilket ofta kräver korrelation av datapunkter från flera källor. Den här undersökningsnivån ser ut att ge upprepningsbara lösningar på problem som eskalerats till dem. Den aktiverar sedan nivå 1 för att lösa senare upprepningar av den här problemtypen. Nivå 2 svarar också på aviseringar mot affärskritiska system för att återspegla riskens allvarlighetsgrad och behovet av att agera snabbt.

- Hunt (nivå 3): Fokuserar främst på proaktiv jakt på mycket avancerade angreppsprocesser och utveckling av vägledning till de bredare teamen för mognad av säkerhetskontroller som ett resultat. Nivå 3-teamet fungerar också som en eskaleringspunkt för större incidenter i för att stödja kriminalteknisk analys och svar.

SecOps business touchpoints

SecOps har flera potentiella interaktioner med företagsledarskap.

- Affärskontext till SecOps: SecOps måste förstå vad som är viktigast för organisationen så att teamet kan tillämpa den kontexten på smidiga säkerhetssituationer i realtid. Vad skulle ha störst negativ inverkan på verksamheten? Stilleståndstid för kritiska system? En förlust av rykte och kundförtroende? Avslöjande av känsliga data? Manipulering av kritiska data eller system? Vi har lärt oss att det är viktigt att viktiga ledare och personal i SOC förstår det här sammanhanget. De kommer att gå igenom den kontinuerliga strömmen av information och sortera incidenter och prioritera sin tid, uppmärksamhet och ansträngning.

- Gemensamma övningsövningar med SecOps: Företagsledare bör regelbundet ansluta sig till SecOps för att öva på större incidenter. Den här utbildningen bygger upp muskelminnet och relationerna som är viktiga för snabbt och effektivt beslutsfattande i det höga trycket av verkliga incidenter, vilket minskar organisationens risk. Den här metoden minskar också risken genom att exponera luckor och antaganden i processen som kan åtgärdas innan en verklig incident inträffar.

- Uppdateringar av större incidenter från SecOps: SecOps bör tillhandahålla uppdateringar till affärsintressenter för större incidenter när de inträffar. Den här informationen gör det möjligt för företagsledare att förstå sina risker och vidta både proaktiva och reaktiva åtgärder för att hantera den risken. Mer information om större incidenter från Microsofts identifierings- och svarsteam finns i referensguiden för incidenthantering.

- Business Intelligence från SOC: Ibland upptäcker SecOps att angripare riktar in sig på ett system eller en datauppsättning som inte är förväntad. När dessa upptäckter görs bör hotinformationsteamet dela dessa signaler med företagsledare eftersom de kan utlösa insikter för företagsledare. En person utanför företaget är till exempel medveten om ett hemligt projekt eller oväntade mål för angripare som markerar värdet för en annars förbisedd datauppsättning.

SecOps-modernisering

Precis som andra säkerhetsdiscipliner står säkerhetsåtgärder inför den transformativa effekten av ständigt växande affärsmodeller, angripare och teknikplattformar.

Omvandlingen av säkerhetsåtgärder drivs främst av följande trender:

- Molnplattformstäckning: Säkerhetsåtgärder måste identifiera och svara på attacker i företagets egendom, inklusive molnresurser. Molnresurser är en ny och snabbt växande plattform som ofta inte är bekant för SecOps-proffs.

- Övergå till identitetscentrerad säkerhet: Traditionella SecOps är starkt beroende av nätverksbaserade verktyg, men måste nu integrera identitet, slutpunkt, program och andra verktyg och färdigheter. Den här integreringen beror på att:

- Angripare har införlivat identitetsattacker, till exempel nätfiske, stöld av autentiseringsuppgifter, lösenordsspray och andra attacktyper i sin arsenal som på ett tillförlitligt sätt undviker nätverksbaserade identifieringar.

- Tillgångar av värde, till exempel BYOD (Bring Your Own Devices), spenderar en del eller hela sin livscykel utanför nätverksperimetern, vilket begränsar verktyget för nätverksidentifieringar.

- Internet of Things (IoT) och driftteknik (OT) täckning: Angripare riktar aktivt in sig på IoT- och OT-enheter som en del av sina attackkedjor. Dessa mål kan vara det slutliga syftet med en attack eller ett sätt att komma åt eller passera miljön.

- Molnbearbetning av telemetri: Modernisering av säkerhetsåtgärder krävs på grund av den enorma ökningen av relevant telemetri som kommer från molnet. Den här telemetrin är svår eller omöjlig att bearbeta med lokala resurser och klassiska tekniker. Det driver sedan SecOps att omfatta molntjänster som tillhandahåller analys i massiv skala, maskininlärning och beteendeanalys. Dessa tekniker hjälper till att snabbt extrahera värdet för att uppfylla de tidskänsliga behoven för säkerhetsåtgärder.

Det är viktigt att investera i uppdaterade SecOps-verktyg och utbildningar för att säkerställa att säkerhetsåtgärder kan möta dessa utmaningar. Mer information finns i Uppdatera incidenthanteringsprocesser för molnet.

Mer information om säkerhetsåtgärdsroller och ansvarsområden finns i Säkerhetsåtgärder.

Mer metodtips för arkitektur och teknik finns i Microsofts rekommenderade säkerhetsmetoder för säkerhetsåtgärder samt videor och bilder.

Nästa steg

Nästa område är tillgångsskydd.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för